لفترة طويلة لم تكن هناك مقالات عن إخفاء المعلومات. إليك مثال على كيفية إخفاء المتسللين لهجماتهم على أنها حركة مرور غير ضارة باستخدام الشبكات الاجتماعية.

يحتاج كل روبوت إلى البقاء على اتصال مع مركز التحكم الخاص به لتلقي الأوامر والتعليمات وتحديث وتنفيذ المهام المختلفة على الأجهزة المصابة. نظرًا لأن أدوات الأمان تقوم بمسح حركة مرور الشبكة لمنع الاتصال بعناوين IP الضارة ، فإن المهاجمين يستخدمون بشكل متزايد الخدمات "القانونية" في البنى التحتية للهجمات الخاصة بهم لتجعل من الصعب اكتشافها.

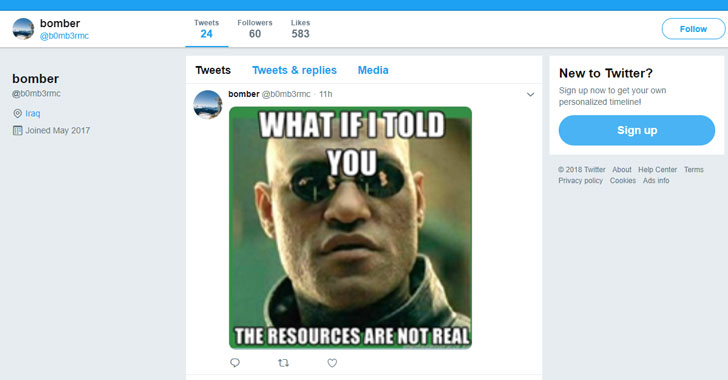

لقد وجد الباحثون في Trend Micro مثالاً على مثل هذا المخطط: تقوم البرمجيات الخبيثة الجديدة باستخراج أوامر من الميمات المستضافة على حساب تويتر يسيطر عليه المهاجمون. بالنسبة لنا نحن المشاهدين ، تبدو هذه الصورة كصورة عادية ، لكن الأوامر متوفرة في البيانات الأولية للملف ، والتي يمكن الوصول إليها فقط من البرامج الضارة.

فيما يلي جزء من برنامج ضار يقوم بتنزيل الصور من أحد المهاجمين على Twitter والبحث عن أوامر سرية.

وفقًا للباحثين ، تم إنشاء حساب Twitter المعني في عام 2017 ، واحتوى فقط على ميمتين يحتويان على أوامر لإنشاء لقطات شاشة وإرسالها إلى خادم المهاجمين ، الذي يتلقى البرنامج عنوانه من خلال خدمة pastebin.

ملاحظة المترجم:

تسمح خدمة pastebin للمستخدمين بتبادل كميات كبيرة من المعلومات النصية. لنفترض أنك كتبت بعض الشفرة ، وأرسلتها إلى pastebin ، وتلقيت عنوان URL حيث يمكن للمستخدمين الآخرين الحصول على الرمز. إذا قمت بتصحيح الكود ، فسيشاهد المستخدمون على عنوان URL القديم الكود الذي تم تصحيحه بالفعل. نوع من جيثب ، ولكن فقط من دون جيث.

بالإضافة إلى إرسال لقطات الشاشة ، يمكن للبرامج الضارة إرسال قوائم بالعمليات الجارية ، وأسماء الحسابات ، واستلام قوائم الملفات من أدلة محددة على جهاز مصاب ، واستقبال مقالب من حافظة المستخدم.

يعتقد الباحثون أن البرامج الضارة في المراحل الأولى من التطوير ، كما هو موضح في عنوان IP المحلي على موقع Pastebin على أنه الشمال ، والذي قد يكون كعب مؤقت.

تجدر الإشارة إلى أن البرامج الضارة لم يتم تنزيلها من Twitter نفسه ، ولم يكتشف الباحثون حاليًا الآلية التي تم استخدامها أو التي يمكن استخدامها من قبل مجرمي الإنترنت لتسليم البرامج الضارة إلى أجهزة كمبيوتر الضحايا.

حساب Twitter المستخدم لتسليم الميمات الخبيثة معطّل حاليًا ، لكن لا يزال من غير الواضح من يقف وراء هذه البرامج الضارة وكيف ينشر القراصنة الغامضون البرامج الضارة.