تمت كتابة الكثير من النصوص حول موضوع الاختلافات بين العقليات الروسية والغربية ، وتم نشر العديد من الكتب ، وتم تصوير العديد من الأفلام. يعمل التناقض العقلي في كل شيء حرفيًا ، بدءًا من الفروق الدقيقة اليومية إلى وضع القواعد - بما في ذلك في مجال تطبيق أنظمة حماية تسرب المعلومات (DLP). لذلك كان لدينا فكرة أن نعد لقرائنا سلسلة من المقالات التي تقارن طرق حماية التسرب بالروسية وبالطريقة الأمريكية.

في المقالة الأولى ، نقارن أوجه التشابه والاختلاف في توصيات الهيئات التنظيمية الروسية والأجنبية بشأن حماية المعلومات ، والتي قد تنطبق عليها أنظمة حماية التسرب بدرجة أو بأخرى. في الثانية ، سوف نتحدث عن قابلية تطبيق أنظمة DLP الرئيسية من حيث الوحدات المكونة لتدابير حماية نظم المعلومات الجغرافية التي أوصت بها FSTEC للاتحاد الروسي. في المجموعة الثالثة ، ننظر في نفس قائمة أنظمة حماية التسرب من أجل الارتباط مع توصيات المعيار الأمريكي NIST US.

لذا ، ما الذي توصي به FSTEC في الاتحاد الروسي والولايات المتحدة الأمريكية فيما يتعلق بحماية المعلومات ، والتي يمكن استخدام أنظمة DLP لها؟ الجواب على هذا السؤال هو تحت الخفض.

معنا

في الاتحاد الروسي ، الهيئة المسؤولة عن تنفيذ سياسة الدولة ، فضلاً عن الوظائف الخاصة والرقابة في مجال أمن معلومات الدولة ، هي FSTEC (الخدمة الفيدرالية للرقابة الفنية والتصدير). الوثيقة التنظيمية الرئيسية لنظام المعلومات الجغرافية (نظم معلومات الحالة) و ISPDn (أنظمة معلومات البيانات الشخصية) ، وفقًا للأوامر رقم 17 و 21 و 31 ، هي الوثيقة المنهجية لـ FSTEC "تدابير لحماية المعلومات في أنظمة معلومات الدولة". تصف الوثيقة منهجية لتنفيذ التدابير التنظيمية والتقنية لحماية المعلومات في الدولة ونظم المعلومات ذات الصلة (IP).

ينص هذا المستند على أن متطلبات أمن المعلومات تعتمد على فئة أمان النظام. لا يوجد سوى ثلاثة فصول - K1 و K2 و K3 ، وهي تهدف إلى ضمان سرية وسلامة وسهولة الوصول إلى المعلومات التي تتم معالجتها في النظام. الفئة الأولى (K1) هي الأعلى ، والفئة الثالثة (K3) هي الأدنى. تعتمد فئة النظام على معلمتين: على مستوى أهمية المعلومات التي يتم معالجتها وعلى مقياس نظام المعلومات.

تحدد وثيقة FSTEC تدابير أمن المعلومات في نظم المعلومات ، بدءاً من تحديد الهوية والتوثيق وتنتهي بحماية IP نفسه ، ووسائل وأنظمة الاتصالات ونقل البيانات. يجب أن تتم هيكلة عملية أمان المعلومات وفقًا للوثيقة على النحو التالي:

- تعريف مجموعة أساسية من تدابير الحماية وفقا لفئة IP ،

- تكييف المجموعة الأساسية من التدابير ،

- صقل التدابير وفقا لنموذج التهديد ،

- إضافة مع الأخذ في الاعتبار إطار تنظيمي مختلف بشأن حماية المعلومات.

لديهم

في الولايات المتحدة ، يعد المعهد الوطني للمعايير والتكنولوجيا (NIST) والمعهد الوطني للمعايير والتكنولوجيا مسؤولاً عن تنظيم أمن المعلومات في المؤسسات الحكومية والتجارية.

منذ بداية التسعينيات ، نشرت NIST المعايير الفيدرالية لمعالجة المعلومات (FIPS) والمنشورات الخاصة الأكثر تفصيلاً في مجال أمن المعلومات. أحد المنشورات في هذه الفئة ، SP 800-53 rev. ، ينطبق على أنظمة منع تسرب البيانات. 5 "ضوابط الأمن والخصوصية لنظم المعلومات والمؤسسات". لم تتم الموافقة على هذه الوثيقة بعد ، لكنها مغلقة بالفعل للمناقشة. سيتم نشر النص الأولي للوثيقة في ربيع عام 2019 ، والنص الأخير في صيف عام 2019.

على الرغم من اختلاف الوثائق في هيكلها ، إلا أن النهج المتبع في ضمان أمن المعلومات الموصوف فيها مشابه إلى حد كبير. في الوقت نفسه ، يُظهر المعيار الأمريكي تحيزًا تجاه الاستشارات:

- قسم الإدارة الأساسية.

- إرشادات إضافية.

- تحسين الضوابط الأساسية.

- الضوابط ذات الصلة.

- قسم من الروابط إلى إطار تنظيمي آخر ينطبق على عنصر تحكم أو يحسن هذا العنصر.

يتم تنظيم تصنيف نظم المعلومات حسب الفئات بواسطة وثيقة أخرى - FIPS 199. يستند نهج التصنيف ، كما هو الحال في توصيات FSTEC ، إلى المثلث الكلاسيكي "السرية - النزاهة - إمكانية الوصول". يتم تحديد درجة الأهمية القصوى بناءً على التأثير المحتمل الأكبر على IP لأحد عناصر الثالوث.

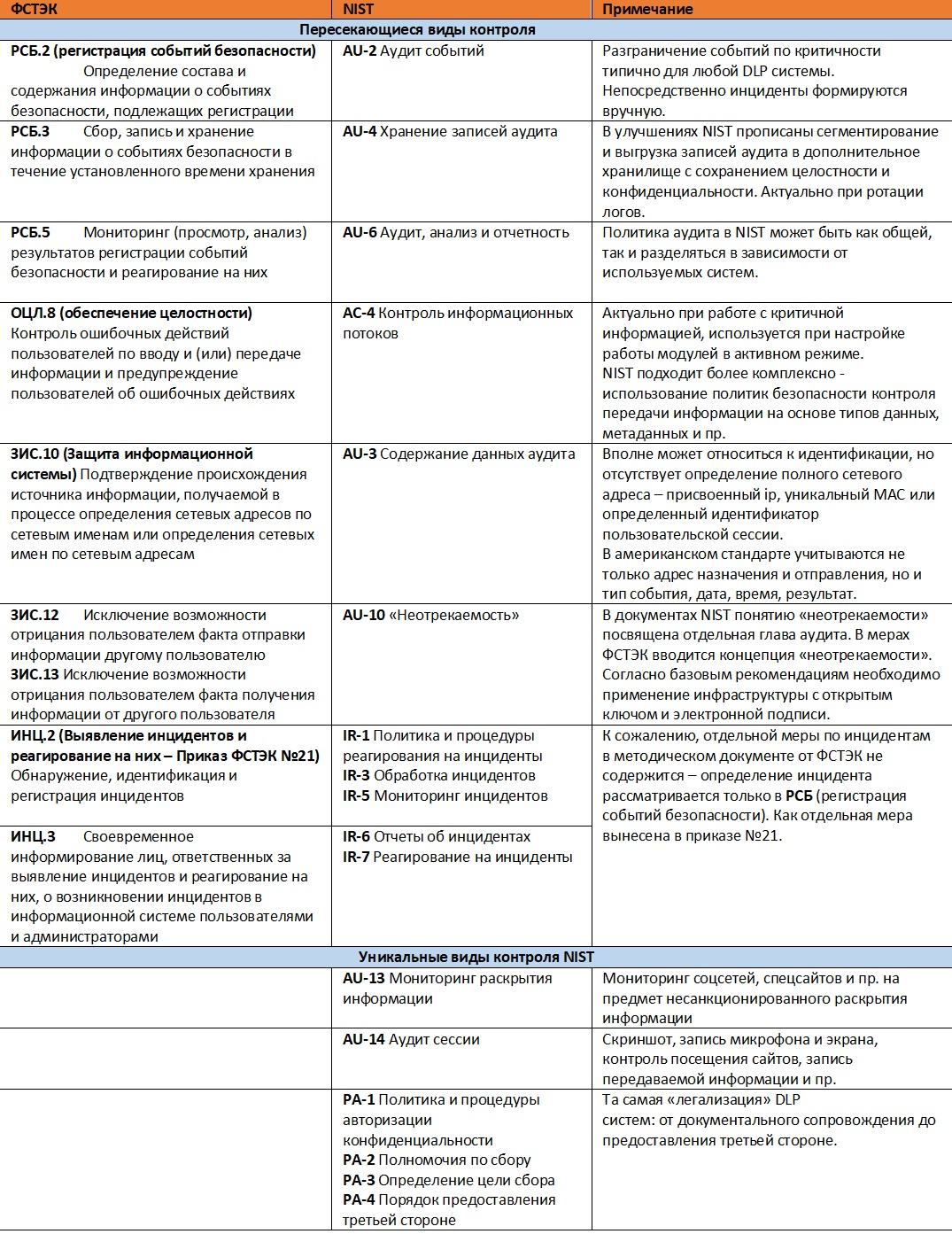

لذلك ، سنحدد بشكل مباشر تلك التدابير والتعليمات التي يمكن عزوها إلى وسائل منع تسرب البيانات (انظر الجدول أدناه).

جدول مقارنة لتوصيات FSTEC و NIST

كما يتضح من الجدول ، فإن التوصيات الأساسية لـ NIST ذات مستوى أعلى. ومع ذلك ، تجدر الإشارة إلى أن المعايير الأمريكية تحتوي على تعليمات مباشرة بشأن استخدام أنظمة منع تسرب البيانات ، بما في ذلك فصل منفصل عن "تقنين" هذه الأنظمة ، حيث يتم توضيح جميع التدابير اللازمة ، من الإجراءات القانونية ووضع سياسات أمن المعلومات ، وتعيين المسؤول وقبل السيطرة على تبادل المعلومات مع طرف ثالث.

يسمح المعيار الأمريكي باستخدام الأجهزة المحمولة الشخصية للمصادقة في أنظمة المعلومات باستخدام آلية حظر مؤقتة و / أو تشفير قوي. ولكن على الرغم من كل "التقدم" ، لا يوضح المستند كيفية تنظيم استخدام هذه الأجهزة لتحديد الهوية في أنظمة منع تسرب البيانات.

في المستقبل ، بسبب الاستخدام الواسع لأنظمة DLP والزيادة في عدد الحوادث المحددة ، سيزداد عدد الدعاوى. في مثل هذه الحالة ، لا يكفي مجرد "إضفاء الشرعية" - نحن بحاجة إلى قاعدة أدلة ، ولا يمكن أن يوجد بدون "مقاومة". NIST مكرس لذلك في فصل مراجعة منفصل ، AU-10 ، والذي يحدد هذا المفهوم. تصف توصيات إضافية لتعزيز الإجراء لضمان "عدم التنصل" عند إنشاء وإرسال واستقبال المعلومات:

- جمع المعلومات اللازمة عن المستخدم وتحديد الهوية في نظام المعلومات.

- التحقق من الصحة - تأكيد الهوية والهوية.

- إدارة دورة الحياة هي عملية مستمرة لجمع المعلومات والتحقق من حقوق الامتثال وفقًا للإجراءات المتخذة.

- التحقق من الثبات / تعديل المعلومات قبل الإرسال والمعالجة. على سبيل المثال ، باستخدام المجموع الاختباري.

- استخدام التوقيعات الإلكترونية .

في توصيات FSTEC ، لم يتم شرح الإجراء الخاص بضمان "عدم التنصل" بالتفصيل ، على الرغم من أن متطلبات تعزيز

IAF.7 (تحديد كائنات نظام الملفات

وتوثيقها ) تشير إلى الحاجة إلى "استخدام دليل على الأصالة". ربما في المستقبل ، ستنظر الهيئة التنظيمية بتفاصيل أكثر في الإجراءات التي ينصح بتطبيقها لضمان "عدم التنصل".

ماذا يمكنني أن أستعير

في رأينا ، التوصيات المفيدة للمعايير الأمريكية هي:

- مدى ملاءمة استخدام وسائل تحديد الهوية / التوثيق ، وزيادة حماية الحسابات والمعلومات المرسلة كجزء من إجراء "عدم التنصل". يمكن تضمين هذه التوصيات في المعيار الروسي بأي شكل واضح ومبسط دون استخدام توقيع إلكتروني مؤهل وفقًا للقانون الاتحادي رقم 63.

- تنظيم آلية "تقنين" DLP ، بدءًا من الدعم المستندي وتنتهي بتوفير المعلومات لطرف ثالث.

ربما في المستقبل ، سوف تنعكس هذه التوصيات في المعايير المحلية.