من المعتاد أن تقوم الشركات في نهاية كل عام بتذكير نفسها ومشاركة إنجازاتها ونشر توقعاتها والتي ترتبط ، عن طريق الصدفة ، بمنتجات الشركة. أنا لن كسر هذا التقليد مع اثنين من الإضافات الصغيرة. لن أتحدث عن إنجازاتنا خلال العام الماضي ؛ قد أكتب عن هذا في

مدونة الشركة. مع التوقعات ، فإن الوضع ليس الإعلان واضح جدا. لدينا الكثير ليقوله في سياق الأمن السيبراني ، لكنني سأحاول التركيز على ما لا تذكره عادة الشركات الأخرى ، لكنه مهم للغاية وما ينبغي مراعاته في استراتيجية أمن المعلومات الخاصة بي في عام 2019. بالإضافة إلى ذلك ، لن أخفي ، فقد كان لدينا يد في بعض الاتجاهات الموصوفة. من بين أشياء أخرى ، سنتحدث عن نقاط الضعف في BGP و CDN ، اختراق أجهزة الشبكة ، شبكات TLS 1.3 و 5G القادمة ، واجهة برمجة التطبيقات والهجمات الإلكترونية.

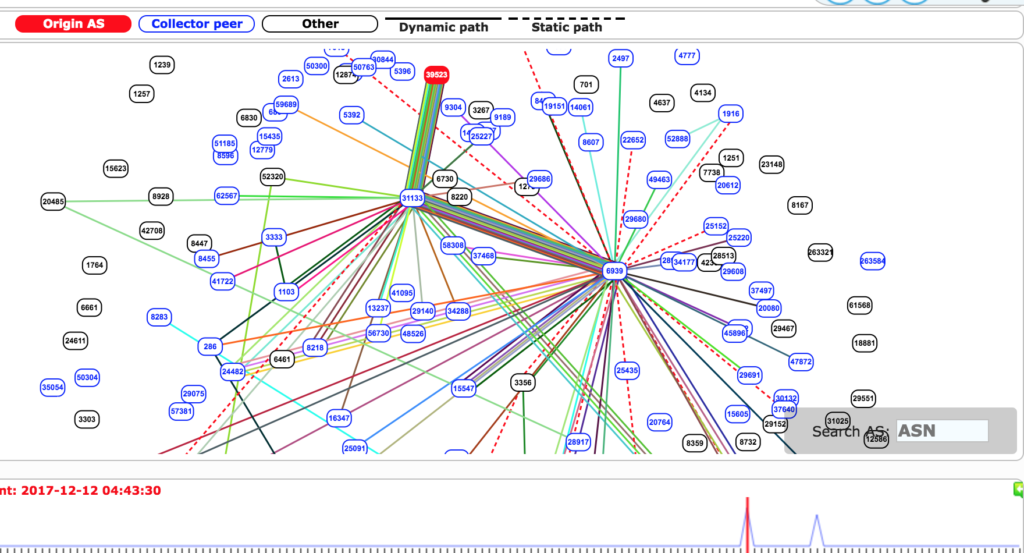

تعويض اللون من خلال نقاط الضعف BGP

في الآونة الأخيرة ، أصبحت الثغرات الأمنية في بروتوكول توجيه الإنترنت لـ BGP أكثر تواتراً. يتيح لك اعتراض حركة المرور وإعادة توجيهها تحليلها ومعالجتها ، مما يؤدي إلى سرقة العملة المشفرة وانتهاك السرية واستعادة السيطرة على أجهزة الكمبيوتر التي تسيطر عليها الشرطة. في خريف عام 2018 ، تم اكتشاف مخطط جديد تم استخدامه من قبل مجرمي الإنترنت لخداع الإعلانات عبر الإنترنت. اعترضت عملية المهاجم ، المسماة

3ve ، حركة مرور أكثر من 1.5 مليون عنوان IP وجعلت شركات الإعلان تعتقد أن مليارات من مرات ظهور لافتات الإنترنت قد شاهدها بالفعل مستخدمون حقيقيون. نعم ، هذه ليست

سرقة حركة المرور من وكالة الأسلحة النووية البريطانية. ونعم ، هذا ليس

اعتراضًا لحركة المرور من 1300 عنوان أمازون من أجل إخفاء أنفسهم كموقع ويب MyEtherWallet مع سرقة لاحقة قدرها 150 ألف دولار في عملة مشفرة. وهذا ليس

اعتراضًا مروريًا لعشرين مؤسسة مالية ، بما في ذلك MasterCard و Visa (وكذلك Symantec و Verisign). بعض الإعلانات المزعجة التي نحاول جميعًا إزالتها بمساعدة المكونات الإضافية والبرامج المتخصصة. لكن بالنسبة لشركات الإعلان ، كلف هذا الهجوم 29 مليون دولار ، والتي "تم إلقاؤها في الهاوية" ، أي تم دفعها للمحتالين الذين استخدموا نقاط الضعف وإعدادات BGP غير الصحيحة.

ما سوف تجيب عليه Cisco

ما سوف تجيب عليه Cisco : من أجل تحييد تنفيذ التهديدات العشوائية أو الضارة عبر BGP ، لن نبيع أي شيء لك :-) نوصيك فقط بالتعرف على أدلةنا (

هنا وهنا ) وتكوين معدات الشبكة الخاصة بك وفقًا لذلك. بالإضافة إلى ذلك ، تعتبر مراقبة معلومات التوجيه الخاصة بشبكتك باستخدام خدمات مراقبة BGP المناسبة توصية جيدة.

اختراق أجهزة الشبكة

تم العثور على 45 ألف جهاز توجيه مخترق في نهاية نوفمبر 2018. تم اكتشاف روبوت يضم 100000 جهاز شبكة معرضة للخطر مثل Broadcom و Asus و TP-Link و Zyxel و D-Link و Netgear و US Robotics وغيرها قبل أسبوعين. في مايو ، اكتشفت

Cisco Talos نصف مليون جهاز شبكة مخترق في 54 دولة. ومن بين

البائعين المتأثرين شركات ASUS و D-Link و Huawei و Ubiquiti و UPVEL و ZTE ، وكذلك Linksys و MikroTik و Netgear و TP-Link. يتحول اختراق شبكة المعدات من الحالات المعزولة إلى الاتجاه السائد ، حيث يتيح للمهاجمين الوصول إلى كميات كبيرة من المعلومات التي تهمهم ، والتي يمكن إرسالها في شكل غير مشفر.

ما الذي ستجيب عنه Cisco : إذا كنا نتحدث عن معدات Cisco ، فقد قمنا بتطوير العديد من

التوصيات لحماية أجهزة التوجيه القائمة على أنظمة تشغيل

Cisco IOS و

IOS XR و

IOS XE ، والتي يزيد تنفيذها الصحيح من أمانها عدة مرات. بالإضافة إلى ذلك ، كنا من أوائل من واجهوا هجمات على أجهزة التوجيه لدينا (نظرًا لشعبيتها) ، وبدأنا في إدخال آليات التشغيل الآمن للحذاء الآمن ، وحماية الذاكرة ، والحماية من خداع مكونات الأجهزة في المعدات ، إلخ.

يجب أن يكون لدى الشركات المصنعة الأخرى أيضًا إرشادات مناسبة حول كيفية تحديثها وحمايتها. بالإضافة إلى ذلك ، من الممارسات الجيدة

تحليل القياس عن بُعد القادم من معدات الشبكة ، والذي يسمح لك بتحديد الحالات الشاذة في حركة مرور الشبكة واكتشاف تسوية في الوقت المناسب على مستوى البنية التحتية للشبكة ، والتي ستواصل اهتمام المهاجمين في عام 2019.

هجمات سلسلة التوريد

ذكّرت الهجمات على معدات الشبكات

بقصة قديمة واجهها بعض عملائنا في جميع أنحاء العالم (كان هناك القليل منهم). بدون عقد صيانة لمعداتنا ، قاموا بتنزيل البرامج الثابتة الجديدة لخطوط الموجهات التي تم إيقافها بالفعل من مواقع الإنترنت ، مما أدى إلى إصابة الأجهزة ، واعتراض المعلومات ، وقد طُلب منا مراجعة استراتيجية الدفاع عن النفس لمعدات الشبكة وإطلاق مبادرة

Trustworthy Systems ، ضمن الإطار الذي أعيد تصميمه بشكل كبير بنية أجهزتنا وتزويدهم بآليات التشغيل

الموثوق بها ، والحماية من تنفيذ الأكواد الخبيثة في الذاكرة ، والحماية من خداع المكونات الإلكترونية الخ

في عام 2018 ، قامت وزارة الأمن الداخلي الأمريكية بمشاركة

قصة حول كيف هاجم قراصنة مجهولون عددًا من شركات الطاقة في أمريكا الشمالية وقاموا بذلك من خلال ما يسمى هجوم Waterhole. يكمن جوهر الهجوم في أن المهاجمين لا يبدأون الخطوة الأولى من هجومهم من خلال اختراق الشركة الضحية ، ولكن مع اختراق موقع البرنامج أو الشركة المصنعة للجهاز الذي تستخدمه الضحية. عاجلاً أم آجلاً (مع الجودة الحالية للبرنامج في أقرب وقت ممكن) ، تأتي الشركة إلى موقع الشركة المصنعة على الويب للحصول على تحديثات البرامج الثابتة وتنزيل البرنامج المصاب من المورد الموثوق به ، وتثق به تمامًا وتامًا. لذلك يدخل المهاجمون داخل المنظمة ويبدأون في توسيع جسر العبور. يتيح لك هذا الهجوم إصابة شركة واحدة ولكن العديد من الشركات في وقت واحد ، والتي تأتي ، مثل موقع الري (ومن ثم حفرة الماء) ، إلى موقع الشركة المصنعة للحصول على التحديثات.

في نهاية شهر أغسطس عام 2018 ،

واجهت شركة الخطوط الجوية البريطانية "بريتيش إيرويز" حقيقة أن مئات الآلاف من عملائها تأثروا بتسرب بيانات بطاقة الدفع التي تم إدخالها على الموقع الإلكتروني عند طلب التذاكر. خلال التحقيق ، تبين أن مجموعة الهاكرز Magecart اخترقت ... لا ، ليس موقع شركة الخطوط الجوية البريطانية ، ولكن موقع مقاولها ، الذي تم تنزيل JavaScript منه ، مما تسبب في تسرب المعلومات. اتبعت Magecart تكتيكات مماثلة في حالة الهجمات على موقع Ticketmaster للتذاكر ، بالإضافة إلى عدد من موارد التجارة الإلكترونية الأخرى. أخيرًا ، تجدر الإشارة إلى أنه وفقًا لإصدار واحد ، لم يكن الموقع الرئيسي لشركة الخطوط الجوية البريطانية قد تعرض للتلف ، ولكن أحد مستنسخاته ، الموجود في بنية CDN التحتية لمزود الإنترنت ، ومصمم لتسريع الوصول إلى موقع شركة الطيران من مواقع معينة. في هذه الحالة ، لم تكن الشركة نفسها هي التي تم اختراقها ، ولكن أحد نظرائها هو الذي قدم جزءًا من بنيتهم الأساسية.

توضح هذه الأمثلة ، فضلاً عن حالة اعتراض حركة المرور المذكورة أعلاه من خلال BGP في حالة سرقة العملة المشفرة ، أنه لا يمكن مهاجمة الموارد التي تهم قراصنة الشركة فحسب ، بل وأيضًا البنية الأساسية التي تخدمها. في رأينا ، ستصبح مثل هذه الهجمات أكثر تواتراً فقط ، مما يثير مسألة الحاجة إلى توسيع نطاق اهتمام خبراء الأمن السيبراني وتطوير استراتيجية أمنية ليس فقط من أجلهم ، ولكن أيضًا لرصد أمن شركائهم والمقاولين والمقاولين.

ما سوف تجيب عليه Cisco : لا توجد وصفة عالمية هنا - كل شيء يعتمد إلى حد كبير على كيفية وما البنية التحتية للمقاول الذي يتصدع له المتسللون. إذا كنا نتحدث عن الهجمات على BGP ، فعلينا مراقبة طرق BGP. إذا كنا نتحدث عن هجوم من خلال برنامج نصي مصاب على موقع الشركة المصنعة للخطر ، فإن

مراقبة DNS مع

Cisco Umbrella ستساعد ، إذا كنا نتحدث عن تنزيل برنامج مخادع ، يمكن أن يساعد تحليل الحالات الشاذة في القياس عن بُعد مع

Cisco Stealthwatch . الشيء الأكثر أهمية هو إدراج هذا التهديد في قائمة تلك ذات الصلة في عام 2019.

TLS 1.3 القادمة

لقد سمع الجميع عن بروتوكول TLS ، الذي كان سابقه هو بروتوكول SSL. في الآونة الأخيرة ، في أغسطس 2018 ، تم نشر توصية RFC 8446 ، والتي حددت الإصدار الجديد 1.3. تشمل مزايا الإصدار الجديد سرعة أعلى وقوة تشفير. في الوقت نفسه ، تم القضاء على ثغرات الإصدار السابق ، كما تمت إضافة ميزات مفيدة جديدة. اليوم ، يدعم TLS 1.3 العديد من المتصفحات الشائعة ومكتبات التشفير (مثل Chrome و Firefox و OpenSSL). يبدو أن كل شيء على ما يرام ، ولكن للأسف. يرجع التأخير في اعتماد TLS 1.3 ، من بين أشياء أخرى ، إلى أن هذا الإصدار من البروتوكول لا يسمح بفحص حركة المرور باستخدام الأجهزة الوسيطة (NGFW ، IDS ، الوكلاء ، إلخ) ، وهو أمر ضروري للعديد من خدمات الأمن السيبراني للشركات. اقترح عدد من الشركات التي تجري مناقشة TLS 1.3 تضمين بروتوكول تبادل أضعف ، ولكن تم رفض جميع هذه المقترحات لضمان السرية على الإنترنت والحماية من تدخل الحكومة في حرية الاتصال. مع الاستخدام الفعال لـ TLS 1.3 ، ستصبح عدم القدرة على فحصه حادة للغاية ويمكن أن تبدأ المشكلات الأولى في وقت مبكر من عام 2019.

ماذا ستجيب Cisco : نحن لا نخطط للوقوف في طريق التقدم ووضع العصي في المقدمة عند تقديم الإصدار الجديد من TLS (خاصة وأننا ننفذها في حلولنا) ، لكننا ننصحك بالتفكير فيما إذا كان عليك التبديل إليها في البنية التحتية الخاصة بك إذا لم يتم اختراق TLS 1.2 ولم يتم حظره بعد؟ ولكن بما أن هذا الانتقال سوف يحدث عاجلاً أم آجلاً ، فسيواجه خبراء أمن المعلومات السؤال برمته: كيف يمكن مراقبة حركة المرور التي لا يمكن مراقبتها؟ قد تكون الإجابة تقنية تشبه

تحليلات حركة المرور المشفرة التي طورناها ، والتي تتيح لك أن تفهم دون تشفير وفك تشفير ما هو داخل حركة المرور المشفرة (ولكن دون الوصول إلى المحتوى نفسه).

تشفير المرور

الحديث عن التشفير ... في تقريرنا

السنوي حول الأمن السيبراني (تقرير Cisco السنوي للأمن السيبراني 2018) ، لاحظنا أن 55٪ من حركة مرور الويب العالمية في العام الماضي قد تم نقلها في شكل مشفر ، وهو ما يزيد بنسبة 12٪ عن العام الماضي ، وعدد البرامج الضارة باستخدام التشفير ثلاثة أضعاف. توقع جارتنر في أحد توقعاته أنه في عام Yellow Earth Pig (نعم ، هذا هو عام 2019) ، سيتم تشفير 80٪ من حركة مرور الويب بالفعل. وماذا تفعل في مثل هذا الموقف؟ خاصة إذا كانت حركة المرور مشفرة باستخدام TLS 1.3 الموضح أعلاه؟

ما سوف تجيب عليه Cisco : نحن ، في بنيتنا الأساسية ، نواجه هذه المشكلة أيضًا وقمنا بتطوير عدد من التوصيات التي نحن على استعداد لمشاركتها معك. أولاً ، لا تقم بخصم الأجهزة الوسيطة (على سبيل المثال ،

Cisco NGFW أو

Cisco WSA ) التي يمكنها إنهاء الأنفاق وفحص حركة المرور المشفرة (على الأقل حتى الإصدار TLS 1.3). إذا كانت هناك مخاوف من أن "جهاز أمان الشبكة" سوف "ينخفض" في الأداء ، فيمكنك تعيين وظيفة إنهاء حركة المرور المشفرة إلى جهاز خارجي ، على سبيل المثال ، Radware Alteon. عدم القدرة على تحليل القناة المشفرة ، لا تيأسوا. يمكنك استخدام تقنيات التعلم الآلي التي تخترق حركة المرور المشفرة دون فك تشفيرها (على سبيل المثال ،

Cisco ETA ) ، أو اكتشاف التفاعل مع خوادم الأوامر أو الموارد الضارة الأخرى على الإنترنت. في محفظة Cisco ، ستساعد

مظلة Cisco في حل هذه المشكلة. أخيرًا ، لا تنس أنه يوجد مكان يتم فيه بالفعل فك تشفير حركة المرور المشفرة - فهذه هي الأجهزة النهائية - محطات العمل والخوادم ، التي يمكنك (وتحتاج) تثبيت ميزات الأمان المناسبة عليها. لكن برنامج مكافحة الفيروسات التقليدي لن يعمل هنا - فأنت بحاجة إلى شيء أكثر حداثة من حل تم تطويره في أواخر الثمانينات. في Cisco ، يُسمى هذا الحل

Cisco AMP for Endpoints ونستخدمه نحن أنفسنا على أجهزة الكمبيوتر المحمولة لدينا (ليس كل مطوري الأمان يستطيعون التباهي بهذا) ، ولكن يمكنك أيضًا استخدام حلول EDR (Endpoint Detection & Response) الأخرى.

الهجمات الخادعة

ظهرت تقنيات الحماية من الفيروسات في أواخر الثمانينات ، ومنذ ذلك الحين ، لم تتغير كثيرًا منذ ذلك الحين. يوجد برنامج ضار ، يدرسه محللو الفيروسات ، ويقوم بتطوير توقيع وتجهيز منتجاتهم. هناك توقيع - يتم اكتشاف البرامج الضارة. لا يوجد توقيع - لم يتم القبض عليه. تبقى إحدى مهام المهاجمين دون أن يلاحظها أحد لأطول فترة ممكنة ، ولهذا يواصلون اللعب بنشاط مع حراس الأمن باستخدام القط والفأر. يعزز البعض من كفاءتهم في اكتشاف النشاط الضار وغير الطبيعي ، بينما يزيد آخرون من قدرتهم على البقاء غير مرئي لأطول فترة ممكنة. أحد الاتجاهات المتنامية هو استخدام الهجمات التي لا مبرر لها والتي تستغل بنشاط الأوامر المدمجة في نظامي التشغيل و PowerShell ، حيث تمثل مستخدمي الكمبيوتر الشرعيين.

ما سوف تجيب عليه Cisco : نظرًا لأننا نتحدث فقط عن الأجهزة الطرفية ، لدينا حلان يهدفان إلى حماية الهجمات الخالية من الملفات والتحكم فيها -

Cisco AMP for Endpoints و Cisco AnyConnect. ينتمي الحل الأول إلى فئة EDR ويسمح لك بإجراء قائمة جرد من البرامج ، بما في ذلك تحليل نقاط ضعفه ، واستغلال البلوك ، بما في ذلك تلك التي يتم إطلاقها في الذاكرة ، وتحليل النشاط من خلال مؤشرات التسوية المحدثة باستمرار ، وكذلك إجراء تحقيق والبحث عن التهديدات (البحث عن تهديدات) ) يتيح لك Cisco AnyConnect مع NVM (وحدة رؤية الشبكة المدمجة) إمكانية جمع بيانات النشاط على المضيف بتنسيق Netflow مكيفة

لربطها بالبيانات المستلمة في طبقة شبكة

Cisco Stealthwatch . بالإضافة إلى ذلك ، سيتم توفير مستوى إضافي من الحماية بواسطة Cisco Umbrella ، الذي يراقب الاتصالات مع خوادم أوامر البرامج الضارة ، بما في ذلك الخوادم الخالية من الملفات.

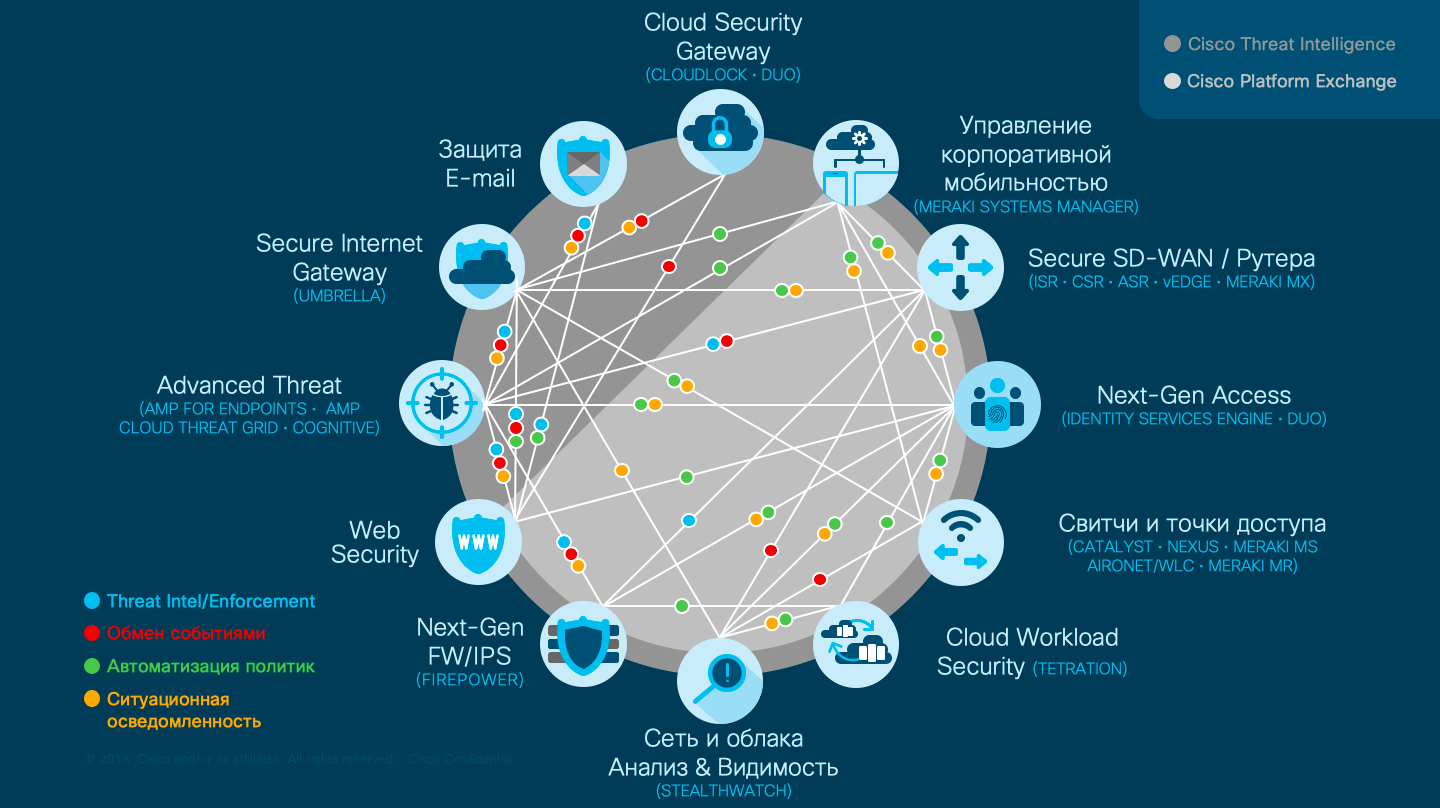

التكامل ، أتمتة ، و API

لا يعد تكامل Cisco AnyConnect مع Cisco Stealthwatch مجرد نزوة لدى الشركة المصنعة ، ولكنه يمثل حاجة ملحة ، والتي تمليها طبيعة التهديد المتغيرة وظهور هجمات متعددة العوامل التي تخترق شبكات الشركات والإدارات بعدة طرق مختلفة - من خلال نقاط ضعف بوابات الويب ، وهجمات محركات الأقراص المحمولة ، و Waterhole ، واي فاي تم إحضاره بواسطة كمبيوتر محمول مصاب من مدير أو مقاول ، إلخ. لا يوجد حل وحيد لأمن المعلومات وحده قادر على التعامل مع التهديدات الحديثة. إنه طويل جدًا ولا يمكن الاعتماد عليه في انتظار أن يبدأ المستهلك في دمج منتجات أمان المعلومات المكتسبة فيما بينها. يجب أن نأخذ العملية بأيدينا. وفقًا لإحصائيات Cisco ، تستخدم العديد من الشركات عدة عشرات من ميزات الأمان المختلفة التي لا تعرف كيفية التفاعل مع بعضها البعض ، مع خلق شعور بالأمان الخاطئ. متوسط الوقت لعدم اكتشاف النشاط الضار داخل الشبكة اليوم حوالي 200 يوم. وكل ذلك لأن وسائل الحماية تعمل مثل الدول في البلقان - بعضها مستقل عن بعضها البعض (وليس من قبيل الصدفة أن مصطلح "بلقنة الإنترنت" ظهر ، كمرادف لإنشاء قطاعات وطنية للإنترنت). لكن الوضع سوف يتغير ، والذي يمكن رؤيته بالفعل على سبيل المثال من نفس Cisco ومبادراتها

pxGrid و ACI و

Cisco Security Technology Alliance ، التي تجمع بين مائتي شركة تطوير ، متحدين لمواجهة الهجمات المعقدة والمتسارعة بشكل متزايد.

ما ستجيب عنه Cisco : إجابتنا هي الأتمتة وواجهات برمجة التطبيقات التي تتخلل جميع منتجاتنا من أجل دمجها في نظام أمان واحد والاستفادة من هذا التأثير التآزري ، الذي يسمح لك بتسريع عملية الكشف عن التهديدات من بضع مئات من الأيام إلى 4 ساعات ونصف. يتحقق ذلك من خلال تبادل بيانات التهديد ، وأتمتة إنشاء التوقيع ، والوصول من المصادر الخارجية لمؤشرات التسوية ، ونقل الأوامر بين أدوات الأمن ، إلخ.

ارتفاع استخدام الذكاء الاصطناعي على جانبي المتاريس

الذكاء الاصطناعي هو الضجيج. على عكس التعلم الآلي ، الذي أصبح بالفعل هو القاعدة وليس استثناءًا لأمن المعلومات. أتمتة المهام الروتينية ، تسريع العمليات البطيئة ، استبدال الموظفين المؤهلين الذين يفتقرون بالفعل. فيما يلي بعض فوائد استخدام التعلم الآلي في أمن المعلومات. اليوم ، يمكن استخدامه للكشف عن الأكواد الخبيثة والمجالات الخبيثة وعناوين IP للإنترنت وهجمات الخداع ونقاط الضعف وزيادة الوعي وتحديد الأشخاص المطلعين. لكن الذكاء الاصطناعي يستخدم ليس فقط من أجل الخير ، ولكن أيضًا على حساب الضرر. تم اختياره من قبل المهاجمين الذين يستخدمون التعلم الآلي للبحث عن نقاط الضعف وتنفيذ هجمات الخداع وتجاوز القياسات الحيوية وإنشاء ملفات تعريف وهمية على الشبكات الاجتماعية وإنشاء برامج ضارة وتحديد كلمات المرور وتجاوز آلية اختبار CAPTCHA. في عام 2018 ، تم تقديم مشاريع مثيرة للاهتمام حول إنشاء بصمات رئيسية مزيفة ، وتوليف الصوت ، وتغيير الوجوه على صور الفيديو ، ومزامنة حركات الشفاه مع خطاب مركب يتم تركيبه على صورة شخص آخر في دفق الفيديو. ليس لدي أدنى شك في أنه سيتم تبنيهم سريعًا من قبل المهاجمين أيضًا ، والذي سيطرح في عام 2019 عددًا من الأسئلة الجديدة على خبراء أمن المعلومات حول مكافحة الاستخدام الضار لمنظمة العفو الدولية.

ما الذي ستجيب عليه Cisco : سنواصل جهودنا لتطوير آليات جديدة للتعلم الآلي وتحسينها في منتجات الأمان الإلكتروني لدينا. بالفعل ، تم تصميم هذه النماذج في

Cisco AMP for Endpoints و

Stealthwatch و

CloudLock و

Umbrella و

Analytics Threat Analytics وسيتم توسيع هذه القائمة فقط. في غضون ذلك ، يمكننا أن نقدم لك زيارة

موقعنا مخصص لاستخدام الذكاء الاصطناعي في حلول Cisco.

مصادقة متعددة العوامل

كم عدد عوامل المصادقة التي يمكنك تسميتها؟ واحد ، اثنان ، ثلاثة؟ وإذا كنت تفكر في ذلك؟ فيما يلي قائمة قصيرة بما يمكن التعرف عليك:

- شيء تعرفه (نعم ، هذه كلمة مرور كلاسيكية)

- شيء لديك (نعم ، هذا رمز مميز)

- شيء لديك (نعم ، إنه قياسات حيوية)

- شيء ما تفعله

- شيء فقدت

- شيء نسيته

- شيء وجدته

- شيء أنت وأنت وأين رأيت

- شيء ما كنت فيه

- شيء قمت بإنشائه

- شيء دمرته

- شيء ما أو ما ضحت به

- شيء سرقته.

في الواقع ، أصبحت كلمات المرور القديمة ، الأكثر شيوعًا على مدار السنوات الخمس الماضية 123456 ، أصبحت شيئًا من الماضي وتم استبدالها بمصادقة ثنائية ومتعددة العوامل ، مما يمكن أن يزيد بشكل كبير من أمان وصول المستخدم إلى مختلف الخدمات والبيانات - للشركات والخاصة ، تخزينها داخل مراكز بيانات الشركات وخارجها ، في السحب. وقد اعتدنا بالفعل على استخدام مدخل الخدمات الخارجية عبر Facebook أو Yandex ، وسوف نعتد على استخدام المصادقة الثنائية ، ثم المصادقة متعددة العوامل. أعتقد أنه في عام 2019 سيحدث تغيير معين في الوعي وسوف يفكر العديد من حراس الأمن في كيفية استبدال كلمات المرور غير الموثوق بها. ونعم ، من غير المرجح أن تصبح القياسات الحيوية بديلاً بسبب تكلفتها المرتفعة مقارنةً بالطرق الأخرى لمصادقة العوامل المتعددة وعدم وجود نموذج تهديد له.ماذا ستجيب Cisco : في عام 2018 ، اشترينا Duo ، الشركة الرائدة في سوق المصادقة متعددة العوامل ، والتي سنطلقها في السوق الروسية.مركز البيانات

الجميع يتخلى تدريجيا عن المحيط ، ويترك للسحب ويعرض تدريجيا BYOD. لا أحد يهتم إذا تم اختراق الشبكة الخاصة بك أم لا (جيدًا ، أو لا أحد تقريبًا). لكن إذا قمت بتسريب البيانات ، فأنت ممزوج بالأوساخ ، وسيأتي إليك المنظمون ، وسيشطفونك في وسائل الإعلام ، متهمينهم بعدم القدرة على رعاية العملاء والموظفين. هل تساءلت يومًا عن عدد الأشخاص الذين عانوا من تسرب بياناتهم الشخصية وهوياتهم؟ أنا سمحت لنفسي لإنشاء قائمة قصيرة و قليلا prifigel يفاجأ على مقدار البيانات التي تدفقت على شبكة الإنترنت (في الملايين من السجلات):- بالضبط - 340

- الفيسبوك - 50

- Equifax - 145

- ستاروود - 500

- Yahoo — 3000

- Under Armor — 150

- Adult FriendFinder — 412

- MySpace — 164

- Ebay — 145

- Target — 110

- Heartland Payment Systems — 130

- LinkedIn — 117

- Rambler — 98

- TJX — 94

- AOL — 92

- Quora — 100

- VK — 100

- Deep Root Analytics — 198

- JP Morgan Chase — 78

- Mail.ru — 25

- Anthem — 80

- Dailymotion — 85

- Uber — 57

- Tumblr — 65

- Dropbox — 68

- Home Depot — 56

- Adobe — 38

- Sony PSN — 77

- RSA Security — 40.

أخشى أن أفترض ، لكنني أعتقد أن أكثر من نصف الإنترنت بالكامل قد انفصل عن بياناته (بالمناسبة ، كان هناك أيضًا أكثر من مرة). يرجى ملاحظة أن عدد الحوادث التي يتجاوز فيها التسرب عشرة ملايين سجل لم يعد يُقاس بوحدات أو حتى عشرات. وسيتم تفاقم الوضع. نحن مهتمون للغاية بحماية المحيط ، متناسين أن الأمن أصبح متمحور حول البيانات بدلاً من محيطه. وهذه ليست مجرد حوادث بيانات ، ولكن أيضًا زيادة في العبء التنظيمي المرتبط بحماية البيانات. الناتج القومي الإجمالي ، وبيانات المستخدمين الكبيرة (هذا هو موضوع مشروع القانون الجديد) ، والتعديلات على القانون الاتحادي 152 والبعض الآخر ينتظرون الروس في العام المقبل بأذرع مفتوحة. ما سوف تجيب سيسكو: نحن لا نبيع مشاريع لجعلك في الامتثال لمتطلبات القانون (على الرغم من أن لدينا في أوروبا العديد من المشاريع على الناتج المحلي الإجمالي). وليس لدينا وسائل تصنيف البيانات أو التحكم في التسرب (DLP). لكن لدينا تجربة غنية في بناء أنظمة الأمن السيبراني للشركات ، والتي تراكمت لدينا في مشروع Cisco SAFE - مجموعة من التوصيات العملية لحماية مختلف أقسام شبكة الشركات أو الإدارات. لا يتعلق الأمر فقط بالمحيط ، بل يتعلق بمركز البيانات ، والسحابة ، والواي فاي ، والاتصالات الموحدة ، والشبكات الصناعية ، إلخ. فقط حماية جميع المكونات هي التي ستحمي البيانات من التسريبات ، بينما تفي في وقت واحد بمتطلبات القانون.

ما سوف تجيب سيسكو: نحن لا نبيع مشاريع لجعلك في الامتثال لمتطلبات القانون (على الرغم من أن لدينا في أوروبا العديد من المشاريع على الناتج المحلي الإجمالي). وليس لدينا وسائل تصنيف البيانات أو التحكم في التسرب (DLP). لكن لدينا تجربة غنية في بناء أنظمة الأمن السيبراني للشركات ، والتي تراكمت لدينا في مشروع Cisco SAFE - مجموعة من التوصيات العملية لحماية مختلف أقسام شبكة الشركات أو الإدارات. لا يتعلق الأمر فقط بالمحيط ، بل يتعلق بمركز البيانات ، والسحابة ، والواي فاي ، والاتصالات الموحدة ، والشبكات الصناعية ، إلخ. فقط حماية جميع المكونات هي التي ستحمي البيانات من التسريبات ، بينما تفي في وقت واحد بمتطلبات القانون.باستخدام شبكات 5G كجسر للهجمات

في الولايات المتحدة ، أعلنت العديد من المدن أنها غطت عمليًا أراضيها بشبكات من الجيل الخامس (5G) ، مما يسمح لك بالعمل على الإنترنت بسرعات تصل إلى 10 جيجابت / ثانية. سيؤدي هذا إلى القضاء على "الوسيط" في وجه جهاز التوجيه ، والذي يجمع اليوم معظم الاتصالات. في شبكات الجيل الخامس ، قد يتغير الوضع ، مما سيزيد بشكل كبير من منطقة الهجوم ويجعل الهجمات على الإنترنت أكثر انتشارًا. كما ، في الواقع ، فإن استخدام الإنترنت للأشياء كنقطة انطلاق للهجمات (أعتقد أن تناسخ 5G لـ Mirai قاب قوسين أو أدنى) ، مما يمكن أن يزيد بشكل كبير من قوة هجمات DDoS. توقف

ولكن في روسيا ، تم تأجيل إدخال الجيل الخامس حتى نهاية عام 2021. ما هو إذن الاتجاه لسنة الخنازير الصفراء؟ نعم ، أنت هنا على حق.

أردت فقط أن أظهر معرفتي ، بالنسبة لروسيا ، فإن توصياتنا وحلولنا لحماية شبكات الجيل الجديد ليست ذات صلة بعد. ولكن ، على الأقل ، يجدر تذكر هذه الفرصة.سايبر

لقد سئمت بالفعل من قراءة التأليف الخاص بي حول ما ينتظرنا جميعًا في عام 2019 ، لذلك سأنتهي. وأود أن أنهي الملاحظة الأخيرة ، التي أصبحت بالفعل اتجاهاً ، والتي ستتكثف فقط العام المقبل. نحن نتحدث عن الدورات الإلكترونية ، التي تتيح لك التحقق من نقاط الضعف في عملية معينة لضمان الأمن السيبراني ووضع خطة للقضاء عليها. على عكس الدورات التدريبية المعتمدة التي توفر المعرفة والدورات التدريبية التي تسمح لك بتطوير مهارات محددة للغاية في العمل مع منتجات معينة ، تتيح لك التدريبات الإلكترونية محاكاة مواقف مختلفة مماثلة لما قد يحدث في الواقع (البحث عن آثار تهديد أو تسرب معلومات عن حادث في الوسائط ، وألقيت محرك أقراص فلاش مع رمز الخبيثة ، وما إلى ذلك) وطرق لإيقافها. عادة ، في إطار مثل هذه الطلبات الإلكترونية ،تم العثور على جميع نقاط الضعف في العمليات الموضحة على الورق وفي المهارات المكتسبة من العمل مع منتجات محددة ، والتي لا تنطبق دائمًا في الحياة الواقعية.في عام 2018 ، أصبحت الطلبات الإلكترونية شائعة للغاية على مستوى الشركات والدولة والولايات. صادفت إجراء أو المشاركة في بضع عشرات من هذه الطلبات الإلكترونية وأستطيع أن أقول بأمان أن هذا أصبح اتجاهًا لخدمات أمن معلومات الشركات ، مما يختبر مهارات اختصاصييهم على تحمل مختلف الحوادث وحالات الطوارئ.ما الذي ستجيب عنه سيسكو : هذا الاتجاه في روسيا أصبح لا يخلو من مساعدتنا. لقد بدأنا أول أوامر Cyber Range من Cisco منذ بضع سنوات ، عندما عقدنا عدة جلسات مجانية لعملائنا في Moscow Cisco Connect لمدة يومين. ثم كررنا نجاح Cyber Range ونريد إعادة تنفيذ هذه الطلبات الإلكترونية في أبريل ، كجزء من Cisco Connectفي موسكو. صحيح ، على Cisco Connect أننا ننفذ نسخة خفيفة الوزن ، تم تقليلها إلى 4 ساعات من العمل العملي المكثف. في الواقع ، نحن نقدم الطلبات الإلكترونية لمدة ثلاثة أو خمسة أيام ، والتي نطور فيها مهارة التعامل مع المئات من سيناريوهات الهجوم المختلفة التي يتم تحديثها بانتظام والتي اتخذناها من واقع الحياة. بالإضافة إلى Cyber Range ، بدأنا بنشاط في تنفيذ أوامر السيبرانية لورشة Cisco Threat Hunting Workshop ليوم واحد في مكتبنا ، حيث يحاول المشاركون العثور على آثار التهديدات المختلفة (يمكنك التحقق من تاريخ الطلبات الإلكترونية التالية مع مدير Cisco الخاص بك). بالإضافة إلى ذلك ، لدينا عدد من الطلبات الإلكترونية عبر الإنترنت المتاحة لشركائنا وعملائنا في خدمة العرض التوضيحي التفاعلي Cisco dCloud .فيما يلي قائمة بالاتجاهات التي نود التحدث عنها والتي ، في رأينا ، تنتظرنا جميعًا في عام 2019! سنة جديدة سعيدة!