لقد قيل الكثير بالفعل عن Bug Bounty ، ويبدو أن الحاجة إلى مثل هذه البرامج للشركات واضحة. أثناء وجود برنامجنا الخاص ، دفع Mail.ru Mail أكثر من 250،000 دولار ، وبلغ متوسط العائد 379 دولارًا ، وقد

كتبنا بالفعل المزيد حول هذا الموضوع. واليوم ، باستخدام مثال مؤتمر أمان معلومات ZeroNights الأخير ، سنتحدث عن كيف يمكنك جذب المتسللين للمشاركة في البحث عن الأخطاء ونقاط الضعف من خلال الأحداث المتخصصة.

هذا العام ، عقد مؤتمر ZeroNights في A2 Green Concert Club في سان بطرسبرغ. على الرغم من الانتقال من موسكو ، فقد جمع المؤتمر أكثر من 1000 مشارك في يومين. خلال المؤتمر ، تم سماع تقارير العديد من المتخصصين الرائعين. إذا كنت بحاجة إلى المتشددين ، فتحقق من NUClear explotion ، بدءًا من وضع الجرافيك إلى وضع الله ، واكتشاف نقاط الضعف في GPU Virtualization ، والبحث في خدمة Marvell Avastar Wi-Fi: من الصفر إلى المعرفة إلى RCE التي تعمل باللمس دون اتصال. هذا العام ، كان هناك أيضًا العديد من التقارير المهمة حول الويب ، ويمكنك رؤية الشرائح و WebVillage وليس فقط. شخصيا ، كان التقرير الصادر عن إيليا نيستيروف وسيرجي شيكيان مهمًا بالنسبة لي. التمييز بين الروبوت من مستخدم حقيقي يزداد صعوبة وصعوبة. اقرأ المزيد عن التقارير

هنا .

مهامنا

وضعنا أنفسنا المهام التالية:

- الترويج لعلامة تجارية Bug Bounty وبرنامجها في المجتمع.

- توظيف متخصصين أذكياء يتعاملون مع المهمة بنجاح.

فكرة

التحدي الأكثر صعوبة في مثل هذه المشاريع: تطوير مهام مثيرة للاهتمام ، أولاً ، ستجذب المشاركين ، وثانياً ، سوف تتيح لنا اختبار مهاراتهم الحقيقية.

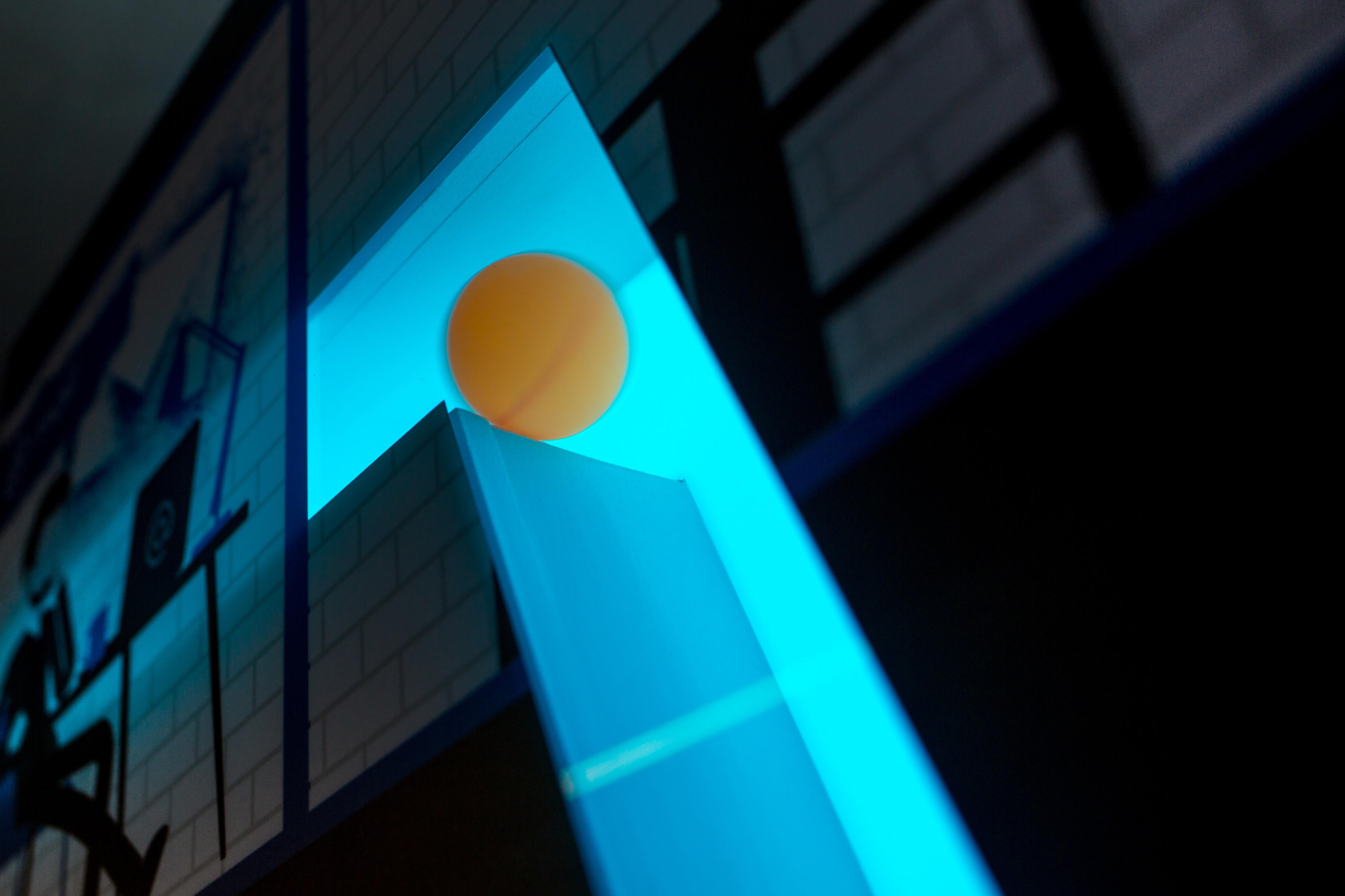

كان جناحنا هذا العام مبنى مكاتب مجهزًا بالبريد الهوائي. جوهر المهمة: يرسل رئيس البريد الجوي خطابات إلى المحاسب ، ومهمة القراصنة هي تغيير المسار واعتراض الرسالة باستخدام مخمدات خاصة.

الموقف يشبه هذا:

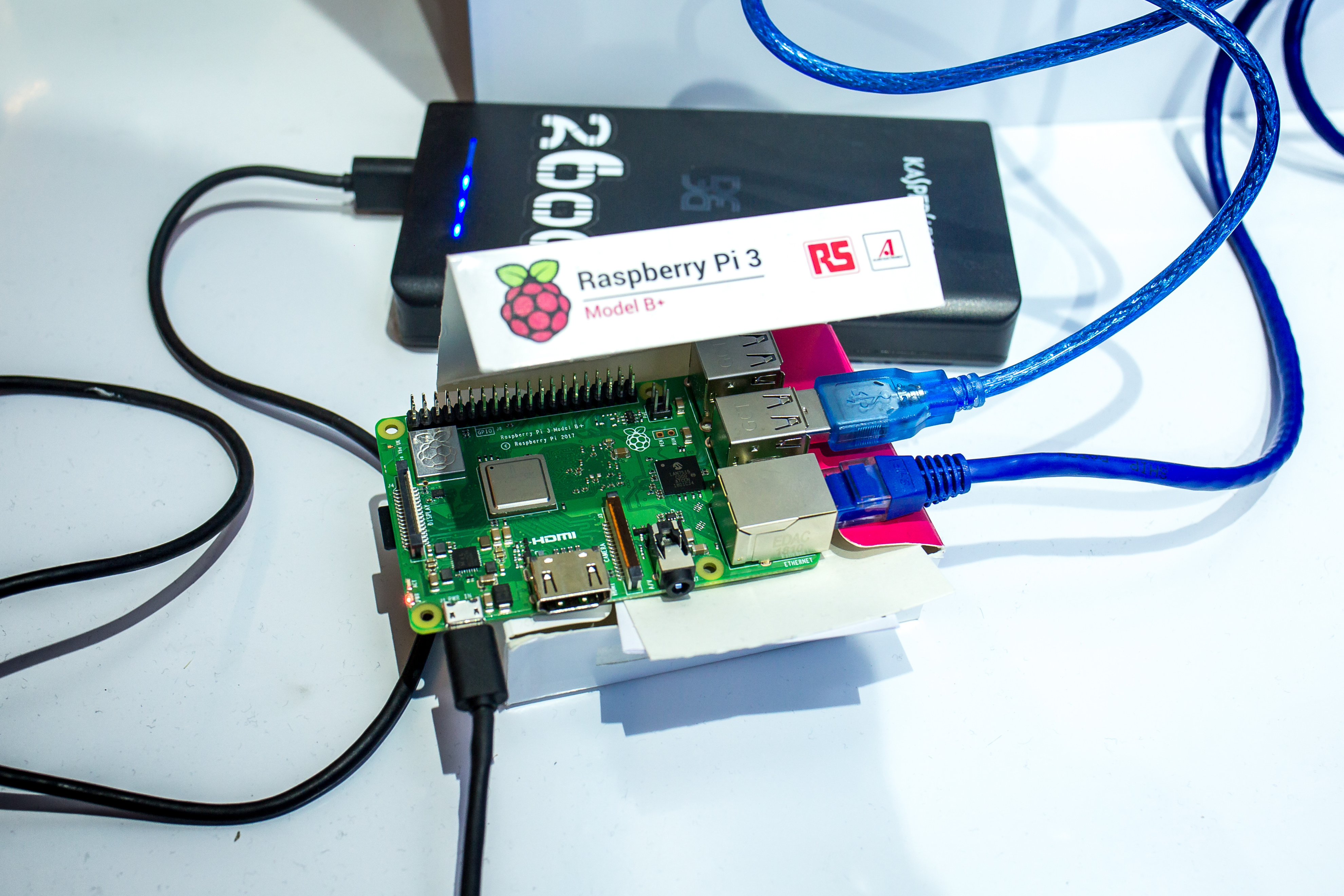

بدلاً من البريد نفسه ، استخدمنا كرات التنس ، التي انخفضت من أعلى إلى أسفل في محركات الأقراص الضرورية ، افتراضيًا في "المحاسبة". كان من الضروري تفعيل البوابات ، التي تم التحكم فيها باستخدام Arduino + RPi3 ، وإعادة توجيه "البريد" إلى محركات أقراص أخرى.

خطة العمل:

- نحن متصلون بشبكة Wi-Fi للمهمة.

- نجد في شبكة Raspberry Pi ، المتصلة بـ Arduino ، التي تتحكم في المخمدات.

- RPi يدور خادم الويب. يجب إكمال مهمتين - استغلال نقاط الضعف وفي النهاية أعطوا أزرارًا لتنشيط المخمدات ، والتي سمحت بإعادة توجيه "البريد"

ترمز الكرة إلى الرسالة الهوائية:

أفكار للمهام التي اتخذناها من تقارير الباحثين لدينا.

المهمات

في المهمة الأولى ، كان على المشاركين العثور على مضيف RPi3 وإيجاد ثغرة أمنية في التكوين لخادم الويب Apache: صفحة حالة الخادم / التي تعرض جميع طلبات HTTP الواردة. من بين أشياء أخرى ، جاء طلب ذو قيمة سرية في معلمات GET إلى هذه الصفحة ، مما سمح بتمرير المستوى الأول. بالنسبة لهذه المهمة ، تلقى الزوار رمزًا ترويجيًا بقيمة 100 دولار للمشاركة في برنامج Bug Bounty الخاص بنا.

الحليتم البحث عن مشكلة في تكوين Apache من خلال الأدوات العادية مثل dirbuster ، سطر حالة الخادم موجود في جميع القواميس الحالية. بالإضافة إلى ذلك ، تركنا بعض النصائح بحيث يمكن حل المهمة دون أي برامج نصية ، حتى من الهاتف العادي.

لإكمال المهمة الثانية ، كان من الضروري دراسة محتويات صفحة المراقبة المعروفة بالفعل بعناية. في رمز تطبيق العميل ، كان من الضروري العثور على طريقة مخفية لم يتم استدعاؤها من الواجهة ، ولكن احتوت على ثغرة أمنية - وهي حقن NoSQL "عمياء" في Mongodb.

الحللأتمتة الحقن الأعمى ، يجب معالجة مهمتين:

اكتب نصيًا يمكنه تلقي 1 بت من المعلومات في طلب واحد. في الإخراج ، يجب أن تكون قادرًا على إدراج التعبير المنطقي عن الاهتمام في الطلب ، ووفقًا لاستجابة الخادم ، تفهم ما إذا كان صحيحًا أم خطأ.

لمعرفة كيفية الحصول على معلومات تهمك من قاعدة البيانات شيئًا فشيئًا (على سبيل المثال ، إذا كنت تريد معرفة قيمة الحقل السري = 'some_secret' ، يمكنك استخدام تعبيرات منتظمة. أولاً نكتشف سر الشخصية الأولى ~ '^ a' ، secret ~ '^ b' ... secret ~ '^ s' ... بعد ذلك ، السر الثاني ~ '^ sa' ، السر ~ '^ sb' ... وبالمثل ، نحصل على الرمز السري بالكامل).

ليس هذا هو التطبيق الوحيد وليس الأكثر كفاءة ؛ يمكنك رؤية خيارات أفضل في كود sqlmap.

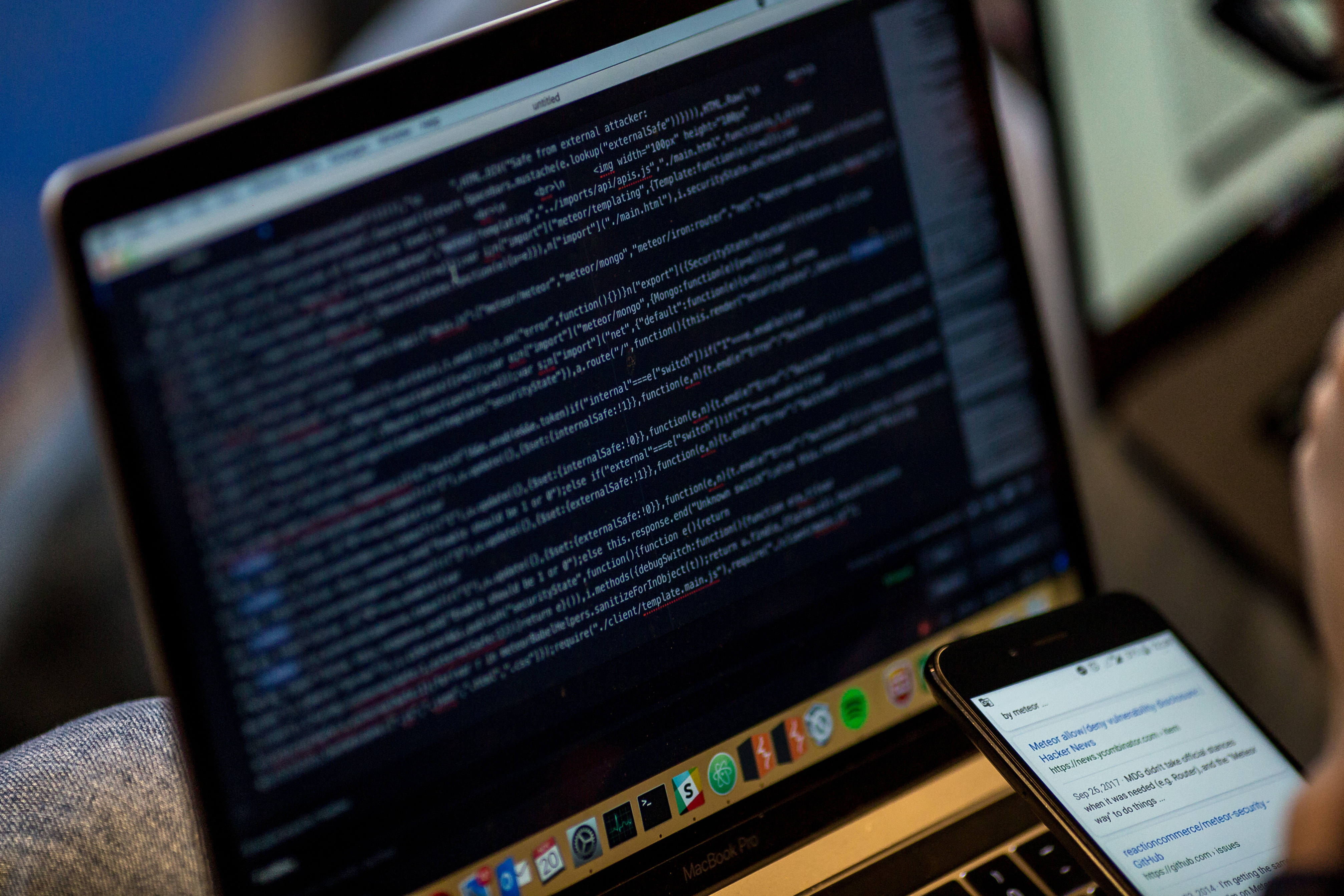

كانت الصعوبة الرئيسية هي كومة تقنية غير نمطية: MeteorJS ، التي تستخدم Websockets بنشاط ، وكذلك MongoDB و Pubsub بدلاً من طلبات HTTP المعتادة والردود ، لم تسمح باستخدام الأدوات الحالية وتطلب من المشاركين أن يكونوا قادرين على أتمتة الهجمات بأنفسهم. بحث العديد من المشاركين عن نقاط الضعف في وظيفة منصة MeteorJS نفسها ، ظنًا أنه رمز وظيفة. أيضا ، بالنسبة لبعض المشاركين كانت هناك صعوبات في أتمتة الطلبات من خلال Websockets.

حصل المشاركون على Mail.ru Bug Hunter sweatshirt كجائزة لهذه المسابقة.

النتائج

في يومين فقط من المؤتمر ، شارك أكثر من 200 شخص في منافسينا. 100 مشارك أكملوا المهمة الأولى ، 45 شخصًا أتموا المهمة الثانية.

بالطبع ، بعد أن أنجزنا المهمة بنجاح ، قابلناها في الحال. البطاقات التي تم إنشاؤها بقيمة 100 دولار لها تأثير مؤجل ، ولكن تم تنشيط العديد منها بالفعل وحصلنا على أخطاء جيدة في H1. أنها تشجع المتسللين للبحث عن أخطاء جديدة ، وتساعدنا على تحسين أنظمتنا وتحسين الأمن. بطاقة صغيرة - نتائج رائعة. ومئات الدولارات هي مائة دولارات.