معهد ماساتشوستس للتكنولوجيا. دورة محاضرة # 6.858. "أمن أنظمة الكمبيوتر." نيكولاي زيلدوفيتش ، جيمس ميكينز. 2014 سنة

أمان أنظمة الكمبيوتر هو دورة حول تطوير وتنفيذ أنظمة الكمبيوتر الآمنة. تغطي المحاضرات نماذج التهديد والهجمات التي تهدد الأمن وتقنيات الأمان القائمة على العمل العلمي الحديث. تشمل الموضوعات أمان نظام التشغيل (OS) ، والميزات ، وإدارة تدفق المعلومات ، وأمن اللغات ، وبروتوكولات الشبكة ، وأمن الأجهزة ، وأمن تطبيق الويب.

المحاضرة 1: "مقدمة: نماذج التهديد"

الجزء 1 /

الجزء 2 /

الجزء 3محاضرة 2: "السيطرة على هجمات القراصنة"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 3: "تجاوزات المخزن المؤقت: المآثر والحماية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 4: "الفصل بين الامتيازات"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 5: "من أين تأتي أنظمة الأمن؟"

الجزء 1 /

الجزء 2المحاضرة 6: "الفرص"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 7: "صندوق حماية العميل الأصلي"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 8: "نموذج أمان الشبكة"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 9: "أمان تطبيق الويب"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 10: "الإعدام الرمزي"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 11: "أور / لغة برمجة الويب"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 12:

الجزء 1 من أمان الشبكة /

الجزء 2 /

الجزء 3المحاضرة 13: "بروتوكولات الشبكة"

الجزء 1 /

الجزء 2 /

الجزء 3محاضرة 14: "SSL و HTTPS"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 15: "البرامج الطبية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 16: "هجمات القناة الجانبية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 17: "مصادقة المستخدم"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 18: "تصفح الإنترنت الخاص"

الجزء 1 /

الجزء 2 /

الجزء 3محاضرة 19: "شبكات مجهولة"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 20: "أمن الهاتف المحمول"

الجزء 1 /

الجزء 2 /

الجزء 3محاضرة 21: "تتبع البيانات"

الجزء 1 /

الجزء 2 /

الجزء 3 محاضرة 22: "أمن المعلومات معهد ماساتشوستس للتكنولوجيا"

الجزء 1 /

الجزء 2 /

الجزء 3لذلك ، كانت هذه مقدمة لحقيقة أن لدينا فريقًا يتكون من أربعة أشخاص فقط في مؤسسة كبيرة جدًا تضم مجموعة من الأجهزة. وبالتالي ، فإن الاتحاد الذي تحدث عنه مارك ضروري حقًا لمحاولة ضمان سلامة شبكة بهذا الحجم على الأقل.

نتواصل مع الناس ومساعدتهم في الحرم الجامعي. تتكون محفظتنا من الخدمات الاستشارية والخدمات التي نقدمها للمجتمع والأدوات التي نستخدمها. الخدمات التي نقدمها متنوعة جدا.

الإبلاغ عن إساءة الاستخدام - نصدر تقارير عن إساءة الاستخدام عبر الإنترنت. عادة ما تكون هذه إجابات على شكاوى من العالم الخارجي ، تتعلق الغالبية العظمى منها بإنشاء عقد Tor في شبكة المعهد. لدينا منهم ، ماذا يمكنني أن أقول؟ (ضحك الجمهور).

حماية نقطة النهاية لدينا بعض الأدوات والمنتجات التي نقوم بتثبيتها على أجهزة الكمبيوتر "الكبيرة" ، إذا كنت ترغب في ذلك ، يمكنك استخدامها للعمل. إذا كنت جزءًا من مجال MIT ، والذي يعتبر في الغالب موردًا إداريًا ، فسيتم تثبيت هذه المنتجات تلقائيًا على جهاز الكمبيوتر الخاص بك.

حماية الشبكة ، أو حماية الشبكة ، هي صندوق أدوات موجود في شبكة mit.net وعلى حدودها. يكتشفون الحالات الشاذة أو يجمعون بيانات تدفق حركة المرور لتحليلها. تساعدنا تحليلات البيانات على مقارنة كل هذه الأشياء معًا ومحاولة الحصول على بعض المعلومات المفيدة.

الطب الشرعي - الطب الشرعي الكمبيوتر ، سنتحدث عن ذلك في الثانية.

تحديد المخاطر ، أو تحديد المخاطر ، هو أساسًا أدوات استشعار وتقييم الشبكات مثل Nessus. يتضمن ذلك الأشياء التي تبحث عن معلومات التعريف الشخصية - معلومات الهوية الشخصية ، لأنه في ماساتشوستس ، نحتاج إلى التأكد من تلبية القواعد الجديدة للقانون الأساسي للدولة 201 CMR 17.00. فهي تتطلب مؤسسات أو شركات تخزن أو تستخدم معلومات شخصية عن سكان ماساتشوستس لوضع خطة لحماية المعلومات الشخصية والتحقق من فعاليتها بانتظام. لذلك ، نحتاج إلى تحديد المعلومات الشخصية للمستخدمين في شبكتنا.

التوعية / التوعية / التدريب - الإعلام والتدريب ، تحدثت للتو عن هذا.

احتياجات الامتثال هي في المقام الأول نظام PCI DSS. PCI ، صناعة بطاقات الدفع التي لديها DSS ، هي معيار أمان البيانات. صدق أو لا تصدق ، معهد ماساتشوستس للتكنولوجيا يبيع بطاقات الائتمان. لدينا العديد من مزودي أدوات الدفع هذه في الحرم الجامعي ، ويجب أن نكون قادرين على التأكد من أن بنيتهم الأساسية متوافقة مع PCI DSS. لذا ، تعد إدارة الأمن والامتثال الأمني في تلبية هذه الاحتياجات جزءًا من عمل فريقنا.

PCI 3.0 ، وهو التحديث الرئيسي السادس للمعيار ، يدخل حيز التنفيذ في 1 يناير ، لذلك نحن بصدد التأكد من أنه يلبي كامل بنيتنا التحتية.

التقارير / المقاييس / التنبيه ، وإعداد التقارير ، وتوفير المؤشرات وإصدار التنبيهات ، تنتمي أيضًا إلى نطاق عملنا.

يتم عرض عدد من المنتجات في الشريحة التالية لحماية نقاط النهاية. ويبدو أن النسر أعلاه. هناك أداة تسمى CrowdStrike ، والتي يتم اختبارها حاليًا في قسم IS&T الخاص بنا. يتتبع السلوك غير الطبيعي بشكل أساسي من حيث استدعاء النظام.

على سبيل المثال ، إذا كنت تستخدم برنامج MS Word ، وبدأ البرنامج فجأة في فعل شيء لا ينبغي له القيام به ، على سبيل المثال ، محاولة قراءة قاعدة بيانات الحساب من النظام أو مجموعة من كلمات المرور ، يحذر CrowdStrike من هذا ويلقي علامة إنذار. هذه أداة سحابية سنتحدث عنها لاحقًا. يتم إرسال كل هذه البيانات إلى وحدة التحكم المركزية ، وإذا حاولت أجهزة الكمبيوتر فعل شيء ضار ، كما يتضح من منظور السلوك الاستكشافي ، فإنها تحصل على علامة حمراء.

كائنات نهج المجموعة - GPO ، هذا هو النظام الذي يقوم بتطبيق سياسات أمان المجموعة. S - هذه هي جميع أنواع البرامج من Sophos للحماية من التطبيقات الضارة ، ومكافحة الفيروسات ، وكل الأشياء التي نتوقع الحصول عليها عند شراء المنتجات لحماية نقطة النهاية.

يقوم PGP بتشفير محرك القرص الثابت لأنظمة الحرم الجامعي التي تحتوي على بيانات حساسة.

يتم استبدال بعض هذه الأدوات بأدوات أكثر تقدمًا. تتجه الصناعة بشكل متزايد نحو سياسات محايدة للبائعين باستخدام حلول مثل BitLocker for Windows أو FileVault for Mac ، لذلك نحن نستكشف هذه الخيارات أيضًا. يقوم Casper في المقام الأول بإدارة سياسات أمان أجهزة كمبيوتر Mac OS.

بالنسبة لأمن الشبكات ، نحن نعمل مع Akamai في هذا المجال - إنها شركة تركت MTI بالفعل ، ويعمل الكثير من خريجيها فيها. أنها توفر صيانة جيدة للغاية ، لذلك نحن الاستفادة من العديد من الخدمات التي يقدمونها.

في وقت لاحق سنتحدث عنهم بتفاصيل كافية.

TippingPoint هو معرف المخاطر ، ونظام كشف التسلل. كما قلت ، يتم تحسين بعض هذه الأدوات باستمرار ، وتعد TippingPoint مثالاً على ذلك. بفضله ، لدينا نظام لمنع الاختراق على حدودنا. في الواقع ، نحن لا نمنعهم ، ولكن ببساطة نكتشفهم. نحن لا نمنع أي شيء على حافة شبكة MIT ، وذلك باستخدام بعض قواعد مكافحة الغش البسيطة والبسيطة للغاية.

Stealth Watch هي أداة تنشئ بيانات NetFlow ، أو ، بشكل أكثر دقة ، تجمع بيانات NetFlow. نحن نستخدم أجهزة Cisco ، لكن جميع أجهزة الشبكة تعرض بعض التفاصيل ، والبيانات الوصفية للتدفقات التي يرسلونها ، والمصدر المصدر ، ومنفذ الوجهة ، وعنوان IP المصدر ، وعنوان IP النهائي ، والبروتوكول ، وما إلى ذلك. يقوم StealthWatch بجمع هذه البيانات وإجراء تحليل الأمان الأساسي عليها ، كما يوفر واجهة برمجة تطبيقات يمكننا استخدامها للقيام بأشياء أكثر ذكاءً.

RSA Security Analytics هي أداة أخرى تعمل بطرق عديدة كمعرّف للستيرويد. ينفذ التقاط حزم كامل ، حتى تتمكن من رؤية محتوياتها إذا كانت تحمل علامة حمراء.

في مجال تحديد المخاطر ، Nessus هي نوع من أداة تقييم الضعف بحكم الواقع. عادةً ما نستخدمها عند الطلب ، ولا ننشرها ككل في نطاق فرعي لشبكة 18/8. ولكن إذا حصلنا على بعض الوظائف الإضافية DLC لبرنامج الحرم الجامعي ، فإننا نستخدم Nessus لتقييم نقاط الضعف الخاصة بهم.

يسمى Shodan محرك بحث الكمبيوتر. بشكل أساسي ، يقوم بمسح الإنترنت ككل ويوفر الكثير من البيانات المفيدة حول أمانه. لدينا اشتراك في هذا "المحرك" ، حتى نتمكن من استخدام هذه المعلومات.

الباحث عن الهوية هو أداة نستخدمها في الأماكن التي توجد فيها معلومات شخصية سرية ، ومعلومات شخصية سرية ، من أجل الامتثال لقواعد حماية بيانات التسجيل والتأكد فقط من معرفتنا بمكان وجود البيانات المهمة.

الطب الشرعي للكمبيوتر هو أمر نقوم به من وقت لآخر ... لا يمكنني العثور على الكلمات الصحيحة ، لأننا لا نفعل ذلك بانتظام ، وأحيانًا تستغرق مثل هذه التحقيقات كثيرًا من الوقت ، وأحيانًا لا يحدث ذلك كثيرًا. لهذا ، لدينا أيضا مجموعة من الأدوات.

EnCase هي أداة تتيح لنا التقاط صور للقرص واستخدامها للنظر في محتويات القرص الصلب.

FTK ، أو أدوات أدوات الطب الشرعي - مجموعة من الأدوات لإجراء التحقيقات في مجال الطب الشرعي للكمبيوتر. غالبًا ما يتم الاتصال بنا عند الضرورة لالتقاط صور للأقراص عند النظر في الحالات المتنازع عليها لتأكيد الملكية الفكرية أو في بعض الحالات الأخرى التي تنظر فيها OGC - مكتب المستشار العام. لدينا كل الأدوات اللازمة لهذا الغرض. بصراحة ، هذه ليست وظيفة دائمة ، إنها تظهر بشكل دوري.

إذن كيف نجمع كل هذه البيانات معًا؟ ذكر العلاقة المذكورة. لضمان إدارة النظام ، نقوم بمعالجة سجلات النظام. ترى أن لدينا سجلات NetFlow وبعض سجلات DHCP وسجلات المعرف وسجلات Touchstone.

Splunk عبارة عن أداة تقوم بمعظم الارتباط وتعمل على تلقي بيانات غير طبيعية بالضرورة وتطبيعها وتسمح لنا بمقارنة البيانات من مصادر مختلفة للحصول على مزيد من "الذكاء". وبالتالي ، يمكنك عرض صفحة يتم تسجيل جميع تسجيلات الدخول الخاصة بك عليها ، وتطبيق GeoIP على هذا أيضًا لعرض مواقع تسجيل الدخول.

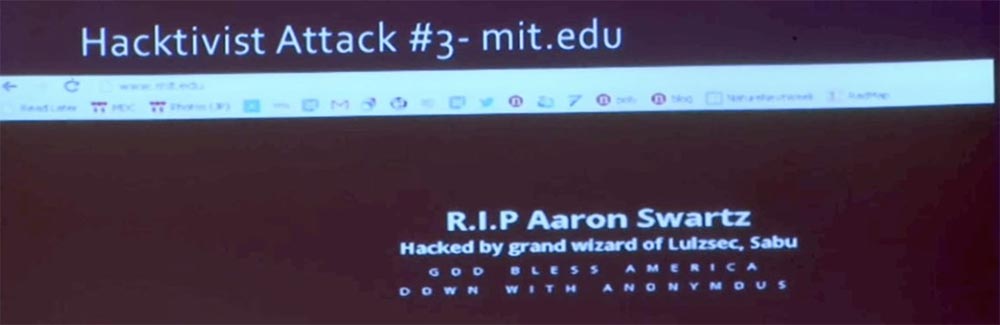

دعونا نتحدث عن الهجمات والأشياء الأكثر إثارة للاهتمام من البرامج التي نستخدمها. أولاً ، سنتحدث عن هجمات الحرمان الأكثر شيوعًا على مدار العامين الماضيين. سوف نتحدث أيضًا عن هجمات محددة حدثت نتيجة لمأساة آرون شوارتز قبل عدة سنوات ، وهي مرتبطة أيضًا بهجمات حجب الخدمة الموزعة.

الآن سوف تظهر لك DoS Primer. يستهدف الهجوم الأول DoS الرسالة A من CIA Computer Security Triad. CIA هي اختصار يتكون من السرية - السرية والنزاهة - السلامة والتوافر - إمكانية الوصول. لذا فإن هجوم DoS يهدف بشكل أساسي إلى إمكانية الوصول والتوافر. يريد المهاجم تعطيل مورد بحيث لا يمكن للمستخدمين الشرعيين استخدامه.

يمكن أن يكون إفساد الصفحة انها بسيطة جدا ، أليس كذلك؟ الكتابة على الجدران الرقمية ستدمر الصفحة ببساطة بحيث لا يستطيع أحد رؤيتها. قد يكون هذا استهلاكًا هائلاً للموارد ، حيث يستهلك الهجوم كل قوة الحوسبة للنظام وعرض النطاق الترددي للشبكة بالكامل. يمكن تنفيذ هذا الهجوم من قِبل شخص واحد ، ولكن من المحتمل أن يقوم المتسلل بدعوة الأصدقاء لتنظيم حفلة DDoS بأكملها ، أي هجوم رفض الخدمة الموزع.

يتم سرد اتجاهات DDoS الحالية في تقرير شبكة أربور. هذا امتداد لسطح الهجوم ، والدافع الأكثر شيوعًا هو الاختراق ، حيث يمثل ما يصل إلى 40٪ من هذه الهجمات ، ويظل دافع 39٪ آخر غير معروف. بلغت شدة الهجمات ، على الأقل العام الماضي ، 100 جيجابت / ثانية. في عام 2012 ، وقع هجوم على منظمة Spamhaus ، التي بلغت شدتها 300 جيجابت / ثانية.

هجمات DDoS تصبح أطول. لذلك ، استمرت عملية القرصنة Abibal ، الموجهة ضد القطاع المالي الأمريكي ، لعدة أشهر ، مما أدى إلى زيادة الكثافة بشكل دوري إلى 65 جيجابت / ثانية. سمعت بهذا ، ويمكنك أن تجد تأكيدًا على Google بأن هذا الهجوم استمر بشكل شبه دائم ولا يمكن إيقافه. في وقت لاحق سوف نتحدث عن كيف فعلوا ذلك.

ولكن ، بصراحة ، 65 جيجابت / ثانية أو 100 جيجابت / ثانية ، الفرق بالنسبة للضحية ليس كبيرًا ، لأنه نادرًا ما تصمد أي أنظمة في العالم في مواجهة هجوم طويل المدى بهذا الحجم ، لأنه ببساطة لا يمكن إيقافه. في الآونة الأخيرة ، كان هناك تحول نحو التفكير وكسب الهجمات. هذه هي الهجمات التي تأخذ بها إشارة إدخال صغيرة وتحويلها إلى إشارة إخراج كبيرة. هذا ليس شيئًا جديدًا ، فهو يعود إلى هجوم ICMP Smurf ، حيث يمكنك اختبار عنوان البث الخاص بالشبكة وكل جهاز على تلك الشبكة والذي سوف يستجيب إلى مرسل الحزمة المقصود ، والذي ، بالطبع ، سيكون مزيفًا. على سبيل المثال ، سأتظاهر بأنني مارك وأرسل الحزمة إلى عنوان البث الخاص بهذه الفئة. وستبدأ جميعًا بالرد في حزم على Mark ، معتقدًا أنه أرسلها. في هذه الأثناء ، أجلس في الزاوية وأضحك. هذا ليس شيئًا جديدًا ، لأنني قرأت عن هذه الطريقة ، كطالب.

لذلك ، النوع التالي من هجوم DDoS هو UDP Amplifacation ، أو UDP Amplification. UDP هو بروتوكول حرق ونسخ لمخططات بيانات المستخدم ، أليس كذلك؟ هذا ليس TCP ، ولا يمكن الاعتماد عليه تمامًا ولا يركز على إنشاء اتصالات آمنة. فمن السهل جدا أن وهمية. ما رأيناه خلال العام الماضي هو مآثر لتعزيز وظائف ثلاثة بروتوكولات: DNS ، المنفذ 53 ، UDP. إذا قمت بإرسال 64 بايت من طلب من النوع ANY إلى خادم تم تكوينه بشكل غير صحيح ، فسيؤدي ذلك إلى استجابة 512 بايت ، والتي ستعود إلى ضحية الهجوم. هذا هو مكسب 8x ، وهو ليس سيئًا لتنظيم هجوم DoS.

عندما نشأ ميل إلى تكثيف الهجمات من هذا النوع ، شاهدناها هنا على شبكة mit.net قبل استخدامها على نطاق واسع ضد الضحايا في القطاع التجاري. لقد رأينا هجوم تضخيم DNS 12 gig أثر بشكل كبير على عرض النطاق الترددي الصادر. لدينا إنتاجية عالية إلى حد ما ، ولكن إضافة هذه الكميات من البيانات إلى حركة المرور القانونية تسبب مشكلة ، واضطرنا أنا ومارك إلى حلها.

SNMP ، وهو بروتوكول منفذ UDP 161 ، هو بروتوكول إدارة مفيد للغاية. يسمح لك بمعالجة البيانات عن بعد باستخدام بيانات get / set. تسمح العديد من الأجهزة ، مثل طابعات الشبكة ، بالوصول دون أي مصادقة. ولكن إذا قمت بإرسال طلب من النوع GetBulkRequest بحجم 64 بايت إلى جهاز لم يتم تكوينه بشكل صحيح ، فسوف يرسل استجابة إلى الضحية ، يمكن أن يتجاوز حجمها حجم الطلب بمقدار 1000 مرة. لذلك هذا أفضل من الإصدار السابق.

بصفتك مهاجمًا ، عادة ما تختار الهجمات المستهدفة ، لذلك شهدنا هجمات كبيرة على الطابعات الموجودة على شبكة الحرم الجامعي. باستخدام طابعة مع وكيل SNMP مفتوح ، أرسل المتسلل حزم إليه ، وزاد حجم الاستجابة بمقدار ألف مرة تلوث شبكة الإنترنت بأكملها.

ما يلي هو بروتوكول خادم الوقت ، أو بروتوكول وقت شبكة NTP. عند استخدامه ، سيرد خادم تمت تهيئته بشكل غير صحيح على طلب "MONLIST". هنا لن يكون أساس الهجوم هو التضخيم ، ولكن الرد على طلب القائمة في شكل قائمة تضم 600 عميل حديث من عملاء NTP. وبالتالي ، يرسل طلب صغير من كمبيوتر مصاب حركة مرور UDP كبيرة إلى الضحية.

هذا نوع شائع جدًا من الهجمات ، وقد دخلنا في تغيير كبير بسبب إعدادات قوائم NTP غير الصحيحة. في النهاية ، قمنا ببعض الأشياء للتخفيف من هذه الهجمات. لذلك ، على جانب NTP ، قمنا بتعطيل الأمر monlist على خادم NTP ، وهذا سمح لنا "بقتل" الهجوم في مساراته. ولكن نظرًا لأن لدينا مؤسسة حكومية ، فهناك أشياء لا نملك الحق في الارتباط بها ، وبالتالي قمنا بتعطيل القائمة كما سمحت لنا السلطات. في النهاية ، قمنا ببساطة بتحديد سرعة NTP على حافة شبكة MIT لتقليل تأثير الأنظمة التي تستجيب لنا ، ولمدة عام الآن ، نحن موجودون دون أي عواقب سلبية. من المؤكد أن الحد الأقصى لسرعة عدة ميغابت أفضل من الجيجابايت التي أرسلناها مسبقًا إلى الإنترنت. لذلك هذه مشكلة قابلة للحل.

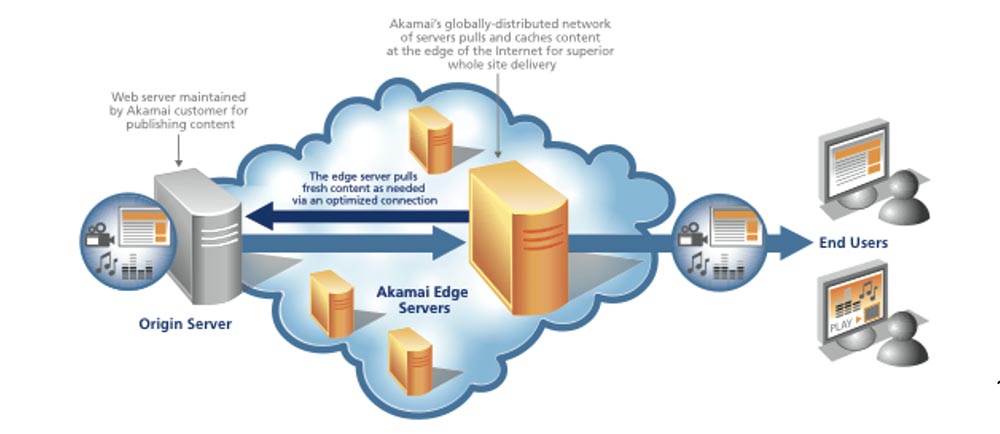

رعاية أمن DNS أكثر تعقيدًا بعض الشيء. بدأنا باستخدام خدمة Akamai تسمى eDNS. توفر Akamai هذه الخدمة كمناطق استضافة مشتركة ، لذلك استخدمنا eDNA ونقسم DNS ، مساحة اسم نظامنا ، إلى مستويين. وضعنا على Akamai الطبقة الخارجية للرأي الخارجي ، ووضعنا الرؤية الداخلية الداخلية على الخوادم التي تخدم دائما معهد ماساتشوستس للتكنولوجيا. لقد حظرنا الوصول إلى الشبكات الداخلية بطريقة تمكن عملاء MIT فقط من الوصول إلى خوادمنا الداخلية ، وبقي بقية العالم تحت رعاية Akamai.

ميزة Akamai eDNS هي المحتوى الموزع على شبكة الإنترنت في جميع أنحاء العالم ، وهي بنية تحتية للشبكة موزعة جغرافيا توفر محتوى من آسيا وأوروبا وأمريكا الشمالية والشرق والغرب. لا يمكن للمتطفلين تدمير Akamai ، لذلك لا داعي للقلق من أن DNS الخاص بنا سوف ينهار. هذه هي الطريقة التي حللنا بها هذه المشكلة.

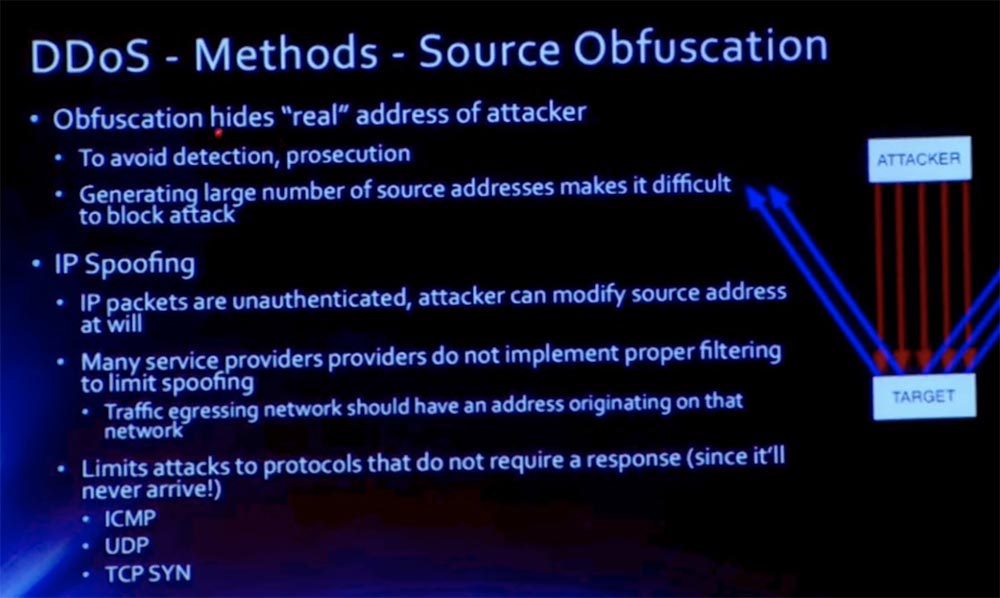

DDoS–. , Source Obfuscation, . , . .

DDoS — – . , .

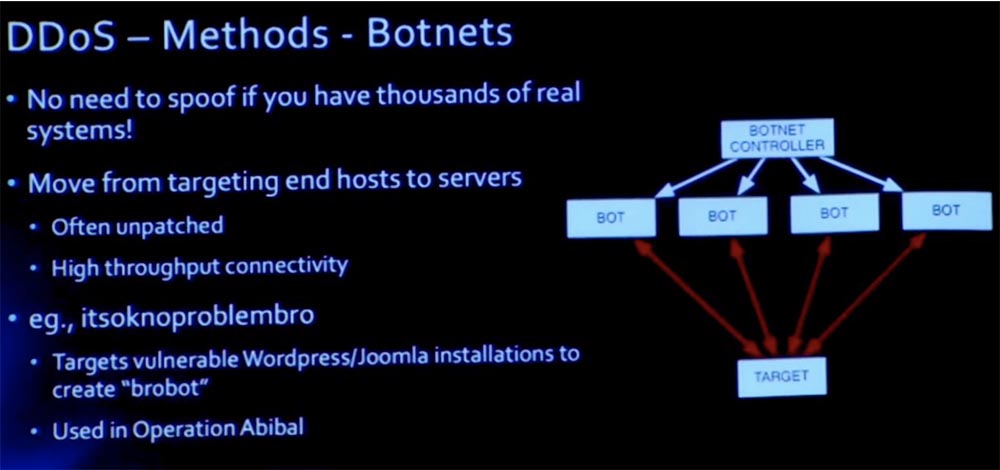

. «itsoknoproblembro» ( , , ) Ababil, . «brobot» Wordpress Joomla.

, , , , . , . , , , TCP SYN-ACK, , HTTP- GET POST.

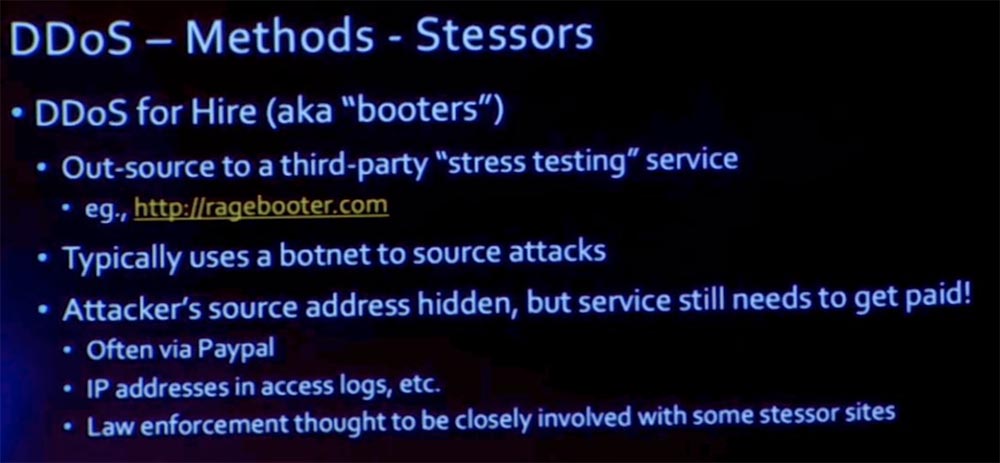

DDoS- . – , .

, -, , Ragebooter. , , DDoS- . , , PayPal.

DDoS-. DNS- , Akamai. .

-, . , , MIT. «» -. , DNS. MIT. MIT Akamai, DNS, Akamai.

, MIT, CDN- Akamai, . - , , MIT Akamai, Akamai , . , , - - Akamai.

, NTP, . , brute-force, . , . , ?

, , ? , , , . ? , , .

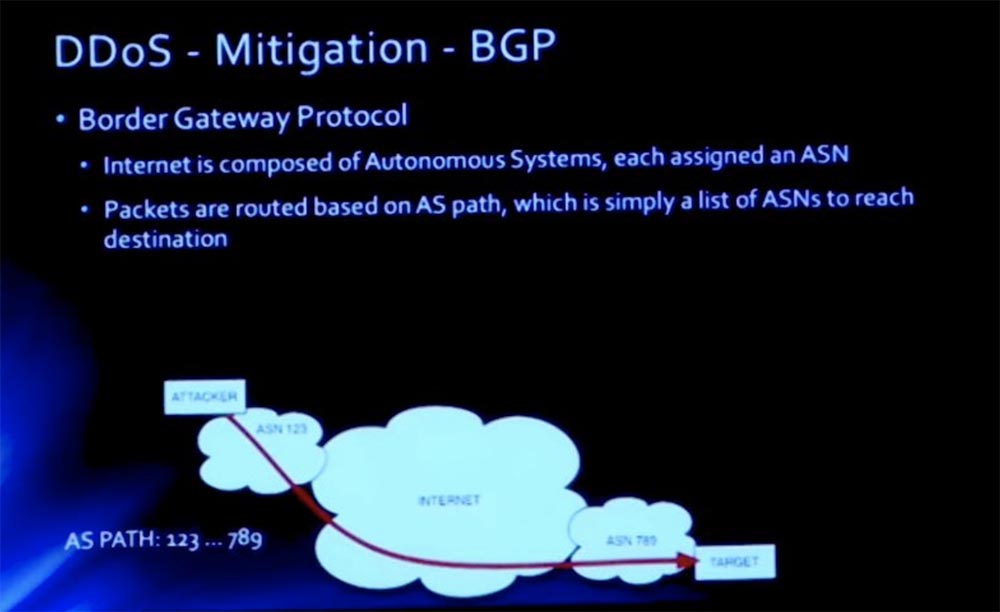

BGP. BGP, , , . , ASN. ASN, BGP , , ASN.

123, . , , 11 , .

, , ASN123, – ASN789. ASE, .

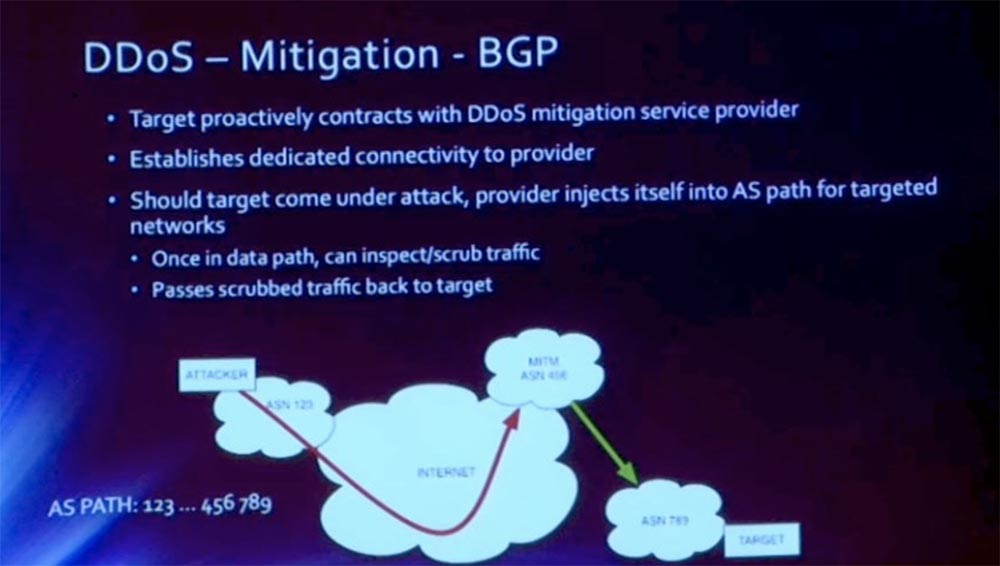

BGP ASN, MIT. ASN456. « », . , 18.1.2.3.0/24 255 MIT , ASN456 .

, . AS Akamai. , .

, «», . , .

, , ?

: MIT, , .

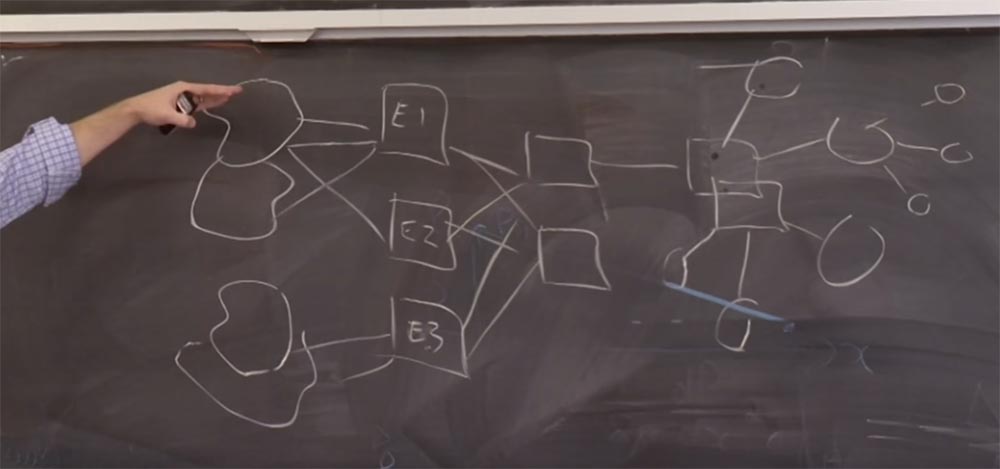

: . MIT : External 1, External 2 External 3. MIT. , , . , 3 E1,2,3, . , . 3, , . .

, , BGP, . – , .

, , , 2 , MIT, . , .

. . , . , .

, E1,2,3, , , « ».

, 100 /, , . , «» . , . mit.net, .

. , , Patriots -. , - , . , .

, , ? . , IP- VPN. , . , .

: , ?

: , , . web.mit.edu. , DNS-. web.mit.edu -, . HTTP- GET/POST, , GET POST. , -, . , , . , , IP-. , , , , , «».

, . , - . , , , Akamai CDN. , MIT web.mit, 18.09.22 . C, , IP- Akamai.

mit.net, .

www.mit web.mit – . -. , . .

, who_is DNS . , « » — « – » – DESTROYED, MA 02139-4307.

, - CloudFlare.

58:30

معهد ماساتشوستس للتكنولوجيا بالطبع "أمن أنظمة الكمبيوتر". 22: « MIT», 3.

شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ تريد أن ترى المزيد من المواد المثيرة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30٪ لمستخدمي Habr على تناظرية فريدة من خوادم الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1 جيجابت في الثانية من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر خيارات مع RAID1 و RAID10 ، ما يصل إلى 24 مركزًا وما يصل إلى 40 جيجابايت من ذاكرة DDR4).

VPS (KVM) E5-2650 v4 (6 مراكز) 10GB DDR4 240GB SSD 1 جيجابت في الثانية حتى يناير مجانًا عند الدفع لمدة ستة أشهر ، يمكنك طلب

هنا .

ديل R730xd 2 مرات أرخص؟ لدينا فقط

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD بسرعة 1 جيجابت في الثانية 100 TV من 249 دولارًا في هولندا والولايات المتحدة الأمريكية! اقرأ عن

كيفية بناء البنية التحتية فئة باستخدام خوادم V4 R730xd E5-2650d تكلف 9000 يورو عن بنس واحد؟