معهد ماساتشوستس للتكنولوجيا. دورة محاضرة # 6.858. "أمن أنظمة الكمبيوتر." نيكولاي زيلدوفيتش ، جيمس ميكينز. 2014 سنة

أمان أنظمة الكمبيوتر هو دورة حول تطوير وتنفيذ أنظمة الكمبيوتر الآمنة. تغطي المحاضرات نماذج التهديد والهجمات التي تهدد الأمن وتقنيات الأمان القائمة على العمل العلمي الحديث. تشمل الموضوعات أمان نظام التشغيل (OS) ، والميزات ، وإدارة تدفق المعلومات ، وأمن اللغات ، وبروتوكولات الشبكة ، وأمن الأجهزة ، وأمن تطبيق الويب.

المحاضرة 1: "مقدمة: نماذج التهديد"

الجزء 1 /

الجزء 2 /

الجزء 3محاضرة 2: "السيطرة على هجمات القراصنة"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 3: "تجاوزات المخزن المؤقت: المآثر والحماية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 4: "الفصل بين الامتيازات"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 5: "من أين تأتي أنظمة الأمن؟"

الجزء 1 /

الجزء 2المحاضرة 6: "الفرص"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 7: "صندوق حماية العميل الأصلي"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 8: "نموذج أمان الشبكة"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 9: "أمان تطبيق الويب"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 10: "الإعدام الرمزي"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 11: "أور / لغة برمجة الويب"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 12:

الجزء 1 من أمان الشبكة /

الجزء 2 /

الجزء 3المحاضرة 13: "بروتوكولات الشبكة"

الجزء 1 /

الجزء 2 /

الجزء 3محاضرة 14: "SSL و HTTPS"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 15: "البرامج الطبية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 16: "هجمات القناة الجانبية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 17: "مصادقة المستخدم"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 18: "تصفح الإنترنت الخاص"

الجزء 1 /

الجزء 2 /

الجزء 3محاضرة 19: "شبكات مجهولة"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 20: "أمن الهاتف المحمول"

الجزء 1 /

الجزء 2 /

الجزء 3محاضرة 21: "تتبع البيانات"

الجزء 1 /

الجزء 2 /

الجزء 3 محاضرة 22: "أمن المعلومات معهد ماساتشوستس للتكنولوجيا"

الجزء 1 /

الجزء 2 /

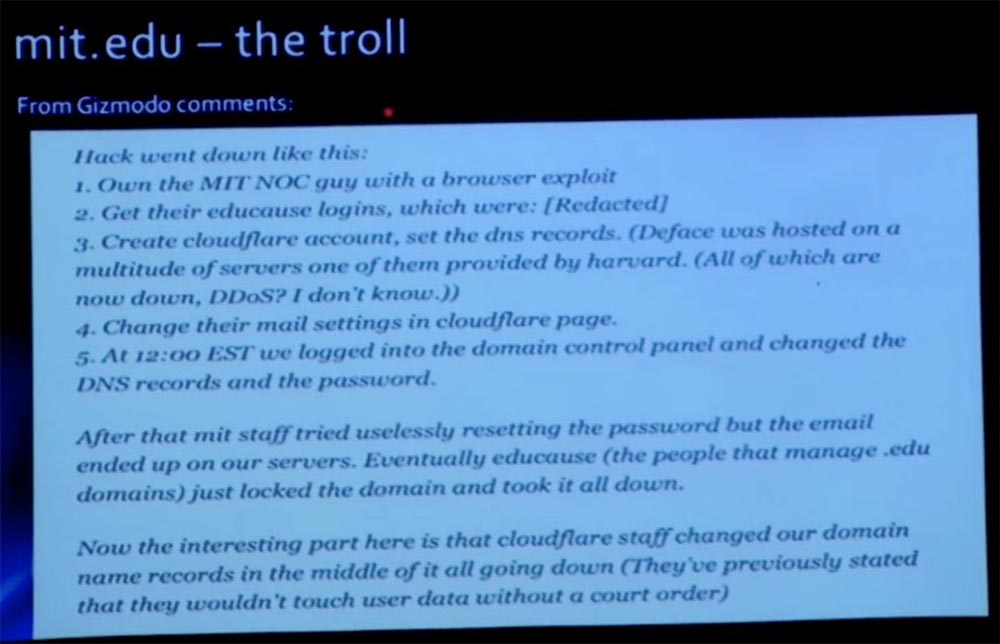

الجزء 3تعرض الشريحة التالية رسالة من Gizmodo ، وهذا ما أسميه التصيد. من جانب المهاجمين بدا الأمر مراوغًا بعض الشيء ، بغض النظر عن عددهم. هنا يخبرون العالم كله كيف اخترقوا شبكتنا في اليوم التالي لحدوثها تقريبًا.

ومع ذلك ، بمجرد أن أدركنا أننا لم نخرق MIT أو أي شيء على mit.net ، ولكن المسجل لدينا ، اتصلنا به على الفور ، غيرنا سجلاتنا وحظرنا كل شيء. ومع ذلك ، كانت هناك بيانات في DNS لبعض الوقت ، وبعضها موجود لساعات ، لذلك بعد اتخاذ إجراء ، ما زلنا نلاحظ بعض تدفق حركة المرور. وبينما كنا نحاول التخلص من عواقب الهجوم ، ينشر المتسللون على Gizmodo التعليقات التالية: "لقد قاموا بالقبض على شخص من مركز التحكم في الشبكة باستخدام مستعرض استغلال". رجل! "لقد حصلوا على تسجيلات دخولهم التدريبية ، والتي كانت بلاه بلاه بلاه" ، وهلم جرا. وهذا يعني أن ناقل الهجوم كان مثل شخص من مركز التحكم في شبكة MIT NOC.

أقسم مارك أنه لم يكن هو. في الواقع ، لم يقسم ، لكنه أوضح أنه لم يتعرض للخطر بأي شكل من الأشكال. لذلك ، بعد الحادث ، نشرنا الحقيقة حول كيفية تنظيم الهجوم بالفعل. لا يزال هذا الرابط

www.exploit-db.com/papers/25306 ساريًا إذا كنت تريد القراءة عنه. في الواقع ، اخترق المتسللين حساب المسجل في مجال EDUCAUSE لدينا. اتضح أن كل حساب DNS قد تم اختراقه. لا ندري كم من الوقت امتلك المتسللون هذه البيانات قبل أن يقرر استخدامها لمهاجمة معهد ماساتشوستس للتكنولوجيا. لم يكن هناك خطأ من معهدنا في ما حدث. في وقت لاحق ، في عام 2013 ، اعترف المسجل بخطأه في توفير الوصول إلى نطاق المستوى الأعلى ، وكان علينا جميعًا تغيير كلمات المرور ، حيث تم اختراق حوالي 7000 من أسماء النطاقات mit.edu.

نتيجةً لذلك ، قمنا بحظر حساب النطاق الخاص بنا حتى لا يمكن تغييره ، لكنك تعلم أنه إذا وضعت علامة "مقفلة" ، مما يمنع الأشخاص من تحديث النظام ، فهذا ليس جيدًا. في أي حال ، فإنها إصلاح نظامهم. لذلك ، لم يكن خطأنا ، ومع ذلك ، كان مثل هذا الهجوم مثيرًا للاهتمام بمعنى أنه أظهر كيف يمكن استخدام بعض بروتوكولات الإنترنت الرئيسية للهجوم.

لذلك ، يتكون مشهد التهديد الحالي من عنصرين: الهجمات الاجتماعية والهجمات القائمة على الشبكة. يمكن تمييز الهجمات الاجتماعية بالشعار: "إذا لم تتمكن من استخدام السيليكون ، فاستخدم الكربون!" بمعنى آخر ، إذا لم تتمكن من اختراق أجهزة الضحية ، فقم باختراق المستخدم من خلال لوحة مفاتيحه. هذا هو ما لوحظ الآن وخاصة في كثير من الأحيان.

بناءً على خبرتي البالغة 20 عامًا ، يمكنني القول أن هجمات الشبكات التي تستخدم المضيفين عن بُعد لا تحدث كثيرًا. أصبحت أنظمة الكمبيوتر أكثر أمانًا ، على الأقل من الخارج. كما تعلمون ، في الأيام الخوالي ، ربما قبل عشر سنوات ، تم بيع Windows و Solaris و Linux بكل خدماتهم ، وقلت أنهم يتوهجون مثل شجرة عيد الميلاد. تم تضمين كل شيء ، نظرًا لمعيارين - الراحة والأمان - اختاروا الراحة ، وأرادوا أن يحصل المستخدم على كل شيء على الفور.

الآن ، في اعتقادي ، وجدنا حل وسط معقول. عند تثبيت نظام تشغيل "جديد" ، يتم تشغيل جدار حماية قائم على المضيف فيه ولا توجد خدمات عامة. لدينا أشياء مثل تحديث Windows وتحديث Apple ، وهناك مديري الحزم في جميع توزيعات Linux ، بحيث يتم تحديث نظام التشغيل "خارج الصندوق" ، الذي يمكنه الوصول إلى الإنترنت ، بسرعة كبيرة إلى الإصدار الحالي. الآن ليس لديك هذه الصناديق القديمة مع الخدمات القديمة مفتوحة للعالم كله.

لذلك ، أنا أميل إلى المتسللين إلى الصعود ، ربما إلى المستوى الثامن أو التاسع. الآن هم أكثر اهتمامًا بالأشخاص من اهتمامهم بأجهزة الكمبيوتر. وهم يحاولون استخدام نقاط الضعف أو الضعف لدى الشخص ، مثل الخوف والجشع والسذاجة والتواصل الاجتماعي ، للاستفادة من حقوق المستخدم الشرعي والوصول إلى التطبيقات أو الوصول المتميز إلى النظام. بدلاً من استخدام المضيفين ، يستخدمون الأشخاص.

لقد شهدنا مؤخرًا في الحرم الجامعي أحداثًا تسمى "التصيد المستهدف". لا أريد تخويف أي شخص. وقد لوحظت مظاهر هذه الهجمات في المؤسسات التعليمية في جميع أنحاء البلاد. هذا تهديد خطير للغاية ، لذلك كان علينا التسرع في حل هذه المشكلة ، ومع ذلك ، فإن MIT لم يكن مضطرًا للتعامل مع مثل هذه الهجمات مباشرة. التصيد المستهدف يستهدف مجتمعًا محددًا ويستخدم رسائل موثوق بها. في الرسائل غير المرغوب فيها العادية أو الخداع ، يقوم المهاجم ببساطة بإرسال الرسائل عبر الإنترنت ، ويرمي شبكة من مرسلي البريد العشوائي للقبض على أشخاص قد يستجيبون لهذه الرسائل لسبب غريب.

ومع ذلك ، باستخدام الخداع المستهدف ، يضيق المهاجمون شبكتهم ويجدون مجتمعًا يؤمن بمصداقية الرسالة ، على سبيل المثال ، مجتمع عملاء بنك أوف أمريكا أو مجتمع الطلاب والموظفين والمدرسين في معهد ماساتشوستس للتكنولوجيا. في هذه الحالة ، تمكنوا من اختيار مجتمعات المؤسسات المختلفة. على سبيل المثال ، أصبحت جامعة بوسطن واحدة من هذه المجتمعات. يهاجم المهاجمون المجتمع من خلال رسائل البريد الإلكتروني الزائفة التي تشير إلى موقع التوثيق الزائف. نقرت نسبة مئوية معينة من المستخدمين على الرابط وتسجيل الدخول ، والتي ، بطبيعة الحال ، زودت المهاجم بأوراق اعتماد. ثم ذهب المهاجم إلى موقع حقيقي وأعاد توجيه مدخرات هؤلاء المستخدمين إلى حسابه. لم يتم الإبلاغ عن مقدار الضرر ، لكنني أعتقد أنه كان كبيراً.

كيفية التعامل مع هذا؟ هذه مشكلة إلى حد كبير من جهل المستخدم ، لذلك من الضروري إعلام المجتمع بهذا النوع من الاحتيال. فقط أخبر الأشخاص بأنهم لا يتعين عليهم الوثوق في البريد الإلكتروني ، وسيتعين عليهم التحقق من الروابط قبل النقر فوقها. ومع ذلك ، من تجربة ومعرفة الطبيعة البشرية ، يترتب على ذلك أنه ستكون هناك دائمًا نسبة مئوية معينة من المستخدمين الذين يتجاهلون هذا التحذير وينقرون على المكان الذي لا ينبغي أن يحدث ، وأنا مندهش من ذلك. يمكنك أن تتخيل أن صندوق البريد الخاص بي هو المستلم لجميع رسائل الخداع الموجهة إلى أفراد عائلتي. أتلقى بريدًا من والدي ومن أختي ، وأحيانًا يكون من الصعب تحديد موثوقيته ، لذلك يجب عليك دائمًا الانتباه إلى عنوان مرسل الرسائل.

حاليًا ، لا يحب العديد من عملاء البريد الإلكتروني أن يعرضوا لك رابطًا إلى عنوانهم ، وهذا أمر مزعج للغاية ، لذلك يصبح من الصعب تحديد مرسل الرسالة.

في رأيي ، جذر المشكلة هو أن كلمات المرور هي مجرد تقنية ميتة. يعتمد على ما تعرفه - إنها كلمة مرور ؛ ما أنت عليه هو القياسات الحيوية ؛ وعلى ما تملكه هو رمز. هجوم الرجل في الوسط يسرق ببساطة ما تعرفه ، أي كلمة المرور. ولكن إذا تمكنت من إضافة شيء ما إلى ذلك ، فسيؤدي هذا إلى إيقاف الهجوم في منتصف الطريق ، ولن يتمكن المتسللون من اختراق هويتك.

في المستقبل القريب ، نطلق عامل التوثيق الثاني الذي سيتم ربطه بـ IDP Touchstone. يمكنك التعرف على إمكانية الوصول المبكر إلى هذه الميزة إذا انتقلت إلى duo.mit.edu ، حيث نستخدم بائعًا يسمى Duo Security. هذا هو نظام سحابة المصادقة ثنائية عامل يستخدم في العديد من المؤسسات التعليمية. مبدأ العمل هو أن تقوم بتسجيل هاتفك كعامل ثانٍ واستخدام تطبيق محمول صغير له. إذا لم يكن لديك هاتف ذكي ، فيمكنك المصادقة باستخدام SMS ، أي أن النظام سيرسل لك رسالة برقم. يمكنك أيضًا إنشاء قوائم من 10 كلمات مرور لمرة واحدة. في المستقبل القريب ، سنوفر هذا النظام لمجتمع معهد ماساتشوستس للتكنولوجيا ، في الوقت الحالي يعمل بكامل طاقته ، لكن لم يتم الإعلان عنه بعد.

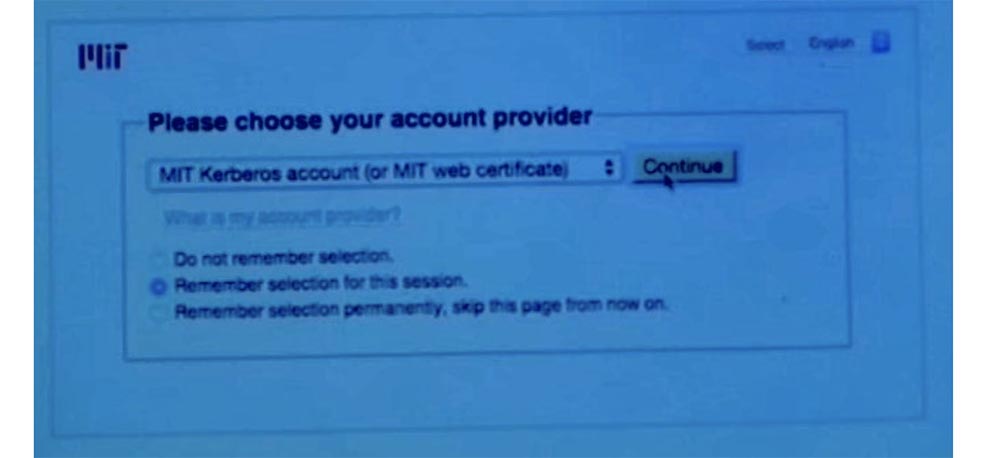

إذا كنت ترغب في تسجيل الدخول إلى duo.mit.edu ، يمكنك تحديد هاتفك وتمكين معرف المستخدم Touchstone. الآن سأريكم عرضًا قصيرًا عن كيفية حدوث الاندماج في النظام. إن جمال استخدام المعايير والأنظمة الموحدة مثل SAML و Shibboleth ، والتي تشكل أساس Touchstone ، هو أنه يمكننا بسهولة وضع عوامل مصادقة إضافية. أنوي الانتقال ببساطة إلى الأداة التي أستخدمها ، والتي ستصادق بصريًا على Touchstone باستخدام شهادتي.

أنا أستخدم حاليًا atlas.mit.edu. لذلك ، إليك معلومات تسجيل الدخول المعتادة الخاصة بـ Touchstone ، ثم انقر فوق "متابعة" ، وسأحصل على دعوة أخرى.

لسوء الحظ ، يبدو أنني لا أستطيع الاتصال بشبكة Wi-Fi. حسنًا ، دعنا نترك العرض التوضيحي لاحقًا ، سنقوم لاحقًا بتحرير فيديو هذه المحاضرة (ضحك الجمهور).

أنا لم أتمرن على هذا العرض التوضيحي ، لذلك حدث ما حدث. لكن صدقني ، إنه يعمل. إذا مررت بـ Duo ، يمكنك التسجيل وستكون كل تفاعلاتك مع Touchstone الآن عاملين. بفضل نظام المصادقة هذا ، ستكون آمنًا تمامًا. انها حقا تعمل بشكل جيد.

هناك تهديد آخر واجهناه خلال الأشهر القليلة الماضية وهو أيضًا التصيد المستهدف ، وليس فقط المؤسسات التعليمية ، ولكن أيضًا الأشخاص في جميع أنحاء البلاد. نحن نسميها "خداع معرف الشرطة". وهذا النوع من الاحتيال يتجاوز العالم الرقمي. الاحتيال هو أن يتم استدعاء أعضاء مجتمع MIT كما لو كانوا من مركز للشرطة يقع بالقرب من مسقط رأسهم. يخبرهم ضباط الشرطة بأنباء سيئة. يقولون إنك ستتحمل قريبًا تهمة الاحتيال الضريبي أو الإبلاغ عن وقوع حادث مع قريبك وعرض حل المشكلة مقابل مبلغ معين.

بالطبع ، في الواقع لا يوجد شيء من هذا. تأتي المكالمة من مهاجم يستخدم خداعًا لمكالمة صادرة باستخدام تعريف ANI مزيف وهاتف SIP ، الذي تم تكوينه بحيث يثق الشخص الذي تلقى المكالمة بأي معلومات موجودة في الحقل "من" ، بغض النظر عن الرقم الذي جاءت منه المكالمة بالفعل.

Mark Silis: يشترك المهاجم في خدمة SIP رخيصة ، ويقوم بتعيين رقم هاتف مركز شرطة Lexington في حقله ، ويرسل لك رسالة. تسمى هذه الخدمة "أرقام SIP- الاتصال الهاتفي مع الاستبدال". بمجرد أن تصل المكالمة إلى بوابة الترميز ، والتي تحولها مرة أخرى إلى مهاتفة تقليدية ، يقول البرنامج إن كل شيء على ما يرام - هذا هو الرقم الصحيح ، وسوف نعرضه على المستخدم.

ديفيد لابورت:

ديفيد لابورت: إذن ينتهي بك المطاف الحصول على مكالمة أخبار سيئة للغاية من مكان تعتقد أنه مركز للشرطة. مرة أخرى ، يستغل المجرمون ضعف الإنسان. في هذه الحالة ، ربما يكون الخوف.

مارك سيليس: أو الذنب.

ديفيد لابورت: نعم ، إذا لم تخرق القانون (يضحك). ولكن على أي حال ، فإن جوهر جميع المكالمات يرجع إلى حقيقة أنه يتعين عليك دفع ثمن شيء ما ، على الرغم من أن هذا قد يبدو وكأنه عملية احتيال. لكن إذا قالوا إن زوجتي تعرضت لحادث سيارة ، فلن أكون قادرًا على تقييم الوضع بهدوء وسوف أصدق أي معلومات سخيفة يمكن أن تخبرني بها.

كان لدينا عدد قليل من الناس في الحرم الجامعي الذين تلقوا مثل هذه المكالمات. لا أعتقد أنهم دفعوا ، لكنهم كانوا أهداف هذا الهجوم. أكرر ، هذا يحدث ليس فقط معنا. إذا كنت تبحث عن معلومات على Google ، فستجد رسائل حول هذه المكالمات في صحف بيتسبورغ وعبر البلاد.

ولكن بعد ذلك مرة أخرى ، هذا هجوم تصيد هدف ، أليس كذلك؟ يكتشفون المكان الذي تعيش فيه ببساطة عن طريق غوغل اسمك أو إلقاء نظرة على قائمة الطلاب أو موظفي معهد ماساتشوستس للتكنولوجيا ومعرفة بعض التفاصيل عنك. إنهم فقط بحاجة إلى أن يكونوا مؤمنين بما يكفي ، وبعد ذلك سوف يتصلون بك ، يخيفون ويابتزون.

في هذه الحالة ، يكون التخفيف أمرًا صعبًا ، لأن نظام الهاتف متورط ، والذي يتضمن العديد من "الجسور" ، مما يجعل من الصعب للغاية تحديد المصدر الحقيقي للمكالمة. بصراحة ، أنا لست رجل هاتف ، وبالنسبة لي يتكون هذا النظام من الكثير من الأشياء التي أتخلى عنها. ولكن يجب أن تشارك في تطبيق القانون. يجب عليك الاتصال بمزود خدمة الإنترنت الخاص بك حتى يتتبع ، مع وكالات إنفاذ القانون ، هؤلاء المحتالين.

\

هناك شيء آخر يتعلق بالخداع المستهدف عبر البريد الإلكتروني. يسميها البعض "صناعة صيد الحيتان" - هذا هجوم مستهدف على الإدارة العليا للمؤسسة.

صادفت هذا في مكان آخر ، لكننا واجهنا أيضًا هجمات مماثلة هنا.

أرسل المهاجمون رسائل مستهدفة إلى مدراء معهد ماساتشوستس للتكنولوجيا باستخدام قوائم الموظفين للحصول على معلومات أكثر مصداقية. كونهم غير متنبهين بشكل كافٍ ، استجاب الضحايا لهذه الرسائل. على سبيل المثال ، طلب أحد الأصدقاء تحويل الأموال إليه ، ولم يكن لدى الشخص الحقيقي الذي جاءت الرسالة نيابة عنه أي فكرة عنه. بالموافقة ، أرسل الضحية المال إلى شخص ما على الجانب الآخر من البلاد أو على الجانب الآخر من العالم. لذلك نحن أيضا خبرة هذا.

باختصار ، كن على علم - بروتوكول SMTP ليس بروتوكولًا موثوقًا به. مع ذلك ، لا يمكنك التحقق من أي شيء. لذلك أن تكون غير موثوق بها من كل شيء.

مارك سيليس: هل

ستخبرهم قصتنا؟

ديفيد لابورت: لا ، دعنا أفضل لك!

مارك سيليس : حسنًا ، لقد حدث هذا مؤخرًا ، ولن أخوض في التفاصيل وأكشف عن أسماء من أجل الحفاظ على هويتي. لذلك ، يتواصل أحد ممثلي الإدارة العليا لمعهد ماساتشوستس للتكنولوجيا ويقول: "مهلا ، لقد تلقيت هذه الرسالة. إنه من أحد كبار القادة الذين طلبوا المساعدة وطلب مني أن أنقل له مبلغًا معينًا من المال. أجبته ، لكنه قال إنه لا يعرف ما الذي أتحدث عنه. كيف يمكن أن يحدث هذا؟ هل اخترق شخص ما حساب البريد الإلكتروني الخاص بي؟ "

وفقًا لـ Dave ، لا يمكن للناس تخيل أنه يمكن تزوير البريد الإلكتروني بطريقة ما دون اختراق صندوق البريد الخاص بهم ، لأن هذه علاقة ثقة.

اتضح أنه كان شخص مقهى إنترنت في نيجيريا أو شيء من هذا القبيل. تعرف المهاجم ببساطة على الهيكل التنظيمي لمعهد ماساتشوستس للتكنولوجيا ، وعثر على مدير تنفيذي كبير ، ووجد شخصًا ما في مكتب نائب رئيس الشؤون المالية وكتب: "مهلا ، أحتاج منك لمساعدتي في هذا التحويل المصرفي ، فإليك رقم الحساب". مثل هذه الأشياء تحدث كل يوم. من الواضح أن موظفنا لم ينقل أي أموال.

ديفيد لابورت: هل كانت الرسالة قابلة للتصديق تمامًا؟

مارك سيليس: نعم.

ديفيد لابورت: لقد رأيت هذا بالفعل.

مارك سيليس: حتى لهجة الرسالة وكل شيء آخر يبدو مقبولا للغاية.

ديفيد لابورت: نعم.

مارك سيليس:

مارك سيليس: في الواقع ، أخذ المهاجم أساسًا رسائل البريد الإلكتروني التي كتبها المدير الأعلى للمواقع العامة لأنهم يرسلون ملاحظات إلى المجتمع وما شابه ذلك ، والذين يستخدمون بالضبط نفس الأسلوب ومقدمة ونهاية الرسائل. حتى اللغة والمصطلحات التي استخدموها كانت متطابقة. كانت هذه هي المادة التي تحول المهاجم إلى مصلحته. حتى فوجئت كيف تبدو هذه الرسالة معقولة.

ديفيد لابورت: لحسن الحظ ، أخذ الموظف الذي سأل عن هذه الرسالة هذه الرسالة على أنها غير عادية ، على الرغم من أنها كانت تبدو معقولة تمامًا ، وقرر الاتصال بالشخص الذي اعتبره مُرسل الرسالة ، وبالتالي تم الكشف عن مخطط الاحتيال. ومع ذلك ، فإن الأمور لا يمكن أن يحدث بسرعة.

لذلك ، ذكرت أنه اليوم ، في تجربتي ، فإن متجه الهجوم على الشبكة ليس واسع الانتشار كما كان من قبل. . SSL Heartbleed, SChannel Microsoft POODLE SSL v.3.

SSL , , , SSL. , , . Shellshock , Bash, . « » . . , , , .

? , . , - .

-, . , «» . « », , , , . , , , , , , , , .

– . StealthWatch, , «» NetFlow , . , IP- MIT, , .

, «» IP-. , .

BGP, . , . 5 , , . , Shellshock SSL, , , , , - IP- , , , , . .

, IT-. « », MIT . , BYOD, . BYOD , , .

MIT , , , Dropbox, . Dropbox — , , . , , , , , ? , Dropbo , ? , «» , , Dropbox . , IT -, .

. , . , .

. , . , , , , , . , . , - Amazon, Salesforce.com, Google Apps Dropbox. , . . , ?

, SAML , MIT SAML. Dropbox, Touchstone.

, , , , , , SAML Shibboleth, .

– « », mit.net . , , . . , mit.net . . VRF — , , . , . «».

, . , IP- , , , IP- ? , , , .

, , . , — 802.1 X, , , , , , .

.

: , .

: , ! !

: , , Linux Windows, . mit.net , .

, , . , MIT — -, . . . . .

, , - . -, - . 1-2 . , . , , , . , - -, , .

: MIT?

: StealthWatch, , 80% HTTP.

: HTTP- .

: , , . , , , ( ). , , , . , . , , , MIT . , , - - -.

: , . , Netflix, Netflix, . , , Netflix «».

: , , . , , , . -…

: -?

: ?

: , , !

: , . , ? ( ). «», , . , - . , . , , Netflix Amazon Prime, $4 , . Comcast. IPTV, . , , .

: , , !

: , !

مارك سيليس: شكرًا لك على اهتمامك !النسخة الكاملة للدورة متاحة هنا .شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ تريد أن ترى المزيد من المواد المثيرة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30٪ لمستخدمي Habr على تناظرية فريدة من خوادم الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1 جيجابت في الثانية من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر خيارات مع RAID1 و RAID10 ، ما يصل إلى 24 مركزًا وما يصل إلى 40 جيجابايت من ذاكرة DDR4).

VPS (KVM) E5-2650 v4 (6 مراكز) 10GB DDR4 240GB SSD بسرعة 1 جيجابت في الثانية حتى الربيع مجانًا عند الدفع لمدة ستة أشهر ، يمكنك طلبها

هنا .

ديل R730xd 2 مرات أرخص؟ لدينا فقط

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD بسرعة 1 جيجابت في الثانية 100 TV من 249 دولارًا في هولندا والولايات المتحدة الأمريكية! اقرأ عن

كيفية بناء البنية التحتية فئة باستخدام خوادم V4 R730xd E5-2650d تكلف 9000 يورو عن بنس واحد؟