- يجب علينا شراء بقرة ...

- سيكون من الضروري ، ولكن أين يمكن الحصول على المال؟

"ثلاثة من Prostokvashino"

حتى لا تتحدث محادثتك مع الإدارة حول الحاجة إلى تنفيذ مشروع إلى هذا الحوار القصير من الرسوم الكاريكاتورية ، فأنت بحاجة إلى إعداد الوسيطة مسبقًا. لسنوات عديدة ننفذ أنظمة إدارة حقوق الوصول (IdM) ، وخلال هذا الوقت ، نتحدث مع العملاء ، سمعنا عن مجموعة متنوعة من الأساليب لتبرير الميزانيات. اليوم قمنا بجمع هذه الخارقة الحياة في مقال واحد. تحت القصاص - دليل خطوة بخطوة وأمثلة من الصيغ لحساب فترة الاسترداد ، وزيادة الكفاءة التشغيلية والتكلفة الإجمالية لملكية النظام. يتضح كل ذلك من خلال تطبيق IdM ، لكن المبادئ العامة تنطبق على أي نظام تقني تقريبًا.

ينبغي أن يشمل أي مبرر الفوائد المتوقعة للتنفيذ ، المقدمة في أرقام محددة. في حالة IdM ، يمكن أن يستند إلى معيار واحد أو أكثر من القائمة التالية:

- تحسين الأداء

- الحد من مخاطر حوادث أمن المعلومات ؛

- الامتثال للمعايير التنظيمية / الصناعة

- دعم الاستراتيجية الحالية للمنظمة.

إذا لم تكن عملية تبرير الميزانيات في الشركة ذات طابع صارم للغاية ، فقد تكون الاعتبارات العامة كافية للموافقة عليها. ولكن عادةً ما تطالب الإدارة بترجمة كل شيء إلى معادل نقدي والإشارة إلى الوقت للعودة إلى الاسترداد.

دعنا نفكر بمزيد من التفصيل في المزايا التي يمكن الاعتماد عليها لتبرير مشروع تنفيذ إدارة الهوية وتوقيت / كيفية استخدامها.

تحسين الأداءيمكن أن يؤدي تطبيق IdM إلى تحسين العديد من مقاييس الأداء. على سبيل المثال ، لتقليل تدفق التطبيقات للحصول على منح يدوي للوصول إلى الموظفين وتسريع تنفيذها. تقليل الوقت والجهد اللازمين لإعداد البيانات للمدققين أو خدمات أمن المعلومات. تقليل عدد مكالمات الدعم الفني فيما يتعلق بحالة طلبات الوصول.

لقياس الزيادة في الكفاءة التشغيلية ، مؤشرات مثل:

- تعطل الموظفين عند التوظيف في انتظار الوصول إلى نظم المعلومات.

- عدد عمليات إدارة حسابات المستخدمين المتعلقة بالتوظيف ، والفصل ، ونقل الوظائف ، والطلبات الأخرى المقدمة من الموظفين.

- عدد مكالمات الدعم المتعلقة بحالة التطبيقات للوصول أو تغيير كلمات المرور في أنظمة المعلومات.

- الوقت اللازم لجمع بيانات حقوق وصول الموظفين - على سبيل المثال ، أثناء التدقيق أو بناءً على طلب من الأمن. في بعض الأحيان ، قد تستغرق مجموعة بسيطة من المعلومات حول مكان وصول الموظف عدة أيام.

- الوقت اللازم لموظفي تكنولوجيا المعلومات وأمن المعلومات لمراجعة حقوق وصول الموظفين للمديرين. يتم توفير هذا الإجراء من خلال عدد من المعايير من أجل تقليل التكرار في حقوق الوصول ، ولكن في الواقع لا يتم تنفيذه تقريبًا بسبب التعقيد الشديد للغاية. على سبيل المثال ، في المؤسسة التي يعمل فيها 10000 موظف ، يستغرق الأمر حوالي يوم واحد لكل موظف.

عند إثبات ذلك من خلال تحسين مؤشرات الأداء ، من المهم أن تكون هذه المؤشرات مهمة ، بحيث يكون لها تأثير واضح على العمليات التجارية. على سبيل المثال ، مع دوران كبير للموظفين ، سيكون من الضروري تقصير مدة الترخيص وتقليل وقت توقف الموظف الجديد.

أسهل طريقة للترجمة إلى مقاييس مالية هي التحسن في الأداء بعد تنفيذ النظام. وفقًا لذلك ، تحتاج إلى حساب مقدار "العمل" على توفير الوصول قبل تنفيذ IdM وكم بعد ذلك.

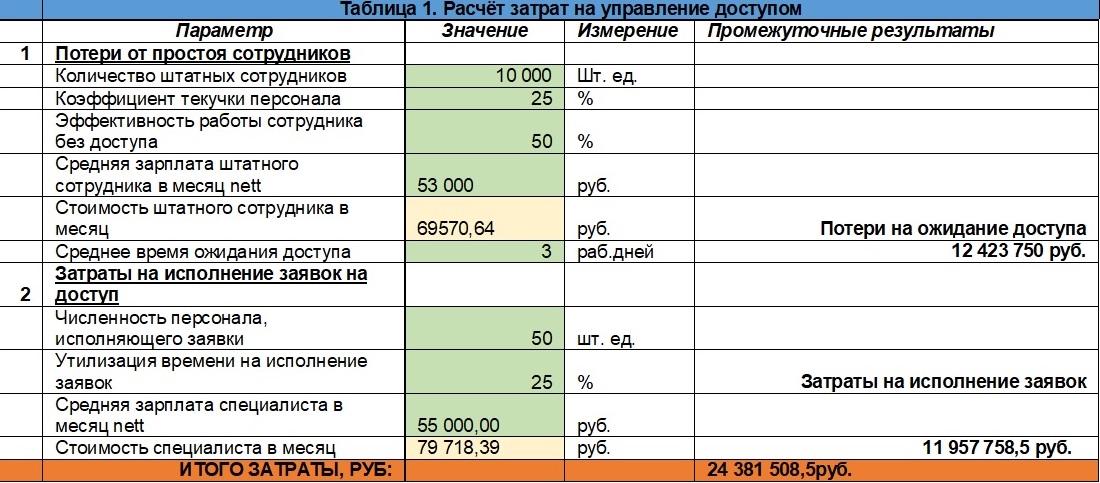

حساب تكاليف التحكم في الوصول قبل IdMسننظر في مبادئ الحساب في مثال نظري ، لكن بالطبع ، عند إثبات الميزانية ، يجب عليك استخدام مؤشرات تصف حقائق منظمة معينة. لنفترض أن الشركة لديها 10000 موظف. لتقييم تكاليف التحكم في الوصول ، نستخدم مؤشرين:

- الخسائر الناجمة عن تعطل الموظفين الذين لم يحصلوا على حقوق الوصول في الوقت المناسب ؛

- تكاليف تنفيذ التطبيقات للوصول.

هنا يمكنك أيضًا أن تأخذ في الاعتبار "تكلفة" مراجعة ومراجعة حقوق وصول الموظفين إلى أنظمة المعلومات ، ولكن هذه احتياجات أكثر تحديداً لا تملكها كل منظمة ، لذلك من أجل البساطة سنتركهم وراء الكواليس.

فقدت من توقف الموظفلتقييم الخسائر الناجمة عن تعطل الموظف ، نستخدم مؤشر معدل دوران الموظفين ، والذي يعكس متوسط النسبة المئوية للموظفين الذين يتركون الشركة في غضون عام والذين سيحتاجون إلى استبدالهم بموظفين جدد. سيعطينا هذا متوسط عدد الموظفين الجدد كل عام الذين سيحتاجون إلى توفير الوصول إلى موارد المعلومات حتى يتمكنوا من القيام بعملهم بالكامل.

اعتمادًا على صناعة الشركة ونوع نشاط المتخصصين المعينين ، يمكن أن يختلف مستوى المبيعات بشكل كبير.

إحصاءات شركة توظيف أنتال روسيا

إحصاءات شركة توظيف أنتال روسيادعنا نقول أن شركتنا تعمل في مجال الخدمات اللوجستية ، وتبلغ نسبة دوران الموظفين 25 ٪. لذلك ، في غضون عام ، يجب علينا منح حقوق الوصول إلى 2500 موظف جديد.

في المرحلة التالية ، سنحتاج إلى حساب متوسط الوقت الذي يتم خلاله منح الموظفين الجدد إمكانية الوصول إلى IP. اعتمادًا على حجم المؤسسة وتوافر شبكة إقليمية ، يمكن أن يختلف هذا المؤشر من يوم إلى أسبوعين. في تجربتنا ، فإن متوسط مؤشر السوق هو 3 أيام عمل ، لذلك سوف نستخدمها.

بعد ذلك ، نحتاج إلى تقدير مقدار خسائر الشركة من وقت توقف موظف واحد. هنا ، كما يقولون ، كل شيء فردي للغاية. يمكن أن يعتمد حجم الخسائر إلى حد كبير على نطاق الشركة ، وعلى منطقة التواجد ، وعلى حجم المؤسسة ، وحتى على موقف الموظف. على سبيل المثال ، بالنسبة لموظف الدعم الفني ، فإن الافتقار إلى الوصول إلى أنظمة المعلومات محفوف بالتعطل التام. وفعالية عمل مدير AXO ، الذي يمكنه ضمان حياة المؤسسة إلى حد كبير دون استخدام IP ، وعدم توفر الوصول ، بطبيعة الحال ، لن يؤثر بشكل كبير. حتى لا نتهم بالتجاوزات على الأرض ، فإننا نأخذ في الاعتبار حساباتنا بمعدل 50٪.

لحساب الخسارة الناتجة عن تعطل الموظف أثناء انتظار الحقوق اللازمة ، ستحتاج أيضًا إلى تحديد متوسط "تكلفة الموظف" للمؤسسة دون مراعاة المكافآت والنفقات العامة. في مثالنا ، هذا 69570.64 روبل. في غضون شهر ، أي ما متوسطه 20-21 يوم عمل ، أي أن تكلفة أجور الموظفين تبلغ حوالي 3 313 روبل في اليوم.

لذلك ، نحن نعتبر ذلك. لقد أشرنا أعلاه أن منح حقوق الوصول يستغرق 3 أيام عمل ، خلالها يعمل الموظف بكفاءة 50 ٪. هذا هو 3 747 * 3 * 0.5 = 4969.5 روبل. تخسر الشركة بسبب تعطل موظف جديد. لدينا 2500 من هذه في السنة ، أي ، تم الحصول على ما مجموعه 12،423،750 روبل.

تكاليف تنفيذ طلبات الوصوللتقدير تكاليف تنفيذ التطبيقات للوصول ، نستخدم المؤشرات التالية:

- عدد المتخصصين الذين ينفذون تطبيقات للوصول. في مثالنا ، هذا 50 شخص.

- نسبة وقت العمل التي يكرسونها لهذه المهمة ، على سبيل المثال ، 25 ٪.

استنادًا إلى متوسط الراتب الإجمالي الوطني لهذا المتخصص (79،718.39 روبل) ، نجد أن الشركة تنفق 79،718.39 * 12 * 50 * 0.25 = 11،957،758.5 روبل سنويًا على تنفيذ الطلبات.

بدلاً من ذلك ، يمكنك أن تأخذ على أساس متوسط عدد الطلبات (في كثير من الأحيان يمكن الحصول على هذه المعلومات من نظام مكتب الخدمة) ، ومتوسط وقت تنفيذ الطلب وتقدير الوقت الفعلي الذي يقضيه في تنفيذها. في هذه الحالة ، ينبغي إجراء العمليات الحسابية بشكل منفصل لكل نوع من أنواع الأنظمة ، حيث يمكن أن تختلف اختلافًا كبيرًا. على سبيل المثال ، يستغرق الوصول إلى Active Directory من 5 إلى 10 دقائق ، ولكن هذا النوع من الوصول ضروري لجميع موظفي الشركة. قد يستغرق الأمر من 20 إلى 30 دقيقة لتوفير الوصول إلى منظر SAP ، لكن لا يحتاج الجميع إلى مثل هذا الوصول.

نتيجة لذلك ، حصلنا على بعض التقدير لهذه التكاليف. في حسابنا ، بلغ ما يزيد قليلا عن 26 مليون روبل (انظر الجدول 1).

حساب تكاليف التحكم في الوصول بعد تنفيذ إدارة الهوية

حساب تكاليف التحكم في الوصول بعد تنفيذ إدارة الهويةعلاوة على ذلك ، لتقييم الاسترداد للمشروع ، سيكون من الضروري مقارنة المبلغ المستلم مع تقدير للتكاليف المماثلة بعد تطبيق IdM ، بالإضافة إلى تكلفة التنفيذ نفسه وصيانة النظام.

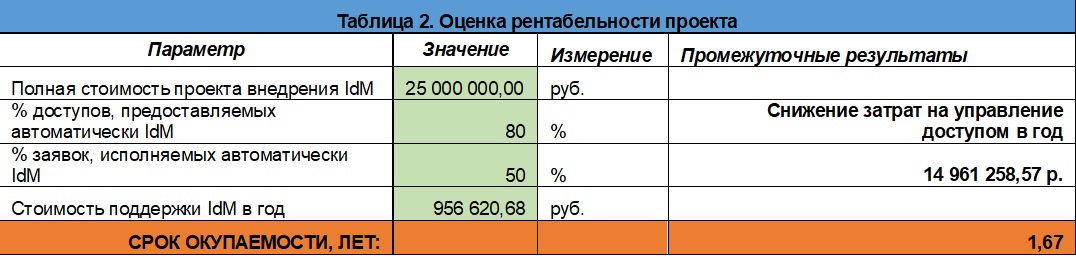

سيتم احتساب تكلفة تنفيذ IdM لشركة معينة بكل سرور بواسطة البائع أو الموحد. وفقًا لتقديراتنا ، فإن إدخال نظام IdM في مؤسسة تضم 10000 موظف سيكلف الشركة ما معدله 25 مليون روبل في السوق. باستثناء الدعم الفني السنوي.

الآن دعنا نتعرف على كيفية تغير تكاليفنا بعد إدخال إدارة الهوية.

أولاً ، نحسب النسبة المئوية لحقوق الوصول التي سيوفرها نظام IdM للموظفين. كقاعدة عامة ، إذا كانت المنظمة لديها مجموعة من الصلاحيات الأساسية التي تم تعيينها للموظفين عند التوظيف ، فإن IdM توفر لهم تلقائيًا. لكن لنفترض أن IdM لا توفر المجموعة الأساسية بالكامل ، ولكن 80٪ فقط. إذا فقدت الشركة 12،423،750 روبل في السنة. نظرًا لتعطل الموظفين الذين ينتظرون حقوق الوصول ، يتم الآن تخفيض هذا المبلغ بنسبة 80٪ ويبلغ 2.448.750 روبل.

الآن دعنا نقدر النسبة المئوية للتطبيقات التي سيكون بإمكان نظام IdM تنفيذها تلقائيًا ، دون تدخل بشري. وفقًا للتجربة ، من الممكن أتمتة جميع التطبيقات بنسبة 100٪ للوصول إلى النظام إذا كان متصلاً بـ IdM عبر موصل. ومع ذلك ، يتطلب هذا الكثير من العمل لإنشاء قائمة بالسلطات الوظيفية لكل دور بدوام كامل ، وبالتالي ، في الواقع ، يكون متوسط النسبة المئوية للتطبيقات التي يتم تنفيذها تلقائيًا أقل - أيضًا عند حوالي 80٪. سنوفر بدلًا لعدم ربط جميع نظم المعلومات عبر موصلات IdM ، وسنخفض هذا المؤشر إلى 50٪. وفقا لذلك ، فإن تكلفة توفير الوصول تنخفض من 11957758.5 روبل. ما يصل إلى 5 978 879.25 روبل.

لذلك ، بعد إدخال IdM ، ستكلف نفس العمليات المتعلقة بالتحكم في الوصول الشركات أرخص بمقدار 15 917 879.25 روبل في السنة. وسوف تصل إلى 8،463،629.25 روبل. ولكن في الوقت نفسه ، سيتم إضافة تكاليف الدعم الفني لهم. لنفترض أن الشركة تخصص موظفًا فرديًا لهذه المهمة. إن تكلفة عمل الأخصائي مأخوذة من الجدول 1 (حساب تكاليف التحكم في الوصول) ، أي 79718.39 روبل روسي اتضح أنه سيتم إنفاق حوالي 956،620.68 روبل على دعم IdM كل عام. وفي التكاليف الإجمالية سيكون 9،420،249.93 روبل.

ونتيجة لذلك ، حصلنا على تكلفة إدخال النظام عند 25 مليون روبل ، مع تخصيص أخصائي واحد لدعم النظام ، ومنح 80 ٪ من الحقوق تلقائيًا عند توظيف وتنفيذ 50 ٪ من التطبيقات للوصول إلى جميع أنحاء الشركة ، وهي فترة الاسترداد من لحظة بدء تشغيل النظام سيكون أكثر من عام ونصف العام بقليل (انظر الجدول 2).

في بعض الأحيان ، لهذا النوع من التبرير ، يتم استخدام التقارير التحليلية ، والتي تأتي أساسًا من مجموعة من المحللين الأجانب. أنها توفر بعض الأرقام فيما يتعلق بفعالية تنفيذ النظام. على سبيل المثال ، تعد التقارير بأنه يمكن لموظفي تقنية المعلومات توفير ما يصل إلى 14٪ على IdM ، والوصول إلى مكالمات الدعم بنسبة 52٪ ، والحسابات الزائدة بنسبة 10٪. لسوء الحظ ، فإن هذه الأرقام لا تعكس دائمًا الحقائق الروسية.

الحد من مخاطر الحوادثيتيح لك تطبيق IdM تقليل عدد من مخاطر أمن المعلومات أو ضمان الكشف في الوقت المناسب عن الحوادث ذات الصلة:

- مخاطر التعارض في إتاحة الوصول إلى نظم المعلومات ،

- مخاطر الوصول إلى الموظفين المفصولين بسبب عدم حظر حساباتهم ،

- مخاطر الوصول غير المصرح به للمقاولين الذين لم تُلغ حقوقهم في الوقت المحدد ،

- مخاطر القوى المفرطة للموظفين.

في كثير من الأحيان ، عند تبرير تطبيق نظام ما من خلال مخاطر أمن المعلومات ، من الأهمية بمكان بالنسبة للإدارة ما إذا كانت قد وقعت حوادث مماثلة من قبل. (وإذا لم يكن الأمر كذلك ، فلماذا تحمي نفسك من هذه المخاطر؟) حسنًا ، كما يحب أحد رؤساء خدمة أمن المعلومات المحترم أن يقول ، يمكن نصح هؤلاء الأشخاص بعدم وضع قفل على الباب - لأنهم لم يتعرضوا للسرقة من قبل!

ومع ذلك ، كما تبين الممارسة ، تحدث مثل هذه الحوادث من وقت لآخر ، ويمكن أن يكون تأثيرها ملحوظًا للغاية. في ممارستنا ، كانت هناك حالة عندما كان فرع البنك في وضع الخمول لعدة أيام لأن الموظف "اكتشف" فيروسًا قام بتشفير البيانات الهامة نيابة عن حسابه بحيث لا ينبغي للموظف الوصول إليه على الإطلاق. في هذه الحالة ، يمكن بسهولة تحويل الضرر إلى روبل ، ولكن هذا لا يحدث مع جميع حوادث أمن المعلومات المتعلقة بانتهاكات الوصول.

ما هي مخاطر أمن المعلومات التي تقلل من نظام إدارة الهوية؟ يمكن الاستشهاد بالأمثلة التالية:

- الحسابات النشطة للموظفين المسرحين.

- حقوق وصول غير متناسقة أو وصول لا ينبغي أن يكون.

- حقوق الوصول المفرطة (قد "تتضاعف" بسبب عمليات نقل الموظفين داخل المنظمة دون استدعاء سلطة غير ضرورية ، بسبب منح الحقوق لموظف على أساس مبدأ "مثل موظف آخر لديه موقف مماثل").

- الوصول الذي تم الاتفاق عليه ومنحه في الوقت المحدد ولكن لم يتم إلغاؤه في الوقت المحدد.

- الحسابات التي تم إنشاؤها مؤقتًا لتلبية الاحتياجات التكنولوجية ، ولكن لم يتم حذفها لاحقًا.

- استخدام حسابات شخصية (مجموعة).

بشكل عام ، في مسألة التبرير من خلال أمن المعلومات ، فإن موقف العمل من أمن المعلومات مهم بشكل أساسي. في مكان ما ، يتم التعامل معها كدالة رسمية ، في مكان ما كعمل حاسم. إذا لم يكن أمان المعلومات ضروريًا للعمل ، فمن الأفضل تبرير التنفيذ من خلال مقالات أخرى.

الامتثال للمتطلبات التنظيمية / المعاييرهذه المجموعة من المبررات مناسبة للمنظمات التي تندرج تحت متطلبات الهيئات التنظيمية الخارجية - على سبيل المثال ، البنك المركزي للاتحاد الروسي ، أو داخلية - على سبيل المثال ، المنظمة الأم التي تحدد معايير النشاط. السابق يشمل المنظمات التي يتم تداولها في البورصة.

يتيح لك تطبيق IdM تلبية متطلبات التحكم في الوصول وفقًا لمعايير مثل SRT BR و PCI DSS و SoX و ISO 27001 وغيرها. غالبًا ما يتم تغطية هذه المتطلبات من خلال التدابير التنظيمية ، ولكن غالبًا ما تتلقى المؤسسات الكبيرة التي تخضع لعمليات تدقيق خارجية توصيات بشأن استخدام أنظمة فئة IdM لتنظيف وتقليل مخاطر التحكم في الوصول.

إذا كانت هناك توصية من المراجعين الخارجيين ، فإن الأساس المنطقي لتطبيق إدارة الهوية من خلال المعايير يذهب بسلاسة.

دعم لاستراتيجية المنظمة الحاليةهذا النهج لإثبات الحل هو جزء من مجموعة من النهج السابقة ، لكنه يركز بشكل أساسي على الآخر ، باستخدام الخيارات المذكورة أعلاه كمجموعة من الحجج. تتمثل فكرة هذا النهج في دعم المهمة أو الاستراتيجية أو البرامج المستمرة للمنظمة من خلال تنفيذ النظام. على سبيل المثال ، إذا كانت الشركة قد ركزت اهتمامها على زيادة كفاءة العمليات ، فإن IdM تتناسب تمامًا مع تنفيذ هذا البرنامج ، مما يساعد على تقليل تكاليف عمليات التحكم في الوصول المرتبطة بالتوقف عن العمل والعمل اليدوي. إذا كانت الشركة تخطط لدخول الاكتتاب العام ، فإن IdM يمكن أن تكون وسيلة لزيادة القيمة السوقية للشركة. مثل هذه الحالات في ممارستنا كانت أكثر من مرة.

إذا كان المشروع يلائم الخطوط العريضة للتغييرات التي أجرتها الإدارة ، فعندها يكون من الأسهل نقلها باستخدام اللغة المناسبة. يمكن استخدام الطرق السابقة في هذه الحالة كوسيطة أكثر جوهرية لتعزيز التأثير المتوقع.

ملخصفي الأعلى عدد من الأساليب العامة لتبرير مشاريع تنفيذ إدارة الهوية التي قابلناها شخصيا في الممارسة العملية. كان هدفنا هو توضيح الجوانب التي من الممكن تناولها مع هذه المشكلة ، وتقديم التوجيه في المواقف التي من الأفضل فيها استخدام طريقة أو أخرى للتبرير. ومع ذلك ، في كل شركة هذه العملية إبداعية للغاية: لها تفاصيلها وإجراءاتها وتنسيق العرض التقديمي وحتى "لغتها" الخاصة ، وهي دائماً فردية. يبقى أن نتمنى لكم النجاح الخلاق في هذه المهمة الصعبة ، ونأمل أن تساعد نصيحتنا في تبرير الإدارة قبلها مبرر تنفيذ أي حل تراه ضروريًا.

كتب بواسطة ديمتري بوندار ، رئيس قسم التطوير والترويج ، الطاقة الشمسية