باستخدام بروتوكول أدلة الكشف الصفري من عائلة SNARK ، فأنت لا تعرف قواعد اللعبة مطلقًا. يتم وضع هذه القواعد من قبل المشاركين في الإجراء الخاص بإنشاء معلمات نظام موثوق بها ، ولكن بعد اكتمالها ، لا يمكن التحقق من هذه القواعد. يمكنك أن تؤمن بصحة الجيل ، لكن إذا لم تشارك فيه ، فلن تحصل على ضمانات مائة بالمائة.

في الآونة الأخيرة ، تم ذكر العديد من بروتوكولات المعرفة الصفرية في مجتمع blockchain (للحصول على فكرة عامة عنها ، أوصي

بهذا المقال ): بشكل أساسي في سياق الخصوصية ، وغالبًا ما يكون ذلك في سياق قابلية التوسع وغيرها.

أحد أكثر المجموعات التي تمت دراستها والأهم من ذلك هو عائلة بروتوكول zk-SNARK (حجة المعرفة غير التفاعلية المختصرة). يتم استخدام مثل هذا البروتوكول ، على وجه الخصوص ، في Zcash cryptocurrency. شعبية SNARK لها ما يبررها: يسمح لنا البروتوكول بإثبات الوقائع دون الكشف عنها ، والأدلة صغيرة نسبياً ، وكل ذلك مع الضمانات الأمنية التي يوفرها لنا التشفير الحديث على المنحنيات الإهليلجية.

ومع ذلك ، لم يكن الأمر بدون عيوب ، كالعادة: العيب الرئيسي لهذه المجموعة من بروتوكولات zk هو الحاجة إلى إنشاء معلمات نظام أولية (موثوقة) - وتسمى هذه العملية أيضًا احتفال. بعد كل شيء ، يتم استخدام المعلمات السرية التي سيتم تدميرها للجيل - يطلق عليها اسم سامة. المشكلة الرئيسية هي أنه إذا تم الحفاظ على المعلمات السامة ، فإن الشخص الذي يمتلكها سيكون قادرًا على إثبات الحقائق الزائفة (في حالة Zcash ، يتم إنشاء عملة مشفرة من الهواء).

المعلمة الأولي الجيل

علاوة على ذلك ، فإن الرياضيات التي تقوم عليها بروتوكولات SNARK لن تتأثر إلا بشكل سطحي. إذا كنت مهتمًا بتصنيفها ، أقترح سلسلة من المقالات من Vitalik Buterin حول هذا الموضوع.لنلقِ نظرة على عملية إنشاء معلمات موثوق بها. لذلك ، لدينا بيان بالمشكلة ، حقيقة الحل الذي نريد إثباته بدون إفصاح صفري. على سبيل المثال ، نريد اختبار معرفة جذر المعادلة التربيعية:

x2−6x+5=0

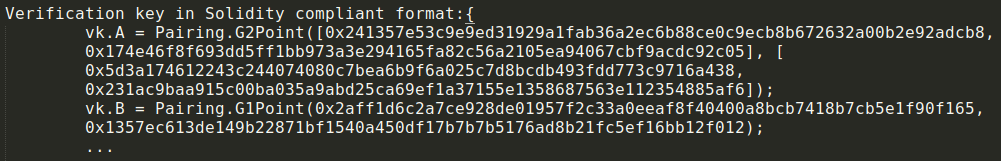

وفقًا للبروتوكول ، يجب أن نجلب هذه المعادلة إلى نموذج QAP (البرامج الحسابية التربيعية). علاوة على ذلك ، لإنشاء الأدلة والتحقق منها ، من الضروري الحصول على المعلمات الأولية. دعونا نترك بين قوسين كيفية الحصول على المعلمات الموثوقة من QAP ، وما هي هذه المعلمات وكيف ، مع مساعدتهم ، يمكن التحقق من الأدلة حتى لا الخوض في الرياضيات الثقيلة. نلاحظ فقط أنه يتم تقديم المعلمات كنقاط على منحنى إهليلجي:

يتم الحصول عليها من بيان المشكلة في شكل QAP باستخدام عملية الضرب التي لا رجعة فيها على منحنى إهليلجي باستخدام المعلمات السامة.

الآن بعد أن تم إنشاء المعلمات الأولية ، يمكننا البدء في العمل مع الأدلة. في حالتنا ، يمكننا إنشاء والتحقق من إثبات أن أصل المعادلة معروف (على سبيل المثال ،

س=1دولا ) علاوة على ذلك ، فإن الدليل لن يكشف عن قيمة السر (جذر المعادلة) ، وسوف يتكون من عدة نقاط من المنحنى الإهليلجي.

ومع ذلك ، بحكم الرياضيات التي يقوم عليها البروتوكول ، إذا تم الحفاظ على المعلمات السامة من قبل شخص ما بعد الحفل ، فسيكون هذا الشخص قادرًا على إثبات الحقائق الزائفة. بالعودة إلى مثالنا ، يمكننا أن نثبت أن 2 هي أصل المعادلة ، على الرغم من أن هذا ليس هو الحال بوضوح.

الحفل

المشاريع الجادة التي تستخدم بروتوكولات SNARK تدرك جيدًا مشكلة المعلمات السامة وتأخذ على محمل الجد صحة الإجراء لإنشاء المعلمات الأولية. المثال الأكثر شهرة هو

حفل Zcash .

أقيم الحفل الأول في أكتوبر 2016 ، وشارك فيه 6 مطورين مشهورين من مجتمع العملة المشفرة. يوفر بروتوكول الحفل ضمانات أمنية كافية. أي ، إذا كان هناك مشارك واحد على الأقل في الحفل صادقًا - يدمر الجزء الخاص به بشكل صحيح من المعلمات السامة - ولم يتم اختراقه ، فسيكون الحفل آمنًا.

أقيم الحفل

الثاني الأكثر تقدماً لتوليد المعلمات الموثوقة في الفترة 2017-2018. كان يتألف من مرحلتين ، في الجزء الأول (قوى تاو) شارك 87 شخصًا ، وفي الجزء الأخير (Sapling MPC) أكثر من 90 شخصًا. كما هو الحال في الحفل الأصلي ، وبأمانة مشارك واحد على الأقل ، يمكن اعتبار الحفل آمنًا. كان سمة مهمة للحفل الثاني أن أي شخص يمكن أن يصبح مشاركا. وبالتالي ، كان الجميع فرصة للحصول على ضمانات 100 ٪ من صحة البروتوكول.

في الختام ، تجدر الإشارة إلى أنه يجب النظر في أهمية الحفل والتهديدات الناشئة عنه بشكل منفصل لكل نظام محدد. وفي الوقت نفسه ، بالنسبة لجميع الأنظمة التي تستخدم بروتوكولات SNARK ، يلزم إجراء موثوق به لإنشاء المعلمات الأولية مع ضمانات لتدمير المعلمات السامة.