مرحبا أنا الشخص الذي تلقى منذ ستة أشهر معلومات تسجيل دخول وكلمات مرور Kyivstar من خدمات مهمة مثل: JIRA و Amazon Web Services و Apple Developer و Google Developer و Bitbucket وغيرها الكثير ، وقد قمت بتسجيلها على Bug Bounty وتلقى

50 تعليقًا مختلفًا على نشرات منشوري .

على سبيل المثال:

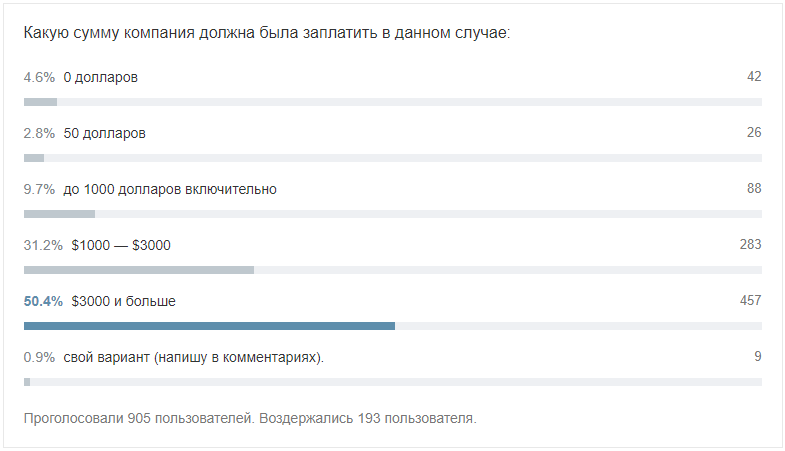

شكرا لدعمكم وتعليقاتكم! نتائج التصويت:

لسبب ما ، لم أجب عن بعض التعليقات بعد ذلك ، لكن لا يمكنني الإجابة الآن.

اسمحوا لي أن أذكرك بأنني تلقيت عن طريق الخطأ رسالة تحتوي على إشارات مرجعية من متصفح العمل لموظف Kyivstar. تناوبت على فتح جميع الإشارات المرجعية البالغ عددها 113 ووجدت من بينها ملفًا به أسماء الخدمات وتسجيلات الدخول وكلمات المرور وغيرها من المعلومات. نعم ، كان الملف موجودًا على مُحرر مستندات Google مع حقوق وصول "الكل".

كان لدي مخاوف بشأن رد فعلهم في المستقبل على التقرير ، لذلكفي البداية ، في Bugcrowd ، أعلنت أنها تغير كلمات المرور الخاصة بهم على وجه السرعة. أجابوني أنهم يعرفون عن فهرسة الملفات من

منشور على

Habré وأغلقوا بالفعل مثل هذه الملفات في كل مكان.

أشرت إلى أنهم لم يغلقوها ، وأرسلوا لقطات شاشة توضح أنني قادر على تسجيل الدخول إلى حساباتهم بشكل عشوائي.

ثم سُئل كيف تلقيت هذه البيانات ، وشرحت كيف (تلقيت عن طريق البريد الإلكتروني).

ثم سألوا كيف يمكنني الحصول على مثل هذا البريد الإلكتروني - وأجبت بأنني محظوظ ، أو أنه تم إغلاق موظف فقط عندما أرسلت إشارات مرجعية لنفسها (واتضح في النهاية).

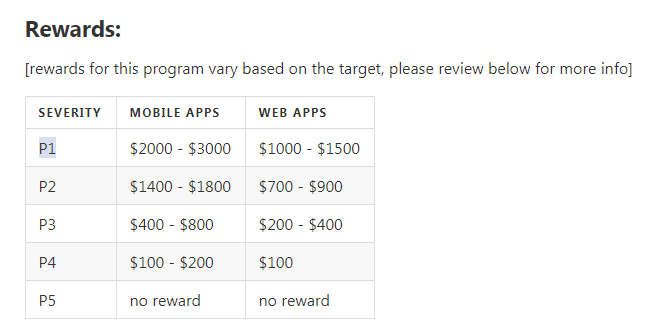

في عملية المراسلات ، تم إعطاء إشارة أعلى أولوية - P1 (تعرض البيانات الحساسة: بيانات حساسة للغاية - الكشف عن كلمة المرور) ، حيث تتراوح المدفوعات من 1000 دولار إلى 3000 دولار (ويمكنك أيضًا إضافة تطبيقات Mobile + WEB).

حسنا ، أنت تعرف ذلك.

عندما شارك زميلي إيجور بابيشيف

رأيه على فيسبوك ، كان من غير السار أن نسمع كيف كان شخص محترم آخر (فلاديمير شتران ، أخصائي أمن المعلومات - CISSP ، CISA ، OSCP ، CEH) سلبياً على الموقف ، وكتب إلى Yegor إنه يعرف التفاصيل ولم يفهم الموقف.

في الوقت نفسه ، لم يفهم فلاديمير نفسه الموقف. هنا هو منصبه الساخرة:

سوف أترجم وأعلق على النقاط القليلة الأخيرة:

- إذا لم تكن على دراية بأن دعم الوسيط ، الذي قمت من خلاله بإبلاغ البائع عن الخلل ، قد يساعدك في طلب مبلغ الدفع ، لأنه في الواقع هذا أحد أدواره في علاقتك الثلاثية ، فإن هذا يسمى رديء. - دعم Bugcrowd في المراسلات معي مرارا وتكرارا أؤيد رأيي ورأي الأغلبية أن Kyivstar كان خطأ ويجب أن تدفع أكثر. "الوسيط" لا يمكن أن يؤثر على المشغل. ولم أكن أنا الذي سقط.

- إذا بدأت في تهديد بائع الإفصاح الكامل في حالة عدم زيادة العائد ، فهذا يسمى الابتزاز أو الابتزاز. ولكن على الأرجح سوف يطلق عليه الابتزاز ، لأنه لا يوجد مقال في الكود للابتزاز. - لم يكن هناك ابتزاز وابتزاز. لم تكن هناك تهديدات. كان فلاديمير يعلم بذلك إذا كان قد قرأ هذا التقرير. بشكل مميز ، تم حظر حسابي على Bugcrowd (هذا ليس خوفًا) ليس مباشرةً بعد النشر على Habré ، ولكن في مكان ما خلال أسبوع ، تمامًا في نفس الوقت الذي كان فيه آخر موقع كاوي له في FB.

- إذا لم يكن لديك أي خلل ، فقد قرأت عنه على Habré ، وأبلغت عنه على صفحتك على Facebook للحصول على إعجابات N و + M متابعين ، فأنت مدون ولا يوجد ما تفتخر به. - لا يوجد شيء لإضافته.

ومع ذلك ، كما علمت ، شارك فلاديمير في إطلاق Bug Bounty لـ Kyivstar ، لذلك أفترض أنه غير واضح.

دعنا ننتقل. مثال بسيط: Apple Developer ، شاهدت لقطات من وحدة التحكم الخاصة بهم في مشاركتي.

يحتوي ملف كلمة المرور أيضًا على أسطر وأعمدة ، وبالتحديد لشركة Apple ، تمت الإشارة إلى ما يلي: تاريخ آخر تعديل - 05/18/2016.

أي آخر مرة تم فيها تعديل بيانات حساب Apple Developer مرة أخرى في أيار (مايو) 2016 - قبل أكثر من عام من استلام الرسالة والعثور على الرابط فيها. الذي ، مرة أخرى ، أكده حقيقة أنني تمكنت من تسجيل الدخول باستخدام كلمة المرور المحددة.

وبالتالي ، بالحديث عن سلامة العمليات التجارية في Kyivstar ، يمكننا تلخيص:

- ليس فقط أن أسماء المستخدمين وكلمات المرور تم تخزينها (أو تخزينها؟) على المورد العام الخارجي لمحرر مستندات Google مع حقوق وصول الجميع ،

- لا تحتاج فقط إلى مصادقة ثنائية لتسجيل الدخول ،

- ليس فقط أن العديد من كلمات المرور كانت قاموس وسهل التحديد وشكلت (تغيير) upsups92 ، suchapassword ، DigitTeam2017 ، Digital2016 ، Kyivstardigteam2017 ، ks-anya $ bd2016 ، KSDigit2018 ،

- لذلك لم تتغير كلمات المرور هذه لأكثر من عام.

ماذا بعد. لم يفهم الكثيرون لماذا تم الإشارة إلى مبلغ غريب قدره 5800 دولار ، ولماذا ليس بالضبط 6000 دولار ، ولماذا ليس فقط مليون دولار دفعة واحدة؟ - "في رأيه ، تتجاوز القيمة الرسمية للحسابات فقط 5800 دولار."

كانت إجابة هذا السؤال منذ البداية على حبري ، لم يلاحظها أحد:

(لتكبير الصورة ، افتحها في علامة تبويب جديدة)

المفتاح هنا هو "

فتحه في علامة تبويب جديدة " - عند النقر على الصورة (

الرابط المباشر ) ، يتم فتح الصورة كاملة ، حيث تكون الأعمدة الأخرى مرئية أيضًا: آخر تعديل ، مدفوع حتى (التاريخ) ، تحتاج حتى (التاريخ) ، مشروع (كما في ASUP) ، نوع الدفع ، التكلفة ، العملة.

بمجرد تلخيص الأرقام من عمود "التكلفة" ، تلقيت رقمًا قدره 5800 دولارًا - وهذا هو التكلفة الرسمية (وليس التي اخترعها لي) للحسابات في الخدمات المدرجة ، والتي أشرت إليها في تقرير Bugcrowd.

لم أطلب ولم أطلب هذا المبلغ ، أو أي شيء آخر ، كما كذبت

Soultan في ذلك الوقت ، وقارن الأجر

المحدد له بـ 50 دولارًا مع

الحد الأدنى من الأضرار المحتملة - ببساطة ، مع فقدان إمكانية الوصول إلى الخدمات التي أنفقوا عليها 5800 دولار.

التالي.

إذا كان أي شخص مهتمًا ، فقد تم إغلاق برنامج BugBounty الخاص بشركة Kyivstar منذ فترة ليست طويلة (وليس الوضع الخاص ، وهو مغلق) ، وموظف شركة Soultan الذي أجاب على التعليقات هنا غادر Kyivstar مؤخرًا.

بالمناسبة ، في التعليقات التي تمت تحت ملاحظة الوداع حول مغادرة الشركة ، كتب "حظا سعيدا ، فيتالي!" الموظف الذي أرسل هذا البريد الإلكتروني المشؤوم. مثل هذه الأشياء.

أضفت المعلومات الموضحة أعلاه مع تحديث صغير للنشر الأصلي. أنا لا أفهم هذا. لقد ارتكبوا خطأً - ربما يدفعون الثمن.

pyrk2142 في التعليقات

المطلوبة :

هذا غير متوقع تماما. اتضح أن المعلومات هنا لم تعد ذات صلة؟

والآن يمكنني الإجابة عن ذلك بنعم ، المعلومات الموجودة على Bug Bounty في Kyivstar لا صلة لها بالموضوع: لقد وجدت فرصة لتلقي معلومات حول مشتريات الأشخاص الذين يمرون عبر خدمات الدفع في Kyivstar ، حتى لو لم يكونوا من عملائها.

أعطيت الشركة فرصة ثانية - لكنها لم تستخدمها .

لذلك ، معلومات حول عمليات الشراء التي تمر عبر خدمات Kyivstar ، على بطاقات حتى غير العملاء من هذا الأخير.

أثناء اختبار تطبيق إحدى الشركات ، وجدت أن Kyivstar يعمل كمزود للدفع في إطار التعاون مع مدفوعات Visa QR Payments - mVisa - باستخدام رمز الاستجابة السريعة ، انتقل إلى

qrpayments.kyivstar.ua .

هذه معاملات العملاء في نقاط البيع مثل:

- كريما كافيه ، كييف ،

- سماشنو ، كييف ،

- مقهى الطابق الثالث ، كييف - العمليات الأولى والأكثر شيوعا كانت هنا. على ما يبدو ، هذا مقهى في الطابق الثالث في مكتب Kyivstar ، حيث بدأوا في اختبار مدفوعات QR ؛

- أوشان ، كييف ،

- أوشان ، لفيف ،

- أوشان، دنيبروبتروفسكا - سلسلة متاجر أوشان (أوكرانيا)؛

- تاجر mVisa

- GIVC ، كييف - GIVC ، مركز المعلومات والحوسبة الرئيسي ، كييف. هنا ، الرسوم والمدفوعات لغالبية مدفوعات المرافق لسكان كييف.

- GERC، Odesa - HERZ، City Unified Settlement Center، Odessa. على نحو مماثل ، GIWC أعلى ، فقط التغطية أكبر: الموقع مخصص ليس فقط لسكان أوديسا ، ولكن أيضًا لمدن مثل: كييف ، بيلغورود-دنيستر ، ريني ، تشيرنومورسك ويوزني ؛

- وهكذا دواليك

مثال على البيانات المستلمة:

{"Id":1305 Date:"2018-10-05T15:15:42.3921295" State:0 Amount:-1278.8100 TipsAmount:0.0000 Currency:"UAH" MerchantName:"Auchan" MerchantCity:"Lviv" MerchantId:"4109499405597549" ApprovalCode:"516634" ReferenceNumber:"" CardNumber:"5375XXXXXXXX3858"} {"Id":1308 Date:"2018-10-06T12:43:31.1179667" State:3 Amount:-4192.9700 TipsAmount:0.0000 Currency:"UAH" MerchantName:"Auchan" MerchantCity:"Kyev" MerchantId:"4109494835704666" ApprovalCode:"" ReferenceNumber:"827991150697" CardNumber:"4824XXXXXXXX6937"} {"Id":1702 Date:"2018-12-06T18:40:02.657213" State:3 Amount:-81.0000 TipsAmount:0.0000 Currency:"UAH" MerchantName:"GIVC" MerchantCity:"Kiev" MerchantId:"4109499632222754" ApprovalCode:"605231" ReferenceNumber:"834091189417" CardNumber:"5168XXXXXXXX9997"}

استجابت الخدمة للطلبات فقط بـ "التخويل" الصحيح و "Map-AuthToken" ، وكان آخرها يتضمن Base64 المشفر

{"alg":"RS256","kid":"33E283272B0433E283281FF404CA6F031E28320","typ":"JWT"}{"http://schemas.xmlsoap.org/ws/2005/05/identity/claims/mobilephone":"0800300466", "http://schemas.lime-systems.com/identity/claims/authId":"1199333", "http://schemas.lime-systems.com/identity/claims/userId":"25046", "http://schemas.lime-systems.com/identity/claims/deviceId":"12342", "nbf":1541370000, "exp":1541380001, "iat":1541390001, "iss":"http://localhost", "aud":"http://localhost"} وغيرها من البيانات.

ولكن على الرغم من الحاجة إلى طلب المعلمات الصحيحة المحددة أعلاه ، بمجرد استلام Map-AuthToken ، فقد كان من الممكن تنفيذ طلبات GET على عنوان النموذج

https://qrpayments.kyivstar.ua/map/api/consumers/ عدة مرات.

وعلى الرغم من أنه في الفترة منذ الإطلاق ، 16 أبريل 2018 ، لم يتم تنفيذ الكثير من العمليات (~ 2000 جهاز كمبيوتر شخصى.) والبيانات التي تم الحصول عليها بأنفسهم ليست حرجة ، إلا أن هذا الموقف يثير القلق:

حتى إذا كنت لا تستخدم Kyivstar ، ولكن ببساطة الدفع في متجر

A uchan باستخدام بطاقة

B ank المصرفية ، يمكن للمتسللين القضاء على مزود خدمة الإنترنت والحصول على معلومات عنك.

في مجال بطاقات الدفع ، هناك موقف مناسب للتوصيف: نقطة تسوية واحدة - يمكن أن تكون محطة طرفية ، صراف آلي ، شركة تجارية ، مستحوذ ، مركز معالجة سرقت من خلالها البطاقات من مختلف العملاء.

نقل الموقف إلى مشغل الهاتف المحمول: اختراق إحدى الخدمات ، يمكنك الحصول على معلومات من عدة.

قبل نشر هذه المادة ، أعطيت Kyivstar فرصة ثانية - لقد أرسلت ثلاث رسائل إلى bounty@kyivstar.net ، والمشار إليها في صفحتهم

الخاصة : 17 ديسمبر و 20 ديسمبر و 27 ديسمبر ، كل أيام العمل.

تم الإرسال ، فقط في حالة ، من مربع لم يتم تحديده في الموقف باستخدام كلمات المرور المسربة. تم استلام الرسائل ، ولكن لم يتم تلقي أي تعليقات ، ولا حتى الرد التلقائي.

كما فهمت ، لا يتم تغطية ثغرة أمنية ، لذلك لا أستطيع تقديم مزيد من التفاصيل. ومع ذلك ، كل شيء واضح.