مؤتمر DEFCON 18. التجسس العملي باستخدام الهاتف المحمول. الجزء 1نريد استخدام طرق معينة لتسريع التقاط الهواتف بواسطة شبكة وهمية. في الوقت الحالي لدينا اعتراض IMSI بسيط ، يمكنك محاولة الاتصال وسماع التحذير الذي قمت بتسجيله. أرى عدة أشخاص يرفعون أيديهم. أعني ، أنتم متصلون بشبكتي واعترض كل حركة المرور الخاصة بك.

أولاً ، الآن أعرف كل ما تبذلونه من IMSI ويمكنني تصفيتها ، ولم يتبق سوى IMSI لشخص معين ، وهذا هو هدفي. يمكنني أن أفعل نفس الشيء مع تصفية IMEI ، وهي معرفات الهاتف. على سبيل المثال ، يمكنني السماح لهواتف نوكيا فقط أو أجهزة iPhone فقط بالاتصال بالشبكة. يمكنني التأكد من أن IMEI هذا هو فقط على شبكتي وليس أي شخص آخر. يمكنني تقييد الوصول باستخدام مجموعة متنوعة من الخيارات.

كما ذكرت ، يستغرق الأمر وقتًا لنقل الأشخاص من الشبكة الرسمية إلى شبكتي ، ويمكننا القيام بذلك بشكل أسرع ، سأتحدث عنها في الثانية. أحد القيود الرئيسية لهذا النظام هو أنه يقبل المكالمات الصادرة فقط. عند الاتصال بشبكة الاتصال الخاصة بي ، بغض النظر عما إذا كانت خدمة T-Mobile أو AT & T ، فإن هاتفك يتوقف ، لأنك في الواقع غير متصل بأي من أبراج الخلايا القانونية. وبالتالي ، بمجرد وصول المكالمة ، يذهب مباشرة إلى بريدك الصوتي. هذه المشكلة قابلة للحل ، وسأبين لك لاحقًا أنه يمكن أيضًا تسجيل المكالمات الصادرة.

إذاً كيف تسرع الاتصال ، لأنني لا أريد الجلوس هنا طوال اليوم ، وأراقب كيف تتصل هواتفك بشبكة الاتصال الخاصة بي؟ هناك العديد من تقنيات التسريع التي تستخدم هذه الطرق:

- قائمة "الجيران" ، أي الأبراج الموجودة بالجوار ؛

- استبدال رمز المنطقة المحلية LAC

- تحميل الهاتف

- زيادة الاستقبال.

النظر في "حي" جي إس إم. تعرف كل محطة أساسية الأبراج الموجودة في مكان قريب ، وعندما يتصل الهاتف بها ، تتلقى قائمة "الجيران" ، أي معلومات حول القناة التي تعمل عليها كل محطة.

سيتحكم هاتفك في كل هذه القنوات وسيراقب قوة الإشارة ، وإذا كانت إشارة البرج المجاور أقوى ، فسوف يتصل بها. ما هي فوائد هذا؟ نحن نعلم أن الهاتف الخلوي سيرصد الترددات المجاورة ، لذلك إذا نظرنا حول المنطقة بأكملها ومعرفة الأبراج المحيطة بنا ، يمكننا معرفة التردد الذي يحدده الهاتف والبرج الذي يتصل به. في النهاية ، يمكننا العثور على القناة المجاورة ، والتي ربما تكون موجودة على الجانب الآخر من البرج ، وضبط محطتنا على التردد الذي ، كما أعرف ، يتحرك هاتفك. لنفترض أن هاتفك يتصل بالمحطة الأساسية ، كل شيء يسير على ما يرام ، ولكن بعد ذلك قطعت الطريق في الشارع قليلاً والبرج الآخر كان أقرب إلى الهاتف ، لذلك قمت بالتبديل إلى تردده حتى لا أفقدك. وبالتالي ، فإن مراقبة القنوات المجاورة ستتيح لك التبديل بسرعة إلى التردد المطلوب.

هذا هو في الواقع سهل جدا. افترض أن لدي هاتف Nokia 3310 (900/1800) أو 3390 (1900) يقبل أوروبيًا وأحد نطاقات التردد الأمريكية. يدعم هذا الهاتف وضع مراقبة الشبكة Network Monitor ، حيث يتم الاحتفاظ بسجلات كل شيء به هاتف GSM ، ويتم تسجيل كل حزمة يرسلها إلى المحطة الأساسية وكل استجابة يتم تلقيها منه. هذا لا يوفر لك أي ميزات لاختراق أو اختطاف هذا الهاتف ، ولكنه يوفر معلومات كاملة حول ما يراه هذا الهاتف في شبكة GSM.

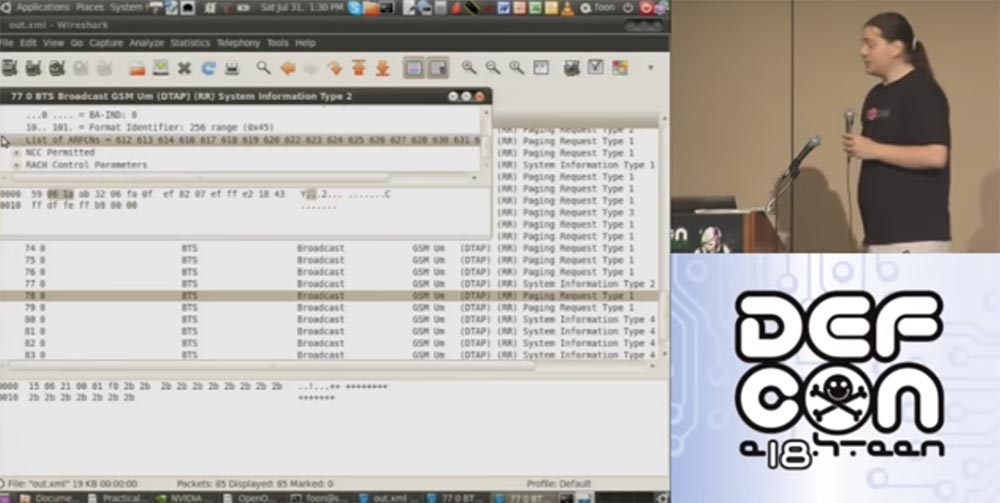

إذا حصلت على أحد هذه الهواتف ، فستحتاج إلى كبل تصحيح خاص به محولات Fbus / Mbus وبرنامج للتحكم في الهاتف المسمى Gammu. هذا برنامج مفتوح المصدر ، يتصل بالهاتف من خلال جهاز كمبيوتر باستخدام مثل هذا الكبل ويعرض ببساطة التتبع كملف XML يمكنك فتحه في Wireshark. توجد قائمة بالأبراج المجاورة في السطر "System Info type 2".

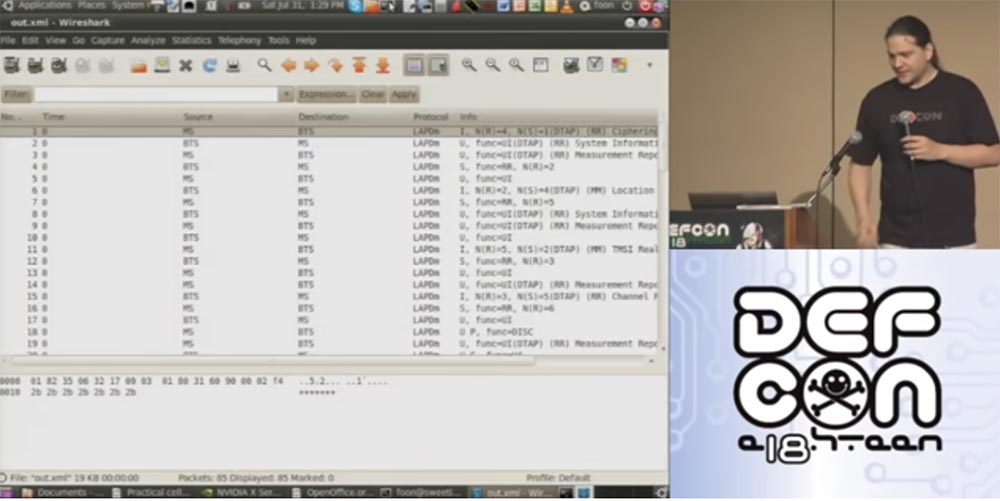

الآن سأعرض لك العرض التوضيحي رقم 3 ، أي شكل حركة المرور التي اشتعلت بها Wireshark. في هذه الشاشة ، ترى حركة المرور التي اكتشفتها وسجلتها الليلة الماضية من هاتف متصل بشبكة T-Mobile.

ترى هنا العديد من رسائل GSM ، وإذا وجدت السطر "System Info type 2" بين الحزم الموجودة على اليمين وانقر فوقه ، يمكنك الحصول على قائمة بأبراج GSM المجاورة.

لذا ، يمكنك فقط أخذ هذا الهاتف ، وتوصيله بالكمبيوتر عبر كابل محول ، وإطلاق Gammu ، وإلقاء نظرة على قائمة القنوات في Wireshark ، ومقارنتها بما تعرفه ، أي تشغيل الراديو فعليًا في كل من هذه الترددات ومعرفة ما إذا كنت تحصل على مع هذه الإشارة. هذا غير معقد تماما. باستخدام هذه التقنية ، يمكنك العثور على "جار" غير مستخدم في المنطقة المحلية ، واستخدامه ، وبالتالي زيادة سرعة الاتصال. اليوم أردت فقط أن أوضح لك أن المهاجم يمكنه بسهولة استخدام هذه الخدعة لالتقاط هاتفك.

يمكننا استخدام طريقة أخرى لتسريع الاتصال عن طريق تغيير رمز LAC. هذا هو رمز الموقع الذي تبثه محطة BTS الأساسية ، والتي تجمع معًا مجموعة من الأبراج الموجودة في نفس المنطقة. أي أن لديك مجموعة من الأبراج في نفس المنطقة توفر نفس LAC. كما يمكن التلاعب بها بنفس الطريقة تمامًا. عندما يراقب الهاتف جميع الأبراج المجاورة ويتغير LAC ، يمكنك استنتاج أن الهاتف يتحرك. إذا كان الهاتف قد انتقل بالفعل إلى منطقة أخرى ، فيجب عليك إعادة تعيين المحطة ، أي نقلها إلى برج آخر.

من خلال BTS المحلي المفتوح ، لدي سيطرة كاملة على LAC وأستطيع تغييرها. بعد ذلك ستقول جميع الهواتف القريبة: "مهلا ، انظروا ، لقد تغيرت LAC ، مما يعني أنني خرجت من البرج القديم على بعد 50 ميلا ويجب علي الاتصال بهذا البرج الجديد!" وبالتالي ، من خلال "التمرير" في LACs الأخرى كل بضع دقائق ، أي تغيير رمز المنطقة بشكل دوري ، يمكنك إرفاق المزيد من الهواتف إلى محطتك.

سأريكم عرضًا لكيفية تغيير LAC. أولاً ، دعونا نرى عدد الهواتف الموجودة حاليًا على شبكتي. قبل أن نقوم بتزوير شبكة AT&T ، كان لدينا 30 سماعة متصلة. ثم استخدمت AT&T MMC و MCC ، ونرى أن 24 هاتفًا متصلين بالشبكة حاليًا. لدى TIMSI مهلة ، لذلك الأمر المتكرر الذي أدخلته يتبع مع بعض التأخير ، ويظهر أيضًا أن لدينا الآن 24 هاتفًا متصلًا. لا يمكنك الانتباه إلى ذلك ، لا يزال لدينا مجموعة كاملة من الهواتف.

يمكننا مرة أخرى استخدام الأمر Cell ID للتمرير عبر LAC. كان رمز الموقع الخاص بي هو 666 ، وأعتقد أنه يجب عليّ تغييره إلى 31337 وترك معرف الهاتف الخلوي في الساعة 10. وفي الحقيقة ، سأقوم أيضًا بتغيير معرّف الخلية الخاص بمعرف الخلية ، حتى تعرف الهواتف أن هذا برج جديد. ليس من الصعب على الإطلاق تغيير LAC. كما قلت ، ستعتقد الهواتف الآن أنها غيرت موقعها ، ويجب زيادة عدد الهواتف المتصلة بالبرج الجديد.

سنعود إلى هذا بعد أن ننظر في الطريقة التالية - تشغيل الهاتف ، أو تحميل الهاتف بالمعلومات. عندما يتم تشغيل الهاتف للتو ، قبل أن يجد برجه الأول ، لا يعرف شيئًا - لا تردد البرج ولا LAC ولا الأبراج المجاورة. لذلك ، بعد تشغيلها ، تقوم بإجراء مسح طويل لنطاق التردد بأكمله ، والعثور على الأبراج ، والتحقق من MNC و MCC ، وتحاول معرفة ما إذا كانت هناك شبكة قريبة يمكن توصيلها ببطاقة SIM الخاصة بها ، وتتحقق من قوة الإشارة ، وأخيراً ، تتصل بأكثر "قوة" برج.

بمجرد أن يبدأ البحث عن الأبراج ، يكون نطاق المسح محدودًا ، في حين أن الهاتف يقوم بمسح بحجم أصغر ، ولكنه أسرع لأنه يحتوي بالفعل على بعض المعلومات حول نطاقات التردد التي يتم استخدامها ، والأبراج والقنوات التي تحتاج إلى البحث عنها. يمكن للمهاجم استخدام هذا لصالحه ، لأن عملية مماثلة تحدث عندما يفقد الهاتف إشارة.

إذا كان المتسلل يستخدم DoS فيما يتعلق بخدمة الشبكة ، فإن الهواتف تفقد الإشارة وتبدأ في فحص الشبكة في نطاق أكبر ، مما يزيد من فرصة الاتصال ببرج المهاجم.

كيف يمكنني جعل الهاتف يفقد إشارة؟ في هذا المثال ، سأتحدث فقط عن الجيل الثاني من اتصالات GSM 2G ، لأن 3G تتمتع بأمان أكبر بكثير. لذلك ، إذا قمت بتشويش بعض نطاق GSM ، تبدأ الهواتف في إجراء مسح بطيء مفصل ، مما يزيد من فرصة العثور على برجنا بالضبط.

ومع ذلك ، إذا كنت تستخدم 3G ، فلا يمكنني فعل أي شيء ، لأنه بفضل البروتوكولات القوية يكون من الصعب للغاية اعتراض مكالمة 3G. لذلك ، نحتاج إلى إجبار الهواتف على الاتصال بشبكة 2G ، والتشويش على إشارة 3G. إذا لم يعد هاتفك قادرًا على الاتصال بشبكة 3G ، فسيكون سعيدًا بالانتقال إلى الجيل الثاني.

كل ما عليك القيام به هو بث "ضوضاء" ، الأمر الذي سيمنع القدرة على التحدث على شبكة 3G وإجبار الهاتف على التبديل إلى 2G من خلال الرسائل النصية البسيطة. بمعنى أنه إذا لم تتمكن من الاتصال بالمنفذ 22 ، فحاول الاتصال بالمنفذ 23. يمكنك اعتبار 3G تناظرية لـ SSH ، و GSM تناظرية لـ Telnet ، لذا فإن الموقف مشابه للوضع عندما تفشل في الاتصال بمنفذ SSH. إلى منفذ Telnet. هذا هو ما يفعله الهاتف الخليوي في موقف مماثل.

السؤال هو مدى صعوبة التخلص من الإشارة الخلوية في نطاق تردد معين. النظر في ما يشكل توليد التداخل. كل ما على المهاجم فعله هو توفير "ضوضاء". عندما أتحدث عن "الضوضاء" ، أعني شيئًا محددًا للغاية. لا أقصد العشوائية ، ولكن الضوضاء الطيفية المسطحة تماما التي تمتد على نطاق التردد بأكمله وكل قناة.

ما هو الأكثر فعالية في هذه الحالة ، باستثناء كيفية تدمير البرج بالكامل؟ هذا يستبعد إمكانية رؤية الهواتف لهذا البرج ، وإخفاءه بالكامل بالضوضاء. مولد الضوضاء ليس باهظ الثمن ؛ على eBay يمكنك شرائه مقابل 450 دولار. لدي واحد من هذا القبيل مولد معي. كما ترون ، هذا شيء ثقيل جدا!

إذا قمت بتوصيله بمضخم الطاقة ، ومكبر للصوت إلى الهوائي وقمت بتكوينه بدقة ، فإن تشغيله سيؤدي إلى اضطرابات خطيرة في الشبكة الخلوية. كما قلت سابقًا ، يكلف جهاز التشويش 450 دولارًا على eBay ، ويمكن شراء مكبر للصوت 100 واط على الإنترنت مقابل 400 دولار ، ويمكن أن تسبب ضوضاء 100 واط ببساطة انقطاعًا كبيرًا للشبكات.

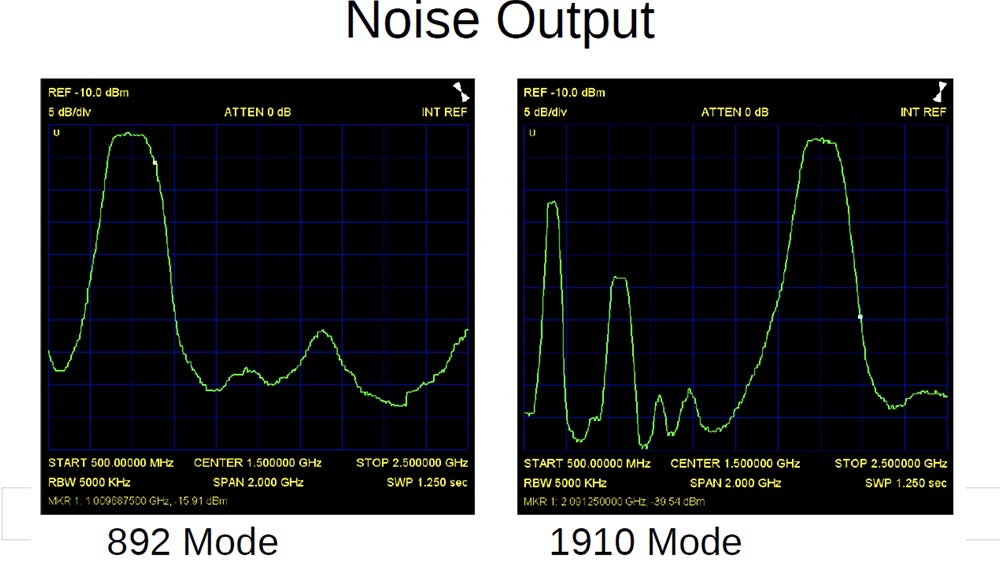

يعمل هذا المولد في وضعين - أحدهما للتشويش في حدود 900 ميغاهيرتز ، والثاني - في نطاق 1900 ميغاهيرتز. على الشريحة ترى منحنى محلل الطيف ذو التردد المنخفض ، على اليسار - حوالي 500 ميجا هرتز ، على اليمين - أعلى تردد هو 2.5 جيجا هرتز.

على اليسار ترى كتلة "كبيرة وسميكة" في نطاق التردد 900 ميغاهيرتز. يمكن للمكبر توصيل نفس الوحدة تمامًا على أي قناة خلوية في النطاق من 850 إلى 950 ميجا هرتز.

قم بتشغيل هذا الشيء ، والتواصل في 850 و 950 سيتوقف ببساطة عن العمل. يحدث ذلك بشكل مشابه في وضع 1900 - مرة أخرى ، سترى مرة أخرى ذروة التردد الرئيسية مرة أخرى.

يوضح العرض التوضيحي رقم 5 كيف يحدث التشويش على تردد الموجة الحاملة للاتصالات الخلوية. ومع ذلك ، لا أعتقد أنني غبي جدا! إذا حولت هذا الشيء المسبب للتداخل إلى مكبر للصوت بقوة 100 وات وقمت بتوصيله إلى الهوائي ، فسوف أقوم بإلغاء جميع الاتصالات الخلوية في المنطقة - GSM و CDMA و 3G و Verizon وكل هاتف محمول تقريبًا في كل لاس فيجاس ، إن لم يكن أبعد من ذلك.

(تصفيق و ضحك)

لذلك لن أشغل هذا الشيء أبدًا. السبب الرئيسي لدي هو أنه شيء مفيد بشكل رائع في دور معدات الاختبار. إذا كنت تحاول تصنيف المرشحات ، فتمرير "ضوضاء بيضاء" عبر المرشح ، ومقارنة الشكل الموجي عند المدخلات والمخرجات ، ومعايرة المرشح بدقة شديدة. لهذا السبب أستخدم هذا التشويش ، وليس لتنظيم هجوم خلوي لـ DoS. الحقيقة هي أنه لا توجد حماية ضد مثل هذا "التشويش".

ما عليك سوى بدء تشغيل قصير للمولد يدوم عدة ثوان "لوضع" الشبكة بالكامل ، ولكن مثل هذا العرض للقوة سيكون غير مناسب تمامًا هنا. أعتقد أن مكبر للصوت 100 واط وهوائي مضبوط بشكل صحيح يمكن أن يغلق النظام الخلوي في لاس فيجاس بالكامل.

طريقة أخرى يمكننا استخدامها لاعتراض الهواتف تسمى تلقي مكسب ، أو "تلقي مكسب". يتكون الأمر من حقيقة أن BTS يمكنها إرسال أمر إلى الهاتف: "خذ الإشارة كما لو كانت X dB أقوى مما هي عليه بالفعل." معنى هذا هو على النحو التالي.

تخيل مقياس تخرج من +50 إلى -100. أي شخص على دراية RF سوف نفهم لماذا اخترت هذا النطاق. لنفترض أن الإشارة تنخفض إلى -80 ، إنها منخفضة جدًا حقًا. يمكنني طلب هاتفك لإضافة 100 إلى هذه القيمة ، مما ينتج عنه إشارة مستوى + 20dBm. سوف يفكر الهاتف: "ممتاز ، إنه أقوى برج في المنطقة ، والآن سوف أتصل به"! نعم ، يبدو الأمر سخيفًا ، إنه خدعة ، لكن مرة أخرى ، هذا مثال رائع آخر على الإرشادات التي يمكن لـ BTS إرسالها إلى الهاتف. أي أنه ليس من الضروري أن أحصل على إشارة أكثر قوة ، فأنا فقط بحاجة لإقناع الهاتف بأن الإشارة أقوى من أي شخص آخر. وسيصدق هذا الهاتف ، لأن GSM يعمل بهذه الطريقة ، ويلتزم ببساطة بتنفيذ أوامر البرج. بالطبع ، يمكن للمهاجم استخدام هذه الطريقة لجذب الهواتف ، ولديه إشارة ضعيفة إلى حد ما ، الفوز في مسابقة مع أبراج أكثر قوة. فتح BTS لا يدعم هذه الميزة حتى الآن ، لذلك لا يمكنني إظهار هذه الطريقة. هذا ، في الواقع ، هو جوهر براءات الاختراع R&S المستخدمة في اعتراض IMSI.

في المملكة المتحدة ، كانت هناك حالة قام فيها شخص ما ببيع تقنية اعتراض IMSI باستخدام طريقة تحسين الاستقبال ، وقاضاه R&S بمقاضاته لأن هذه الطريقة حصلت على براءة اختراع من قبل شركتهم. إن استبدال MNC و MCC وإعادة تسمية الشبكات أمر تافه تمامًا ، ولكن الطريقة الموضحة أعلاه حاصلة على براءة اختراع من قبل مطوري "الماسك" للشبكات.

كما ذكرت ، نحن لا نرى مكالمات واردة ، ونحن نرى فقط المكالمات الصادرة. وذلك لأن IMSI "الماسك" عبارة عن شبكة خلوية معزولة تمامًا. يعتقد المشغل أن هاتفك مفصول أو لا يتلقى إشارة. في هذه الحالة ، يقوم بإعادة توجيه جميع المكالمات الموجهة إليك إلى البريد الصوتي الخاص بك ، ونتيجة لذلك لا يرى المهاجم المكالمات الواردة.

كيف يمكنني الالتفاف على هذا؟ من الواضح ، إذا اتصلت ببرجي ، فسيطلب منك المصادقة ، و IMSI الخاص بك ، وسيقوم الهاتف بتوفيره بكل سرور ، لذلك سيكون IMSI معي. ماذا يمكنني أن أفعل؟ اذهب إلى AT&T وقل: "مهلا ، إليك IMSI ، لقد جذبه من شخص آخر ، لكن ليس عليك أن تعرف ذلك ، وأنا أعلم أن هذا الشخص غير متصل بالإنترنت ، لأن هذه شبكتي"؟ المشكلة هي أنني لا أعرف المفتاح السري على بطاقة SIM. ماذا يمكن أن يحدث عندما أدعي أن هذا هو IMSI الخاص بي في شبكة AT&T؟ يرسلون لي رقمًا عشوائيًا يبلغ 32 بتًا ، وعادةً ما يحدث ذلك على بطاقة SIM ، ويتم تشفيره باستخدام المفتاح السري الخاص بك وينقسم إلى قسمين. يتم إرسال نصف إلى البرج ويكون بمثابة دليل على أنك تعرف المفتاح السري ، ويتم استخدام النصف الآخر كمفتاح تشفير.

كيف يمكنني استخدام هذا؟ يمكنني ببساطة إرسال هذا الرقم إلى هاتفك ، الذي يعرف كيفية تشفير المفتاح السري ، والقيام بالباقي وإرسال إجابة إلي. ومع ذلك ، في الواقع ، لا يمكنه إرسال إجابة لي ، لأنني غير قادر على تلقي المكالمات الواردة. هناك طريقة واحدة فقط للخروج - للقضاء على المفتاح السري.

كم منكم حضر عرض Cracker 5.1 key cracker في مؤتمر Black Hat يعلم أن هذا التكسير له قيود خطيرة - فهو لا يعمل في المحطات الأساسية ذات قفزات التردد ، مثل كل محطة قاعدة في العالم. في التطبيقات الحقيقية هذا لا يحدث. لكنني شخصياً أعدت تردد "القفزات" في BTS الخاص بي ، حتى أتمكن من إيقافها تمامًا حتى لا تقلق بشأن أي شيء ، ثم استخدم "طاولات قوس قزح" لكسر المفتاح السري.

بعد ذلك ، سأستعيد مفتاح الجلسة. الآن أعرف مفتاح الجلسة ومفتاح الاستجابة للمصادقة ، ويمكنني استخدام كل هذا لمشغل الهاتف المحمول. سيستغرق الأمر بعض الوقت ، لكن في النهاية ، سوف أتلقى إجابته ، وسيقوم هاتفي بتسجيل الدخول بشكل قانوني.

لم يتم تنفيذ هذه الطريقة بعد في نظامي ، ولكن يمكن إجراؤها بالتأكيد ، فهذه هي التقنية التي يستخدمها صيادو IMSI التجاريون لاعتراض المكالمات الواردة. بالطبع ، الآن لا يمكنني القيام بذلك في نظامي ، لكن هذا ممكن تمامًا.

سأخبركم قليلاً عن اختراق مفتاح الجلسة. هذه هي المرة الوحيدة التي قد تكون هناك حاجة فيها إلى هجوم تشفير أثناء استخدام IMSI "الماسك".

كل ما احتاجته من نقطة التشفير عند إعداد المحطة الأساسية الخاصة بي هو تعطيل وظيفة تشفير حركة المرور A5 / 0. A5 / 2 هو الأسهل للقرصنة ، لكن بعض الهواتف تسقط A5 / 2 ، باستخدام A5 / 1 بدلاً من ذلك ، وهو أيضًا ليس من الصعب كسره باستخدام "طاولة قوس قزح". في أي حال ، تأتي المكالمات الصادرة إلى هاتفك بنص عادي.

كيف تتعامل مع كل هذا؟ والحقيقة هي أنه لا يوجد حل مناسب ، لأن GSM معرض للخطر في حد ذاته ، إنه نفس Telnet ، فقط في نظام خلوي. من أجل إصلاح GSM ، يجب تغييره بالكامل. سيتعين عليك تحديث كل هاتف وإعادة تشكيل كل برج وتغيير جميع الشبكات وما إلى ذلك. فلماذا تفعل هذا إذا كان يمكنك التبديل إلى معيار 3G؟

وبالتالي ، فإن الحل الصحيح الوحيد هو التبديل إلى 3G والبروتوكولات الخلوية اللاحقة. تعد مصادقة 3G أفضل بكثير ؛ حيث يتم إنشاء 3.5G (HSPA) و 3.9 G و LTE والبروتوكولات اللاحقة على نفس المبادئ. الحل الرئيسي هو ببساطة تعطيل 2G.

رفع يديك ، من لديه هواتف أندرويد؟ ترى أنه في إعداداتها هناك وظيفة "استخدام شبكات 2G فقط". من المفترض أن يوفر هذا طاقة البطارية ، لكن كم من الأشخاص شاهدوا هاتفًا به ميزة "استخدام شبكات الجيل الثالث فقط"؟ حسنًا ، لدى شخص ما جهاز BlackBerry مع هذه الميزة ، ولكن لا يمتلكها نظام Android أو iPhone ، فكيف نشعر بالأمان؟

بالطبع ، لا يخلو الجيل الثالث من ثغرات أمنية ، وإذا كان من الصعب اختراق البروتوكول نفسه ، فيمكنك محاولة كسر تشفير KASUMI المستخدم فيه ، والذي يشير إليه أيضًا A5 / 3 ، مثل هذه الحالات معروفة. لكن لا يزال من الأفضل استخدام هذا المعيار الخلوي. انظر فقط إلى شاشة هاتفك ، وإذا رأيت رسائل 3G صغيرة أعلاه ، فأنت على ما يرام. لذا فإن أفضل طريقة لحماية نفسك من التجسس على الشبكة هي تعطيل 2G. لقد ظهرت بالفعل شبكات 3.5G ، وشبكات 4G في الأفق ، لذلك حاول الاستفادة من هذا.

والآن سننتقل إلى العرض التوضيحي النهائي. دعونا نرى عدد الهواتف الموجودة حاليًا على شبكتي. لذلك ، فقط 17 شخصا ، وربما بدأ الناس في العودة إلى الشبكة العادية! ربما اعتقدت هواتفك أولاً أنني شبكة AT&T حقيقية ، لكنني أدركت بعد ذلك أنها تتصرف بطريقة خاطئة إلى حد ما ، وقررت الرحيل.

لا تتردد في الاتصال من أي مكان من شبكتي مجانًا ، بطريقة أو بأخرى ، والقيد الوحيد هو أنه يجب عليك طلب الرقم 1 أمام الرقم المتصل. , , , 20 SIP. , , , , …

شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ تريد أن ترى المزيد من المواد المثيرة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30٪ لمستخدمي Habr على تناظرية فريدة من خوادم الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1 جيجابت في الثانية من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر خيارات مع RAID1 و RAID10 ، ما يصل إلى 24 مركزًا وما يصل إلى 40 جيجابايت من ذاكرة DDR4).

VPS (KVM) E5-2650 v4 (6 مراكز) 10GB DDR4 240GB SSD 1 جيجابت في الثانية حتى يناير مجانًا عند الدفع لمدة ستة أشهر ، يمكنك طلب

هنا .

ديل R730xd 2 مرات أرخص؟ لدينا فقط

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD بسرعة 1 جيجابت في الثانية 100 TV من 249 دولارًا في هولندا والولايات المتحدة الأمريكية! اقرأ عن

كيفية بناء البنية التحتية فئة باستخدام خوادم V4 R730xd E5-2650d تكلف 9000 يورو عن بنس واحد؟