معهد ماساتشوستس للتكنولوجيا. دورة محاضرة # 6.858. "أمن أنظمة الكمبيوتر." نيكولاي زيلدوفيتش ، جيمس ميكينز. 2014 سنة

أمان أنظمة الكمبيوتر هو دورة حول تطوير وتنفيذ أنظمة الكمبيوتر الآمنة. تغطي المحاضرات نماذج التهديد والهجمات التي تهدد الأمن وتقنيات الأمان القائمة على العمل العلمي الحديث. تشمل الموضوعات أمان نظام التشغيل (OS) ، والميزات ، وإدارة تدفق المعلومات ، وأمن اللغات ، وبروتوكولات الشبكة ، وأمن الأجهزة ، وأمن تطبيق الويب.

المحاضرة 1: "مقدمة: نماذج التهديد"

الجزء 1 /

الجزء 2 /

الجزء 3محاضرة 2: "السيطرة على هجمات القراصنة"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 3: "تجاوزات المخزن المؤقت: المآثر والحماية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 4: "الفصل بين الامتيازات"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 5: "من أين تأتي أنظمة الأمن؟"

الجزء 1 /

الجزء 2المحاضرة 6: "الفرص"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 7: "صندوق حماية العميل الأصلي"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 8: "نموذج أمان الشبكة"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 9: "أمان تطبيق الويب"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 10: "الإعدام الرمزي"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 11: "أور / لغة برمجة الويب"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 12:

الجزء 1 من أمان الشبكة /

الجزء 2 /

الجزء 3المحاضرة 13: "بروتوكولات الشبكة"

الجزء 1 /

الجزء 2 /

الجزء 3محاضرة 14: "SSL و HTTPS"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 15: "البرامج الطبية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 16: "هجمات القناة الجانبية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 17: "مصادقة المستخدم"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 18: "تصفح الإنترنت الخاص"

الجزء 1 /

الجزء 2 /

الجزء 3محاضرة 19: "شبكات مجهولة"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 20: "أمن الهاتف المحمول"

الجزء 1 /

الجزء 2 /

الجزء 3محاضرة 21: "تتبع البيانات"

الجزء 1 /

الجزء 2 /

الجزء 3 محاضرة 22: "أمن المعلومات معهد ماساتشوستس للتكنولوجيا"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 23: "اقتصاديات الأمن"

الجزء 1 /

الجزء 2جيمس ميكينز: اليوم سنتحدث عن اقتصاديات البريد العشوائي. قبل ذلك ، ناقشنا في المحاضرات الجوانب الفنية للأمن. نظرنا إلى أشياء مثل الفيضانات العازلة ، ومبدأ المصدر نفسه ، Tor وما شابه. كان سياق المناقشة هو أننا درسنا كيف يمكن للخصم أن يعرض النظام للخطر. حاولنا تطوير نموذج تهديد يصف الأشياء التي نريد منعها ، ثم فكرنا في كيفية تصميم أنظمة من شأنها أن تساعدنا في الدفاع عن أنفسنا ضد نموذج التهديد هذا.

لذلك ، اليوم سوف ننظر إلى منظور بديل ، وهو السؤال لماذا يحاول المهاجم اختراق النظام؟ لماذا يحاول إيذائنا؟ هناك العديد من الأسباب التي تجعل المهاجمين يحاولون القيام بهذه الأشياء الفظيعة. يتم تنفيذ بعض هذه الهجمات لأسباب أيديولوجية من قبل أشخاص يعتبرون أنفسهم نشطاء سياسيين أو ما شابه. قد تتذكر دودة كمبيوتر Stuxnet ، مما يدل على أن الحكومات أحيانًا تهاجم الحكومات الأخرى. لذلك ، بالنسبة لهذه الأنواع من الهجمات ، فإن المال والاقتصاد ليس هو الدافع الرئيسي للهجوم. الشيء المثير للاهتمام هو أنه من الصعب في الواقع منع هذه الهجمات من خلال جعل أجهزة الكمبيوتر أكثر أمانًا. ولا توجد أدوات مالية لإعادة توجيه هؤلاء المهاجمين إلى أنشطة أخرى.

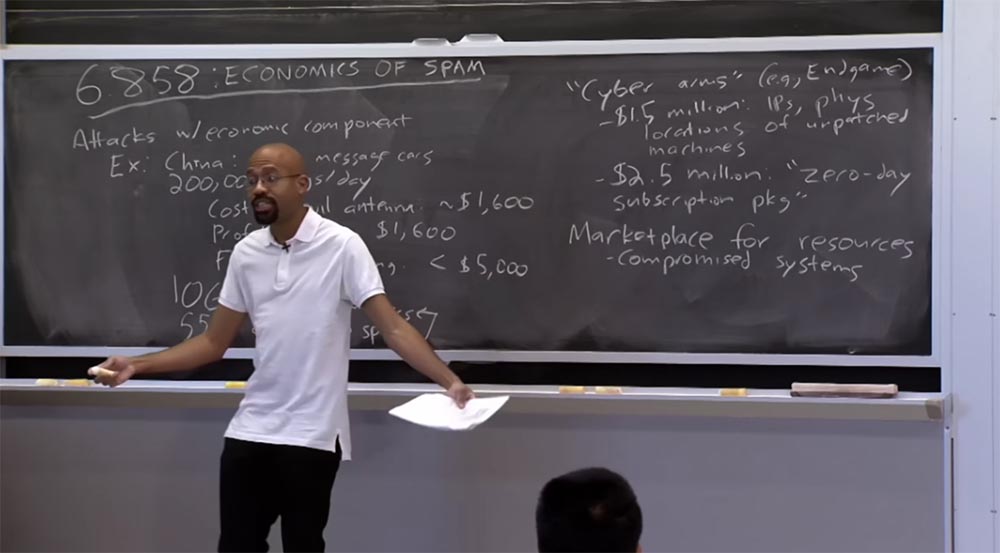

ومع ذلك ، هناك بعض أنواع الهجمات التي تتضمن مكونًا اقتصاديًا قويًا ، وهذه بعض الأشياء التي سننظر فيها اليوم. ومن المثير للاهتمام ، إذا كانت الهجمات لا تستند إلى الفائدة المالية للمتسللين ، فلا يمكننا استخدام أي قواعد لمنعها. في بعض الأحيان يكون من الصعب فهم كيف يمكن إيقاف هذا الهجوم ، لذلك ، كما قلت ، نحن نحاول فقط جعل أجهزة الكمبيوتر أكثر أمانًا.

على سبيل المثال ، Stuxnet هي فكرة رائعة. هاجم هذا الفيروس البرامج الصناعية المتعلقة بالبحوث النووية في إيران. لذلك نعلم جميعًا من أين جاءت شركة Stuxnet ، معظمهم من الأمريكيين والإسرائيليين. ولكن هل يمكننا إثبات ذلك في المحكمة؟ على سبيل المثال ، من الذي يمكننا مقاضاته بالقول إنه ربط Stuxnet بجهازنا؟

وبالتالي ، في مثل هذه الهجمات ، ليس من الواضح من يمكن مقاضاته - الاحتياطي الفيدرالي ، أو إسرائيل ، أو أي شخص آخر. بالإضافة إلى ذلك ، لم يعلن أحد رسميًا أنها كانت. لذلك عندما تفكر في كيفية منع مثل هذه الهجمات ، تنشأ مشاكل قانونية ومالية مثيرة للاهتمام.

هناك العديد من أنواع جرائم الكمبيوتر التي تحركها الأسباب الاقتصادية. على سبيل المثال ، التجسس الصناعي الذي ترعاه الدولة هو أحد الأشياء التي تمت مناقشتها في المحاضرة السابقة. تحاول الحكومات في بعض الأحيان اختراق الحكومات الأخرى أو الصناعات الأخرى لسرقة الملكية الفكرية أو شيء من هذا القبيل.

ومن المثير للاهتمام ، عند تنظيم هجمات البريد العشوائي ، تحتاج أولاً إلى استثمار القليل من المال ، ثم لكسب القليل من المال. يحتاج مرسلو الرسائل غير المرغوب فيها حقًا إلى الاستثمار في البنية التحتية قبل إرسال رسائلهم.

إذا كانت لديك هجمات من هذا النوع ، فيمكنك معرفة شكل السلسلة المالية لأدوات المتسللين ، ومن ثم يمكنك التفكير في ممارسة الضغط المالي على الروابط العليا من السلسلة لمنع حدوث هجمات ضارة أو مشاكل أمنية على الروابط السفلية.

النقطة الأساسية هي أنه إذا نظرت إلى سياق البريد العشوائي ، فسوف تفهم أن مرسلي البريد العشوائي يتوقفون عن إرسال الرسائل غير المرغوب فيها فقط عندما تصبح غير مربحة بالنسبة لهم. إحدى الحقائق المحزنة في العالم هي أننا لا نزال نتلقى رسائل غير مرغوب فيها ، لأنها رخيصة جدًا بالنسبة لمرسلي البريد العشوائي ، نظرًا لأن لديهم ربحًا كافيًا فقط من 2٪ إلى 3٪ من الأشخاص الذين ينقرون على الروابط ويعرضون البريد العشوائي. طالما أن تكاليف إرسال هذه الرسائل منخفضة للغاية ، فلا يزال بإمكان مرسلي الرسائل غير المرغوب فيها جني أموال من هذه الأشياء حتى مع الحد الأدنى من نشاط الضحايا.

لذلك ، اليوم سوف ننظر في الهجمات التي تحتوي على عنصر اقتصادي كبير. دعني أعطيك مثالاً مثيراً للاهتمام قرأته للتو ، هذا يحدث في الصين. لديهم مشكلة تسمى "آلات الرسائل النصية". الفكرة هنا هي أن الناس يقودون السيارات ذات الهوائيات التي تشير إلى الجانب ، وتعمل وفقًا لمخطط "رجل في الوسط" بين الهواتف المحمولة وأبراج الهواتف المحمولة. أثناء القيادة في هذه الآلات ، يجمعون أرقام الهواتف المحمولة ، التي يتم إرسالها بعد ذلك من نفس الأجهزة مثل البريد العشوائي في شكل رسائل نصية.

تعمل بهذه الطريقة ، يمكن لهذه السيارات التي تستخدم الرسائل النصية إرسال ما يصل إلى 200000 رسالة يوميًا ، وهو عدد كبير ، وتكلفة اليد العاملة منخفضة جدًا. من المستحسن استئجار سائق ، والسير على طول الطريق ، والتجسس على حركة مرور الأشخاص ، وإرسال رسائل غير مرغوب فيها إليهم.

لنلق نظرة على اقتصاديات هذه العملية. ما هي تكلفة الهوائي لمراقبة الحركة المتنقلة؟ بمعنى تقريبي ، هذا في مكان ما في منطقة زائد أو ناقص 1600 دولار. ما مقدار الربح الذي يمكن أن يحصل عليه هؤلاء الأشخاص يوميًا؟ في سيناريو ناجح ، أيضا ، حوالي 1600 دولار. لذلك هو مثير جدا للاهتمام. هذا يعني أنك تسترد تكاليفك في يوم واحد ثم تحصل على أرباح صافية.

يمكنك أن تقول إن الشرطة يمكن أن تلحق بك ، وبعد ذلك يمكن أن تسجن أو سوف تضطر لدفع غرامة ، ولكن أقل من 5 آلاف دولار ، علاوة على ذلك ، نادراً ما يصادف هؤلاء الأشخاص. يجب أن نولي اهتمامًا لهذه الحسابات عندما نفكر في كيفية احتواء هذه الرسائل غير المرغوب فيها اقتصاديًا. لذلك ، إذا تم القبض على مرسلي البريد العشوائي عدة مرات في السنة وقاموا بإعادة تكاليف المعدات الخاصة بهم في يوم واحد ، فمن الصعب للغاية معرفة كيفية منعهم مالياً من القيام بمثل هذا الشيء.

ومن المثير للاهتمام ، في الصين ، من المفهوم أن مشغلي شبكات الهاتف المحمول يشاركون أيضًا في هذا المخطط ، لأنه في كل مرة ترسل فيها رسائل غير مرغوب فيها ، ترسل مبلغًا صغيرًا من المال إلى مشغل شبكة ، بمعنى بضع سنتات. في أوروبا ، قرر العديد من مشغلي شبكات الهاتف النقال أنهم لا يحتاجون إلى عملاء غاضبين يقومون بالإبلاغ عن تلقيهم رسائل غير مرغوب فيها باستمرار. لكن العديد من مشغلي شبكات الهاتف المحمول الصينية ، على الأقل أكبر ثلاث شركات ، يرون أن رسائل البريد العشوائي هذه مصدر للدخل. يعتقدون حقًا أن هذه طريقة جيدة للحصول على أموال إضافية.

لا أعرف ما إذا كنت قد سمعت بهذا ، ولكن شبكة Telcos جاءت بالبادئة 106 لأرقام الهواتف. الغرض الأولي من هذه البادئة هو استخدام رقم الهاتف لأغراض غير تجارية. تخيل أنك تدير شركة وتريد إرسال مجموعة من الرسائل النصية إلى جميع موظفيك. يمكنك استخدام أحد هذه الأرقام البالغ عددها 106 لإرسال جميع الرسائل بشكل جماعي وتجنب بعض حدود السرعة المضمنة على شبكتك الخلوية.

بإمكان مرسلي البريد العشوائي الاستفادة من هذا ، وأعتقد أن 55٪ من الرسائل غير المرغوب فيها عبر الأجهزة المحمولة المرسلة في الصين تأتي من أحد هذه الأرقام البالغ عددها 106. هذا مثال مثير للاهتمام على عمل المخطط المالي ، عندما تميل بعض الحوافز الضارة لمشغلي شبكات الهاتف النقال إلى الانخراط في أعمال مشتركة مع المحتالين. تحتوي ملاحظات المحاضرة على رابط لمقال مثير للاهتمام في مجلة الإيكونوميست.

ومن المثير للاهتمام ، هناك العديد من شركات الأسلحة الإلكترونية. يبيعون البرمجيات الخبيثة ، ويستغل ، والبرامج المماثلة. مثال واحد هو نهاية اللعبة. على سبيل المثال ، مقابل مليون ونصف المليار دولار ، ستوفر لك هذه الشركة عناوين IP والموقع الفعلي لملايين أجهزة الكمبيوتر غير المحمية. لديهم العديد من النقاط في جميع أنحاء الإنترنت حيث يتم جمع جميع أنواع المعلومات المثيرة للاهتمام حول أجهزة الكمبيوتر التي يمكنك مهاجمتها أو العكس ، وحماية ، إذا كنت ، على سبيل المثال ، حكومة أو وكالة أخرى أو شيء من هذا القبيل.

مقابل حوالي 2.5 مليون دولار ، سيعطونك ما هو ببساطة رائع يسمى "اشتراك حزمة اليوم صفر". إذا قمت بالاشتراك في هذا ، فسوف تتلقى 25 عملية استغلال في السنة ويمكنك القيام بكل ما تريد معهم. والأمر الأكثر إثارة للاهتمام هو أن العديد من الأشخاص الذين يتعاونون مع تجار الأسلحة الإلكترونية هؤلاء هم عملاء استخبارات سابقون ، مثل وكالة المخابرات المركزية أو وكالة الأمن القومي.

من المثير للاهتمام التفكير في هوية العملاء الفعليين لهؤلاء التجار عبر الإنترنت. بعض العملاء هم حكومات ، على سبيل المثال ، الحكومة الأمريكية. يستخدمون هذه الأشياء لمهاجمة الدول الأخرى. ولكن في معظم الأحيان يتم شراء هذه المنتجات من قبل الشركات. في نهاية المحاضرة ، سنتحدث عن كيفية قيام الشركات أحيانًا بتدبير أمور الأمن السيبراني بأيديها وتنظيم ما يسمى الاختراق أو القرصنة الداخلية. الشركات التي هاجمها مجرمو الإنترنت لا تتضمن هياكل رسمية حكومية في هذا الأمر ، بل تحاول التعامل مع من حاولوا سرقة ملكيتهم الفكرية. علاوة على ذلك ، يستخدمون الحجج القانونية المبتكرة للغاية لتبرير تصرفاتهم. لذلك هذا جانب مثير للاهتمام في الحرب الإلكترونية.

الجمهور: ما مدى قانونية هذا؟

البروفيسور: نحن نعلم أن "المعلومات تريد أن تكون حرة يا رجل" ، أليس كذلك؟ عند الحديث عن مثل هذه الأشياء ، يجب ألا تستخدم المصطلحات "قانونية أو غير قانونية" ، فقط شيء يعمل "في الظل". على سبيل المثال ، إذا قلت لك أنه في مكان ما يوجد منزل لا يعمل فيه قفل الباب ، وأطلبه 20 دولارات ، فلن يكون هذا غير قانوني بالضرورة. كما اتضح ، لدى هذه الشركات حشود من المحامين الذين يدرسون مثل هذه الأمور. لكن في العديد من الحالات ، إذا كنت تفكر في كيفية القيام بالخدع القذرة ، يمكنك البحث عنها على الإنترنت وزيارة المواقع التي تخبرك عن كيفية صنع القنابل. نشر هذه المعلومات غير قانوني ، لأنه ببساطة تعليمي من حيث التعلم. ماذا لو ، على سبيل المثال ، أنا كيميائي؟ لذلك ، فإن تزويد شخص ما بالمعرفة ليس بالضرورة غير قانوني.

لكنك محق في وجود بعض "المناطق الرمادية" ، على سبيل المثال ، هذه الاختراقات ، والتي سنتحدث عنها لاحقًا. لنفترض أنني بنك ، فأنا لست حكومة ، لكنني بنك ، وقد اخترقوني. ليس لدي دائمًا سلطة قانونية للتستر على الروبوتات أو شيء من هذا القبيل. الشركات تفعل مثل هذه الأشياء ، لكن القانون يتخلف عن الحياة. لذلك ، إذا فعل المهاجمون نفس الشيء ، فسنستخدم قانون انتهاك حقوق الطبع والنشر أثناء قيامهم ببيع منتجاتنا. إذا استخدموا الروبوتات ، فسنستخدم قانون انتهاكات الملكية الفكرية.

ربما لا يكون هذا ما كان يفكر فيه توماس جيفرسون ، بافتراض كيف ينبغي أن تعمل القوانين بالفعل ، فهذه لعبة القط والفأر ، سنناقش ذلك لاحقًا.

من حيث المبدأ ، كل هذا يعني وجود سوق لجميع أنواع موارد الحوسبة التي يمكن استخدامها من قبل أولئك الذين يرغبون في تنظيم الهجمات. على سبيل المثال ، هناك سوق للأنظمة اختراق. يمكنك الذهاب إلى "المنطقة المظلمة" للإنترنت وشراء جميع أجهزة الكمبيوتر التي قد تشكل خطرًا والتي قد تكون جزءًا من شبكة الروبوتات. يمكنك شراء الوصول إلى المواقع المصابة واستخدام موقع الويب هذا لنشر البريد العشوائي أو روابط البرامج الضارة.

مقابل المال ، يمكنك الوصول إلى حسابات البريد الإلكتروني التي تم اختراقها مثل Gmail أو Yahoo ، وهذه الأشياء ذات قيمة كبيرة للمهاجمين. يمكنك أيضًا شراء شيء ما مثل اشتراك botnet ، وإذا لزم الأمر ، استخدمه ، على سبيل المثال ، لتنظيم هجوم DDoS. لذلك هناك سوق حيث يمكنك شراء كل هذا.

هناك أيضًا سوق لأدوات المتسللين ، حيث يمكنك ، بصفتك مهاجمًا ، شراء مجموعات البرامج الضارة الجاهزة أو استخدام خدمات تجار الأسلحة الإلكترونية ، ويمكنك الوصول إلى عمليات استغلال اليوم صفر وما إلى ذلك.

هناك أيضًا سوق كبير لمعلومات المستخدم المسروقة. هذه أشياء مثل أرقام الضمان الاجتماعي وأرقام بطاقات الائتمان وعناوين البريد الإلكتروني وما إلى ذلك. لذلك كل هذا متاح على الإنترنت إذا كنت مستعدًا للبحث.

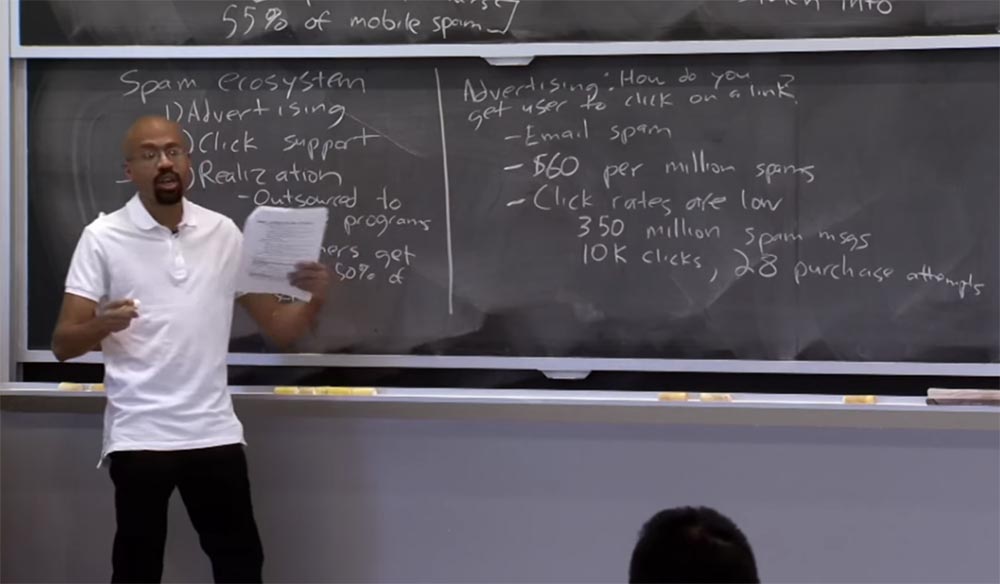

لذلك ، تركز مقالة المحاضرة التي سننظر فيها اليوم بشكل أساسي على جانب واحد - النظام البيئي العشوائي. على وجه الخصوص ، يفكر المؤلفون في بيع المستحضرات الصيدلانية والسلع المزيفة والبرامج. وبذلك ، يقومون بتقسيم النظام البيئي العشوائي إلى ثلاثة مكونات.

الجزء الأول هو الإعلان. هذه العملية تجبر المستخدم بطريقة ما على النقر فوق رابط البريد العشوائي. بمجرد قيام المستخدم بذلك ، ينشأ الجزء الثاني - الحاجة إلى دعم النقرات. هذا يعني أنه يجب أن يكون هناك نوع من خادم الويب ، والبنية التحتية لنظام أسماء النطاقات ، وما إلى ذلك ، التي تمثل موقع البريد العشوائي حيث ينتقل المستخدم. الجزء الأخير من النظام الإيكولوجي للبريد العشوائي هو التنفيذ ، وهو ما يسمح للمستخدم في الواقع بإجراء عملية شراء على الموقع. إنه يرسل الأموال إلى مرسلي البريد المزعج ، على أمل الحصول على منتج ، وهذا هو المكان الذي يأتي منه المال.

لذلك ، تم الاستعانة بمصادر خارجية للعديد من هذه الأشياء للبرامج التابعة لها. في معظم الأحيان ، تعمل هذه البرامج في خدمة ما بعد البيع ، وتعمل مع البنوك وفيزا وماستركارد وما إلى ذلك. ومع ذلك ، في كثير من الأحيان لا ينوي مرسلو الرسائل غير المرغوب فيها التعامل مع مثل هذه الصعوبات ، فهم يريدون فقط إنشاء روابط ، بحيث يمكن اعتبار مرسلي البريد العشوائي مكونًا إعلانيًا. في الوقت نفسه ، يعمل مرسلو البريد العشوائي أنفسهم للحصول على عمولة الفائدة على المعاملة ، حيث يتلقون من 30٪ إلى 50٪ من قيمة بيع البضائع.

في هذه المحاضرة ، سوف ندرس كل مكون من مكونات النظام البيئي العشوائي ، ونرى كيف يعمل ، ثم نفكر في كيفية التخلص من مرسلي البريد العشوائي في كل من هذه المستويات.

أول شيء سننتبه إليه هو مكون الإعلان. كما ذكرت ، فإن الفكرة الرئيسية للإعلان هي جعل المستخدم ينقر على الرابط. هذه هي القضية الرئيسية التي تهمنا. كما تعلم ، في المقام الأول يتم إرسال البريد العشوائي في رسائل البريد الإلكتروني كرسالة نصية. ومع ذلك ، فإن مرسلي الرسائل غير المرغوب فيها بدأوا في استخدام أشكال الاتصال الأخرى بنشاط ، بما في ذلك الشبكات الاجتماعية. الآن ، عندما تذهب إلى Facebook ، فأنت لست "مصابًا" بمحتوى أصدقائك الحقيقيين فقط ، ولكن أيضًا برسائل البريد العشوائي.

إن مناقشتنا تدور حول الاقتصاد ، وبالتالي فإن تكلفة إرسال رسائل البريد العشوائي هذه هي بالفعل مسألة مثيرة للاهتمام. اتضح أنه ليس مكلفًا للغاية - حيث يمكنك إرسال حوالي مليون دولار من الرسائل غير المرغوب فيها لمدة 60 دولارًا ، لذا فهو سعر منخفض للغاية. وسيكون أقل إذا قمت بتوصيل الروبوت الآلي على الفور بهذا ، لأنه في نفس الوقت يمكنك رفض خدمات الوسيط. ولكن حتى لو كنت تستأجر أحد أنظمة الروبوتات في السوق ، فهي لا تزال رخيصة للغاية.

الجمهور: أي جزء من هذه الرسائل هو فعال حقا؟ وهذا هو ، كم منهم لا يتم تصفيتها من قبل عميل البريد؟

الأستاذ: هذا سؤال جيد يقودني إلى النقطة التالية. على سبيل المثال ، تقوم بإرسال مليون رسالة غير مرغوب فيها ، لكن يتم تجاهلها في نقاط مختلفة في طريقك ، وتندرج في مرشحات البريد العشوائي. سوف يلاحظها الأشخاص ويحذفونها فورًا ، مع العلم أن البريد الإلكتروني ، الذي ، على سبيل المثال ، تم وضع علامة عليه برمز "$ 18" ، يحتوي على محتوى غير مرغوب فيه.

لذلك ، إذا نظرت إلى معدل التحويل ، فسترى أنه نظرًا لأشياء مثل عوامل تصفية البريد العشوائي ووعي المستخدم ، تكون معدلات النقر إلى الظهور منخفضة جدًا بالفعل. لذلك ، يجب أن تكون الرسائل غير المرغوب فيها فائقة ورخيصة جدًا ، وإلا فلن تحصل على فوائد كبيرة. , , . , 350 - 10 000 , «» . 10 000 28 . , , .

– . , , , , «» 10 , . , .

: 10000 – 350 ? , , , .

: , , .

: , , 20% 40% , , «» . , «», .

, , . , .

: , . , , , , Gmail , , . . . , . , , , . , . , « » , . , , , , .

, , , , . , .

:

: , ?

: . , . , , Viagra Windows. , , , , . 1000 , .

, , , – . .

— IP-. , - - IP-, , . - , , DNS , . , , -, « » IP- .

, — . , , . , , . , , , , . , .

, , . , , , - , - . , .

, . , 9 , - , , - .

, . , .

, , , . , . , , ? , - Gmail 350 , .

لذلك ، ليس من الواضح تمامًا كيف تكون بعض هذه المخططات جاهزة للتنفيذ. ومع ذلك ، فهي تجربة فكرية مثيرة للاهتمام حول موضوع كيفية الحد من النشاط الضار للمرسلين.26:10 دقيقةمعهد ماساتشوستس للتكنولوجيا بالطبع "أمن أنظمة الكمبيوتر". المحاضرة 23: اقتصاديات الأمن ، الجزء 2النسخة الكاملة للدورة متاحة هنا .شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ تريد أن ترى المزيد من المواد المثيرة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30٪ لمستخدمي Habr على تناظرية فريدة من خوادم الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1 جيجابت في الثانية من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر خيارات مع RAID1 و RAID10 ، ما يصل إلى 24 مركزًا وما يصل إلى 40 جيجابايت من ذاكرة DDR4).

VPS (KVM) E5-2650 v4 (6 مراكز) 10GB DDR4 240GB SSD 1 جيجابت في الثانية حتى يناير مجانًا عند الدفع لمدة ستة أشهر ، يمكنك طلب

هنا .

ديل R730xd 2 مرات أرخص؟ لدينا فقط

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD بسرعة 1 جيجابت في الثانية 100 TV من 249 دولارًا في هولندا والولايات المتحدة الأمريكية! اقرأ عن

كيفية بناء البنية التحتية فئة باستخدام خوادم V4 R730xd E5-2650d تكلف 9000 يورو عن بنس واحد؟