معهد ماساتشوستس للتكنولوجيا. دورة محاضرة # 6.858. "أمن أنظمة الكمبيوتر." نيكولاي زيلدوفيتش ، جيمس ميكينز. 2014 سنة

أمان أنظمة الكمبيوتر هو دورة حول تطوير وتنفيذ أنظمة الكمبيوتر الآمنة. تغطي المحاضرات نماذج التهديد والهجمات التي تهدد الأمن وتقنيات الأمان القائمة على العمل العلمي الحديث. تشمل الموضوعات أمان نظام التشغيل (OS) ، والميزات ، وإدارة تدفق المعلومات ، وأمن اللغات ، وبروتوكولات الشبكة ، وأمن الأجهزة ، وأمن تطبيق الويب.

المحاضرة 1: "مقدمة: نماذج التهديد"

الجزء 1 /

الجزء 2 /

الجزء 3محاضرة 2: "السيطرة على هجمات القراصنة"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 3: "تجاوزات المخزن المؤقت: المآثر والحماية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 4: "الفصل بين الامتيازات"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 5: "من أين تأتي أنظمة الأمن؟"

الجزء 1 /

الجزء 2المحاضرة 6: "الفرص"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 7: "صندوق حماية العميل الأصلي"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 8: "نموذج أمان الشبكة"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 9: "أمان تطبيق الويب"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 10: "الإعدام الرمزي"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 11: "أور / لغة برمجة الويب"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 12:

الجزء 1 من أمان الشبكة /

الجزء 2 /

الجزء 3المحاضرة 13: "بروتوكولات الشبكة"

الجزء 1 /

الجزء 2 /

الجزء 3محاضرة 14: "SSL و HTTPS"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 15: "البرامج الطبية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 16: "هجمات القناة الجانبية"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 17: "مصادقة المستخدم"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 18: "تصفح الإنترنت الخاص"

الجزء 1 /

الجزء 2 /

الجزء 3محاضرة 19: "شبكات مجهولة"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 20: "أمن الهاتف المحمول"

الجزء 1 /

الجزء 2 /

الجزء 3محاضرة 21: "تتبع البيانات"

الجزء 1 /

الجزء 2 /

الجزء 3 محاضرة 22: "أمن المعلومات معهد ماساتشوستس للتكنولوجيا"

الجزء 1 /

الجزء 2 /

الجزء 3المحاضرة 23: "اقتصاديات الأمن"

الجزء 1 /

الجزء 2الجمهور: كيف يعمل مرسلي البريد العشوائي مع القوائم البريدية ، خاصة مع القوائم الضخمة؟

الأستاذ:

الأستاذ: هناك مشاكل مع تجميع القوائم البريدية ، حيث أنه من الصعب جدًا توفير المراسلات الجماعية. ربما يحتاج مرسلو الرسائل غير المرغوب فيها إلى استخدام الأساليب البحثية ، التي يطبقون بها حجم الدفع وفقًا لحجم القائمة. على سبيل المثال ، سيكون من المنطقي إرسال رسائل إلى 1000 شخص بدلاً من 350 مليون شخص أو شيء من هذا القبيل. لكنك محق في وجود قيود عملية على القوائم البريدية.

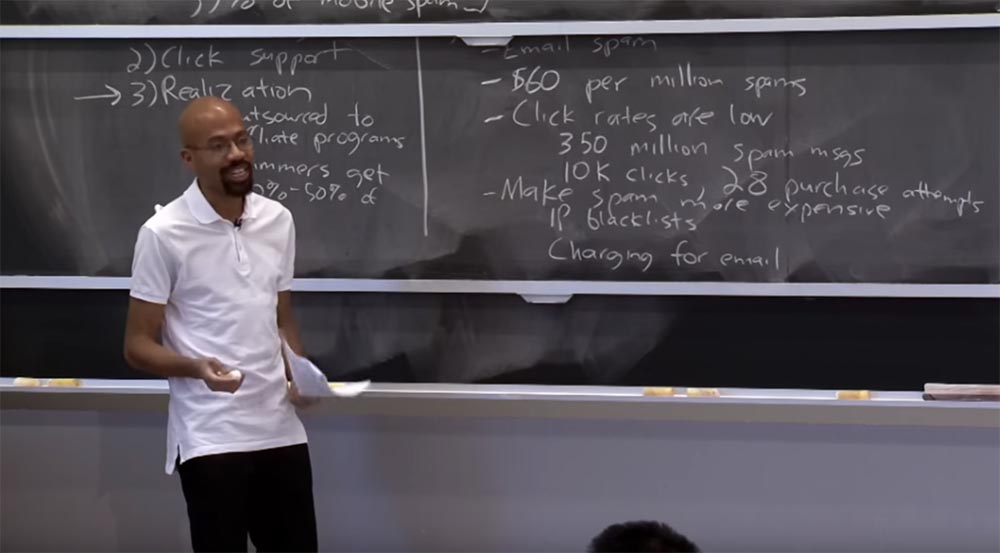

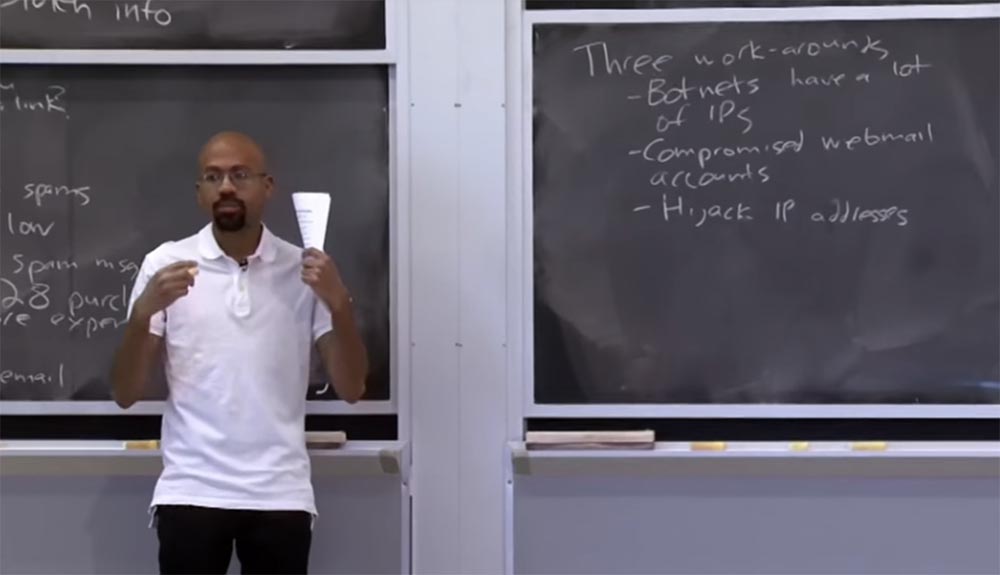

لذا ، ما الذي يمكن أن يفعله مرسلي البريد العشوائي للتحايل على أساليب الحماية من البريد العشوائي المذكورة أعلاه؟ المهاجمون لديهم ثلاثة حلول.

الأول هو شبكة الروبوتات التي تحتوي على العديد من عناوين IP التي يمكن لمرسلي البريد العشوائي استخدامها. حتى إذا حاول شخص ما إعداد "قائمة سوداء" بعناوين IP ، يمكن للمهاجمين فرز مجموعة من عناوين IP على شبكة الروبوتات وتجاوز تصفية "القائمة السوداء".

والثاني هو استخدام حسابات البريد الإلكتروني اخترق لإرسال البريد المزعج. هذه طريقة مربحة للغاية لأنه نظرًا لأعلى شعبية ، لا يمكن إدراج خدمات بريد Gmail أو Yahoo أو Hotmail في القائمة السوداء. إذا وضعت الخدمة بالكامل في هذه القائمة ، فأنت قد أغلقتها أمام عشرات الملايين من الأشخاص.

بالطبع ، يمكن لهذه الخدمات المنفصلة إدراج صندوق بريدك في القائمة السوداء إذا كانت تستخدم التحليل الاستدلالي الذي يظهر أنك ترسل رسائل إلى الكثير من الأشخاص الذين لم تتراسل معهم من قبل ، وما شابه ذلك. توجد تقنيات على جانب خادم الويب لخدمة البريد يمكنها اكتشاف نشاطك المشبوه.

ومع ذلك ، لا تزال الحسابات المخترقة ذات قيمة كبيرة بالنسبة لمرسلي الرسائل غير المرغوب فيها ، لأنه حتى إذا لم يكن حسابك المخترق مناسبًا للبريد الجماعي ، فيمكن استخدامه لإرسال رسائل إلى أشخاص تعرفهم من قائمة جهات الاتصال الخاصة بك. هذا يجعل التصيد أسهل للمهاجمين ، حيث من المرجح أن ينقر المستخدمون على الروابط المرسلة إليهم في رسالة من شخص يعرفونه. هذه هي أداة قوية للغاية للهجمات غير المرغوب فيها.

الحل الثالث هو التقاط عنوان IP من المالك الشرعي. كما ذكر مارك في محاضرة سابقة ، هناك بروتوكول شبكة يسمى BGP ، والذي يستخدم للتحكم في التوجيه على الإنترنت. وبالتالي ، هناك هجمات يدعي فيها المتسلل أنه صاحب عناوين IP ، رغم أنه لا يمتلكها فعليًا. لهذا السبب ، سيتم توجيه كل حركة المرور المرتبطة بهذه العناوين إلى المهاجم ، وسيكون قادرًا على استخدام عناوين IP هذه لإرسال رسائل غير مرغوب فيها. بمجرد اكتشاف مرسلي البريد العشوائي ، سيتوقف عن استخدام BGP لنظام مستقل واحد والتحول إلى نظام آخر.

هناك الكثير من الأبحاث حول كيفية تطبيق مصادقة BGP لمنع التقاط عنوان IP ، ومجموعة من أساليب الأمان المختلفة التي يمكن للمهاجمين محاولة الالتفاف عليها. لكن كل هذه الحلول ليست مجانية ، لأن المهاجم يجب أن يدفع بطريقة ما ثمن الروبوتات أو للحصول على حسابات البريد الإلكتروني الداخلية. لذلك فإن أي من التدابير الوقائية سوف تزيد من تكلفة توليد البريد المزعج. لذلك ، هذه التدابير الوقائية مفيدة ، وإن لم تكن مثالية.

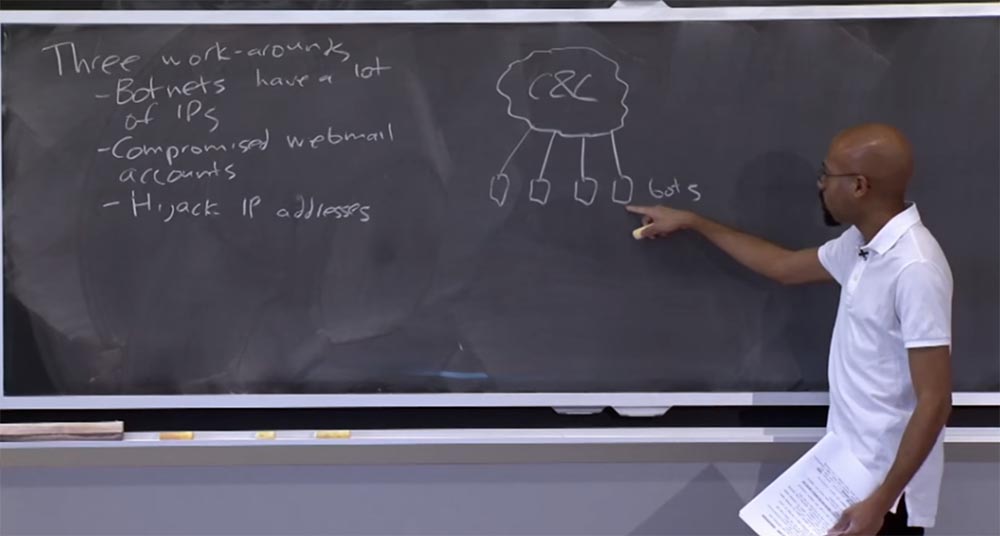

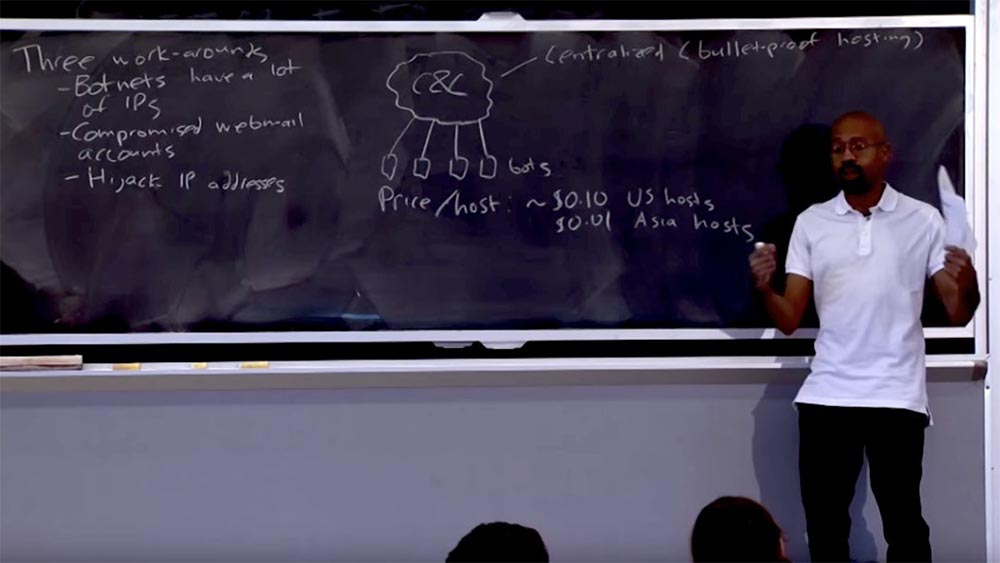

إذن كيف تبدو شبكة الروبوتات؟ بشكل عام ، لدينا سحابة توجد فيها البنية التحتية للقيادة والتحكم ، والتي تصدر أوامر لجميع برامج الروبوت التابعة. إذن ، يتحول مرسلي البريد العشوائي إلى C&C ويقول: "إليكم رسائل البريد العشوائي الجديدة التي أريد إرسالها" ، وبعد ذلك تبدأ برامج الروبوت في التصرف نيابة عن البنية الأساسية للقيادة والتحكم وإرسال رسائل إلى مجموعة من الأشخاص.

ما هي السير مفيدة؟ كما ذكرت سابقًا ، لديهم عناوين IP ، ولديهم نطاق ترددي ، ويقومون بدورات حسابية ، وأحيانًا تستخدم هذه الروبوتات نفسها كخادم ويب. لذلك ، هذه الأشياء مفيدة جدًا لمرسلي البريد العشوائي ، كما أنها بمثابة طبقة من العنونة غير المباشرة. عنونة غير مباشرة مفيدة للغاية للمهاجمين. هذا يعني أنه في حالة تعطيل تطبيق القانون أو أي شخص آخر هذه الطبقة دون التأثير على البنية التحتية لـ C&C نفسها ، يمكن لمرسلي البريد العشوائي ببساطة ربط البنية الأساسية للقيادة والتحكم بمجموعة أخرى من برامج الروبوت ومواصلة عمله.

هذا هو أحد الأسباب التي تجعل الروبوتات مفيدة. يمكن لشبكة الروبوتات أن تصل إلى ملايين عناوين IP ، بحيث ينقر الأشخاص على روابط عشوائية في كل وقت باستخدام البرامج الضارة. لذلك يمكن أن تصبح هذه الأشياء كبيرة جدًا. نظرًا لأن الشركات بأكملها تعمل في شبكة الروبوتات ، يمكن أن يوجد ملايين وملايين أجهزة الكمبيوتر فيها ؛ وبالتالي ، فإن هذه الشبكات معقدة تقنياً إلى حد كبير.

إذن كم يكلف تثبيت البرامج الضارة لجميع هذه الروبوتات؟ يجب أن نتذكر أنه ، كقاعدة عامة ، هذه أجهزة كمبيوتر مستخدم نهائي عادية. تبلغ تكلفة وضع البرامج الضارة على أحد أجهزة الكمبيوتر ، أو سعر كل مضيف ، حوالي 10 سنتات للمضيفين الأمريكيين وحوالي سنت واحد للمضيفين الآسيويين. هناك عدة أسباب وراء اختلاف السعر. ربما يميل الناس إلى الاعتقاد بأن الاتصال الذي تم إنشاؤه من الولايات المتحدة يستحق المزيد من الثقة. في الوقت نفسه ، من الأرجح أن تستخدم أجهزة الكمبيوتر الآسيوية البرامج المقرصنة ، والتي لا يتم تحديثها بواسطة حزم الأمان ، لذا فإن تنظيم شبكة الروبوتات في آسيا أرخص بكثير.

سترى بعض الإحصاءات المهمة حول كيفية تقلب هذه التكاليف لأن شركات مثل Microsoft تحاول القضاء على القرصنة. لكن على أي حال ، هذا تقدير تقريبي. يكفي أن نقول أنها ليست مكلفة للغاية.

ما الذي يفعله مركز C&C وما هو شكله؟ في أبسط أشكاله ، هو نظام كمبيوتر مركزي من جهاز واحد أو أكثر. المهاجم يعمل ببساطة على هذه الأجهزة ، وإرسال أوامر للروبوت من هناك. نظرًا لأن هذا نظام مركزي ، فسيكون من المفيد جدًا للمهاجمين الحصول على ما يعرف باسم "الاستضافة المضادة للرصاص". فكرته هي أن تستضيف البنية التحتية للقيادة والتحكم على خوادم مزودي خدمة الإنترنت التي تتجاهل الطلبات المقدمة من وكالات إنفاذ القانون أو المالية لإغلاق هذه الخوادم. "خوادم الرصاص" موجودة.

إنها تكلف أكثر ، نظرًا لوجود مخاطر في مثل هذا النشاط التجاري ، لكن إذا أمكنك وضع مركز C&C الخاص بك هناك ، فسيكون ذلك نجاحًا كبيرًا. لأنه عندما تقول الحكومة الأمريكية أو بنك جولدمان ساكس لمزود الخدمة: "مهلا ، أوقف هذا الشخص الذي يرسل رسائل غير مرغوب فيها!" ، يجيب: "كيف يمكنك أن تجعلني أفعل هذا؟ أنا أعمل في ولاية قضائية مختلفة ولا يلزمني الامتثال لقوانين الملكية الفكرية. " كما قلت ، فإن هذه الأنواع من المضيفين تتقاضى بالفعل علاوة على مخاطر تشغيل مثل هذه الخدمات على خوادمهم.

بديل آخر لإطلاق البنية التحتية C&C هو شبكة نظير إلى نظير P2P ، وهي شبكة روبوت صغيرة. هنا ، يتم توزيع البنية التحتية للإدارة بأكملها عبر أجهزة كمبيوتر مختلفة ، وفي أي وقت معين يوجد جهاز كمبيوتر آخر يتولى دور C&C ، مما يعطي الأوامر لجميع عقد العمل هذه. يعد هذا أمرًا جيدًا لأنه لا يتطلب الوصول إلى أحد هذه "الأجهزة المضيفة المضادة للرصاص". يمكنك بناء بنية تحتية C&C باستخدام برامج الروبوت العادية. P2P يجعل من الصعب ضمان توفر المضيفين الموجودين في هذه السحابة ، ولكن لديها مزايا أخرى. بشكل عام ، هذه طريقتان يمكن للمهاجمين استخدامها لإرسال البريد العشوائي.

إذن ماذا يحدث إذا تم إغلاق الاستضافة؟ هناك بعض الأشياء التي يمكن لمرسلي البريد العشوائي القيام بها في هذه الحالة. على سبيل المثال ، يمكنه استخدام DNS لإعادة توجيه الطلبات. لنفترض أن شخصًا ما يبدأ في إيقاف تشغيل الخوادم عن طريق مكافحة البريد العشوائي. ولكن بينما لا تزال الخوادم حية ، يقوم المهاجم بإنشاء قوائم بعناوين IP للخادم ، والتي يمكن أن تحتوي على مئات أو الآلاف من هذه العناوين. بعد ذلك ، سيبدأ ربط كل عنوان باسم المضيف لفترة قصيرة جدًا من الوقت ، على سبيل المثال ، 300 ثانية. يسمح ذلك للمهاجم بالتعامل مع عواقب إيقاف تشغيل الخوادم ، والتي ، بناءً على الاستدلال ، تعتبر من مرسلي البريد العشوائي. في الواقع ، كل 300 ثانية يغير مكان البريد العشوائي. معالجة غير مباشرة لذلك هو احتمال كبير لمرسلي البريد المزعج. كما قلت ، فإن استخدام المعالجة غير المباشرة هو الطريقة الرئيسية لمرسلي الرسائل غير المرغوب فيها للتهرب من إنفاذ القانون وأساليب الحماية الاستكشافية.

قد يتساءل المرء ماذا سيحدث إذا قمنا فقط بتدمير خادم DNS لمرسلي البريد العشوائي؟ ما مدى صعوبة هذا؟ تنص مقالة المحاضرة على أن هناك عدة مستويات يمكنك من خلالها الهجوم على مرسلي البريد العشوائي. على سبيل المثال ، قد تحاول إلغاء تسجيل نطاق المهاجم. على سبيل المثال ، أنت تقول: "مهلاً ، إذا كنت تبحث عن russianpharma.rx.biz.org ، فانتقل إلى خادم DNS هذا والتواصل من خلاله!" أي أنه بمجرد أن يحاول شخص ما الوصول إلى خادم DNS لمرسلي البريد العشوائي ، فأنت تقوم بإعادة توجيهه إلى مجال المستوى الأعلى. ومع ذلك ، فإن الصعوبة تكمن في أن المهاجم يمكنه استخدام طرق للتبديل السريع للتدفق في مستوى آخر. على سبيل المثال ، يمكنه "التمرير" على الخوادم التي يتم استخدامها كملقمات بريد عشوائي غير مرغوب فيه ، أي التبديل بين الخوادم التي يستخدمها لإرسال البريد العشوائي وما إلى ذلك. وبالتالي ، نرى كيف يمكن لهؤلاء الأشخاص استخدام العديد من الأجهزة لمحاولة تجنب الاكتشاف.

كما ذكرت سابقًا ، يمكنك استخدام حسابات البريد الإلكتروني التي تم اختراقها لإرسال رسائل غير مرغوب فيها. إذا تمكنت من الوصول إلى حساب شخص ما ، فلن تحتاج حتى إلى تثبيت البرامج الضارة على جهاز الكمبيوتر الخاص بالمستخدم. يمكنك الوصول إلى حساب شخص آخر من جهاز الكمبيوتر الخاص بك ، أينما كنت. هذه الطريقة مثالية لهجمات التصيد الاحتيالي ، لأنك ترسل رسائل غير مرغوب فيها نيابة عن شخص يثق به أصدقاؤه.

لذلك ، يهتم مزودو خدمة البريد بشدة بمنع هذا ، لأنه إذا لم يفعلوا ذلك ، فإنهم يخاطرون بالدخول في "القائمة السوداء". بالإضافة إلى ذلك ، يحتاج المزود إلى تسييل خدماته بطريقة ما. إنهم حقًا بحاجة إلى مستخدمين حقيقيين يقومون بالنقر فوق الإعلانات القانونية التي تظهر على صفحة البريد الإلكتروني الخاصة بهم. ولكن كلما ارتفعت نسبة المستخدمين الذين يقومون بالرسائل غير المرغوب فيها ، قل احتمال أن يقرر المعلنون استخدام خدمات مثل خدمة البريد الإلكتروني هذه. لذلك ، يهتم موفرو بريد الويب بشدة بمنع البريد العشوائي.

للكشف عن هذا النوع من البريد العشوائي ، يستخدمون الاستدلال. قد يحاولون استخدام كلمة التحقق. إذا ظنوا أنك قد أرسلت 5 رسائل غير مرغوب فيها على التوالي ، فقد يطلبون منك إدخال أرقام من إحدى هذه الصور الضبابية أو شيء مشابه.

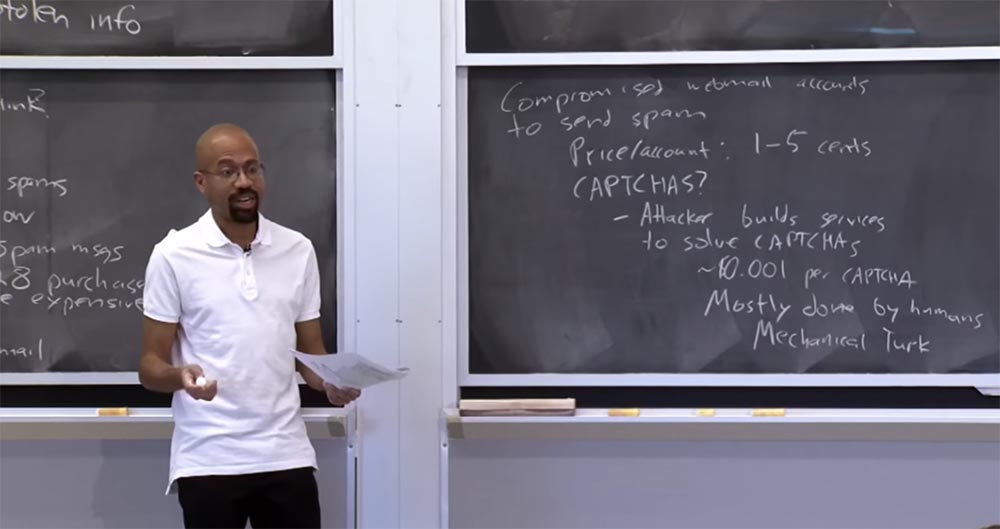

ومع ذلك ، فإن العديد من هذه الأساليب لا تعمل بشكل جيد للغاية. إذا نظرت إلى سعر الحساب الذي تم اختراقه ، فستجد أنك ، بصفتك مرسلي رسائل غير مرغوب فيها ، رخيصة إلى حد ما - من واحد إلى 5 سنتات لكل حساب Yahoo أو Gmail أو Hotmail. انها رخيصة جدا جدا. لذا فإن هذه الحماية ليست قادرة على إجبار مرسلي البريد العشوائي على رفض شراء حسابات مخترقة. هذا أمر مخيب للآمال بعض الشيء ، لأنه يبدو أنه حيثما ذهبنا ، يجب علينا حل اختبار captcha إذا كنا نريد شراء شيء ما أو إرسال بريد. إذن ما الذي حدث مع كلمة التحقق ، لأنه كان يجب أن يمنع الأشياء الخبيثة؟

كما اتضح ، يمكن للمهاجم إنشاء خدمات لحل captcha ، ويمكن أن تكون عملية إدخال captcha آلية ، مثل أي شيء آخر. كما اتضح ، تبلغ تكلفة حل اختبار CAPTCHA حوالي 0.001 دولار ، ويمكن القيام بذلك بتأخير منخفض للغاية. لذلك ، captcha ليس حاجزًا خطيرًا ضد البريد العشوائي. قد تعتقد أن captcha يتم حلها عن طريق أجهزة الكمبيوتر والبرامج. ولكن في الواقع ، ليس هذا هو الحال ، في معظم الحالات ، يقرر الأشخاص الحقيقيون اختبار captcha ، ويمكن للمهاجم الاستعانة بمصادر خارجية لهذه الأعمال بطريقتين.

بادئ ذي بدء ، يمكن للمتسلل ببساطة العثور على سوق عمل مع قوة عاملة رخيصة للغاية واستخدام الناس كمحللين لكابتشا. على سبيل المثال ، يكون مرسلي البريد العشوائي منشغلين بـ Gmail captcha ، وفي هذه الحالة يرسله إلى المكان الذي يجلس فيه الشخص ، فإنه يحلها لمرسلي البريد العشوائي مقابل مبلغ صغير من المال ، ثم يرسل مرسلي البريد العشوائي ردًا على الموقع القانوني. يمكنك أيضا القيام بذلك مع الترك الميكانيكية. الرجال ، هل سمعت من "الترك الميكانيكية"؟

إنه أنيق تمامًا ، وأعني "أنيق" كوسيلة لفعل الشر. يمكنك نشر هذه المهام على موقع Mechanical Turk على الويب والقول ، "مهلا ، أنا فقط ألعب حل لغز الصور ،" أو شيء من هذا القبيل. أو يمكنك التصريح علنًا بأن لديك كلمة التحقق التي تحتاج إلى حلها. تقوم بنشر السعر ، وبعد ذلك يجمعك السوق مع الأشخاص المستعدين لأداء هذه المهمة ، ويعطون الإجابات ، وتقوم بنشرها. يمكن أن يؤدي ذلك إلى أتمتة سير عمل مرسلي البريد العشوائي ، ولكن تذكر أن Amazon ، التي تمتلك Mechanical Turk ، تفرض رسومًا على استخدامه.

الطريقة الثانية للاستعانة بمصادر خارجية هي أن مرسلي البريد العشوائي يأخذون captcha من الموقع الذي يحتاجه ونسخه على الموقع القانوني ، حيث يعيد توجيه المستخدم. هو يقرر الكابتشا في الواقع للمهاجم ، الذي يدخل بعد ذلك الإجابة الصحيحة على موقعه ، مستخدماً ثمار عمل مستخدم غير ملتمس. بالإضافة إلى ذلك ، إذا لم يثق مرسلي البريد العشوائي في مستخدميه ، فيمكنه تكرار العمل باستخدام التعهيد الجماعي.

على سبيل المثال ، يمكنك إرسال اختبار captcha للحل إلى شخصين أو ثلاثة أشخاص ، ثم استخدام تصويت الأغلبية واختيار ما هو مقبول من غالبية الأصوات كإجابة على اختبار captcha.

للأسباب المذكورة أعلاه ، لا يعمل اختبار captcha جيدًا كما تعتقد. لذلك ، يحاول مزودو Gmail أو Yahoo استخدام captcha كلما كان ذلك ممكنًا لجعل الحياة صعبة بالنسبة لمرسلي البريد العشوائي. ومع ذلك ، فإن المشكلة تكمن في أن الاستخدام المتكرر لكابتشا يزعج المستخدمين المحترمين في المقام الأول.

من الأمثلة الجيدة على تعقيد عملية إنشاء البريد العشوائي مصادقة Gmail ثنائية العامل. هذه هي في الواقع فكرة جيدة جدا. إذا قرر Gmail أنك تحاول تسجيل الدخول إلى حساب Gmail من جهاز كمبيوتر لا يعرفه ، فسوف يرسل لك رسالة نصية على هاتفك تقول: "أدخل رمز التحقق هذا قبل متابعة استخدام خدمتنا".

من المضحك أن هذه فكرة رائعة ، ولكنها على الأقل تزعجني كثيرًا. أفهم أن هذا يتم من أجل سلامتي الشخصية ، لكنني ما زلت غاضبًا. إذا كنت لا تستخدم أجهزة كمبيوتر مختلفة في كثير من الأحيان ، فأنا أوافق على مثل هذه الشروط ، وإلا فإنه يصبح غير مريح للغاية.

وبالتالي ، هناك حل وسط مثير للاهتمام للغاية بين الأمن الذي يتحدث عنه الناس والتدابير الأمنية التي هم على استعداد لتحملها. نتيجة لذلك ، يصعب على مزودي خدمة البريد الإلكتروني إيجاد التوازن الأمثل بين تكرار استخدام captcha وراحة العملاء. هل لديك أي أسئلة قبل الانتقال إلى التفكير في دعم النقر؟

الجمهور: اتضح أن أحد الأسباب التي تجعل رسائل البريد الإلكتروني المشفرة غير معترف بها على نطاق واسع هو الدور الكبير لمرشحات البريد العشوائي؟

البروفيسور: تقصد أنه عندها لن تتمكن المرشحات من عرض محتويات الرسالة ولن تفهم ما يحدث؟ هذا سؤال جيد , , – .

, , . , . , . , , . , , . ? , , -. .

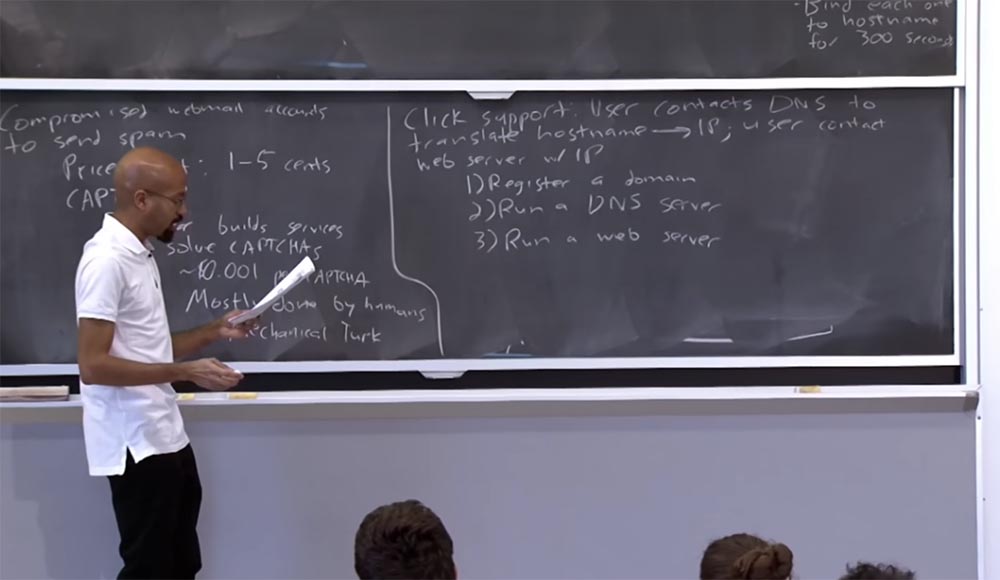

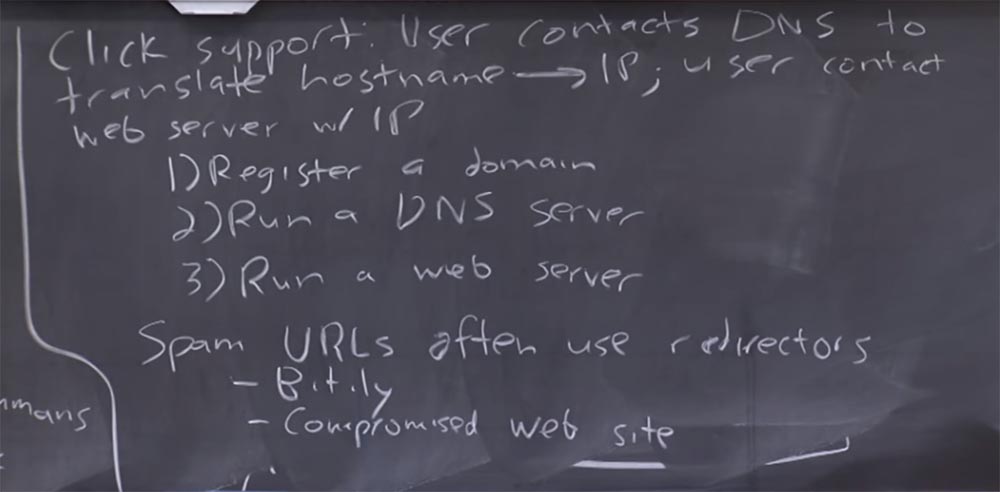

, . ? , DNS-, , , IP-. - -, IP-. , , DNS- -. , , .

, «» IP-, , , -URL? - ? - 183.4.4… russianjewels.biz?

: .

: , , , . , , . , - , . , DNS — . DNS, -, . , «» IP- -.

, , , -URL , , bit.ly. , - . HTML JavaScript, - . , . , , -, .

, , « » 10% URL, 90%. .

- DNS-, . , , , , .

, -.

. .

, ? , SPECTRE . , . - , , , . , , .

, . , , , Windows, . , - . , , . .

52:00

.

شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ تريد أن ترى المزيد من المواد المثيرة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30٪ لمستخدمي Habr على تناظرية فريدة من خوادم الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1 جيجابت في الثانية من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر خيارات مع RAID1 و RAID10 ، ما يصل إلى 24 مركزًا وما يصل إلى 40 جيجابايت من ذاكرة DDR4).

VPS (KVM) E5-2650 v4 (6 مراكز) 10GB DDR4 240GB SSD 1 جيجابت في الثانية حتى يناير مجانًا عند الدفع لمدة ستة أشهر ، يمكنك طلب

هنا .

ديل R730xd 2 مرات أرخص؟ لدينا فقط

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD بسرعة 1 جيجابت في الثانية 100 TV من 249 دولارًا في هولندا والولايات المتحدة الأمريكية! اقرأ عن

كيفية بناء البنية التحتية فئة باستخدام خوادم V4 R730xd E5-2650d تكلف 9000 يورو عن بنس واحد؟