قبل شهر واحد ،

أظهر صحفي

فوربس بوضوح (في) موثوقية الحماية البيومترية في الأجهزة التي تصنف على المستهلك. للاختبار ، طلب نسخة من الجبس ثلاثية الأبعاد من رأسه ، وبعد ذلك حاول استخدام هذا النموذج لإلغاء تأمين الهواتف الذكية من خمسة طرز: LG G7 ThinQ ، Samsung S9 ، Samsung Note 8 ، OnePlus 6 و iPhone X.

كانت نسخة الجص كافية لفتح أربعة من النماذج الخمسة التي تم اختبارها. على الرغم من أن iPhone لم يستسلم (يقوم بمسح في نطاق الأشعة تحت الحمراء) ، إلا أن التجربة أظهرت أن التعرف على الوجوه ليس الطريقة الأكثر موثوقية لحماية المعلومات السرية. بشكل عام ، مثل العديد من الطرق الأخرى للقياسات الحيوية.

في تعليق ، قال ممثلو الشركات "المتأثرة" إن التعرف على الوجوه يجعل فتح الهواتف "مناسبًا" ، ولكن من أجل "أعلى مستوى من التوثيق الحيوي" ، يوصى باستخدام ماسح ضوئي للبصمة أو القزحية.

أظهرت التجربة أيضًا أن بعض الصور الفوتوغرافية للضحية ليست كافية لاختراق حقيقي ، لأنها لن تسمح لك بإنشاء نسخة ثلاثية الأبعاد كاملة من الجمجمة. يتطلب إنشاء نموذج أولي مقبول التصوير من زوايا متعددة في ضوء جيد. من ناحية أخرى ، بفضل الشبكات الاجتماعية ، أصبح من الممكن الآن الحصول على عدد كبير من هذه الصور والفيديو ، وتتزايد دقة الكاميرات كل عام.

طرق أخرى لحماية البيومترية هي أيضا لا تخلو من نقاط الضعف.

بصمات الأصابع

أصبحت أنظمة مسح بصمات الأصابع منتشرة على نطاق واسع في التسعينيات - وتم مهاجمتها على الفور.

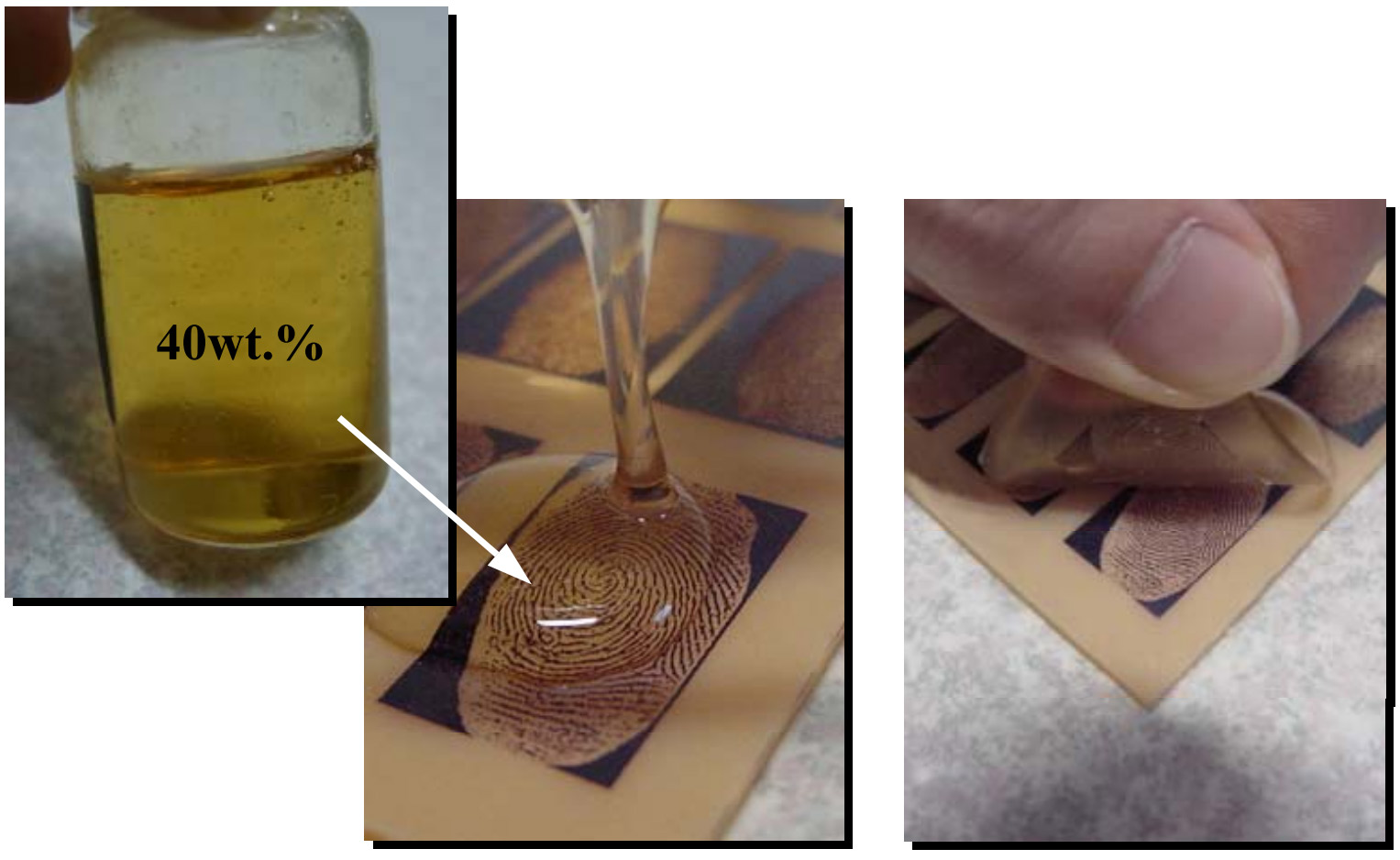

في أوائل عام 2000 ، قام المتسللون بتشكيل آلية لصنع نسخ سيليكون اصطناعية وفقًا للصورة الحالية. إذا قمت بلصق فيلم رقيق بإصبعك ، فيمكنك خداع أي نظام تقريبًا ، حتى مع أجهزة استشعار أخرى ، تتحقق من درجة حرارة جسم الإنسان وتتأكد من أن إصبع الشخص الحي متصل بالماسحة الضوئية ، وليس بصمة مطبوعة.

يعتبر الدليل الكلاسيكي لصناعة المطبوعات الاصطناعية هو

دليل Tsutomu Matsumoto من عام 2002 . يشرح بالتفصيل كيفية معالجة بصمة الضحية باستخدام مسحوق الجرافيت أو بخار cyanoacrylate (superglue) ، وكيفية معالجة صورة قبل صنع القالب ، وأخيراً صنع قناع محدب باستخدام الجيلاتين أو حليب اللاتكس أو غراء الخشب.

إنتاج فيلم الجيلاتين مع بصمة على قالب كفاف مع بصمة. المصدر: تعليمات تسومومو ماتسوموتو

إنتاج فيلم الجيلاتين مع بصمة على قالب كفاف مع بصمة. المصدر: تعليمات تسومومو ماتسوموتوأكبر صعوبة في هذا الإجراء هي نسخ بصمة حقيقية. يقولون أن أعلى جودة المطبوعات تبقى على الأسطح الزجاجية ومقابض الأبواب. ولكن في عصرنا هناك طريقة أخرى: تسمح لك دقة بعض الصور باستعادة الصورة مباشرة من الصورة.

في عام 2017 ، تم الإعلان عن

مشروع من قبل باحثين من المعهد الوطني للمعلوماتية في اليابان. لقد أثبتوا إمكانية إعادة إنشاء صورة لبصمات الأصابع من الصور التي التقطت بكاميرا رقمية من مسافة

ثلاثة أمتار . في عام 2014 ، في مؤتمر المتسللين في مؤتمر تشاوس للاتصالات ،

أظهروا بصمات أصابع وزير الدفاع الألماني ، والتي أعدت من صور رسمية عالية الدقة من مصادر مفتوحة.

القياسات الحيوية الأخرى

بالإضافة إلى مسح بصمات الأصابع والتعرف على الوجوه ، لا تستخدم الهواتف الذكية الحديثة على نطاق واسع حتى الآن أساليب أخرى لحماية البيومترية ، على الرغم من وجود احتمال نظري. تم اختبار بعض هذه الطرق تجريبيًا ، في حين تم استخدام طرق أخرى في التطبيقات التجارية المختلفة ، بما في ذلك فحص شبكية العين والتحقق من الصوت ونمط الوريد في راحة اليد.

ولكن جميع أساليب الحماية البيومترية لها نقطة ضعف أساسية واحدة: بخلاف كلمة المرور ، يكاد

يكون من المستحيل استبدال خصائصها البيومترية. إذا تسربت بصمات أصابعك إلى الجمهور - فلن تغيرها. يمكن القول أن هذا الضعف مدى الحياة.

"عندما تصبح دقة الكاميرا أعلى ، يصبح من الممكن مشاهدة كائنات أصغر ، مثل بصمة أو قزحية. [...] بمجرد مشاركتها على الشبكات الاجتماعية ، يمكنك أن تقول وداعا. بخلاف كلمة المرور ، لا يمكنك تغيير أصابعك. هذه هي المعلومات التي يجب حمايتها ". - إيساو إيتشيزن ، أستاذ ، المعهد الوطني لعلوم الكمبيوتر ، اليابان

ضمان مئة في المئة لا يعطي أي وسيلة لحماية البيومترية. عند اختبار كل نظام ، تتم الإشارة إلى المعلمات التالية ، بما في ذلك:

- دقة (عدة أنواع) ؛

- معدل إيجابي كاذب (إنذار كاذب) ؛

- نسبة السلبيات الخاطئة (تخطي الأحداث).

لا يوجد نظام يدل على دقة 100 ٪ مع صفر ردود سلبية إيجابية خاطئة وكاذبة ، حتى في ظل ظروف المختبر الأمثل.

هذه المعلمات تعتمد على بعضها البعض. بسبب إعدادات النظام ، يمكنك ، على سبيل المثال ، زيادة دقة التعرف إلى 100٪ - ولكن بعد ذلك سيزداد عدد الإيجابيات الخاطئة. على العكس ، يمكنك تقليل عدد الإيجابيات الخاطئة إلى الصفر - ولكن بعد ذلك ستعاني الدقة.

من الواضح ، أصبح من السهل الآن كسر العديد من طرق الحماية لسبب أن الشركات المصنعة تفكر في الأساس في قابليتها للاستخدام وليس للموثوقية. بمعنى آخر ، لديهم الأولوية على الحد الأدنى لعدد الإيجابيات الخاطئة.

القرصنة الاقتصاد

كما هو الحال في الاقتصاد ، فإن لأمن المعلومات أيضًا مفهوم الجدوى الاقتصادية. لا تدع حماية المئة في المئة. لكن التدابير الوقائية ترتبط بقيمة المعلومات نفسها. بشكل عام ، يكون المبدأ تقريبًا بحيث يجب أن تتجاوز تكلفة محاولات القرصنة للقراصنة قيمة المعلومات التي يريد تلقيها. كلما زادت النسبة ، زادت الحماية.

إذا أخذت مثالاً مع نسخة من الجص لرأسك لخداع نظام مثل Face ID ، فإن ذلك يكلف صحفي

Forbes حوالي 380 دولارًا. وفقًا لذلك ، من المنطقي استخدام هذه التقنية لحماية المعلومات التي تقل قيمتها عن 380 دولارًا. هذه تقنية حماية ممتازة لحماية المعلومات الرخيصة ، وتكنولوجيا عديمة الفائدة لأسرار الشركات التجارية ، لذلك كل شيء نسبي. اتضح أنه في كل حالة من الضروري تقييم الحد الأدنى المقبول لدرجة الحماية. على سبيل المثال ، يؤدي التعرف على الوجوه إلى جانب كلمة مرور - مثل

المصادقة ثنائية العامل - بالفعل إلى زيادة درجة الحماية بترتيب الحجم ، مقارنةً بالتعرف على الوجوه فقط أو كلمة مرور واحدة فقط.

بشكل عام ، يمكن اختراق أي حماية. السؤال هو تكلفة الجهد.