إحصائيات لمدة 24 ساعة بعد تثبيت الهانبوت في موقع المحيط الرقمي في سنغافورةبراز براز! لنبدأ على الفور مع خريطة الهجوم.

تُظهر بطاقة Superclass الخاصة بنا أسماء ASN فريدة من نوعها تتصل بهاريبو Cowrie لدينا خلال 24 ساعة.

الأصفر يتوافق مع اتصالات SSH

والأحمر يتوافق مع Telnet. غالبًا ما تثير هذه الرسوم المتحركة إعجاب مجلس إدارة الشركة ، مما يتيح لك الحصول على مزيد من التمويل للأمن والموارد. ومع ذلك ، فإن الخريطة لها بعض القيمة ، حيث توضح بوضوح التوزيع الجغرافي والتنظيمي لمصادر الهجمات على مضيفنا في غضون 24 ساعة فقط. لا تعكس الرسوم المتحركة مقدار حركة المرور من كل مصدر.

ما هي بطاقة بيو بيو؟

بيو خريطة بيو هو

تصور للهجمات الإلكترونية ، وعادة ما تكون متحركة وجميلة جدا. هذه طريقة عصرية لبيع منتجك ، وهو سيئ السمعة لاستخدامه من قبل شركة Norse Corp. انتهى الأمر بشكل سيء في الشركة: اتضح أن الرسوم المتحركة الجميلة هي مصلحتها الوحيدة ، ومن أجل التحليل استخدموا البيانات المجزأة.

صنع مع Leafletjs

بالنسبة لأولئك الذين يرغبون في تطوير خريطة هجوم للشاشة الكبيرة في مركز العمليات (

سيحبه رئيسك في العمل) ، هناك مكتبة

للمنشورات . ادمجها مع المكون الإضافي

لطبقة ترحيل النشرة ، وخدمة Maxmind GeoIP ، وقد

انتهيت .

وتف: ما هو هانويوت كوري؟

Khanipot هو نظام يتم وضعه على الشبكة خصيصًا لجذب المهاجمين. عادةً ما تكون الاتصالات بالنظام غير قانونية وتتيح لك اكتشاف مهاجم باستخدام سجلات مفصلة. لا تخزن السجلات معلومات الاتصال المعتادة فحسب ، بل تخزن أيضًا معلومات الجلسة التي تكشف

أساليب المهاجم

وتكتيكاته وإجراءاته (TTP) .

Cowrie Hanipot مخصص

لتسجيل اتصالات SSH و Telnet . غالبًا ما يتم عرض هذه اللعبة على الإنترنت لتتبع الأدوات والبرامج النصية ومضيفي المهاجمين.

رسالتي إلى الشركات التي تعتقد أنها لا تتعرض للهجوم هي: "أنت تنظر بشكل سيء".

- جيمس سنوك

ما في سجلات؟

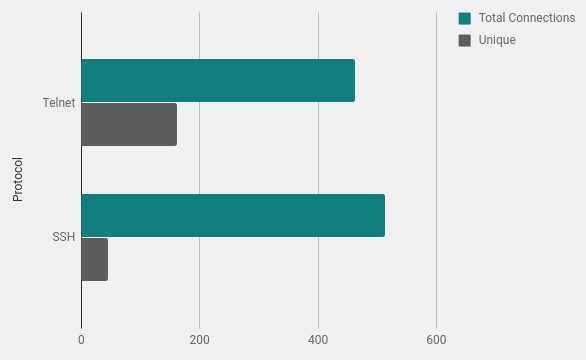

إجمالي عدد الاتصالات

تلقى العديد من المضيفين محاولات اتصال متكررة. هذا أمر طبيعي ، حيث يتم حظر قائمة بيانات الاعتماد في البرامج النصية المهاجمة وتجرب عدة مجموعات. تم تكوين Cowrie Hanipot لقبول مجموعات معينة من اسم المستخدم وكلمة المرور. تم تكوين هذا في

ملف user.db.

جغرافيا الهجمات

وفقًا لبيانات الموقع الجغرافي لـ Maxmind ، حسبت عدد الاتصالات من كل بلد. تتصدر البرازيل والصين بهامش واسع ، من هذه الدول غالبًا ما يكون هناك الكثير من الضوضاء من الماسحات الضوئية.

مالك كتلة الشبكة

يمكن لدراسة مالكي وحدات الشبكة (ASNs) تحديد المنظمات التي لديها عدد كبير من المضيفين المهاجمة. بالطبع ، وفي مثل هذه الحالات ، يجب أن تتذكر دائمًا أن العديد من الهجمات تأتي من مضيفين مصابين. من المنطقي افتراض أن معظم المتطفلين ليسوا أغبياء مثل مسح الويب من جهاز كمبيوتر منزلي.

المنافذ المفتوحة على أنظمة الهجوم (بيانات Shodan.io)

يعمل تشغيل قائمة IP عبر

واجهة برمجة تطبيقات Shodan الممتازة على تحديد

أنظمة المنافذ المفتوحة ونوع المنافذ بسرعة. يوضح الشكل أدناه تركيز الموانئ المفتوحة حسب البلد والمنظمة. قد يكون من الممكن تحديد كتل الأنظمة المعرضة للخطر ، ولكن لا يمكن رؤية أي شيء بارز ضمن

العينة الصغيرة ، باستثناء العدد الكبير

من 500 منفذ مفتوح في الصين .

اكتشاف مثير للاهتمام هو العدد الكبير من الأنظمة في البرازيل التي لا

يوجد بها 22 أو 23 أو

منافذ أخرى مفتوحة ، وفقًا لـ Censys و Shodan. على ما يبدو ، هذه اتصالات من أجهزة كمبيوتر المستخدم النهائي.

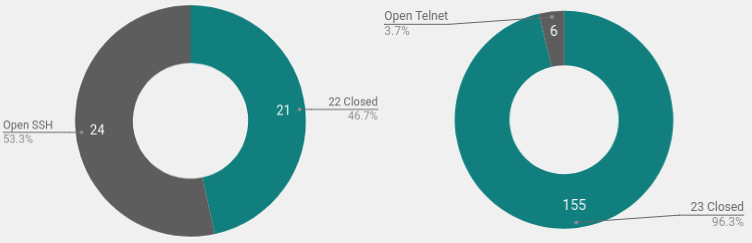

السير؟ ليس بالضرورة

بيانات

Censys للمنافذ 22 و 23 لهذا اليوم أظهرت غريبة. لقد افترضت أن معظم عمليات المسح وكلمات المرور تأتي من برامج الروبوت. يتم توزيع البرنامج النصي على المنافذ المفتوحة ، والتقاط كلمات المرور ، ونسخ نفسه من النظام الجديد ويستمر توزيعه باستخدام نفس الطريقة.

ولكن هنا يمكنك أن ترى أن عددًا صغيرًا فقط من المضيفين الذين يقومون بمسح telnet لديهم منفذ مفتوح 23. وهذا يعني أن الأنظمة إما تعرضت للاختراق بطريقة أخرى ، أو أن المهاجمين يقومون بتشغيل البرامج النصية يدويًا.

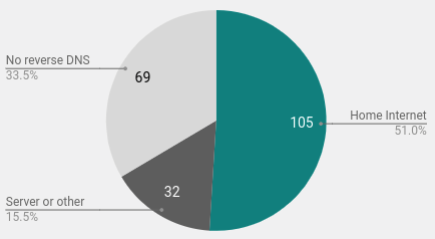

اتصالات المنزل

اكتشاف آخر مثير للاهتمام هو العدد الكبير من المستخدمين المنزليين في العينة. باستخدام

البحث العكسي ، حددت 105 اتصالات من أجهزة كمبيوتر منزلية محددة. بالنسبة إلى العديد من الاتصالات المنزلية ، عند النظر إلى DNS مرة أخرى ، يتم عرض اسم المضيف بالكلمات dsl والمنزل والكابل والألياف وما إلى ذلك.

تعلم واستكشاف: رفع Hanipot الخاصة بك

لقد كتبت مؤخرًا كتيبًا قصيرًا حول كيفية

تثبيت Cowrie على نظامك . كما ذكرنا سابقًا ، في حالتنا ، تم استخدام Digital Ocean VPS في سنغافورة. لمدة 24 ساعة من التحليل ، كانت التكلفة حرفيًا بضعة سنتات ، وكان الوقت اللازم لبناء النظام 30 دقيقة.

بدلاً من تشغيل Cowrie على الإنترنت والتقاط كل الضجيج ، يمكنك الاستفادة من الهانبوت على شبكتك المحلية. نشر إشعار إذا تم إرسال الطلبات إلى منافذ معينة. هذا إما دخيل داخل الشبكة ، أو موظف فضولي ، أو فحص للضعف.

الاستنتاجات

بعد عرض تصرفات المهاجمين يوميًا ، يصبح من الواضح أنه من المستحيل تحديد مصدر واضح للهجمات في أي منظمة أو بلد أو حتى نظام التشغيل.

تبين المصادر الواسعة الانتشار أن ضوضاء المسح الضوئي ثابتة وليست مرتبطة بمصدر معين. يجب على أي شخص يعمل على الإنترنت التأكد من أن نظامه لديه

عدة مستويات من الأمان . حل شائع وفعال لـ

SSH هو نقل الخدمة إلى منفذ عالي عشوائي. هذا لا يلغي الحاجة إلى حماية صارمة لكلمة المرور ومراقبتها ، ولكنه يضمن على الأقل عدم انسداد السجلات عن طريق المسح المستمر. من المرجح أن تستهدف اتصالات المنافذ العالية الهجمات التي قد تهمك.

غالبًا ما تكون منافذ telnet المفتوحة موجودة على أجهزة التوجيه أو الأجهزة الأخرى ، لذلك لا يمكن نقلها بسهولة إلى منفذ عالٍ.

المعلومات حول جميع المنافذ المفتوحة وسطح الهجوم هي الطريقة الوحيدة للتأكد من أن هذه الخدمات محمية بجدار حماية أو معطلة. إذا كان ذلك ممكنًا ، يجب ألا تستخدم Telnet على الإطلاق ، فهذا البروتوكول غير مشفر. إذا كنت في حاجة إليها بدونها ، فقم بمراقبتها بعناية واستخدم كلمات مرور قوية.