هذه المقالة هي الرابعة في سلسلة من المقالات ، "كيفية أخذ البنية التحتية للشبكة تحت سيطرتك". يمكن العثور على محتويات جميع المقالات في السلسلة والروابط هنا .

في

الجزء الأول من هذا الفصل ، درسنا بعض جوانب أمان الشبكة لقطاع مركز البيانات. سيتم تخصيص هذا الجزء لقطاع "الوصول إلى الإنترنت".

الوصول إلى الإنترنت

يعد الأمن بلا شك أحد أكثر الموضوعات تعقيدًا في عالم شبكات البيانات. كما في الحالات السابقة ، دون التظاهر بالعمق والكمال ، سأعتبر هنا بسيطًا للغاية ، لكن في رأيي ، الأسئلة المهمة ، الإجابات التي ، آمل ، ستساعد في رفع مستوى أمان شبكتك.

عند التدقيق في هذا الجزء ، انتبه إلى الجوانب التالية:

- تصميم

- إعدادات BGP

- حماية DOS / DDOS

- جدار الحماية تصفية حركة المرور

تصميم

كمثال على تصميم هذا الجزء لشبكة المؤسسة ، أوصي

بدليل من Cisco ضمن

نموذج SAFE .

بالطبع ، ربما يبدو حل البائعين الآخرين أكثر جاذبية بالنسبة لك (انظر

ربطة Gartner لعام 2018 ) ، ولكن بدون حثك على اتباع هذا التصميم بالتفصيل ، ما زلت أجد أنه من المفيد فهم المبادئ والأفكار التي تقوم عليها.

ملاحظة

في SAFE ، يعد جزء الوصول عن بُعد جزءًا من الوصول إلى الإنترنت. لكن في هذه السلسلة من المقالات سننظر فيها بشكل منفصل.

المجموعة القياسية من المعدات في هذا الجزء لشبكة المؤسسة هي

- أجهزة التوجيه الحدود

- جدران الحماية

ملاحظة 1

في سلسلة المقالات هذه ، عندما أتحدث عن جدران الحماية ، أقصد NGFW .

ملاحظة 2

أغفل النظر في أنواع مختلفة من حلول L2 / L1 أو تراكب L2 عبر حلول L3 الضرورية لضمان اتصال L1 / L2 وأقصر نفسي على أسئلة المستوى L3 والإصدارات الأحدث. تمت معالجة مشكلات L1 / L2 جزئيًا في الفصل " التنظيف والتوثيق ".

إذا لم تجد جدار حماية في هذا الجزء ، فلا تتسرع في الاستنتاجات.

لنبدأ ، كما في

الجزء السابق ، بالسؤال: هل من الضروري استخدام جدار حماية في هذا الجزء في قضيتك؟

أستطيع أن أقول أن هذا يبدو أنه المكان الأكثر تبريرًا لاستخدام جدران الحماية وتطبيق خوارزميات تصفية حركة المرور المعقدة. في

الجزء 1 ، ذكرنا 4 عوامل يمكن أن تتداخل مع استخدام جدران الحماية في مقطع مركز البيانات. ولكن هنا ليست كبيرة جدا.

مثال 1. التأخير

أما بالنسبة للإنترنت ، فليس من المنطقي التحدث عن التأخيرات حتى في حدود الميلي ثانية الواحدة. لذلك ، لا يمكن أن يكون التأخير في هذا الجزء عاملاً يحد من استخدام الألعاب النارية.

مثال 2. الأداء

في بعض الحالات ، لا يزال هذا العامل كبيرًا. لذلك ، قد تحتاج إلى السماح لبعض حركة المرور (على سبيل المثال ، تحميل موازن التحميل) بتجاوز جدار الحماية.

مثال 3. الموثوقية

لا يزال يتعين أخذ هذا العامل في الاعتبار ، ولكن مع الأخذ في الاعتبار عدم موثوقية الإنترنت نفسها ، فإن أهميتها بالنسبة لهذا الجزء ليست مهمة مثل مركز البيانات.

لذلك ، لنفترض أن خدمتك تدوم على رأس http / https (مع جلسات قصيرة). في هذه الحالة ، يمكنك استخدام صندوقين مستقلين (بدون HA) ، وإذا كانت هناك مشكلة في أحدهما ، فيمكنك توجيه كل حركة المرور إلى الثانية.

أو يمكنك استخدام جدران الحماية في وضع transperence ، وعندما تسمح بالفشل ، تسمح لحركة المرور بتجاوز جدران الحماية أثناء حل المشكلة.

لذلك ، على الأرجح فإن

السعر هو الذي يمكن أن يكون العامل الوحيد الذي سيجبرك على التخلي عن استخدام جدران الحماية في هذا الجزء.

مهم!

هناك إغراء لدمج جدار الحماية هذا مع جدار الحماية الخاص بمركز البيانات (استخدم جدار حماية واحد لهذه الشرائح). الحل ، من حيث المبدأ ، ممكن ، ولكن في نفس الوقت تحتاج إلى فهم ذلك منذ ذلك الحين يقف جدار الحماية "الوصول إلى الإنترنت" بالفعل في مقدمة دفاعك و "يتولى" جزءًا على الأقل من حركة المرور الخبيثة ، ثم ، بالطبع ، يجب أن تأخذ في الاعتبار الخطر المتزايد المتمثل في تعطيل جدار الحماية هذا. وهذا يعني أنه باستخدام نفس الأجهزة في هذين القطاعين ، سوف تقلل بشكل كبير من توفر شريحة مركز البيانات.

كالمعتاد ، يجب أن تفهم أنه وفقًا للخدمة التي تقدمها الشركة ، يمكن أن يكون تصميم هذا القطاع مختلفًا تمامًا. يمكنك كالمعتاد اختيار طرق مختلفة وفقًا للمتطلبات.

مثال

إذا كنت مزود محتوى مزودًا بشبكة CDN (انظر ، على سبيل المثال ، سلسلة من المقالات ) ، فقد لا ترغب في إنشاء العشرات أو حتى مئات نقاط وجود البنية التحتية باستخدام أجهزة منفصلة لتوجيه حركة المرور وتصفيتها. سيكون مكلفا ، وربما يكون زائدا عن الحاجة.

بالنسبة إلى BGP ، لا تحتاج إلى وجود أجهزة توجيه مخصصة على الإطلاق ، يمكنك استخدام أدوات مفتوحة المصدر ، على سبيل المثال ، Quagga . لذلك ، ربما كل ما تحتاجه هو خادم أو عدة خوادم ، ومحول ، و BGP.

في هذه الحالة ، يمكن للخادم أو للعديد من الخوادم أن تلعب دور خادم CDN ، ولكن أيضًا في جهاز التوجيه. بالطبع ، لا يزال هناك الكثير من التفاصيل (على سبيل المثال ، كيفية ضمان التوازن) ، ولكن هذا أمر ممكن ، وقمنا بتطبيق هذا النهج بنجاح على أحد شركائنا.

يمكنك الحصول على العديد من مراكز البيانات بحماية كاملة (جدران الحماية وخدمات حماية DDOS التي يوفرها مزودو الإنترنت لديك) وعشرات أو مئات من نقاط التواجد "المبسطة" مع محولات وخوادم L2 فقط.

ولكن ماذا عن الحماية في هذه الحالة؟

دعونا نلقي نظرة ، على سبيل المثال ، على الهجوم الأخير لـ DNS Amplification DDOS . يكمن الخطر في حقيقة أنه يتم إنشاء كمية كبيرة من الحركة ، والتي "تسد" ببساطة 100 ٪ من جميع الروابط الخاصة بك.

ما لدينا في حالة تصميمنا.

- إذا كنت تستخدم AnyCast ، فسيتم توزيع حركة المرور بين نقاط تواجدك. إذا كان لديك تيرابايت من النطاق الترددي الكلي ، فهذا في حد ذاته (في الواقع ، كان هناك العديد من الهجمات مع حركة مرور ضارة بترتيب تيرابايت في الآونة الأخيرة) يحميك من تفيض الروابط الصاعدة

- مع ذلك ، إذا تم "انسداد" بعض الوصلات الصاعدة ، فأنت ببساطة تأخذ هذا النظام الأساسي خارج الخدمة (توقف عن الإعلان عن البادئة)

- يمكنك أيضًا زيادة حصة حركة المرور المقدمة من مراكز البيانات "الكاملة" (وبالتالي ، المحمية) ، وبالتالي إزالة جزء كبير من حركة المرور الضارة من نقاط التواجد غير المحمية

وملاحظة أخرى صغيرة لهذا المثال. إذا أرسلت حركة مرور كافية عبر IXs ، فإن هذا يقلل أيضًا من تعرضك لهذه الهجمات.

تكوين BGP

هناك موضوعان.

تحدثنا بالفعل قليلا عن الاتصال في

الجزء 1 . خلاصة القول هي أن حركة المرور لعملائك تسير بأفضل طريقة. على الرغم من أن المثالية لا تتعلق دائمًا بالتأخير ، ولكن عادة ما يكون الكمون المنخفض هو المؤشر الرئيسي للكمال. بالنسبة لبعض الشركات ، هذا الأمر أكثر أهمية بالنسبة للشركات الأخرى - أقل. كل هذا يتوقف على الخدمة التي تقدمها.

مثال 1

إذا كنت تبادلاً ، وكانت الفواصل الزمنية التي تقل عن مللي ثانية مهمة لعملائك ، إذن ، بالطبع ، لا يمكن الحديث عن أي إنترنت على الإطلاق.

مثال 2

إذا كنت شركة ألعاب وعشرات المللي ثانية مهمة بالنسبة لك ، فبالطبع ، فإن التوصيل مهم جدًا لك.

مثال 3

تحتاج أيضًا إلى فهم أنه نظرًا لخصائص بروتوكول TCP ، يعتمد معدل نقل البيانات في جلسة TCP واحدة أيضًا على RTT (وقت الرحلة المستديرة). يتم أيضًا إنشاء شبكات CDN لحل هذه المشكلة ، مما يجعل خوادم توزيع المحتوى أقرب إلى المستهلك من هذا المحتوى.

تعتبر دراسة التوصيل موضوعًا مثيرًا للاهتمام منفصلًا ، يستحق مقالة منفصلة أو سلسلة من المقالات ويتطلب فهمًا جيدًا لكيفية "ترتيب" الإنترنت.

موارد مفيدة:

ripe.netbgp.he.netمثال

سأقدم مجرد مثال صغير واحد.

لنفترض أن مركز البيانات الخاص بك يقع في موسكو ، وكان لديك الوصلة الصاعدة الوحيدة - Rostelecom (AS12389). في هذه الحالة ، لا تحتاج إلى BGP (homed فردي) ، وعلى الأرجح تستخدم تجمع العناوين من Rostelecom كعناوين عامة.

افترض أنك تقدم خدمة معينة ، وأن لديك عددًا كافيًا من العملاء من أوكرانيا ، ويشكون من تأخيرات كبيرة. في الدراسة ، وجدت أن عناوين IP لبعضها موجودة في الشبكة 37.52.0.0/21.

من خلال القيام بالتتبع ، رأيت أن حركة المرور تمر عبر AS1299 (Telia) ، وبعمل ping ، حصلت على معدل RTT يتراوح بين 70 و 80 مللي ثانية. يمكنك أيضًا رؤيته على كأس Rostelecom .

باستخدام أداة whois (على ripe.net أو أداة مساعدة محلية) ، يمكنك بسهولة تحديد أن الكتلة 37.52.0.0/21 تنتمي إلى AS6849 (Ukrtelecom).

علاوة على ذلك ، بالانتقال إلى bgp.he.net ، ترى أن AS6849 ليس له علاقة بـ AS12389 (ليسوا عملاء ولا روابط إلى بعضهم البعض ، كما أنهم ليس لديهم نظرات). ولكن إذا نظرت إلى قائمة أقرانهم لـ AS6849 ، فسترى ، على سبيل المثال ، AS29226 (Mastertel) و AS31133 (Megafon).

من خلال العثور على زجاج المظهر لهذه الموفرات ، يمكنك مقارنة المسار و RTT. على سبيل المثال ، بالنسبة إلى Mastertel RTT ، سيكون هناك بالفعل حوالي 30 مللي ثانية.

لذلك ، إذا كان الفرق بين 80 و 30 مللي ثانية مهمًا بالنسبة لخدمتك ، فربما تحتاج إلى التفكير في الاتصال والحصول على رقم AS الخاص بك وتجمع عنوانك في RIPE وربط الوصلات الصاعدة الإضافية و / أو إنشاء نقاط تواجد على IXs.

عند استخدام BGP ، لا تتاح لك الفرصة لتحسين الاتصال فحسب ، بل يمكنك أيضًا حجز اتصالك بالإنترنت.

يحتوي

هذا المستند على توصيات لتكوين BGP. على الرغم من حقيقة أن هذه التوصيات قد تم تطويرها على أساس "أفضل ممارسة" لمقدمي الخدمات ، ومع ذلك (إذا لم تكن إعدادات BGP أساسية للغاية) فهي بلا شك مفيدة ويجب أن تكون في الواقع جزءًا من التشدد الذي ناقشناه في

الجزء الأول .

حماية DOS / DDOS

الآن أصبحت هجمات DOS / DDOS حقيقة يومية للعديد من الشركات. في الواقع ، بشكل أو بآخر ، تتعرض للهجوم في كثير من الأحيان. حقيقة أنك لم تلاحظ ذلك بعد ، تعني فقط أن الهجوم المستهدف ضدك لم يتم تنظيمه بعد ، وأن الدفاعات التي تستخدمها ، حتى من دون الشك في ذلك (عدة دفاعات مدمجة في أنظمة التشغيل) ، كافية بحيث يتم تقليل تدهور الخدمة المقدمة لك ولعملائك.

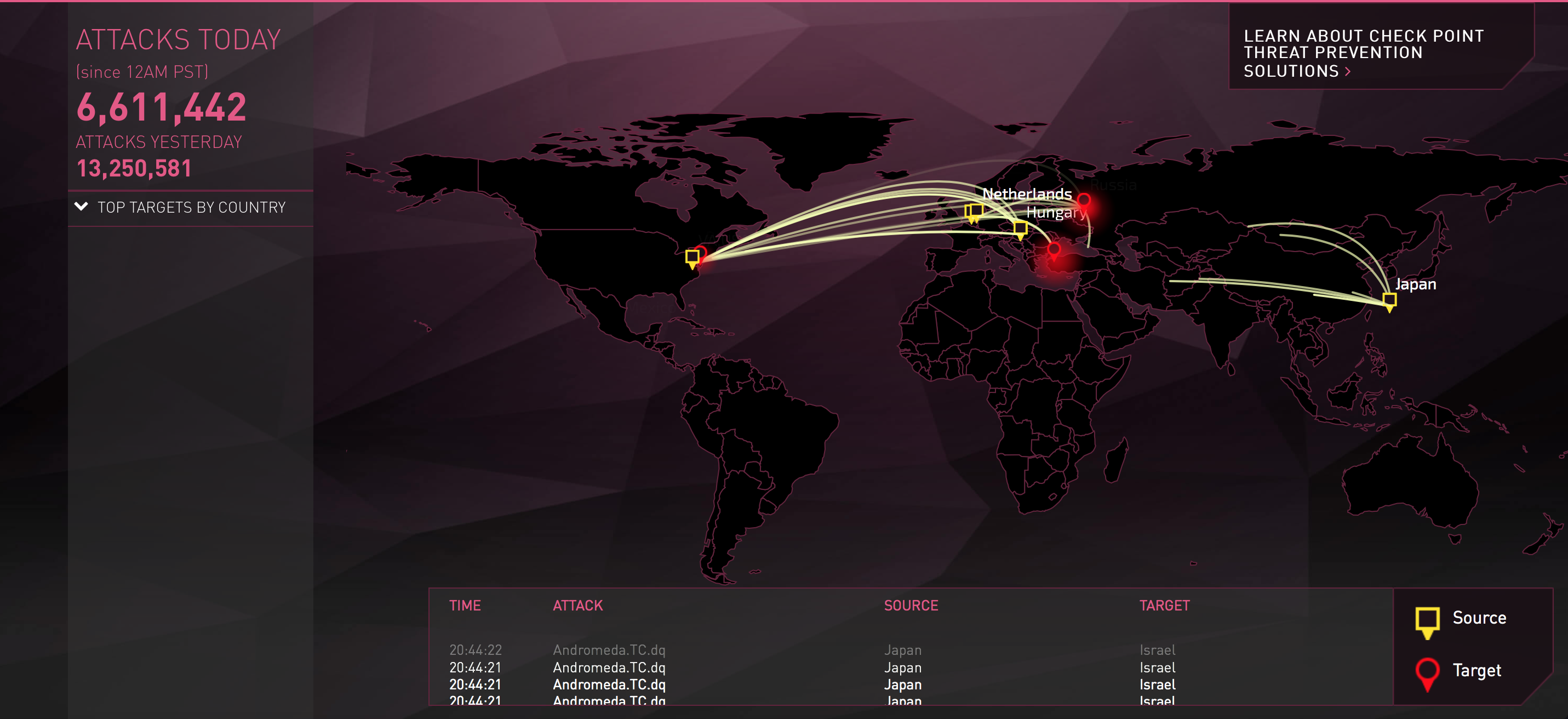

هناك موارد إنترنت تقوم ، بناءً على سجلات من المعدات ، برسم خرائط هجوم جميلة في الوقت الفعلي.

هنا يمكنك العثور على روابط لهم.

خريطتي المفضلة من CheckPoint.

حماية DDOS / DOS عادة ما تكون الطبقات. لفهم السبب ، تحتاج إلى فهم أنواع هجمات DOS / DDOS الموجودة (انظر ، على سبيل المثال ،

هنا أو

هنا )

هذا هو ، لدينا ثلاثة أنواع من الهجمات:

- الهجمات الحجمي

- هجمات البروتوكول

- هجمات التطبيق

إذا استطعت حماية نفسك من آخر نوعين من الهجمات بنفسك ، باستخدام جدران الحماية ، على سبيل المثال ، فلن تكون محميًا من الهجمات التي تهدف إلى "تجاوز" روابطك الصاعدة (بالطبع ، إذا لم يتم حساب إجمالي سعة قناة الإنترنت بالترتيب ، ولكن بشكل أفضل ، بعشرات تيرابيت).

لذلك ، فإن خط الدفاع الأول هو الحماية ضد الهجمات "الحجمي" ويجب على المزود أو مقدمي الخدمة توفير هذه الحماية. إذا لم تكن قد أدركت ذلك بعد ، فأنت الآن محظوظ.

مثال

افترض أن لديك العديد من الوصلات الصاعدة ، ولكن يمكن لمزود واحد فقط أن يوفر لك هذه الحماية. ولكن إذا كانت كل حركة المرور سوف تمر عبر مزود واحد ، فماذا عن الاتصال الذي ناقشناه لفترة وجيزة قبل قليل؟

في هذه الحالة ، سوف تضطر إلى التضحية جزئيًا بالاتصال أثناء الهجوم. لكن

- هذا هو فقط لمدة الهجوم. في حالة حدوث هجوم ، يمكنك إعادة تكوين BGP يدويًا أو تلقائيًا بحيث تمر حركة المرور فقط عبر الموفر الذي يوفر لك "المظلة". بعد نهاية الهجوم ، يمكنك إعادة التوجيه إلى حالته السابقة.

- ليس من الضروري ترجمة كل حركة المرور. على سبيل المثال ، إذا رأيت أنه من خلال بعض الوصلات الصاعدة أو النظراء لا يوجد أي هجوم (أو أن حركة المرور ليست مهمة) ، يمكنك الاستمرار في الإعلان عن البادئات ذات السمات التنافسية في اتجاه جيران BGP هؤلاء.

يمكنك أيضًا توفير الحماية لـ "هجمات البروتوكول" و "هجمات التطبيقات" للشركاء.

هنا يمكنك قراءة دراسة جيدة (

الترجمة ). صحيح أن المقالة قبل عامين ، لكن هذا سيمنحك فكرة عن النهج ، وكيف يمكنك حماية نفسك من هجمات DDOS.

من حيث المبدأ ، يمكنك قصر نفسك على ذلك من خلال الاستعانة بمصادر خارجية حمايتك تماما. هناك إيجابيات لهذا الحل ، ولكن هناك ناقص واضح. الحقيقة هي أنه يمكننا التحدث (مرة أخرى ، اعتمادًا على ما تقوم به شركتك) حول بقاء النشاط التجاري. وثق بمثل هذه الأشياء لأطراف ثالثة ...

لذلك ، دعونا ننظر في كيفية تنظيم خط الدفاع الثاني والثالث (كإضافة للحماية من الموفر).

لذلك ، فإن خط الدفاع الثاني هو التصفية ورجال الشرطة عند مدخل شبكتك.

مثال 1

افترض أنك "مغلقة بمظلة" من DDOS باستخدام أحد مقدمي الخدمات. لنفترض أن هذا المزود يستخدم Arbor لتصفية حركة المرور والمرشحات على حافة شبكته.

النطاق الذي يمكن لـ Arbor "التعامل معه" محدود ، ولا يمكن للمزود ، بالطبع ، المرور باستمرار من جميع شركائه الذين طلبوا هذه الخدمة من خلال معدات التصفية. لذلك ، في ظل الظروف العادية ، لا يتم تصفية حركة المرور.

لنفترض أن SYN هجوم فيضان جار. حتى إذا كنت قد طلبت خدمة يتم فيها تبديل حركة المرور تلقائيًا إلى التصفية في حالة حدوث أي هجوم ، فإن هذا لا يحدث على الفور. لمدة دقيقة أو أكثر ، لا تزال تتعرض للهجوم. وهذا يمكن أن يؤدي إلى فشل المعدات الخاصة بك أو تدهور الخدمة. في هذه الحالة ، سيؤدي تقييد حركة المرور على توجيه الحدود إلى عدم إنشاء بعض جلسات TCP خلال هذا الوقت ، ولكنه سيوفر البنية الأساسية الخاصة بك من المشكلات الأكبر.

مثال 2

قد لا يكون عدد كبير بشكل غير طبيعي من حزم SYN نتيجة هجوم فيضان SYN. لنفترض أنك تقدم خدمة يمكنك من خلالها الحصول على حوالي 100 ألف اتصال TCP (في مركز بيانات واحد).

لنفترض أنه نتيجة لمشكلة قصيرة الأجل مع أحد مقدمي الخدمات الرئيسيين ، فإن نصف الجلسات "ركلتك". إذا تم تصميم التطبيق الخاص بك بطريقة ، دون التفكير مرتين ، مباشرة (أو بعد فترة زمنية متطابقة لجميع الجلسات) لإعادة تأسيس الاتصال ، فستتلقى ما لا يقل عن 50 ألف حزمة SYN على الأقل في وقت واحد تقريبًا.

على سبيل المثال ، إذا كان لديك أعلى هذه الجلسات ، على سبيل المثال ، يجب أن يكون لديك مصافحة ssl / tls ، والتي تتضمن تبادل الشهادات ، ثم من وجهة نظر نفاد الموارد لموازنة التحميل لديك ، فسيكون هذا "DDOS" أقوى بكثير من فيضان SYN البسيط. يبدو أن الموازنات يجب أن تعمل على حل مثل هذا الحدث ، لكن ... لسوء الحظ ، واجهنا مثل هذه المشكلة في النمو الكامل.

وبالطبع ، فإن الملمع الموجود على جهاز التوجيه الحدودي سيوفر معداتك في هذه الحالة أيضًا.

المستوى الثالث من الحماية ضد DDOS / DOS هو إعدادات جدار الحماية الخاص بك.

هنا يمكنك إيقاف كل من الهجمات من النوع الثاني والثالث. بشكل عام ، يمكن تصفية كل ما يصل إلى جدار الحماية هنا.

نصيحة

حاول إعطاء جدار الحماية أقل قدر ممكن من العمل من خلال تصفية أكبر قدر ممكن على أول خطين للدفاع. وهنا السبب.

لم يحدث لك ذلك ، عن طريق الصدفة ، توليد حركة مرور من أجل التحقق ، على سبيل المثال ، من مدى مقاومة هجمات DDOS لنظام التشغيل ، هل "قتلت" جدار الحماية الخاص بك ، وقمت بتحميله بنسبة 100 بالمائة ، بحركة مرور عادية؟ إذا لم يكن كذلك ، فربما لمجرد أنك لم تجرب ذلك؟

بشكل عام ، جدار الحماية ، كما قلت سابقًا ، أمر معقد ، ويعمل بشكل جيد مع الثغرات الأمنية المعروفة والحلول المختبرة ، ولكن إذا قمت بإرسال شيء غير عادي ، فقط بعض القمامة أو الحزم ذات الرؤوس غير الصحيحة ، فأنت مع بعض مع هذا الاحتمال الصغير (بناءً على تجربتي) ، يمكنك إدخال معدات متطورة في ذهول. لذلك ، في الخطوة 2 ، باستخدام قوائم ACL العادية (على مستوى L3 / L4) ، لا تسمح إلا لحركة المرور بالدخول إلى شبكتك.

جدار الحماية تصفية حركة المرور

نواصل الحديث عن جدار الحماية. يجب أن تفهم أن هجمات DOS / DDOS ليست سوى نوع واحد من الهجمات الإلكترونية.

بالإضافة إلى حماية DOS / DDOS ، لا يزال بإمكاننا الحصول على شيء يشبه قائمة الميزات التالية:

- جدار الحماية التطبيق

- منع التهديد (مكافحة الفيروسات ، ومكافحة التجسس ، والضعف)

- تصفية URL

- تصفية البيانات (تصفية المحتوى)

- حظر الملفات (حظر أنواع الملفات)

الأمر متروك لك ما تحتاجه من هذه القائمة.

أن تستمر