لا يخفى على أحد أن أحد التهديدات الخارجية الرئيسية للشركات والمؤسسات اليوم هو البريد الإلكتروني. حولت القدرة على استخدام الهندسة الاجتماعية البريد الإلكتروني إلى أرض خصبة للجرائم الإلكترونية. على سبيل المثال ، تُعرف الحالة بشكل مؤكد عندما تم إرسال ملف .xls مصاب إلى بريد موظف في إحدى الشركات وكان الغرض منه فتحه في برنامج MS Excel لا يزيد عن إصدار معين. لمجرد أن اسم الملف يحتوي على العبارة السحرية "زيادة الرواتب" ، فقد قضى فريق الشركة بأكمله عمدا عدة ساعات في البحث عن إصدار مناسب من MS Excel لفتحه حتى تتدخل خدمة تكنولوجيا المعلومات. إذا كان من الأسهل تنفيذ الملف الذي أرسله المهاجم ، فقد تتوج هذه الهجوم الإلكتروني بالنجاح.

قد يعترض شخص ما على أنه يمكن مواجهة مثل هذه الهجمات من خلال تدريب موظفي المؤسسة على أساسيات أمن المعلومات ، ولكن هذا ليس بالأمر البسيط. والحقيقة هي أن جرائم الإنترنت تتشكل الآن في أعمال غير مشروعة وأن سوقها ينمو بسرعة فائقة. هذا يعني أنه لكل موظف في قسم تكنولوجيا المعلومات في الشركة ، هناك عدة آلاف من المهاجمين عبر الإنترنت وسيظلون دائمًا بعدة خطوات إلى الأمام. هذا هو السبب ، في حماية المؤسسة من الهجمات الإلكترونية ، ينبغي للمرء أن يعتمد ليس فقط على الناس ، ولكن أيضا على حلول البرمجيات. دعونا نرى ما هي الأدوات التي يوفرها Zimbra Collaboration Suite لحماية شركتك من هجمات الخداع.

الحزمة الكلاسيكية من Amavis و SpamAssassin و ClamAV هي المسؤولة عن تصفية البريد الوارد في Zimbra. يتيح لك هذا الحل قطع معظم رسائل البريد الإلكتروني الاحتيالية والرسائل غير المرغوب فيها عند المدخل. من ناحية أخرى ، لا يضمن استخدامه عدم وصول بريد إلكتروني وحيد للتصيد إلى المرسل إليه ، ولحماية كاملة من تهديد الخداع ، سيتعين على مدير تقنية المعلومات تطبيق عدد من الحيل والحيل الأخرى.

هناك اعتقاد خاطئ شائع بأن التصيد الاحتيالي يمكن هزيمته بسهولة من خلال تدريب الموظفين على أساسيات أمن المعلومات. إن القراءة المتأنية لأسماء النطاقات في مجموعة الحروف والانتباه عند العمل مع المرفقات بأي حال من الأحوال يمكن أن تضمن دائمًا حماية بنسبة 100٪ للمؤسسة من هجمات التصيد الاحتيالي. من غير المعتاد أن يكون لدى أي موظف في مؤسسة ما الوقت الكافي لفحص الروابط الموجودة داخل رسائل البريد الإلكتروني والتحقق من امتداد الملفات المرسلة إليه في مرفق. في مثل هذه الحالات ، قد يحتاج مدير تقنية المعلومات إلى

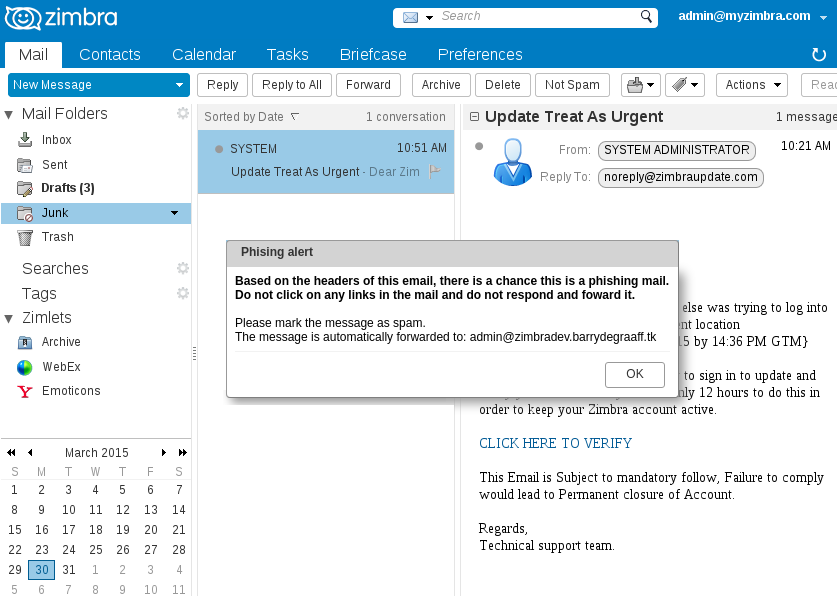

Spoofing and Phishing Alert Zimlet ، والذي يعرض تحذيرًا للمستخدم بأن الرسالة التي تلقاها هي عبارة عن خداع ، أو أنه تم تغيير الاسم الموجود في حقل المرسل. بفضل هذه التحذيرات ، من المحتمل أن يكون الموظف مهتمًا بالرسالة المشبوهة ، وعلى الأرجح سيتشاور مع قسم تكنولوجيا المعلومات قبل النقر على الرابط الموجود في مثل هذه الرسالة.

هناك طريقة جذرية إلى حد ما للحماية من التصيد الاحتيالي تتمثل في إعداد قاعدة لـ DKIM ، والتي بموجبها لن تصل جميع الرسائل المرسلة من مجال آخر بخلاف المجال المعلن إلى المرسل إليه. يتم ذلك عن طريق تحرير الملف

/opt/zimbra/conf/opendkim.conf.in ، حيث يكفي كتابة السطور التالية:

على عدم التوقيع رفض

وضع sv

بعد ذلك ، تحتاج فقط إلى إعادة تشغيل OpenDKIM باستخدام الأمر

zmopendkimctl restart لتصبح التغييرات نافذة المفعول. نلاحظ بشكل خاص أن هذا الإجراء الوقائي لا يناسب الجميع ، لأنه بعد إضافة القاعدة المقابلة إلى OpenDKIM ، سيتم رفض أي بريد إلكتروني بدون توقيع DKIM من قبل خادم البريد ، مما يخلق مخاطر معينة للعمل. نوصيك بوزن كل شيء بعناية قبل استخدام طريقة الحماية هذه ضد الخداع.

لكن هذه الحماية يمكن أن تفشل بشكل دوري ، لأن رسائل البريد الإلكتروني المخادعة يمكن أن تأتي من مصادر موثوق بها. لقد أدرك مجرمو الإنترنت منذ فترة طويلة أنه لا معنى لاختراق الشركات الكبيرة والمحمية بشكل مباشر. من الأسهل بكثير تكسير الطرف المقابل الموثوق به ، والذي يعمل ، على سبيل المثال ، في غرف التنظيف أو توفير مياه الشرب. نظرًا لأن هؤلاء المتعاقدين يرسلون الفواتير والرسائل الأخرى إلى شركة كبيرة مرة واحدة على الأقل شهريًا ، وأمن المعلومات الخاصة بهم عادة ما يكون أسوأ بكثير ، فمن السهل على المهاجمين اقتحام البنية التحتية لتكنولوجيا المعلومات لشركة صغيرة وإرسال ملف مصاب إلى شركة كبيرة تحت عنوان حساب آخر . اعتاد على تلقي الفواتير الشهرية ، من المؤكد أن يفتح المحاسب ملفًا تم إرساله من صندوق بريد موثوق به ، مما يؤدي إلى هجوم سيبراني على المؤسسة.

في مثل هذه الحالة ، من غير المرجح أن يساعدك Spoofing and Phishing Alert Zimlet وحتى قاعدة OpenDKIM ، نظرًا لأن الرسالة قد تم إرسالها من عنوان حقيقي وقد لا تحتوي على أي علامات تصيّد أثناء هجوم مستهدف. يمكن لنظام مكافحة الفيروسات ClamAV المدمج في Zimbra Collaboration Suite المساعدة في الحماية من مثل هذه الهجمات ، ومسح كل مرفق يصل إلى الخادم ، بما في ذلك المحفوظات. بفضل قاعدة بيانات التوقيع التي يتم تحديثها باستمرار ، ClamAV موثوق بها للغاية وتتيح لك حماية نفسك من الغالبية العظمى من تهديدات الفيروسات.

ولكن ، مرة أخرى ، مع الهجوم المستهدف والمخطط له جيدًا ، قد لا يستجيب برنامج مكافحة الفيروسات لمرفق مصاب. هذا هو السبب في فكرة جيدة بالإضافة إلى مكافحة الفيروسات لمنع المرفقات على أساس التوسع. يمكن حظر العديد من الملفات التي يحتمل أن تكون خطرة مع الامتدادات .exe وغيرها الكثير عن طريق إدخال الأمر

zmprov "+ zimbraMtaBlockedExtension" {bat، cmd، docm، exe، js، lnk، ocx، rar، vbs، vbx} .

يمكن لجميع هذه التقنيات ، بالإضافة إلى

سياسة كلمات المرور القوية وتحديثات البرامج في الوقت المناسب والعمل المنهجي في تدريب الموظفين ، حماية الشركة بشكل موثوق من تلقي رسائل البريد الإلكتروني الخاصة بالخداع وكذلك من النتائج غير السارة المرتبطة بتلقيها. يوصى أيضًا بإجراء "تدريبات تصيد" غريبة بشكل دوري - لإرسال رسائل بريد إلكتروني تصيد المستخدمين عن عمد من أجل تحديد هؤلاء الموظفين الذين لا يستطيعون التعرف على التهديد وإجراء فصول إضافية لأمن المعلومات معهم.

بالنسبة لجميع الأسئلة المتعلقة بـ Zextras Suite ، يمكنك الاتصال بممثل شركة "Zextras" Katerina Triandafilidi عبر البريد الإلكتروني katerina@zextras.com