الجيل الجديد من جدران الحماية أكثر ملاءمة وأمانًا بفضل بنية المحرك الجديدة والأيديولوجية الجديدة لإدارة تدفقات الشبكة.

لماذا ظهرت هذه المقالة؟

جاء مرارًا وتكرارًا إلى زملائه العاملين في مجال الأمن الذين يستخدمون جيلًا جديدًا من جدران الحماية ورأوا أنهم يواصلون كتابة القواعد على أرقام المنافذ. بناءً على اقتراحي بمتابعة الكتابة باسم التطبيقات ، سمعت "ماذا لو لم ينجح ذلك؟ إذا كنت أيضًا "خائفًا" أو ليس من الواضح سبب كتابة القواعد الخاصة بالتطبيقات ، فهذه المقالة لك.

الجزء 1. أساسيات جدار الحماية

المحتويات

مقدمةتعاريفجدار الحمايةجدار الحماية L3جدار الحماية L4جدار الحماية L7UTMNGFWأمثلةخادم وكيلما هو معرف المستخدمالمفاهيم الخاطئة حول التفتيش Stateful: الدولة L4 مقابل L7المفاهيم الخاطئة حول التفتيش الحكومي: عدد الجلسات L4 مقابل L7المفاهيم الخاطئة حول التفتيش الدولة: L4 الكتلة مقابل L7الجزء 2. تأثير الأمان لجدار الحماية L7مقدمة

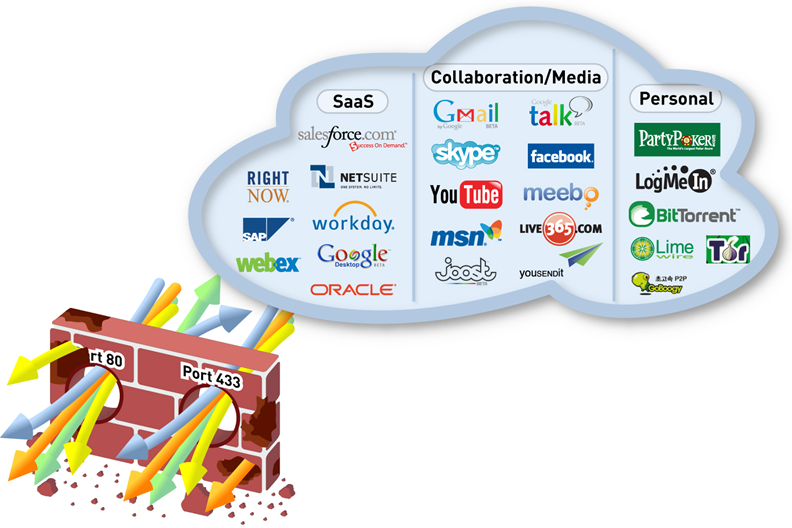

Skype و TOR و Ultrasurf و TCP-over-DNS وعدة مئات من التطبيقات والأنفاق تمر بهدوء عبر جدار الحماية للتفتيش الحكومي ووكلاء HTTP. تفتح العديد من أشكال الحماية اتصالات ، لكن لا تحقق ما يجري داخلها. أقترح معرفة كيفية التحكم في اتصالات التطبيق في جيل جديد من جدار الحماية بطريقة محكومة ، حيث تتم كتابة القواعد بواسطة أسماء التطبيقات ، والتي تتوافق مع المستوى 7 من نموذج OSI ISO. تسمى جدران الحماية هذه "جدار حماية الجيل التالي" ، وهو جيل جديد من جدران الحماية أو ببساطة NGFW.

لا يحتاج مسؤول جدار الحماية إلى السماح بالاتصال فحسب ، بل يضمن أيضًا وصول ما تريده إلى الاتصال المسموح به ، بما في ذلك التحقق من الملفات المنقولة. وهذا ما يسمى إذن التطبيق الآمن .

هناك عدة اختلافات مهمة في التعامل مع حركة المرور ، والتي لا تفهمها إلا عند التبديل إلى الاستخدام الفعلي للقواعد ، حيث يكون المعيار هو تطبيق المستوى 7 من نموذج ISO OSI:

- يرى مسؤول تكنولوجيا المعلومات أن NGFW يتصور حركة مرور الشبكة ، أي أنه يعرض محتويات حقل بيانات الحزمة وأسماء المستخدمين والتطبيق الذي يتم تشغيله وأي الملفات التي يرسلها.

- يرى أمان تكنولوجيا المعلومات أن NGFW يوفر دقة تطبيق آمنة ، لأن التحليل الأعمق للبيانات الموجودة في الحزمة يتيح لك رؤية الفيروسات ، وتمكين إرسال ملفات غير معروفة إلى صندوق الحماية ، والتحقق من نوع الملف ، والكلمات الرئيسية لـ DLP ، والتحقق من فئة عنوان URL ، والتحقق مما يجري داخل SSL و SSH ، قارن مع مؤشرات التسوية المعروفة بالفعل في جميع أنحاء العالم ، وتمكين مرشح DNS وغيرها من التقنيات الحديثة.

لفهم أسباب ذلك ، قارن سجلات جدار الحماية L4 و L7.

أ) قارن الإدخال في سجل جدار الحماية L4 ، الذي يوزع فقط رأس مستوى النقل (الرابع) من طراز OSI ISO - في هذه الحالة TCP:

نعم ، هناك معلومات حول المصدر والوجهة ، يمكنك تخمين رقم المنفذ 443 من الداخل ، مع وجود درجة عالية من الاحتمال (كما يقول اللغة الإنجليزية) ، اتصال SSL. أنا شخصياً لا أستطيع رؤية أي حادث في هذا الإدخال. ماذا عنك

ب) قارن الإدخال في سجل جدار الحماية L7 لنفس اتصال TCP ، حيث يتم نقل المحتوى نفسه أيضًا إلى حقل بيانات TCP / IP:

هنا ترى أن إيفانوف من قسم التسويق حمّل ملفًا "غير قابل للتوزيع" إلى Slideshare. هذا مثال على حادثة حقيقية حيث قام موظف بنشر خطط تطوير سرية للشركة لمدة عام على الإنترنت. تم الحصول على هذه المعلومات في جدار الحماية L7 استنادًا إلى تحليل الاتصال نفسه الوارد أعلاه لجدار الحماية L4 وعلى الفور تصبح المعلومات كافية لفهم وقوع حادث. وهذا هو نهج مختلف تماما لتحليل حركة المرور. لكنني سوف أحذرك فورًا بأن هذا التحليل العميق يضع عبئًا خطيرًا على المعالج وذاكرة الوصول العشوائي للجهاز.

في بعض الأحيان ، يكون مستوى تفاصيل المجلات في NGFW مشابهًا لمستوى التفاصيل في أنظمة SIEM التي تجمع المعلومات شيئًا فشيئًا من مصادر مختلفة. هذا هو السبب في NGFW هي واحدة من أفضل مصادر المعلومات ل SIEM.

تعاريف

من الضروري تسليط الضوء على الشروط التي سنستمر في العمل بها. ليس لدي أي غرض بالتفصيل لإعطاء جميع التعاريف.

نموذج OSI ISO المكون من سبعة مستويات

نموذج OSI ISO المكون من سبعة مستويات هو نموذج للتفاعل بين أجهزة الشبكة ، والذي ينص على أن هناك 7 مستويات متتالية من تجريد التفاعل: الأول هو المادي ، والقناة التالية ، والشبكة ، والرابع هو النقل ، ثم الجلسة والعرض التقديمي والمستوى السابع هي تطبيقات (انظر الصورة أعلاه )

يعمل كل جهاز شبكة على مستوى التجريد الخاص به: خادم الويب والمستعرض - على مستوى التطبيق (المستوى 7 أو لفترة وجيزة L7) ، وأجهزة التوجيه - التواصل مع بعضهم البعض على القناة (2) ومستوى الشبكة (3) عندما يرسلون الإطارات والحزم إلى بعضهم البعض .

جدران الحماية هي أيضًا أجهزة شبكة ، وحسب نوعها ، يمكن أن تكون أيضًا رموز تبديل وأجهزة توجيه وحتى تكون "كبلًا افتراضيًا" من وجهة نظر طوبولوجيا الشبكة ، ولكن أجهزة الشبكة هذه لها حمولة إضافية: يجب عليها تحليل محتويات الحزم.

وقد يختلف عمق تحليل حزم الشبكة. سواء أكان تحليل المستوى 4 أو 7 هو فرق مهم.

جدار الحماية

جدار الحماية (ITU) ، Network Firewall هو جهاز شبكة يقسم الشبكة إلى شرائح بسياسات أمان مختلفة وتتحكم في هذه السياسات. على سبيل المثال ، قطاع الإنترنت - يمكن القيام بأي شيء هناك. وجزء من مركز البيانات الخاص بك - هناك يمكنك فقط تشغيل قائمة مخصصة من الموظفين للتطبيقات المسموح بها. ضمن مضيف VMware واحد ، قد يكون هناك العديد من الشبكات الافتراضية التي بها أجهزة افتراضية وسياسات وصول مختلفة لها.

تحتوي سياسة أمان جدار الحماية على قواعد تفرض رمز برنامج الجهاز من خلال تحليل كل إطار وحزمة تأتي وتخرج من جدار الحماية. في قواعد جدار الحماية ، يتم تحديد معايير التفتيش (التصفيات) ، والتي بموجبها يتم اتخاذ قرار بالسماح بحركة المرور أو منعها. أمثلة على التصفيات في القواعد هي: العنوان ، الميناء ، التطبيق ، المستخدم ، المنطقة. يقوم جدار الحماية بالتسلسل ، القاعدة حسب القاعدة ، بفحص المعايير من أعلى إلى أسفل في القائمة وإذا كانت حركة المرور الواردة تلبي جميع معايير القاعدة (العملية المنطقية "AND" بين المعايير) ، فسيتم تطبيق الإجراء المشار إليه: حظر أو تخطي. يتم تنفيذ الإجراء لكل من الحزمة الأولى ولكل الحزم التالية من نفس اتصال TCP / IP.

هناك أنواع مختلفة من تطبيقات جدار الحماية. سننظر في التصنيف وفقًا لدرجة عمق تحليل الحركة المستخدمة: L3 و L4 و L7.

جدار الحماية L3

جدار الحماية L3 هو جدار حماية يمرر حركة المرور من خلال نفسه ويحلل فقط رؤوس بروتوكول IP ، أي العنوان من أين وأين يذهب المرور. وتسمى هذه الجدران النارية

تصفية الحزمة . تسمى القواعد "قائمة الوصول" أو قائمة الوصول (ACL) وتعمل هذه الوظيفة اليوم في أي جهاز توجيه ونظام تشغيل تقريبًا. مثل هذا التحليل لا يتطلب عبء خطير على المعالجات وذاكرة جدار الحماية.

جدار الحماية L4

جدار الحماية L4 عبارة عن جدار حماية يمرر حركة المرور عبر نفسه ويتحقق من عناوين بروتوكولات المستوى الرابع: TCP و UDP و ICMP ، أي أن معايير التحقق الرئيسية لتمرير حركة المرور هي عناوين IP ومنافذ TCP / UDP أو خدمات ICMP.

يظهر أيضًا مفهوم الفحص الفعلي في جدار الحماية L4 ، حيث يتم تخزين كل طلب تمرير وتخزين حالة الطلب للسماح باتصالات الاستجابة اللازمة. بمعنى ، يظهر مفهوم بادئ الاتصال ، وهو منطقي في الشبكات المبنية على تكنولوجيا خادم العميل. جدار الحماية هذا ينفق الذاكرة على تخزين البيانات حول كل اتصال ، أي أن هناك حد أقصى لعدد جلسات العمل المتزامنة المخزنة في الذاكرة. في جدار الحماية L4 ، لم تعد بحاجة إلى كتابة قاعدة استجابة للاتصال العكسي ، كما هو مطلوب في جدار الحماية L3 ، لأنه استنادًا إلى حالة الاتصال ، يسمح جدار الحماية تلقائيًا بالاتصال العكسي. أي أن جدار الحماية L4 أكثر ملاءمة من عامل تصفية الحزمة.

جدران الحماية L4 الحديثة تخزن حالة ليس فقط TCP و UDP و ICMP ، ولكن أيضًا تتبع تفاعل بعض تطبيقات L7. على سبيل المثال ، حالة FTP و HTTP و SIP والتطبيقات الأخرى ، والتي تعتمد بالفعل على التنفيذ المحدد لجدار الحماية. نحتاج إلى طرح سؤال على الشركة المصنعة لجدار الحماية L4: ما هي التطبيقات المحددة التي يدعمها محرك جدار الحماية للتفتيش ذي الحالة؟

جدار الحماية L7

جدار الحماية L7 هو جدار حماية يمرر حركة مرور شبكة IP عبر نفسه ويتحقق من كل من رؤوس المستوى 4 وشريحة البيانات لكل رزمة IP ، أي أنه يفهم حركة المرور على مستوى التطبيق L7 ، والتي يتم نقل الملفات إليها وفي أي اتجاه. نظرًا لأنه يتم تحليل المزيد من البيانات ، توجد معايير تحقق أكثر في قواعد جدار الحماية L7: اسم المستخدم والتطبيق وفئة عنوان URL وحالة البرنامج على جهاز الكمبيوتر الخاص بالمستخدم.

يكون التحميل على جدار الحماية L7 أعلى كثيرًا ، لأنه يجب على المعالج أن يحلل باستمرار ميغابايت من حقل البيانات الذي يرسله التطبيق ، بينما يتحقق جدار الحماية L4 من بضع بايتات فقط من رأس حزمة IP مع عناوين المصدر والوجهة والمنافذ. يتطلب حجم المخزن المؤقت لتخزين حالة كل تطبيق L7 أكثر من ذلك بكثير ، لأنه يتم نقل المزيد من البيانات إلى L7 من رأس TCP / IP فقط. نظرًا لزيادة حجم المخزن المؤقت عند استخدام تحليل التطبيق ، يكون عدد الجلسات المخزنة في وقت واحد في ذاكرة جدار الحماية L7 أقل من جدار الحماية L4 بنفس مقدار الذاكرة. نظرًا لأن جدار الحماية L7 يرى حسب المحتوى نوع التطبيق الذي يذهب عبر الشبكة ، فإن رقم المنفذ ليس منطقيًا ويمكن كتابة القواعد باسم تطبيق L7. بالإضافة إلى ذلك ، تولد التطبيقات الحديثة العديد من الاتصالات وكل هذه الاتصالات جزء من تطبيق واحد. يتيح لك هذا النوع من جدار الحماية استعادة السيطرة على التطبيقات الديناميكية الحديثة التي تعمل على أي منفذ ، على سبيل المثال ، برنامج TeamViewer ، bittorent ، tor ، والذي لا يعرف جدار الحماية L4 شيئًا عنه. وهذا يعني أن جدار الحماية L7 في الواقع الحديث مطلوب إذا كانت الشبكة تحتاج إلى الأمان.

إذا استمرت قراءة جدار الحماية L4 بعد قراءة هذا المقال ، فهذا يعني أنك لا تعطي لعنة حول الأمان.

UTM

UTM

UTM هو جهاز شبكة به عدة مكونات أمنية مختلفة مثبتة بداخله والتي تحلل بشكل متتابع حركة المرور عبر الجهاز. جوهر UTM هو جدار الحماية L4 ونظام الوقاية من الهجمات (IPS) ومكافحة الفيروسات وتحليل فئات عناوين URL في HTTP و HTTPS. غالبًا ما تزال UTM توفر وظائف بوابة VPN. كل هذه المكونات تدار عادة من عدة أنظمة تحكم مختلفة. تمر حركة المرور داخل UTM بالتتابع عبر وحدات التصفية والإخراج حركة مرور خالصة ، وهو ما تسمح به سياسات الأمان لكل وحدة. يمكن استخدام UTM كمنصة لوظائف أخرى: الحماية من الفيروسات ، IPS ، DDoS ، QoS ، DLP ، مرشح DNS ، قاعدة بيانات مؤشر تهديد الاستخبارات ، حماية التصيد ، وما إلى ذلك (اعتمادًا على الشركة المصنعة).

تمت كتابة المثل حول الشخص الذي طلب سبعة قبعات من جلد واحد لعملاء UTM أيضًا: كلما زادت الوظائف التي تريد تمكينها بعد الشراء ، زاد الحمل على معالج UTM لتحليل نفس مقدار الحركة. المزيد من الميزات - أقل سرعة الجهاز.

أصبحت فكرة UTM - لتحميل معالج واحد مع أكبر عدد ممكن من الوظائف طريق مسدود التطوري ، لأن عدد الوظائف نمت والمعالجات لا يمكن أن تصمد أمام كل هذا الحمل. اليوم ، على الرغم من الميزات الجيدة المعلنة ، لا أحد يتضمن جميع الوظائف في UTM للتخلص من التأخير في حركة المرور.

هدف UTM: تنفيذ أكبر عدد ممكن من الوظائف على خادم واحد من أجل جعل الجهاز أرخص بالنسبة للمستخدم.

الآن بدأت الشركات المصنعة UTM لتثبيت محركات تحليل التطبيق المستوى 7 ليقول أنهم NGFW ، وهو ما يربك المستهلك. ومع ذلك ، يسهل التعرف على ذلك إذا نظرت إلى سياسة الأمان: لا تزال القواعد قائمة على معايير التحقق من حقول L4. ولترشيح تطبيقات L7 ، يتم استخدام قسم إعدادات منفصلة ، أي أن تطبيق L7 ليس مؤهلاً ، كما يجب أن يكون في جدار الحماية L7. يعتبر التعرف على تطبيق L7 واستخدام تطبيق L7 كمعيار لسياسة الأمان هما "اختلافات كبيرة".

NGFW

NGFW هو جهاز شبكة يتم فيه تطبيق

جدار الحماية L7 . نظرًا لأن المؤهل الرئيسي يصبح اسم تطبيق L7 ، تتم كتابة القواعد وفقًا لمعايير جديدة. في NGFW ، يعمل التعيين الديناميكي لعناوين IP لمستخدمي الشبكة دائمًا ، لذلك يصبح اسم المستخدم أيضًا مؤهلًا (معيارًا). يتضمن NGFW وظائف فك التشفير SSL / TLS و SSH للتعرف على التطبيقات والهجمات داخلها ، IPS ، ومكافحة الفيروسات ، وتصفية URL.

تمت صياغة مصطلح NGFW لأول مرة بواسطة شركة التسويق Palo Alto Networks. ولكن تدريجيا أخذت الجذر في السوق وجميع الشركات المصنعة لل UTM الآن أيضا يطلقون على أنفسهم NGFW. في الواقع ، NGFW يؤدي أيضا العديد من الوظائف في وقت واحد ، لماذا إذن NGFW ليس UTM؟ الفرق هو المهم أن نعرف. إنه في وظائف أمان التطبيق NGFW (IPS ، مكافحة الفيروسات ، تصفية URL) يتم تسريعها بواسطة الأجهزة. هناك شرائح متخصصة للأجهزة: تقوم IPS بالتحقق من الهجمات على الرقاقة الخاصة بها ، ومكافحة فيروسات التوقيع من تلقاء نفسها ، وفك تشفير SSL من تلقاء نفسها ، وهكذا. يتيح فصل الوظائف بين المعالجات المختلفة تشغيل وظائف الحماية بشكل متوازٍ وعدم انتظار انتهاء الوظيفة السابقة من العمل ، كما هو الحال في UTM. على سبيل المثال ، يتم تثبيت ما يصل إلى 60 في جدران الحماية لأجهزة Palo Alto Networks

معالجات متخصصة من Cavium تعمل على تسريع وظائف الأمان والشبكات والإدارة. من المهم أن تحتوي NGFWs على واجهة برنامج واحدة لإدارة جميع الوظائف في نفس الوقت.

فكرة NGFW ، بخلاف UTM ، هي تنفيذ كل وظيفة على معالج منفصل ، متخصص في الوظيفة المطلوبة.

اعتاد مصنعو أجهزة الكمبيوتر على اتباع نفس النمط ، وأخذوا وظائف الرياضيات والرسومات في معالجات رياضية منفصلة ورسومات. لذلك ، لدى NGFW معالجات منفصلة للتعرف على تطبيقات L7 ، لفك تشفير SSL / SSH ، لفحص تواقيع مكافحة الفيروسات ، والتحقق من تواقيع IPS ، وما إلى ذلك. يتيح لك ذلك تمكين جميع الوظائف في نفس الوقت ، دون تدهور وتأخير حركة المرور في الجهاز أثناء الفحص. لماذا لا يقوم أحد بشراء أجهزة الكمبيوتر بدون مسرعات رسومية وشراء جدران الحماية دون تسريع؟ نظرًا لأن التسريع ليس ضروريًا عند السرعات المنخفضة ، ولكن عندما تتجاوز سرعات تحليل حركة المرور 1-5 غيغا بايت ، فمن المستحيل بالفعل تنفيذ جميع وظائف الأمان دون تسريع.

الغرض من جهاز NGFW هو تمكين الشركات من العمل بأمان دون إبطاء حركة المرور. يسمح لك هذا بالتحقق باستمرار من أن التطبيقات تنقل المحتوى الآمن إلى الشركة التي تحتاج إليها ، وأن التشغيل المتوازي لمحركات الحماية مع دفق مرور واحد يضمن الأداء المحدد مع تشغيل جميع ميزات الأمان ويقلل أيضًا من تأخير حركة المرور.

أمثلة

مثال على سياسة L7 في Palo Alto Networks NGFW

لماذا قد تحتاج إلى فئة عنوان URL كمؤهل؟ على سبيل المثال ، يمكنك السماح لبعض الموظفين بالاستمرار في زيارة المواقع الضارة باستخدام مستعرض ، ولكن حظر تنزيل الملفات لهم.

مثال على سياسة Palo Alto Networks التي تستخدم ملفات تعريف معلومات المضيف وعناوين URL للفئات.

تتضمن هذه السياسة أيضًا التحقق من حماية مضيف TRAPS في عمود ملف تعريف HIP ، مما سيمنع المستخدمين من دخول الموقع برمز خبيث ويستغلهم ، دون الحماية المثبتة على الكمبيوتر. TRAPS هو وكيل الحماية من البرامج الضارة واستغلالها.

يتم حظر تنزيل الملفات في إعدادات عمود "ملف التعريف" ، حيث يتم تطبيق ملف التعريف لحظر نقل جميع الملفات لأي تطبيق. هكذا يبدو الإعداد الخاص به:

خادم وكيل

خادم البروكسي هو جهاز ينهي حركة مرور التطبيق على نفسه ، ويفحص حركة المرور هذه باستخدام طرق مختلفة ويرسل حركة المرور هذه إلى أبعد من ذلك. غالبًا ما يستخدم في شبكات الخادم الوكيل لـ HTTP و HTTPS. نظرًا لأن UTM و NGFW يحللان تدفقات HTTP و HTTPS بشفافية ، دون الحاجة إلى إعدادات خادم وكيل واضحة من العملاء ، فإن وكلاء HTTP يختفون تدريجياً من الشركات.

ما هو معرف المستخدم

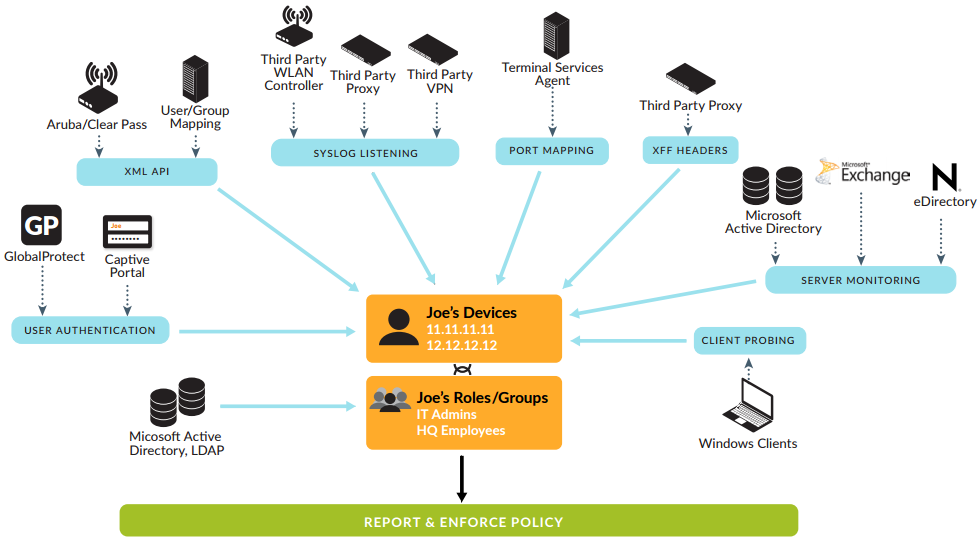

اخترع NGFW آلية لتحديد المستخدمين. الخوارزمية إما تعمل داخليًا أو تعمل على عامل خارجي. سأدعو هذه آلية معرف المستخدم. يقوم USER-ID بإنشاء وصيانة جدول تعيين لاسم المستخدم وعنوان IP الحالي الخاص به. يحدث أيضًا أنه في الجدول هناك قيمة ومنفذ لمستخدم معين ، إذا كان المستخدمون يعملون من خلال VDI (أي أن المستخدمين يأتون من نفس العنوان ويمكن تمييزهم فقط عن طريق المنفذ).

سوف

أدرج آليات

معرف المستخدم في شبكات Palo Alto

- مراقبة الخادم : يقرأ عامل معرف المستخدم الأحداث من خوادم Exchange أو وحدات التحكم بالمجال أو خوادم Novell eDirectory

- التحقيق العميل : عميل معرف المستخدم يستقصي عملاء Windows عبر WMI

- وكيل خدمات المحطة الطرفية : يوزع وكيل TS لمختلف المستخدمين نطاقات مختلفة من منافذ TCP / UDP للعمل مع Windows / Citrix Terminal Servers

- تحليل رسالة Syslog : يقوم وكيل معرف المستخدم بقراءة رسائل مصادقة syslog من مختلف الأنظمة ، وحدات التحكم اللاسلكية ، أجهزة 802.1x ، خوادم Apple Open Directory ، الخوادم الوكيلة ، بوابات VPN ، Cisco ISE

- المصادقة عبر عميل GlobalProtect : يمكن إضافة اسم مستخدم وكلمة مرور VPN + إلى MFA

- المصادقة من خلال Captive Portal : تتم مصادقة حركة مرور الويب بواسطة نموذج الويب NTLM أو AAA (يتم استخدام Captive Portal في مترو موسكو والمقاهي. يسمح لك NTLM بجعل المصادقة شفافة)

- XML API : يتم إرسال المعلومات حول الدخول والخروج بواسطة وكيل معرف المستخدم باستخدام أوامر خاصة من خلال جدار الحماية REST API

- X-Forwarded-For : يملأ الوكلاء هذا الحقل في طلب HTTP بحيث يتضح من يختبئ خلف الوكيل

تعد قراءة سجلات من وحدات تحكم Active Directory الميزة الأكثر استخدامًا في معرف المستخدم.

يقوم وكيل USER-ID بقراءة الرسائل من سجلات AD بشكل دوري ، حيث يتم تسجيل المستخدم الذي قام من خلاله عنوان IP بتسجيل الدخول منه ، ومنهما يكتشف USER-ID العنوان الذي يستخدمه المستخدم ويخزنه داخل NGFW ، على سبيل المثال ، بالنسبة إلى Windows 2008/2012 ، هذه هي الرسائل:- 4768 - منحة التوثيق الممنوحة- 4769 - منحت تذكرة الخدمة- 4770 - تم تجديد التذكرة الممنوحة- 4264 - نجاح تسجيل الدخوليحتاج وكيل USER-ID إلى الوصول بامتيازات قارئ السجل حتى لقراءة السجلات.المفاهيم الخاطئة حول التفتيش الدولة

يجب أن أخصص فصلًا منفصلًا لهذا المفهوم المقدس لكل مهندس شبكات ومهندس أمن. من الضروري التأكيد على الأشياء المهمة التي غاب عنها في الدورات التدريبية على جدران الحماية واستكمالها. إذا كنت قد تعلمت بالفعل أساسيات الفحص الدقيق ، فمن المرجح أن يكون لديك بعض الأفكار الخاطئة.هناك فكرة خاطئة واحدة أراها أحيانًا بين الزملاء. انتباه!

التفتيش الدقيق لا يتعلق فقط بحالة اتصال TCP أو UDP أو ICMP! هذا أيضًا يتعلق بحالة البروتوكولات والتطبيقات الأكثر تعقيدًا: FTP و SIP و RPC و SMTP و SMB وما إلى ذلك!مثال

FTP هو بروتوكول طبقة التطبيق. ولديه أمر منفذ يمكنه تعيين اتصال TCP جديد. يجب أن يراقب أي جدار حماية يضع نفسه كجدار حماية للتفتيش حالة أوامر FTP ويرى الأمر PORT ويسمح بالاتصال بالمنفذ والعنوان المطلوب هناك. وهذا ليس كل شيء: يجب على جدار الحماية أيضًا استبدال معلمات الأمر PORT وإدراج العنوان الصحيح إذا كان خادم FTP يعمل مع NAT.

هذا هو ، في أي جدار حماية L4 حديث ، هناك عنصر يتجسس على مستوى L7. وهناك أكثر من بروتوكول واحد: لا يزال هناك بروتوكول HTTP و RPC وغيرها ... ومحللات بروتوكول الطبقة 7 تسمى بوابة طبقة التطبيق (ALG).مثال

الأكثر تفضيلاً في نفس الوقت بالنسبة لشبكات الاتصال وأفراد الأمن هو ALG لـ SIP ، حيث سئم العديد من الذين يقومون بتكوين SIP ALG على جدار الحماية L4 من مشاكل ، وكثيراً ما ينتهي الأمر بفصله.

هذا هو ، بالفعل في جدار الحماية L4 هناك بدايات تحليل بروتوكولات المستوى 7. جدران الحماية L4 تختلف عن بعضها البعض في عدد ALGs تنفيذها. عند مقارنة جدران الحماية L4 التقليدية ، سيكون السؤال العادل لمهندس نظام الشركة المصنعة هو: كم عدد البروتوكولات والتطبيقات التي يدعمها محرك الفحص الحكومي الخاص بك؟ كقاعدة عامة ، لا أحد يجيب.اتضح أن جدار الحماية L7 هو أيضًا جدار حماية للتفتيش ذي الحالة ، لكنه يحلل ويخزن حالة جميع التطبيقات ، وليس بشكل انتقائي فقط ، مثل جدار الحماية L4.

يتم التصور الخاطئ الثاني من قبل الشركات المصنعة جدار الحماية أنفسهم. خذ أي ورقة بيانات حيث يكتب الصانع مثل هذه المعلمة مثل "عدد الجلسات المتزامنة". والسؤال الذي يواجه الشركة المصنعة هو ما يلي: ما هي جلسات البروتوكول والتطبيق التي تم قياسها وكان على الأقل في حالة تمكين TCP ، ناهيك عن وجود أي اختبارات لمستوى L7؟نحن نعلم أن كل بروتوكول أو تطبيق له حالة يتذكرها جدار الحماية. ولتخزين هذه الحالة ، تحتاج إلى تخصيص مخزن مؤقت في ذاكرة الجهاز. في الواقع ، تعني المعلمة "عدد الجلسات المتزامنة" عدد المخازن المؤقتة لحالات التخزين التي يمكن استيعابها في ذاكرة الجهاز. يجب أن تفهم أنه بالنسبة لجدار الحماية L4 ، يتم قياس هذه المعلمة غالبًا من أجل TCP العاري أو حتى UDP. وهذا يعني أن TCP يحتاج إلى مخزن مؤقت يكون فيه منفذ IP والاتصال فقط مناسبين. ومع ذلك ، في اختبار تطبيقات L7 ، على سبيل المثال ، HTTP ، سيكون هذا المخزن المؤقت أكبر بكثير ، لأن تخزين معلمات طلب GET داخل HTTP على سبيل المثال يتطلب المزيد من الذاكرة. والذاكرة ليست مطاطية. وفقًا لذلك ، إذا كتب المصنع اسمًا مثل "عدد الجلسات المتزامنة" ، فعليه كتابة:- /, c stateful inspection,

- L4, TCP/IP,

- - L7 .

قم بقياس جدار الحماية L7 بشكل صحيح على عدد جلسات HTTP المتزامنة ، على حزم ذات أطوال مختلفة: 64 كيلو بايت ، 44 كيلو بايت ، 16 كيلو بايت ، 1.5 كيلو بايت. من الواضح أنه في حالة إجراء بعض القياسات من قِبل بعض الشركات المصنعة على وحدات UDP 1518 ، فمن المرجح أن هذا الجهاز لن يعمل على شبكتك ، لأنه لن يعمل على إجبار المستخدمين على إرسال حزم UDP بحجم 1518 بايت فقط ، بل وإجبارهم على الاستجابة بهذه الطريقة حزم خادم HTTP من الضروري إخبار مثل هذه الشركة المصنعة أن أداء جدار الحماية L7 يجب أن يقاس على الأقل على حركة المرور باستخدام بروتوكول HTTP. من الشركات المعروفة التي تجري مثل هذه الاختبارات علنًا: NSS Labs.يجري مصنعو جدار الحماية أنفسهم اختبارات مخصصة في مختبراتهم ، والتي يمكنها طلب ملف تعريف حركة المرور الخاص بهم ، على سبيل المثال: 30٪ من حركة مرور HTTPS و 10٪ من حركة مرور SMB و 10٪ من حركة مرور FTP وما إلى ذلك.مثال

بعد التحقق من جهاز واحد من الشركات المصنعة لل UTM على مولد حركة المرور IXIA:

- في وضع جدار الحماية L4 - 4،000،000 جلسات متزامنة ،

- في وضع جدار الحماية L7 - 200000 جلسات متزامنة.

هذا مؤشر على وجود عدد أقل من المخازن المؤقتة لجلسات L7 في ذاكرة الجهاز بسبب حجمها الكبير.

وبالمناسبة ، سيكون كذلك مع الأداء العام للجهاز: مع فحص المحتوى المعطل للتطبيقات ، يعمل جدار الحماية بشكل أسرع بعشر مرات من التطبيقات الممكّنة. من الممكن استخدام تحليل رؤوس المستوى 4 فقط لتسريع الجهاز ، ولكن لم يعد هناك أمان.النقطة المهمة الثالثة- العمل في كتلة. يجب أن تعمل جميع جدران الحماية في مجموعة ، لأنه إذا توقف جدار الحماية عن العمل ، فستكون مهمتها هي "الاستلقاء" وحظر كل حركة المرور - هذه هي نظرية حماية المباني على أساس جدران الحماية. بينما يمنع جدار الحماية "المعطل" حركة المرور ، يجب أن يقوم جدار الحماية المجاور بمهمة تمرير حركة مرور شرعية. ولكن ماذا عن الاتصالات التي مرت الأولى؟ على الأرجح ، قام جدار الحماية الأول بتمرير حالة جميع الاتصالات إلى الثانية ، ولكن ما إذا كان قد تم نقل حالة رؤوس IP فقط إلى الجوار أو الحالة الكاملة لجميع تطبيقات المستوى L7: ولكن كانت هناك بعض اتصالات SSL التي تم فك تشفيرها وعملت IPS ومكافحة الفيروسات عليها - تم تجميعها الحزم في المخزن المؤقت للتحقق من محتويات. وهنا يتبين أن جدار الحماية L4 و L7 مختلفان أيضًا:حالة الإرسال L4 ليست هي نفسها حالة الإرسال L7. هذا مهم أيضا لفهم.هناك فكرة خاطئة أخرى مفادها أن جدار الحماية L7 يمكن أن يعمل في مجموعات من أكثر من جهازين - وهذا غير صحيح ، لأن كمية البيانات L7 المرسلة تزداد باطراد مع كل عقدة جديدة في الكتلة ومعالجة البيانات حتى اثنين من الجيران تتجاوز تكلفة معالجة بيانات الجهاز الخاص به. هذا هو السبب في أن مجموعات من أكثر من جهازين تعمل فقط من خلال تبادل رؤوس L4 ، وعند التبديل بين المجموعات ، تتم إعادة تشغيل جميع وظائف تحليل التطبيق والحماية.لذلك ، تحتاج إلى مقارنة جدار الحماية L4 و L7 بكفاءة ، تمامًا كما لو كنت تقارن ما إذا كانت السيارة والدبابات مناسبة لك في حالة حرب. لزيادة أمان شبكتك ، يقوم جدار الحماية L7 بعمل أكثر تعقيدًا ، ويتم المزيد من العمل على معالجاته ويحتاج إلى ذاكرة أكبر لتخزين حالة تطبيقاتك! كل هذا يجب القيام به من أجل الأمن.الجزء 2. تأثير الأمان لجدار الحماية L7