مرحبا الزملاء. آخر مرة ، في المادة

"1. تحليل سجلات نقاط الفحص: تطبيق Check Point الرسمي لـ Splunk » ناقشنا تحليل سجلات بوابة الأمان استنادًا إلى التطبيق الرسمي في نظام تسجيل الدخول إلى Splunk. في الختام ، توصلوا إلى استنتاج مفاده أنه على الرغم من أن التطبيق كحل سريع مناسب للغاية ، إلا أنه غير مكتمل في هذه المرحلة - لم يتم تكوين عدد كبير من لوحات المعلومات ، وهو أمر مهم للغاية الانتباه إلى مهندس الأمن لفهم ما يحدث في المنظمة من وجهة نظر أمن المعلومات. سنناقش في هذه المقالة إمكانيات عرض السجلات وتحليلها باستخدام وظيفة SmartEvent ، والتي تستحق الاهتمام بها ، والنظر في الخيارات المتاحة لأتمتة الأحداث.

يقارن SmartEvent السجلات من جميع بوابات Check Point لتحديد النشاط المشبوه وتتبع الاتجاهات والتحقيق في حوادث أمان المعلومات. يتم تحليل البيانات في الوقت الفعلي ، مما يتيح لك الاستجابة السريعة للحدث. يتم تضمين SmartEvent في قائمة المنتجات على خادم الإدارة ، لكنه يتطلب ترخيصًا منفصلًا ، ويتألف من طرق عرض وتقارير يمكنك إنشاؤها بنفسك أو استخدام طرق أخرى مثبتة مسبقًا.

في الواقع ، لكي تعمل هذه الوظيفة ، تحتاج فقط إلى تمكين الشفرة في إعدادات خادم الإدارة ، فستحصل على الفور على مجموعة من التقارير التي يمكن إنشاؤها ، بالإضافة إلى إمكانية إنشاء تقارير جديدة بناءً على مهامك ، بالإضافة إلى الأداة الإضافية لـ SmartEvent Settings & Policy ، ويتم تكوين قواعد أتمتة الأحداث.

النظر أولاً في تقارير SmartEvent القياسية. أود أيضًا لفت الانتباه إلى أن خادم الإدارة لديه إصدار من نظام التشغيل GAIA R80.20.

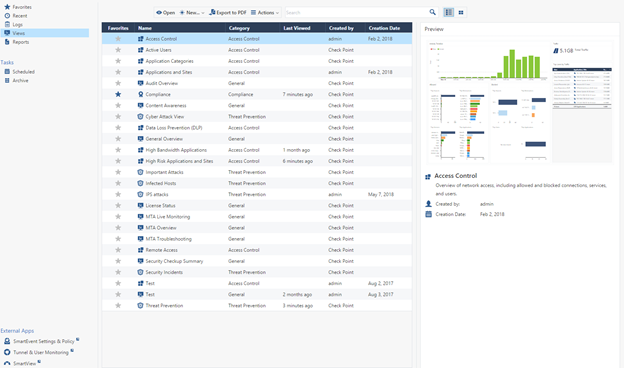

تقارير SmartEvent القياسية

مع وجود عدد كبير من أحداث الأمان المحددة مسبقًا والقابلة للتخصيص بسهولة ، يمكنك تشغيل SmartEvent والبدء في جمع معلومات التهديد في دقائق. بعد تنشيط الشفرة مباشرة ، تحصل على فرصة لإنشاء عدد كبير من تقارير SmartEvent القياسية ، والتي يمكنك رؤيتها في الصورة أدناه.

تتيح التقارير المدمجة عملية حماية مستمرة. وهذا شرط أساسي لأمن المعلومات.

دعنا نذهب من خلال استعراض قصير للآراء والتقارير الرئيسية.

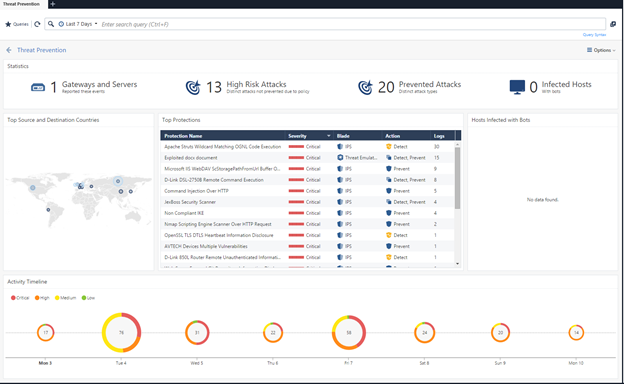

1) منع التهديدالمعلومات الأكثر إثارة للاهتمام في هذا الفحص هي قائمة بجميع توقيعات IPS التي تم اكتشافها فقط ولكن لم يتم حظرها. وفقًا لإعدادات سياسة الأمان ، لا يمكن اكتشاف العديد من التواقيع فقط ، فهذا غير مرغوب فيه ، ولكن الأسوأ من ذلك ، عندما يتم ملاحظة هذه التواقيع في حركة المرور ولا يتم اتخاذ أي إجراء آخر ، يمكن أن يكون هناك دائمًا مثل هذا التغيير في الحدث الذي قد يمثل هذا التوقيع الخاص تهديدًا للبنية الأساسية الخاصة بك لذلك ، يجب على المهندس بالتأكيد مراجعة هذا التقرير واتخاذ إجراءات بشأن هذه الأحداث ، على سبيل المثال ، وضع التواقيع في وضع المنع. يجب عليك أيضًا التحقق من الأجهزة المضيفة التي حددها "بوابة الأمان" على أنها أجهزة مصابة.

2) ملخص الفحص الأمني

2) ملخص الفحص الأمنيأعتقد أنه إذا كان لديك بالفعل نقطة تفتيش أو كنت قد اختبرت هذا المنتج ، فعندئذ هذا التقرير ، أنت تعرف بالتأكيد. ملخص فحص الأمان يعطي صورة كاملة عن حالة أمن المعلومات في المؤسسة ، والعمليات غير المرغوب فيها التي تحدث في البنية التحتية الخاصة بك. ومع ذلك ، لا يمكنني النصح باستخدام التقرير كمواد يومية للعمل ، حيث إن كمية هائلة من المعلومات ستتدخل وتشتت انتباهك. من الأكثر منطقية إنشاء تقرير بتردد معين للمقارنة مع الإصدار السابق للتأكد من أن التغييرات في سياسة الأمان قد أتت بعمل إيجابي.

3) نشاط المستخدمإنه تقرير ملائم للغاية عن نشاط المستخدم الداخلي ، ومع ذلك ، فمن وجهة نظري ، من الملائم عرض إحصاءات استخدام التطبيقات عالية المخاطر بشكل منفصل من قبل المستخدمين ، وليس فقط قائمة بجميع التطبيقات.

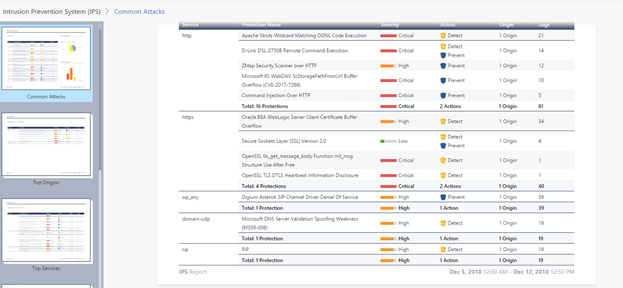

4) نظام منع الاختراق (IPS)

4) نظام منع الاختراق (IPS)تقرير ذكي عن مراقبة أداء نظام IPS ، بالنسبة لي الجدول الأكثر إثارة للاهتمام هو Top Services و Top Connections. يعد هذا التقرير مفيدًا للغاية في تحسين نظام IPS للخدمات بشكل صحيح ، وكنتيجة لذلك ، بناءً على هذا التقرير ، من الممكن تحديد تصرفات المهاجمين للبحث عن نقاط الضعف في البنية الأساسية الخاصة بك ، ومن ثم ، يمكنك بدورها تكوين سياسة منع التهديدات للخدمات بشكل صحيح دون تعطيل الأعمال العمليات.

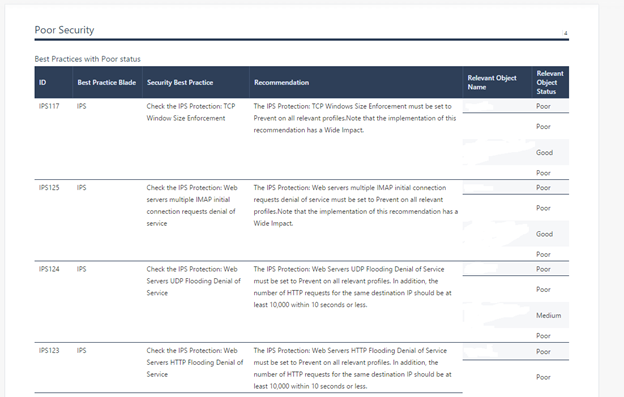

5) الامتثال بليد

5) الامتثال بليديعتبر Check Point Compliance Software Blade حلاً متكاملًا لمراقبة الامتثال لممارسات أمان تكنولوجيا المعلومات الحالية.

يحتوي هذا التقرير على اقتراحات لتغيير السياسات لتلبية أفضل الممارسات ومعايير أمن المعلومات الأساسية. إذا كنت لا تعرف كيفية تأمين البنية الأساسية الخاصة بك بشكل صحيح ، فإن هذه التوصيات تعطي فكرة جيدة عن كيفية تكوين جدار الحماية ، ومع ذلك ، فمن المفيد فهم العمليات التي يجب حظرها وتلك التي لا تريدها ، فيما يتعلق بمؤسستك. لست متأكدًا من أنه سيكون من الممتع بالنسبة لك الاطلاع على هذا التقرير كل يوم ، لكن الأمر يستحق القراءة بالتأكيد مرة واحدة على الأقل.

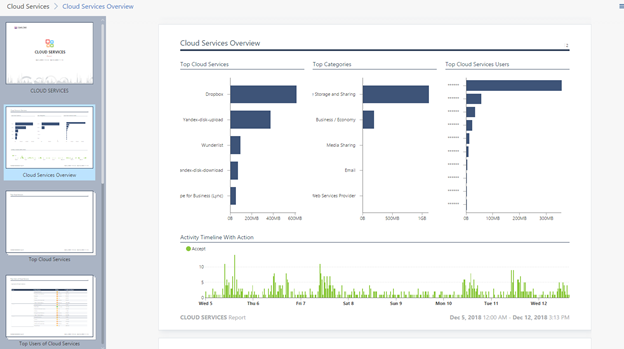

6) الخدمات السحابية

6) الخدمات السحابيةفي التقرير حول استخدام التطبيقات السحابية ، ستشاهد إحصائيات حول استخدام الخدمات السحابية ، وكقاعدة عامة ، فإن الشيء الأكثر إثارة للاهتمام هنا هو استخدام الأقراص السحابية ، وكم عدد ميغابايت التي يتم تنزيلها وتنزيلها ، في التقرير سوف ترى إحصائيات موجزة فقط ، والأهم من ذلك هو مراقبة مقدار استنزاف المستخدمين لحركة المرور الخاصة بهم. وظائف في محركات الأقراص السحابية ، لأنها قد تكون مستندات تشكل معلومات سرية.

7) التطبيق وتصفية URL

7) التطبيق وتصفية URLليس لدي شك في أن "تصفية التطبيق وعنوان URL" هو التقرير المحدد مسبقًا الأكثر شيوعًا. يحتوي "فلترة التطبيقات وعناوين URL" على معلومات حول زيارات المواقع التي يحتمل أن تكون خطرة والأكثر شعبية. يتم جمع الإحصائيات للفئات والمواقع الأكثر زيارة وعدد الزيارات لكل مستخدم على حدة ، ويأتي فهم واضح لما يفعله الموظفون. وثيقة لا غنى عنها في صياغة وتحديث قواعد التحكم في التطبيق وشفرات تصفية عناوين URL.

يمكنك أيضًا قراءة مقال

"لوحات معلومات Check Point - هذا ما أحبه" ، حيث يمكنك معرفة المزيد حول لوحات المعلومات ، وميزات الوظائف ، وبالتالي لماذا يحبونها كثيرًا.

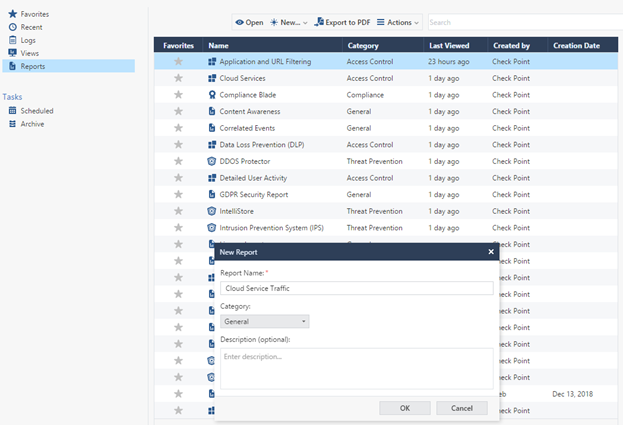

إنشاء تقريرك

على الرغم من أن التقارير المحددة مسبقًا مريحة للغاية ، لا يمكنك وضع كل الفطر في سلة واحدة. يواجه جميع المهندسين تقريبًا حقيقة أنهم بحاجة إلى إعداد تقاريرهم ، والتي ستحتوي على معلومات قد تكون مهمة لأداء وظائف عملهم ، باتباع ميزات الجهاز وطبيعة المؤسسة.

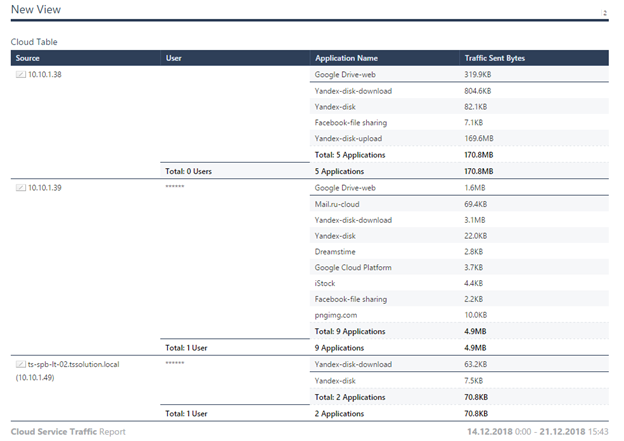

نظرًا لأننا ذكرنا الرغبة في جمع إحصائيات حول عدد الزيارات التي تذهب إلى التطبيقات السحابية ، فلنحاول تقديم مثال نموذجي - جدول. دعونا ننشئ تقريرًا عن حركة المرور التي تم تنزيلها على الأقراص السحابية ، والتي ستتضمن معلومات عن المستخدمين وعناوين IP ومقدار حركة المرور التي انتقلت إلى التطبيقات السحابية.

إنشاء تقرير - عن طريق اختيار قائمة

تقرير جديد ، قم بتعيين اسم

Cloud Service Traffic .

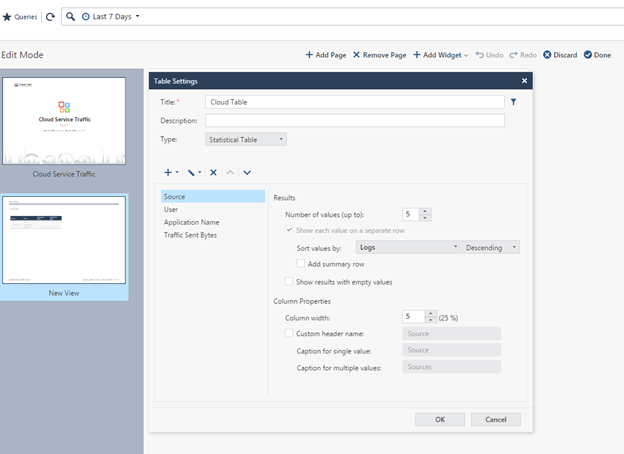

بعد ذلك ، أضف الجدول إلى الصفحة الفارغة:

إضافة عنصر واجهة مستخدم -> جدول .

عيّن اسم الجدول ، على سبيل المثال ،

"جدول السحب" ، ثم اترك نوع

الجدول الإحصائي . في هذه الحالة ، سيتم عرض البيانات الإحصائية الملخصة المحسوبة ، إذا حددت

Log Log ، فسيكون الجدول من بيانات لكل حدث فردي ، في سياق مهمتنا ، لسنا بحاجة إلى هذا الخيار.

بعد ذلك ، يتعين عليك تحديد المعلمات التي سيتم إنشاء الجدول بها ، وتحتاج إلى رؤية المستخدم ، واسم التطبيق السحابي الذي يتم تنزيل البيانات به ، ومقدار حركة المرور الصادرة ، وتحتاج أيضًا إلى النظر في الخيار عندما يكون اسم المستخدم مفقودًا ، أي أنك بحاجة إلى إضافة عمود إضافي بعنوان IP الذي منه هناك اتصال. وفقًا لذلك ، نختار المعلمات

المصدر ،

المستخدم ،

اسم التطبيق ،

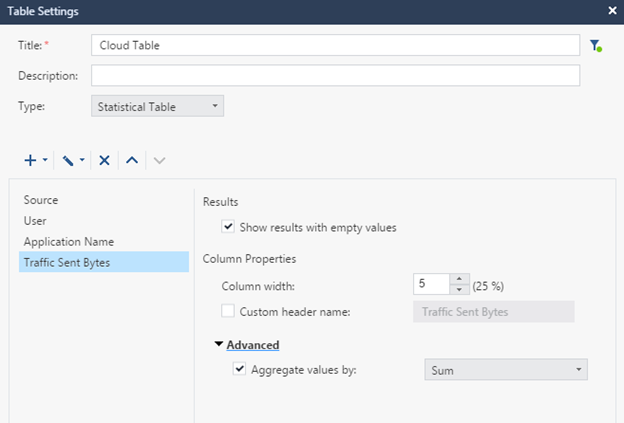

حركة مرور البايت المرسلة .

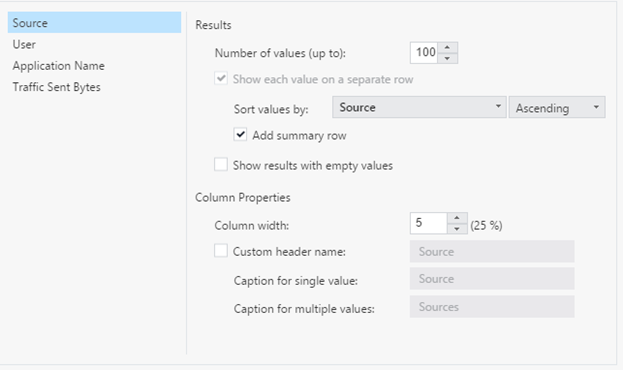

بعد ذلك ، تحتاج إلى تكوين المعلمات وفرزها بشكل صحيح. كالمعلمة الأولى ، حدد المصدر ، بناءً على حجم المؤسسة ، قم بتعيين الحد الأقصى لعدد القيم (

عدد القيم ) ، التي حددتها 100 ، وفرزها حسب القيمة الذاتية ، لأن هذه هي المعلمة الرئيسية ، والتي لا تعتمد على معلمات أخرى.

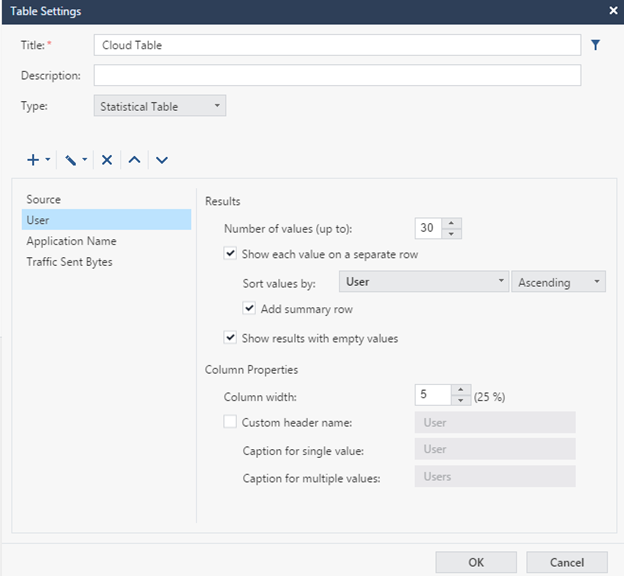

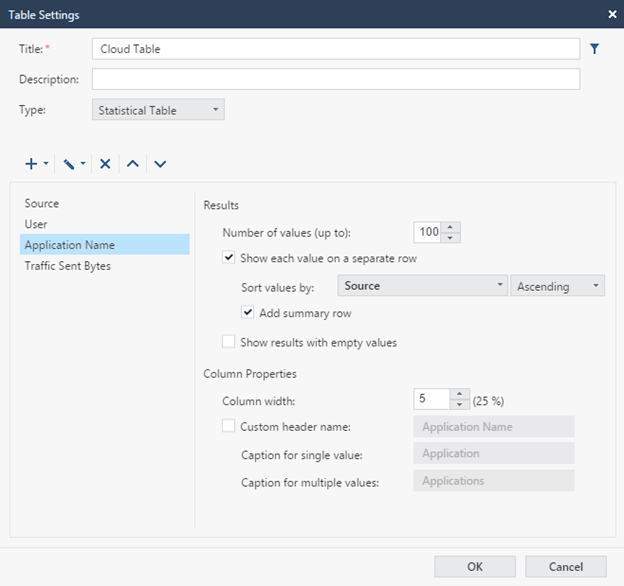

بعد ذلك ، قم بتكوين معلمات

بايت المستخدم واسم التطبيق وحركة

المرور المرسلة بطريقة مماثلة. فقط فرز النتائج حسب المصدر.

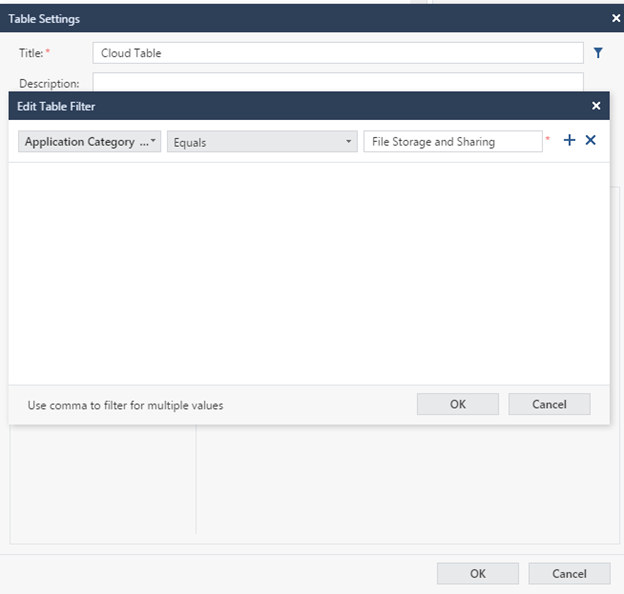

لقد حددنا الهيكل ، ونتيجة لذلك سيتم إصدار جدول لجميع المستخدمين والتطبيقات ، حيث يوجد عدد كبير منهم ، ونحن مهتمون فقط بالتطبيقات السحابية ، وسنقوم بتعيين عامل تصفية لحل هذه المشكلة (الرمز موجود في نفس المستوى مثل العنوان).

كحقل ، حدد

Application Category ، وعملية

Equals ، واضبط اسم المجموعة -

File File and Sharing .

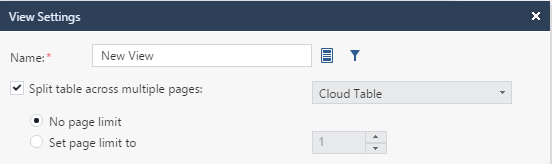

بعد ذلك نمد الجدول إلى الصفحة بأكملها ، احفظ التغييرات - تم. أيضًا ، إذا كان لدينا عدد كبير من النتائج في الجدول ، ولم يكن كل شيء مناسبًا في صفحة واحدة ، فإن الأمر يستحق تثبيت امتداد النتائج إلى صفحات جديدة ، ولهذا نذهب إلى

الخيارات -> عرض الإعدادات .

نتيجة لذلك ، حصلنا على طاولة جاهزة ، يمكنك دراسة النتائج.

أيضًا في التقرير ، يمكنك تكوين الرسوم البيانية والمخططات وما إلى ذلك. المبدأ هو نفسه تقريبا في كل مكان. مجموعة أدوات المستخدم العادي شفافة تمامًا ولا تتطلب مواهب خاصة. يبقى النظر في وظيفة الأتمتة في SmartEvent ، وهي ليست شائعة جدًا ، ولكن من وجهة نظري ، والتي تلعب دورًا مهمًا في ضمان عمليات أمن المعلومات.

SmartEvent أتمتة

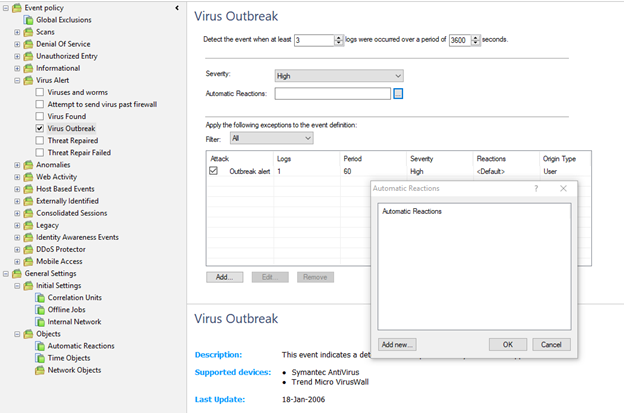

هناك أداة خاصة في SmartEvent تحمل نفس الاسم لإدارة الشفرة ، والتي تتيح لك تكوين إنشاء أحداث الأمان وتعديلها ، وأتمتة الإجراءات الخاصة بهذه الأحداث.

تنقسم شجرة الإدارة إلى فرعين: سياسة الأحداث والإعدادات العامة. يتم تصنيف جميع الأحداث التي اكتشفها SmartEvent في فرع سياسة الأحداث. عند تحديد حدث ، يتم عرض خصائصه المخصصة في لوحة التفاصيل ، ويتم عرض وصف الحدث في لوحة الوصف. يؤدي تنظيف الخاصية إلى إزالة هذا النوع من الأحداث من السياسة في المرة التالية التي يتم تثبيتها فيه.

في الإعدادات العامة ، يتم تعيين الإعدادات الأولية ، ولكن من المرجح أن الشيء الوحيد المطلوب هو:

- يعد إعداد Offline Jobs بمثابة تحميل للسجلات القديمة في SmartEvent ، والتي لم تكن موجودة على خادم الإدارة ، أو تم تشغيل SmartEvent بعد إنشاء هذه السجلات.

- إنشاء إجراءات تلقائية في ردود الفعل التلقائية.

لكل سياسة ، يمكنك تعيين إجراء تلقائي.

الإجراء التلقائي هو إكمال مجموعة معينة من الإجراءات التي تخضع لتنفيذ حدث ، والتي تشمل:

- إرسال البريد الإلكتروني

- إرسال الفخاخ SNMP

- مصدر كتلة IP

- منع حدث الهجوم

- تنفيذ برنامج نصي خارجي.

كل خيار قابل للتطبيق تمامًا في الحياة الواقعية ، اعتمادًا على الحدث الذي قمت بتعيين الإجراء التلقائي له ، على سبيل المثال ، بالنسبة لبعض الأحداث ذات الطبيعة المثيرة للجدل ، يمكنك تعيين الإجراء لإرسال رسالة إلى المهندس ، وحظر عناوين IP للأحداث الأخرى ، على سبيل المثال ، في حالة محاولة المسح الضوئي شبكتك أو هجوم الفيروس. يتم فرض الإجراء التلقائي في خصائص الحدث.

من الممكن تكوين تنفيذ البرنامج النصي لحدث معين ، لكن في هذا الوضع ، أعتقد أن هذا ليس مناسبًا ومناسبًا للغاية ، لأن الوظيفة محدودة للغاية ، ولا يمكنك تكوين الإدخال إلى البرنامج النصي ، حيث أنه مطلوب لبعض المهام ، فمن السهل ارتكاب خطأ بسبب تافه النظام ، لذلك ، من الأفضل ترك كل ما يتعلق بالبرامج النصية على نظام التسجيل مثل واجهة برمجة تطبيقات Splunk + Check Point ، ومجموعة أكبر من القدرات والوظائف غير المحدودة تقريبًا.

الخاتمة

نحن نقدم الخطوط العريضة للتقارير الرئيسية التي ينبغي أن تهم مهندس أمن المعلومات:

- منع التهديد

- نظام منع الاختراق (IPS)

- التطبيق وتصفية URL

- تقارير مخصصة

إذا اعتبرنا SmartEvent مجرد نظام للتسجيل والتحليل ، والذي ينتج أيضًا كل التقارير اللازمة مع الحد الأدنى من الإعدادات المسبقة ، فهذا يعد حلاً مثاليًا.

واجهة تافهة لإنشاء تقاريرك ، كل ما هو مطلوب للتحليل اللاحق للحوادث الأمنية ، والحفاظ على عمليات IS في المنظمة. علاوة على ذلك ، هذه عملية مستمرة وتتطلب مشاركة مستمرة من المهندس. ولكن إذا نظرنا إلى هذا المنتج كحل من حلول SIEM ، فسيكون من الصعب تكوينه ، والوظائف المحدودة لأتمتة الأحداث وربطها ، ومن المستحيل إنشاء مركز واحد لمراقبة وإدارة نظام أمن المعلومات في مؤسسة على هذا الأساس. النظر في جميع التفاصيل ومقارنة الحلول المختلفة لتحليل سجلات نقطة التفتيش في المقالات التالية.