مستوحاة من مقال

Group-IB حول هجوم قراصنة واسع النطاق على البنوك والمؤسسات ، نيابة عن الوكالات الحكومية ، قررت أن أعرف المزيد حول RTM.

الهدف ليس فقط العثور على المتورطين في هذا الهجوم ، ولكن أيضًا لإظهار مدى إمكانية الوصول إلى مثل هذا التحقيق باستخدام أدوات جيدة وبعض الخلفية التقنية.

مصدر البيانات من

المنشور EditorGIB :

- 11 سبتمبر 2018 - بداية البريدية الخبيثة الجماعية

"... في المجموع ، من سبتمبر إلى أوائل ديسمبر ، أرسل المتسللين 11،073 خطابًا من 2900 عنوان بريد إلكتروني مختلف مزورة من قبل الوكالات الحكومية. تم اكتشاف حوالي 900 نطاق مختلف مرتبط بعناوين المرسل. "

- محتوى الحروف يحتوي على معلومات:

"... كما هو موضح موضوع الرسالة" إرسال يوم الخميس ، "مذكرة" ، "الدفع من أغسطس إلى سبتمبر ،" "نسخ من المستندات ، وما إلى ذلك)."

- معلومات حول التعليمات البرمجية الضارة هي Trojan RTM.

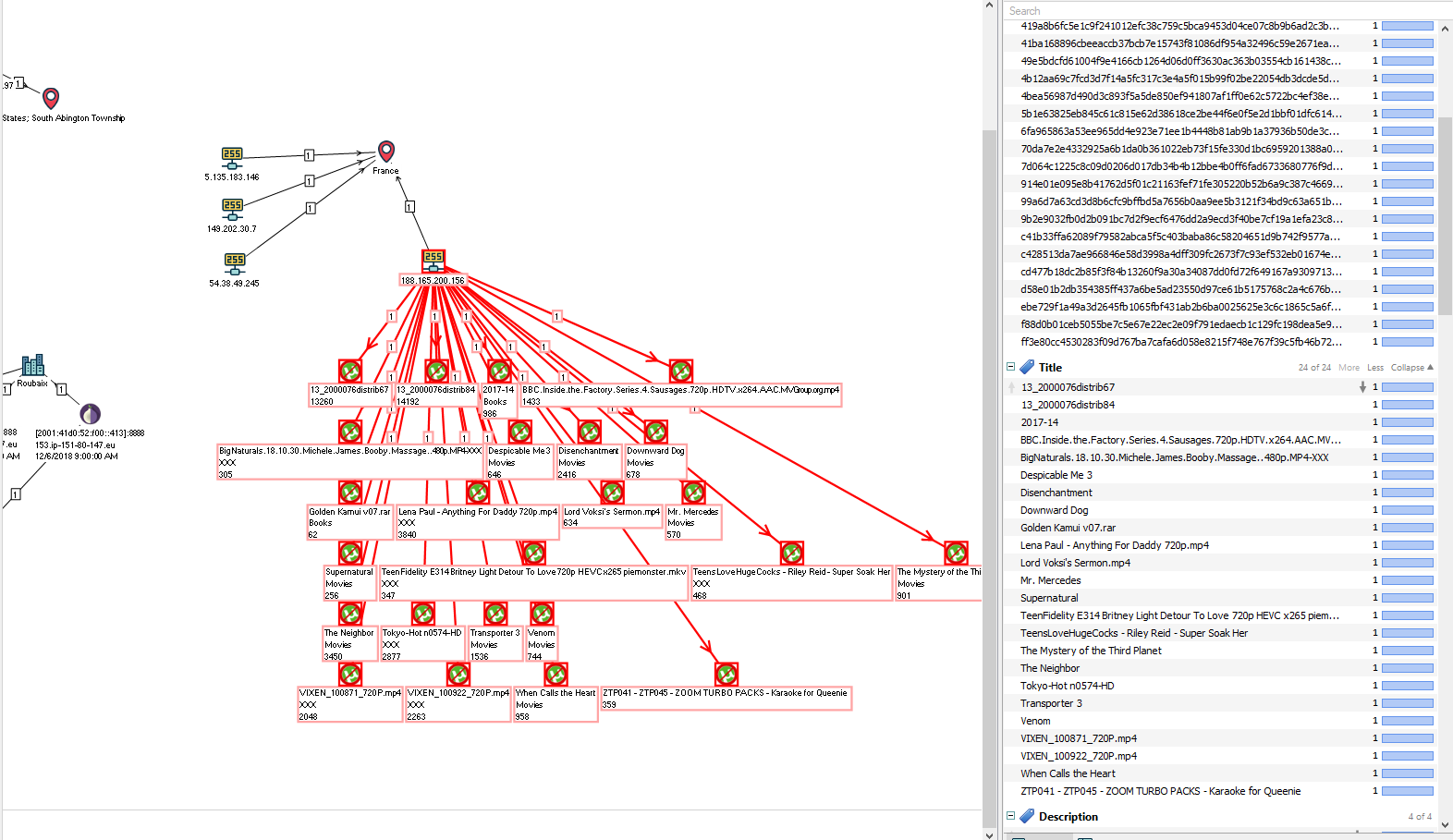

- معرّفات الشبكة: domain namecha.in وعناوين IP: 188.165.200.156 و 185.190.82.182 و 5.135.183.146 و 151.80.147.153 و 109.69.8.34.

- وفقًا لاستنتاجات المحلل من Group-IB:

"للحصول على عنوان IP لخادم" C&C "، يتم الوصول إلى موقع" namecha.in ".

دعونا نتحقق من أن خدمات hybrid-analysis.com ، virustotal.com تعرف عن namecha.in. لأغراض التحقيق ، سأستخدم منتجًا يسمى لامبيري - وضع نفسه على أنه "أداة تحليل البيانات للجميع" ، في رأيي ، المنتج هو نتيجة لتكوين i2 ، Maltego ، ويبدو أن المطورين قد استلهموا من Palantir.

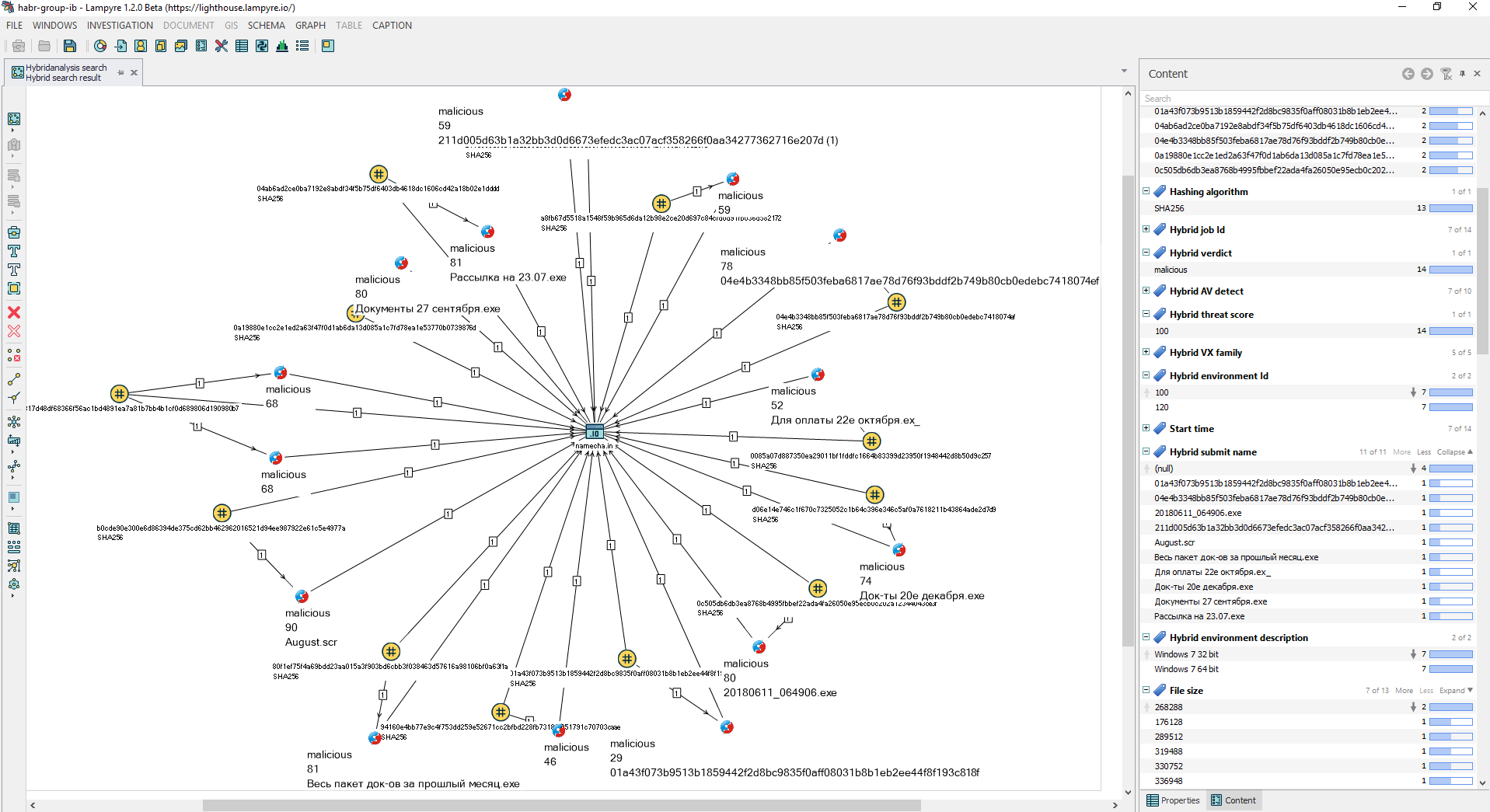

يؤدي تنفيذ استعلامات

بحث Hybridanalysis و

Search Virustotal إلى الحصول على النتيجة التالية:

يمكن ملاحظة أن أسماء الملفات المرسلة مرة واحدة للتحقق منها إلى خدمة التحليل المختلط تشبه الأسماء الواردة في تقرير محللي Group-IB.

دعنا

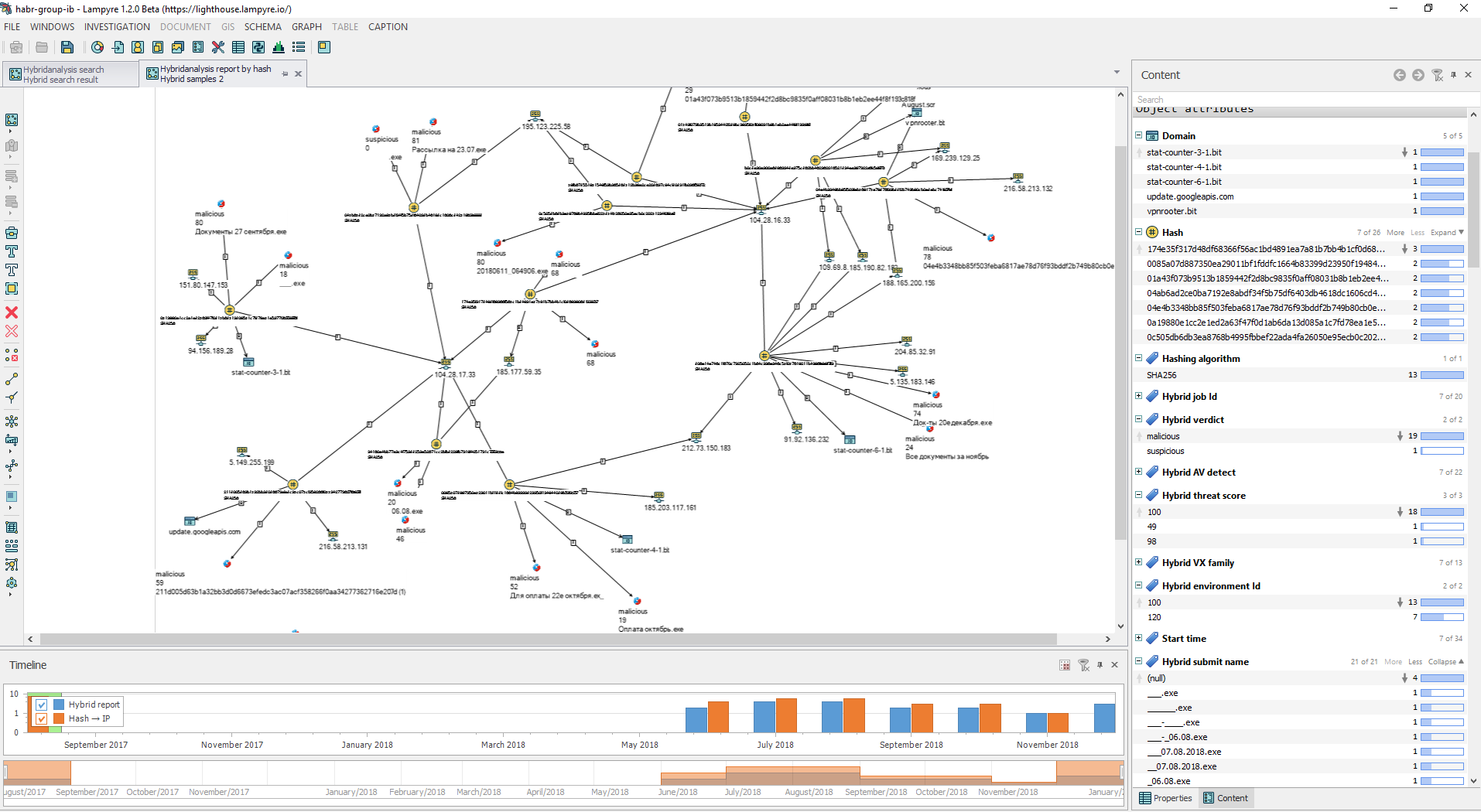

ننفذ تقرير تحليل Hybridanalysis بواسطة استعلامات

التجزئة مع إدخال معرّفات التقرير ، والتجزئة من نتيجة التقرير السابق. سنرسل نتائج الاستعلام إلى الرسم البياني مع الرسم البياني الأولي ونمسح الرسم البياني من الكائنات التي لم تعد هناك حاجة إليها بعد. نتيجة لذلك ، نحصل على:

يمكنك أن ترى أن الأحداث على الرسم البياني لها تاريخ أقرب في أغسطس 2017 ، ثم الفشل ، واستئناف استخدام البنية التحتية من بداية صيف 2018.

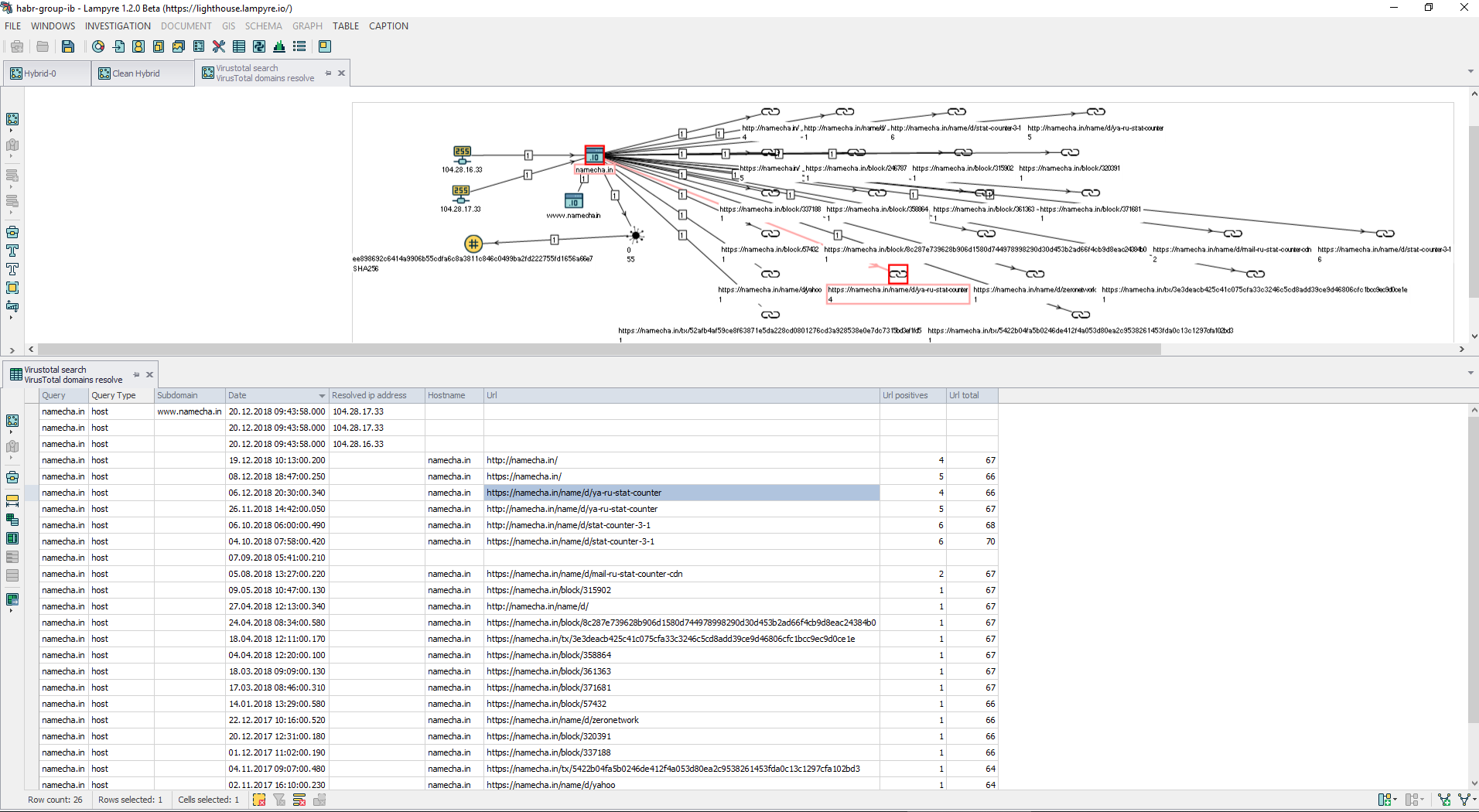

تصور النتيجة من الاستعلام إلى Virustotal

لتلخيص المجموع الفرعي على الكائنات والنتائج:

- التحليل المختلط:

- 4 مجالات: stat-counter-3-1.bit ، stat-counter-4-1.bit ، stat-counter-6-1.bit ، vpnrooter.bit؛

- 19 عنوان IP: 151.80.147.153 ، 94.156.189.28 ، 185.177.59.35 ، 185.203.117.161 ، 88.221.214.41 ، 195.123.225.58 ، 5.135.183.146 ، 91.92.136.232 ، 212.73.150.183 ، 204.85.3.3.9.9 ، 216.58 .213.132 ، 109.69.8.34 ، 185.190.82.182 ، 188.165.200.156 ، 216.58.213.131 ، 5.149.255.199 ، 104.28.17.33 ، 104.28.16.33

- فيروسي:

لذلك ، تثور الأسئلة:

- أي نوع من مجال المجال * .bit ؛

- ما هي عناوين url ل namecha.in وما هي الإجابات.

يمكن ملاحظة أن اسم المجال stat-counter-3-1.bit من بيانات التحليل المختلط يشبه url

namecha.in/name/d/stat-counter-3-1 من

Virustotal .

في البداية ، لم يكن لدي أي فكرة عن namecha.in ، ولكن ، بعبارات عامة ، اتضح: هناك مشروع

Namecoin ، وهو استخدام آخر للتكنولوجيا "blockchain".

Namecoin هو نظام تخزين قائم على Bitcoin للمجموعات التعسفية من نوع القيمة الاسمية ، وأشهرها نظام خوادم DNS البديلة.

الموارد Namecha.in - مستكشف كتلة namecoin بديل.

بمعنى ، بواسطة

namecha.in/name/d/mail-ru-stat-counter-cdn ، سيتم إرجاع المحتويات التالية (في

شكل مختصر):

| الوضع | نشط |

| تنتهي بعد كتلة | 461917 (كتل 30918 للذهاب) |

| آخر تحديث | 2018-11-16 10:35:22 (المربع 425917) |

| مسجل منذ | 2018-06-13 19:44:47 (المربع 402893) |

| القيمة الحالية | {"Ip": ["185.203.117.161"]} |

العمليات

| التاريخ / الوقت | العملية | القيمة |

|---|

| 2018-11-16 10:35:22 | OP_NAME_UPDATE | {"Ip": ["185.203.117.161"]} |

| 2018-07-30 14:05:46 | OP_NAME_UPDATE | {"Ip": ["195.123.226.143"]} |

| 2018-07-18 11:35:27 | OP_NAME_UPDATE | {"Ip": ["185.82.219.79"]} |

| 2018-06-13 19:44:47 | OP_NAME_FIRSTUPDATE | {"Ip": ["195.123.217.232"]} |

كما ترون ، يتم إرجاع المعلومات حول عناوين IP لاسم المجال المحدد (mail-ru-stat-counter-cdn.bit) ، بما في ذلك بأثر رجعي.

بالمناسبة ، من الممكن التحقق من دقة اسم المجال في منطقة البت عبر nslookup من الخادم 91.217.137.44 (مأخوذ من

bitname.ru ).

باستخدام البحث على namecha.in ، كان من الممكن العثور على المجالات التالية في منطقة * .bit ، والتي ، حسب نوع التوليد والإبداع ، من المحتمل أن تكون مرتبطة في الأصل:

- namecha.in/name/d/ya-ru-stat-counter ، ya-ru-stat-counter.bit؛

- namecha.in/name/d/ya-ru-stat-counter-cdn ، ya-ru-stat-counter-cdn.bit؛

- namecha.in/name/d/stat-counter-3-1 ، stat-counter-3-1.bit؛

- namecha.in/name/d/stat-counter-3-2 ، stat-counter-3-2.bit؛

- namecha.in/name/d/stat-counter-4-1 ، stat-counter-4-1.bit؛

- namecha.in/name/d/stat-counter-4-2 ، stat-counter-4-2.bit؛

- namecha.in/name/d/stat-counter-6-1 ، stat-counter-6-1.bit؛

- namecha.in/name/d/stat-counter-6-2 ، stat-counter-6-2.bit؛

- namecha.in/name/d/mail-ru-stat ، mail-ru-stat.bit؛

- namecha.in/name/d/mail-ru-stat-cdn ، mail-ru-stat-cdn.bit؛

- namecha.in/name/d/mail-ru-stat-counter ، mail-ru-stat-counter.bit؛

- namecha.in/name/d/mail-ru-stat-counter-cdn ، mail-ru-stat-counter-cdn.bit

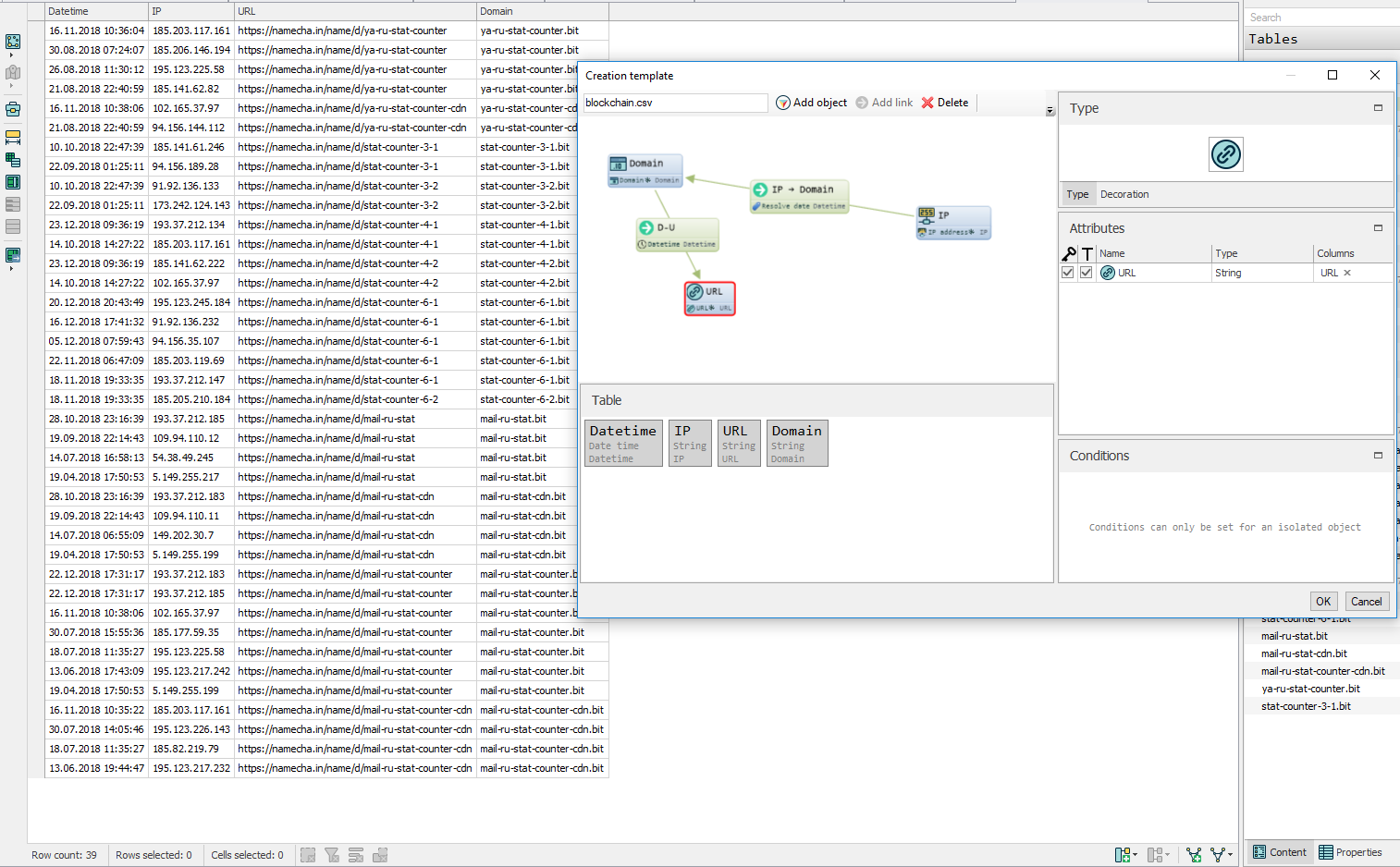

لذلك ، باستخدام الاستعلامات إلى namecha.in ، قمت بجمع كل المعلومات على المجالات المدرجة في منطقة * .bit ، وقمت بحفظ المعلومات في

ملف CSV مع الحقول Datetime ، IP ، URL ، Domain ، وقمت باستيرادها إلى Lampyre وقمت بإنشاء قالب للرسم البياني.

تشير عناوين url إلى المشاركة في شركات معروفة ، ولكن تثور أسئلة هنا:

- هويتهم الهيكلية - أعتقد أنه إذا تم اختراعهم من قبل أشخاص مختلفين ، فسيكون هيكلهم مختلفًا.

- لا علاقة لعناوين IP التي تم حل هذه الإدخالات بها بهاتين الشركتين ، ولكنها تنتمي إلى مضيفين أجانب. تمتلك كلتا الشركتين مراكز بيانات خاصة بها خارج الاتحاد الروسي ومن غير المرجح أن تبدأ في استضافة أي خدمات على خدمات الاستضافة. لكن حتى لو فعلوا ذلك ، فمن المرجح أن يضيفوا سجلات DNS العكسية إلى هذه العناوين.

- يبدو أن عناوين url هذه قد تم اختراعها من أجل إخفاء أنفسهم كخدمات روسية معروفة.

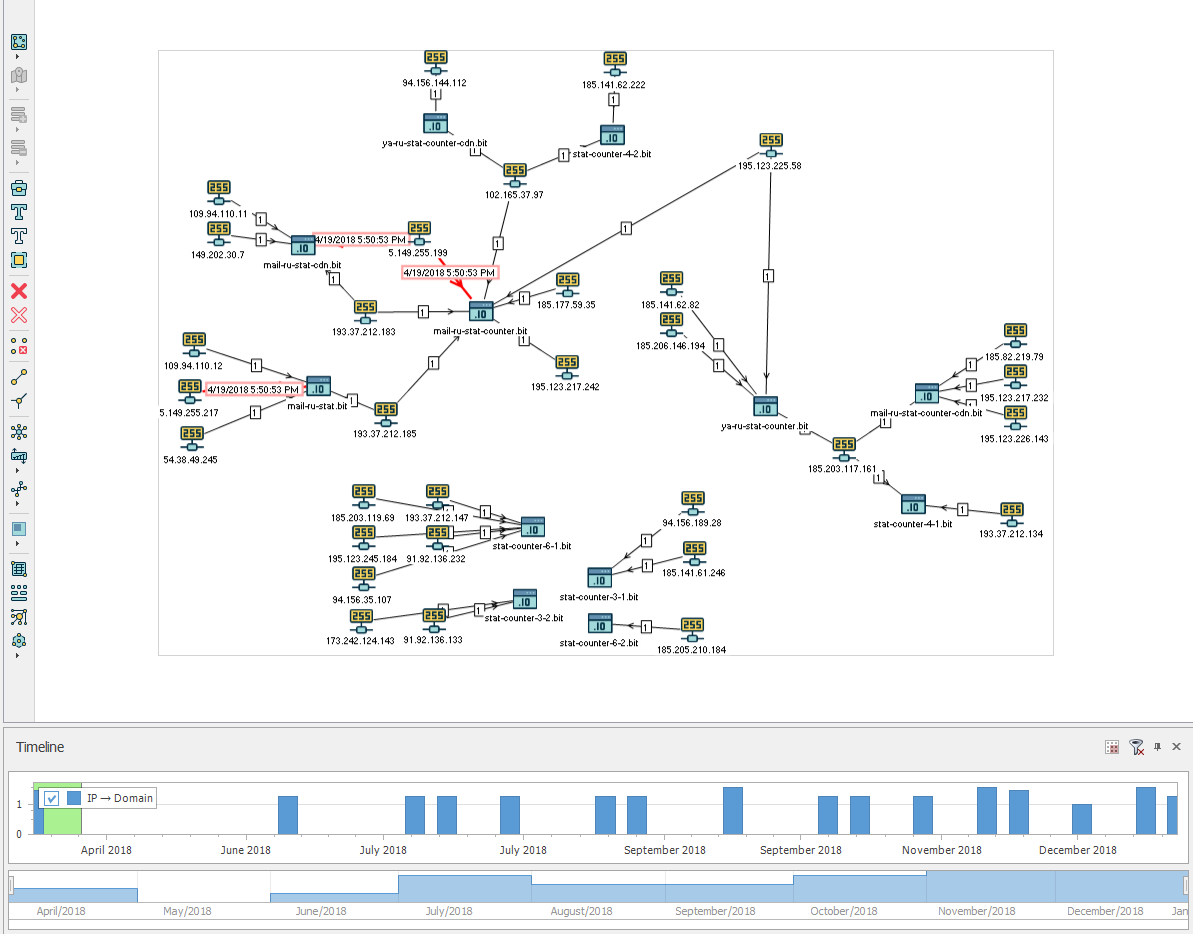

في شكل رسم بياني يبدو هذا (الرؤوس مع url - إزالتها من الرسم البياني)

وفقًا للرسم البياني ، يمكنك أن ترى أن البنية التحتية من نطاقات * .bit تم إعدادها منذ أبريل 2018 وما زالت تستخدم حتى الوقت الحاضر. يتم استبعاد "العشوائية" من المجالات وعناوين بروتوكول الإنترنت ، كما يبدو لي ،.

لذلك ، بدءًا من بداية حقيقة أن RTM Trojan تحولت إلى namecha.in ، جاء التحقيق إلى بنية أساسية معينة مستقرة - شبكة من عناوين IP ، والتي يمكن أن تكون بشكل لا لبس فيه جزءًا من حملة توزيع البرامج الضارة.

في المجموع ، تم تحديد عناوين IP: من التحليل المختلط - 19 ، من مخطط له نطاقات namecha.in و * .bit - 31.

إجمالي 44 عنوان IP فريد:

102.165.37.97 ، 104.28.16.33 ، 104.28.17.33 ، 109.69.8.34 ، 109.94.110.11 ، 109.94.110.12 ، 149.202.30.7 ، 151.80.147.153 ، 169.239.129.25 ، 173.242.124.143 ، 185.141.61.246 ، 185.141.62.222 ، 185.141. 62.82 ، 185.177.59.35 ، 185.190.82.182 ، 185.203.117.161 ، 185.203.119.69 ، 185.205.210.184 ، 185.206.146.194 ، 185.82.219.79 ، 188.165.200.156 ، 193.37.212.134 ، 193.37.212.147 ، 193.37.212.183 ، 193.37.212.183 ، 193.37.212.183 195.123.217.232 ، 195.123.217.242 ، 195.123.225.58 ، 195.123.226.143 ، 195.123.245.184 ، 204.85.32.91 ، 212.73.150.183 ، 216.58.213.131 ، 216.58.213.132 ، 5.135.183.146 ، 5.149.255.217 ، 54. 49.245 ، 88.221.214.41 ، 91.92.136.133 ، 91.92.136.232 ، 94.156.144.112 ، 94.156.189.28 ، 94.156.35.107

والآن ، بالعودة إلى مقالة المحلل من Group-IB ، إلى المدخلات في دراستنا:

"بعد ذلك ، تحاول RTM تأسيس اتصال بخادم C&C (تم العثور على العناوين التالية: 188.165.200.156 ، 185.190.82.182 ، 5.135.183.146 ، 151.80.147.153 ، 109.69.8.34). للحصول على عنوان IP لخادم "C&C" ، يتم الوصول إلى موقع "namecha.in".

اكتشفنا جميع عناوين IP الخمسة هذه نتيجة للطلب الأول بالتحليل المختلط باستخدام الوسيطة namecha.in ، ويمكننا التعامل معها فقط ، لكنني واصلت البحث عن عناوين IP أخرى. نتيجة لذلك ، يتوفر 44 عنوان IP للتحليل والبحث في موضوع العلاقات.

يوجد بالفعل فهم بأن عناوين IP الخمسة المعروفة يجب أن تكون مرتبطة بطريقة أو بأخرى لسبب ما ، فمن الممكن أن تكون الشبكة (على الرسم البياني) متصلة أيضًا بالعناوين الـ 39 الأخرى ، أو ستشكل جميعها بنية مثيرة للاهتمام.

مرة أخرى المتسللين الروسية؟

من الواضح أن أهداف الهجمات كانت شركات روسية ، وتم استدعاء الملفات باللغة الروسية ، وتم الإرسال من عناوين بريد إلكتروني مختلفة مزيفة من قبل الوكالات الحكومية. هل سيكون هناك المزيد من علامات التتبع الروسي؟ ماذا يمكن العثور عليها في عناوين IP الموجودة أعلاه؟

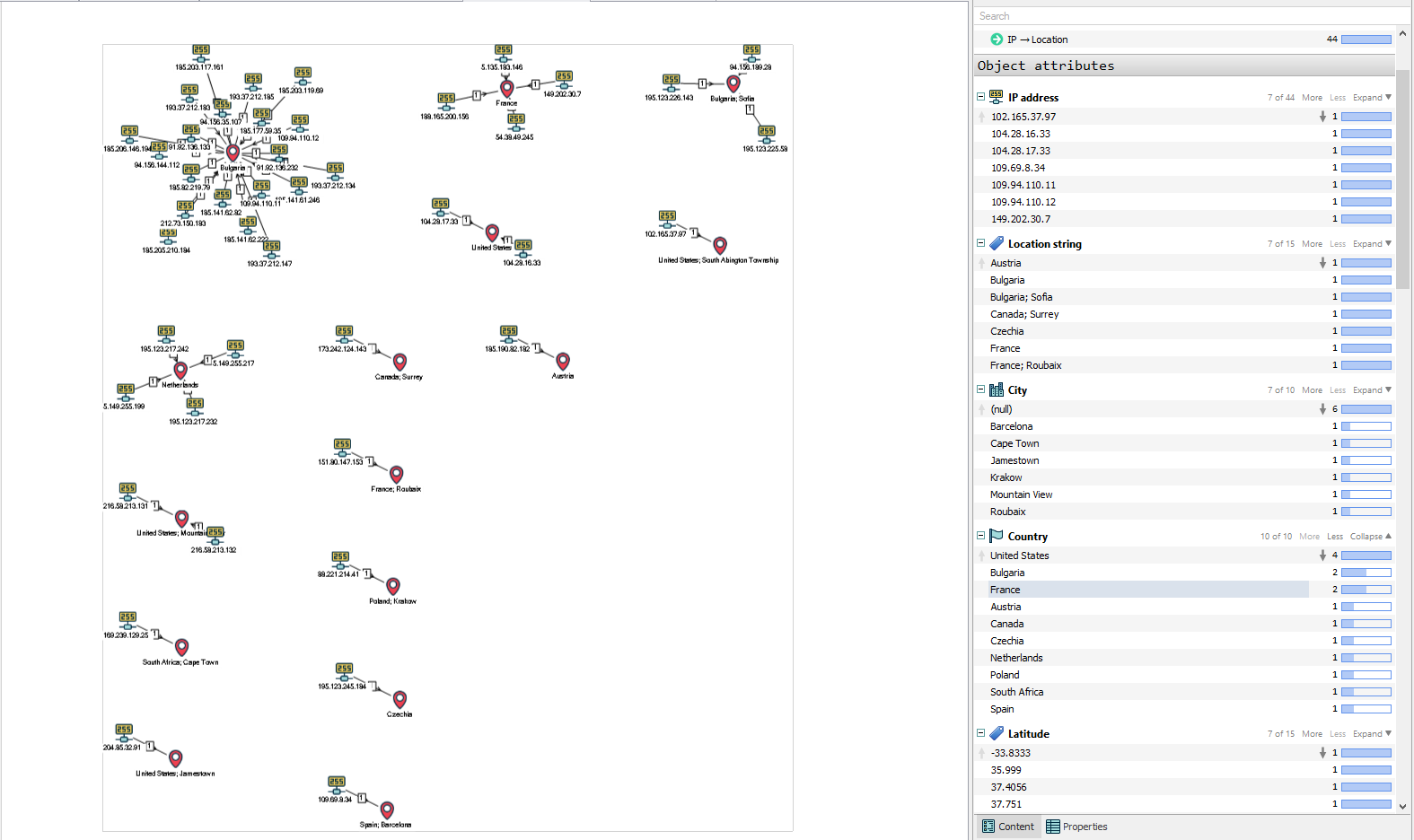

دعنا نتحقق من أن عناوين IP تخص البلدان وتحصل على النتيجة التالية: الولايات المتحدة ، بلغاريا ، فرنسا ، النمسا ، كندا ، التشيك ، هولندا ، بولندا ، جنوب إفريقيا ، إسبانيا.

تحقق مما إذا كانت عقد شبكة Tor من بين 44 عنوان IP تم العثور عليها ، فلن يكون من الضروري إجراء مثل هذا الفحص.

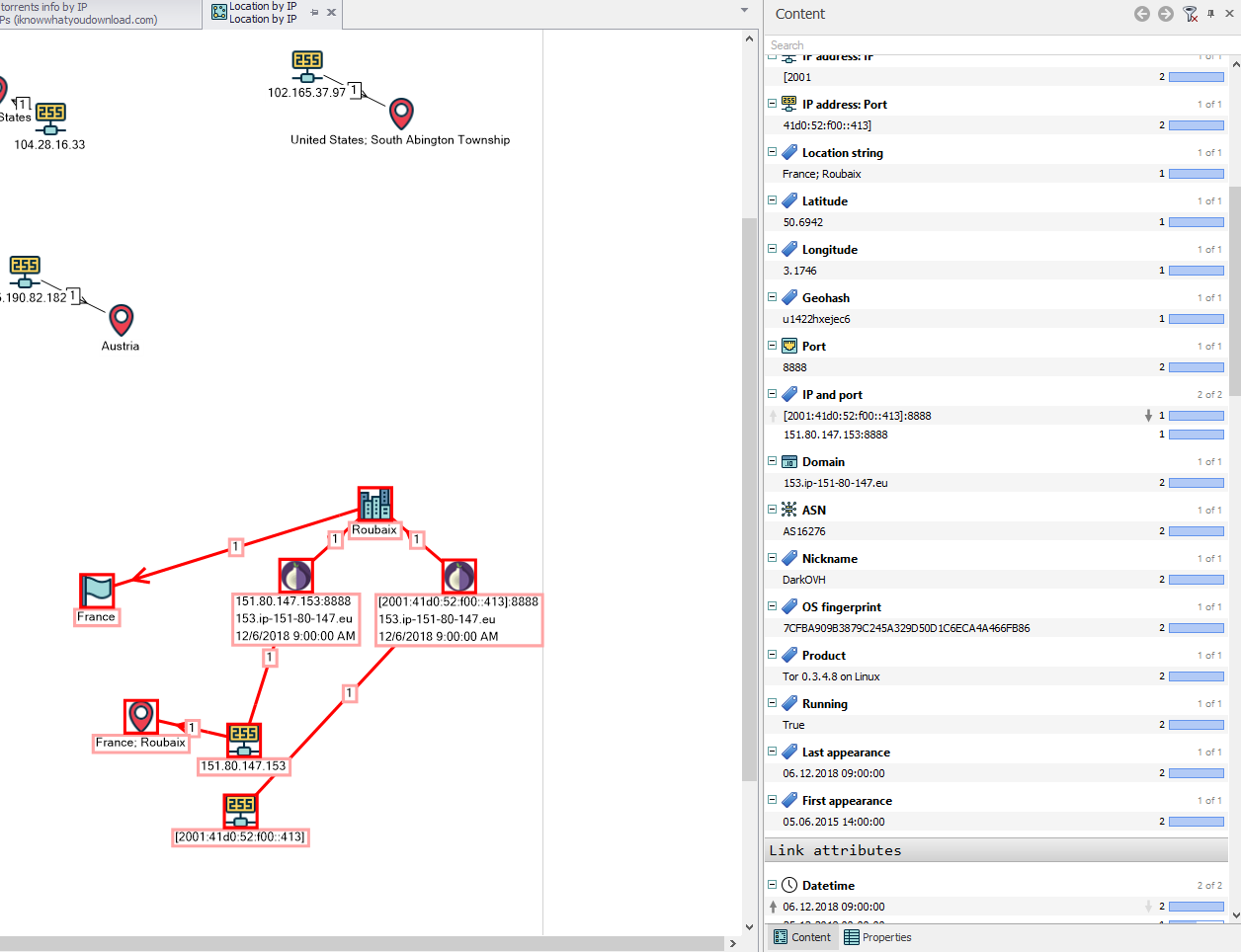

لاحظ أن IP 151.80.147.153 - منذ عام 2015 ، عقدة شبكة TOR منتظمة ، كنية: DarkOVH ، بريد إلكتروني: julles.reneau@post.com - يمر هذا IP وفقًا لتقرير محلل Group-IB وتقارير التحليل المختلط.

سنتحقق مما إذا كانت السيول قد تم تنزيلها (تم توزيعها) من عناوين IP هذه.

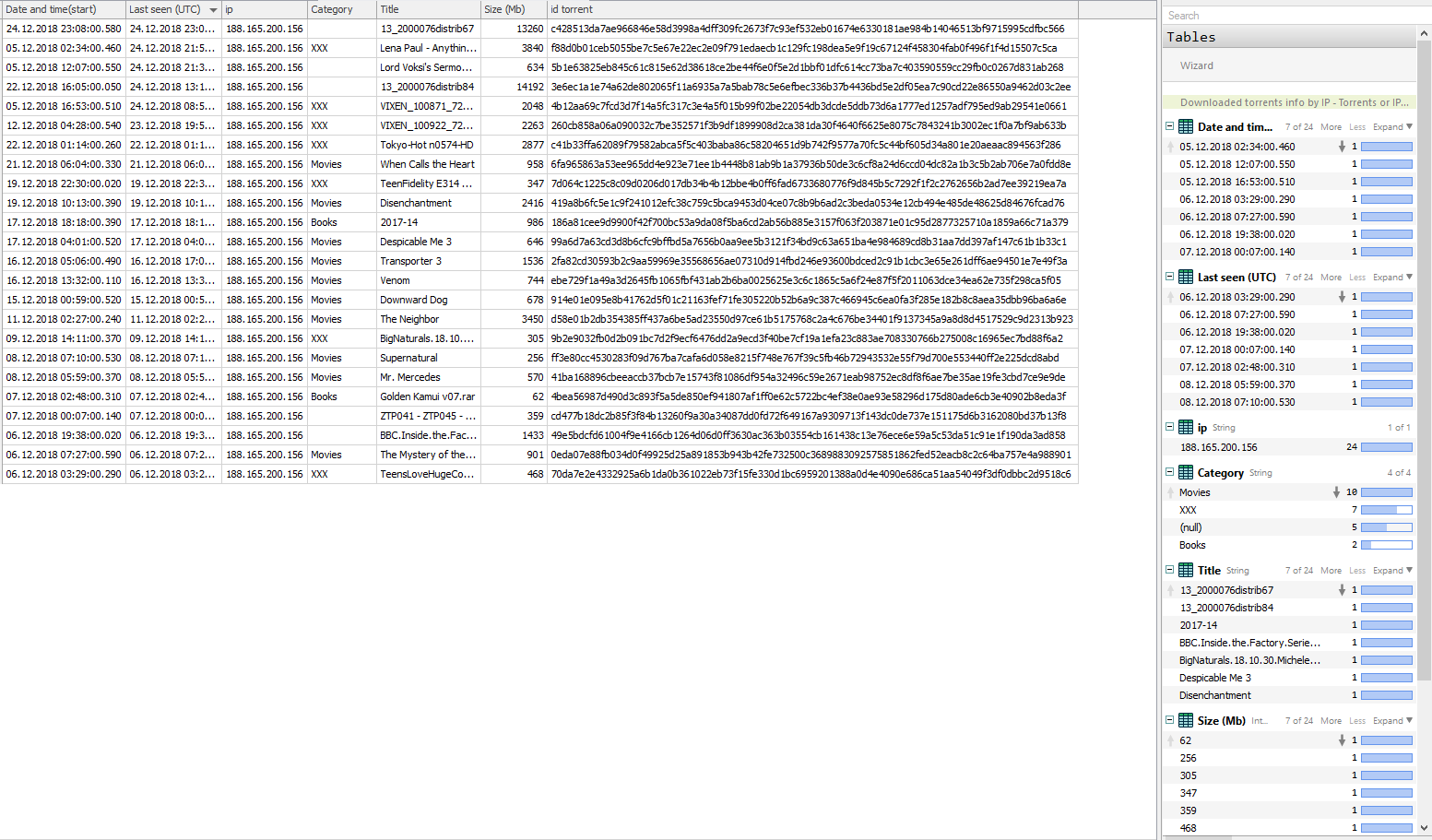

والآن ، من ناحيتي ، ستكون هناك خدعة صغيرة - نظرًا لأن المقال قد تم إعداده بطريقتين ، أفترض بالفعل بشكل معقول أن الشخص الذي يتحدث الروسية على 188.165.200.156 ، ولكن الآن من لقطة الشاشة والجدول ليس واضحًا على الإطلاق. في وقت سابق ، في النهج الأول لكتابة مقال ، والنتيجة من إجراء بحث عن السيول الواردة ، من بين أمور أخرى ، مثل هذه المعلومات:

30.11.2018 14:36:00 30.11.2018 14:36:00 188.165.200.156 ( 1) Preacher (2016).WEB-DL.720p.LostFilm 1976 cd46d4168ee44f31fbefce4303e24cbbda2d2cafe8283fa30363bc6148455d1ac1130edad0c9237934c05bf6c2d857c7

وهذا هو ، المستخدم (ق) وراء عنوان IP هذا يفهم الروسية؟ ونعم ، 188.165.200.156 هي أيضا واحدة من 5 عناوين مثيرة للاهتمام.

لتأكيد الافتراض ، في إطار التحقيق البصري الحالي ، بأن شخصًا مشابهًا جدًا لـ "الرفيق الروسي" يقع خلف IP 188.165.200.156 ، نختار السطر التالي:

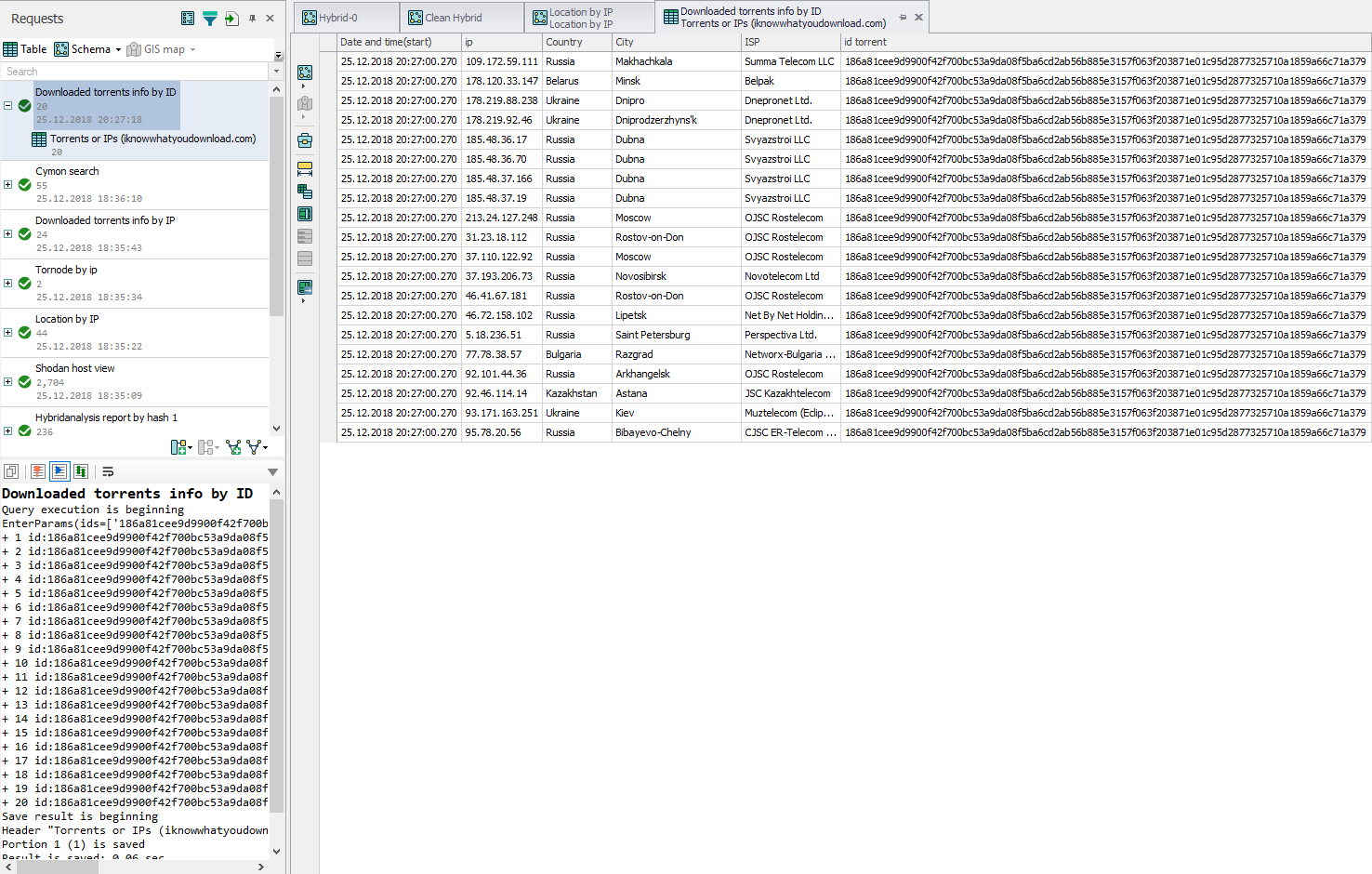

17.12.2018 18:18:00 17.12.2018 18:18:00 188.165.200.156 Books 2017-14 986 186a81cee9d9900f42f700bc53a9da08f5ba6cd2ab56b885e3157f063f203871e01c95d2877325710a1859a66c71a379

بواسطة معرف التورنت ، نرسل طلبًا تم

تنزيل معلومات السيول بواسطة المعرف ونحصل على إجابة من و من أي بروتوكول الإنترنت قام بتنزيل التورنت باستخدام المعرف المحدد. والنتيجة هي كما يلي:

وفقًا لجدول التنزيلات وموزعي مثل هذا التورنت ، كل هؤلاء الرفاق الناطقين بالروسية. علاوة على ذلك ، لا يخفي Lampyre أنه يستخدم نتيجة خدمة

iknowwhatyoudownload.com ، ومن حيث المبدأ ، يمكن لأي شخص الاطلاع على محتويات السيل باتباع

الرابط - هناك الكثير من ملفات الكتب باللغة الروسية.

التصميم النهائي ومورد غريب

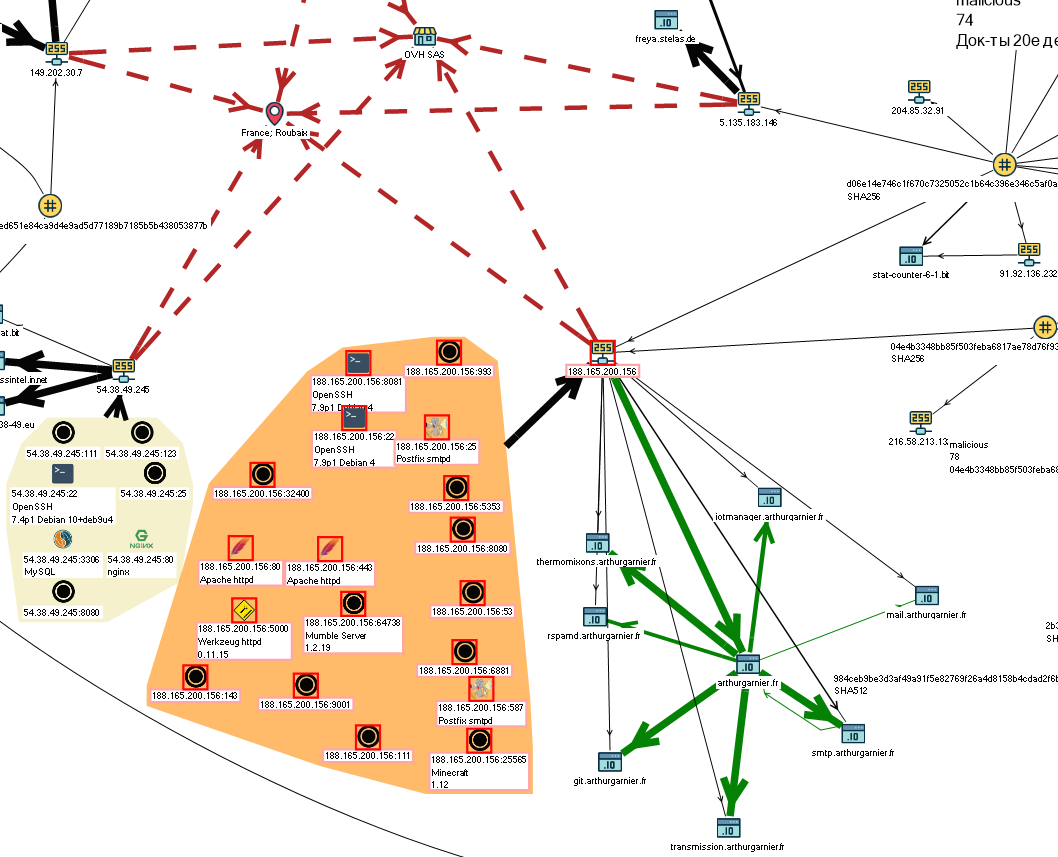

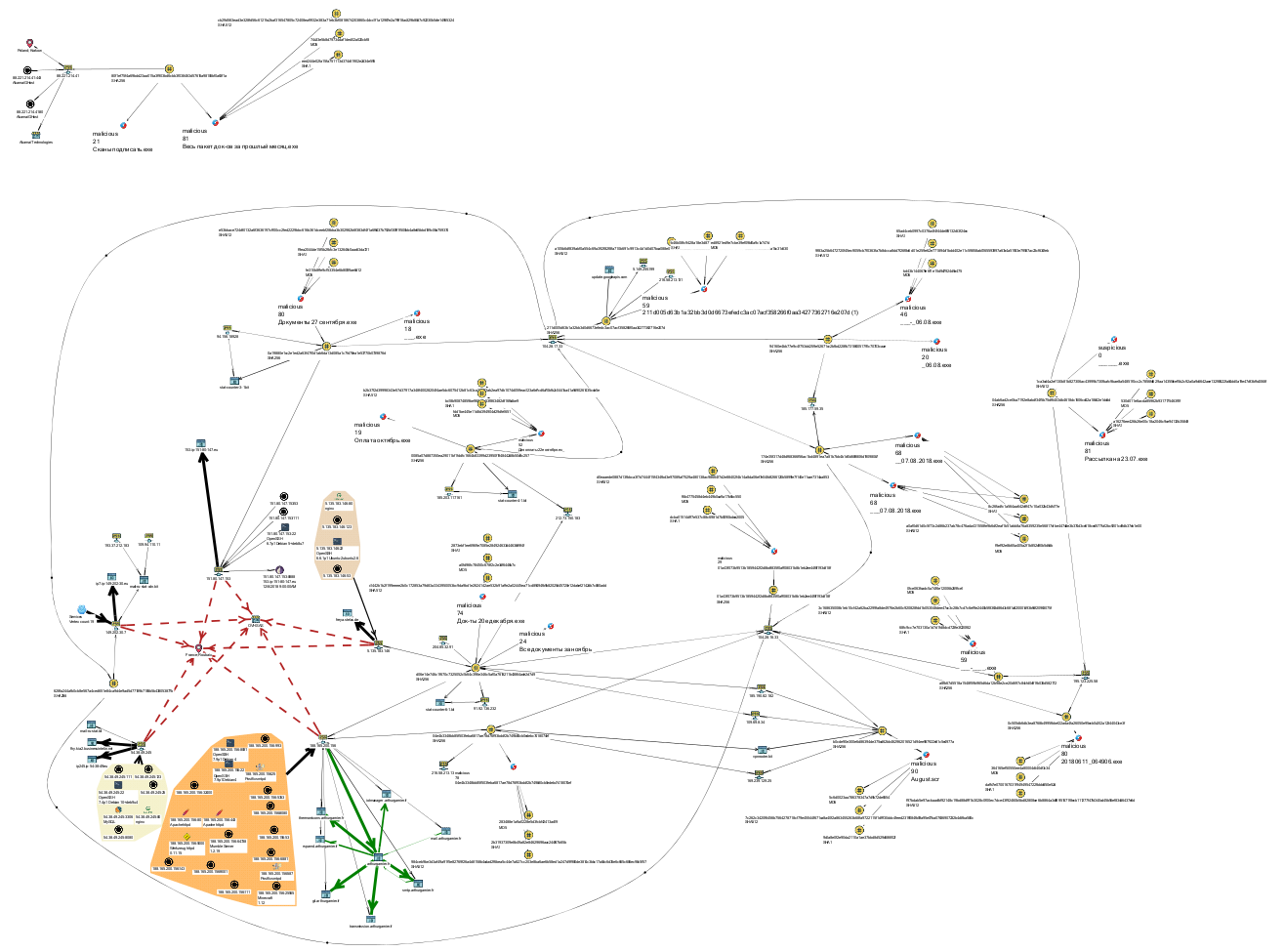

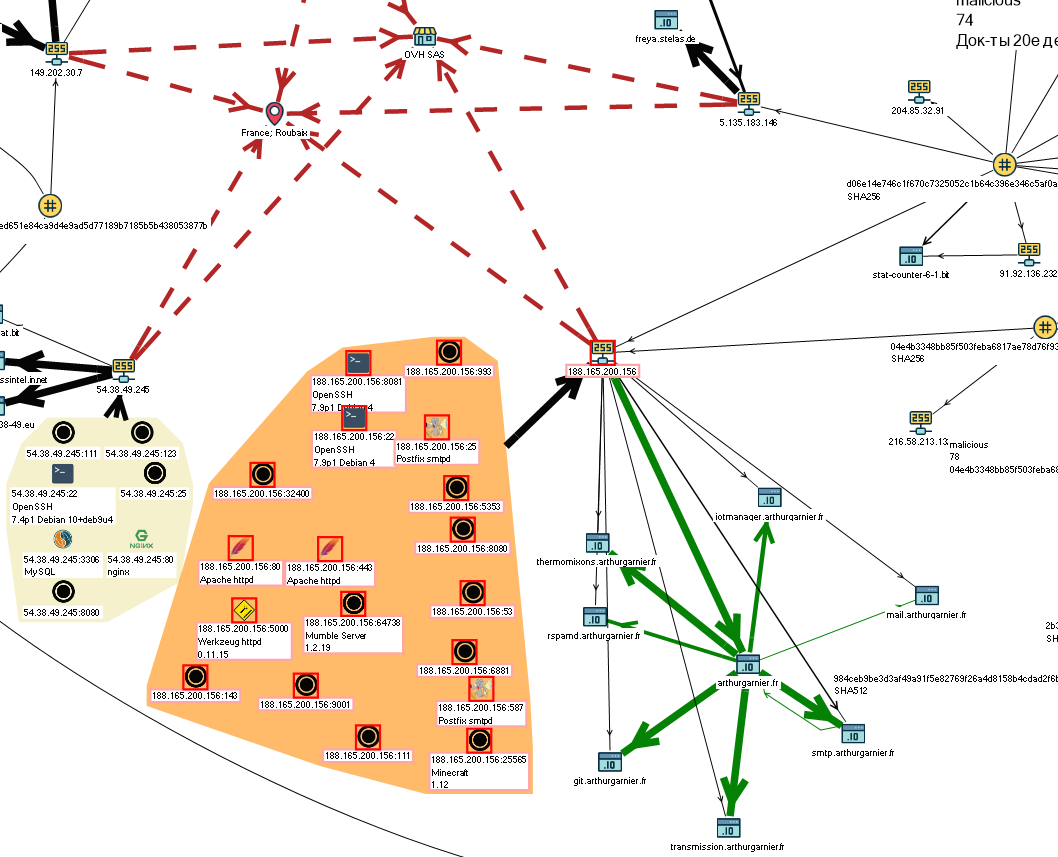

من خلال دمج الاستعلامات من تلك المقدمة في أساليب Lampyre والتصور (تكديس الرسم البياني ، حذف الرؤوس غير الضرورية ، تجميع الرؤوس ، تغيير الخصائص المرئية للرؤوس وحواف الرسم البياني) ،

تم بناء مثل هذا

المخطط .

نشأت صعوبات مختلفة في هذه العملية ، ووفقًا لبعض بيانات المدخلات ، أظهر التحليل المختلط نقصًا في المعلومات ، وعادت خدمة Virustotal شريحة بيانات واحدة بناءً على طلب من Lampyre ، مع توفيرها من الواجهة على

www.virustotal.com/#/home/upload مجموعة البيانات ، من خلال البحث من الواجهة من العنوان

www.virustotal.com/gui/home/upload - البيانات الأكثر اكتمالا. عدة روابط على الرسم البياني النهائي - جمعت في لامبيري في الوضع اليدوي لإنشاء الحواف.

في رأيي ، فإن الرسم البياني يوضح بوضوح العلاقة بين عناوين IP والأسماء وقيم التجزئة للملفات الضارة. تتميز المنطقة على الرسم البياني من عناوين IP: 151.80.147.153 ، 188.165.200.156 ، 5.135.183.146 ، 54.38.49.245 ، 149.202.30.7 ،

عناوين IP التي حددها محللو GIB هي 151.80.147.153 ، 188.165.200.156 ، 5.135.183.146 ، 185.190.82.182 ، 109.69.8.34

كما ترون من المخطط ، ترتبط عناوين IP المقدمة في تقرير GIB - 185.190.82.182 ، 109.69.8.34 مع hash: b0cde90e300e6d86394de375cd62bb4629620165scd21ee987922e61c5e4977a ، في المرة الأولى التي تم اكتشافها في أغسطس ، 2017 ، تم اكتشاف أول مرة في أغسطس سنوات.

يبدأ الحدث التالي المتعلق بالنشاط الضار في يونيو 2018 ويتزايد حتى نهاية عام 2018.

بطريقة جيدة ، يمكن مواصلة التحقيق من خلال سجلات الوصول إلى الإدارة والتسجيل والدفع وما إلى ذلك إلى عناوين IP لموفر OVH. لكن للأسف ، لا توجد مثل هذه البيانات ، ويمكن إكمال التحقيق ، ولكن ...

أثناء التحقيق ، لم يخرج تصفّح محتوى صفحات الويب الخاصة بالموارد من رأسي عن المورد الفرنسي

arthurgarnier.fr

تجدر الإشارة إلى أنه لم يخرج من رأسه ، لأن السيول الروسية حملت (وزعت) منه.

المصدر يزعم أنه ينتمي إلى المهندس الفرنسي "آرثر غارنييه" ، وقد أشار المصدر إلى سيرته الذاتية -

arthurgarnier.fr/CV_A_Garnier.pdf . من خلالها يمكنك التعلم:

github.com/ArthurGarnier ،

www.linkedin.com/in/arthur-garnier-13326880 . علاوة على ذلك ، وفقًا للملخص ، تم تجميعه في نهاية عام 2017 ، نادرًا ما يكتب في github.com. يشير الملف الشخصي

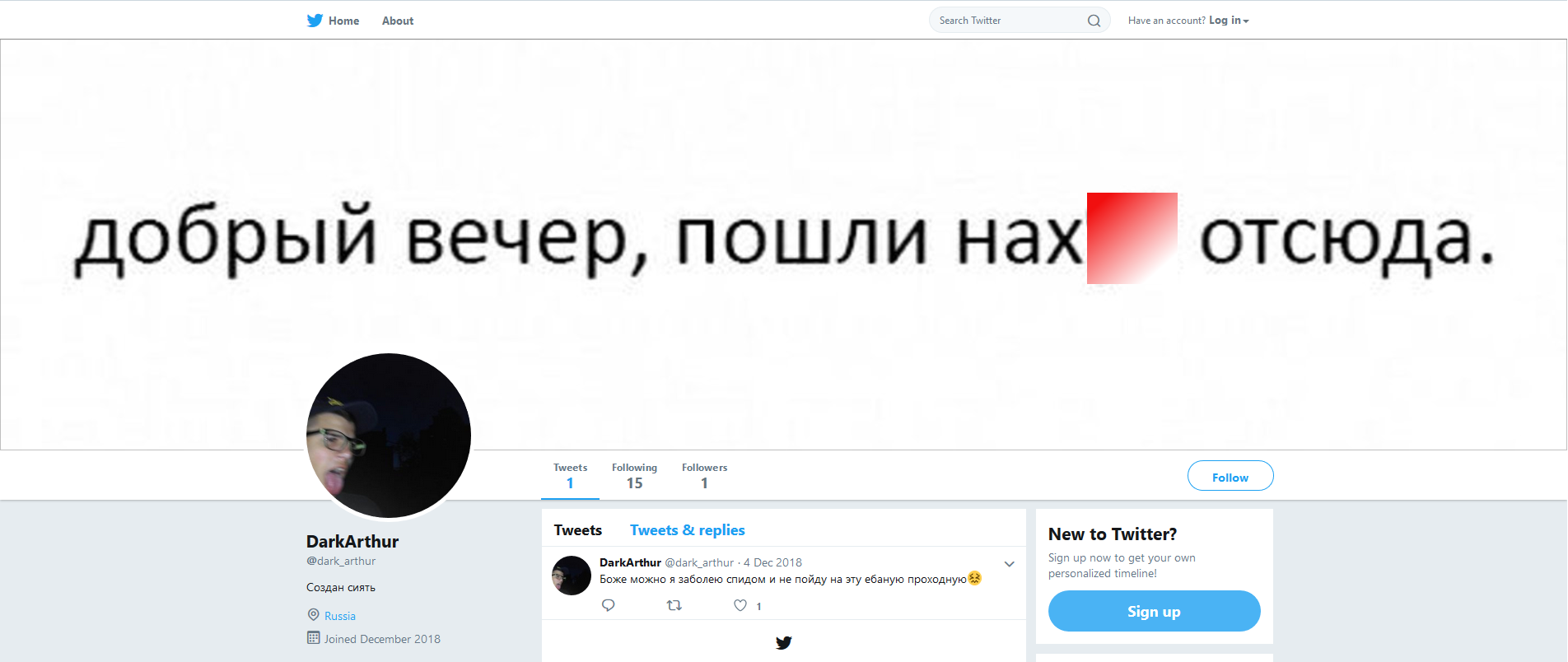

www.linkedin.com إلى أنه من أكتوبر 2017 حتى الآن ، كان آرثر مهندسًا في Groupe SII. ويبدو أنه لا شيء ، لكن نفس الشيء ... ولكن على الصفحة ، من بين أشياء أخرى ، يشار إلى عنوان حساب آرثر على تويتر

twitter.com/Dark_Arthur

وهنا عندما تذهب إلى حسابك

من يقف وراء هذا الملف الشخصي ، لماذا يشار إلى حساب تويتر باللغة الروسية على موقع آرثر ، وليس من المفترض أنه حساب حقيقي تم العثور عليه لاحقًا:

twitter.com/UpsiloN1X - يظل السؤال.

في الختام ، من الممكن القول ، بالطبع ، إن الهدف المعلن في البداية لم يتحقق ، لكن نتائج هذه الدراسة ، وكذلك عملية الإدراك نفسها ، كانت مثيرة للغاية.

كانت هناك أسئلة حول الحساب على Twitter ، قائمة عناوين IP ، لماذا الكثير من المعلومات حول "المسار الروسي". أعتقد أنه سيكون من الممكن متابعة تحقيق مستقل عن طريق الاتصال بـ آرثر الحقيقي إذا كان لا يزال يدير خادمه (إذا كان الخادم يقوم بذلك على الإطلاق).