منذ ستة أشهر ،

كتبت بالفعل مذكرة حول Habré ، حيث شاركت تجربتنا في مراقبة مختلف مؤتمرات أمن تكنولوجيا المعلومات والمعلومات ، والتي دعيت فيها Cisco لدعم SOC و NOC (Black Hat ، Mobile World Congress ، RSAC ، وما إلى ذلك). أود اليوم أن أشارككم تجربة المشاركة في مركز مراقبة الشبكة ، الذي خدم آخر قبعة سوداء أوروبية ، حيث كنا نساعد شركة النفط الوطنية للعام الثاني. إلى جانب RSA و Palo Alto و Gigamon و Rukus ، قدمنا الحماية للبنية التحتية للمؤتمرات والتدريب. تتحمل Cisco مسؤولية مراقبة حوادث نظام أسماء النطاقات (DNS) والتحقيق فيها (باستخدام

Cisco Umbrella و

Cisco Umbrella Investigate ) ، بالإضافة إلى تحليل البرامج الضارة الآلي وذكاء التهديدات باستخدام

Cisco Threat Grid .

يعد ضمان الأمن السيبراني للمؤتمرات مثل Black Hat أكثر من مهمة صعبة ، لأن ظهور ملفات ضارة أو محاولات الوصول إلى المجالات الضارة في حركة المرور ليس حدثًا عاديًا. على العكس من ذلك ، في إطار التدريبات المختلفة ، يعد هذا حدثًا طبيعيًا تمامًا ولا يمكن حظره ، وبالتالي ينتهك عملية التعلم ويسبب استياء كل من المشاركين الذين دفعوا أموالهم والمدربين. ينطبق الأمر نفسه على الرعاة الذين يبدون في كثير من الأحيان كيف تعمل حلولهم خلال الأحداث والإحاطات والمؤتمرات الصحفية ، الأمر الذي يتطلب أيضًا الاهتمام والوضوح من فريق NOC.

برامج ضارة مبهمة

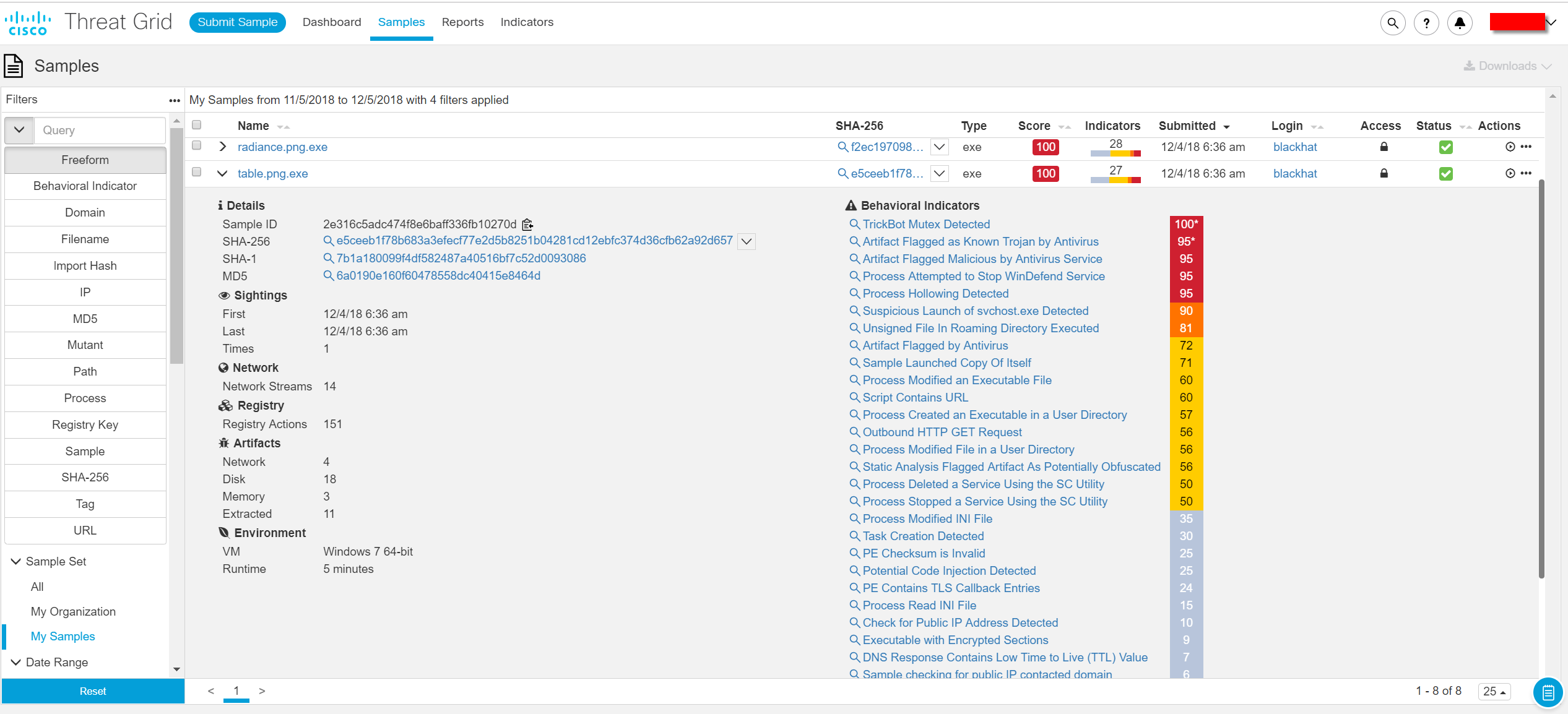

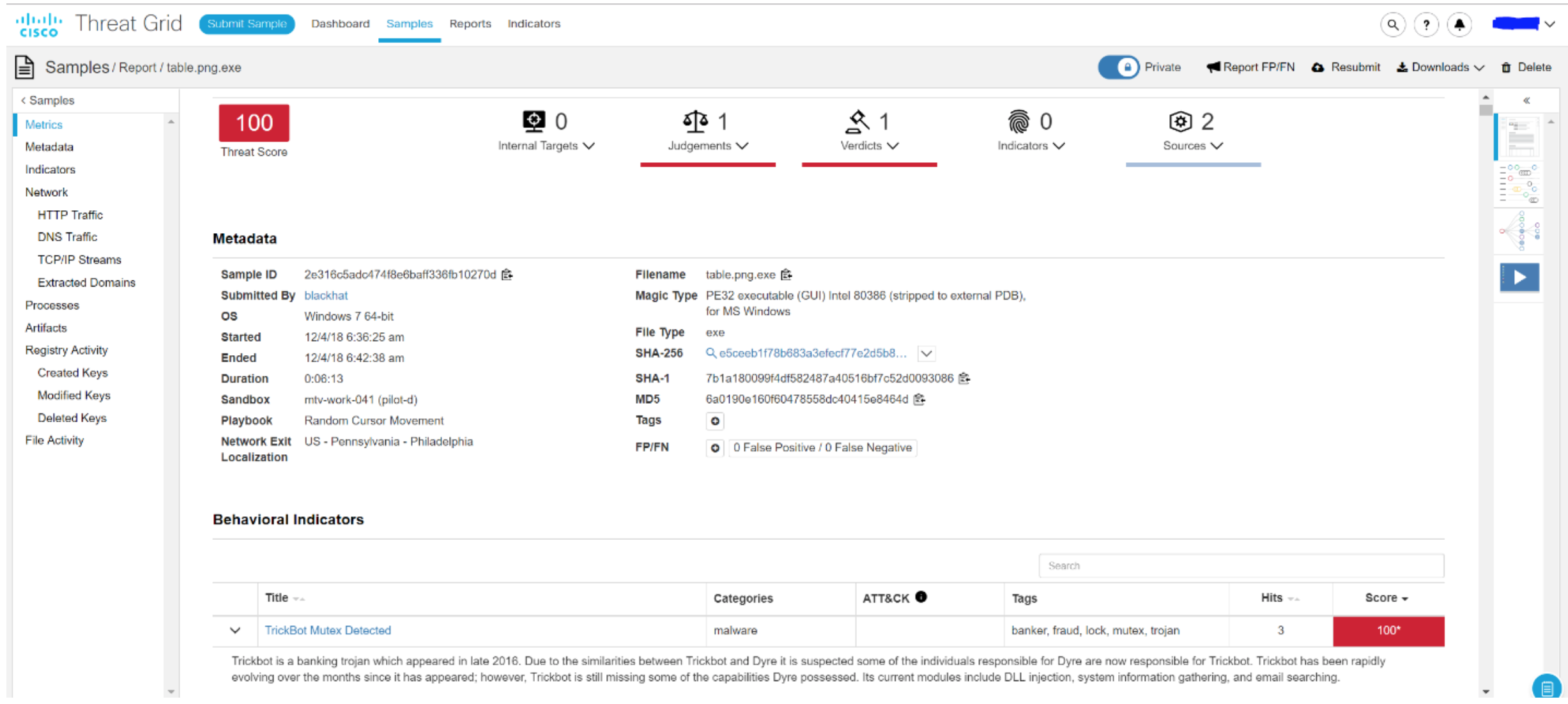

كان حل RSA NetWitness مسؤولاً عن مراقبة الشبكة على Black Hat ، التي فتشت ، من بين أشياء أخرى ، الملفات المنقولة عبر بروتوكولات الشبكة المختلفة ، بما في ذلك تلك التي تتضمن انتهاكات متعددة. على سبيل المثال ، في اليوم الأول للغاية في أحد الدورات التدريبية ، تم تسجيل تنزيل ملف table.png. وجد NetWitness أنه على الرغم من الامتداد المتأصل في الصور ، بدأ رأس الملف بـ MZ ، مما قد يشير إلى أن الملف الذي يتم نقله قابل للتنفيذ فعليًا. تم نقل الملف إلى Cisco Threat Grid للتحليل الديناميكي.

بعد دقائق قليلة من التنزيل ، تم التعرف على ملف table.png باعتباره حصان طروادة من Trickbot.

تم الكشف على عدد من المؤشرات السلوكية ، بما في ذلك العمل مع الذاكرة. يكفي تغيير عنصر واحد فقط بحيث يتغير تجزئة الملف ، لكن من الصعب إعادة كتابة التعليمات البرمجية للعمل مع الذاكرة حتى تصبح غير مرئية لنظام تحليل البرامج الضارة. بالضبط تم استخدام نفس مساحة العنوان بواسطة Trickbot ، مما سمح لنا باختتام هذه البرامج الضارة بالضبط.

Trickbot ليس طروادة جديدة ؛ ظهرت في نهاية عام 2016 ، لكنها ما زالت موجودة على الإنترنت. حدد فريق NOC عنوان MAC للكمبيوتر المحمول الذي تم تحميل Trickbot منه ، متنكرًا كملف .png. لقد فحصنا جميع الأنشطة التي تمت باستخدام Macbook - اتضح أنه في غضون دقائق قليلة ، جرت محاولة للاتصال بمئات من مجالات DGA ، وتنزيل العشرات من البرامج الضارة المختلفة ، إلخ. أثناء التحقيق ، تبين أن جهاز macbook كان يستخدم كجزء من التدريبات ؛ لذلك ، لم يقم فريق NOC بمنع هذا النشاط ، في حين بذل جهودًا لضمان عدم وقوع أي شيء خطير خارج نطاق هذا التدريب على أجهزة الكمبيوتر الخاصة بالمشاركين الآخرين في Black Hat Europe.

وكيل ذكي

مع توسع الوظيفة في حلولنا ، نقوم باختبارها في المؤتمرات ، حيث تتم دعوتنا للمشاركة في SOC / NOC. هذه المرة ، في اليوم الأول ، قمنا بتشغيل ميزة Intellgent Proxy في Cisco Umbrella ، والتي تسمح لك بالمرور عبر الويب من خلال مراقبة التهديدات والمحتوى والتطبيقات المنقولة كجزء من تفاعل الويب.

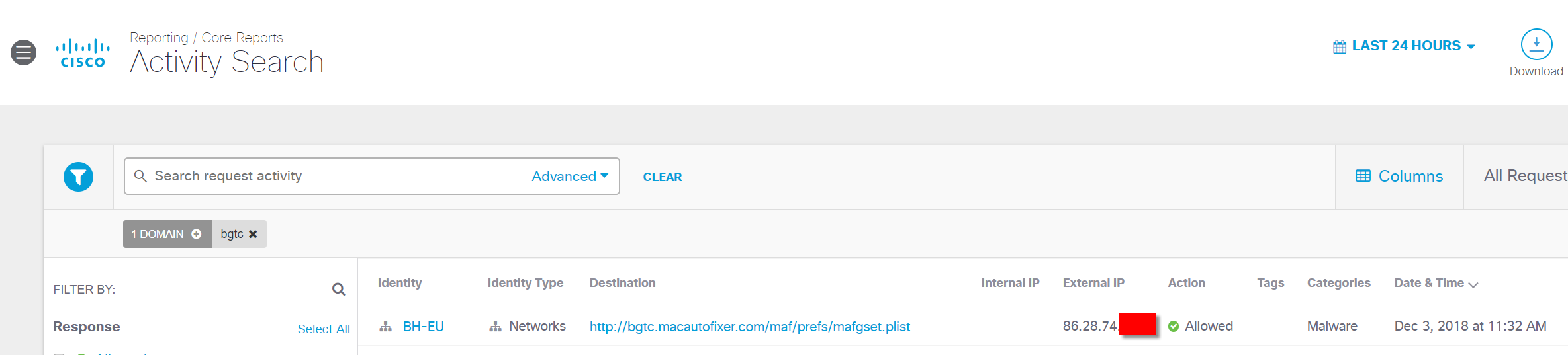

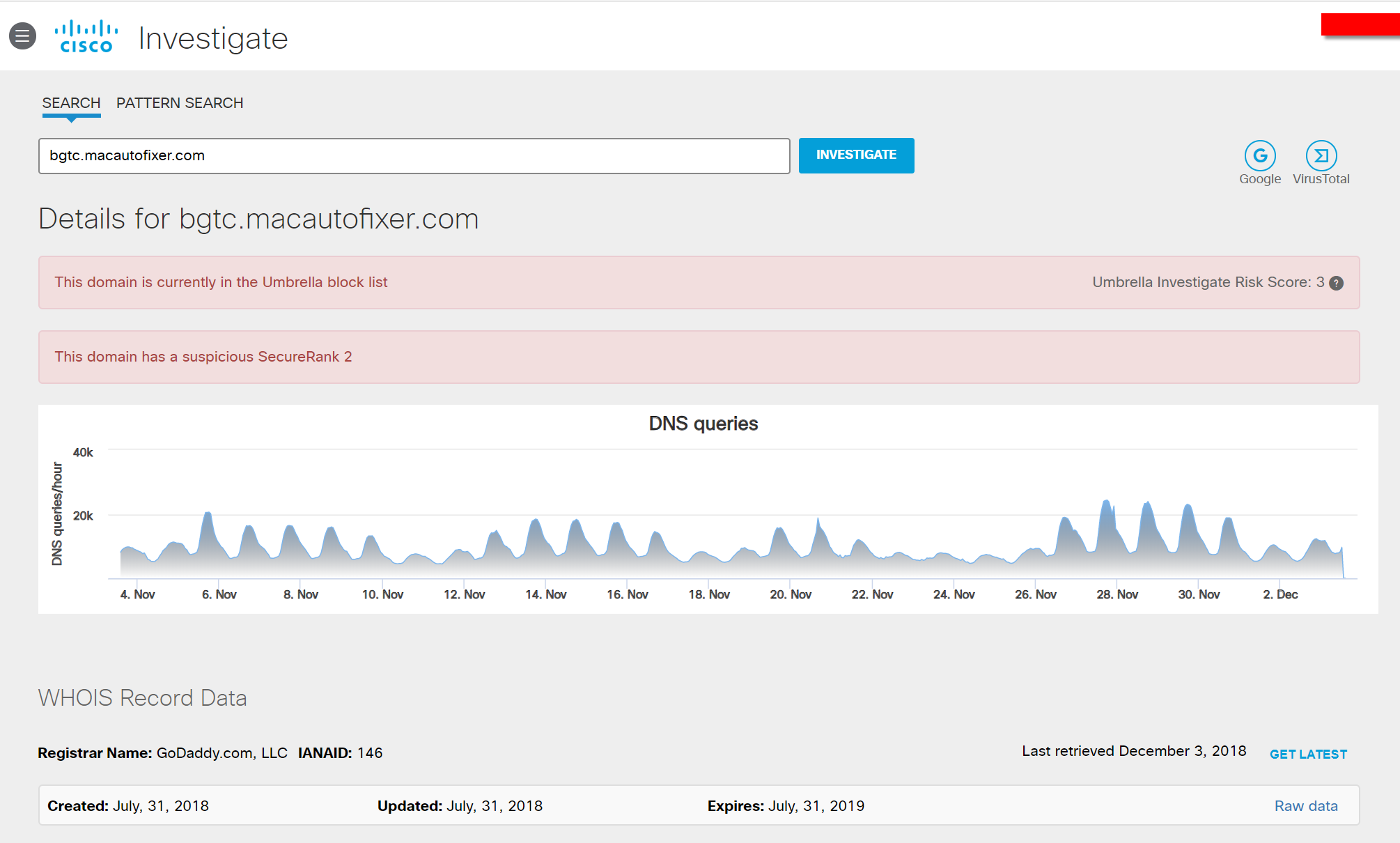

في صباح اليوم الأول ، أصلحنا إنذارًا يتعلق بالوصول إلى macautofixer.

بدأ فريق NOC تحقيقًا ، بما في ذلك تحليل سجلات الاتحاد وإعادة بناء حزم الشبكة وتحديد الجهاز الذي بدأ الطلب. استنادا إلى بيانات Cisco Umbrella Investigate ، يعد هذا مصدرًا ضارًا شائعًا إلى حد ما - يتم تسجيل حوالي 20 ألف طلب يوميًا لذلك:

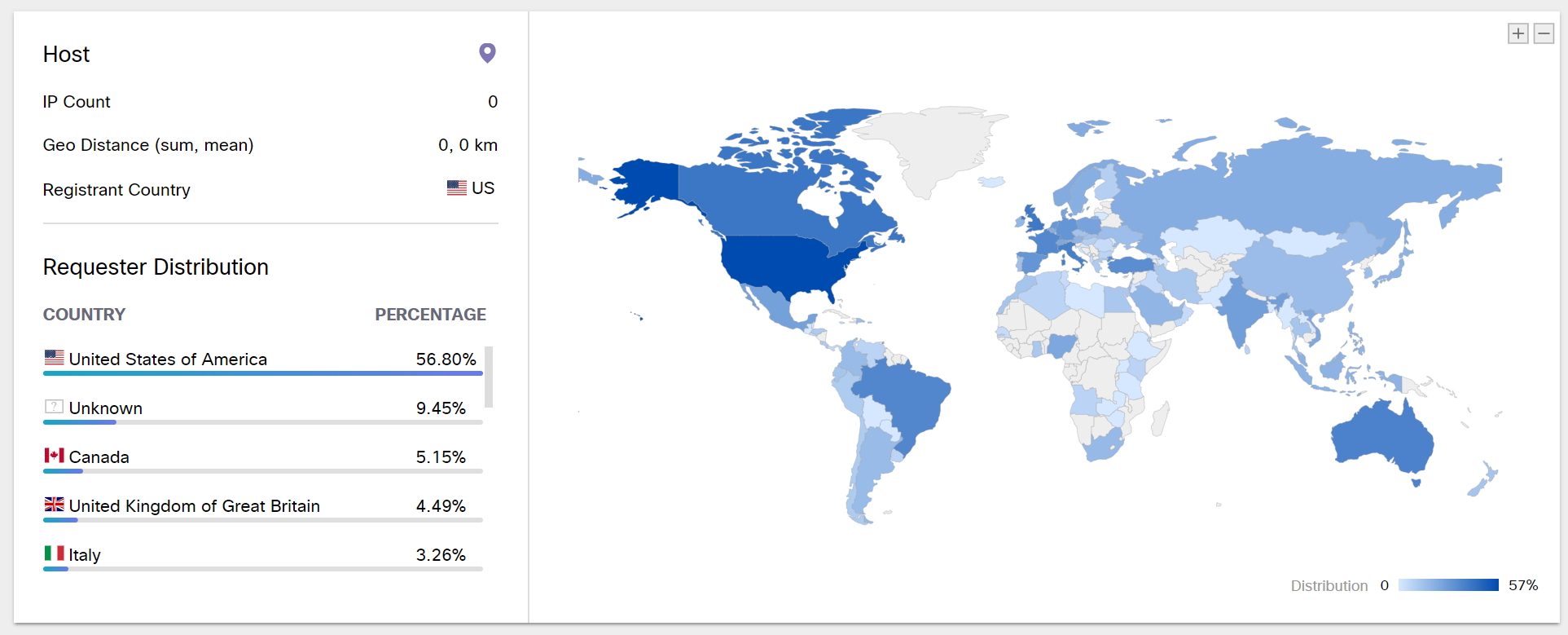

أساسا من الولايات المتحدة الأمريكية:

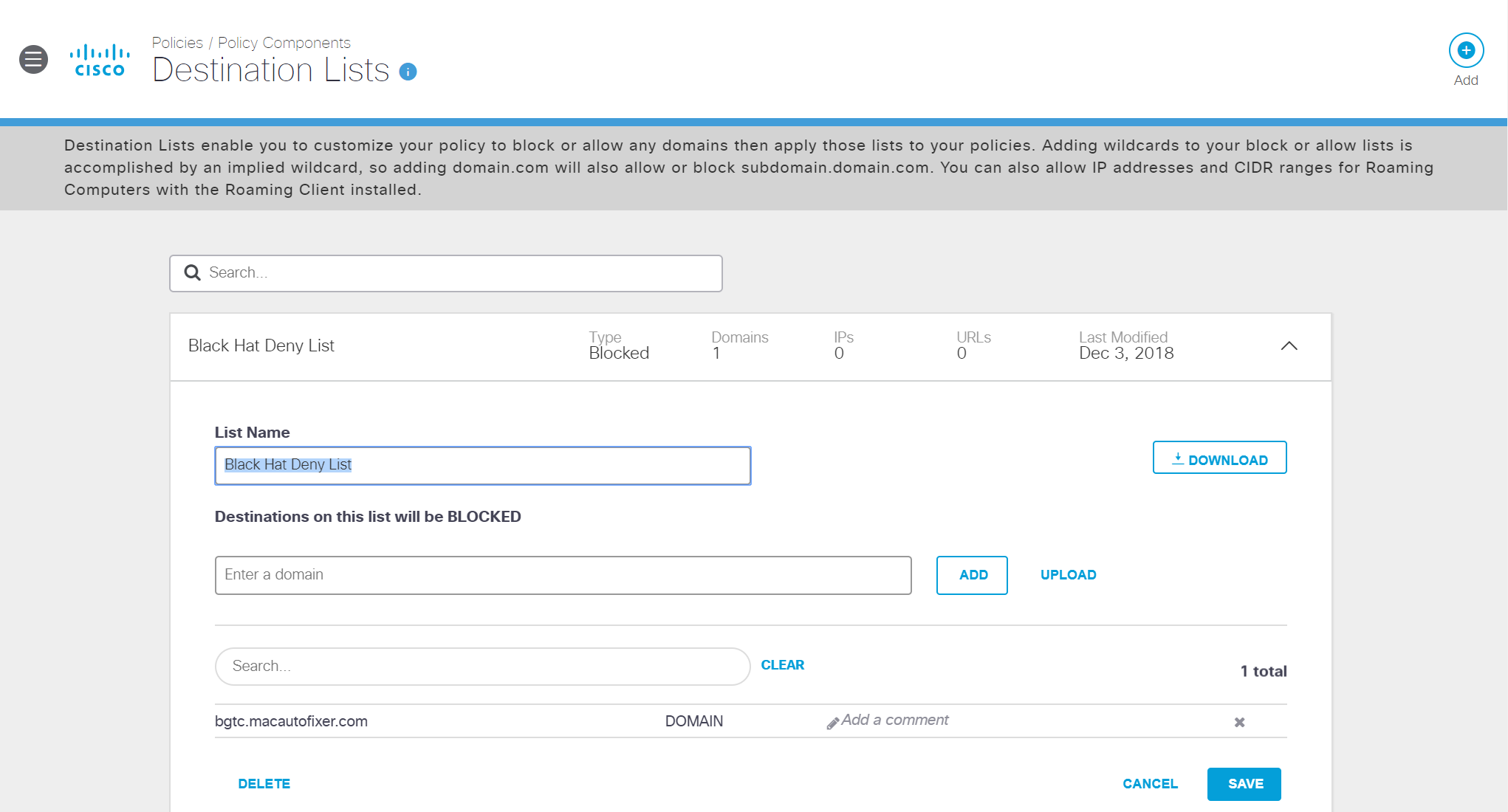

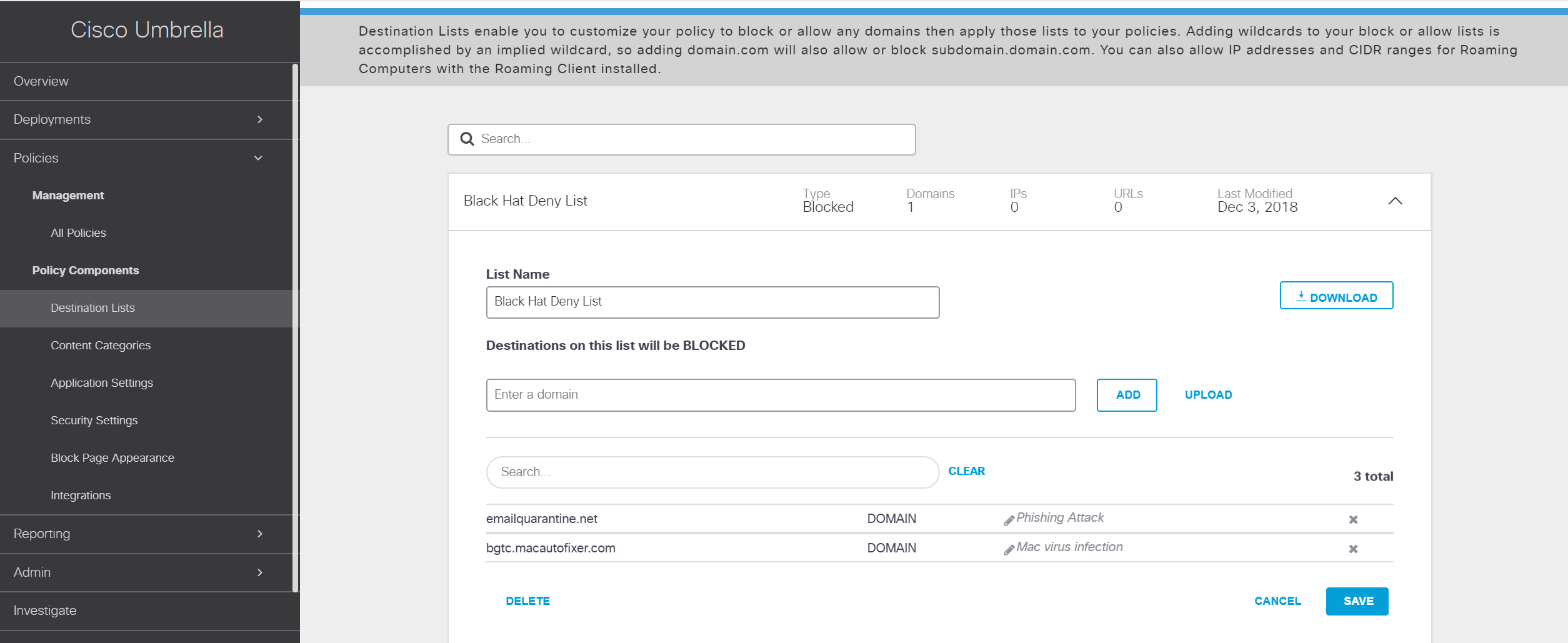

اتضح أن واحدا من أجهزة الكمبيوتر من منظمي المؤتمر أصيب. تسمح سياسة BlackHat بالوصول إلى الموارد الضارة حتى يتم التعرف على أنها هجوم خارجي على موارد Black Hat ، كما تم تسجيله في هذه الحالة. تم حظر النطاق بواسطة Cisco Umbrella لهذا وجميع مؤتمرات Black Hat المستقبلية.

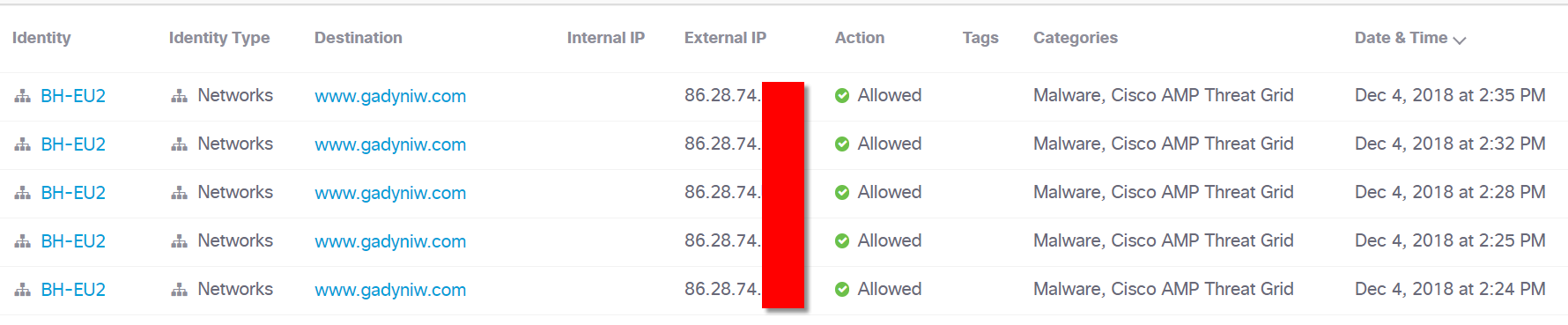

في اليوم الثاني ، أصيب العديد من مستخدمي شبكة Wi-Fi بالبرنامج الضار Simba ، الذي حاول الاتصال بخوادم الأوامر القديمة إلى حد ما:

- www [.] gadyniw [.] com / hbt.php؟ rewrrite = login.php

- purycap [.] com / login.php

- gadyniw [.] com / hbt.php؟ أعد كتابة = login.php

- ww1 [.] ysyfyj [.] com / login.php

تم تحديد مجال gadyniw [.] Com من قِبل Cisco Threat Grid على أنه خبيث وممنوع. أثناء التحقيق ، تبين أن هذه البرامج الضارة كانت تستخدم كجزء من أحد التدريبات التي تبين فيها أن المشاركين كانوا أجهزة كمبيوتر غير مسبوقة. ننصح المدرب بتذكير المشاركين المصابين بعدم الاتصال بشريحة Wi-Fi العامة الخاصة بهم بأجهزة الكمبيوتر المحمولة الخاصة بهم.

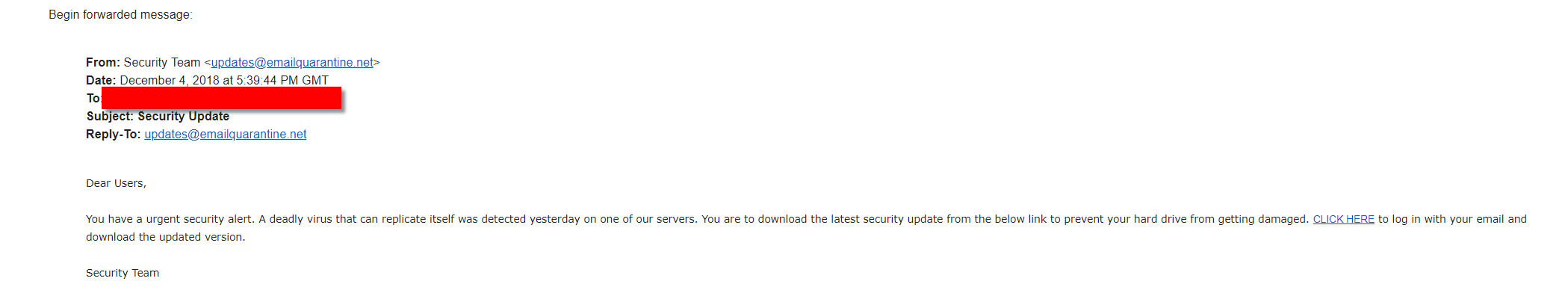

هجوم التصيد

في عملية Black Hat ، واجه منظموها ، الشركة UBM ، هجوم تصيد هائل عبر البريد الإلكتروني ، والذي لا يزال الهجوم الأكثر انتشارًا على المنظمات.

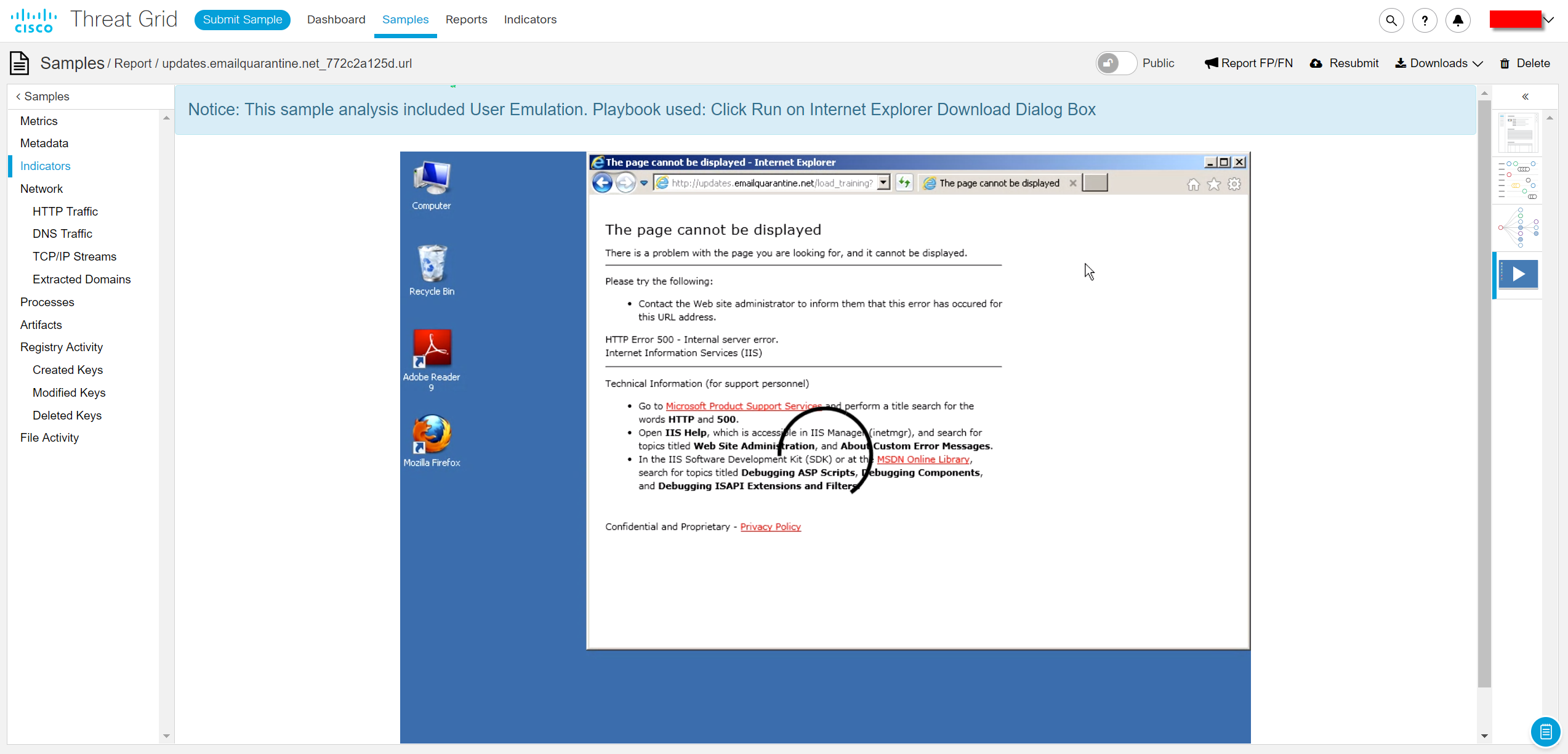

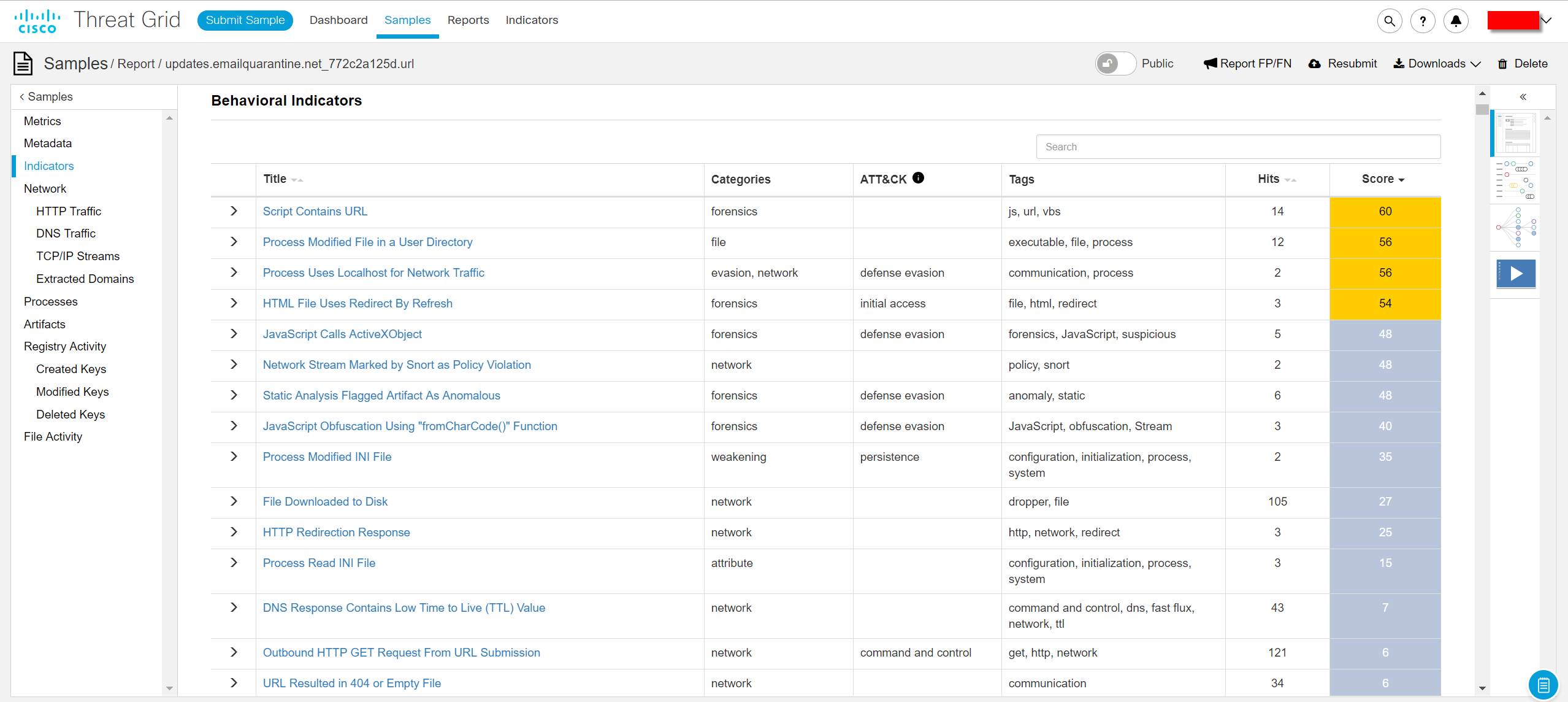

لقد بحثنا في ارتباط CLICK HERE باستخدام ميزة Glovebox في Threat Grid ، والتي تتيح لك التفاعل مع جهاز افتراضي دون التعرض لخطر العدوى. في متصفحين ، أرجع الرابط خطأ كما لو أن الصفحة المطلوبة غير موجودة.

ومع ذلك ، في التقرير سجلنا حوالي 100 اتصال شبكة مفتوحة ، وحوالي 100 قطعة أثرية تم تنزيلها على القرص ، بما في ذلك JavaScript ، وكذلك حوالي 170 من تغييرات السجل.

لقد أضفنا هذا النطاق إلى القائمة السوداء لجميع مؤتمرات Black Hat.

نشاط DNS

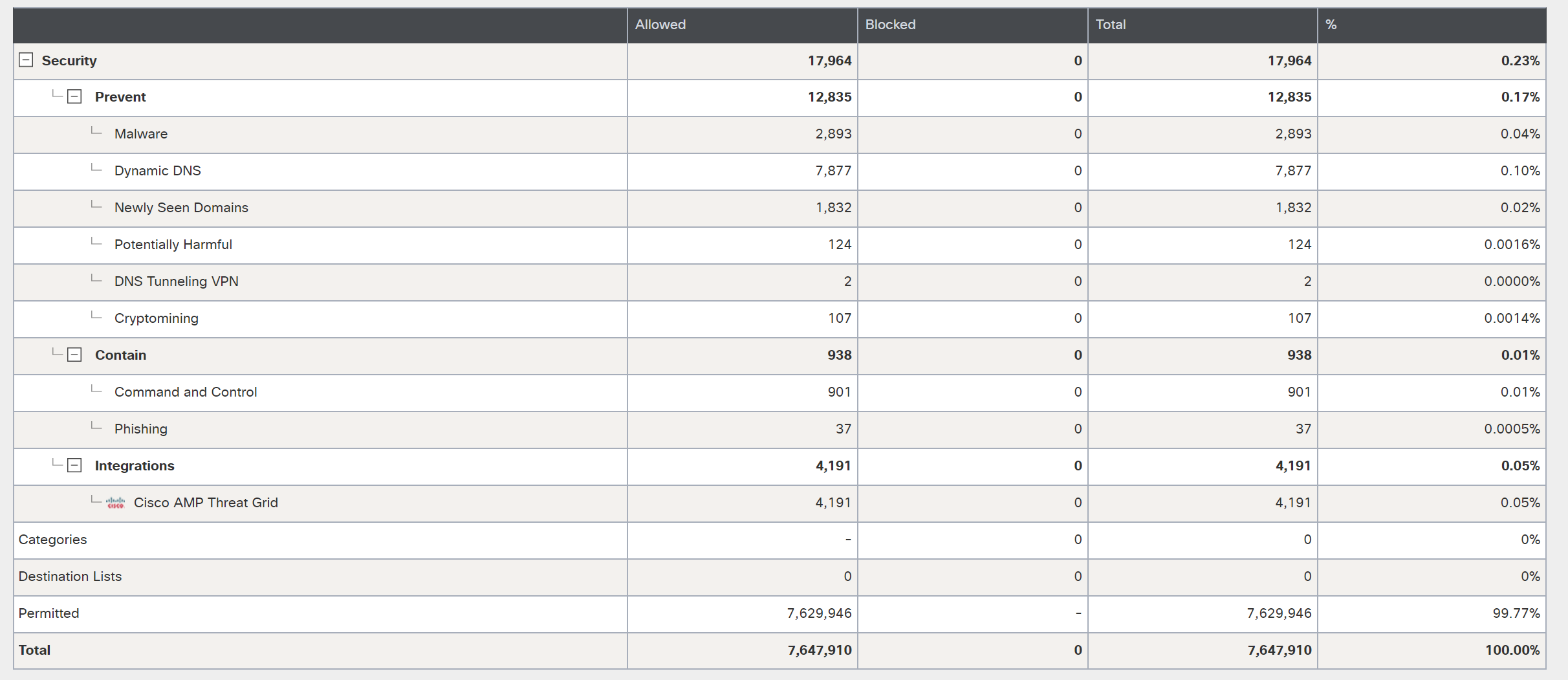

في عام 2017 ، سجلنا حوالي 5.8 مليون استعلام DNS في Black Hat Europe. بعد عام ، في عام 2018 ، سجلنا 7.6 مليون طلب ، منها حوالي 4000 مرتبطة بالنشاط الضار أو خوادم الفريق أو الخداع.

الجديد في European Black Hat هو إشعار المستخدمين الذين تم إرسال بيانات اعتمادهم بالبريد الإلكتروني بنص واضح. لحسن الحظ ، بالمقارنة مع المؤتمرات السابقة ، أرسل هذه المرة فقط 14 مستخدمًا بريدهم في وضع غير محمي. كان هذا هو المؤتمر الأول الذي لم نلاحظ فيه المستندات المالية أو المصرفية المرسلة بشكل مفتوح.

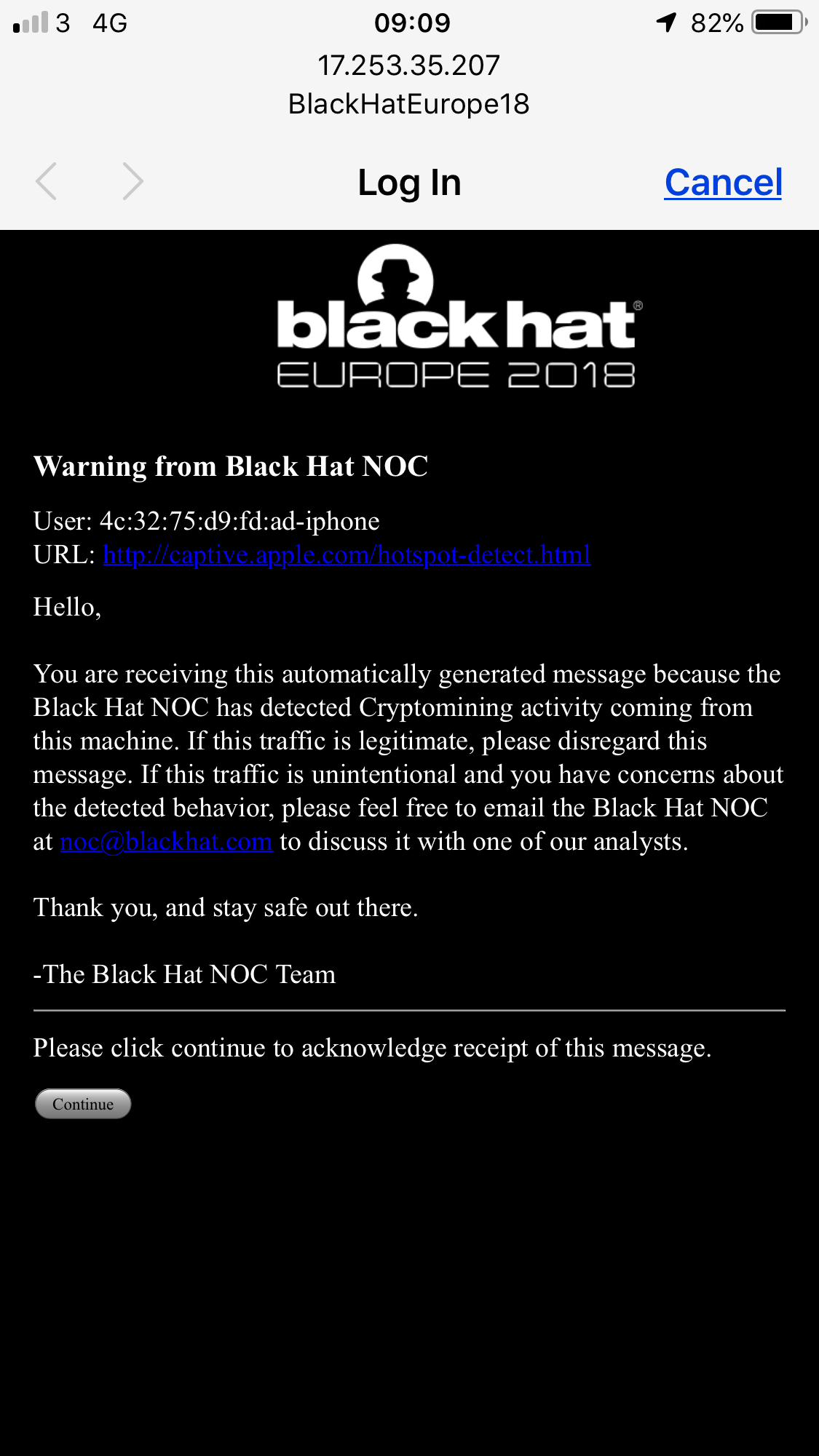

سجل فريق NOC أيضًا عددًا كبيرًا من موارد التعدين. لأول مرة ، بدأنا في تسجيل مثل هذه المحاولات قبل عام في أوروبا ، تلتها طفرة كبيرة في Asian Black Hat.

تم تحذير المستخدمين الذين لديهم عمال مناجم تشفير بواسطة فريق Black Hat NOC. إذا استخدموا التعدين بوعي ، فلا توجد مشكلة. إذا كان الأمر يتعلق بالعدوى ، فقد عُرض على المستخدمين المساعدة في علاج الكمبيوتر.

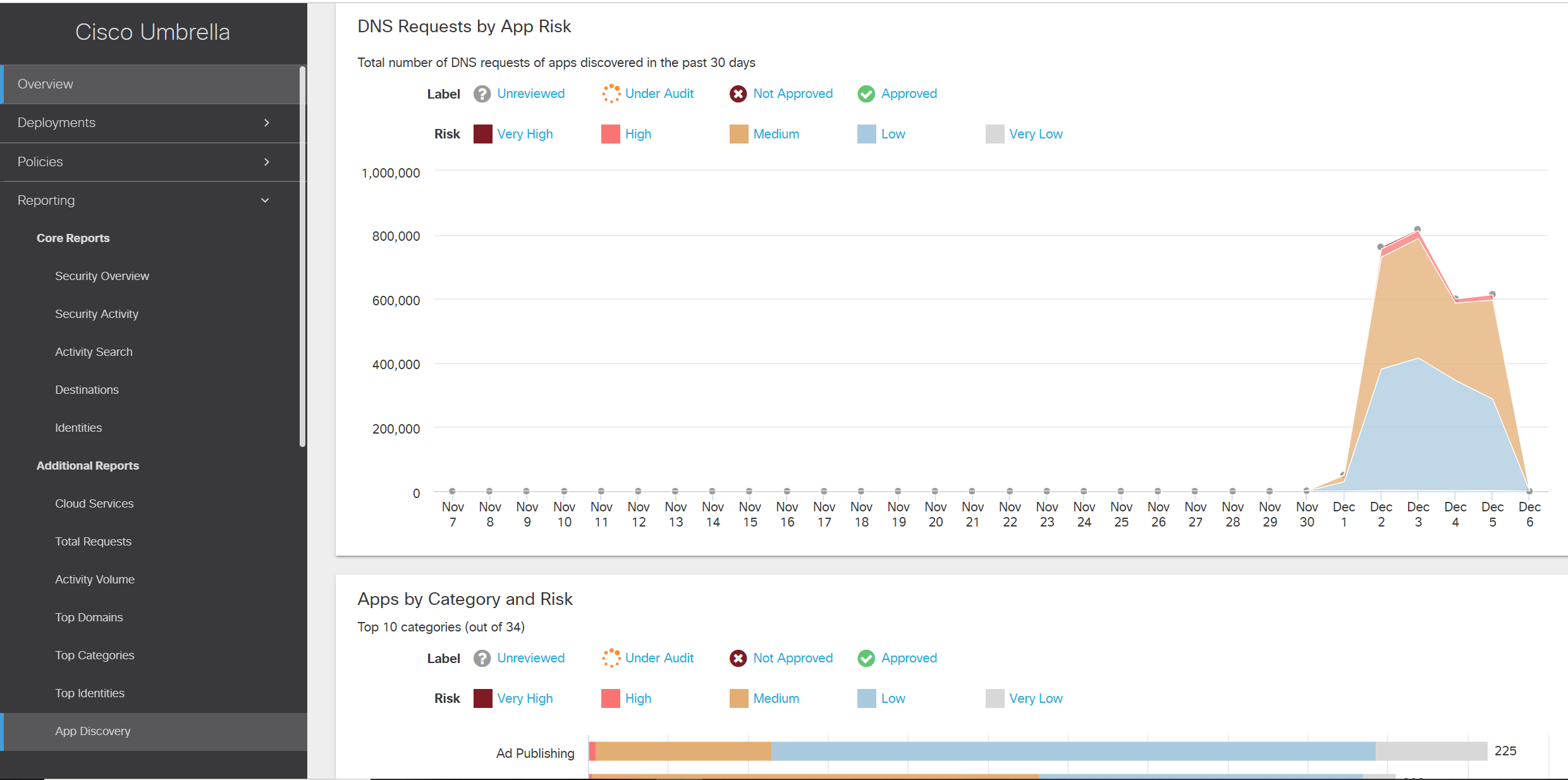

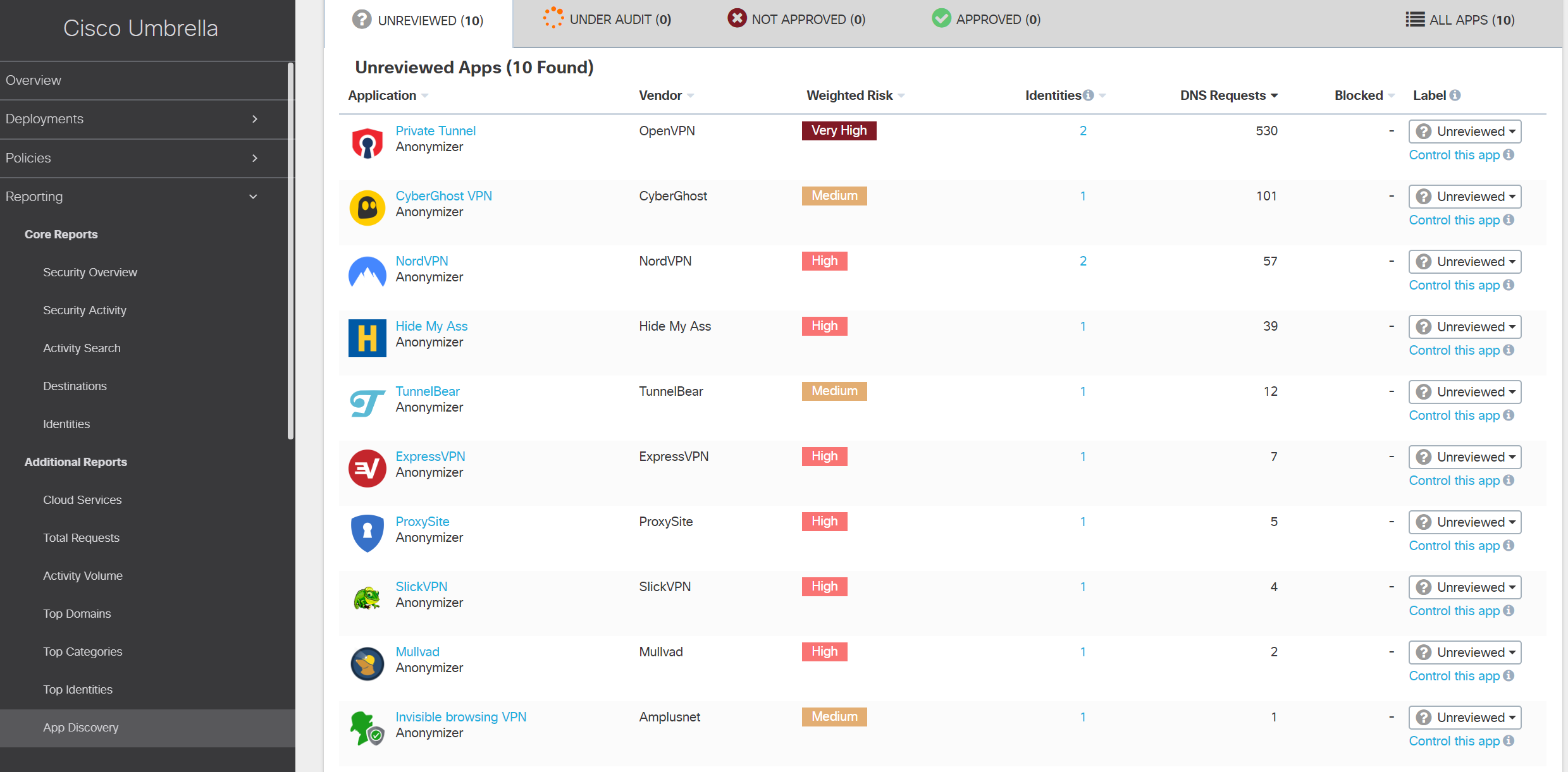

أيضا ، ميزة جديدة لـ Cisco Umbrella ، والتي تم اختبارها على European Black Hat ، كانت App Discovery ، والتي تتيح لك تحديد التطبيقات المستخدمة (يوجد الآن أكثر من 2000) مع تقييم لمخاطرها على المؤسسة.

من الواضح أن سياسة Black Hat تختلف عن شركة عادية ، والتي قد تحظر إخفاء الهوية وخدمات VPN التي قد تنتهك سياسات أمان الشركات. في مؤتمر حول أمن المعلومات ، يعتبر استخدام هذه التطبيقات أمرًا طبيعيًا وبالتالي لم يتم حظرها. ولكن كان من المثير للاهتمام أن ننظر إلى الحلول الأكثر شعبية لهذه الفئة.

ستكون المحطة التالية لفريق Cisco Security هي مؤتمر RSA ، الذي سيعقد في مارس من هذا العام في سان فرانسيسكو ، حيث سنكون مسئولين مرة أخرى عن RSA SOC. إذا كنت تخطط فجأة لحضور هذا المعرض ، فنحن ندعوك للقيام برحلة إلى مركز مراقبة الأمن في أحد أكبر أحداث أمن المعلومات في العالم ، والتي يزورها عشرات الآلاف من الأشخاص كل عام. إذا كنت في أيام RSAC في سان فرانسيسكو وترغب في زيارة المعرض ، ولكن ليس لديك تذكرة لذلك ، فإن Cisco تمنحك رمزًا ترويجيًا للدخول المجاني إلى المعرض - X8SCISCOP.