الجيل الجديد من جدران الحماية أكثر ملاءمة وأمانًا بفضل بنية المحرك الجديدة والأيديولوجية الجديدة لإدارة تدفقات الشبكة.

لماذا ظهرت هذه المقالة؟

جاء مرارًا وتكرارًا إلى زملائه العاملين في مجال الأمن الذين يستخدمون جيلًا جديدًا من جدران الحماية ورأوا أنهم يواصلون كتابة القواعد على أرقام المنافذ. بناءً على اقتراحي بالاستمرار في الكتابة باسم التطبيقات ، سمعت "ماذا لو لم ينجح ذلك؟". إذا كنت أيضًا "خائفًا" أو ليس من الواضح سبب كتابة القواعد الخاصة بالتطبيقات ، فهذه المقالة لك.

بداية المقال بالرجوع إلى

الجزء الأول. أساسيات جدار الحمايةالجزء 2. تأثير السلامة من L7 جدار الحماية

المحتويات

جدار الحماية L7 يتحقق محتويات حقل البيانات ، وجدار الحماية L4 لالقد تغيرت التطبيقات - تم تغيير جدار الحماية الخاص بككيف يعمل الكشف عن حركة المرورجدار الحماية L7 هو أكثر ملاءمةجدار الحماية L7 أكثر أمانًاما هي المشاكل الجديدة التي تخلق طريقة جديدة لكتابة قواعد L7حدود المستوى 7 تحليل التكنولوجياالخاتمةالتصويتجدار الحماية L7 يتحقق محتويات حقل البيانات ، وجدار الحماية L4 لا

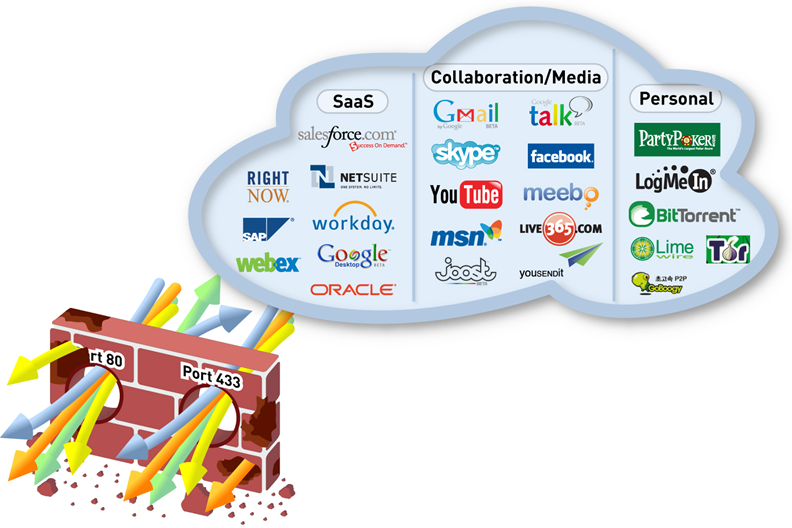

المشكلة الرئيسية التي نواجهها هي أن البرامج الآن تُكتب على الفور بحيث تتجاوز حماية جدار الحماية L4.

إذا وضع شخص ما Skype ، فهو لا يريد الاتصال بمسؤول النظام والتوسل لفتح المنفذ الذي يحتاجه على جدار الحماية - فهو يريد أن يضيء Skype على الفور "أخضر". يعرف المبرمجون أنه غالبًا ما يكون هناك وكيل HTTP على الشبكة أو أن المنفذ 80 مفتوح لـ HTTP ، والمنفذ 53 مخصص لنظام أسماء النطاقات ، والمنفذ 123 مخصص لـ NTP ، وأحيانًا للموظفين من الداخل إلى الخارج ، وكل شيء مفتوح ويمكنك استخدام هذه الاتصالات المسموح بها وفقًا لذلك.

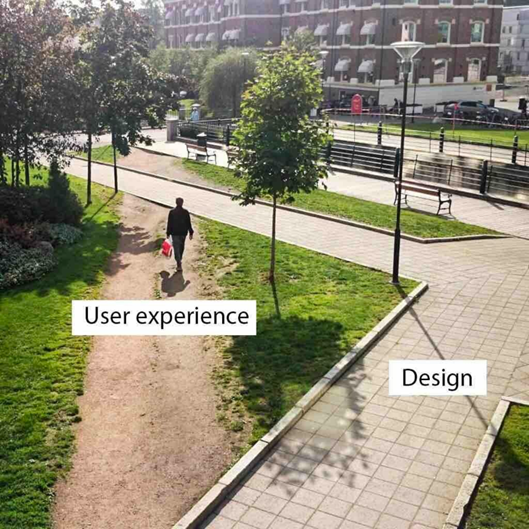

لدى المطورين مصطلح "تجربة المستخدم" - بعد التثبيت ، اشتعلت النيران على العميل باللون الأخضر Skype = العميل سعيد. وحقيقة أن Skype اجتازت محيط الشركة بشكل غير قانوني من خلال اتصال كان مفتوحًا للمتصفح فقط على منافذ TCP / 80 و 443 - يتجاهل جدار الحماية L4 ، لأنه ليس من مهمته إلقاء نظرة على محتويات الحزم - فقط الرؤوس مهمة بالنسبة له.

مشكلة جدار الحماية L4: التنقل عبر المنفذ (النقل عبر الأنفاق)

تعد نفق التطبيقات غير المصرح بها داخل الاتصالات المسموح بها صورة قياسية في الشبكات الحديثة. بطبيعة الحال ، يستخدم المتسللون نفس الخدعة: فهم يقومون بإنشاء أنفاق في الاتصالات المسموح بها. وحراس الأمن لا يعرفون حتى.

مثال على نفق TCP-Over-DNS

من رزم المرور التي تم جمعها في الصورة ، من الواضح أن هناك اتصالات على منفذ TCP 53 ، والذي يعتبر عادةً تشغيل بروتوكول DNS. ومع ذلك ، إذا نظرت عن كثب ، يمكنك أن ترى أنه في حقل النص في بروتوكول DNS هناك نوع من النص المشفر. هذا هو تطبيق نفق TCP-Over-DNS ، والذي أراه كثيرًا في شبكات الشركة. توجد على اليسار قائمة بالأنفاق الأخرى التي يمكن أن يستخدمها المستخدمون أو المتسللون. هل يعطي جدار الحماية L4 مثل هذه المعلومات؟ رقم لذلك ، إذا كنت بحاجة إلى حماية الشركة من الأنفاق غير المصرح بها ، فأنت بحاجة إلى تحليل محتويات البيانات المرسلة واستخدامها لتحليل التطبيق الذي يستخدم حاليًا اتصال TCP هذا.

لقد تغيرت التطبيقات - تم تغيير جدار الحماية الخاص بك

لقد تغير العالم واليوم تحديد التطبيق حسب رقم المنفذ لا يكفي. نعم ، قبل 20 عامًا ، اتفقنا على أنه إذا تمت كتابة 80 في حقل Port ، فهذا يعني أنه HTTP ، إذا كان 53 ، فهذا هو DNS ، لكن الآن ليس كذلك!

من الضروري تحليل محتويات البيانات المرسلة ويتعين عليها تحليل التطبيق الذي يستخدم حاليًا اتصال TCP هذا.

انتقل إلى

قاعدة بيانات التطبيق

applipedia.paloaltonetworks.com . تعرف على عدد التطبيقات التي تستخدم المنفذ 80 و 443.

مثال

التطبيقات التي تستخدم المنفذ 80

المشكلة في العديد من ميزات الأمان هي تجاهل التطبيقات على المنافذ غير القياسية.

نقل تطبيق قياسي إلى منفذ غير قياسي يسمح أيضًا للمهاجم بالخروج عن نطاق السيطرة. يقوم عنصر التحكم هذا باستعادة الجهاز الذي يحلل محتويات كل حركة المرور فقط ، وليس فقط الرؤوس.

كيف يعمل الكشف عن حركة المرور

تتمثل إحدى مهام تحليل التطبيق في اكتشاف حركة مرور التطبيقات التي تم إنشاؤها خصيصًا بحيث تكون اتصالاتها غير مرئية. خذ على سبيل المثال سكايب. الأشخاص الذين تعلموا التمييز بين حزم UDP المشفرة في Skype وبين حزم UDP المشفرة الأخرى هم زملاء جيدون جدًا.

هناك أيضًا فئة من الأجهزة التي يمكنها القيام بذلك: التفتيش الدقيق للحزم (فيما يلي DPI). هذه الأجهزة الآن مزودة بموفرين كبيرين وتسمح لك بمعالجة حركة مرور التطبيق: تطبيق جودة الخدمة أو إعادة التوجيه في الاتجاه الصحيح. في بعض الأحيان تتم مقارنة NGFW و DPI. الفرق: تم تصميم DPI للتحكم في جودة حركة المرور ، وأمن NGFW ، على الرغم من أن NGFW يحتوي أيضًا على ميزات جودة الخدمة.

طرق اكتشاف التطبيقات في حركة المرور مختلفة.

- إذا كنت بحاجة إلى العثور على تطبيق لا يخفي نفسه في حركة المرور ، مثل HTTP ، فهذا يكفي لاستخدام عمليات البحث المعتادة عن الأنماط أو التوقيعات المقابلة. وهذا يستخدم بنشاط من قبل الشركات المصنعة. هذا هو الأسهل.

- إذا كنت بحاجة إلى العثور على تطبيق يخفي نفسه عن عمد ، على سبيل المثال ، TOR ، فأنت بحاجة إلى مجموعة من الطرق لتحليل إحصائيات الحزمة وسلوك الحزمة. هذا أمر صعب ، فهو يتطلب إجراء مختبر بحثي ، والذي يحتاج أيضًا إلى تتبع التغييرات في البروتوكول في الوقت المناسب وتنفيذ خوارزميات بحث جديدة. محاولاتي للحصول على مطور واحد على الأقل لمعرفة كيفية عمل هذه الخوارزميات ، تعثر عند الإجابة على أن هذه ملكية فكرية.

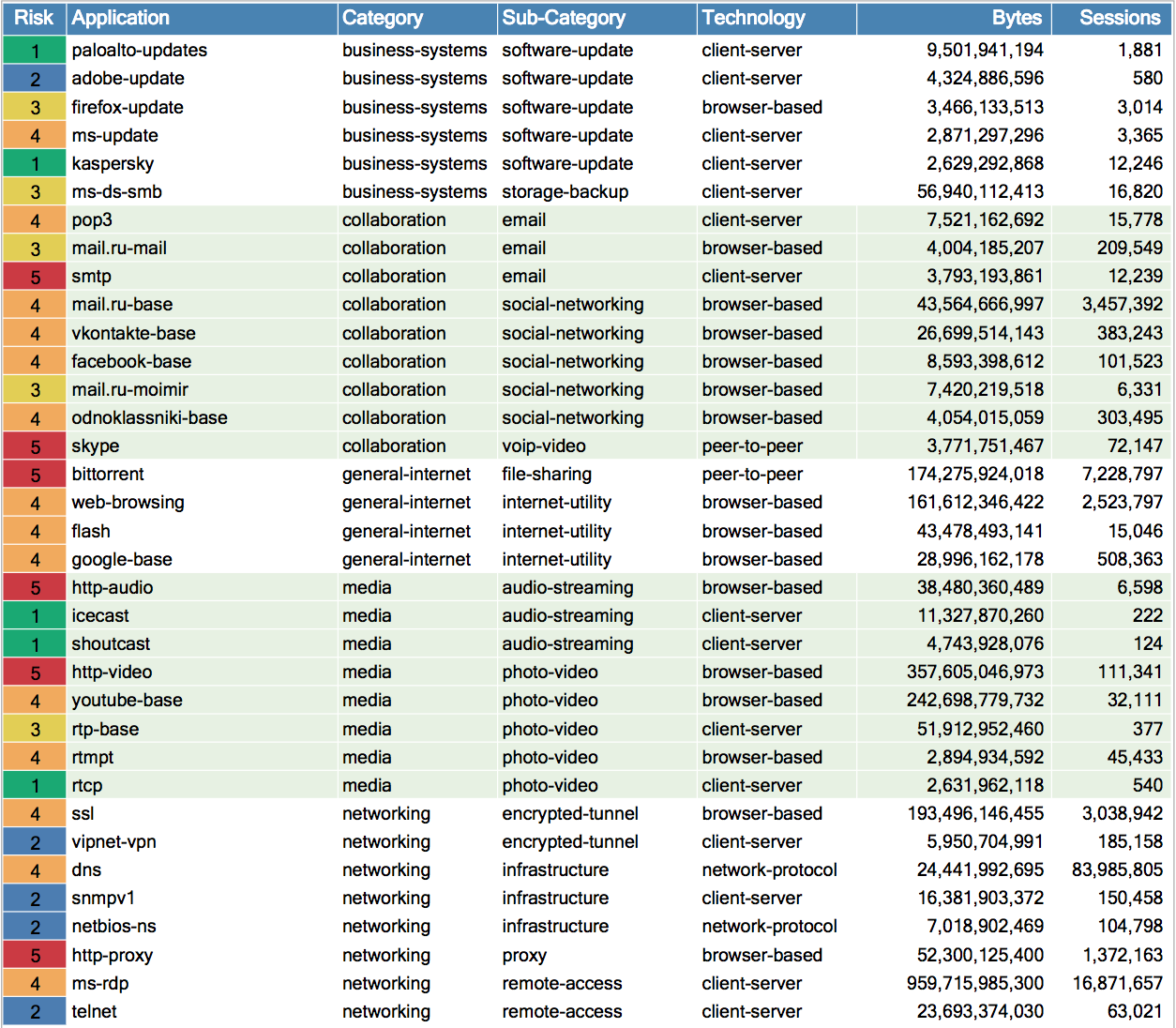

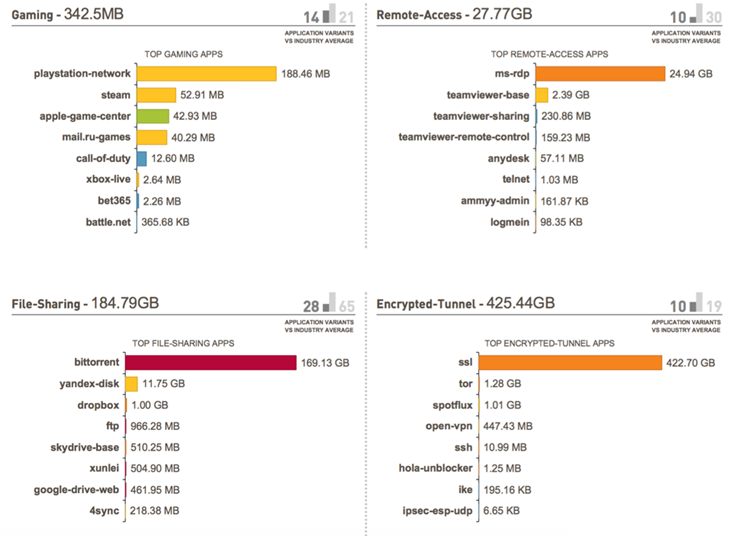

يحدث أن التطبيق قد غير بالفعل خوارزمية التشغيل ، ولم يتمكن محرك DPI أو NGFW من التغيير بعد. على سبيل المثال ، يتغير Telegram أحيانًا لأنه يتم البحث عنه. ايجابيات كاذبة تحدث. هذا مهم للتحقق. وفقًا لذلك ، تختلف الأجهزة و NGFW و DPI بشكل أساسي في عدد ونوعية اكتشاف التطبيق. إليك الطريقة الوحيدة: ضع NGFW على حركة المرور الخاصة بك وانظر. إذا تحدثنا عن المحيط ، فإن أكثر حركة مرور تعقيدًا رأيتها تحتوي على 715 تطبيقًا مختلفًا في الشهر. في المتوسط ، 200 - 300 تطبيق من أنواع مختلفة تمر عبر المحيط. في هذا التصور لحركة المرور للتطبيق ، يمكنك رؤية هذا: الماوس فوق كل دائرة:

http://researchcenter.paloaltonetworks.com/app-usage-risk-report-visualization/

هناك الآلاف من التطبيقات في قاعدة بيانات التطبيق ، لذلك فإن تحليل التنسيقات والخوارزميات لكل تطبيق يعد عملاً طويلاً ومضنًا للمحللين. بمجرد أن نفهم كيف يعمل التطبيق ، يبدأ المبرمجون في العمل ، والذي ينفذ اكتشاف التطبيق عن طريق حركة المرور. وهذه بضعة آلاف من التطبيقات تتغير باستمرار. وفقًا لذلك ، يجب دعم المنتج باستمرار وتعلم التطبيقات الجديدة ومراقبة التغييرات في التطبيقات القديمة وإضافة أجهزة الكشف المعدلة إلى قاعدة البيانات. يمكن

الاطلاع على قاعدة البيانات لجميع التطبيقات الممكنة التي تولد حركة المرور

هنا .

في بعض الأحيان ، يحاول بائعو جدار الحماية L7 قياس عدد التطبيقات التي لديهم في قاعدة البيانات ، ولكن هذا يشبه الألفاظ النابية. من خلال تشغيل التفكير الناقد ، أنت تدرك أنك في الواقع تحتاج فقط إلى اكتشاف التطبيقات على المحيط (في المتوسط ، في 300 تطبيق مختلف) ، في مركز البيانات (10-15 قطعة) ، في شبكات ICS / SCADA (2-3 تطبيقات) ، بين داخلي شرائح (ربما هو فقط بضع عشرات). وإذا عُرض عليك الكشف عن آلاف التطبيقات - فهذا مجرد تسويق واكتشاف بعض التطبيقات غير المعروفة التي لا يستخدمها أحد.

أمثلة على التطبيقات على شبكة الشركة:

يعد التقسيم الداخلي داخل الشركة مطلبًا ثابتًا لمعايير أمان المعلومات التي لا يفي بها أحد تقريبًا. بين القطاعات التي يعمل فيها المبرمجون والممولون والموارد البشرية والمحاسبة ، تعمل التطبيقات أيضًا. كحد أدنى ، تحتاج إلى التحكم في شبكة Windows (بروتوكول SMB) ، أصبح هذا واضحًا بشكل خاص بعد وباء WannaCry cryptoclocker ، الذي تم توزيعه عبر SMB. أي أن الشبكات الداخلية تحتاج أيضًا إلى تحليل تطبيقات المستوى 7 والأساليب ذات الصلة للبحث عن الأكواد الخبيثة في صندوق الحماية و IPS ، وعلى الأقل التحكم في أنواع الملفات المنقولة.

المشكلة الأكثر شيوعًا التي يمكن ملاحظتها في الشبكات: من المفترض أن جدار الحماية هو المستوى 7 ، لكنه في الواقع يكتشف التطبيقات عن طريق المنفذ. كيفية التحقق من ذلك؟

- للاختبار ، شنق خادم FTP على المنفذ 25. إذا كان الجهاز مخطئًا وقال إنه بروتوكول SMTP ، فهذا بالتأكيد ليس جدار الحماية L7.

- أو حاول فقط كتابة قواعد لتطبيقين مختلفين يستخدمان نفس المنفذ. قم بوضع قواعد مختلفة لهم: في ملفات كتلة واحدة ، في الملفات الأخرى ، اسمح لهم. إذا اتضح أنه يتم ذلك ، فهذا يعني أن الحقيقة هي تحليل التطبيق (وليس رقم المنفذ) أولاً ، ثم العمل مع محتواه: حظر الملفات ، والتحقق من تواقيع الفيروسات ، والتحقق من تواقيع IPS ، وما إلى ذلك.

- اختبار آخر مثير للاهتمام لـ NGFW هو عندما تحتاج إلى إنشاء تطبيقين L7 مخصصين لهما خصائص مختلفة على نفس عنوان IP. هذا لا يمكن L4 جدار الحماية ، ولكن يمكن L7 جدار الحماية. وصف كامل واختبار نفسه هنا: http://basic.ngfw-test.com/

في روسيا ، لا يزال من المهم معرفة جدران الحماية لحركة التطبيقات الروسية: 1C ، Odnoklassniki ، Yandex.Disk ، mail.ru ، كيف تبدو تحديثات Kaspersky Anti-Virus وما شابه. يعد هذا أيضًا أحد مكونات اكتشاف التطبيقات الهامة التي تحتاج إلى السماح لهذه التطبيقات بأمان لموظفيك.

جدار الحماية L7 هو أكثر ملاءمة

إذا نظرت إلى عملية تدريب مهندسي الشبكات ، فغالبًا ما يأخذ الأشخاص دورات من شركة مصنعة معروفة لمعدات الشبكات وهذا يعطي معرفة جيدة بتقنيات الشبكات.

أنهى مؤلف هذه السطور عددًا لا بأس به من دورات Cisco في عام 2003 ، وبالتالي يقدم ميزات التدريب لمهندسي الشبكات: كقاعدة عامة ، بعد دراسة نموذج OSI ISO ذي المستوى السابع ، تتم دراسة المستويات الأربعة الأولى فقط بالتفصيل. بمعنى أن جميع التفاصيل الدقيقة لمهندسي شبكة أمان المعلومات لا يعرفون سوى مستوى TCP / UDP / ICMP. يتم النظر في عدد قليل منها فقط من مستوى التطبيق: HTTP ، DNS ، SSH ، Telnet ، NTP ، FTP. ما هي النتيجة؟ ويشعر مسؤول الشبكة أن إدارة طبقة التطبيق سهلة من طبقة النقل!

قد يبدو لأحد المتخصصين في الشبكة حديثًا أنه يمكن القيام بكل شيء باستخدام القواعد على مستوى النقل ، حيث تحتاج فقط إلى السماح بالبروتوكول والمنفذ الضروريين. هل تريد السماح لمتصفح على الإنترنت؟ نفتح TCP / 80. تحتاج إلى فتح DNS؟ افتح TCP / 53 أو UDP / 53. تحتاج إلى فتح RDP؟ افتح TCP / 3389. وأصبحت قواعد الكتابة على جدار الحماية L4 هي المعيار في الشركة.

يجب أن أقول أن العديد من المتخصصين في تكنولوجيا المعلومات يدركون مفهوم التفتيش الكامل. ولكن في الوقت نفسه ، بالنسبة للكثيرين ، فإن الكشف عن جدران الحماية المختلفة يدعم التفتيش الساتلي لمجموعة مختلفة من التطبيقات. لدي بعض الإحصاءات لأنني عملت كمدرس لدورات جدار الحماية في مركز التدريب التابع لشركة Informzashita. ما الذي أراه؟ شخص ما يعتقد أن فحص الحالة هو مجرد إذن لقبول استجابات بروتوكول TCP / UDP / ICMP مرة أخرى. ولكن ماذا عن التطبيقات الأكثر تعقيدًا؟ على سبيل المثال ، كيفية تتبع اتصالي TCP اللذين يقوم به بروتوكول FTP على المنفذين 21 و 20 - هل يعتمد كل منهما على الآخر؟ لا تحتاج إلى قبول الإجابة فحسب ، بل يجب أيضًا السماح بالاتصال الثاني ، اعتمادًا على الأمر PORT ، داخل اتصال التحكم في المنفذ 21. وكم عدد التطبيقات التي تفتح اتصالات جديدة داخلها تقدم تطبيقات؟ باختصار ، تستخدم الشبكات الآن قائمة الوصول المعتادة ، التي لا تفهم الأمر PORT داخل بروتوكول FTP ، وهناك جدار الحماية L4 ، الذي يفكك الأمر PORT ويفتح المنفذ المطلوب تلقائيًا ، وهناك شخص ذهب أبعد من ذلك وينظر إلى أوامر بروتوكول MS RPC أو ICS الأكثر تعقيدًا / بروتوكولات SCADA. ولكن لا تظهر جميع التطبيقات الممكنة لجدار الحماية L4 ، وتختلف جدران الحماية هذه أيضًا بشكل عام في عدد التطبيقات المنفذة داخل بوابة طبقة التطبيق (ALG).

ما الذي أحصل عليه؟ الاعتقاد بأن مجرد تذكر منافذ TCP / UDP الرئيسية لا يعمل.

يوجد بالفعل عدة آلاف من التطبيقات في العالم وجميعهم يستخدمون شبكات الكمبيوتر. ولا يمكن لأي مهندس شبكة أن يتذكر كل هذه المنافذ.

الوحي لمهندسي الشبكات هي مهمة فتح المنافذ لتطبيق أكثر تعقيدًا ، على سبيل المثال ، VNC. لا أحد يتذكر أي المنافذ ويجب استخدام google.

عند نشر الجزء الأول ، أجريت استطلاعًا وأرى أن الأشخاص ما زالوا على استعداد لتذكر أرقام المنافذ - تم تقسيم الآراء بنسبة 50 إلى 50: أجاب شخص ما بأنه مستعد لتذكر جميع المنافذ الأربعة لتطبيق VNC.

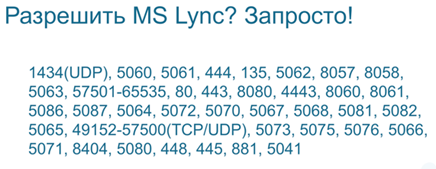

ربما يكون البطل في عدد المنافذ هو Lync (المعروف أيضًا باسم Skype for Business). حوالي 40 منفذ. هل من الواقعي أن نتذكرهم؟

إذا

نظرت إلى Microsoft TechNet ، الذي يصف المنافذ التي تحتاج إلى فتحها ، فإني أريد إذن كتابة أي تصريح لأي قاعدة ، لأن هناك حوالي 40 منفذًا ويجب فتح بعضها ديناميكيًا. ومن غير المأساوي التسجيل في جدار الحماية L4.

اتضح أنه من الأنسب لمهندس الشبكة أن يكتب قواعد تطبيق L7 وأنه من الضروري أن يقوم جدار الحماية نفسه تلقائيًا بفتح المنافذ الضرورية.

تحتاج إلى فتح VNC؟ تكتب كلمة VNC في القاعدة وجدار الحماية يفهم بالفعل أي البروتوكولات الأساسية التي تحتاج إلى فتحها. هذا مريح.

مثال تقرير NGFW على فئات حركة المرور المحددة.

في المتوسط ، يستخدم 200 إلى 300 تطبيق إمكانية الوصول إلى الإنترنت من شبكة شركة. يعرض جدار الحماية على مستوى التطبيق التطبيقات التي هي عليه ويمكنه تصفية هذه التطبيقات للجميع أو لمستخدمين محددين وتصفية الملفات حسب الأنواع أو المحتوى الذي يذهب إلى التطبيقات المسموح بها لجميع المستخدمين على شبكة الشركة. أيضًا ، لا تنس أنه في NGFW ، تعمل وظائف الأمان بشكل متوازٍ: IPS ، ومكافحة الفيروسات ، ومكافحة برامج التجسس ، وفلتر URL ، وفلتر DNS ، وذكاء التهديدات ، وما إلى ذلك. أي أننا لا نسمح بالتطبيقات فحسب ، بل نسمح بذلك بأمان.

جدار الحماية L7 أكثر أمانًا

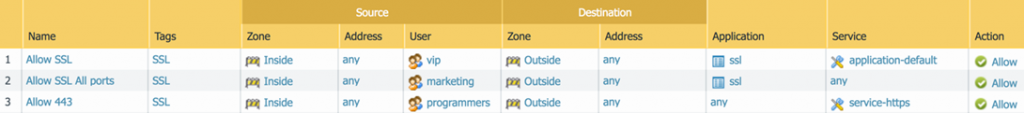

لدي بالو ألتو نتوركس NGFW في متناول اليد. كتبت ثلاث قواعد مختلفة على ذلك. دعونا نرى كيف تختلف.

إذا قمت بتكوين جدار حماية على الإطلاق ، فسترى أنه بالنسبة لمجموعات المستخدمين المختلفة: vip والتسويق والمبرمجين ، قمت بتمكين SSL بثلاث طرق مختلفة.

- سيتمكن مستخدمو vip من الدخول على المنفذ 443 وسيكونون قادرين على استخدام SSL بداخله ، لأنه المنفذ الافتراضي لـ SSL. إذا حاولوا الانتقال إلى المنفذ 443 ، على سبيل المثال ، telnet العادية ، فلن ينجحوا - فسيقوم جدار الحماية بالتحقق من أنه ليس SSL وسيحظره. وهذا ما تحتاجه!

- يمكن أن ينتقل التسويق إلى أي منفذ باستخدام طبقة المقابس الآمنة ، لأنه في حقل الخدمة ، حيث تتم الإشارة إلى المنافذ ، يُسمح بأي منفذ. والسؤال هو ، هل أريد التسويق لاستخدام SSL على المنافذ غير القياسية؟ رقم هذا خطأ تكوين شائع. يعد تحديد منفذ كأنه منطقيًا إذا كانت القاعدة باهظة - أي إذا أردنا حظر SSL على أي منفذ.

- يمكن للمبرمجين السير على المنفذ 443 مع أي تطبيق ، وهو في الواقع ثقب ، لأنني أردت في الأصل فتح SSL فقط. وهذا هو بالضبط كيفية عمل جدار الحماية L4 - فهو يفتح المنفذ ومن ثم لا يهمه ما هو موجود وما هي التطبيقات التي تستخدم هذا المنفذ. يمكن لأي مبرمج في مجموعة المبرمجين استخدام أي نفق.

يعد إعداد

التطبيق الافتراضي مهمًا للغاية ويسمح لك بتقليل عدد القواعد: يمكنك تحديد التطبيقات الضرورية في عمود التطبيق في قاعدة واحدة وسيقوم جدار الحماية نفسه بفتح المنافذ الضرورية للتطبيقات اللازمة وإلا فإن التطبيقات التي يجب أن تذهب إلى هناك سوف تمر عبر هذه المنافذ. وفقًا لذلك ، تحتاج إلى قاعدة واحدة لفتح تطبيقات متعددة.

على سبيل المثال ، للقاعدة أدناه ، حيث يُسمح لجميع الموظفين بالوصول إلى الإنترنت بشكل افتراضي فقط ، سوف تتحقق NGFW باستمرار من رغبتهم في عميل DNS فقط على المنفذ 53 وليس TCP-over-DNS. وبالطبع ، هذا يزيد من الأمان ، لأنك لا تسمح فقط بالتطبيقات ، ولكن تتحكم فقط في التطبيقات التي تسمح لك بالانتقال عبر القنوات المفتوحة.

ما هي المشاكل الجديدة التي تخلق طريقة جديدة لكتابة قواعد L7

يجب أن تفهم أن تحديد التطبيق من خلال محتوى الحزمة أمر مرهق للغاية لمعالج جدار الحماية L7. إذا قام جدار الحماية L4 المعتاد بفحص بضع بايتات فقط من رأس حزمة TCP ثم اجتياز ميغابايت الباقية من مقطع الفلاش دون التحقق ، فيجب على جدار الحماية L7 قراءة كل ما تم تخزينه في حقل بيانات TCP / IP والتحقق باستمرار من المحتوى الموجود داخل اتصال TCP / IP ، فجأة تغير أو يشكل تهديدا للشركة. لذلك ، عندما ظهرت وظيفة مثل تحليل المحتوى ، بدأت جميع الأجهزة في التباطؤ. لذلك ، يتطلب تحليل المحتوى أجهزة أكثر قوة.

حدود المستوى 7 تحليل التكنولوجيا

يتطلب جدار الحماية L7 مزيدًا من الذاكرة لتخزين حالة اتصال واحد ، وبالتالي فإن المعلمة "عدد الاتصالات المتزامنة" لجدار الحماية L7 تكون دائمًا أقل من جدار الحماية L4 بنفس المقدار من ذاكرة الوصول العشوائي في كلا الجهازين ، وبشكل ملحوظ ، كل 10 مرات ، وقد سبق شرح ذلك أعلاه في قسم Statefull التفتيش وهذا هو ثمن أمان تطبيقاتك. لذلك ، إذا كنت تقارن فحص L4 و L7 ، فاستفسر من الجهة المصنعة عن كيفية قياس معلمة "عدد الجلسات المتزامنة": مع تمكين الأمان في المستوى 7 أو معطل.

نفس الشيء مع الأداء: يقوم معالج جدار الحماية L4 بفحص عدد قليل من وحدات البايت لرأس الحزمة ثم يقوم بنقل البيانات نفسها بسرعات التوجيه دون التحقق ، ويفحص جدار الحماية L7 كلاً من الرأس وجميع البيانات التي تحتوي عليها حزم الاتصال اللاحقة. وهذه وظيفة مختلفة تماما. لذلك ، يجب القيام بهذا العمل على الأنظمة الأساسية للأجهزة ، حيث يتم تسريع تحليل التطبيقات ، وتسريع مكافحة الفيروسات المتدفقة ، وتسريع IPS ووظائف الأمن الأخرى. أفضل ما في الأمر هو أن Cavium نجحت في إنشاء شرائح لتسريع الأمان ، حيث تستخدم Palo Alto Networks شبكاتها على سبيل المثال. FPGA() IPS FPGA. , — .

الخاتمة

- , L7 firewall . , . : NGFW .

- , , L7 firewall - , .

- , , . , - 80 .

3. SSL NGFW. ( )

!

denis@batrankov.ru