من المحتمل أن أقول تفاهة ، لكن الناس غريبون للغاية (وموظفو تقنية المعلومات يتضاعفون). إنهم مهتمون بشدة بالابتكارات التسويقية ويتوقون إلى تقديمها ، ولكن في نفس الوقت يتخطون بشكل غير مبال التقنيات التي يمكن أن تحمي شركاتهم بالفعل من الأذى الحقيقي.

خذ على سبيل المثال ، تقنية المصادقة ثنائية العوامل (2FA). يمكن للمهاجمين بسهولة تجسس كلمات المرور العادية و / أو السرقة (

والتي تحدث غالبًا ) ، ثم تسجيل الدخول كمستخدم قانوني. علاوة على ذلك ، فإن المستخدم نفسه على الأرجح لن يخمن حقيقة سرقة كلمة المرور قبل ظهور عواقب غير سارة (وأحيانًا خطيرة للغاية).

وهذا على الرغم من حقيقة أنه من الناحية العملية بالنسبة لأحد ، فإن الوحي بأن استخدام أساليب المصادقة ثنائية العامل سيقلل إلى حد كبير من احتمال حدوث أي عواقب وخيمة ، أو حتى يحمي نفسه تمامًا من هذه الآثار.

في إطار الخفض ، سوف نخبرك كيف حاولنا تقديم أنفسنا في مكان صناع القرار حول تنفيذ 2FA في المنظمة ، وفهمنا كيفية اهتمامهم.

بالنسبة لأولئك الذين يريدون نظرية صغيرة:كيف يتم سرقة كلمات المرورعندما يتبين أن الموظفين يستخدمون كلمات مرور بسيطة ("

Qq1234567 ") ، فإنهم عادة ما يضعون سياسات كلمة مرور قوية. على سبيل المثال:

يجب أن يكون طول كلمة المرور 10 أحرف على الأقل وحرفًا صغيرًا واحدًا على الأقل وحرفًا كبيرًا واحدًا على الأقل ورقمًا واحدًا آخر ؛ يجب ألا تتضمن كلمة المرور كلمات شائعة الاستخدام وتسلسلات رقمية ؛ يجب تغيير كلمة المرور مرة واحدة في الشهر ويجب ألا تتزامن مع 12 كلمة مرور سابقة .

ولكن نتيجة لتطبيق هذه السياسات ، أصبحت كلمات المرور صعبة التذكر لدرجة أنها بدأت تدوينها. واتركه في الأماكن الأكثر بروزًا حيث يمكن لأي شخص التجسس عليه. على سبيل المثال ، مثل هذا:

يمكن رؤية كلمات مرور الزملاء الأكثر نقاءً وهي تقف بجانبهم في الوقت الذي يدخلون فيه كلمات المرور هذه.

يتضمن

توزيع Kali Linux ، المصمم رسميًا لاختبار الاختراق ، برنامجًا يمكن استخدامه لاعتراض حركة المرور وتحليلها للحصول على كلمات مرور للمصادقة ، ويقوم بذلك تلقائيًا تقريبًا. لا تحتاج إلى الحصول على مؤهلات عالية أو معرفة خاصة - ما عليك سوى تنزيل توزيع Kali Linux وتشغيل البرنامج.

إذا كان الموظف يعمل خارج المكتب (رحلة عمل ، أو زيارة الزبون ، أو الإجازات ، أو المكتب المنزلي) ، فحينئذٍ لإنشاء كلمات مرور ينشئ نقاط وصول مزيفة بنفس الاسم القانوني مثل تلك القانونية ، على سبيل المثال ، باستخدام

WiFi-Pumpkin من نفس Kali Linux. يتصل شخص بنقطة الوصول إلى Sheremetievo-WiFi في Sheremetyevo وكل حركة المرور الخاصة به تصبح متاحة للمهاجمين. هناك طريقة أخرى لسرقة كلمات المرور وهي إصابة نقاط الوصول برمز خبيث ، وبعدها تتاح للمهاجم فرصة تحليل حركة مرور المرور.

كيف يعمل المصادقة ثنائيةالمصادقة هي عملية التحقق من هوية المستخدم. يمكن للمستخدم تأكيد هويته بمساعدة عدة عوامل:

- عامل المعرفة ("أعرف"). يعرف المستخدم كلمة المرور السرية الفريدة أو PIN. يمكن سرقة كلمة المرور باستخدام برامج وأجهزة خاصة ، أو مجرد زقزقة. يمكن الحصول عليها أيضًا بمساعدة الهندسة الاجتماعية ، عندما تقوم الضحية بنقل كلمة المرور الخاصة به إلى المهاجم بشكل مستقل.

- عامل الحيازة ("لدي"). يمتلك المستخدم جهازًا فعليًا يجب استخدامه في عملية المصادقة. عادةً ما يكون مثل هذا الجهاز رمزًا USB أو بطاقة ذكية (يمكن أن يكون بمثابة مرور إلكتروني إلى المكتب). للمصادقة ، يجب أن تكون البطاقة المميزة أو الذكية متصلة بجهاز كمبيوتر أو جهاز محمول. يمكنك أيضًا استخدام برنامج مولد كلمة مرور لمرة واحدة.

- عامل الملكية ("أنا"). القياسات الحيوية مثل بصمات الأصابع وأنماط القزحية والحمض النووي ، إلخ. عامل يبدو موثوقًا للغاية ، ولكن له في الواقع العديد من العيوب. القراء البيومتري عالي الجودة غالي الثمن ، والقراء الرخيصون غير موثوقين بدرجة كافية. لقد تعلمت بصمات الأصابع أنها مزيفة ، وغالبًا ما تكون أخطاء ماسحات القزحية خاطئة ، ويمكن خداع التعرف على الوجه باستخدام نموذج ثلاثي الأبعاد للرأس . بالإضافة إلى ذلك ، فإن عدد المؤشرات محدود للغاية (10 أصابع ، عينان ، صوت واحد). يمكن تغيير كلمة المرور المخترقة ، ويمكن استبدال الرمز المميز المفقود ، ولكن اختراق أصابعك إذا كانت المعلومات المتعلقة ببصمة الأصابع تصل إلى المهاجم غير صحيح إلى حد ما (وتزايد ظهور مستحضر جديد جديد). ونحن أيضا لن تنظر في الإجراء المؤلم لحرق الليزر لبصمات الأصابع.

الجمع بين عاملين مترابطين هما المصادقة الثنائية.في معظم الحالات ، يحتاج المستخدم إلى توصيل البطاقة المميزة / البطاقة الذكية بالكمبيوتر وإدخال رمز PIN الذي يفتح الوصول إلى الرمز المميز (بالنسبة لبعض الرموز المميزة OTP ، ستحتاج إلى إدخال الرمز من شاشة الجهاز).

يمكن اعتبار رمز PIN بسيطًا للغاية ، لأنه حتى بعد التعرف عليه ، لا يمكن للمهاجم فعل أي شيء دون رمز مميز. وإذا سرق الرمز المميز ، فسوف يكتشف المالك هذه الحقيقة على الفور وسيقوم على الفور بالاتصال بمسؤول النظام أو الكتابة إليه ، وسيتعين على الفور إبطال شهادات المستخدم ، مما يعني أن تسجيل الدخول باستخدام الرمز المسروق لن يكون ممكنًا.

يحتوي نظام التشغيل Microsoft Windows / Windows Server على جميع البرامج اللازمة لتطبيق المصادقة ثنائية العامل القائمة على الرموز / البطاقات الذكية في المؤسسة ، أي أنك لست مضطرًا إلى شراء برامج إضافية ، وسيحتاج كل موظف

إلى إعطاء رمز مميز .

تجدر الإشارة إلى أن استخدام أكواد التأكيد المستلمة عبر الرسائل القصيرة ليس عنصراً من عناصر المصادقة ثنائية العامل ، ولكن

التحقق بخطوتين ويوفر حماية

أضعف بكثير ضد القرصنة. على سبيل المثال ، تعلم المحتالون

تزوير بطاقات SIM ، مما يسمح لهم باعتراض رسائل SMS وخدمة الرسائل ونتيجة لذلك سرقة الأموال والمعلومات.

وفي بعض الحالات ، يتم توفير

الوصول إلى بطاقة SIM من قبل الموظفين الذين يثقون بشكل مفرط أو غير أمين في مشغل للهاتف المحمول.

إليكم مقال نُشر مؤخرًا عن حبري ، حيث يوضح المؤلف أي ممثلين وافقوا على مقابلة "المفرقع" المزعوم والذي رفض.

أيضًا ، لا ينبغي أن تنسى التصيد الاحتيالي ، عندما يساعد الأشخاص ، بعد بعض الإقناع ، المحتالين أنفسهم عن طريق إعلامهم بالرموز المرسلة عبر الرسائل القصيرة. لأهم ما في الأمر ، يتم إرسال رموز الرسائل القصيرة عادة إلى الخادم عبر الشبكات العامة ، أي أن وسيلة النقل غير موثوق بها. نعم ، كما أن بيئة وقت التشغيل غير موثوق بها - يمكن للبرامج الضارة أن تعيش على الهاتف الذكي ، الذي يرسل فورًا الرموز المرسلة إلى المهاجم.

في الآونة الأخيرة ، بدلاً من إرسال الرموز عبر الرسائل القصيرة ، يُقترح استخدام إشعارات PUSH. يُزعم أنها أكثر أمانًا ، لكن هذا ليس كذلك ، لأن جميع الإخطارات تمر عبر خدمة الإشعارات المباشرة قبل أن تصل إلى جهاز المستخدم. على سبيل المثال ، يحظر برنامج Apple Developer مباشرة (اتفاقية الترخيص ، الملحق 1 ، الفقرة 4) هذه الإجراءات بسبب عدم أمان هذه الإشعارات. ويرد وصف التفاصيل في هذه

المقالة معقولة للغاية .

لذلك ، هناك تقنية مصادقة ثنائية العوامل يمكنها ، بأقل تكلفة (المال والوقت) ، حماية المستخدمين بشكل فعال من سرقة كلمة المرور ، ونتيجة لذلك ، فإن أصحاب عملهم من فقدان المعلومات وغيرها من مشكلات الأمان.

لكن لسبب ما ، تم تقديم هذه التكنولوجيا فقط في عدد صغير نسبيًا من أكثر الشركات حماية وتقدماً في مجال أمن المعلومات. ما هي البقية تنتظر؟ لا تقلق بشأن أمن البنية التحتية لتكنولوجيا المعلومات الخاصة بهم أو لا تعتبر التهديد خطيرًا؟ وهل يمكنك التأكد من أن إدخال تدابير أمنية إضافية سيؤدي إلى تدهور في ظروف عمل المستخدمين و / أو انخفاض في كفاءتها؟

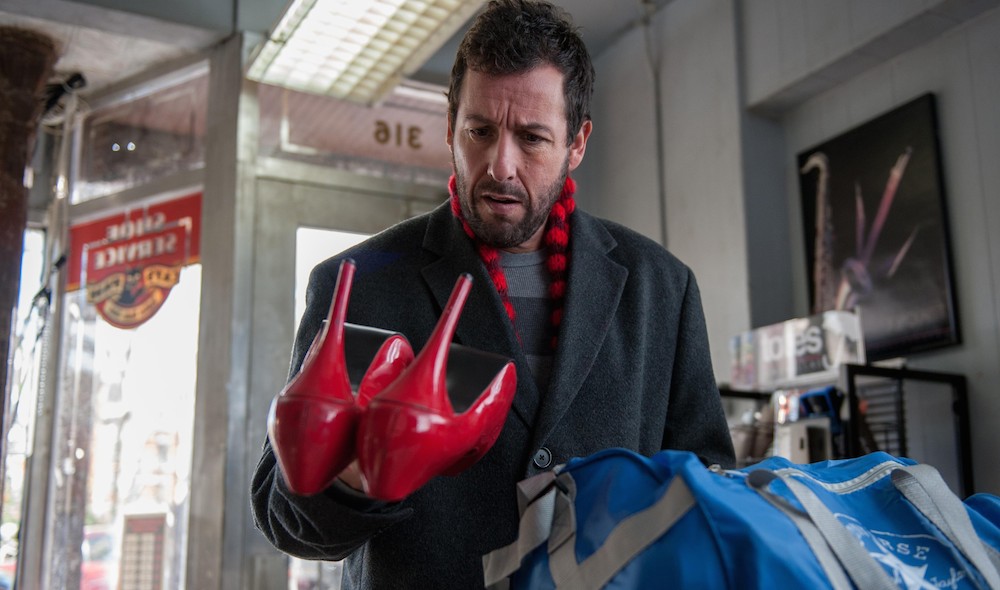

لفهم هذا ، قررنا أن ننتقل إلى

الطريقة القديمة المجربة - أن نتوصل إلى شخصيات يجب أن تكون مسؤولة عن تنفيذ 2FA ، وفي محاولة لوصف ملفاتهم السلوكية تحاول الدخول في أحذيتهم (أو ، كما يقول الأمريكيون ، أن

يسيروا في أحذيتهم ). إذا كانت هذه الطريقة تعمل على تصميم منتجات جديدة ، فلماذا لا تكون فعالة في تحليل أسباب (عدم) استخدام التكنولوجيا التي تم اختبارها عبر الزمن؟

أنشأنا أربعة أحرف: مديران ورئيسان لقسم تكنولوجيا المعلومات لشركتين - كبيرها ومتوسطها. ولكل منهم كتبوا قصتهم الخاصة. هنا هو أول واحد.

فيدور

شركة

مصفاة النفط FlyTech ، جزء من النفط الذي يحمل FlyOil. في المجموع ، يعمل أكثر من 3 آلاف شخص في المصفاة ، ولكن حوالي ألف شخص مرتبطون بتكنولوجيا الكمبيوتر. هذه هي الوحدات المساعدة (المديرين ، مسك الدفاتر ، الخدمات اللوجستية ، خدمة المبيعات ، التسويق) ، وعمال الإنتاج الذين يعملون مع أنظمة التحكم الآلي في العمليات (أنظمة التحكم الآلي في العمليات - إنتاج المنتجات البترولية) من خلال محطات Microsoft Windows.

المسمى الوظيفي

رئيس قسم تكنولوجيا المعلومات. يقود فريق من 10 أشخاص.

ما هو المسؤول عن

لأداء البنية التحتية لتكنولوجيا المعلومات في المؤسسة. تحدث تقريبًا ، بحيث لا أحد يشكو من أي شيء.

- يعرف Fedor أن مهارات الموظفين المنخفضة في تكنولوجيا المعلومات يمكن أن تؤدي إلى تعطل أجهزة الكمبيوتر الخاصة بهم. قام بتنظيم خدمة الدعم الفني التي تعمل مع قضايا بسيطة مماثلة.

- يعلم Fedor أن المعدات قديمة وقد تفشل ، مما يجعل عمل موظف أو قسم أو المصنع بأكمله أمرًا مستحيلًا. لذلك ، قام بتنظيم صندوق احتياطي في حالة الاستبدال وسياسات استبدال الطوارئ المنصوص عليها - الإجراء والمسؤولين.

- يعرف Fedor أنه بسبب هجمات القراصنة ، وتعطل الأجهزة ، والحرائق ، والفيضانات ، وما إلى ذلك ، يمكن أن تتلف البيانات. قام بتنظيم إنشاء نسخ احتياطية للبيانات ووصف سياسة لاستعادة البيانات في حالة حدوث فشل.

- يعرف Fedor أن تعطل برنامج الخادم قد يعرض عمل المكتب أو إنتاجه للخطر. لذلك ، يستخدم طرق استكشاف الأخطاء وإصلاحها على الإنترنت والسياسات المقررة لاستعادة وقت تشغيل برنامج الخادم.

- فيدور يخاف من الفيروسات. إنه يعلم أنه يمكنهم إصابة أجهزة كمبيوتر الموظفين أو أنظمة ICS. لذلك ، قام بشراء وتثبيت برنامج مكافحة الفيروسات وتكوينه ليتم تحديثه بانتظام.

- يخشى Fedor من قراصنة الشبكة ، لذلك يستخدم أدوات الكشف عن الاختراق والوقاية منها وأدوات أمان الشبكة الأخرى.

ماذا تشترك هذه النقاط الست؟ يدرك فيدور أنه إذا حدث شيء ما في إطار ما سبق ، فسوف يسألونه. في بعض الأحيان للسبب (الفيروسات ، إذا كانت تنتشر بشكل لا يمكن السيطرة عليه عبر الشبكة) ، وأحيانًا للعواقب (نقص النسخ الاحتياطية أثناء الاسترداد).

ما ليس مسؤولا عن

- لحقيقة أنه على الرغم من أنه يحتوي على مصدر لتكنولوجيا المعلومات ، إلا أنه يقع في نطاق مسؤولية المديرين الآخرين. على سبيل المثال ، إذا تعطلت محطة مشغل نظام التحكم الآلي ، فإن Fedor مسؤول عن ذلك. إذا دخل مشغل نظام التحكم الآلي في العملية في الأمر الخاطئ ، فستكون هذه هي مشكلات الشركات المصنعة. من خلال ترتيبهم ، يمكن لـ Fedor إعطاء أمر لتعديل برنامج نظام التحكم الآلي في العمليات بحيث يتعرف على الأوامر غير الصحيحة ولا يسمح لهم بتنفيذها. ولكن سيتم كتابة المعارف التقليدية من قبل عمال الإنتاج ، وسوف يكون Fedor الوسيط فقط والمسؤول عن التنفيذ والتشغيل الخالي من المتاعب. والمثال الأقرب لهذا الموضوع هو ما إذا كان الموظف الذي يملك قانونًا حقوق العمل في البنية التحتية لتكنولوجيا المعلومات في مؤسسة ما يحاول استخدامها في أعمال مدمرة أو يريد استخدام معلومات الشركة لأغراض شخصية ، فلن يستجيب Fedor إلا إذا تم منح حقوق أكثر من من الضروري للموظف في الوقت الحالي أداء واجبات وظيفته. خلاف ذلك ، ستكون هذه مشكلة خدمة الأمن والمشرف المباشر على الموظف.

- لتنفيذ المخاطر المقبولة من قبل الإدارة. من المستحيل الدفاع ضد كل شيء أو باهظ الثمن. إذا قررت الإدارة ، على سبيل المثال ، أن الخسارة الكاملة للخوادم بسبب حريق أو فيضان أمر مستحيل بسبب موقع غرفة الخادم أو حمايتها ، فلن يتم تخصيص أموال لخوادم النسخ الاحتياطي. وفي حالة حدوث مشاكل ، سوف تتحمل الإدارة بالفعل المسؤولية.

ومع ذلك! هذا صحيح إذا أبلغت Fedor الإدارة مسبقًا بهذه المخاطر. الحقيقة هي أن كبار المديرين نادراً ما يكونون متخصصين في تكنولوجيا المعلومات ، لذلك قد لا يخمنوا حتى مقدار الأشياء السيئة التي يمكن أن تحدث. لذلك ، إذا حدث شيء لم تكن تعرفه القمم ، فسيتم الإعلان عن فيدور بالذنب. لذلك ، يحاول أن يحذر من المشاكل المحتملة ، ولكن بعد ذلك تنتقل مسؤولية اتخاذ القرار إلى القمة.

النظرة المهنية للعالم

يعاني فيدور من مشاكل وقلق كافٍ في أداء واجباته وفي الدفاع ضد التهديدات التي يعتبرها محتملة أو التي واجهها هو نفسه. إنه يدرك أيضًا أن مصنعي الأنظمة الأمنية يركزون على بيع منتجاتهم ، لذا فهم مهتمون بإخافة أكبر قدر ممكن - الخروج بتهديدات جديدة والمبالغة في احتمال وأهمية تلك الموجودة. لذلك ، عادة ما يكون فيدور متشككًا للغاية في قصص التهديدات الجديدة وكيفية حلها.

من الأسهل على Fedor أن يؤمن بالتهديدات الجديدة الناجمة عن جولة جديدة من تطوير التكنولوجيا أو المتسللين الذين يفتحون ثقوبًا جديدة للتسلل من التهديدات القديمة التي قد يواجهها نظريًا ولكن لم يواجهها.

عندما يعلم فيدور عن تهديد جديد يؤمن به ، يكتب خطة بسيطة للحماية من هذا التهديد ، موضحا ما هي الموارد (الأشخاص ، البرمجيات ، الأجهزة) اللازمة لهذا الغرض. يتم تقديم هذه الخطة إلى القمم. إذا وافقت القمم على تخصيص الموارد المناسبة ، فإن الحماية ضد تهديد محدد يتم تقديمها في المصفاة ، ولكن بما أن القمم ليست من اختصاصيي تكنولوجيا المعلومات ، فإن الموافقة على تنفيذ الخطة غالباً ما تعتمد على تقديم Fedor الصحيح. يعتمد الأمر على ما إذا كان يريد حقًا تطبيق الحماية ضد هذا التهديد أو إذا كان يريد تحويل المسؤولية المحتملة إلى قمم إذا كان التهديد حقيقيًا بالفعل ولم يتم قبول خطة منعه.

الموقف الحالي ل 2FA

طوال الوقت ، لم يواجه فيدور عواقب وخيمة من سرقة كلمة المرور. إنه على استعداد للاعتراف بأن بعض الموظفين يمكنهم معرفة كلمات المرور الخاصة بالآخرين ، وحتى أنه سمع سراً عدة مرات كيف ناقش الموظفون كلمات المرور الخاصة بهم. يدرك Fedor أيضًا أن الموظفين ينقلون كلمات المرور الخاصة بهم ، ولا يحظرون جلسات العمل ، ويعملون من حساب شخص آخر. ولكن ، في رأيه ، هذا لم ولن يؤدي إلى أي تسريبات خطيرة ، ناهيك عن الاختراقات أو الأضرار. إنه مستعد للاعتراف بوجود علاقة سببية ، لكنه يريد من شخص أن يوضحها بوضوح. لن يفكر في لعبة 2FA حتى تكون هناك سابقة واضحة ، أو حتى يتم إجباره

وفقًا لـ Fedor ، فإن جهاز الأمن مسؤول عن مكافحة التسريبات (يمكن لقسم تكنولوجيا المعلومات توفير الوسائل التقنية اللازمة فقط). في النهاية ، لا يجبر IT تكنولوجيا المعلومات على مراقبة تخزين المستندات الورقية ومفاتيح الحديد من المكتب - حتى لو كان IT يخدم كاميرات المراقبة بالفيديو المثبتة بأمر من مجلس الأمن.

يعتقد Fedor أن الشركة لديها سياسات تتطلب من الموظفين تخزين كلمات المرور الخاصة بهم بشكل آمن وموقع من الموظفين أنفسهم. وإذا حدث شيء ما ، فسيتم معاقبة شخص محدد بسبب إهماله. ويشرف على تنفيذ سياسات السماح لمجلس الأمن. هنا ، ومع ذلك ، لا يمكن للمرء أن يفشل في ملاحظة أن النظرية كثيرا ما تنحرف عن الممارسة. لن يتم لمس الموظف الذي له أهمية خاصة أو تكريم حتى إذا كان يكتب كلمة مرور على جبينه ، ولا يهتم الموظف ذو المستوى المتدني ، لأنه ليس لديه ما يخسره. إن استخدام الوسائل التقنية فقط هو الذي يمكنه تحقيق المساواة بين الجميع.

المجال الوحيد الذي يقلق Fedor حقًا هو أمان كلمات المرور لمسؤولي النظام. لأنه إذا أضر شخص ما بالبنية التحتية لتكنولوجيا المعلومات نيابة عن مسؤول النظام ومع حقوقه الواسعة ، فسيتم إجراء تحقيق جاد لا محالة ، حيث لا يمكن تعيين مسؤول النظام المهمل فقط للجناة ، ولكن أيضًا (اعتمادًا على شدة الضرر) فيدور نفسه.

حسنا ، أين هي الاستنتاجات؟ إنهم ليسوا بعد ، لأنه خارج نطاق هذا المقال ، هناك قصة عن ثلاثة شخصيات أخرى - الرئيس المباشر لشركة Fedor والمدير العام للمصفاة ، بالإضافة إلى رئيس قسم تقنية المعلومات ومالك الأعمال اللوجستية. قريباً جداً سوف نخبرك برأيك حول المصادقة ثنائية العوامل.

في غضون ذلك ، أود حقًا أن أعرف رأيك حول 2FA - سواء في شكل تعليقات مجانية أو في شكل ردود على الاستطلاع. هل تجد هذا الموضوع ذا صلة؟ هل التهديد حقيقي من وجهة نظرك؟ يجب أن تنفق الشركات على تنفيذ 2FA؟

وبالمناسبة - هل تعرفت نفسك في فيدور ، أو ربما رئيسك / زميلك يشبهه؟ وربما كنا مخطئين والشخصيات المشابهة لها مصالح مختلفة تمامًا؟