أصبحت مدفوعات البطاقات ذات شعبية متزايدة. تساهم محطات الدفع بواسطة الهاتف النقال (محطات mPOS) في تطوير هذا الاتجاه ، مما يقلل من الحواجز التي تحول دون دخول سوق الدفع ببطاقات للشركات الصغيرة وأصحاب المشاريع الخاصة. علاوة على ذلك ، في ظل ظروف معينة ، لا يزال من الممكن تنفيذ العمليات في العديد من البلدان (بما في ذلك روسيا) باستخدام الشريط المغناطيسي. كل جولة جديدة من التقدم التكنولوجي تهدد نظام الدفع البيئي. ما هي المشكلات الأمنية التي يمكن أن تسهل الوصول إلى سوق دفع البطاقات؟ وما الذي نخاطر به من خلال الاستمرار في الاعتماد على تقنيات البطاقات القديمة ، وخاصة على الشريط المغناطيسي؟

في السنوات الأخيرة ، زاد عدد العمليات المنفذة باستخدام محطات mPOS زيادة كبيرة. سهلت المنافسة الشديدة بين مزودي خدمات mPOS من السهل للغاية الحصول على محطة دفع كهذه. يستغرق توقيع العقد أقل من خمس دقائق ، وغالبًا ما يتم توفير محطات mPOS نفسها مجانًا. الآن يمكن رؤيتها في كل مكان. مثل محطات نقاط البيع المعتادة ، فهي الحلقة الأخيرة في البنية التحتية للدفع. هذا يجعلها مثيرة للاهتمام ويمكن الوصول إليها بسهولة للمهاجمين.

مجال الدراسة

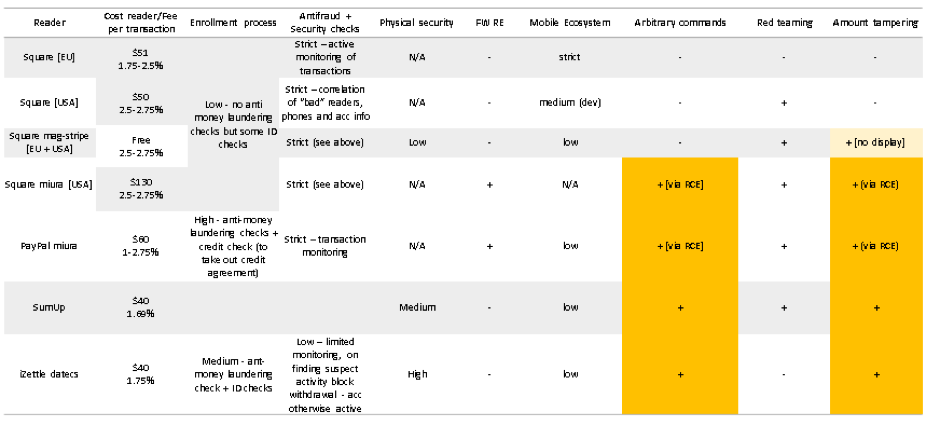

قمنا بتقييم منتجات الموردين الرئيسيين لمحطات mPOS: PayPal و Square و iZettle و SumUp. بعضها يوفر الخدمات في العديد من مناطق العالم. لقد حاولنا الوصول إلى الخدمات في مناطق مختلفة حيث كان ذلك ممكنًا ، حيث أن عملية الدفع والتطبيقات والأجهزة ، وكذلك إعدادات الأمان ، تختلف باختلاف الموقع.

| المورد | الصانع | المحطة | المنطقة |

|---|

| مربع | مربع | محطة تماس

البطاقات والبطاقات مع شريحة مربعة (S8) | الولايات المتحدة الأمريكية |

| مربع | مربع | محطة للبطاقات المغناطيسية

مربع (S4) | الولايات المتحدة الأمريكية |

| مربع | مربع | محطة للحصول على بطاقات وبطاقات تماس مع شريحة مربعة (S8) | أوروبا |

| مربع | مربع | محطة بطاقة ممغنطة مربعة (S4) | أوروبا |

| مربع | أنظمة ميورا | ميورا M010 | الولايات المتحدة الأمريكية |

| سوموب | (ليست عامة) | AIR1 E001 | أوروبا |

| iZettle | Datacs | YRWCRONE | أوروبا |

| بايبال | أنظمة ميورا | ميورا M010 | أوروبا |

المصنعين والموردين من محطات mPOS

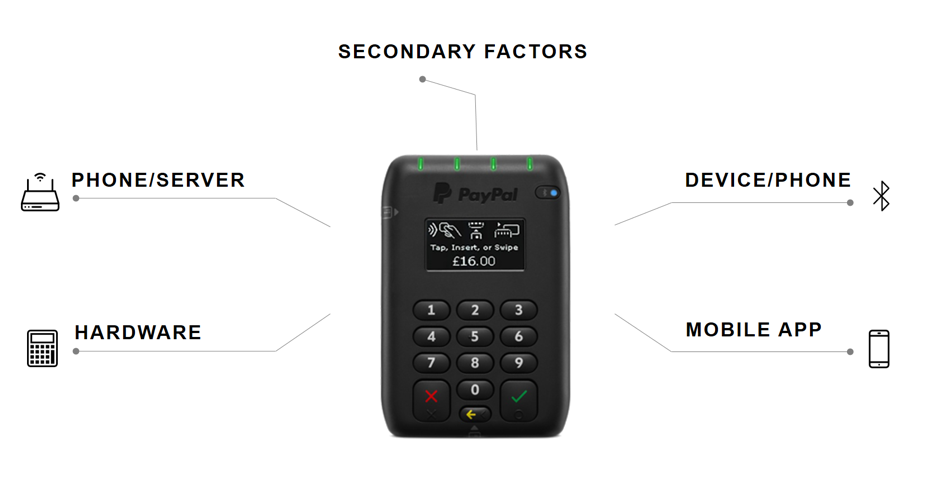

محطات mPOS

محطات mPOSأجرينا تحليل سلامة الأجهزة في خمس فئات:

- التواصل بين الهاتف وخادم نظام الدفع ؛

- التواصل بين الهاتف ومحطة mPOS ؛

- آليات الحماية المادية لمحطة mPOS ؛

- تطبيق جوال

- العوامل الإضافية التي تؤثر على الأمن ، ولا سيما التحقق أثناء التسجيل.

المجالات الرئيسية للبحث

المجالات الرئيسية للبحثعملية الدفع

لقد قمنا بدراسة متجهات الهجوم وقضايا الأمان الخاصة ببطاقة الدفع. نقاط الضعف التي اكتشفناها تعرض الوظائف الرئيسية لمحطة mPOS للخطر.

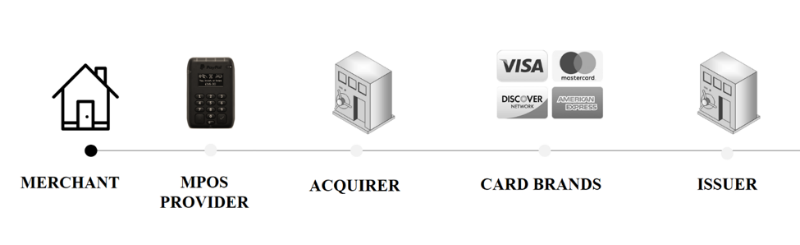

الفرق الرئيسي بين mPOS ومحطات POS التقليدية هو أن البائع ليس مرتبطًا بشكل مباشر بالبنك المستحوذ. بدلاً من ذلك ، يعمل مقدمو خدمة mPOS كمجمعين للدفع ، والذين يتقاضون رسومًا على المعاملات. لا يمكن دائمًا أن تضمن خدمات الدفع هذه مستوى الأمان الذي يوفره البنك المشترى. يقلل مقدمو خدمات MPOS من المخاطر الأمنية بطريقتهم الخاصة ، وغالبًا ما ينقلون مسؤولية الاحتيال إلى البنك المشترى. من المهم أن نفهم أن مجمعي الدفع هؤلاء هم في الواقع بائعون هم أنفسهم الذين يتفاعلون مع البنك المشترى.

عملية الدفع عبر محطة mPOS

عملية الدفع عبر محطة mPOSمخاطر الدفع بالبطاقة

هناك طرق مختلفة لمدفوعات البطاقات. يعتمدون على نظام الدفع والمصدر وبلد الإصدار. أثناء المعاملة ، تنقل البطاقة قائمة بطرق التحقق من حامل البطاقة المدعومة (CVM) ، والتي تصف الطرق المدعومة وأولويتها. ينظم CVM أيضًا ما يجب أن يحدث إذا لم تنجح الطريقة المحددة. تقوم المحطة بتخزين ملف التكوين ، والذي يصف أيضًا طرق التحقق المدعومة. يقارن الجهاز بين هذين الملفين ويحاول تنفيذ المعاملة باستخدام طريقة الأولوية الأولى. يجب أن توفر طريقة الأولوية درجة عالية من ضمان وجود حامل البطاقة أثناء العملية.

من الواضح أن بعض أنواع المدفوعات أكثر أمانًا من غيرها. يعتبر الدفع بواسطة بطاقة باستخدام شريحة وإدخال رمز PIN أكثر الطرق أمانًا ، لأنه يوفر درجة عالية من الضمان بأن العملية قد تمت الموافقة عليها بواسطة حامل البطاقة. يعتبر الشريط المغناطيسي تقنية أقل أمانًا لأن المهاجم يمكنه بسهولة نسخ الشريط المغناطيسي وبيانات Track2 المخزنة عليه وتزوير توقيع حامل البطاقة. لا تمنح العمليات التي تتم باستخدام الشريط الممغنط الثقة بأن حامل البطاقة كان موجودًا بالفعل أثناء المعاملة. بخلاف معاملات البطاقات التي تدعم معيار EMV ، تتم المعاملات باستخدام الشريط الممغنط دون تشفير. وهذا يعني أن مثل هذه العمليات لا تضمن سلامة وصحة الصفقة أثناء تنفيذها.

اعتماد معيار EMV

يتم إجراء المزيد والمزيد من الدفعات في العالم وفقًا لمعيار EMV (Europay ، Mastercard ، Visa) ، أي باستخدام بطاقات الشي chipة. ومع ذلك ، فإن اعتماد المعيار يكون أبطأ في بعض المناطق منه في مناطق أخرى. في الولايات المتحدة ، تمثل

معاملات EMV

أقل من نصف جميع المعاملات . معظم العمليات لا تزال تنفذ باستخدام الشريط المغناطيسي. في أوروبا ، تتم حوالي 90 ٪ من جميع العمليات

وفقا لمعيار EMV .

نتائج البحوث

معالجة الجهاز: إرسال أوامر تعسفية

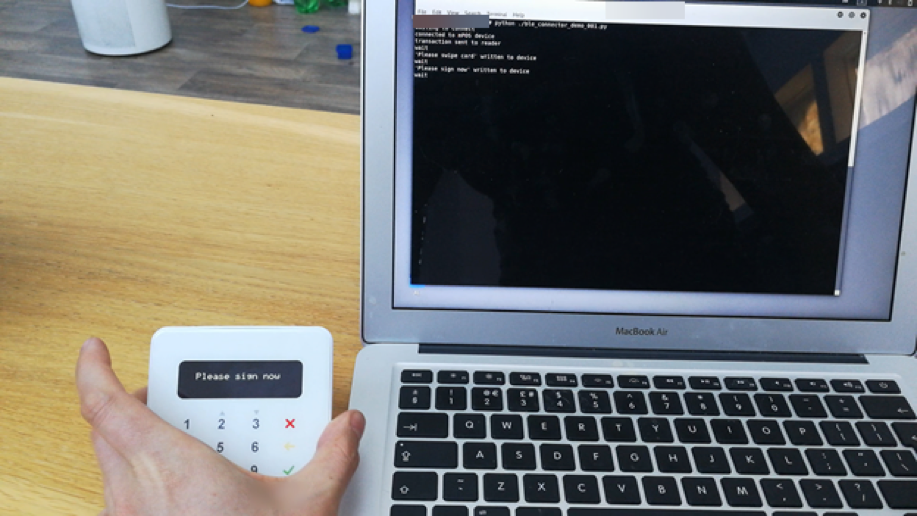

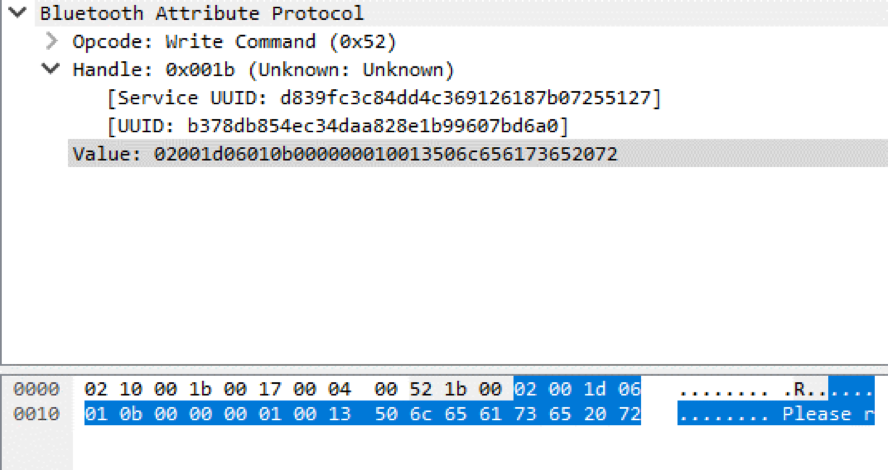

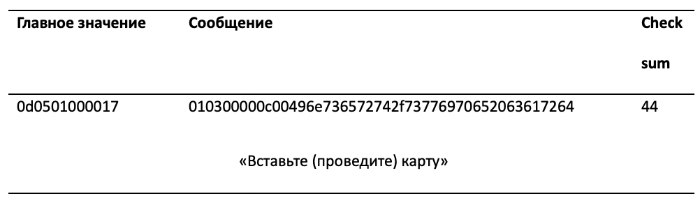

يمكن للمهاجم الاتصال بالجهاز عن طريق البلوتوث والقيام بعمليات تعسفية. للقيام بذلك ، يحتاج إلى معلومات حول خدمات Bluetooth التي تعمل على الجهاز ، فضلاً عن الخصائص والوظائف المقابلة. يمكن الحصول على هذه المعلومات باستخدام الهندسة العكسية قبل الهجوم. يحتاج المهاجم فقط إلى الوصول إلى محطة mPOS وهاتف يدعم تسجيل حدث واجهة تحكم المضيف (HCI) وتطبيقات الهاتف المحمول. باستخدام تسجيل أحداث HCI ، سيحاول المهاجم الحصول على معلومات حول الوظائف الرئيسية لمحطة mPOS. للقيام بذلك ، سيقوم بإجراء عمليات تجريبية باستخدام طرق دفع مختلفة ومقارنة النتائج. عند تلقي المعلومات الضرورية ، سيقوم المهاجم الذي يستخدم Wireshark بتحليل الاتصال بين الهاتف ومحطة mPOS. تتيح لك هذه المعلومات ، بالإضافة إلى بيانات تطبيق الهاتف المحمول ، مقارنة الوظائف بأوامرها ومعرفاتها. يوضح الشكل 5 رسالة "أدخل (اسحب) البطاقة" على شاشة جهاز mPOS.

رسالة "إدراج (انتقد) بطاقة" إرسالها إلى الشاشة

رسالة "إدراج (انتقد) بطاقة" إرسالها إلى الشاشةإذا لم يتم إدخال البطاقة بشكل صحيح ، تظهر رسالة الخطأ "يرجى أخذ البطاقة" على الشاشة. في سجل HCI ، نرى أي مستخدم UUID مسؤول عن عرض النص ومثال على البيانات التي يتم إرسالها.

رسالة "يرجى التقاط البطاقة" على شاشة محطة mPOS

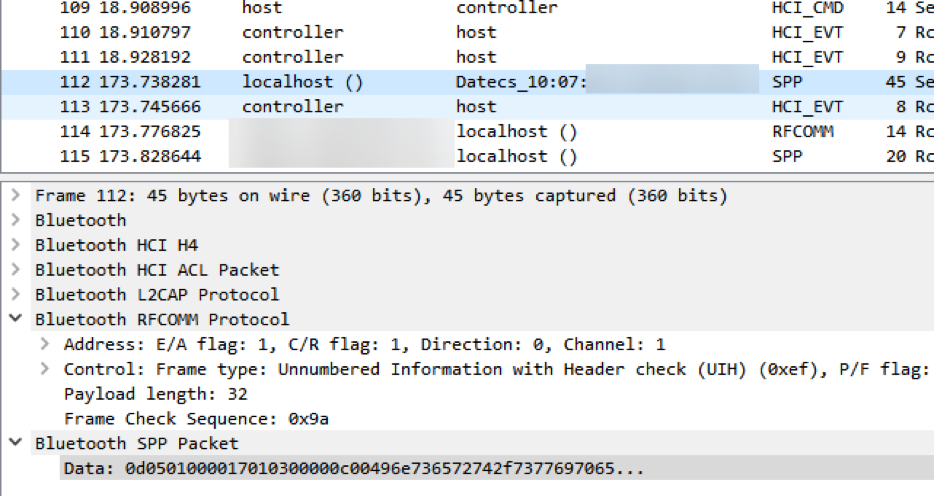

رسالة "يرجى التقاط البطاقة" على شاشة محطة mPOS أول حزمة Bluetooth هي المسؤولة عن إرسال الرسالة "يرجى التقاط البطاقة"

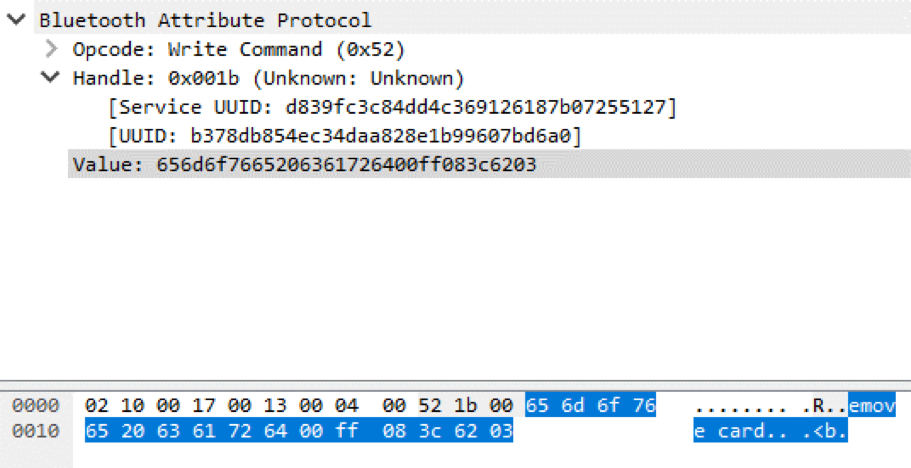

أول حزمة Bluetooth هي المسؤولة عن إرسال الرسالة "يرجى التقاط البطاقة" تعد حزمة Bluetooth الثانية مسؤولة عن إرسال الرسالة "الرجاء التقاط البطاقة" (تنقسم الرسالة إلى رزمتين نظرًا لصغر حجم حزمة واحدة منخفضة الطاقة من Bluetooth).

تعد حزمة Bluetooth الثانية مسؤولة عن إرسال الرسالة "الرجاء التقاط البطاقة" (تنقسم الرسالة إلى رزمتين نظرًا لصغر حجم حزمة واحدة منخفضة الطاقة من Bluetooth).يوضح الشكل أدناه أن القيمة المرسلة إلى محطة mPOS تتكون من خمسة أجزاء. يتضمن بادئة تحتوي على معرف الأمر ، وقيمة عداد الأوامر المرسلة وحجم الحمولة ، والنص الرئيسي في شكل أحرف ASCII ، بالإضافة إلى postfix ، وقيمة المجموع الاختباري والبايت النهائي.

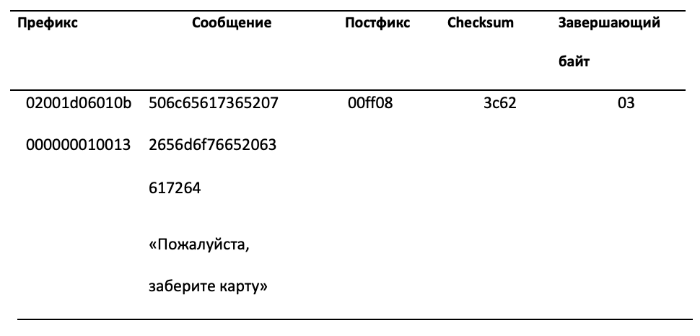

عناصر من الحزمتين المسؤولتين عن إرسال الرسالة "الرجاء التقاط البطاقة"

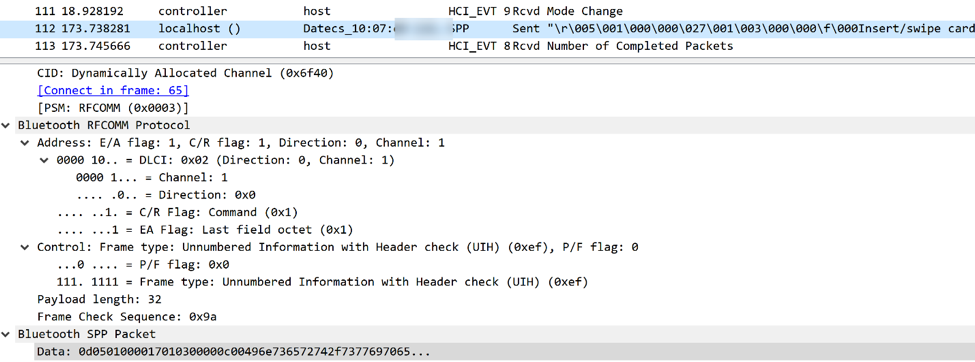

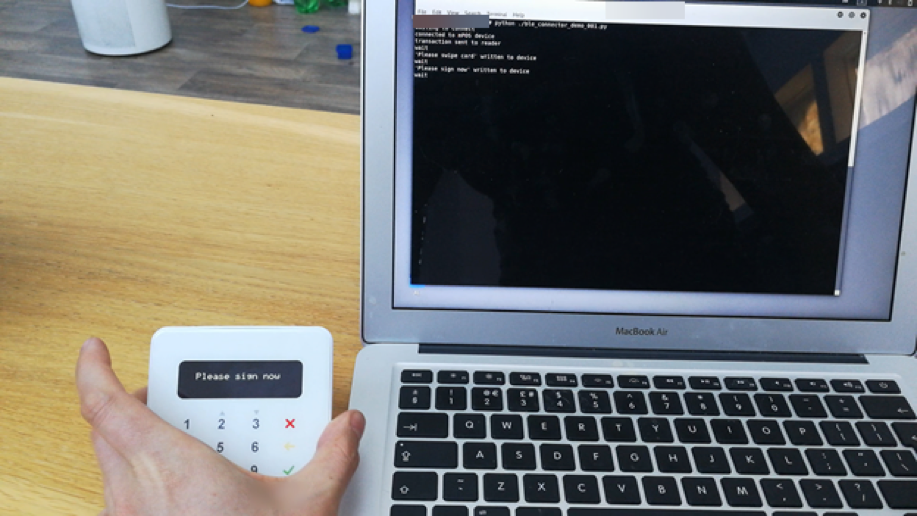

عناصر من الحزمتين المسؤولتين عن إرسال الرسالة "الرجاء التقاط البطاقة"في المثال التالي ، يستخدم الجهاز Bluetooth Classic للاتصال بالهاتف. نرى رسالة "أدخل (انتقد) البطاقة" المرسلة إلى شاشة الجهاز الطرفية.

رسالة "أدخل (اسحب) البطاقة" على شاشة جهاز mPOS

رسالة "أدخل (اسحب) البطاقة" على شاشة جهاز mPOS حزمة Bluetooth (في نافذة Wireshark) ، المسؤولة عن إرسال رسالة "أدخل (اسحب) البطاقة" لعرض محطة mPOS

حزمة Bluetooth (في نافذة Wireshark) ، المسؤولة عن إرسال رسالة "أدخل (اسحب) البطاقة" لعرض محطة mPOSيوضح الشكل أدناه أن هذه البيانات تتكون من ثلاثة أجزاء: البادئة والرسالة والاختبار. تحتوي البادئة أيضًا على العداد ومعرف الأمر وحجم الحمولة. تحتوي الرسالة على القيمة "Insert (swipe) card" في ترميز ASCII. المجموع الاختباري هو XOR لكل بايتات الرسالة.

عناصر الحزمة المسؤولة عن إرسال رسالة "إدراج (انتقاد) بطاقة"

عناصر الحزمة المسؤولة عن إرسال رسالة "إدراج (انتقاد) بطاقة"باستخدام هذه المعلومات ، يمكنك إنشاء أمر تعسفي وإرساله إلى عرض محطة mPOS. تبين أن ثلاثة من الأجهزة التي اختبرناها كانت عرضة لخط الهجوم.

| المورد | الصانع | القارئ | المنطقة |

|---|

| سوموب | (ليست عامة) | AIR1 E001 | أوروبا |

| iZettle | Datacs | YRWCRONE | أوروبا |

| مربع | مربع | مربع (S8) | الولايات المتحدة الأمريكية |

قائمة المحطات عرضة لإرسال الأوامر التعسفية. على الرغم من أن قارئ Square (S8) لا يحتوي على شاشة ، يمكن للمهاجم إرسال أوامر تعسفية أخرى.يمكن استخدام ناقل الهجوم هذا جنبًا إلى جنب مع استغلال نقاط الضعف الأخرى لتزويد العميل بأنواع أقل أمانًا من العمليات ، مثل الشريط المغناطيسي. يوصف هذا السيناريو في الأشكال 14-16. بالإضافة إلى ذلك ، يمكن للمهاجم إرسال رسالة "تم رفض الدفع" لإجبار حامل البطاقة على إجراء عدة معاملات.

يحاول حامل البطاقة إدخال بطاقة

يحاول حامل البطاقة إدخال بطاقة الرسالة "الرجاء سحب بطاقة" المرسلة إلى شاشة الجهاز الطرفية تُلزم حامل البطاقة باستخدام الشريط المغناطيسي

الرسالة "الرجاء سحب بطاقة" المرسلة إلى شاشة الجهاز الطرفية تُلزم حامل البطاقة باستخدام الشريط المغناطيسي كانت العملية ناجحة - للتشغيل باستخدام الشريط المغناطيسي ، يجب أن تترك توقيعًا.

كانت العملية ناجحة - للتشغيل باستخدام الشريط المغناطيسي ، يجب أن تترك توقيعًا.كمية وهمية

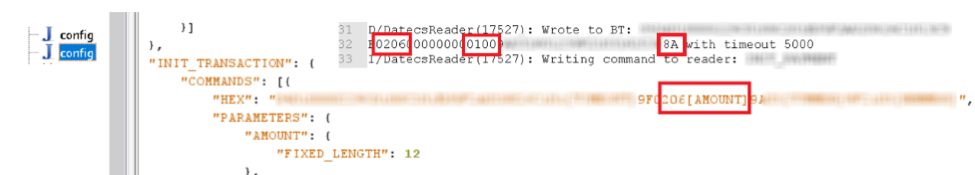

هناك طرق مختلفة لاعتراض حركة المرور بين محطة mPOS وخادم نظام الدفع. لقد سبق أن وصفنا أحدها - تسجيل أحداث HCI على الهاتف المحمول وتحليل النتائج. للقيام بذلك ، يجب تمكين المطور (وضع مطور Android). يمكن للمهاجم اتخاذ مسارات أخرى ، على سبيل المثال ، اعتراض حركة مرور HTTPS بين تطبيق الهاتف المحمول وخادم نظام الدفع. هذا ممكن لأنه في معظم الحالات يقوم خادم نظام الدفع بإنشاء أوامر وإرسالها إلى محطة mPOS. لحماية تطبيق الهاتف المحمول من اعتراض HTTPS ، يستخدم جميع موردي المحطات الطرفية الذين تم اختبارهم من قبلنا تثبيت SSL.

يوضح الشكل أدناه مثالًا للدفع الأولي الذي تم اعتراضه بطريقتين مختلفتين. تمكنا من اعتراض حركة مرور HTTPS باستخدام هجوم man-in-the-middle ، وقمنا بتشغيل وضع تصحيح الأخطاء. يتم إعطاء مبلغ المعاملة في شكل غير مشفر. القيمة 0100 تقابل 1.00 جنيه إسترليني.

تم إجراء الدفع الأولي باستخدام محطة mPOS

تم إجراء الدفع الأولي باستخدام محطة mPOSبعد اعتراض حركة مرور HTTPS ، يمكننا تغيير مبلغ المعاملة. ثم تحتاج إلى إعادة حساب المجموع الاختباري. بعد ذلك ، يمكننا إرسال القيمة المتغيرة للمبلغ إلى خادم نظام الدفع لتأكيد المعاملة. وجدنا خمس محطات عرضة لتعديل الكمية في عمليات الشريط المغناطيسي.

| المورد | الصانع | القارئ | المنطقة |

|---|

| سوموب | | AIR1 E001 | أوروبا |

| iZettle | Datacs | YRWCRONE | أوروبا |

| مربع | ميورا | ميورا M010 | الولايات المتحدة الأمريكية |

| ميورا | ميورا M010 | الولايات المتحدة الأمريكية |

| بايبال | | | |

| مربع | مربع | مربع | الولايات المتحدة الأمريكية / أوروبا |

| | قارئ Magstripe (S4) | |

محطات mPOS عرضة لتزوير المبلغيمكن للبائع الذي لا ضمير له أن يخدع حامل البطاقة في تأكيد المعاملة مقابل مبلغ أكبر بكثير. أثناء العملية ، يعرض البائع مبلغًا واحدًا على شاشة القارئ ، ولكن في الوقت نفسه ، يتم إرسال مبلغ أكبر إلى مزود محطة mPOS للتأكيد. يظهر هذا الهجوم في الشكل أدناه.

اليسار: المبلغ المرسل إلى خادم نظام الدفع (1.23 جنيه إسترليني). اليمين: المبلغ الذي يراه حامل البطاقة (1 جنيه إسترليني)

اليسار: المبلغ المرسل إلى خادم نظام الدفع (1.23 جنيه إسترليني). اليمين: المبلغ الذي يراه حامل البطاقة (1 جنيه إسترليني)تؤثر مشكلة عدم الحصانة هذه على المحطات التي تدعم عمليات الشريط المغناطيسي. أثناء العمليات ، يرسل الجهاز بيانات Track2 المشفرة فقط ؛ العملية نفسها غير معتمدة. لن يعمل متجه الهجوم هذا إذا تم تنفيذ العملية وفقًا لمعيار EMV ، لأنه في مثل هذه العمليات يتم تخزين المعلومات حول المبلغ داخل التشفير. لا توفر PayPass غير المدفوعة الأجر ومدفوعات payWave التي تدعم الصيغ القديمة (PayPass MAGSTRIPE و PayWave MSD) هذا المستوى من الحماية ، نظرًا لأن معلومات المبلغ غير محمية أيضًا بواسطة تشفير.

لفهم حجم المشكلة ، يكفي أن نتذكر أن أقل من 50٪ من المعاملات في الولايات المتحدة تتم وفقًا لمعيار EMV. بالإضافة إلى ذلك ، فإن الحدود الخاصة بعملية واحدة باستخدام أشرطة مغناطيسية تم التحقق منها من قبل مزودي الخدمة لدينا في أوروبا والولايات المتحدة الأمريكية مرتفعة بشكل لا يصدق وتصل إلى 50،000 يورو و 50،000 دولار ، على التوالي.

يمكن منع هذا الهجوم باستخدام التحكم في تشفير سلامة المبلغ وحقول العملة ومقارنة مقدار وعملة العملية على القارئ مع المبلغ الذي أكده مزود الخدمة. من المهم ملاحظة أن معيار PCI DSS (الإصدار الحالي 3.2.1) ، الذي ينظم تخزين ومعالجة ونقل بيانات البطاقة ، لا يتطلب مثل هذه الاختبارات في حالة العمليات التي تستخدم الشريط الممغنط. تتطلب العملية فقط نقل بيانات Track2.

تنفيذ التعليمات البرمجية عن بُعد

تبين أن اثنين من المحطات الطرفية التي اختبرناها عرضة لتنفيذ التعليمات البرمجية عن بُعد. يوفر استغلال هذه الثغرة الأمنية للمهاجمين إمكانية الوصول الكامل إلى نظام تشغيل الجهاز. بعد حصول المهاجم على حق الوصول الكامل إلى نظام التشغيل ، سيتمكن من اعتراض بيانات Track2 قبل التشفير أو تمكين الوضع غير المشفر (لإرسال أمر) على لوحة المفاتيح الطرفية لاعتراض رمز PIN.

| المورد | الصانع | القارئ | المنطقة |

|---|

| مربع | ميورا | ميورا M010 | الولايات المتحدة الأمريكية |

| بايبال | ميورا | ميورا M010 | الولايات المتحدة الأمريكية |

قائمة المحطات المعرضة لتنفيذ التعليمات البرمجية عن بُعد فيديو Nyan Cat على شاشة محطة Miura M010. يتيح تنفيذ التعليمات البرمجية عن بُعد للمهاجم الوصول الكامل إلى نظام تشغيل الجهاز

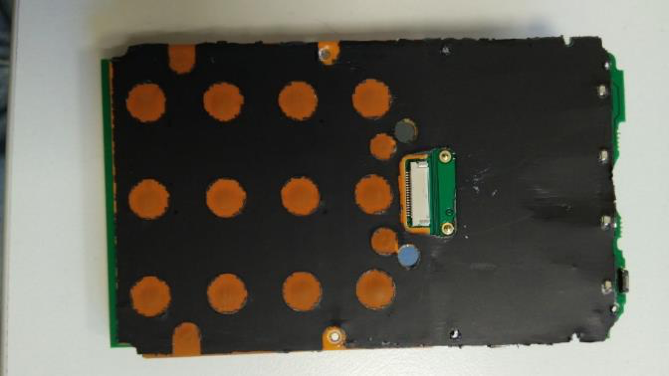

فيديو Nyan Cat على شاشة محطة Miura M010. يتيح تنفيذ التعليمات البرمجية عن بُعد للمهاجم الوصول الكامل إلى نظام تشغيل الجهازالحماية المادية

آليات الأمن المادي لمعظم محطات mPOS موثوقة إلى حد ما. لا يضمن قارئ البطاقة الممغنطة Square (S4) مستوى الأمان والتطور التكنولوجي المميز لقارئات البطاقات اللاصقة والشريحة. ومع ذلك ، يجب أن يكون هذا مطلبًا قياسيًا للجهاز ، والذي يتم توفيره للبائع مجانًا. توفر المحطات الباقية المستوى المناسب من الحماية المادية ، وآليات الدعم لمنع العبث ، وغيرها من التدابير لمنع اختراق الأجهزة.

آليات مكافحة العبث

تساعد أنظمة مكافحة العبث على منع فتح الجهاز عن طريق الحفر وأدوات أخرى. عند محاولة فتح فواصل الدائرة ، ويتوقف الجهاز عن العمل. بالإضافة إلى ذلك ، يعمل معظم القراء وفقًا لمعايير الملكية. بدون الوصول إلى وثائق المطور ، يستحيل الحصول على معلومات قيمة عن طريق فتح الجهاز فعليًا.

IZettle YRWCRONE وحدة داخلية

IZettle YRWCRONE وحدة داخلية IZettle YRWCRONE نظام كشف العبث

IZettle YRWCRONE نظام كشف العبثالخاتمة

لقد وجدنا أن أكثر من نصف محطات mPOS عرضة للهجمات ، بينما بشكل عام ، تبين أن جميع مزودي خدمات mPOS الطرفية الذين قمنا بتحليلهم أصبحوا معرضين للخطر. لقد سجلنا العديد من المشكلات الأمنية الخطيرة ، على وجه الخصوص ، نقاط الضعف في تنفيذ الأوامر التعسفية وتزوير المبالغ وتنفيذ التعليمات البرمجية عن بُعد.

آليات حماية الأجهزة الطرفية في معظم الحالات موثوقة ومتطورة. ومع ذلك ، فإن الجوانب الأخرى ، مثل تلك المتعلقة بتطبيق الهاتف المحمول وإجراءات التسجيل ، تكون أقل حماية بكثير.

يؤكد مطورو محطات mPOS على سهولة التسجيل واستخدام الأجهزة. هذه عناصر أساسية لنموذج العمل ، ولكن لا يأخذ في الاعتبار أن تخفيض الحواجز التي تحول دون الدخول إلى سوق الدفع ببطاقات ينبغي أن يكون مصحوبًا بزيادة ملحوظة في الأمن. ليس هناك شك في أن عملية احتيال البائع ستبقى مشكلة خطيرة لمقدمي خدمة mPOS. يجب تطوير نهج جاد للأمن ، بما في ذلك التحقق أثناء التسجيل والمراقبة الصارمة للمدفوعات.

المؤلفون

المؤلفون : لي آن غالاوي ، تيمور يونوسوف ، أرتيم إيفاتشيف ، مارك كيرني ، أليكسي ستينيكوف | تقنيات إيجابية