أصدرت تريند مايكرو دراسة بحثت نقاط الضعف في نظام التحكم عن بعد للمعدات الصناعية وكيف يمكن للمهاجمين استخدامها بسهولة لمهاجمة المنشآت الصناعية.

أصدرت تريند مايكرو دراسة بحثت نقاط الضعف في نظام التحكم عن بعد للمعدات الصناعية وكيف يمكن للمهاجمين استخدامها بسهولة لمهاجمة المنشآت الصناعية.

في الآونة الأخيرة ، نشرنا (المتخصصون في Trend Micro) نتائج دراسة أخرى ، والتي تتعلق هذه المرة بأنظمة التحكم عن بعد اللاسلكية المستخدمة للعمل مع المعدات الصناعية. في أثناء الدراسة ، قمنا باختبار المعدات من سبعة بائعين كبار للعثور على نقاط الضعف في أنظمة الحماية الخاصة بها ، والطرق التي يمكن للمجرمين استخدامها ، مع الرغبة في السيطرة على هذا الجهاز. ووجدوا أنه من سمات كل من نقاط الضعف والأساليب. ربما ، يمكن استخدامها لتخريب الإنتاج والسرقة وحتى الابتزاز.

الدفاع مقابل الهجوم: تحليل الضعف

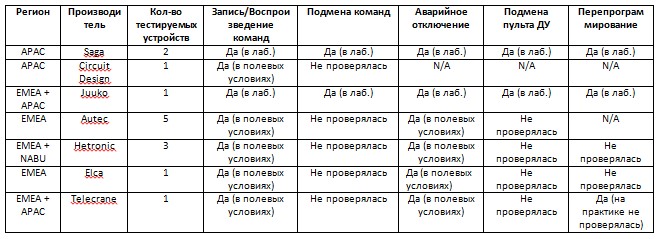

في بحثنا ، استخدمنا عينات من المعدات من سبعة من أشهر الشركات المصنعة لأنظمة التحكم اللاسلكية في العالم ، بما في ذلك Saga و Circuit Design و Juuko و Autec و Hetronic و Elca و Telecrane. تم اختبار معدات Saga و Juuko في المختبر لدراسة البروتوكولات المستخدمة بشكل أفضل ، وتم اختراق أنظمة التحكم الخاصة بالموردين الخمسة الآخرين مباشرة في هذا المجال. تم إجراء عمليات البحث عن الثغرات الأمنية في خمسة مجالات رئيسية: تسجيل / تشغيل أوامر التحكم عن بعد ، واستبدال الأوامر من جهاز التحكم عن بُعد ، وبدء إيقاف تشغيل الطوارئ للمعدات ، واستبدال جهاز التحكم عن بُعد المتصل بالنظام ، وإعادة برمجة الجهاز.

نتائج البحث. حالة N / A تعني أن الجهاز من حيث المبدأ لا يدعم الوظائف المختبرة (على سبيل المثال ، وظيفة إيقاف الطوارئ).

نتائج البحث. حالة N / A تعني أن الجهاز من حيث المبدأ لا يدعم الوظائف المختبرة (على سبيل المثال ، وظيفة إيقاف الطوارئ).وكشف البحث أيضًا عن مواطن الضعف الرئيسية في بروتوكولات وبرمجيات نقل البيانات المستخدمة ، بما في ذلك عدم وجود كود تغيير (أي ، يمكن استخدام أي رزمة بيانات تم اعتراضها مرة واحدة في المستقبل) ، والغياب الكامل أو الحماية المشفرة الضعيفة للبيانات (المرسلة بين المتلقي والمرسل يمكن فك تشفير تسلسل الأوامر بسهولة) ، فضلاً عن عدم وجود طرق لحماية البرمجيات (لا يتم حماية برامج المرسلات والمستقبلات الوامضة من استخدامها من قبل مجرمي الإنترنت بمفردهم أهداف س).

تجدر الإشارة إلى أن تطوير "تصحيحات" للمشاكل الثلاثة بسيط للغاية ، ولكن يمكن تنفيذها بسرعة وكفاءة فقط للبرامج التي تدعم إضافة نظام التحكم في الوصول. في حالات أخرى ، فإن الكم الهائل من المعدات المستخدمة ، والافتقار إلى سهولة الوصول إلى المكونات الضرورية ، وحقيقة أن جزءًا منها قديم جدًا بحيث لا يدعم الوظائف الضرورية على مستوى الأجهزة ، على سبيل المثال ، التشفير ، سوف يصبح عقبة.

أمثلة على المعدات المستخدمة أثناء البحث

أمثلة على المعدات المستخدمة أثناء البحثأوامر تسجيل / تشغيل

لاختبار النظام الخاص بمشكلة عدم الحصانة هذه ، سجلنا "آثار" أمر "البدء" ، ونقرت على أزرار متعددة في جهاز التحكم عن بعد ، وأوامر إيقاف الطوارئ. استنساخها ثم ، أكدوا على الفور ثلاث حقائق مهمة:

- لا توجد آليات وقائية في النظام ، مثل الكود المتغير ، نظرًا لأن المستقبِلات كانت تعتبر الإشارات المسجلة سابقًا كإشارات أصلية ؛

- قد يقوم المهاجم بتشغيل جهاز منفصل باستخدام هذه الإشارات ؛

- يتم ترميز أمر بدء إيقاف تشغيل الطوارئ بطريقة يمكن استخدامها بسهولة كنوع منفصل من الهجمات.

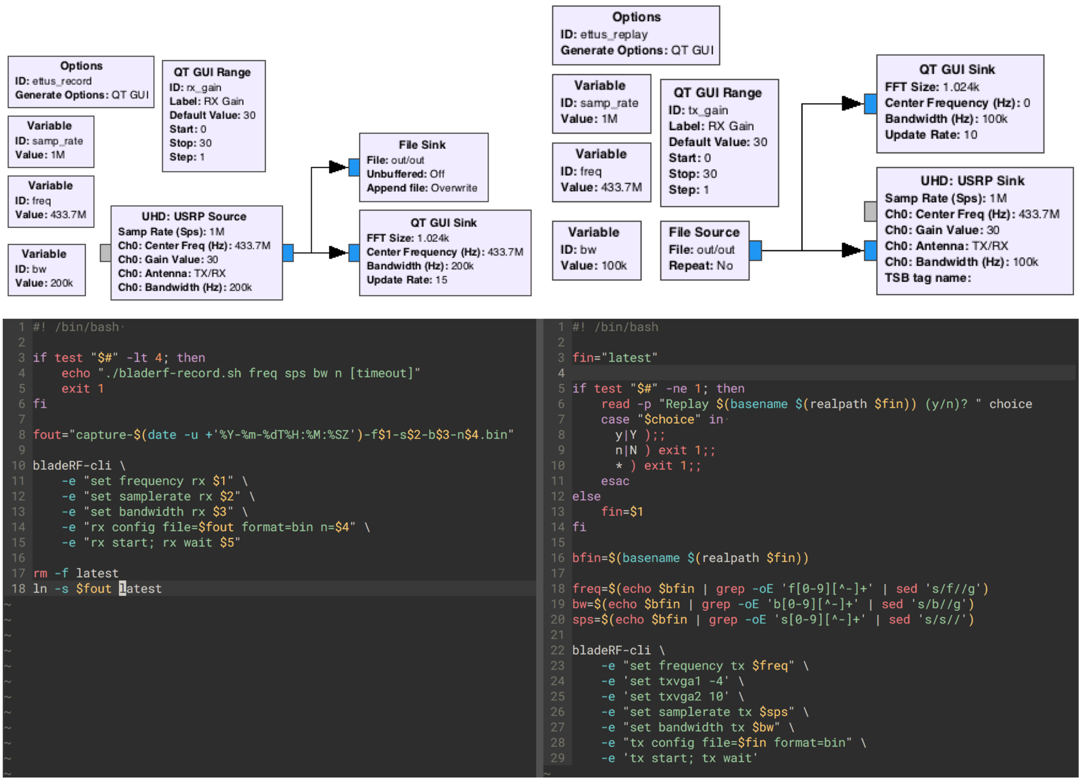

استخدمت الهجمات أجهزة SDR المختلفة ، بما في ذلك Ettus USRP N210 و BladeRF x115 و HackRF. ونتيجة لذلك ، توصلنا إلى استنتاج مفاده أن أي جهاز تقريبًا من هذا النوع من الطاقة الكافية ، المجهز بهوائي إرسال ، مناسب لمثل هذه الهجمات. تم استخدام Ettus USRP N210 بالتزامن مع راديو جنو ، وتمت كتابة نصوص خاصة من أجل BladeRF x115.

نصوص وخطط راديو جنو المكتوبة لتسجيل أوامر التشغيل

نصوص وخطط راديو جنو المكتوبة لتسجيل أوامر التشغيلفي جميع الاختبارات ، التي أجريت في كل من المختبر والميدان ، كان نظام تسجيل / تشغيل الأوامر يعمل دون إعدادات أو تعديلات إضافية ، مما يؤكد بساطة مثل هذه الهجمات والضعف شبه الكامل للأجهزة المستخدمة.

استبدال القيادة

لاستخدام هذا النوع من الهجوم ، من الضروري فك تشفير البروتوكولات المستخدمة من قبل أنظمة التحكم عن بعد ، على مستوى البرنامج وعلى مستوى أجهزة الإرسال. بالنسبة للهجمات التي تستخدم التسجيل / التشغيل ، فقد قاموا بتسجيل الأوامر الأساسية التي يتم استخدامها للتحكم في الأجهزة ، لكن الهدف من هذه المرة هو تسجيل جميع مجموعات الضغط على الأزرار ، بما في ذلك المطابع القصيرة والطويلة.

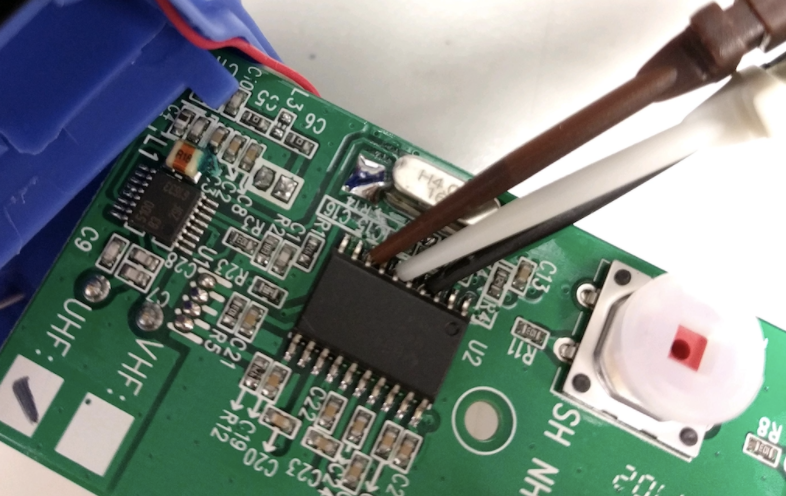

محلل تشخيص متصل بجهاز إرسال راديو لفك تشفير البيانات

محلل تشخيص متصل بجهاز إرسال راديو لفك تشفير البياناتكان هذا ضروريًا للبدء في فهم مخططات إزالة التشكيل المستخدمة في مختلف أجهزة التحكم عن بُعد. لنفس الغرض ، درسنا جميع الوثائق المتاحة واستخدمنا تطبيق Universal Radio Hacker لدراسة شكل الإشارات اللاسلكية. بعد ذلك ، قمنا بتطوير برامج نصية للقيام بهجوم ، كما أدى العمل مع أجهزة Juuko إلى إنشاء وحدة نمطية خاصة للأجهزة للقرصنة ، والتي أطلقنا عليها RFQuack.

بدء الاغلاق في حالات الطوارئ

في الواقع ، يعد بدء إيقاف التشغيل في حالات الطوارئ استمرارًا منطقيًا للنوعين الأولين من الهجمات. لتنفيذه ، يرسل جهاز التحكم عن بُعد الذي يستخدمه المهاجمون باستمرار الحزم إلى الأجهزة المسؤولة عن أوامر إعادة التشغيل أو إيقاف التشغيل في حالات الطوارئ. علاوة على ذلك ، حتى مع وجود جهاز تحكم عن بعد أصلي يعطي أوامر أخرى للمعدات في تلك اللحظة ، لا تزال هذه الحزم تتم معالجتها أثناء الاختبارات وتؤدي إلى إيقاف تشغيل / إعادة تشغيل الجهاز. يمكن بسهولة استخدام طريقة مماثلة للتخريب أو الابتزاز ، مما يشل تمامًا تشغيل الأجزاء الفردية من المعدات أو الإغلاق الهائل لها.

استبدال جهاز التحكم عن بعد

في كلا الجهازين المختبرين (Saga و Juuko) ، للتحقق من ناقل الهجوم هذا ، كان علينا أولاً تنشيط وظيفة الاقتران ، والتي يتم تعطيلها افتراضيًا. بعد ذلك ، كان من الضروري تشغيل جهاز الاستقبال والضغط على أزرار معينة في جهاز التحكم عن بعد. اعترضنا الإشارات المرسلة أثناء الاقتران باستخدام BladeRF وأعدنا تشغيلها ، وبعد ذلك توقف المتلقي عن تلقي أوامر من جهاز التحكم عن بُعد الأصلي ، معتبراً أن مصدر الإشارة الجديد هو المصدر الرئيسي.

في الوقت نفسه ، لا يتم حماية البروتوكول المستخدم في عملية الاقتران نفسها من القرصنة بأي شكل من الأشكال ولا يختلف كثيرًا عن الأوامر العادية المرسلة من جهاز التحكم عن بُعد إلى جهاز الاستقبال. علاوة على ذلك ، نظرًا لضعف بروتوكول نقل البيانات للإقران ، عملت طريقة مماثلة حتى مع أجهزة Juuko ، على الرغم من أنها تحتاج إلى النقر فوق زر خاص على الجهاز نفسه لإكمال الاقتران. بعد ذلك ، باستخدام هذه الطريقة ، سيتمكن المهاجمون من بدء هجمات كبيرة على DoS على المعدات وتخريب عملياتها في إطار مصنع كامل أو رصيف / مستودع آلي.

إعادة برمجة

للتحقق من ناقل الهجوم هذا ، استخدمنا نسخة من البرنامج الثابت للبرامج الثابتة ، وإذا لزم الأمر ، دونجل خاص. تم إعادة برمجة عينات Juuko و Saga في المختبر ، وتم تأكيد إمكانية إعادة برمجة معدات Telecrane على المستوى النظري ، بناءً على الوثائق التقنية للجهاز.

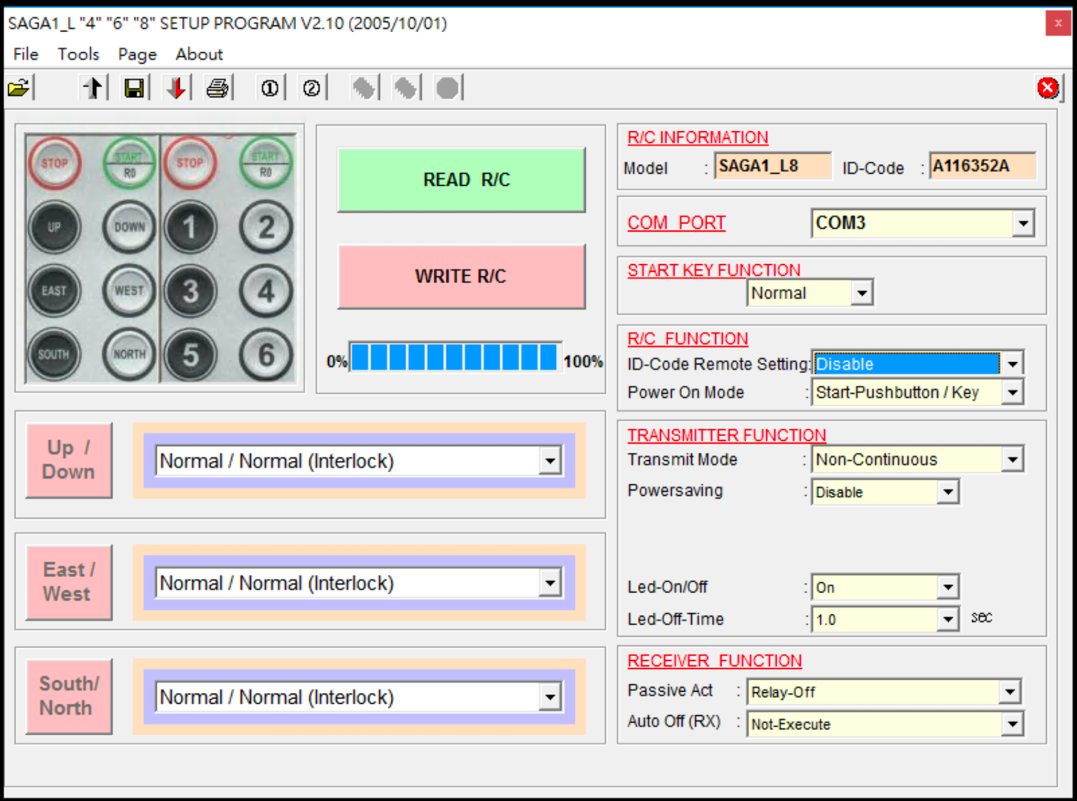

الملحمة جهاز وامض واجهة البرنامج

الملحمة جهاز وامض واجهة البرنامجفي جميع الحالات الثلاث ، تبين أن برنامج العمل مع البرامج الثابتة للجهاز يفتقر إلى آليات مصادقة المستخدم والحماية من تدخل الطرف الثالث. بالإضافة إلى ذلك ، فإن البرنامج مخصص فقط للاستخدام مع نظام التشغيل Windows (وفي بعض الحالات ، مع نظام التشغيل Windows XP الذي عفا عليه الزمن) ، والذي لا يزال نظام التشغيل الأكثر شعبية لنشر البرامج الضارة.

في حالة معدات Saga ، يمكن للمهاجمين أيضًا الوصول بسهولة إلى كلمات مرور BSL والمعلمات التي تتم كتابتها إلى ذاكرة فلاش الجهاز ، وبالتالي تعديل البرامج الثابتة واستخراج ملفاتها لمزيد من الدراسة ، وإدخال التعليمات البرمجية الضارة الخاصة بهم للتأخير في التنشيط ، وحتى بدء المحو الكامل للمعلومات من الذاكرة لإخفاء آثار أنشطتها. الشرط الوحيد للاستخدام الناجح لهذا المتجه الهجوم هو الوصول إلى جهاز كمبيوتر ، والذي يستخدم في وميض أنظمة التحكم عن بعد.

الاستنتاجات

الاستنتاج الرئيسي الذي يمكن استخلاصه من التقرير (

تحليل أمني لوحدات التحكم عن بُعد الراديوية للتطبيقات الصناعية ) هو أن ما يسمى بأنظمة الحماية لهذا الجهاز من الهجمات الضارة لا تصمد أمام أي انتقاد ، ولا يتم توفيرها في بعض الأجهزة. الأسباب الرئيسية لهذا الموقف ، فإننا نعتبر العمر الطويل لهذا الجهاز (دورة حياة بعض عينات الاختبار المنتهية منذ سنوات عديدة) ، وارتفاع تكلفة استبداله ، وصعوبة تحديث البرنامج وإدخال أي أنظمة أمان جديدة.

أنظمة التحكم عن بعد للمعدات الصناعية من حيث مستوى حمايتها من التأثيرات الخارجية متأخرة كثيرا عن الأنظمة المماثلة في قطاع المستهلك ودون تحديث خطير ومراجعة نهج الشركات المصنعة لهذه المسألة ، فإنها تظل حلقة ضعيفة في سلامة المنشآت الصناعية. كما أوضحت نتائج الدراسة ، من السهل جدًا الاستفادة من الثغرات الموجودة ، لذلك من الضروري وضع نهج منظم للقضاء عليها ، بما في ذلك الإصدار المنتظم لتحديثات البرامج الثابتة والبرامج الثابتة ، وانتقال المعدات الصناعية إلى معايير الراديو المقبولة عمومًا (Bluetooth Low Energy و 5G) ، واستخدام تشفير الأجهزة ، فضلاً عن التطوير آليات حماية فريدة ضد الوصول غير المصرح به إلى أجهزة الاستقبال وأجهزة الإرسال من أجل تعقيد المهمة للمهاجمين الذين يرغبون في فهم أنا في أجهزتهم وأستخدم لإنشاء "الأدوات" الخاصة بي.