ليست فكرة استخدام 802.1x كوسيلة لمكافحة الوصول إلى الشبكة غير المصرح به جديدة. يجب أن يكون كل واحد منا قد صادف ساعيًا من خدمة التوصيل ، يمكنه رؤية سلك تصحيح من غلاف سترة الشركة ، ويمكنك بالفعل أن ترى كيف أنه ، بعد أن لاحظ وجود منفذ RJ-45 مجانًا ، يندفع إليه بحركة سريعة ...

ومع ذلك ، إذا كان الاستخدام والتهيئة 802.1x في المفهوم العام مع ترخيص عبر RADIUS قد تعرض للضرب والبساطة ، في هذه الحالة كان هناك حادث ، والحل الذي سأقدمه أدناه.

معطى:- مفتاح الوصول - EX2200 ، JunOS 12.3R2.

- خادم RADIUS يعتمد على NPS Windows Server 2012R2.

- حديقة حيوانات متنوعة من الأجهزة من النوع - تلفزيونات ، AppleTV ، الطابعات وغيرها من وحوش الشبكات الصغيرة ، التي لا تستطيع تسجيل الدخول كمشاركين عاديين وكافين من خلال الشهادات أو PEAP. كل من الأجهزة في Active Directory لديه حسابه الخاص في OU المطابق مع sAMAccountName = MAC (في الأحرف الصغيرة ، بدون أحرف فصل) ، password = sAMAccountName.

بالنسبة للإدارات أو مجموعات الأمان التي تحتوي على هذه الأجهزة ، تم إنشاء FineGrainedPasswordPolicy منفصلة لتتمكن من تعيين كلمات مرور غير مناسبة لمعايير الأمان.

التكوين الأصلي لـ 802.1x على EX2200:

//set actual interfaces set interfaces interface-range ACCESS_PORTS member "ge-0/0/[0-40]" // Config interface range as L2 ports set interfaces interface-range ACCESS_PORTS unit 0 family ethernet-switching set protocols dot1x authenticator authentication-profile-name dynamicvlan set protocols dot1x authenticator radius-options use-vlan-id set protocols dot1x authenticator interface ACCESS_PORTS supplicant single set protocols dot1x authenticator interface ACCESS_PORTS transmit-period 10 set protocols dot1x authenticator interface ACCESS_PORTS retries 0 set protocols dot1x authenticator interface ACCESS_PORTS mac-radius set protocols dot1x authenticator interface ACCESS_PORTS supplicant-timeout 10 //set actual reject-vlan and fail-vlan set protocols dot1x authenticator interface ACCESS_PORTS server-reject-vlan default set protocols dot1x authenticator interface ACCESS_PORTS server-fail vlan-name default set protocols dot1x authenticator interface ACCESS_PORTS guest-vlan default //set actual password set access radius-server 172.17.xx secret "xxx" set access profile dynamicvlan authentication-order radius set access profile dynamicvlan radius authentication-server 172.17.xx

جميع محطات العمل بتسجيل الدخول دون مشاكل ، ولكن أي من shushera المذكورة أعلاه - لا. أظهر

Wireshark بعناد أن NPS يرسل وصول رفض برمز EAP 4 ، والذي ، كما هو معروف في دوائر ضيقة ، يعني الفشل.

غني بالمعلومات ، كما هو الحال دائمًا ...

البروتوكول المستخدم من قبل supplicant لمصادقة دائرة نصف قطرها هو EAP-MD5 بشكل افتراضي.

هناك أيضا خيارات PEAP و PAP.

PEAP غير متوفر في EX2200.

نحن نحاول تكوين PAP. في نص عادي ، بالطبع ، لم أرغب حقًا في ذلك ، لكن لعدم وجود الأفضل ، فإننا نقود الفريق المحبوب

set protocols dot1x authenticator interface ACCESS_PORTS mac-radius authentication-protocol pap

و (لفة الأسطوانة) - خطأ في بناء الجملة - يساعدنا جونيبر في إخبارنا.

أثناء المواجهة ، والتهديدات باستخدام مكواة لحام وغيرها من التدابير القمعية ، اقترح موقع Juniper أن هذا الخيار متاح فقط للبرامج الثابتة من الإصدار 15.1.

يبدو ، هنا هو ، حل للمشكلة. لكن لا ، لا يوصي جونيبر نفسه بذلك فحسب ، بل يحمي أيضًا بكل الطرق الممكنة العرف من الفحش مثل البرامج الثابتة 15.1 على EX2200. حصى ، واستخدام المعالج المركزي وذاكرة الوصول العشوائي هو أعلى من القاعدة ، وبالتالي فإن 12.3 هو سقف إصدار JunOS لأصحاب الحظ من EX2200.

حسنًا ، سنتعامل مع البروتوكول الذي يرسل بيانات التبديل إلى NPS.

لذلك اتضح أنه يرسلهم افتراضيًا إلى eap-md5 ، فماذا؟ - بشكل صحيح ، يتم تعطيله في Windows Server ، بدءًا من إصدار 2008 - يقولون ، إنه غير آمن. تعطي العديد من الاستعلامات على Google النتيجة المرجوة - ملف تسجيل يتضمن البروتوكول الذي نحتاجه.

ومع ذلك ، يستجيب NPS بعناد لطلبات الطابعات وغيرها

من رفض الوصول .

أخرج سجائر ، وتذكر أنه ألقاها ، أخفها ...

Google ، الموجود هناك في العالم ... لكن لا ، هذا من أوبرا أخرى ...

حسنا جوجل؟

مصادقة MAC 802.1x مع NPS RADIUSبعد بضع صفحات من google ، وجدت في منتدى ubnt ما كنت أبحث عنه. تحتاج إلى تمكين العديد من المعلمات لبيانات اعتماد الأجهزة ، ثم إعادة إنشاء كلمات المرور و - voila - معجزة. علاوة على ذلك ، اتضح أنه أفضل من المتوقع. بالطبع ، Eap-md5 ليست أخبارًا جيدة ، لكنها لا تزال أفضل من النص العادي.

التكوين الناتج وإعدادات لقطات الشاشة للسياسة تحت المفسد.

EX2200 التكوين ، سياسات NPSملف Reg السحري الذي يتضمن دعمًا لـ EAP-MD5 في Windows Server 2012 R2 Windows Registry Editor Version 5.00 [HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services\RasMan\PPP\EAP\4] "RolesSupported"=dword:0000000a "FriendlyName"="MD5-Challenge" "Path"=hex(2):25,00,53,00,79,00,73,00,74,00,65,00,6d,00,52,00,6f,00,6f,00,74,\ 00,25,00,5c,00,53,00,79,00,73,00,74,00,65,00,6d,00,33,00,32,00,5c,00,52,00,\ 61,00,73,00,63,00,68,00,61,00,70,00,2e,00,64,00,6c,00,6c,00,00,00 "InvokeUsernameDialog"=dword:00000001 "InvokePasswordDialog"=dword:00000001

بعد إجراء التغييرات على السجل ، يجب إعادة تشغيل خدمة NPS

Stop-Service IAS Start-Service IAS

برنامج نصي يحدد الإعدادات اللازمة لحسابات الجهاز: $devices=Get-ADUser -SearchBase "ou=802.1x-groups,ou=devices_groups,dc=company,dc=local" -Filter * foreach ($device in $devices) { set-aduser -Identity $device.name -UserPrincipalName ($device.name+"@company.local") -PasswordNeverExpires $true -AllowReversiblePasswordEncryption $true -CannotChangePassword $true Set-ADAccountPassword -Identity $device.name -NewPassword (ConvertTo-SecureString -AsPlainText $device.name -force) }

في الواقع ، فإنه يحدد المعلمات المكافئة لقطة. ولكن ، هناك شيء واحد يجب وضعه في جهازين ، وشيء آخر عندما يكون لديك أكثر من عشرين جهازًا. يقوم البرنامج النصي أيضًا بإعادة تعيين كلمة المرور لحساب الجهاز ، وهو أمر ضروري بعد تمكين التشفير العكسي.

إعدادات سياسة NPS:

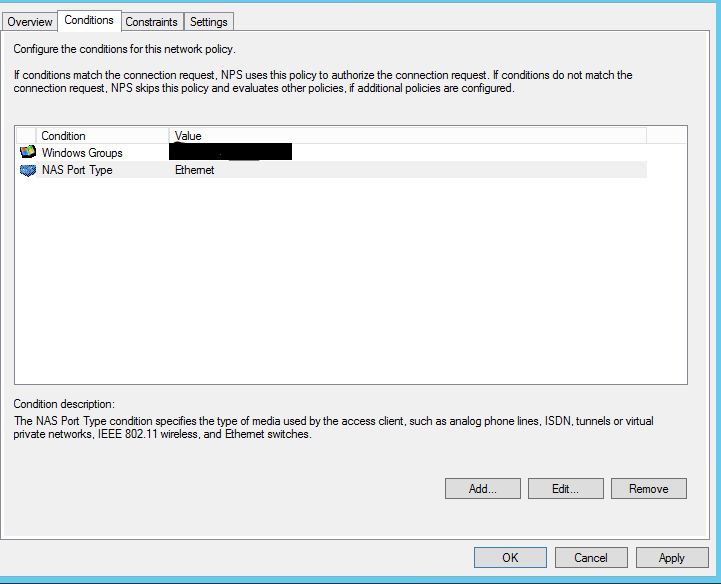

إعدادات سياسة NPS:- نشير إلى المجموعة مع الأجهزة ونوع المنفذ.

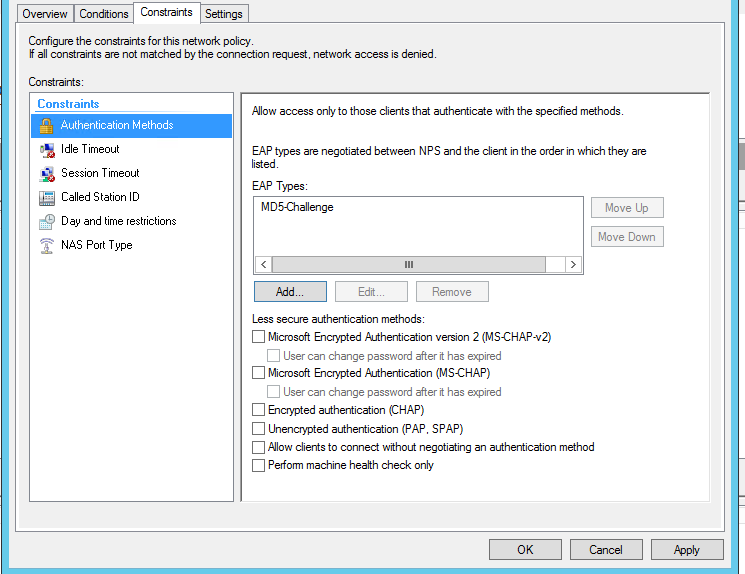

- بعد التعامل مع السجل ، يظهر برنامج MD5-Challenge الخاص بنا في قائمة البروتوكولات المتاحة. نختار ذلك.

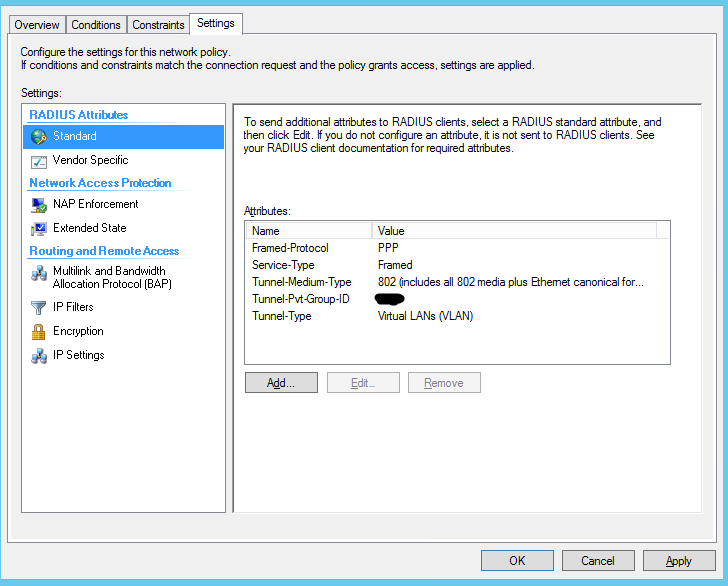

- قمنا بتعيين الإعدادات المتبقية بناءً على متطلبات التنفيذ المنطقي. لا يختلف عن الإعداد القياسي RADIUS + 802.1x.

النتيجة:- تتم مصادقة أجهزة الشبكة مثل أجهزة التلفزيون وأجهزة Apple TV والطابعات بواسطة 802.1x وعضوية المجموعة.

- لا يتم نقل كلمات المرور بنص واضح ، ولكن على الأقل مشفرة.

قائمة الاتجاهات والأدلة والموارد:توصيات العرعر لإصدار البرنامج على EX2200دعم EAP-PAP على أجهزة Juniper لمصادقة MAC RADIUSمجتمع UBNT يعطي الركلة الأخيرة في الاتجاه الصحيح