وفقًا لأكثر التقديرات محافظة ، في عام 2017 ، بلغت الأضرار العالمية الناجمة عن الهجمات الإلكترونية تريليون دولار ، وفقًا للدراسة السنوية BI.ZONE للفترة 2017-2018. يكاد يكون من المستحيل تقييم الضرر الحقيقي ، حيث أن 80٪ من الشركات تخفي حالات الاختراق والتسريبات. يتوقع الخبراء أنه إذا لم يتم القيام بأي شيء ، فستزيد قيمة الأضرار خلال 8 سنوات إلى 8 تريليونات دولار.

في Binary District ، قمنا بتجميع سرد موجز لدراسة BI.ZONE للتحديات الجديدة في العالم الرقمي. لقد اخترنا الاتجاهات الرئيسية في مجال الجريمة الإلكترونية والحقائق المثيرة للاهتمام من دراسة جذبت انتباهنا: كيف يتعلم عالم الجريمة السيبرانية بسرعة عن نقاط الضعف في MS Office ، وما هي مشكلة إنترنت الأشياء ، ولماذا لا يضمن بناء الحماية للبنية التحتية الخاصة به الأمن الكامل للشركة.

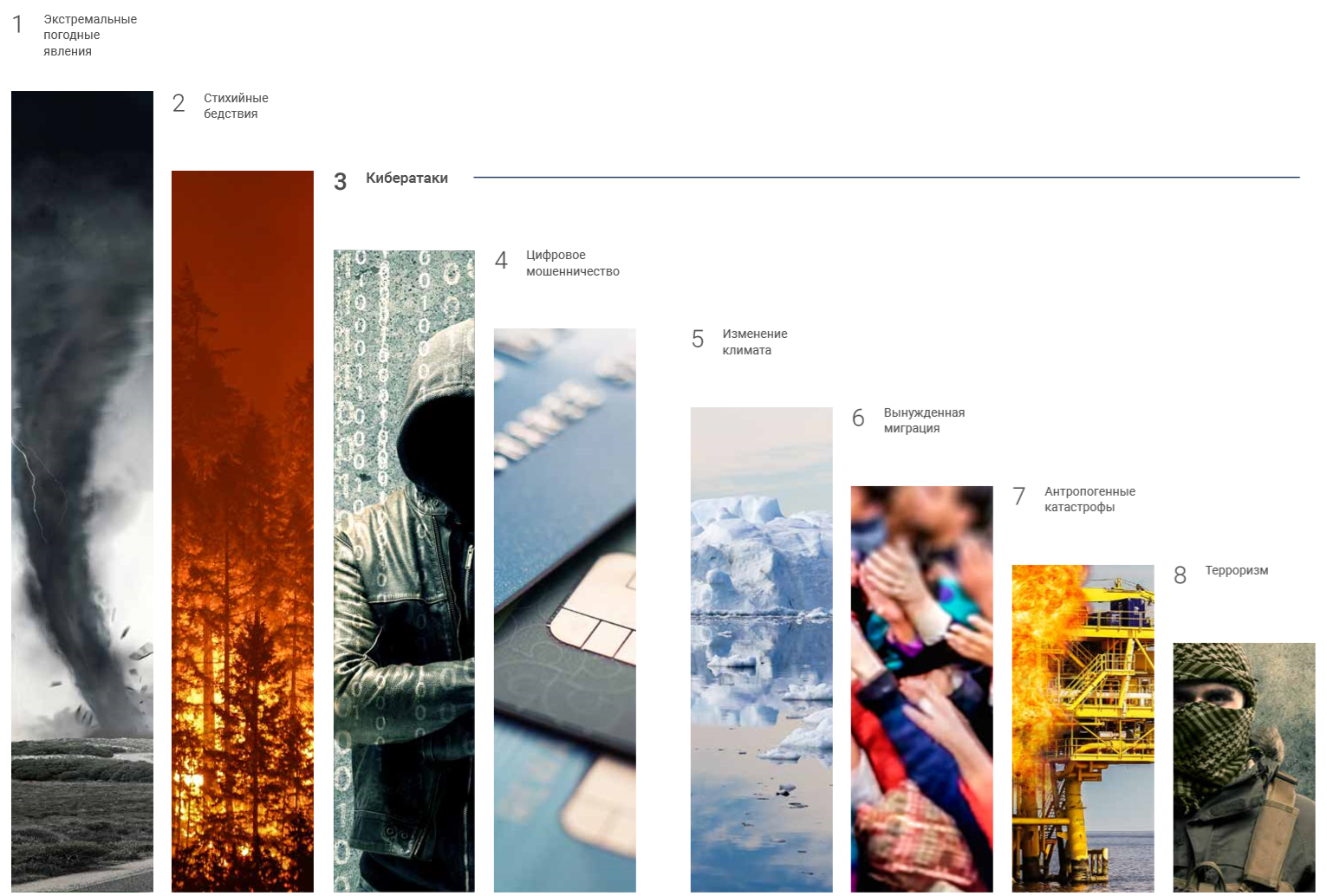

الهجمات السيبرانية - في أعلى ثلاثة مخاطر عالمية: إنها تسبب أضرارا قدرها تريليون دولار - أكثر من الإرهاب والكوارث التي من صنع الإنسان (بيانات من المنتدى الاقتصادي العالمي)

الهجمات السيبرانية - في أعلى ثلاثة مخاطر عالمية: إنها تسبب أضرارا قدرها تريليون دولار - أكثر من الإرهاب والكوارث التي من صنع الإنسان (بيانات من المنتدى الاقتصادي العالمي)تسرب البيانات

كل عام ، يستمر عدد عمليات تسرب البيانات في الزيادة. في اليوم الآخر ،

تم تحميل

أكبر تفريغ في التاريخ على الشبكة: ظهرت مجموعة من البيانات من العديد من التسريبات في الأرشيف: 2.7 مليار حساب ، أكثر من 1.1 مليار منها عبارة عن مجموعات فريدة من عناوين البريد وكلمات المرور.

كقاعدة عامة ، يقوم المهاجمون بإعادة بيع البيانات المسروقة في مقاطع الظل الخاصة بالإنترنت أو استخدامها في تنظيم هجمات جديدة. في معظم الأحيان ، يسرق المجرمون البيانات الشخصية (حوالي 67 ٪ من الحالات) ، وكذلك المعلومات المالية وبيانات الاعتماد. في عام 2017 ، كانت 18٪ فقط من أسباب التسريبات عشوائية ، وكان الباقي مهاجمًا خارجيًا أو داخليًا.

غالبًا ما تصبح الشركات الكبيرة التي تضم الآلاف من الموظفين ضحية التسريبات - كما أنها تعاني أيضًا من خسائر فادحة في الهجمات الإلكترونية. لذلك ، في الولايات المتحدة الأمريكية ، يكلف تسرب البيانات الشركة في المتوسط 7.4 مليون دولار ، ومع ذلك ، فإن الضرر الناجم عن التسرب لا يمكن أن يكون مباشرًا فحسب ، بل غير مباشر أيضًا. على سبيل المثال ، في يوليو 2017 ، دخل المتسللين إلى الشبكة الداخلية لشركة HBO التلفزيونية وقاموا بضخ 1.5 تيرابايت من البيانات ، بما في ذلك سلسلة غير منشورة من بعض المسلسلات والسيناريو الخاص بمسلسل لعبة العروش التي لم تصدر بعد في ذلك الوقت. طالب المهاجمون بفدية قدرها 6 ملايين دولار من شركة HBO ، ولم تدفع الشركة ، ولكنها لا تزال تعاني من أضرار في السمعة.

في بعض الحالات ، يسرق المهاجمون البيانات لا لتحقيق الدخل الفوري ، ولكن لتطوير الهجمات المستقبلية. لذلك ، في يونيو 2017 ، حدث تسرب لرمز مصدر Windows 10 - تم تحميل أرشيف يمثل جزءًا من مجموعة أدوات المصدر المشتركة ويتضمن ملفات بها نصوص مصدر برامج تشغيل الأجهزة بواسطة أشخاص مجهولين على موقع BetaArchive. تؤدي هذه التسريبات الرئيسية إلى ظهور موجات جديدة من عمليات الاستغلال التي تستغل ثغرات أمنية لم تكن معروفة من قبل في كود نظام التشغيل.

ينمو الضرر الناتج عن التسريبات إلى جانب عدد هذه التسريبات ، فهي تؤثر على المزيد والمزيد من الأشخاص والشركات. عدم الامتثال لمتطلبات حماية البيانات الشخصية يمكن أن يهدد ليس فقط الغرامات ، ولكن أيضًا ضربة للسمعة والخسائر المالية وتدفق للعملاء ، ونفقات تحليل حالة البنية التحتية وتعزيز حمايتها. من الأفضل أن تقصر نفسك على الخطوتين الأخيرتين - إنها أرخص بكثير.

الهجمات على القطاع المصرفي

تعد الهجمات على القطاع المالي هي الأكثر تعقيدًا والأكثر تكرارًا: وفقًا لشركة BI.ZONE ، يتم شن كل هجوم عليه. لذلك ، قامت BI.ZONE مؤخرًا

بتحليل تفصيلي على مدونتها لهجوم مجموعة Buhtrap على البنوك الروسية ، والذي أصبح معروفًا في 19 ديسمبر 2018. احتوت قائمة التصيد على الملف القابل للتنفيذ

"md5: faf833a1456e1bb85117d95c23892368" ، والذي استغرق أسماء مختلفة: "المصالحة لـ December.exe" ، و "Docs wednesday.exe" ، و "Documents 19.12.exe" ، و "Close documents wednesday.exe".

إذا تذكرنا بالهجمات السابقة ، فعلى سبيل المثال ، في روسيا ، تم مهاجمة 200 بنك من قبل مجموعة Carbanak في عام 2017. 11 منهم لا يستطيعون مقاومة القرصنة ، والتي جلبت المهاجمين أكثر من 16 مليون دولار.

ميزة مثيرة للاهتمام من Carbanak هي تكتيكات استخدام البنية التحتية للمنظمات الأخرى لتوزيع البرامج الضارة. في بعض الحالات ، تم فتح رسائل البريد الإلكتروني الخاصة بالخداع بواسطة موظفين مسؤولين مباشرة عن الأمن السيبراني.

الطريقة الرئيسية للدخول الأولي هي Spear Phishing - الرسائل المعدة خصيصًا والتي تأخذ في الاعتبار خصائص الشركة أو قطاع الصناعة. يرسل نفس Carbanak عادة رسائل تصيّد من عناوين تحتوي على كلمات متعلقة بالخدمات المصرفية: أسماء الشركات التي تصنع معدات (Wincor-Nixdorf) وأنظمة الدفع (Visa و MasterCard و Western Union) ، إلخ.

يتابع المتسللون أخبار الأمن السيبراني ويعيدون بسرعة صياغة مآثر جديدة لاستخدامها في الهجمات. وفقًا لـ BI.ZONE ، لا يمر أكثر من يوم واحد من اللحظة التي يتم فيها استخدام استغلال جديد لـ MS Office لاستخدامه في نشرة Carbanak الإخبارية (!).

هجمات سلسلة التوريد

في 2017-2018 ، زاد عدد هجمات سلسلة التوريد بنسبة 200 ٪. تعتمد هذه الإستراتيجية على حقيقة أن المهاجمين يحاولون الوصول إلى البنية التحتية للمنظمة المستهدفة بشكل غير مباشر ، ولكن تجاوزها - عن طريق ضخ الأكواد الخبيثة في برامج أقل المشاركين حماية في سلسلة التوريد.

في معظم الأحيان ، فإن الهدف النهائي لمثل هذه الهجمات هو القطاع المصرفي ، أكبر قطعة في هذه الكعكة المتسللة.

تعتبر هجمات سلسلة التوريد خطرة لأنها صعبة للغاية ، وفي بعض الأحيان يكون من المستحيل تتبعها ومنعها. بدلاً من مهاجمة البنية التحتية لإحدى المنظمات المحمية جيدًا ، يحصل المجرمون على إمكانية الوصول إلى البنية التحتية للعديد من الشركات التي تستخدم برامج مخاطرة من موفر ضعيف الحماية.

يبدأ الهجوم على سلسلة التوريد بإصابة برنامج شائع. على سبيل المثال ، في حالة رانسومواري NotPetya ، بدأ التوزيع بعد إصابة MEDoc ، وهو برنامج للإبلاغ الضريبي. نتيجة لحل وسط خوادم تحديث MEDoc ، تمكن المهاجمون من حقن مستتر في رمز البرنامج ، تم من خلاله تنزيل ملف NotPetya القابل للتنفيذ. كانت العواقب محزنة: فقد يصل الضرر الذي لحق بشركة واحدة إلى أكثر من 300 مليون دولار ، ويقدر الضرر العالمي بنحو 1.2 مليار دولار ، كما لعبت استغلال EternalBlue أيضًا دورًا في هذا ، بسبب انتشار المشفر بشكل أسرع.

الروبوتات إنترنت الأشياء

كان أحد أكثر الاتجاهات الملحوظة في 2017-2018 الزيادة الحادة في عدد الهجمات على الأجهزة المتصلة بإنترنت الأشياء.

لم يعد سوق أجهزة إنترنت الأشياء مكانًا مناسبًا: فهناك أكثر من 8.4 مليار جهاز يعمل حاليًا في العالم ، ووفقًا للتوقعات ، سيصل إجمالي عددهم بحلول عام 2020 إلى 30 مليار.

يؤدي انخفاض مستوى الأمان لأجهزة IoT إلى تعرضها للخطر بسهولة واستخدامها لإنشاء شبكات الروبوت لتنظيم هجمات DDoS. كما أن الأجهزة الذكية غالبًا ما تكون رابطًا ضعيفًا في شبكة المؤسسة ، وذلك بفضل المهاجمين الذين يمكنهم اختراق الشبكة الداخلية للشركة.

الأسباب الرئيسية لضعف أجهزة إنترنت الأشياء:

- معظم المستخدمين لا يغيرون كلمات المرور الافتراضية ،

- لا تظهر التحديثات أو يصعب تثبيتها ،

- لا توجد معايير موحدة ومتطلبات السلامة.

من بين شبكات الروبوتات المشهورة ، يمكن للمرء أن يتذكر JenX ، الذي أصبح مشهورًا في فبراير 2018. يتكون الروبوتات أساسًا من أجهزة وأجهزة هواوي المصابة التي تستخدم وحدات تحكم RealTek. تقدم JenX خدماتها لتنظيم هجمات DDoS بسعر متواضع للغاية - مقابل 20 دولارًا يمكنك طلب هجوم بسعة 300 جيجابت / ثانية تقريبًا.

مجال الجريمة الإلكترونية يتطور بسرعة. إن القدرة على كسب المال الكبير والإثارة بسرعة تدفع المهاجمين إلى تحسين مهاراتهم من أجل التحقق المستمر من قوة البرمجيات والبنية التحتية للشركات ، وإيجاد ثغرات جديدة. طرق الحماية التي عملت بالأمس سوف تكون قديمة.

مع BI.ZONE ، نطلق دورتين خارج الإنترنت حول أمن المعلومات:

أمان تطبيقات الويب والتحقيق في الهجمات الإلكترونية

للشركات . المتحدثون في الدورة هم خبراء بارزون في مجال الأمن السيبراني ، متخصصون في اختبار الاختراق والطب الشرعي للكمبيوتر ، ومعلمي الدورات المقابلة في NRNU MEPhI. تم تصميم البرنامج بالطبع لحوادث جديدة الفعلي. سيتم عقد الدروس في الفترة من 16 إلى 17 أكتوبر.