في كانون الثاني (يناير) 2019 ، سجلنا زيادة حادة في عدد عمليات اكتشاف مرفقات جافا سكريبت للبريد الإلكتروني الضارة (في عام 2018 ، تم استخدام متجه الهجوم هذا إلى الحد الأدنى). في "إصدار السنة الجديدة" ، يمكن للمرء أن يفرد النشرة الإخبارية باللغة الروسية المعدة لتوزيع برنامج التشفير Shade (المعروف أيضًا باسم Troldesh) ، والذي يتم اكتشافه بواسطة منتجات ESET مثل Win32 / Filecoder.Shade.

يبدو أن هذا الهجوم يواصل حملة Shade encamor spam التي تم اكتشافها

في أكتوبر 2018 .

حملة الظل الجديدة

وفقًا لبيانات القياس عن بُعد الخاصة بنا ، كانت حملة أكتوبر بخطى ثابتة حتى النصف الثاني من ديسمبر 2018. أعقب ذلك عطلة عيد الميلاد ، ثم في منتصف يناير 2019 ، تضاعف نشاط الحملة (انظر الرسم البياني أدناه). يوحي سقوط نهاية الأسبوع في المخطط أن المهاجمين يفضلون عناوين البريد الإلكتروني للشركات.

الشكل 1. الكشف عن مرفقات جافا سكريبت الضارة التي تنشر Win32 / Filecoder.Shade منذ أكتوبر 2018

الشكل 1. الكشف عن مرفقات جافا سكريبت الضارة التي تنشر Win32 / Filecoder.Shade منذ أكتوبر 2018كما ذكرنا سابقًا ، توضح الحملة الاتجاه الذي نلاحظه منذ بداية عام 2019 - عودة مرفقات جافا سكريبت الضارة كجهة هجوم. تظهر الديناميات في الرسم البياني أدناه.

الشكل 2. الكشف عن جافا سكريبت الخبيثة الموزعة في مرفقات البريد الإلكتروني منذ عام 2018. يتم اكتشاف المرفقات بواسطة ESET على أنها JS / Danger.ScriptAttachment

الشكل 2. الكشف عن جافا سكريبت الخبيثة الموزعة في مرفقات البريد الإلكتروني منذ عام 2018. يتم اكتشاف المرفقات بواسطة ESET على أنها JS / Danger.ScriptAttachmentتجدر الإشارة إلى أن حملة توزيع Shade encoder هي الأكثر نشاطًا في روسيا ، حيث تمثل 52٪ من إجمالي عدد عمليات اكتشاف مرفقات JavaScript الضارة. خسائر أخرى تشمل أوكرانيا وفرنسا وألمانيا واليابان ، كما هو مبين أدناه.

الشكل 3. عدد عمليات اكتشاف مرفقات JavaScript الضارة التي توزع Win32 / Filecoder.Shade. البيانات من 1 يناير إلى 24 يناير 2019

الشكل 3. عدد عمليات اكتشاف مرفقات JavaScript الضارة التي توزع Win32 / Filecoder.Shade. البيانات من 1 يناير إلى 24 يناير 2019وفقًا لتحليلنا ، يبدأ الهجوم المعتاد في حملة يناير بتلقي الضحية رسالة باللغة الروسية مع أرشيف ZIP info.zip أو inf.zip في المرفق.

يتم إخفاء الرسائل باعتبارها طلبات رسمية من الشركات الروسية الشرعية. رأينا النشرة الإخبارية نيابة عن Binbank (اندمجت مع Otkritie Bank منذ عام 2019) وسلسلة متاجر Magnit. النص في الصورة أدناه.

الشكل 4. نموذج البريد الإلكتروني العشوائي المستخدمة في حملة يناير

الشكل 4. نموذج البريد الإلكتروني العشوائي المستخدمة في حملة ينايريحتوي أرشيف zip على ملف javascript يسمى Information.js. بعد استخراج الملفات وتشغيلها ، يتم تنزيل الملف من قِبل محمل الإقلاع الضار الذي تم اكتشافه بواسطة منتجات ESET على أنه Win32 / Injector. يقوم محمل الإقلاع بفك تشفير الحمولة النهائية - أداة تشفير الظل وإطلاقها.

يتم تنزيل برنامج التنزيل الضار من عنوان URL الخاص بمواقع WordPress الشرعية المعرضة للخطر ، حيث يتنكر كصورة. لتقديم تنازلات بين صفحات WordPress ، يستخدم المهاجمون هجومًا هجوميًا قويًا باستخدام القوة. يلتقط القياس عن بُعد لدينا مئات من عناوين URL التي يستضيفها محمل الإقلاع الضار ، وتنتهي جميع العناوين بالسلسلة ssj.jpg.

يتم توقيع أداة تحميل التشغيل مع توقيع رقمي غير صالح ، والذي يُدعى أنه أصدره Comodo. تعد قيمة حقل معلومات Signer والطابع الزمني فريدة لكل عينة.

الشكل 5. وهمية التوقيع الرقمي المستخدمة من قبل بووتلوأدر الخبيثة

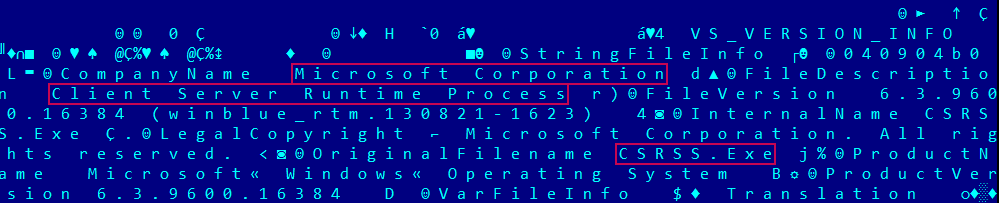

الشكل 5. وهمية التوقيع الرقمي المستخدمة من قبل بووتلوأدر الخبيثةبالإضافة إلى ذلك ، يحاول أداة تحميل التشغيل إخفاء نفسه عن طريق طرحه كعملية نظام عملية (Csrss.exe) عملية عميل خادم شرعي. يقوم بنسخ نفسه إلى C: \ ProgramData \ Windows \ csrss.ex ، حيث يكون Windows هو المجلد المخفي الذي تم إنشاؤه بواسطة أداة تحميل التشغيل ؛ عادة في ProgramData هذا المجلد ليس كذلك.

الشكل 6. البرامج الضارة التي هي عبارة عن عملية نظام وتستخدم معلومات الإصدار المنسوخة من ملف ثنائي شرعي في Windows Server 2012 R2

الشكل 6. البرامج الضارة التي هي عبارة عن عملية نظام وتستخدم معلومات الإصدار المنسوخة من ملف ثنائي شرعي في Windows Server 2012 R2الظل التشفير

الحمولة النهائية هي ترميز الظل (Troldesh). تم اكتشافه لأول مرة في البرية في نهاية عام 2014 ، ومنذ ذلك الحين تم تحديثه مرارًا وتكرارًا. يقوم الظل بتشفير مجموعة واسعة من الملفات على محركات الأقراص المحلية. في الحملة الجديدة ، يضيف ملحق .crypted000007 إلى الملفات المشفرة.

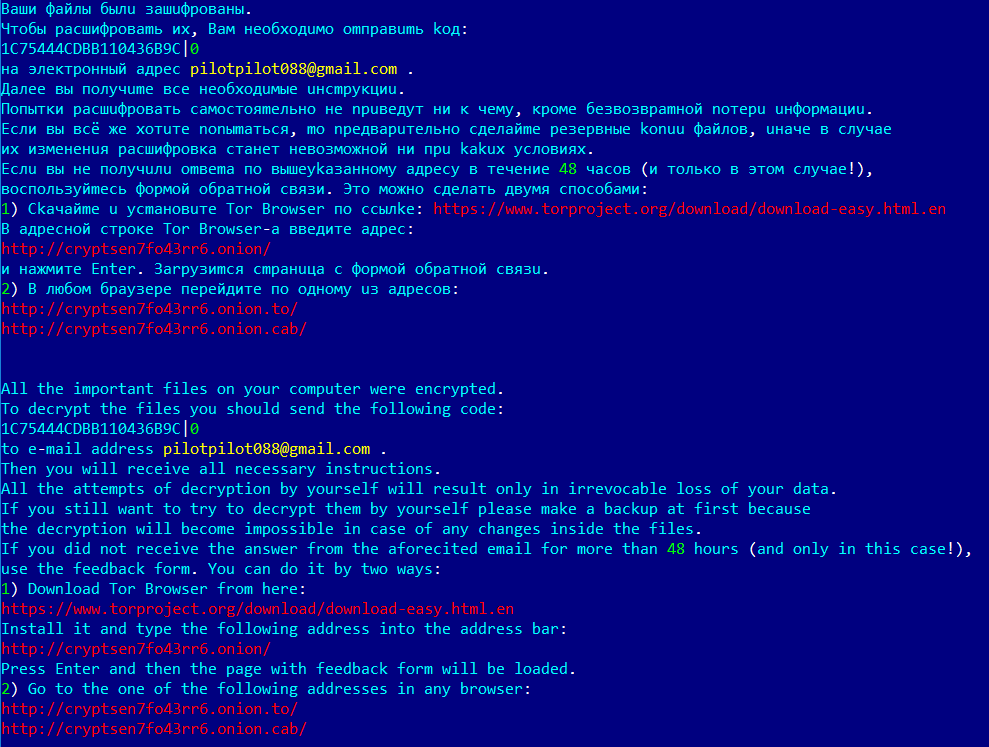

يتلقى الضحية تعليمات الدفع باللغة الروسية والإنجليزية في ملف TXT المخزن على الكمبيوتر المصاب. النص هو نفسه كما في الحملة الأخيرة في أكتوبر 2018.

الشكل 7. متطلبات إعادة شراء الظل ، يناير 2019

الشكل 7. متطلبات إعادة شراء الظل ، يناير 2019مؤشرات التسوية

أمثلة لتجزئة مرفقات ZIP الضارة0A76B1761EFB5AE9B70AF7850EFB77C740C26F82

D072C6C25FEDB2DDF5582FA705255834D9BC9955

80FDB89B5293C4426AD4D6C32CDC7E5AE32E969A

5DD83A36DDA8C12AE77F8F65A1BEA804A1DF8E8B

6EA6A1F6CA1B0573C139239C41B8820AED24F6AC

43FD3999FB78C1C3ED9DE4BD41BCF206B74D2C76كشف ESET: JS / Danger.ScriptAttachment

جافا سكريبت لودر أمثلة تجزئة37A70B19934A71DC3E44201A451C89E8FF485009

08C8649E0B7ED2F393A3A9E3ECED89581E0F9C9E

E6A7DAF3B1348AB376A6840FF12F36A137D74202

1F1D2EEC68BBEC77AFAE4631419E900C30E09C2F

CC4BD14B5C6085CFF623A6244E0CAEE2F0EBAF8Cكشف ESET: Win32 / الحاقن

الظل Encryptor تجزئة أمثلةFEB458152108F81B3525B9AED2F6EB0F22AF0866

7AB40CD49B54427C607327FFF7AD879F926F685F

441CFA1600E771AA8A78482963EBF278C297F81A

9023B108989B61223C9DC23A8FB1EF7CD82EA66B

D8418DF846E93DA657312ACD64A671887E8D0FA7كشف ESET: Win32 / Filecoder.Shade

سلسلة مميزة في عناوين URL التي تستضيف ترميز الظلhxxp://[redacted]/ssj.jpg