أصبحت واحدة من الموضوعات الساخنة في الأمن السيبراني في الآونة الأخيرة (SOCs) (مركز عمليات الأمن) ، والتي لا تترجم بنجاح كبير إلى الروسية باعتبارها "مراكز مراقبة الأمن" ، وبالتالي تقليل واحدة من وظائف SOC الهامة المتعلقة بالاستجابة لحوادث أمن المعلومات. لكنني اليوم لا أريد الخوض في نزاعات المصطلحات ، لكن أتحدث بإيجاز عن أحد المشاريع التي تم تنفيذها في نظام SOC الداخلي لدينا - نظام إدارة مؤشرات التسويات GOSINT (IoC). في الواقع ، لا تستخدم خدمة Cisco IB مصطلح "مركز عمليات الأمان" ، لتحل محلها CSIRT (فريق الاستجابة لحوادث الأمان من Cisco) الأكثر دنيوية. لذا GOSINT هو واحد من العديد من

مشاريعنا مفتوحة المصدر ، والتي تم تصميمها لجمع وتوحيد المعلومات المنظمة وغير المنظمة حول التهديدات (الاستخبارات التهديد). لقد

تحدثت بالفعل عن كيفية مراقبة أمن بنيتنا التحتية الداخلية ، والآن حان دور الحديث حول ما يساعدنا على القيام بذلك على نحو أكثر فعالية.

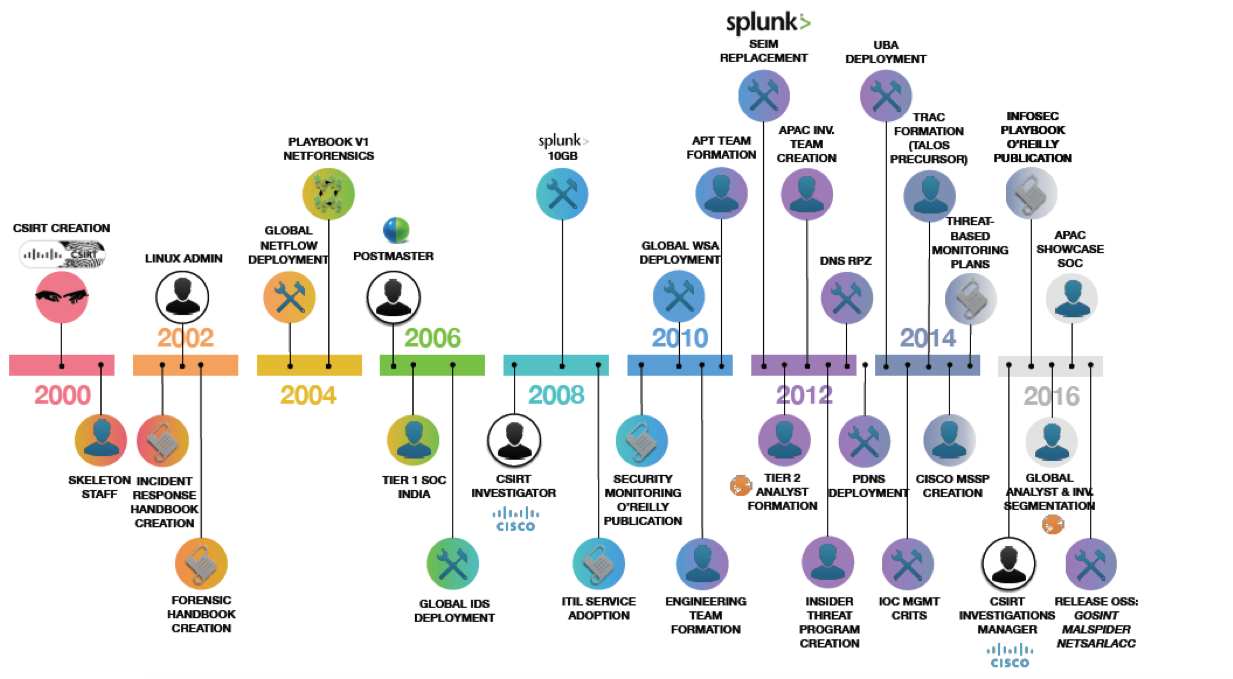

يوضح الرسم التوضيحي أعلاه بعض المعالم البارزة في خدمة رصد الحوادث والاستجابة لها ، والتي تم إنشاؤها كوحدة منفصلة منذ حوالي عقدين. خلال هذا الوقت ، اكتسبنا خبرة هائلة في مجال ليس فقط إنشاء ، ولكن أيضًا تشغيل SOCs ، التي نشاركها في شكل مثل هذه الملاحظات والمقالات والعروض التقديمية ، وكذلك في شكل خدمة منفصلة ، حيث نساعد عملائنا إما في بناء أو إجراء تدقيق لمركز مراقبة IS الحالي (اتصل إن وجد). إذا نظرت بعناية إلى الرسم التوضيحي ، فإن آخر علامة بارزة عليه تمثل نشاطنا في وضع حلولنا مفتوحة المصدر التي طورناها كجزء من الوصول إلى خدمة أمن المعلومات. أحد هذه المشاريع كان نظام GOSINT ، الذي عهدنا إليه بمهمة مهمة وصعبة للغاية - لجمع مؤشرات التسوية من مصادر متباينة ، مما يؤدي إلى إثراء الأحداث الأمنية التي تم جمعها من محيطنا وبنيتنا الأساسية وأجهزة المحمول والسحابات. وما هي المشكلة ، تسأل؟ يمكنك إنشاء موجزات مع مؤشرات حتى في Cisco Firepower مع تثبيت Threat Intelligence Director.

ولكن مع هذه الخلاصات ، هناك بعض الفروق الدقيقة التي تظهر في عملية العمل العملي معهم. أولاً ، من أجل تلقي البيانات بسرعة عن أحدث التهديدات ، يجب أن يكون هناك العديد من المصادر. إلى أي مدى تعتقد أن خدمة مراقبة Cisco IS تتعقب مصادر تغذية Threat Intelligence؟ لن اسم الرقم الدقيق ، ولكن هناك عدة آلاف منهم. إذا تم تثبيتها جميعًا على Cisco Firepower مع Threat Intelligence Director ، فسيقوم الجهاز "بالتراجع" في الأداء ، في محاولة لمعالجة عشرات ومئات الآلاف من المؤشرات التي تأتي من جميع المصادر في اليوم. المشكلة الثانية المرتبطة بمؤشرات التسوية هي ضعف الجودة. وفقًا لتقديراتنا ، فإن ما يصل إلى 80٪ من جميع المؤشرات هي إما معلومات قديمة أو إيجابيات كاذبة ، أو حتى القمامة العادية ، والتي تتطلب مع ذلك معالجة مناسبة.

لبناء عملية ذكاء تهديد في مؤسستك ، يمكنك استخدام كل من المعلومات التجارية والمجانية ، المتوفرة مجانًا على مصادر معلومات الإنترنت حول التهديدات التي سيتم تنزيلها على منصة TI أو مباشرة إلى SIEM أو أنظمة إدارة السجل. GOSINT هي مجرد أداة تجمع مؤشرات التسوية من مصادر مختلفة ، وتفحصها ، وتنظفها من القمامة ، ثم تغذي حلول إدارة التهديدات التي تستخدمها. يمكن أن يكون إما حلول تجارية أو توزيعها بحرية. على سبيل المثال ، تستخدم Cisco

MITER و

MISP CRITs . مع تطور شريحة Threat Intelligence وظهور مؤشرات جديدة لتبادل البيانات حول مؤشرات التسوية ، تتوسع منصة GOSINT أيضًا بسبب دعمها. اليوم ، من بين المصادر التي ندعمها

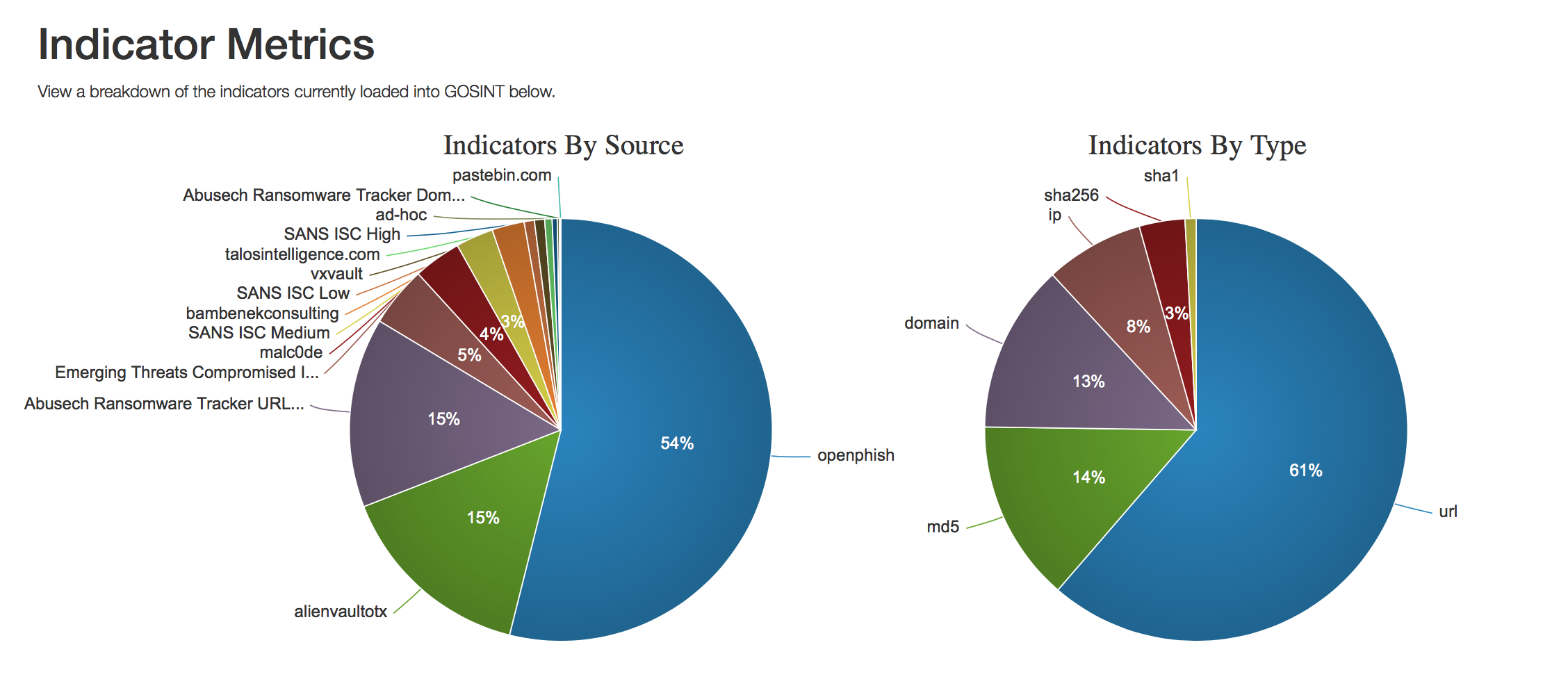

OpenPhish و

AlienVault OTX و

Abuse.ch و

Emerging Threats و

malc0de و

SANS ICS و

Cisco Talos و

pastebin وغيرها الكثير.

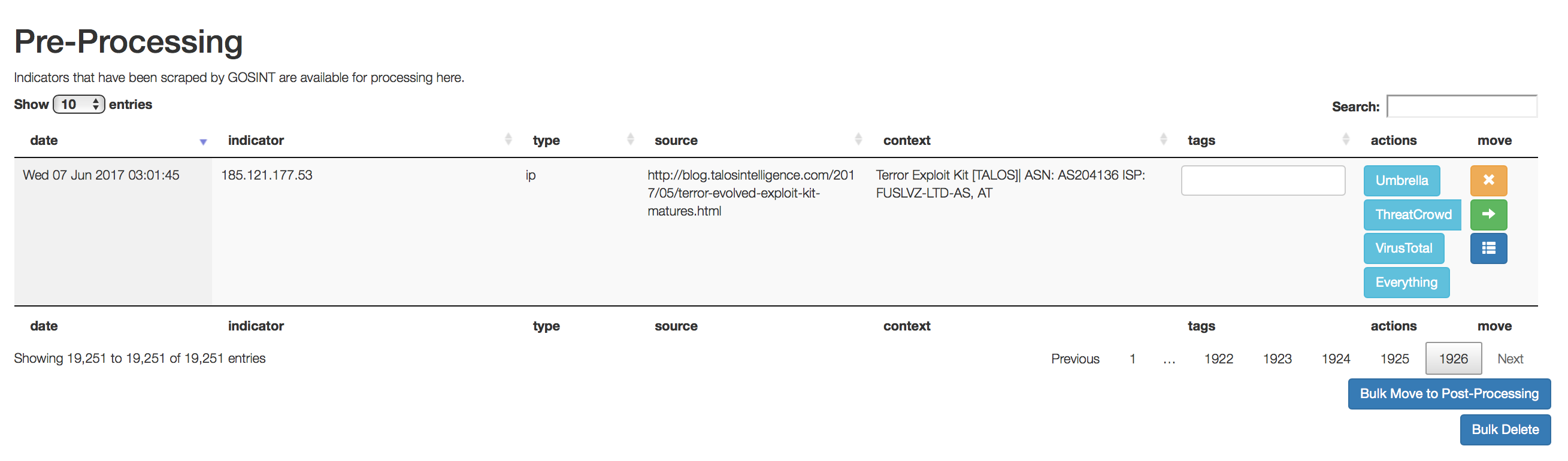

تلعب GOSINT دورًا حاسمًا في عملية تهديد المعلومات - إنها تقوم بأتمتة عملية فحص وإرسال مؤشرات التسوية في الإنتاج. حتى بعد تلقيها من الموردين المحليين للخلاصات / النشرات الإخبارية ، على سبيل المثال ، من خدمة الضمان الاجتماعي الحكومية أو FinCERT ، من Kaspersky Lab أو BI.ZONE ، من Prospective Monitoring أو Group-IB ، يجب أن تقرر ما إذا كنت ستعطي هذه المؤشرات ضوءًا أخضر أو ترفضها من المعالجة الإضافية. تقوم GOSINT بأتمتة هذه المهمة تلقائيًا ، إما عن طريق نقل القمامة تلقائيًا ، أو مساعدة المحللين في SOC أو خدمات الاستجابة في اتخاذ القرار الصحيح. يتم ذلك عن طريق التحقق من المؤشر من خلال مصادر مختلفة من الاستخبارات التهديد.

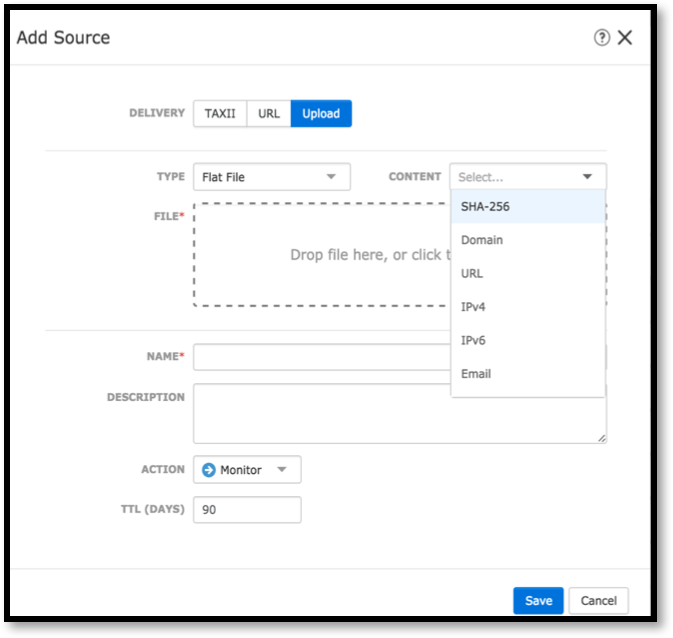

عدد مصادر مؤشرات التسوية في GOSINT غير محدود (عدة آلاف ، كما لدينا في Cisco ، هذا الحل يعالج دون مشاكل) ويمكنهم الاتصال بطرق مختلفة. عادة ، يتم استخدام واجهات برمجة التطبيقات المناسبة. على سبيل المثال ،

Cisco Umbrella أو

VirusTotal أو

Twitter API . من خلال تلقي معلومات حول كل مؤشر ، يمكن لـ GOSINT تسمية كل منها بشكل مناسب بحيث يمكن لمحللي SOC أو خدمات الاستجابة استخدام هذه المعلومات في المستقبل عند تحليل الحوادث.

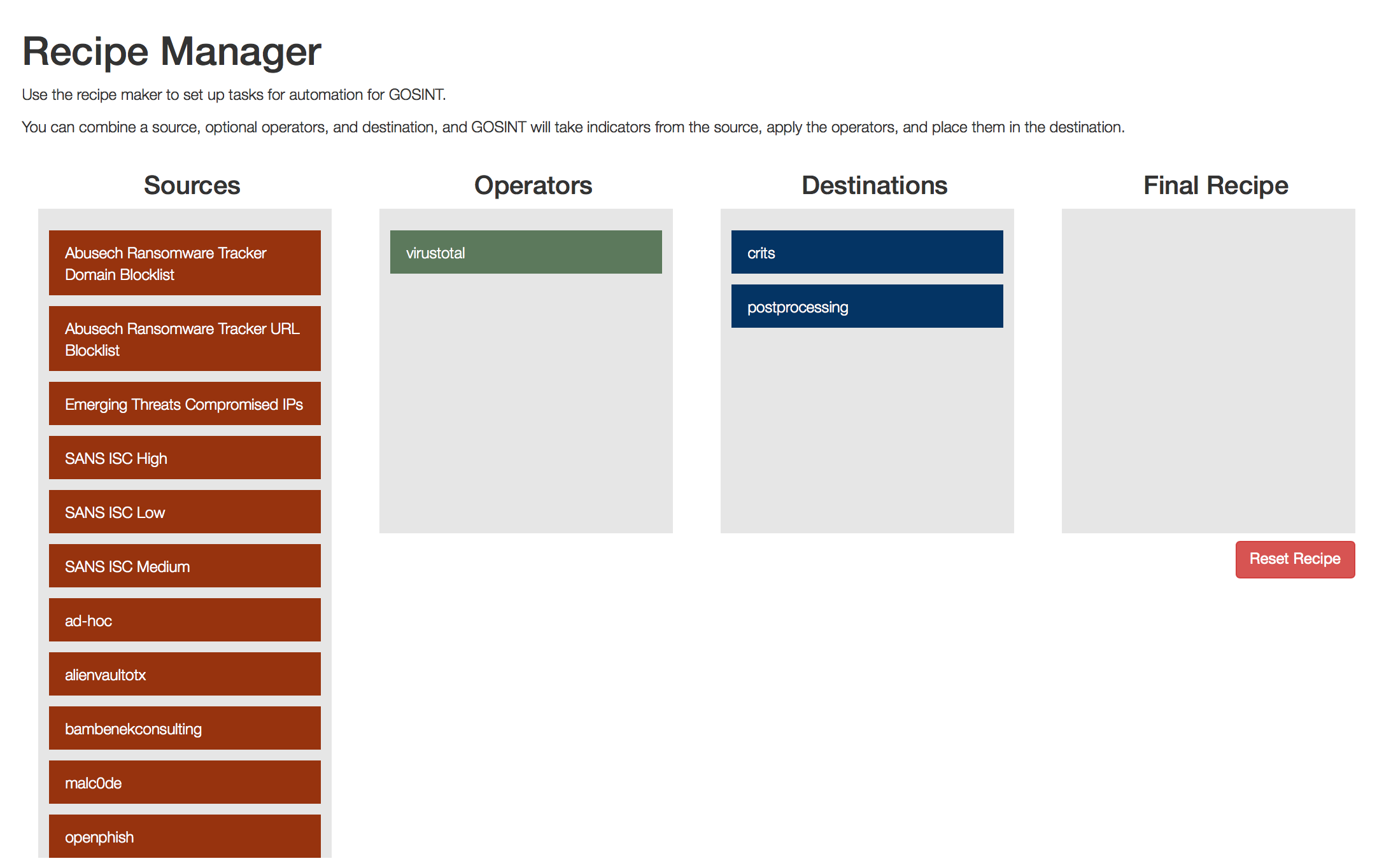

يتضمن GOSINT ما يسمى مدير الوصفات ، والذي يسهل إنشاء معالجات للمؤشرات الناتجة. على سبيل المثال ، تحصل على تجزئة ملف تعرفه شخص ما على أنه ضار. لتقليل عدد الإيجابيات الخاطئة وتقليل العبء على أنظمة أمان المعلومات الخاصة بك ، بمساعدة Recipe Manager ، يمكنك تشغيل اختبارات التجزئة على مصادر مختلفة من Threat Intelligence وإذا كان ثلاثة منهم (كل من عتبة وعدد المصادر المراد التحقق منها) قد أعطوا حكمًا إيجابيًا ( العثور على تطابق) ، ثم يتم التعرف على هذه التجزئة على أنها ذات صلة ويتم تنفيذها - يتم نقلها إلى MISP أو CRITs أو مدير Cisco Threat Intelligence أو Arcsight أو QRadar.

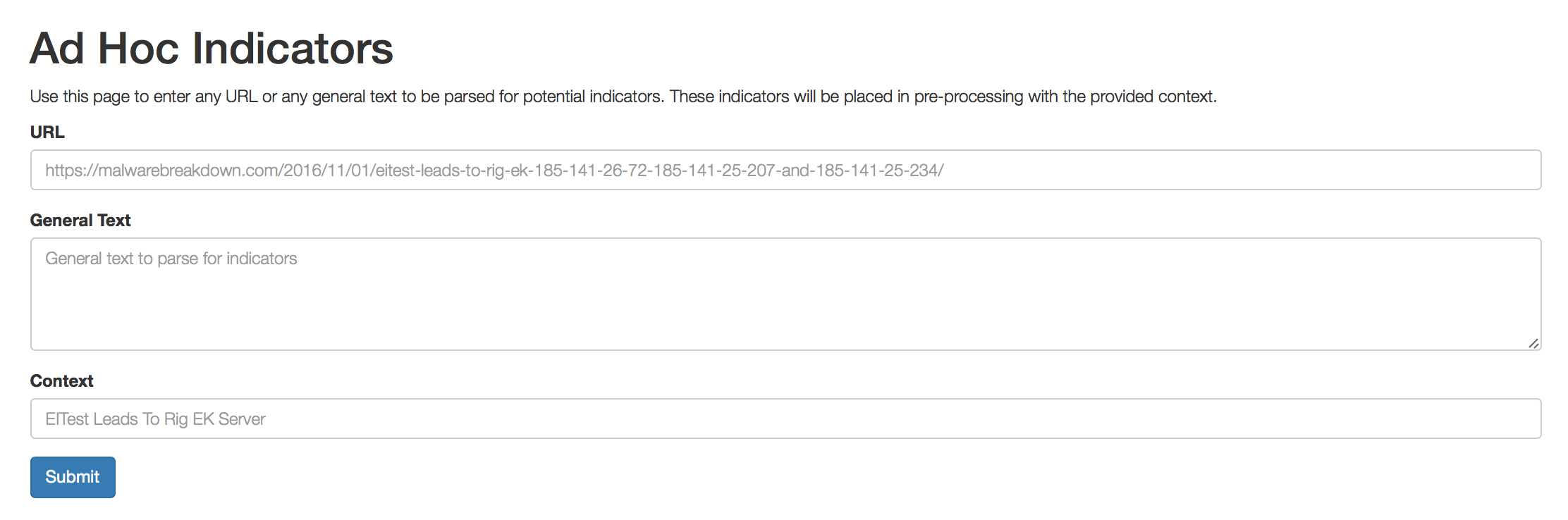

لدى GOSINT ميزة أخرى رائعة تسمى "Ad Hoc Input" - تحميل جميع مؤشرات التسوية من عنوان URL محدد. على سبيل المثال ، تحتاج إلى تحميل IoC على حملة قرصنة معينة أو على رمز ضار جديد للتحقق من وجودها في البنية التحتية الخاصة بك باستخدام أداة تهديد الصيد التي تستخدمها. إذا كنت تستخدم Cisco Threat Response ، التي

تحدثت عنها بالفعل ، فإنك تنسخ جميع المؤشرات من وصف التهديد والصقها في شاشة بدء Cisco Threat Response ، التي تبدأ بعد ذلك في البحث عن آثار في البنية الأساسية الخاصة بك.

إذا لم يكن لديك Cisco Threat Response واستخدمت حلول Threat Hunting الأخرى ، فيمكن دمج GOSINT معهم على وجه التحديد بسبب وظيفة Ad Hoc Input ، التي تقوم تلقائيًا بتجميع مجموعة المؤشرات لرمز خبيث معين أو شركة مخترقة من عنوان URL محدد.

الحديث كثيرًا عن GOSINT ليس منطقيًا - إنه ليس ساعة مراقبة مع مجموعة من الميزات التي تساعدك على اكتشاف التهديدات أو الحالات الشاذة في شبكتك الداخلية أو في البنية التحتية السحابية. قمنا بتطوير GOSINT لأتمتة وظيفة واحدة فقط ، والتي كانت مطلوبة بشدة من قبل خدمة Cisco IS. لقد نجحنا في حل هذه المشكلة وتمكنا من دمج GOSINT في عملية استخبارات التهديد الخاصة بنا. إذا كان العمل باستخدام مؤشرات التسوية جزءًا من عملك اليومي ، إذا لم يكن لديك المال اللازم لشراء منصات تهديد باهظة التكلفة ، وللأسف ، ليست فعالة للغاية (لقد جربنا العديد من الحلول ، لكننا استقرنا في النهاية على تطويرنا) ، ثم حاول GOSINT. يمكنك تنزيله من صفحة خدمتنا لمراقبة أمن المعلومات والاستجابة للحوادث على GitHub -

https://github.com/ciscocsirt/GOSINT . بالنظر إلى أننا نتحدث عن المصدر المفتوح ، يمكنك إنهاء هذا الحل بشكل مستقل لاحتياجاتك. تتم كتابة GOSINT في Go باستخدام وحدة تحكم إدارة جافا سكريبت (ولكن ضع في اعتبارك أننا نقوم بتحديث GOSINT بانتظام وقد يتم فقد تغييراتك أثناء عملية التحديث الموضحة في الوثائق).

إذا كنت بحاجة إلى مراجعة SOC (ولدينا خبرة غنية في مثل هذا العمل في جميع أنحاء العالم) أو بنائه من نقطة الصفر (بما في ذلك في إطار مخطط مختلط "SOC" الخاص بك) ، يمكننا حينئذٍ مساعدتك في القيام بذلك. نحن لا نبيع أي SIEM وبالتالي نحن مستقلون عن البائع عن أي من حلول SIEM التي تستخدمها أو تخطط لاستخدامها في مركز المراقبة الخاص بك. كجزء من الخدمات التي نقدمها ، يمكننا أن نوصي بمزيج فعال من الحلول التكنولوجية المختلفة المستخدمة في SOC ، التجارية أو مفتوحة المصدر ، بما في ذلك GOSINT. للحصول على تفاصيل حول هذه الأنواع من الخدمات ، يمكنك إما الاتصال بمدير Cisco لديك أو الكتابة إلى طلب أمان العنوان على cisco dot com