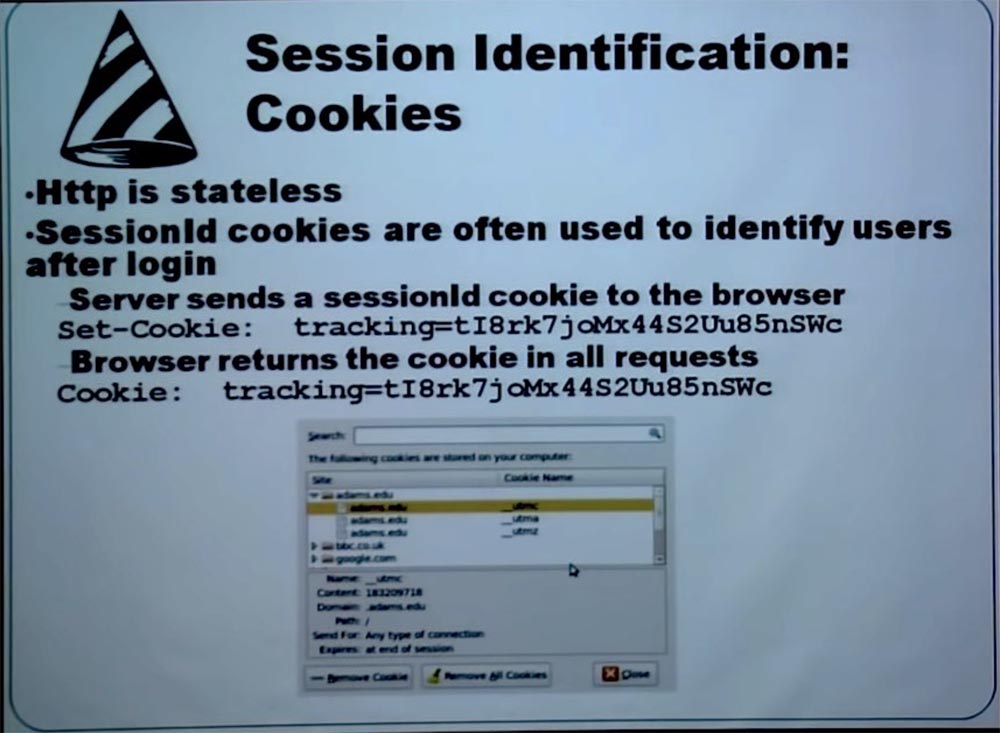

جامعة ولاية ادامز. كيفية اختراق المواقع. الجزء 1دعنا نتحدث عن هجومنا المقبل. سأخبرك كيف تحددك الخوادم. للقيام بذلك ، يتم استخدام بروتوكول HTTP بين المستعرض والخادم دون حفظ الحالة ، عندما يحدث الاتصال بالخادم من خلال أزواج مستقلة للاستجابة للطلبات. لذلك ، ينسى الخادم بمجرد إنشاء الاتصال ، ولم يعد يتذكر هويتك في الجلسة التالية.

ومع ذلك ، فهو يتذكرك أثناء استخدامك لتطبيق الويب ، لأنه عندما تضع الأشياء في السلة التي ترغب في شرائها ، يمكنك الاستمرار في التسوق والعودة مرة أخرى لعرض محتويات سلتك. يحدث تنفيذ "التذكر" باستخدام ملفات تعريف ارتباط الجلسة. بمجرد تسجيل الدخول إلى الخادم ، يقوم بإنشاء ملف تعريف ارتباط ، وهو عبارة عن تسلسل فريد من الأحرف والأرقام ، ويرسله إلى المستعرض الذي يخزن ملف تعريف الارتباط هذا محليًا على جهاز الكمبيوتر الخاص بك. بعد ذلك ، يعيد المتصفح ملفات تعريف الارتباط إلى الخادم مع كل طلب من طلباتك لجلسة واحدة. من خلال تلقي ملفات تعريف الارتباط هذه ، يفهم الخادم نوع المستخدم الذي يقوم بالوصول إليه باستخدام هذا الطلب. هذه هي الطريقة الأكثر شيوعًا لتحديد المستخدم الذي يستخدم تطبيق الويب.

النوع التالي من الهجوم يسمى البرمجة النصية عبر المواقع ، XSS. الفكرة وراء هذا الهجوم هي أن المهاجم يفرض موقعًا على الويب لعرض التعليمات البرمجية الضارة ، وعادةً ما يكون في شكل JavaScript ، والذي يتم تنفيذه بعد ذلك في متصفح المستخدم. يمكن لمثل هذا الهجوم السعي وراء أي غرض ، ولكن غالبًا ما يستخدم للحصول على معرف جلسة الضحية. قيمة معرّف الجلسة هي أنه يمكن اعتبارها كلمة مرور ، لأنها تحدد هويتك. من خلال التقاط معرف الجلسة ، يمكن للمهاجم إخفاء نفسه باستخدام خادم وكيل للتواصل مع الخادم الهدف. قد تكون أهداف مثل هذا الهجوم رغبة في التحدث نيابة عنك ، أو أتمتة بعض الإجراءات ، على سبيل المثال ، البريد الإلكتروني العشوائي ، أو نيابة عنك ، أو تقديم فيروس.

عند البحث عن مشكلة عدم حصانة البرمجة النصية للمواقع المشتركة XSS في تطبيق ويب ، فأنت تبحث عن حقل إدخال حيث يمكنك وضع بعض المعلومات وإرساله إلى الخادم ومعرفة النتيجة التي سيتم عرضها في نافذة المتصفح.

أدخلت موقع المبنى بشكل غير صحيح ، مشيرة إلى قاعة بلاتشي ، وعنوان قاعة فريق كرة السلة في جامعتنا. يتلقى خادم الويب هذه المعلومات ويفهم أن أستاذ علوم الكمبيوتر هو "الطالب الذي يذاكر كثيرا" الذي لا يستطيع العيش في موقع فريق رياضي ويعطي رسالة خطأ: "Plachy Hall is wrong"!

تعد مربعات البحث الأكثر ضعفًا في هذا الصدد ، حيث يمكنك إدخال بعض المصطلحات الغامضة ثم الاطلاع على ما تحصل عليه بالمقابل. في أغلب الأحيان ، يتم إعطاؤك تلميحًا يسرد الخيارات الصحيحة المحتملة التي يمكن للمهاجم الاستفادة منها.

الشيء التالي الذي عليك القيام به هو التحقق مما إذا كان بإمكانك حقن الرمز الخبيث ثم تنفيذه. سنحاول تنظيم هجوم XSS باستخدام JavaScript.

تتميز شفرة JavaScript دائمًا بفتح علامة البرنامج النصي وإغلاقها ، بالإضافة إلى عامل التشغيل OR. مطورو التطبيقات ليسوا أغبياء تمامًا ، لذا يقومون بإعداد آلية تصفية تسمى "التطهير". إنها تدمج نفسها داخل الكود ، وتتحقق لمعرفة ما إذا كانت هناك أي شخصيات خطرة ، وتزيلها كلما أمكن ذلك. أبسط اختبار تطهير JavaScript يشبه هذا:

<script>alert(“Testing”)</script>

لكن المتسللين أكثر ذكاءً ، لذلك لديهم

ha.ckers.org/xss.html . ليس لدي وقت لإظهار هذا الموقع لك ، ولكن يمكنك أن تجد أكثر الطرق تطوراً لتجاوز عناصر التحكم التي حاول مطورو التطبيقات إدراجها في برامجهم لإزالة الشخصيات الخطرة. لذلك هناك بعض الطرق الذكية التي تسمح للمتسلل بالدخول إلى التطبيق.

لذا ، دعنا نتحدث عن كيفية انتقال هجوم XSS. لدينا خادم ويب لـ "صفحات أعضاء هيئة التدريس" ، حيث سنقوم بإدخال الكود الضار. لدينا حواء ، الذي سوف يخترق ، لكننا فاتنا شيء على هذه الشريحة - نسينا الضحية. الأمر الجيد في هجوم XSS هو أنك لست بحاجة إلى استئجار أي شخص للقيام بذلك. أقصد ، هذه المرة لن أكون ضحية ، لأن إيفا لديها كلمة المرور الخاصة بي ويمكنها أن تفعل ما تشاء مع حسابي. لذلك ، تغادر حواء اللعبة الكبيرة ولم تعد تطارد الأولاد الصغار. لنأخذ ضحيتنا إلى المسرح (ضحك الجمهور ، لأن صورة لأحد أساتذة الكلية تظهر على الشريحة).

الآن وقد أخذ الضحية مكانه ، دعونا نرى كيف يتطور الهجوم. لنفترض أن Eve تمكنت من استضافة رمز JavaScript الضار على الخادم حيث سيدخل ضحيته باستخدام حسابها.

هذا أمر مهم ، لأنه بمجرد تسجيل دخول الضحية إلى الخادم ، ستتلقى معرف جلسة ستحاول Eva اعتراضه ، وهذا جزء مهم جدًا من الهجوم. لذلك ، يطلب الضحية صفحة ويب تحتوي على شفرة جافا سكريبت ضارة ، سيتم تنفيذ هذا الرمز في متصفح الضحية ويرسل Eva معرف الجلسة.

بعد تلقي مُعرّف الجلسة ، تستطيع حواء استخدام خادم وكيلها والقيام بكل ما تريد ، متنكرة في زي الضحية. القطعة المفقودة الوحيدة من الفسيفساء هي جافا سكريبت JavaScript الخبيثة ، والتي يجب على المتسلل إدخالها في الصفحة والتي يجب أن تلتقط معرف جلسة الضحية الخاص بنا وتمررها للمهاجم.

انها بسيطة جدا. لدينا كود JavaScript يبدأ وينتهي بفتح وإغلاق العلامة:

<script>

ينشئ السطر الأول من التعليمات البرمجية صورة بنفس الطريقة كما في JavaScript ، يتم إنشاء الصورة ديناميكيًا لأي صفحة. أنت تعلم أنه يوجد في قلب أي صورة ملف يحتوي على الصورة ، لذلك نحتاج إلى إخبار المتصفح إلى أين يذهبون للحصول على هذه الصورة. يشار إلى ذلك في السطر الثاني ، حيث يوجد الرابط إلى موقع المتسلل ، ومع ذلك يعتقد المستعرض أن هذا هو المكان الذي توجد فيه الصورة المطلوبة بالضبط. سيذهب إلى موقع حواء ويبحث عن document.cookie ، لأنه يعتقد أن هذا هو ملف الصور الذي يحتاجه.

لكن هذا ليس ملف صور على الإطلاق ، لكنه معرف جلسة نحاول التقاطه باستخدام JavaScript. كما ترون ، فإن الحصول على معرّف الجلسة بسيط جدًا. يحتوي السطر الثالث ، والذي لا يُستخدم في التعليمات البرمجية لتنفيذ هجوم XSS ، على إنذار يقوم بتشغيل نافذة منبثقة في المستعرض مع ظهور رسالة هجوم. يتم ذلك على سبيل المثال لدينا ، لأن هجوم XSS حقيقي يحدث دون أن يلاحظه أحد تمامًا من قبل الضحية.

لذلك ، دعونا ندعو حواء ونرى كيف ستهاجم البرمجة النصية عبر المواقع.

حواء هاكر: شكرا دكتور لوفلاند! أول شيء يجب علي فعله هو إغلاق بعض الأشياء التي لا نحتاج إليها. لم نعد بحاجة إلى وكيل Burp Suit ، لذا أغلقه. ثانياً ، أحتاج إلى إعادة تكوين متصفح الويب وتبديله لاستخدام إعدادات نظام الوكيل الافتراضية.

الآن دعنا نذهب إلى صفحة تسجيل الدخول على موقع Dr. Loveland's ، لأنه إذا كنت تتذكر ، فأنا أمتلك كلمة المرور الخاصة بي ويمكنني الدخول إلى الموقع في أي وقت بدلاً من ذلك. كما ذكرت ، دكتور لوفلاند كسول للغاية ، فهي تستخدم شهادة SSL منتهية الصلاحية ، لذلك يتعين علي تأكيد استثناءات الأمان من أجل الذهاب إلى صفحة تسجيل الدخول. منذ أن عرفت كلمة المرور ، يمكنني تحرير صفحة الويب الخاصة بها. كما نعلم بالفعل ، توجد في صفحة تحرير المعلومات الشخصية ثغرة أمنية في السطر "موقع البناء" ، "موقع البناء" ، وهنا سأدخل جافا سكريبت الخبيثة.

لقد قمت بتبسيط هذا الهجوم ، لذلك في الواقع لن أرسل الشفرة إلى الخادم ، لكن بدلاً من ذلك سأتصل بنوافذ منبثقة مع رسالة مفادها أن شخصًا ما يحاول مهاجمتي. الآن وقد أعدت الطريق للهجوم ، سأعود إلى صفحة التفويض وسأخرج. الآن تحتاج فقط إلى الانتظار حتى تظهر الضحية التي تريد استخدام هذا التطبيق.

(تضع حواء قبعة بيسبول ، متهمة كأستاذ هيئة التدريس ستيفن إلدريدج)

لقد عدت لتوي من اجتماع رائع حيث ناقشنا خلال ساعات العمل السيارة التي يجب أن تُعطى الأولوية في موقف السيارات - سيارة سوبارو أو سيارة جيب ، وبعد ذلك حدث لنا أن الفرق يمكن أن يكون فتحة سقف في السيارة. لذا ، أحتاج الآن إلى تسجيل الدخول والتحقق من تفاصيل الاتصال الخاصة بي ، لأنني لا أريد تفويت الاجتماع التالي "الخارج عن الدراسة" لأن بياناتي غير متوفرة. لذلك ، أقوم بتسجيل الدخول إلى تطبيق الويب الخاص بي تحت saldrich تسجيل الدخول وكلمة المرور الخاصة بي.

لذلك ، يبدو كل شيء كالمعتاد ، لا أرى أي شيء سيئ على صفحتي كأستاذ للرياضيات ، وجميع معلومات الاتصال في محله.

يا إلهي ، ساعتي تبين أنه لم يتبق سوى دقيقتين حتى الاجتماع التالي! الآن سألتقي بالدكتور لوفلاند ، لذلك أحتاج إلى الذهاب إلى صفحتها ومعرفة ما إذا كان يمكنني حفر بعض الأوساخ عليها لأذكره في الاجتماع. لذا ، أنقر على رابط سوزان لوفلاند ، أصل إلى صفحتها و ... دكتور إلدريدج ، تم اختراق صفحتك!

(البروفيسور إلدريدج يخلع قبعة بيسبول ، ويتحول إلى حواء)

الآن بعد أن حصلت على معرّف الجلسة الخاص بك ، يمكنني استخدام خادم الوكيل الخاص بي والتخفي كما تفعل أنت ، دكتور إلدريدج ، للقيام بكل ما أريد نيابة عنك. أعطي الكلمة لك يا دكتور لوفلاند!

سوزان لوفلاند: شكرًا لك ، حواء! أردت أن أذكر أن تطبيق صفحة أعضاء هيئة التدريس قد تم تطويره على أساس أحد أحدث أطر الويب - Python Django Web Framework ، الذي يحتوي على نظام ممتاز لتطهير بيانات الإدخال يزيل الأحرف الخطيرة من شفرة JavaScript. لذلك ، لكي تنفذ حواء هجومها ، استبعدت التحقق من قيمة حقل موقع البناء لوجود مثل هذه الشخصيات.

ما مدى نجاح هجمات البرمجة النصية عبر المواقع؟ ما يقرب من 80-90 ٪ من المواقع لديها آلية لإدارة الثغرات من جانب العميل. يمثل الفشل في مقاومة هجمات XSS أكثر الثغرات شيوعًا لتطبيقات الويب 2.0 التي تتفاعل أكثر مع المستخدمين النهائيين.

ربما تكون قد سمعت عن واحدة من أشهر "الديدان" في البرمجة النصية عبر Samy للمخطوطات ، والتي توصل مؤلفها Sami Kamkar في عام 2005 ، إلى كيفية تجاوز تصفية الإدخال الخاصة بشبكة MySpase الاجتماعية. لقد وضع JavaScript على صفحته ، تمامًا كما فعلت حواء مع صفحتي. قام هذا البرنامج بعمل شيئين: أضاف سامي كصديق للضحية ونسخ نفسه إلى صفحة الملف الشخصي للضحية. في البداية ، استمر هذا الهجوم ببطء شديد ، لأن عددًا قليلًا فقط من الناس ذهبوا إلى صفحة سامي وكونوا صداقات ، لكن الفيروس انتشر بشكل تدريجي أكثر فأكثر وبدأت العدوى تنمو مثل انهيار جليدي. كان هذا المثال توضيحيًا فيما يتعلق بقدرات هجوم XSS ، حيث طلب أكثر من مليون صديق في غضون ساعات قليلة "تعطل" موقع MySpase. وبالتالي ، فإن عواقب هذه الهجمات يمكن أن تكون خطيرة للغاية.

النوع الأخير من الهجوم الذي أريد التحدث عنه اليوم هو هجمات التحكم في الوصول ، أو هجمات الوصول. في مثل هذا الهجوم ، يريد المتسلل الحصول على معلومات لا يستطيع الوصول إليها. هناك العديد من نقاط الضعف المستهدفة بواسطة ناقل الهجوم الوصول.

غالبًا ما ينسى مطورو التطبيقات أنهم تركوا الملفات في الدليل الجذر للمستند على خادم ويب ، وإذا تمكنت من العثور على وجودهم ، فستتمكن من عرض هذه الملفات ، التي تحتوي غالبًا على معلومات سرية.

هناك طريقة أخرى للعثور على الثغرة الأمنية وهي النظر بعناية في عنوان URL. على سبيل المثال ، إذا رأيت عنوانًا من هذا النوع

app.com/ViewDoc.php؟docid=1280149120 ، فيمكنك ببساطة البحث عن الأرقام الموجودة في نهاية الرابط للحصول على مستند غير مخصص لعينيك.

تم تصميم العديد من التطبيقات لمستويات مختلفة من المستخدمين ولديهم آلية وصول مناسبة

مضمنة ، والتي تعتمد غالبًا على الطلبات ذات المعلمات التالية

app.com/login/home.jsp؟admin=false ، بحيث يمكنك محاولة إدخال الموقع باستخدام استبدال العنوان في السطر للمشرف = صحيح.

في الواقع ، فإن ثغرة التحكم في الوصول الأكثر شيوعًا هي التنفيذ غير الصحيح لوظيفة التخويل. الآن سوف تظهر حواء هذا.

حواء هاكر: شكراً يا دكتور لوفلاند. لتنفيذ الهجوم الأخير ، تحتاج فقط إلى النظر بعناية فائقة في عنوان URL لتطبيق الويب الخاص بنا. سأقوم الآن بتوسيع نافذة التطبيق بحيث يتناسب السطر الذي يحتوي على العنوان في صفحة Dr. Loveland تمامًا على الشاشة. يجب أن أتخلص من هذا الجافا سكريبت المزعج الذي قمت بتثبيته.

نرى أن عنوان صفحة Dr. Loveland هو

localhost / SampleSite / Faculty / index-1.html ، وإذا انتقلنا إلى صفحة Dr. Eldridge ، فسيكون العنوان

localhost / SampleSite / Faculty / index-2.html .

لا تظن أن القالب نفسه يستخدم هنا؟ ومع ذلك ، لست مهتمًا بسطور العناوين هذه ، لأنها لا تملك القدرة على إدخال المعلومات. لذلك أريد الوصول إلى نموذج تسجيل الدخول إلى Dr. Loveland. إذا قمت بتسجيل الدخول تحت اسمها ، يمكنني تحرير معلوماتها الشخصية. لكن دعونا نلقي نظرة على عنوان URL للصفحة ، والذي يوجد في نهايته IndexForm-1 ، ويمكنك أن تتخيل أنه ربما توجد فرصة للوصول إلى نموذج بيانات الدكتور إلدريدج.

لذا ، فإن السؤال هو ما إذا كان يمكننا الوصول إلى شكله دون تسجيل الدخول نيابة عنه. لنجربها. أقوم بتغيير الوحدة إلى قسمين بحيث يأخذ العنوان النموذج

localhost / SampleSite / Faculty / indexForm-2.html ،

واضغط على Enter ،

وستظهر صفحة تحتوي على معلومات الدكتور إلدريدج الشخصية.

قبل أن يكون هناك خطأ نسي طلاب Dr. Loveland إصلاحه - يحتوي التطبيق على ثغرة أمنية تسمح له باختراق صفحة شخص آخر دون إدخال تسجيل دخول الضحية.

الدكتور إلدريدج شخص لطيف للغاية ، ولا أريد أن أزعجه ، وليس لدي شيء ضده ، لكن من أجل الضحك ، سأترك شيئًا ما على صفحته. اسمحوا لي أن أشوه اسمه ولقبه ، وفي الوقت نفسه أصحح الموقف من "أستاذ" إلى "معلم مبتدئ".

سأرسل الآن المعلومات الشخصية المصححة إلى الخادم ، وإذا دخلت الآن صفحة إلدريدج ، فيمكنك أن ترى عليها التصحيحات التي أجريتها.

دكتور لوفلاند ، إذا كان لديك مشاكل مع الدكتور إلدريدج عندما يقرر احتجازك بعد المحاضرات ، فقط أخبرني وسأحذف كل معلوماته!

سوزان لوفلاند: شكرًا على الدعم ، حواء! أريد أن أتحدث عن مشكلة عدم حصانة التحكم في الوصول لثانية أخرى. بالنسبة للأشخاص الذين يحبون مثلي ، الخوض في الكود ، سأشرح ما حدث خلال هذا الهجوم.

توضح هذه الشريحة كيفية ملء نموذج بالمعلومات الشخصية. السطر الأخير هو بالضبط ما يهم حواء. تحمي هذه الفئة form_index من الدوال السريعة المطلوبة @ login وauthUser وتتحقق من أن أي شخص يريد تغيير القيم في حقول النموذج يجب أن يسجل الدخول إلى النظام لهذا الغرض. ومع ذلك ، فقد نسي المطورين هذا ولم يضفوا الإشارة الإلزامية لهذه الوظائف السريعة في سياق ملء النموذج.

يتحقق الرمز المعروض مما إذا كان النموذج المطلوب يطابق الشخص الذي قام بتسجيل الدخول إلى النظام ، ولكن نظرًا لأنه لم يتم استخدامه بشكل صحيح ، تمكنت حواء من اكتشاف هذه الثغرة الأمنية في التطبيق.

ألاحظ أن 78 ٪ من جميع المواقع لديها نقاط ضعف في الوصول. في شهر أبريل الماضي ، اكتشف بعض المتسللين ثغرة أمنية في الحرم الجامعي لجامعة بيركلي - كانت هذه ملفات مخفية تركها المطورون على خادم مستندات خادم الويب. تمكن القراصنة من مشاهدة هذه الملفات والحصول على أرقام الضمان الاجتماعي والمعلومات الطبية السرية لأكثر من 160 ألف شخص. لذلك ترى مدى خطورة عواقب هجوم التحكم في الوصول.

أود أن أذكر بعض الحقائق الأكثر إثارة للاهتمام في سياق موضوع حديثنا اليوم. في الآونة الأخيرة ، زاد اهتمام الحكومة بالأمن السيبراني زيادة حادة. وهكذا ، في عام 2008 وحده ، سجلت وزارة الدفاع أكثر من 360 مليون محاولة اختراق. من المزمع إنفاق حوالي 75.8 مليار دولار على تحسين نظام الأمن السيبراني في مجال تكنولوجيا المعلومات في عام 2010 ، وهو ما يمثل 7.2 ٪ أكثر مما أنفق على هذه الأهداف في عام 2009. وفقًا لـ CNN Money Magazine ، في عام 2009 في الولايات المتحدة ، احتل متخصصو أمن الإنترنت المرتبة الأولى في أكثر المهن المطلوبة. بلغ متوسط الدخل السنوي للاستشاريين في مجال أمن الكمبيوتر 99.7 ألف دولار ، والحد الأقصى - 152 ألف دولار. وفقًا للتوقعات ، ستزداد الحاجة إلى هؤلاء المتخصصين من عام 2006 إلى عام 2016 بنسبة 27٪.

أريد أن أقول إن كلية علوم الكمبيوتر قد أتيحت لها الفرصة في الآونة الأخيرة للحصول على شهادة جامعية في حوسبة الإنترنت وأمن الشبكات ، لذلك فهي نقطة انطلاق رائعة لبدء حياة مهنية في هذا المجال.

(يضع قبعة سوداء)

حواء هاكر: أريد أن أقاطعك للحظة يا دكتور لوفلاند! بالنسبة للمدرسين المستقبليين الموجودين في هذا الجمهور ، ألاحظ أنه إذا كنت تتقن هذا التخصص وتجد في يوم من الأيام نفسك في موقف لا تتلقى فيه زيادة الرواتب الموعودة ، فيمكنك دائمًا اللجوء إلى المافيا وتنفيذ عقد اختراق لهم. ستكون هذه زيادة ممتازة في راتب مدرس علوم الكمبيوتر.

(تقلع قبعته)

سوزان لوفلاند: أود أن أشكر الأشخاص الذين قدموا مساهمة جادة في إنشاء عرض تقديمي اليوم ، مطورو "صفحات أعضاء هيئة التدريس". أعتقد أنه بفضل عملهم الدؤوب ، سأتمكن من مغادرة هذا الجمهور بدون الأصفاد ومرافقة شرطة الحرم الجامعي. ريان جولدسوورثي العضو الوحيد "الباقي" في هذه المجموعة ، الذي لعب دورًا مهمًا في تطوير هذه الصفحات. أود أن أشكر الدكتور ستيفن إلدريدج على إحساسه بروح الدعابة وتقديمه صفحة شخصية لإظهار الهجمات ، وأن أشكر رؤساء الأقسام الذين ساهموا بسخاء في مشروع صفحات الكلية الخاصة بي ، وأن أشكر أيضًا خدمة الحوسبة الحاسوبية في الحرم الجامعي لحمايتنا من هذه الناس مثل حواء.

شكرا لاهتمامكم

شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ تريد أن ترى المزيد من المواد المثيرة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30٪ لمستخدمي Habr على تناظرية فريدة من خوادم الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1 جيجابت في الثانية من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر خيارات مع RAID1 و RAID10 ، ما يصل إلى 24 مركزًا وما يصل إلى 40 جيجابايت من ذاكرة DDR4).

VPS (KVM) E5-2650 v4 (6 مراكز) 10GB DDR4 240GB SSD بسرعة 1 جيجابت في الثانية حتى الربيع مجانًا عند الدفع لمدة نصف عام ، يمكنك طلبها

هنا .

ديل R730xd 2 مرات أرخص؟ لدينا فقط

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD بسرعة 1 جيجابت في الثانية 100 TV من 249 دولارًا في هولندا والولايات المتحدة الأمريكية! اقرأ عن

كيفية بناء البنية التحتية فئة باستخدام خوادم V4 R730xd E5-2650d تكلف 9000 يورو عن بنس واحد؟