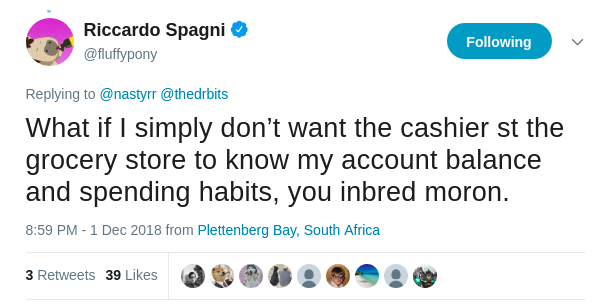

من المؤكد أنك ، كمستخدم لعملة البيتكوين ، أو الأثير أو أي عملة تشفير أخرى ، كنت قلقًا من أن يتمكن أي شخص من معرفة عدد العملات المعدنية الموجودة في محفظتك ، ومن أنت الذي نقلتها إليها ومن استلمتها منها. هناك الكثير من الجدل حول العملات المشفرة المجهولة ، ولكن لا يمكن لأحد أن يختلف مع شيء ، كما قال مدير مشروع Monero ريكاردو سباني في حسابه على تويتر: "ماذا لو لم أكن أريد فقط أن يعرف أمين الصندوق في السوبر ماركت كم من المال لدي في الميزانية العامة وماذا أقضي عليها؟ "

في هذه المقالة ، سننظر في الجانب التكنولوجي المتمثل في عدم الكشف عن هويته - كيفية القيام بذلك ، وإعطاء نظرة عامة مختصرة على أكثر الطرق شعبية وإيجابياتها وسلبياتها.

اليوم ، هناك ما يقرب من اثني عشر block Blockins التي تسمح بمعاملات مجهولة. في الوقت نفسه ، بالنسبة للبعض ، فإن إخفاء الهوية لعمليات النقل إلزامي ، وبالنسبة للآخرين فهو اختياري ، والبعض الآخر يخفي فقط المستلمين والمستلمين ، بينما لا يسمح الآخرون للأطراف الثالثة برؤية مقدار التحويلات. جميع التقنيات التي ندرسها تقريبًا تعطي مجهولية كاملة - لا يمكن لأي مراقب خارجي تحليل الأرصدة أو المستلمين أو تاريخ المعاملة. لكننا نبدأ مراجعتنا مع أحد الرواد في هذا المجال لتتبع تطور أساليب إخفاء الهوية.

يمكن تقسيم تقنيات إخفاء الهوية الحالية بشكل مشروط إلى مجموعتين: استنادًا إلى العجن - حيث يتم خلط العملات المعدنية المستعملة مع عملات معدنية أخرى من blockchain - والتقنيات التي تستخدم الأدلة القائمة على كثير الحدود. بعد ذلك ، سنركز على كل مجموعة من هذه المجموعات وننظر في إيجابياتها وسلبياتها.

بناء على العجن

Coinjoin

لا يقوم

CoinJoin بإخفاء هوية ترجمات المستخدم ، ولكنه يعقد تعقيداتها فقط. لكننا قررنا تضمين هذه التكنولوجيا في مراجعتنا ، لأنها كانت واحدة من أولى المحاولات لزيادة مستوى خصوصية المعاملات في شبكة Bitcoin. هذه التكنولوجيا آسرة في بساطتها ولا تتطلب تغيير قواعد الشبكة ، لذلك يمكن استخدامها بسهولة في العديد من المجموعات الرئيسية.

يعتمد على فكرة بسيطة - ماذا لو قام المستخدمون بالتمديد وسداد مدفوعاتهم في معاملة واحدة؟ اتضح أنه إذا قام أرنولد شوارزنيجر وباراك أوباما بعمل شريحة ودفعت إلى تشارلي شين ودونالد ترامب في صفقة واحدة ، يصبح من الصعب فهم من قام بتمويل حملة ترامب الانتخابية - أرنولد أو باراك.

ولكن من الميزة الرئيسية لـ CoinJoin ، يتبع عيبه الرئيسي - ضعف الأمن. حتى الآن ، هناك بالفعل طرق لتحديد معاملات CoinJoin في الشبكة ومقارنة مجموعات المدخلات بمجموعات المخرجات من خلال مقارنة كميات العملات المستهلكة والمنشأة. أداة مثال لمثل هذا التحليل هو

CoinJoin سودوكو .

الايجابيات:

• البساطة

سلبيات:

• أظهر إمكانية القرصنة

مونيرو

أول ارتباط ينشأ بكلمات "cryptocurrency مجهول الهوية" هو Monero.

أثبتت هذه العملة ثباتها وخصوصياتها في ظل مجهر الخدمات الخاصة:

في أحد

مقالاتنا الحديثة

، وصفنا بروتوكول Monero بتفصيل كبير ، واليوم نلخص ما قيل.

في بروتوكول Monero ، يتم خلط كل ناتج يتم إنفاقه في معاملة مع ما لا يقل عن 11 (في وقت كتابة هذا المقال) مخارج تعسفية من blockchain ، مما يعقد الرسم البياني للنقل على الشبكة ويجعل مهمة تتبع المعاملات حسابية. يتم توقيع الإدخالات المختلطة بتوقيع الخاتم ، مما يضمن أن مالك إحدى العملات المختلطة قد وقع عليها ، لكن لا يتيح تحديد من بالضبط.

لإخفاء المستلمين ، تستخدم كل عملة تم إنشاؤها حديثًا عنوانًا لمرة واحدة ، مما يجعل من المستحيل على المراقب (بقدر صعوبة كسر مفاتيح التشفير ، بطبيعة الحال) ربط أي مخرجات بعنوان عام. ومنذ سبتمبر 2017 ، بدأت Monero في دعم بروتوكول

المعاملات السرية (CT) مع بعض الإضافات ، وبالتالي تخفي أيضًا مقدار التحويلات. بعد ذلك بقليل ، استبدل مطورو cryptocurrency تواقيع البوروم بـ Bulletproofs ، مما يقلل بشكل كبير من حجم الصفقة.

الايجابيات:

• اختبار الزمن

• البساطة النسبية

سلبيات:

• يعد إنشاء الأدلة والتحقق منها أبطأ من مثيلاتها في ZK-SNARKs و ZK-STARKs

• لا تقاوم التصدع باستخدام أجهزة الكمبيوتر الكمومية

Mimblewimble

تم اختراع Mimblewimble (MW) كتقنية قابلة للتطوير من أجل إخفاء الهوية لعمليات النقل في شبكة Bitcoin ، لكنها وجدت تنفيذها كقاعدة بيانات مستقلة. المستخدمة في cryptocurrency

Grin و

BEAM .

تجدر الإشارة إلى أن MW تجدر الإشارة إلى أنه ليس لديها عناوين عامة ، ومن أجل إرسال معاملة ، يتبادل المستخدمون المخرجات مباشرة ، مما يلغي إمكانية قيام مراقب خارجي بتحليل عمليات النقل من المرسل إليه إلى المرسل إليه.

لإخفاء مبالغ المدخلات والمخرجات ، يتم استخدام بروتوكول مشترك إلى حد ما اقترحه جريج ماكسويل في عام 2015 ،

المعاملات السرية (CT). بمعنى ، يتم تشفير المبالغ (أو بالأحرى ،

يتم استخدام

مخطط الالتزام ) ، وبدلاً من ذلك تعمل الشبكة مع ما يسمى

الالتزامات . لكي تُعتبر أي معاملة صالحة ، من الضروري أن تساوي مبالغ العملات المعدنية التي تم إنفاقها وتوليدها ، بالإضافة إلى العمولة. نظرًا لأن الشبكة لا تعمل بشكل مباشر مع الأرقام ، يتم ضمان المساواة من خلال معادلة هذه الالتزامات نفسها ، والتي تسمى الالتزام بالصفر.

في CT الأصلي ، يتم استخدام توقيعات Borromean (توقيعات حلقة Borromeo) لضمان القيم غير السالبة (ما يسمى بإثبات المدى) ، والتي تشغل مساحة كبيرة على blockchain (حوالي 6 كيلو بايت لكل ناتج). في هذا الصدد ، تضمنت مساوئ العملات المجهولة التي تستخدم هذه التكنولوجيا حجم معاملات كبير ، لكنهم قرروا الآن التخلي عن هذه التوقيعات لصالح تقنية أكثر إحكاما - مقاومة للرصاص.

في الكتلة MW نفسها لا يوجد مفهوم للمعاملات ، هناك فقط المخرجات التي تم إنفاقها وتوليدها. لا صفقة - لا مشكلة!

لمنع الكشف عن هوية المشترك في عملية النقل في مرحلة إرسال المعاملة إلى الشبكة ، يتم استخدام بروتوكول

Dandelion ، والذي يستخدم سلسلة من العقد التوكيلية لشبكة ذات طول تعسفي ، ونقل المعاملة إلى بعضها البعض قبل توزيعها الفعلي على جميع المشاركين ، وبالتالي الخلط بين مسار المعاملة والدخول إلى الشبكة.

الايجابيات:

• حجم صغير blockchain

• البساطة النسبية

سلبيات:

• يعد إنشاء الأدلة والتحقق منها أبطأ من مثيلاتها في ZK-SNARKs و ZK-STARKs

• يصعب تنفيذ دعم ميزات مثل البرامج النصية والتوقيعات المتعددة

• لا تقاوم التصدع باستخدام أجهزة الكمبيوتر الكمومية

أدلة على كثيرات الحدود

ZK-SNARKs

يشير الاسم المعقد لهذه التقنية إلى "حجة المعرفة

الصفرية غير التفاعلية" ، والتي يمكن ترجمتها على أنها "دليل مضغوط غير تفاعلي مع عدم الكشف عن أي معلومات." أصبح استمرارًا لبروتوكول zerocoin ، والذي تطور إلى zerocash وتم تنفيذه لأول مرة في عملة Zcash المشفرة.

في الحالة العامة ، يسمح إثبات عدم المعرفة لأحد الجانبين بإثبات الحقيقة الثانية في بيان رياضي دون الكشف عن أي معلومات عنها. فيما يتعلق بالعملات المشفرة ، تُستخدم هذه الأساليب لإثبات أن المعاملة ، على سبيل المثال ، لا تنتج عملات معدنية أكثر مما تنفق ، دون الكشف عن حجم التحويلات.

من الصعب للغاية فهم ZK-SNARK ، وستكون هناك حاجة إلى أكثر من مقال واحد لوصف مبادئ عملها. على الصفحة الرسمية لـ Zcash ، أول عملة تنفذ هذا البروتوكول ، هناك

7 مقالات مخصصة لوصف عملها. لذلك ، في هذا الفصل نقصر أنفسنا على وصف سطحي.

باستخدام كثير الحدود جبري ، يثبت ZK-SNARKs أن مرسل الدفعة يمتلك العملات التي ينفقها وأن كمية العملات المعدنية التي صرفت لا تتجاوز المبلغ الذي تم إنشاؤه.

تم إنشاء هذا البروتوكول من أجل تقليل حجم الأدلة على صحة البيان وفي نفس الوقت التحقق منه بسرعة. لذا ، ووفقًا

للعرض التقديمي الذي قدمه زوكو ويلكوكس ، الرئيس التنفيذي لشركة زكاش ، فإن حجم الأدلة لا يستغرق سوى 200 بايت ، ويمكنك التحقق من صحتها في 10 ميلي ثانية. علاوة على ذلك ، في أحدث إصدار من Zcash ، تمكن المطورون من تقليل الوقت اللازم لتوليد الأدلة إلى حوالي ثانيتين.

ومع ذلك ، قبل استخدام هذه التقنية ، يلزم إجراء إعداد معقد بواسطة أشخاص موثوق بهم لـ "المعلمات العامة" ، يطلق عليه "حفل" (

The Ceremony ). تكمن الصعوبة بأكملها في حقيقة أنه أثناء تثبيت هذه المعلمات لا يوجد لدى أي من الطرفين مفاتيح خاصة بها ، تسمى "النفايات السامة" ، وإلا فسيكون بإمكانه إنشاء عملات معدنية جديدة. يمكنك معرفة كيفية عمل هذا الإجراء من الفيديو على

YouTube .

الايجابيات:

• دليل صغير الحجم

• التحقق السريع

• جيل سريع نسبيا الأدلة

سلبيات:

• الإجراء المعقد لوضع المعلمات العامة

• النفايات السامة

• التعقيد النسبي للتكنولوجيا

• لا تقاوم التصدع باستخدام أجهزة الكمبيوتر الكمومية

ZK-STARKs

يتمكن مؤلفو آخر تقنيتين من اللعب بشكل جيد مع المختصرات ، بينما يشير الاختصار التالي إلى "المعرفة الشفافة القابلة للتطوير المعرفة من الصفر". تم تصميم هذه الطريقة لحل العيوب الحالية لـ ZK-SNARKs: الحاجة إلى إعداد موثوق للمعلمات العامة ، ووجود مخلفات سامة ، وعدم استقرار التشفير للتشقق باستخدام خوارزميات الكم ، وتوليد الأدلة بسرعة غير كافية. ومع ذلك ، تعامل مطورو ZK-SNARK مع العيب الأخير.

يستخدم ZK-STARKs أيضًا أدلة متعددة الحدود. لا تعني التكنولوجيا استخدام التشفير على المفاتيح العامة ، بل تعتمد على نظرية التجزئة ونقل المعلومات. رفض أدوات التشفير هذه يجعل التكنولوجيا مقاومة للخوارزميات الكمومية. لكن هذا يأتي بثمن - يمكن أن يصل الدليل إلى مئات الكيلوبايت.

الآن ليس لدى ZK-STARK تطبيقات في أي من

العملات المشفرة ، ولكنها موجودة فقط في شكل مكتبة

libSTARK . ومع ذلك ، فإن للمطورين خططًا له تتجاوز حدود المجموعات (في

الكتاب الأبيض ، يقدم المؤلفون مثالًا على وجود دليل على وجود الحمض النووي في قاعدة بيانات الشرطة). لهذا الغرض ، تم إنشاء

StarkWare Industries ، والتي جمعت في نهاية عام 2018

36 مليون دولار من الاستثمارات من أكبر الشركات في هذه الصناعة.

يمكنك قراءة المزيد حول كيفية ترتيب ZK-STARK في مشاركات Vitalik Buterin (

الجزء 1 ،

الجزء 2 ،

الجزء 3 ).

الايجابيات:

• مقاومة الاختراق بواسطة أجهزة الكمبيوتر الكمومية

• جيل سريع نسبيا الأدلة

• إثبات سريع نسبيا التحقق

• لا النفايات السامة

سلبيات:

• تعقيد التكنولوجيا

• دليل كبير الحجم

الخاتمة

Blockchain والطلب المتزايد على عدم الكشف عن هويته يشكلان تحديات جديدة للتشفير. لذلك ، تم تجديد قسم التشفير الذي نشأ في منتصف الثمانينيات - الأدلة التي لم يتم الكشف عنها مطلقًا - في غضون بضع سنوات بطرق جديدة مطورة ديناميكيًا.

وهكذا ، فإن هروب الفكر العلمي جعل CoinJoin عفا عليه الزمن ، و MimbleWimble الوافد الجديد الواعد بأفكار جديدة إلى حد ما. بقي Monero دائمًا عملاقًا ثابتًا لحماية خصوصيتنا. لكن SNARKs و STARKs ، على الرغم من عيوبهم ، يمكن أن يصبحوا قادة في هذا المجال. ربما في السنوات المقبلة ، ستصبح النقاط التي أشرنا إليها في العمود "سلبيات" لكل من التقنيات غير مهمة.