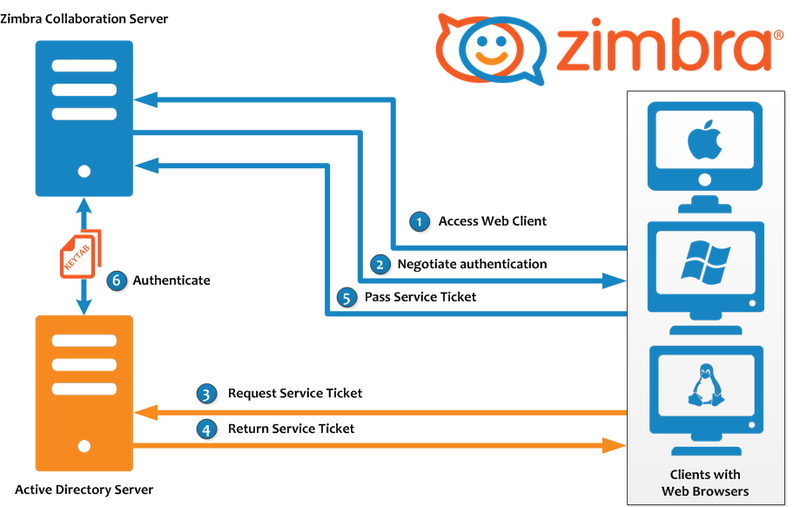

إلى جانب Active Directory ، تعد تقنية الدخول الموحد واحدة من التقنيات المهمة لضمان راحة المستخدم حتى مع سياسات أمان كلمة المرور الأكثر صرامة. تتيح هذه التقنية للموظفين بعد تغيير كلمة المرور التالية الاطلاع على إجراء المصادقة مرة واحدة وبعد إتمامها بنجاح ، للوصول إلى جميع موارد الشركة تلقائيًا. إذا كنت تستخدم Zimbra Collaboration Suite ، فقد ترغب في تكوين SSO عليه. أدناه سنتحدث عن كيفية القيام بذلك.

إذا قمت بتكوين التفويض في Zimbra عبر AD وفقًا للتعليمات الواردة في المقالة السابقة ، فسيتم تقليل مبدأ إعداد SSO إلى إنشاء ملف keytab في Kerberos ، بالإضافة إلى علامة خاصة للحساب في AD ، وإعداد SPNEGO على خادم Zimbra وإصدار شهادات لاستخدام SSO لجميع المستخدمين . تجدر الإشارة إلى أنه من المهم للغاية إنشاء نسخ احتياطية من الملفات التي سيتم فيها إجراء بعض التغييرات وتخزينها في مجلدات منفصلة حتى لا تتحول المشاكل غير المتوقعة إلى مشكلات كبيرة بالنسبة لك.

بادئ ذي

بدء ، نحتاج إلى إنشاء حساب

علامة في Zimbra

ومنعه من تغيير كلمة المرور ، وكذلك إنشاء اسم الخدمة الرئيسي (SPN) في Kerberos لحساب التذاكر على وحدة تحكم المجال. يمكن القيام بذلك باستخدام

الأمر setpn –A mail.domain.com ، وبعد ذلك ستحتاج إلى التحقق من النتيجة باستخدام

أمر tickp setpn –L . بعد ذلك ، نقوم بإنشاء ملف keytab على وحدة تحكم المجال باستخدام أمر من هذا القبيل:

ktpass -out c:\keys\jetty.keytab -princ HTTP/mail.domain.com@domain.local -mapUser ticketer -mapOp set -pass !@#$%& -crypto RC4-HMAC-NT -pType KRB5_NT_PRINCIPAL

بعد إنشاء ملف keytab بنجاح ، ستحتاج إلى نقله إلى خادم Zimbra Collaboration Suite في

/ opt / zimbra / data / maild / spnego / و

/ opt / zimbra / jetty / folder ، وبعد ذلك تحتاج إلى تغيير حقوق الوصول إليها:

chown ticketer:zimbra /opt/zimbra/data/mailboxd/spnego/jetty.keytab chown ticketer:zimbra /opt/zimbra/jetty/jetty.keytab

الآن لنبدأ في إعداد الأداة SPNEGO المدمجة في Zimbra Collaboration Suite ، والتي ستعمل مع ملف .keytab الذي تم إنشاؤه مسبقًا. يمكن تكوين SPNEGO باستخدام الأوامر التالية:

su zimbrazmprov mcf zimbraSpnegoAuthEnabled TRUE zmprov mcf zimbraSpnegoAuthRealm domain.local zmprov ms mail.domain.com zimbraSpnegoAuthTargetName HTTP/mail.domain.com zmprov ms mail.domain.com zimbraSpnegoAuthPrincipal HTTP/mail.domain.com zmprov md domain.com zimbraAuthKerberos5Realm domain.local zmprov md domain.com zimbraWebClientLoginURL '/service/spnego' zmprov md domain.com zimbraWebClientLogoutURL '../?sso=1'

ستكون الخطوة التالية هي إحضار ملف الإعدادات

/opt/zimbra/jetty/etc/krb5.ini إلى النموذج التالي:

[libdefaults] default_realm = domain.local dns_lookup_realm = no dns_lookup_kdc = no kdc_timesync = 1 ticket_lifetime = 24h default_keytab_name = FILE:/opt/zimbra/data/mailboxd/spnego/jetty.keytab default_tgs_enctypes = arcfour-rc4-md5 rc4-hmac des-cbc-crc des-cbc-md5 default_tkt_enctypes = arcfour-rc4-md5 rc4-hmac des-cbc-crc des-cbc-md5 permitted_enctypes = arcfour-rc4-md5 rc4-hmac des-cbc-crc des-cbc-md5 [realms] domain.local = { kdc = dc.domain.local admin_server = dc.domain.local default_domain = domain.local } [appdefaults] autologin = true forwardable=true

بعد ذلك ، تحتاج إلى تكوين متصفحات المستخدم عن طريق إضافة

mail.domain.com إلى network.neg في جميع الحقول مع كلمة

uris في الاسم. يمكن تسريع هذه العملية من خلال استخدام سياسات المجموعة.

سوف تعمل اللمسة الأخيرة على تحديث إعدادات التفويض من خلال م في جناح زيمبرا التعاوني:

su zimbra zmprov md domain.ru +zimbraAutoProvAuthMech SPNEGO +zimbraAutoProvAuthMech KRB5 +zimbraAutoProvAuthMech PREAUTH +zimbraAutoProvAuthMech LDAP zmcontrol restart

انتهى الآن لم تقم بتكوين ميزة Zimbra في تسجيل الدخول الموحد الذي يعمل بشكل صحيح فحسب ، ولكن أيضًا الإنشاء التلقائي لصناديق البريد في المرة الأولى التي يسجّل فيها المستخدم الدخول إلى خادم مرخّص من خلال SSO.

بالنسبة لجميع الأسئلة المتعلقة بـ Zextras Suite ، يمكنك الاتصال بممثل شركة "Zextras" Katerina Triandafilidi عبر البريد الإلكتروني katerina@zextras.com