على مدار العام الماضي ، اكتسب موضوع الاستخبارات السيبرانية أو تهديد الاستخبارات شعبية متزايدة في سباق التسلح عبر الإنترنت بين المهاجمين والمدافعين. من الواضح أن الحصول على معلومات حول التهديدات السيبرانية بشكل استباقي أمر مفيد للغاية ، لكنه لن يحمي البنية التحتية بحد ذاته. من الضروري بناء عملية من شأنها أن تساعد في إدارة كل من المعلومات حول طريقة الهجوم المحتمل بشكل صحيح والوقت المتاح للتحضير لها. والشرط الرئيسي لتشكيل مثل هذه العملية هو اكتمال المعلومات حول التهديدات السيبرانية.

يمكن الحصول على البيانات الأولية للتهديدات من مجموعة واسعة من المصادر. يمكن أن يكون هذا

اشتراكات مجانية ومعلومات من الشركاء وفريق تحقيق تقني للشركة وما إلى ذلك.

هناك ثلاث مراحل رئيسية للعمل مع المعلومات التي تم الحصول عليها من خلال عملية تهديد المعلومات (على الرغم من أننا ، كمركز لرصد الهجمات الإلكترونية والاستجابة لها ، لدينا مرحلة رابعة - إخطار العملاء بالتهديد):

- الحصول على المعلومات ، المعالجة الأولية.

- الكشف عن مؤشرات التسوية (مؤشر التسوية ، IOC).

- التحقق بأثر رجعي.

الحصول على المعلومات ، المعالجة الأولية

يمكن أن يسمى المرحلة الأولى الأكثر إبداعا. الفهم الصحيح لوصف تهديد جديد ، وتسليط الضوء على المؤشرات ذات الصلة ، وتحديد مدى انطباقها على منظمة معينة ، وتصفية المعلومات غير الضرورية عن الهجمات (على سبيل المثال ، استهدافها ضيقًا لمناطق معينة) - كل هذا غالبًا ما يكون مهمة صعبة. في الوقت نفسه ، هناك مصادر توفر بيانات تم التحقق منها بشكل حصري وذات صلة والتي يمكن إضافتها إلى قاعدة البيانات تلقائيًا.

للحصول على منهجية منهجية لمعالجة المعلومات ، نوصي بتقسيم المؤشرات التي تم الحصول عليها في إطار Threat Intelligence إلى مجموعتين كبيرتين - المضيف والشبكة. لا يعني الكشف عن مؤشرات الشبكة حل وسط لا لبس فيه للنظام ، ولكن اكتشاف مؤشرات المضيف ، كقاعدة عامة ، يشير بنجاح إلى نجاح الهجوم.

تتضمن مؤشرات الشبكة المجالات وعناوين URL وعناوين البريد ومجموعة من عناوين IP والمنافذ. مؤشرات المضيف تقوم بتشغيل العمليات ، والتغييرات في فروع التسجيل والملفات ، وكميات التجزئة.

المؤشرات المستلمة كجزء من تنبيه تهديد واحد ، من المنطقي الجمع في مجموعة واحدة. في حالة اكتشاف المؤشرات ، يسهل هذا إلى حد كبير تحديد نوع الهجوم ، كما يجعل من السهل التحقق من النظام الذي يحتمل تعرضه للخطر لجميع المؤشرات المحتملة من تقرير تهديد محدد.

ومع ذلك ، يتعين على المرء في كثير من الأحيان التعامل مع المؤشرات ، التي لا يسمح لنا الكشف عنها بالتحدث بشكل لا لبس فيه عن نظام خطر. يمكن أن تكون هذه عناوين IP خاصة بالشركات الكبيرة وشبكات الاستضافة ، ومجالات البريد الخاصة بخدمات إرسال البريد ، وأسماء ومبالغ تجزئة الملفات القابلة للتنفيذ الشرعي. أبسط الأمثلة هي عناوين IP الخاصة بـ Microsoft ، Amazon ، CloudFlare ، والتي غالبًا ما تكون مدرجة ، أو العمليات الشرعية التي تظهر في النظام بعد تثبيت حزم البرامج ، على سبيل المثال ، pageant.exe ، وكيل لتخزين المفاتيح. من أجل تجنب عدد كبير من الإيجابيات الخاطئة ، من الأفضل تصفية هذه المؤشرات ، ولكن ، دعنا نقول ، لا تتخلص منها - معظمها ليس عديم الفائدة تمامًا. إذا كان هناك شك في وجود نظام مشبوه ، فيتم إجراء فحص كامل لجميع المؤشرات ، ويمكن أن يؤدي اكتشاف مؤشر غير مباشر إلى تأكيد هذه الشكوك.

نظرًا لعدم كون جميع المؤشرات مفيدة على قدم المساواة ، فإننا في Solar JSOC نستخدم وزن المؤشر المزعوم. وفقًا للاتفاقية ، يكون للكشف عن بدء تشغيل الملف ، الذي يتزامن مجموع التجزئة مع تجزئة الملف القابل للتنفيذ الخبيث ، وزنًا كبيرًا. يؤدي اكتشاف مثل هذا المؤشر على الفور إلى حدوث حدث لأمن المعلومات. لن يؤدي الوصول الفردي إلى عنوان IP الخاص بمضيف محتمل أن يكون خطيرًا على منفذ غير محدد إلى حدث IB ، ولكن سينقسم إلى ملف تعريف خاص يجمع الإحصاءات ، كما يؤدي اكتشاف المزيد من المكالمات إلى إجراء تحقيق.

في الوقت نفسه ، هناك آليات بدت معقولة بالنسبة لنا في وقت الخلق ، ولكن تم الاعتراف في النهاية بأنها غير فعالة. على سبيل المثال ، تم تحديد مبدئيًا أن أنواع معينة من المؤشرات سيكون لها عمر محدد ، وبعد ذلك سيتم إلغاء تنشيطها. ومع ذلك ، كما أوضحت الممارسة ، عند الاتصال ببنية تحتية جديدة ، يتم العثور في بعض الأحيان على المضيفين الذين أصيبوا بأنواع مختلفة من البرامج الضارة لسنوات. على سبيل المثال ، بمجرد توصيل عميل ، تم اكتشاف فيروس Corkow على جهاز رأس IS (في ذلك الوقت ، كانت المؤشرات عمرها أكثر من خمس سنوات) ، وكشف المزيد من التحقيقات عن مستتر مستتر وكلوغر على المضيف.

الكشف عن مؤشرات التسوية

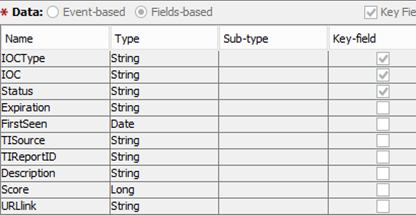

نحن نعمل مع العديد من عمليات التثبيت لأنظمة SIEM المختلفة ، ومع ذلك ، فإن الهيكل العام للسجلات التي تقع في قاعدة بيانات المؤشر هو موحد ويبدو كما يلي:

على سبيل المثال ، فرز المؤشرات حسب TIReportID ، يمكنك العثور على جميع المؤشرات التي ظهرت في وصف تهديد محدد ، وبالضغط على رابط URL يمكنك الحصول على وصف مفصل له.

عند بناء عملية ذكاء التهديدات ، من المهم للغاية تحليل أنظمة المعلومات المرتبطة بـ SIEM من حيث فائدتها لتحديد مؤشرات التسوية.

والحقيقة هي أن وصف الهجوم يتضمن عادة أنواعًا مختلفة من مؤشرات التسوية - على سبيل المثال ، مقدار التجزئة للبرامج الضارة ، وعنوان IP لخادم SS الذي يطرقه ، وما إلى ذلك. ولكن إذا تمت مراقبة عناوين IP التي يصل إليها المضيف من خلال العديد من وسائل الحماية ، فمن الصعب الحصول على معلومات حول كميات التجزئة. لذلك ، نعتبر جميع الأنظمة التي يمكن أن تكون مصدرًا لأي سجلات من وجهة نظر المؤشرات التي يمكنهم تتبعها:

نوع المؤشر

| نوع المصدر

|

المجال

| خوادم بروكسي ، NGFW ، خوادم DNS

|

عنوان URL

|

المقبس

| الوكلاء ، NGFW ، FW

|

البريد

| خوادم البريد ، مكافحة البريد التطفلي ، DLP

|

العملية

| سجلات من المضيف ، DB AVPO ، Sysmon

|

التسجيل

| سجلات من المضيف

|

تجزئة المبلغ

| سجلات من المضيف ، DB AVPO ، Sysmon ، Sandboxes CMDB

|

بشكل تخطيطي ، يمكن تمثيل عملية الكشف عن مؤشرات التسوية كما يلي:

تحدثت بالفعل عن النقطتين الأوليين أعلاه ، والآن أكثر قليلاً عن فحص قاعدة بيانات IOC. على سبيل المثال ، سوف نأخذ الأحداث التي تحتوي على معلومات حول عناوين IP. تقوم قاعدة الارتباط لكل حدث بإجراء أربعة اختبارات محتملة على أساس المؤشرات:

يتم البحث عن طريق مؤشرات ذات صلة من نوع Socket ، في حين يتم التحقق من التصميم العام لعنوان IP والمنفذ المقابل للتأكد من مطابقته للمؤشر. بسبب في المعلومات المتعلقة بالتهديد ، لا يشار دائمًا إلى المنفذ المحدد ، IP: يتحقق أي إنشاء من وجود عنوان مع منفذ غير محدد في قاعدة البيانات.

يتم تطبيق تصميم مماثل في قاعدة بالكشف عن مؤشرات التسوية في أحداث تغيير التسجيل. في المعلومات الواردة غالبًا لا توجد بيانات على مفتاح أو قيمة معينة ، لذلك ، عند إدخال مؤشر في قاعدة البيانات ، يتم استبدال "غير معروف" أو عدم وجود بيانات قيمة محددة بكلمة "أي". خيارات البحث النهائي هي كما يلي:

بعد العثور على مؤشر التسوية في السجلات ، تنشئ قاعدة الارتباط حدث ارتباط موسومًا بالفئة التي تعالجها قاعدة الحادث (ناقشنا ذلك بالتفصيل في المقالة "

RIGHT Kitchen ").

بالإضافة إلى الفئة ، سيتم استكمال حدث الارتباط بمعلومات عن التنبيه أو الإبلاغ عن هذا المؤشر الذي ظهر فيه ، ووزنه ، وبيانات التهديد ، ورابط إلى المصدر. يتم إجراء مزيد من المعالجة لأحداث الكشف عن المؤشرات من جميع الأنواع بواسطة قاعدة الحادث. يمكن عرض أعماله بشكل تخطيطي على النحو التالي:

لكن ، بطبيعة الحال ، يجب أن تضع في الاعتبار الاستثناءات: في أي بنية أساسية تقريبًا ، هناك أجهزة تكون أفعالها مشروعة ، على الرغم من احتوائها رسميًا على علامات على وجود نظام مخترق. تشتمل هذه الأجهزة غالبًا على صناديق رمل وماسحات ضوئية متنوعة وما إلى ذلك.

إن الحاجة إلى ربط أحداث الكشف عن مؤشرات الأنواع المختلفة ترجع أيضًا إلى حقيقة أن المؤشرات غير المتجانسة غالبًا ما تكون موجودة في المعلومات حول التهديدات.

وفقًا لذلك ، يمكن أن تتيح لك مجموعة من أحداث الكشف عن المؤشرات رؤية سلسلة الهجوم بالكامل بدءًا من الاختراق وحتى التشغيل.

نقترح النظر في تنفيذ أحد السيناريوهات التالية كحدث لأمن المعلومات:

- الكشف عن مؤشر وثيق الصلة للتسوية.

- الكشف عن مؤشرين مختلفين من تقرير واحد.

- الوصول إلى العتبة.

مع الخيارين الأولين ، يكون كل شيء واضحًا ، والثالث ضروري عندما لا تكون لدينا بيانات غير نشاط الشبكة الخاص بالنظام.

تحقق بأثر رجعي من مؤشرات التسوية

بعد تلقي معلومات حول التهديد وتحديد المؤشرات وتنظيم التعرف عليها ، هناك حاجة إلى إجراء فحص استعادي يسمح لك باكتشاف حل وسط حدث بالفعل.

إذا كنت أعمق قليلاً في كيفية عمل هذا في SOC ، يمكنني القول أن هذه العملية تتطلب قدراً هائلاً من الوقت والموارد. إن البحث عن مؤشرات توفيقية في السجلات لمدة نصف عام يفرض علينا أن نبقي قدرًا كبيرًا منها متاحًا للشيكات عبر الإنترنت. علاوة على ذلك ، يجب ألا تكون نتيجة الفحص مجرد معلومات حول وجود مؤشرات ، ولكن أيضًا بيانات عامة عن تطور الهجوم. عند توصيل أنظمة معلومات العميل الجديدة ، يجب أيضًا التحقق من البيانات الصادرة عن المؤشرات. لهذا ، من الضروري تحسين ما يسمى "محتوى" SOC - قواعد الارتباط ومؤشرات التسوية باستمرار.

بالنسبة لنظام ArcSight SIEM ، فإن مثل هذا البحث خلال الأسبوعين الماضيين قد يستغرق وقتًا طويلاً. لذلك ، فقد تقرر الاستفادة من الاتجاهات.

"الاتجاه عبارة عن مورد ESM يحدد كيفية جمع بيانات الفترة الزمنية وتقييمها للاتجاهات السائدة أو التيارات السائدة. اتجاه ينفذ استعلامًا محددًا وفقًا لجدول زمني محدد ومدة زمنية محددة. "

ESM_101_Guide

بعد عدة اختبارات على الأنظمة المحملة ، تم تطوير الخوارزمية التالية لاستخدام الاتجاهات:

تسمح لك قواعد ملفات التعريف التي تملأ الأوراق النشطة المقابلة بالبيانات المفيدة بتوزيع الحمل الكلي على SIEM. بعد تلقي المؤشرات ، يتم إنشاء الطلبات في الأوراق والاتجاهات المقابلة ، على أساسها سيتم تقديم التقارير ، والتي بدورها سيتم توزيعها في جميع المنشآت. في الواقع ، يبقى فقط تشغيل التقارير ومعالجة النتائج.

تجدر الإشارة إلى أنه يمكن تحسين عملية المعالجة وأتمتة بشكل مستمر. على سبيل المثال ، قدمنا منصة لتخزين ومعالجة مؤشرات MISP للحلول الوسط ، والتي تلبي حاليًا متطلباتنا المتعلقة بالمرونة والوظائف. يتم تمثيل نظائرها على نطاق واسع في السوق المفتوحة المصدر - YETI ، الخارجية - Anomali ThreatStream ، ThreatConnect ، ThreatQuotinet ، EclecticIQ ، الروسية - TI.Platform ، R-Vision Threat Intelligence Platform. الآن نجري اختبارات نهائية لتفريغ الحدث الآلي مباشرةً من قاعدة بيانات SIEM. هذا سوف يسرع إلى حد كبير الإبلاغ عن مؤشرات التسوية.

العنصر الرئيسي للذكاء السيبراني

ومع ذلك ، فإن الحلقة الأخيرة في معالجة كل من المؤشرات نفسها والتقارير هي المهندسين والمحللين ، والأدوات المذكورة أعلاه تساعد فقط في اتخاذ القرارات. في بلدنا ، تكون مجموعة الاستجابة مسؤولة عن إضافة مؤشرات ، وتكون مجموعة المراقبة مسؤولة عن صحة التقارير.

بدون الأشخاص ، لن يعمل النظام بشكل كافٍ ؛ لا يمكنك التنبؤ بكل الأشياء الصغيرة والاستثناءات. على سبيل المثال ، نلاحظ المكالمات إلى عناوين IP لعقد TOR ، ولكن في التقارير الخاصة بالعميل ، نشارك نشاط المضيف الذي تم اختراقه والمضيف الذي تم تثبيت TOR Browser عليه. من الممكن تشغيلها تلقائيًا ، لكن من الصعب التفكير في كل هذه النقاط مقدمًا عند إعداد القواعد. لذلك اتضح أن مجموعة الاستجابة ، وفقًا لمعايير مختلفة ، تلغي المؤشرات التي ستنشئ عددًا كبيرًا من الإيجابيات الخاطئة. والعكس صحيح - يمكن إضافة مؤشر محدد وثيق الصلة ببعض العملاء (على سبيل المثال ، القطاع المالي).

يمكن لمجموعة المراقبة إزالة نشاط الصندوق الرمل من التقرير النهائي ، والتحقق من المسؤولين عن الحجب الناجح لمورد ضار ، ولكن إضافة نشاط حول المسح الخارجي غير الناجح ، مما يوضح للعميل أن بنيته التحتية يتم فحصها بواسطة المهاجمين. الجهاز لن يتخذ مثل هذه القرارات.

بدلا من الإخراج

لماذا نوصي هذه الطريقة في العمل مع Threat Intelligence؟ بادئ ذي بدء ، يتيح لك الابتعاد عن المخطط ، عندما تحتاج في كل هجوم جديد إلى إنشاء قاعدة ارتباط منفصلة. هذا يستغرق وقتًا طويلاً بشكل غير مقبول ولا يكشف إلا عن الهجوم المستمر.

تحقق الطريقة الموضحة أقصى استفادة من إمكانيات TI - تحتاج فقط إلى إضافة مؤشرات ، وهذا بحد أقصى 20 دقيقة من لحظة ظهورها ، ثم إجراء فحص استعادي كامل للسجلات. لذلك سوف تقلل من زمن الاستجابة ، وتحصل على نتائج اختبار أكثر اكتمالا.

إذا كان لديك أي أسئلة ، مرحبا بكم في التعليق.