اعتراض المعلومات الحساسة؟ الحصول على وصول غير مصرح به إلى مختلف التطبيقات والأنظمة؟ تعطيل العملية العادية؟ كل هذا وأكثر من ذلك بكثير أداء هجمات مثل رجل في الشرق.

نبدأ اليوم سلسلة من المقالات المخصصة لهجمات "الرجل في الوسط" (وعدد من المقالات ذات الصلة) ضد البروتوكولات النموذجية وقنوات البث الموجودة في أي شركة تقريبًا. لتبدأ ، والنظر في المستويات الأساسية: المادية والقناة.

هل أنت مهتم؟ مرحبا بكم في القط.

قليلا من الناحية النظرية

رجل في الوسط (ويعرف أيضًا باسم "رجل في الوسط" ، ويعرف أيضًا باسم "هجوم وسيط") في الحالة العامة هو نوع من الهجوم يهدف إلى انتهاك السرية ، وفي بعض الحالات ، سلامة المعلومات. صف بشكل مخطط الهجوم "النموذجي" كما يلي:

الرقم الرئيسي هو خطوط كل من البرتقالي والأحمر. البرتقالي هو مسار البيانات المقصود ، والأحمر هو المسار الفعلي. وسيط الإرسال أو البروتوكول غير مهم في هذه الحالة. يمكن أن تكون Alice ، على سبيل المثال ، عميل Wi-Fi ، ويمكن أن يكون Bob نقطة وصول Wi-Fi. بطريقة أو بأخرى ، هناك دائمًا طرف ثالث ينفذ أي إجراءات باستخدام المعلومات المرسلة.

لماذا فاتنا قناة البث؟ لأن جميع مستويات نموذج شبكة OSI تخضع لهذا الهجوم بدرجة أو بأخرى. سوف نؤكد هذا أكثر.

ننتقل إلى النظر في الهجمات من مستويات OSI الأولى والثانية - المادية والقناة.

الممارسة

النحاسلنبدأ بأبسط شيء - الحصول على البيانات من زوج ملتوي. هذا ليس بالضبط MitM ، إنه استنشاق تقليدي ، ولكنه في هذه الحالة "شرط أساسي" لشن هجمات أكثر خطورة. في الواقع ، لأخذ البيانات من كابل زوج ملتوي ، على سبيل المثال ، 100Base-T ، يكفي وجود جهاز توجيه إضافي يمكنك من خلاله تثبيت بعض وحدات DD-WRT / OpenWRT أو أي جهاز تناظري آخر. منذ بعض الوقت تم ذكر هذا بالفعل

هنا .

هناك طريقة أكثر موثوقية لاستخدام الأجهزة الخاصة. ولكن لديه عيوب:

- مع الأمان المادي المناسب (ACS ، المراقبة بالفيديو) والمعرفة الجيدة للموظفين حول الإجراءات ، في حالة ظهور أشياء "مشبوهة" ، يكون خطر اكتشاف مثل هذه الأجهزة كبيرًا للغاية.

- لا يتمكن المهاجم من الوصول إلا إلى البيانات التي تنتقل عبر الكبل الذي يتصل به. إذا كان الكبل متصلاً بمقصورة الحارس ، فمن المرجح أن يكون المجرم قادرًا على مراقبة الصور من عدد من الكاميرات وجلسات Youtube الدورية ، ولكن ليس البيانات المالية من SAP.

- الثالث ، والأهم من ذلك ، تشفير حركة المرور. في الواقع ، الآن أي خادم تقريبا ، أي خدمة تعمل من خلال TLS أو تستخدم بعض التناظرية لحماية تشفير البيانات المرسلة. بدون مفتاح ، لن نقوم بفك تشفير البيانات المرسلة. وفي حالة استخدام TLS 1.3 أو TLS 1.2 على خوارزميات Diffie-Hellman ، فإن هذا لن يساعد.

كل هذا يؤدي إلى حقيقة أن مثل هذا الاستنشاق قد لا يحقق النتائج المرجوة للمهاجم. سيتطلب اتصالاً "أكثر مرونة" ، أي "التضمين" في سطر البيانات. على سبيل المثال ، مثل هذا ، متعجرف قليلاً:

هذه الطريقة لديها العديد من العيوب. على سبيل المثال ، من السهل اكتشاف وجود العديد من وسائل الحماية أو العيون المشينة ، المشبوهة من ظهور شيء جديد في مكان العمل. لكنه يتمتع أيضًا بميزة: التحكم الكامل والقدرة على تعديل البيانات المرسلة. سنقوم بمحاكاة هجوم في الحياة الحقيقية. سوف يستغرق الأمر شيئين: آلة العمل الخاصة بي ، والتي تتم كتابة هذا النص عليها ، جهاز الكمبيوتر المحمول الخاص بي مع

Arch على متنها ، على الرغم من أن أي توزيع Linux يجب أن يعمل. سيتم إجراء التوصيلات "my work machine" - "كمبيوتر محمول" و "كمبيوتر محمول" - "شبكة محلية" عبر كابل ، حيث يتم توصيل محول شبكة USB بالكمبيوتر المحمول. سنستخدم

brctl لتكوين الجسر ، على الرغم من أن هذه الوظيفة قد تم الإعلان عنها حتى بواسطة

NetworkManager .

انشاء الجسر:

إذا كنت ترغب في الحصول على عنوان IP في الوقت نفسه ،

فما عليك سوى تعيين

dhclient على br0 أو استخدام يديك لتعيين IP ثابت (# ip add add XXXX / X dev br0).

لذلك ، تم إنشاء واجهة جسر على الكمبيوتر المحمول ، يتم توصيل جهاز كمبيوتر بواجهة USB ، يذهب الواجهة الرئيسية إلى الشبكة المحلية. نطلق أي برنامج لاعتراض حركة المرور (للراحة

سأستخدم Wireshark مع واجهة المستخدم الرسومية) ونلاحظ ما يلي:

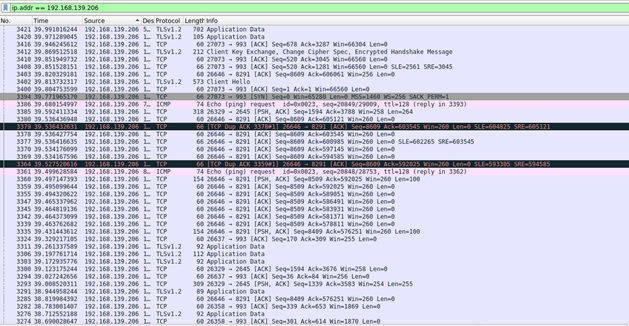

الشكل 1. Wireshark في العمل

الشكل 1. Wireshark في العملكما ترون ، فيما يلي تفريغ حركة المرور الكامل للجهاز بعنوان 192.168.139.206 (للاختبارات التي قمت بإنشائها شبكة اختبار). في التكوين الحالي (بدون

تثبيت MAC ، على سبيل المثال) ، لن يلاحظ أحد وجودي على الشبكة. يتيح لك هذا الهجوم الحصول على الكثير من المعلومات ، بما في ذلك تسجيلات الدخول / كلمات المرور ، على سبيل المثال ، لموقع

diary.ru :

الشكل 2. عفوا

الشكل 2. عفوافي الواقع ، كل شيء أكثر تعقيدًا قليلاً.

diary.ru هو أحد المواقع النادرة التي لا تعيد توجيه المستخدم إلى HTTPS المشفرة. يعد التعامل مع HTTPS أكثر صعوبة من التعامل مع حركة المرور المفتوحة. ومعظم حركة المرور التي اكتشفتها مشفرة ، وهي في الواقع جيدة للمستخدم ، ولكنها ليست جيدة جدًا بالنسبة لي في الوقت الحالي.

كيف تحمي نفسك؟ هناك العديد من الخيارات ، لكل منها خصائصه الخاصة:

- لن يساعد تثبيت MAC على: تزوير MAC كل شيء لمن لا يكون كسولًا. على نفس نظام Linux ، يمكنك استخدام برنامج macchanger وعلى نظام Windows من خلال إدارة الأجهزة ؛

- مصادقة 802.1X شيء رائع. ولكن هناك بعض الفروق الدقيقة: في أبسط وضع استنشاق ، لن يحمي ذلك ، لأن المهاجم يظل "غير مرئي" للاتصال ، ومن وجهة نظر المحول ، فإن الجهاز الذي يتعرض للهجوم فقط متصل بمنفذ الشبكة. شيء آخر ، في حالة وجود تأثير على حركة المرور ، تزداد بشكل كبير فرصة الكشف عن وجودك ، حيث تبدأ حركة المرور الآن بالتدفق إلى الشبكة من خلال التبديل منك ، والتي يمكن أن تتفاعل مع تدابير الأمان المختلفة. كل شيء يعتمد على المعدات المستخدمة (SIEM أو شيء مشابه) ومهارات موظفي الأمن في الشركة ؛

- تتيح لك حلول تحليل سلوك المستخدم والكيان (UEBA) تعقب أي شيء مشبوه على الشبكة. كما هو الحال في 802.1X ، مع استنشاق العادية تبقى غير مرئي ، ولكن عندما تولد حركة المرور ، سوف يتركونك. لا يتم استخدامه في كثير من الأحيان ، وكل شيء يعتمد مرة أخرى على مهارات حراس الأمن.

السؤال الذي يطرح نفسه: ماذا علي أن أفعل إذا كان الكمبيوتر الذي أرغب في الوصول إليه موجودًا ، على سبيل المثال ، في الداخل ، وكان الكابل تحت الكاميرات أو مخفيًا؟ لا شيء معقد ، ما عليك سوى اللجوء إلى أبسط هجمات الخداع. عند طلب عنوان MAC لمضيف معين ، يبدأ المضيف المهاجم في "إرسال بريد مزعج" إلى الشبكة بحزم ARP ، حيث يتم تحديد MAC الخاص به كعنوان بحث ، مما يجبر المهاجم على الاتصال بمضيفنا.

يجب عليك أولا تحديد الهدف. في حالتي ، سيكون زميلي. الآن سوف نستخدم

نقشًا قديمًا للغاية ، لكن وظيفي للغاية. سنحدد عنوان IP للزميل بأي شكل من الأشكال ، ثم سنقوم بتحديد هدف الهجوم. على سبيل المثال ، أريد أن أعرف ما الذي يبحث عنه زميل DNS. بعد ذلك ، أقود عنوانين IP إلى ettercap: عنوان خادم DNS ، وفي الواقع ، عنوان الضحية. و ...

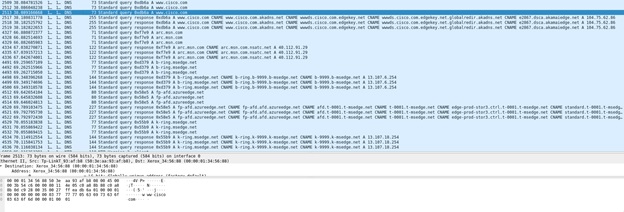

الشكل 3. التقاط استعلامات DNS

الشكل 3. التقاط استعلامات DNSيمكن ملاحظة أن زميلي يبحث عن معلومات على موقع Cisco ، وفي الوقت نفسه يرسل نظامه طلبات "خدمة" لتحديد مواقع MS المختلفة.

هناك بعض الأخبار الجيدة. قائمة كبيرة من المعدات تدعم الحماية من خداع ARP ، والتي يمكن أن تنفي مثل هذه الهجمات. وإذا كانت الشركة تستخدم SOC أو SIEM ، فيمكنك محاولة العثور على المهاجم في المطاردة الساخنة.

البصرياتخطوط الاتصال بالألياف البصرية هي قناة اتصال شائعة أخرى في أي شركة. ما هي الحماية ضد MitM؟

الوضع ذو شقين. إذا أخذنا أبسط كبل بدون أذرع مقواة واقية خاصة ، فعندئذٍ لاستنشاقه ، يكفي أن نثنيه. جهاز خاص هو "معلقة" على منعطف. يتجاوز جزء من الضوء الكبل إلى جهازنا ، حيث نقوم بتجميع التفريغ بالكامل.

من الجيد أن معظم حركة المرور مشفرة. ولكن ماذا لو لم يكن؟ في الواقع ، من الصعب الدفاع عن النفس. من الأسهل عزل البصريات بطريقة يصعب الاقتراب منها. هناك طريقة أخرى تتمثل في استخدام كبل "محمي" أغلى ، والذي يتضمن تدابير حماية خاصة تسمح بالكشف عن انتهاك غمد الكابل. ولكن مع البراعة المناسبة ، يمكنك الاتصال به ، وإعادة وضع الكابل في كثير من الأحيان شيء غير سارة للغاية. الطريقة الفعالة هي استخدام معدات خاصة تستجيب للتغير في مستوى الإشارة عند حدوث انحناء ليفي. سعر الإصدار مرتفع. حسنًا ، ربما يكون الحل الأفضل هو استخدام تشفير حركة المرور المنقولة.

إذا كنا نريد التأثير على حركة المرور بأي شكل من الأشكال ، فكل شيء أكثر تعقيدًا. الطريقة الأكثر فعالية هي الشريط الجانبي ، حيث يتم بناء معدات خاصة في المنتصف. عيب هذه الطريقة هو أننا نحتاج إلى قطع الكابل لبعض الوقت (كبير بما فيه الكفاية) مع كل ما يترتب على ذلك من عواقب ، والتي يمكن أن تربك موظفي الأمن في الشركة. ولكن بفضل العمل الناجح ، سنتمكن ، في معظم الحالات ، من التأثير على مقدار كبير من حركة المرور ، حيث نادراً ما يتم وضع الألياف على أجهزة كمبيوتر المستخدمين. في معظم الأحيان ، هذه قناة لنقل البيانات ، على سبيل المثال ، بين الفروع الفردية للشركات.

تتوفر أيضًا مقالة تغطي عددًا أكبر قليلاً من اتصالات الألياف.

ماذا عن شبكة Wi-Fi؟و كل نفس و أسهل! لنبدأ مع WPA2-PSK (اتصال كلمة المرور). بالنسبة لـ "التخفي" في الهجوم ، من المهم تلبية أحد المتطلبات: تحتاج إلى معرفة كلمة مرور حقيقية ، سيتيح ذلك للأجهزة التي تم تكوينها الاتصال تلقائيًا بالشبكة ، دون أي مشاكل في الاتصال بالشبكة "الضارة". لذلك ، نرفع نقطة وصول Wi-Fi باستخدام كلمة المرور المتطابقة وننتظر الاتصالات. إذا كنت لا ترغب في الانتظار ، فيمكنك البدء في إرسال حزم deauth ، والتي ستجبر المستخدمين على قطع الاتصال عن نقاط الوصول الحالية ، وبعضها الذي ستكون نقطة وصول خبيثة أكثر قوة سوف يجبرك على الاتصال بك. لإنشاء نقطة ، استخدمت

hostapd ، وهي أداة قوية لإنشاء شبكات مختلفة في تكوينات مختلفة. لقد قمت بتوصيل واجهة Wi-Fi بجسر br0 حتى لا يلاحظ المستخدمون وجود شيء ما على نحو خاطئ ويمكنهم الاستمرار في العمل مع الخدمات داخل الشبكة المحلية. نحن ننتظر بعض الوقت ونستمتع بالنتائج.

الشكل 4. مشاهدة تفريغ اي فون

الشكل 4. مشاهدة تفريغ اي فونيعد WPA2 Enterprise (مع المصادقة من خلال خدمة خارجية ، مثل RADIUS) أفضل بكثير من حيث الأمان. إذا كانت PSK الكلاسيكية قد لا يكون لها حق الوصول إلى الشبكة المحلية للشركة (على سبيل المثال ، إذا كانت شبكة ضيف) ، لكي تعمل Enterprise ، يجب أن يكون لديك حق الوصول إلى خادم المصادقة ، والذي يمكن استخدامه مع نفس

Windows NPS . بالإضافة إلى ذلك ، لكي تعمل نقطة الوصول ، يجب

الحصول على

شهادة تحتوي على مفتاح خاص ، وهو أمر يصعب الحصول عليه. يمكنك بالطبع إصدار توقيع ذاتي ، لكن هذا قد يسبب بعض المشكلات ، لأنه في عالم مثالي ، يجب أن يتحقق جهاز العميل من هذه الشهادة. بشكل عام ، من الممكن تكوين نقطة الوصول هذه وجعل العملاء يتصلون بها ، ولكن مع حجوزات كبيرة. على الأرجح ، سيظل المهاجم قادرًا على اللحاق.

كيف تحمي شبكة Wi-Fi؟ استخدم WPA2 Enterprise (ويفضل أن يكون ذلك مع شهادات) وقم بتكوين جهاز العميل للتحقق الإلزامي من شهادة نقطة الوصول ، وسيكون محاكاة نقطة وصول Evil Twin أكثر صعوبة. تكوين بعناية خادم المصادقة الخاص بك. استخدم إمكانات المعدات الحالية ، إن أمكن ، على سبيل المثال ، نظام منع الاختراق اللاسلكي من Cisco ، الذي يتمثل جوهره في هذه الحالة في البحث عن نقاط وصول ضارة ومنع عملاء مختلفين من الاتصال بهم.

بدلا من الاستنتاج

لتلخيص ملخص قصير. كما ترون ، بشكل أو بآخر ، فإن قنوات نقل البيانات الأكثر شيوعًا تكون عرضة لهجمات MitM. كيف تحمي نفسك؟

- استخدام التشفير. أنها ليست صعبة للغاية وفعالة للغاية ؛

- لا ينبغي أن يتم إدخال أي شبكات لنظم المعلومات (ونفس Wi-Fi) تحت شعار "إذا كان يعمل فقط!" ، خاصة إذا كانت المعلومات المهمة حقًا منتشرة في النظام ، فمن الضروري مراعاة العملية من وجهة نظر حماية المعلومات ؛

- استخدم معدات الحماية أو وظيفة الجهاز المستخدم. سيسكو WIPS ، IPS / IDS المختلفة ، UEBA ، إلخ. سيسمح ذلك ، إذا لم تتوقف عن عمل المهاجم ، فاكتشفه واتخاذ التدابير اللازمة للقبض على المجرم.

ولكن ماذا لو كان المهاجم شخص "موثوق به"؟ موظف في الشركة مع وصول شرعي إلى الشبكة المحلية ، ولكن بعد تخريب الأفكار؟ ما الذي يمكنه فعله لتحليل حركة المرور المشفرة ، والأهم من ذلك ، كيف يمكنه حماية نفسه من هذا؟ سنتحدث عن هذا في المقالات التالية ، ونعود مرة أخرى إلى كل من استعلامات DNS وحركة HTTPS.