نواصل سلسلة من المقالات المكرسة لتحسين إعدادات الأمان لأدوات حماية محيط الشبكة (NGFW). أريد أن أشير على الفور إلى أن هذه التوصيات مناسبة ليس فقط لأصحاب Check Point. في الواقع ، إذا نظرت إلى الأمر ، فإن التهديدات هي نفسها بالنسبة للجميع ، فهذا أمر يقرره كل بائع NGFW (أو لا) بطريقته الخاصة. قبل ذلك ، نشرنا دورة تدريبية مصغرة "

نقطة تفتيش إلى الحد الأقصى " ، حيث أظهرنا خطورة إعدادات "الافتراضي". كانت هذه توصيات عامة. الآن ، أردنا وصف خطوات أكثر تحديدًا لتعزيز الدفاع المحيطي. هذه المقالة هي للإرشاد فقط! لا تتبع هذه التعليمات بشكل أعمى دون تحليل العواقب المحتملة لشبكتك أولاً.

الاتجاهات في الهجمات الإلكترونية

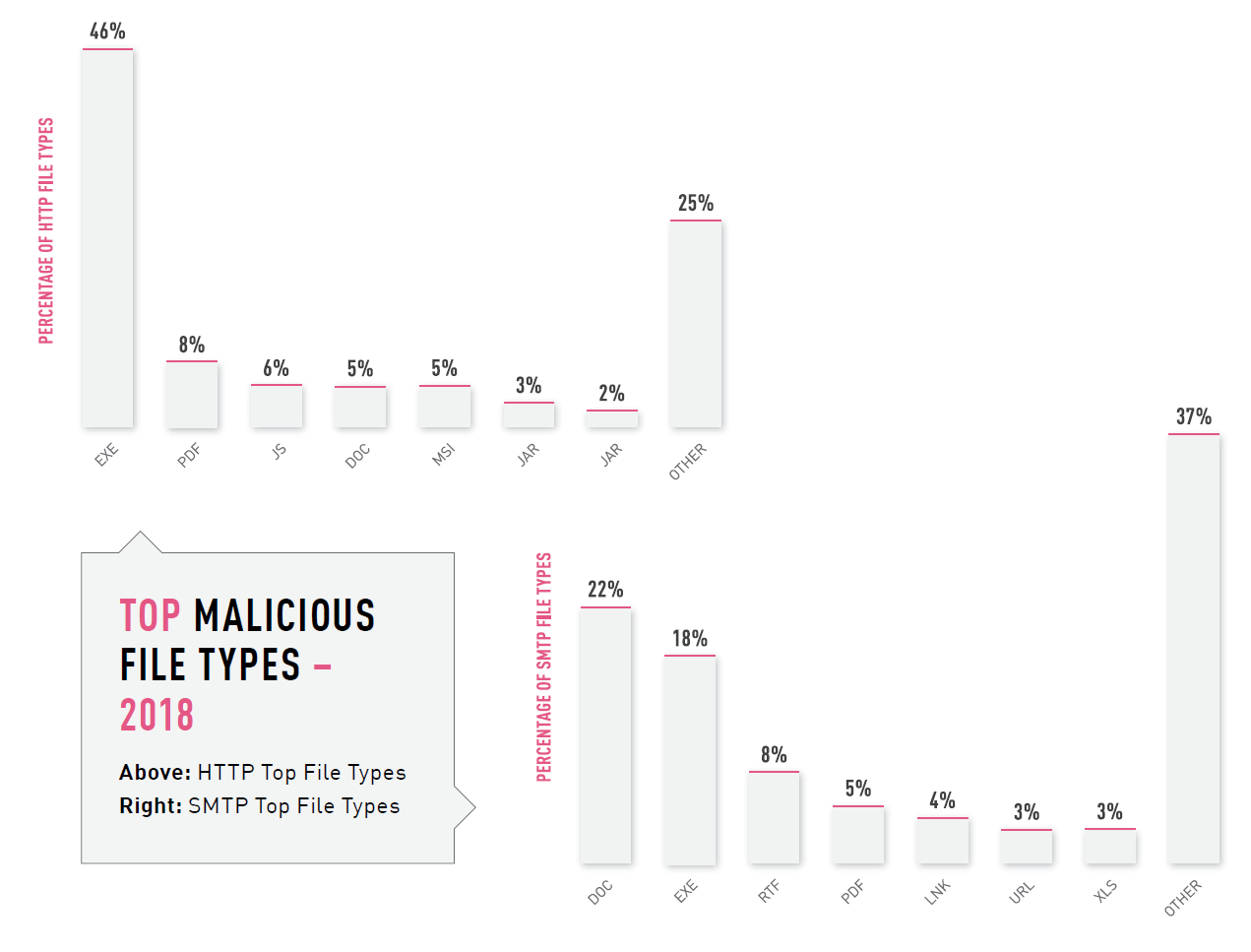

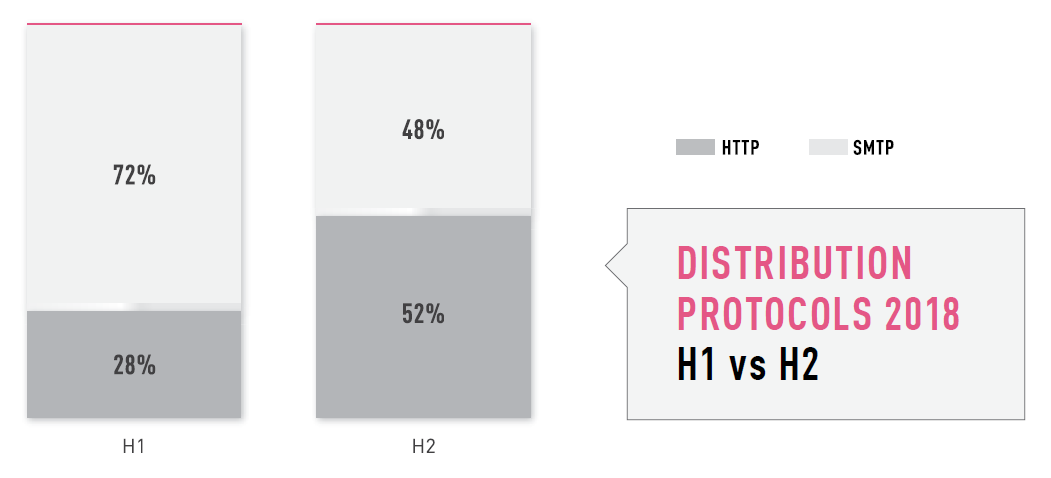

قبل تقديم التوصيات ، نحتاج إلى فهم ما يهددنا؟ ما للدفاع ضد؟ لهذا ، أقترح استخدام تقرير Check Point لعام 2018 (تحليل اتجاهات CYBER للهجوم). بطبيعة الحال هناك الكثير من التسويق ، ولكن هناك أيضًا معلومات مفيدة للغاية. على سبيل المثال ، إحصائيات حول أنواع ملفات الفيروسات التي تم الحصول عليها عبر الويب (http / https) والبريد الإلكتروني (smtp):

من هذه الصورة يمكنك الحصول على معلومات مهمة جدا. لا يزال الويب والبريد الإلكتروني هما متجهي الهجوم الرئيسيين. علاوة على ذلك ، إذا نظرت إلى الإحصاءات ، يمكنك أن ترى أنه في النصف الأول من العام ساد SMTP ، وفي الثاني - HTTP.

دعونا نرى كيف يمكننا تعزيز الحماية لكل متجه للهجوم (أي عبر الويب والبريد الإلكتروني).

إبداء تحفظ على الفور أن

هذه التدابير لن تكون بالتأكيد كافية لتوفير حماية شاملة . ومع ذلك ، وفقًا للإحصاءات ، يمكننا

تحسين أمان شبكتنا بشكل كبير .

تعزيز الحماية ضد حركة مرور الويب الضارة

لا يزال في الدورة التدريبية "

Check Point to أقصى الحدود " ، لقد عرضت عدة حيل لتحسين الحماية لحركة مرور الويب. أهم النقاط:

- تمكين HTTPS التفتيش ؛

- استخدام شفرة التوعية بالمحتوى

- تمكين الفحص العميق في إعدادات مكافحة الفيروسات ؛

- استخدم IPS للتحقق من الملفات .

ومع ذلك ، فإن معظم التوصيات كانت عامة. الآن لدينا معلومات حول التهديدات الأكثر إلحاحا. دعونا نحاول وضع معرفتنا موضع التنفيذ.

1) الوعي المحتوى

كما رأينا من الصورة أعلاه ، غالبًا ما يتم العثور على تنسيق

exe. بين ملفات الفيروسات التي يتلقاها المستخدمون عبر الويب. بالفعل

46 ٪ ! هل يحتاج المستخدمون إلى هذه الملفات؟ في

الدرس الثاني "نقطة التحقق إلى الحد الأقصى" ، لقد أوضحت بالفعل كيفية استخدام شفرة التوعية بالمحتوى. إذا كانت لا تزال لديك شكوك حول هذا الحظر ، فقم بإلقاء نظرة على الإحصاءات مرة أخرى. عن طريق حظر هذا النوع من الملفات ، يمكنك "تبسيط" عمر NGFW الخاص بك بنسبة 46٪ (من حيث التحقق من الملف). تحتاج فقط إلى إضافة قاعدة واحدة:

لماذا تحقق من أنك لست بحاجة إلى ذلك ، ونأمل ألا يتم مكافحة الفيروسات أو صندوق الحماية الخاص بك؟

إذا كنت تستخدم حلاً مختلفًا (وليس Check Point) ، فربما لا توجد وظيفة مثل Content Awareness ، ومع ذلك ، سيكون من الممكن بالتأكيد حظر أنواع مختلفة من الملفات باستخدام برنامج مكافحة الفيروسات. هذه طريقة أكثر كثافة للموارد ، لكنها أفضل من لا شيء.

بقية أنواع الملفات ليست بهذه البساطة. ربما يحتاج معظم الناس إلى

Doc و

Pdf وحظرهم غير ممكن. ينطبق الأمر نفسه على الملفات الأخرى (JS ، Jar) ، إذا قمت بحظرها ، فستحدث مشكلات مع عرض صفحات الويب. السبيل الوحيد للخروج في هذه الحالة هو التحقق منها بعناية فائقة.

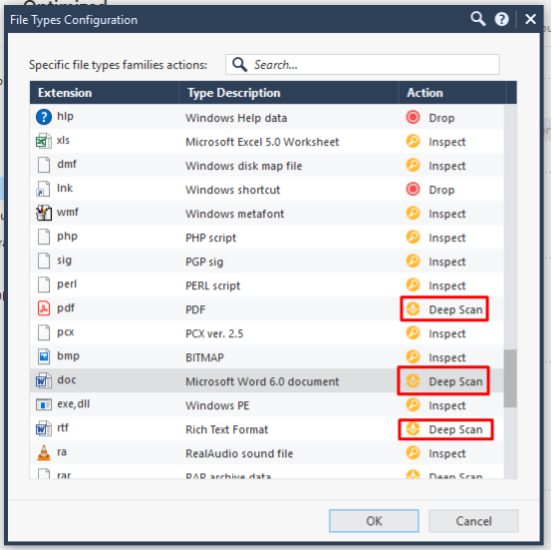

2) قم بتشغيل Deep Scan للتعرف على أكثر أنواع الملفات خطورة

لقد أوضحت في

الدرس 4 ، "تحقق من نقطة إلى الحد الأقصى" ، أنه مع الإعدادات الافتراضية ، تظهر مكافحة الفيروسات نتائج سيئة للغاية. وهذا صحيح تماما لجميع البائعين. كل شخص تقريباً لديه خيار التحقق "السريع" والمزيد "الأعمق". بشكل افتراضي ، بالطبع ، يتم استخدام "سريع" ، بهدف التحسين. لدى Check Point خيار "

الفحص العميق " يسمى "

الفحص العميق " ويمكنك تمكينه لأنواع مختلفة من الملفات. أول ما يخطر على بالك هو تمكينه لجميع أنواع الملفات (يوجد حاليًا حوالي 90 نوعًا من الملفات). وهكذا يمكن القيام به! إذا كان لديك شركة غنية جدا. سيتطلب أجهزة قوية للغاية لهذا الخيار. يمكنك العثور على حل وسط - قم بتمكين الفحص العميق لأخطر الملفات:

من الإحصاءات لدينا الملفات التالية:

pdf ، doc ، javascript ، jar . ولكن أود على الأقل إضافة أخرى:

XLS ، والرمز البريدي ، رر ، 7zip ، RTF ، فرنك سويسري . وبالطبع تحتاج إلى حظر المحفوظات المحمية بكلمة مرور.

إذا لم يكن لديك Check Point ، فتحقق من إمكانية استخدام هذه الخيارات. هذا مهم جدا

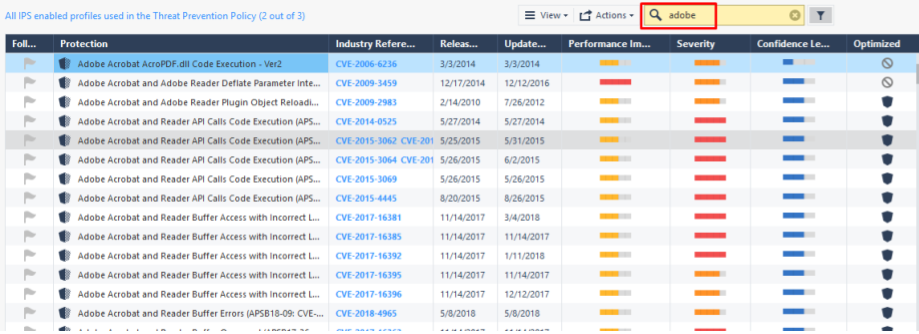

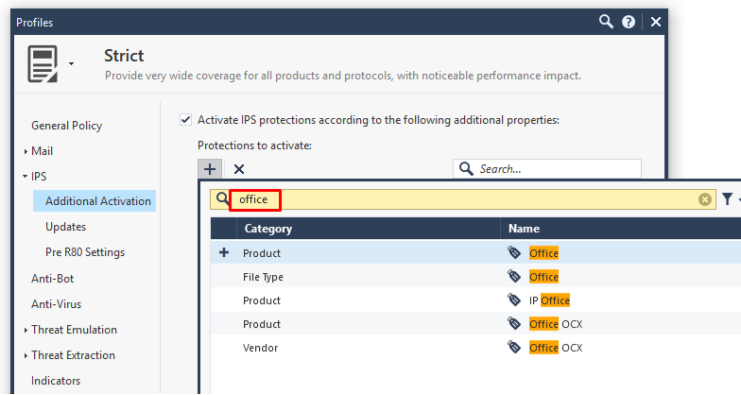

3) نحن تشمل التوقيعات IPS اللازمة

مرة أخرى ، بالعودة إلى دورة "Check Point to Maximum" ، في

الدرس 6 ، أوضحت أهمية IPS للتحقق من الملف. IPS يمكن أن تجد مآثر في الوثائق! أكبر عذاب مع IPS هو اختيار التواقيع التي تحتاج إليها. هناك أظهرت بعض الحيل للعمل معهم (أو بالأحرى مع الفئات). ولكن الآن لدينا المزيد من المعلومات. نحن بالتأكيد بحاجة إلى توقيعات مرتبطة بملفات مثل

pdf و doc و javascript و

jar . للقيام بذلك بسيط للغاية ، ما عليك سوى استخدام بحث التوقيع:

(في حالة ملف pdf ، لا تنس أنه قد يكون هناك "مشاهدون" آخرون ، على سبيل المثال Foxit).

أو مرة أخرى ، باستخدام الفئات الموجودة في المرشحات:

سنقوم الآن بفحص الملفات الواردة ليس فقط باستخدام Anti-Virus ، ولكن أيضًا باستخدام IPS.

إذا كنت لا تستخدم Check Point ، فحاول أيضًا تمكين التواقيع ذات الصلة (كل ما يتعلق بوثائق المكتب والمحفوظات وجافا سكريبت وجرة).

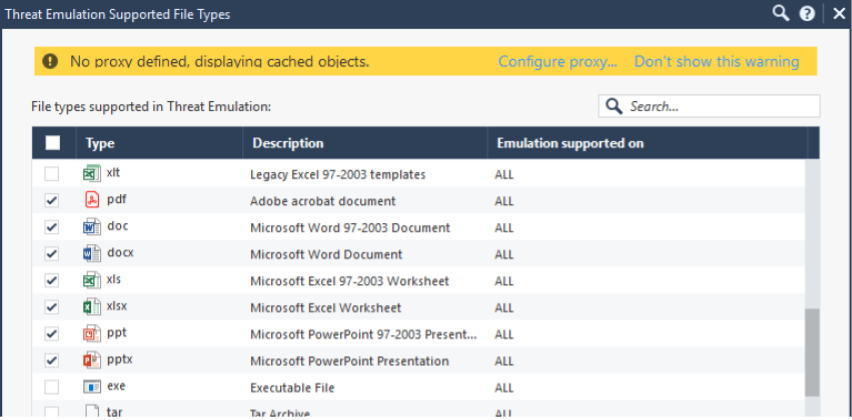

4) مضاهاة التهديد واستخراج التهديد

تعد برامج مكافحة الفيروسات و IPS جيدة ، ولكن هذا تحليل للتوقيع ، ولكن العيب الرئيسي هو أنه يعمل فقط مع التهديدات المعروفة. ماذا تفعل مع مجهولين (0 يوم)؟ لهذا ، توصلوا إلى "صناديق الرمل". في Check Point ، تسمى هذه التقنية SandBlast ويتم تنفيذها باستخدام شفرات مثل:

مضاهاة التهديد - مضاهاة الملف. حاليا ، أكثر من 65 أنواع الملفات معتمدة. تأكد من تمكين مضاهاة القائمة أعلاه (

pdf و doc و javascript and jar ) بالإضافة إلى توصياتي (

xls و zip و rar و 7zip و rtf و swf ):

سيتيح لك مضاهاة التهديد فحص الملفات قبل تنزيلها. هذه هي ميزة مهمة جدا ، كما ليس كل حل يمكن أن تعمل في وضع منع لحركة المرور على شبكة الإنترنت.

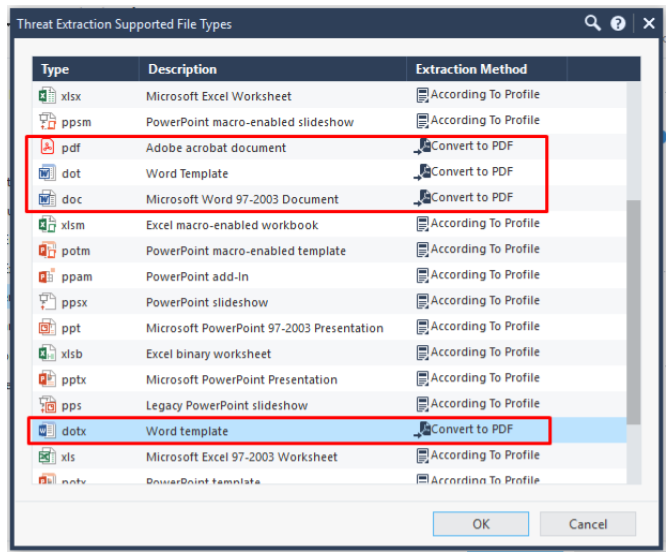

استخراج التهديد - تنظيف المحتوى النشط. يمكن إجراء التنظيف عن طريق تحويل الملف إلى pdf ، أو عن طريق "قص" جميع المحتويات النشطة (البرامج النصية ، وحدات الماكرو ، عنوان url ، إلخ). استخراج التهديد يدعم حاليا حوالي 45 نوعا من الملفات. وإيجابيات استخدام هذه الشفرة التي وصفتها في

الجزء 3 من دورة Check Point SandBlast. انظروا ، هناك مظاهرة العمل. من المستحسن استخدام "استخراج التهديد" لتنظيف ملف pdf و doc. ومن الأفضل اختيار "تحويل إلى pdf" ، وهذه هي طريقة "100 رطل". مع xls ، هذا لا يعمل دائمًا ، لأن يمكن أن يتلف المستند بشدة ، لذا استخدم سياسة مخصصة لاستخراج التهديد.

لسوء الحظ ، في الوقت الحالي ، لا يعمل تطبيق Threat Extraction for Web traffic إلا عند استخدام ملحق مستعرض خاص -

SandBlast Agent for Browsers . ومع ذلك ، بالفعل في الإصدار التالي (

Gaia R80.30 ) ، سيكون من الممكن تنظيف الملفات وتحويلها حتى بدون ملحقات إضافية.

إذا كنت لا تستخدم Check Point ، فأنا أوصي أيضًا بتجربة وظيفة صندوق الحماية. جميع البائعين تقريبًا لديهم وضع تجريبي. أنا متأكد من أنه بعد تشغيل "معدل الصيد" الخاص بك سيزداد بشكل كبير.

تعزيز حماية البريد الإلكتروني الخبيثة

لقد فهمنا حركة مرور الويب بشكل أو بآخر (على الرغم من أنها أكثر تعقيدًا في الواقع). الآن دعنا ننتقل إلى متجه هجوم آخر شهير - البريد الإلكتروني. في معظم الشركات تقريبًا ، يتم إيلاء معظم الاهتمام لحماية البريد. دعونا نرى ما يمكننا القيام به مع حلول NGFW على محيط الشبكة.

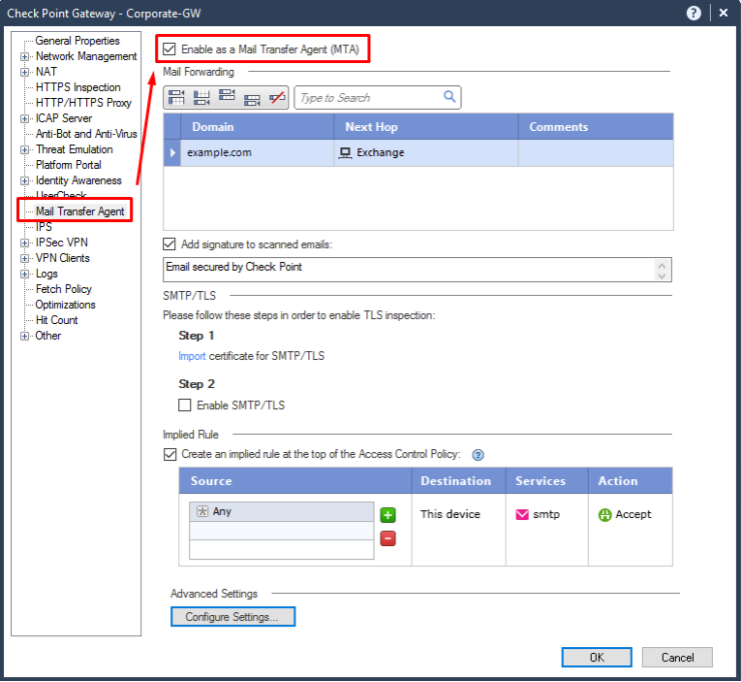

1) وضع MTA

أول شيء يجب عليك فعله هو تبديل بوابة Check Point إلى وضع MTA (وكيل نقل البريد). سيسمح ذلك بإجراء فحص أكثر شمولًا لرسائل البريد ، خاصةً إذا تم استخدام SMTPS (في هذه الحالة ، بدون وظيفة MTA ، لن تتمكن البوابة الخاصة بك ببساطة من التحقق من حركة المرور هذه).

إذا كنت تستخدم Non-Check Point وكان NGFW لا يدعم MTA ، فإن قراءة المقالة بشكل أكبر لا معنى لها. لا يمكنك ببساطة إجراء فحوصات إضافية. على الأرجح في هذه الحالة ، تستخدم حلًا منفصلًا لحماية البريد.

2) الترقية إلى R80.20

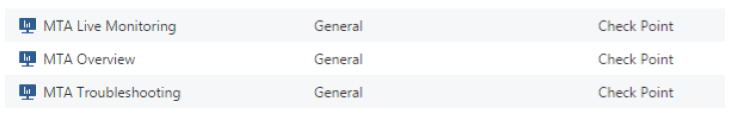

هذه نقطة مهمة أخرى. في إصدار Gaia R80.20 ، شهدت وظيفة MTA (وليس فقط) تغييرات مهمة. وهذا ينطبق أيضا على الإبلاغ عن البريد الإلكتروني. بشكل افتراضي ، تتوفر العديد من لوحات المعلومات الجديدة مرة واحدة:

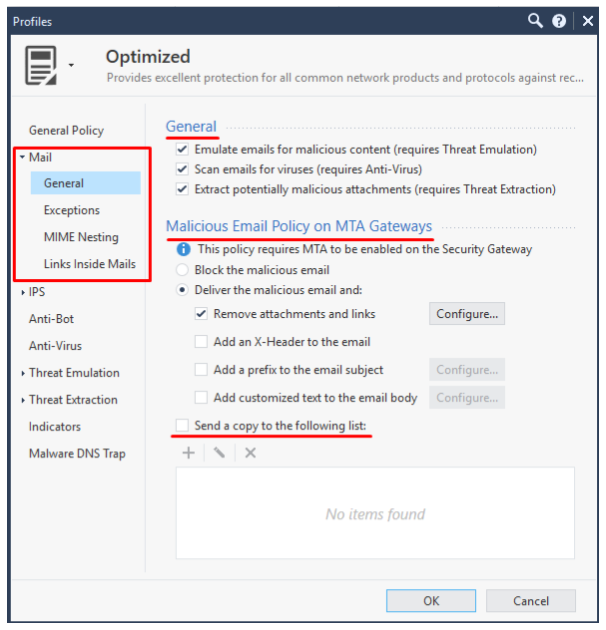

لم يعد عليك الانتقال إلى سطر الأوامر بعد الآن للمراقبة واستكشاف الأخطاء وإصلاحها. بالإضافة إلى ذلك ، بدءًا من الإصدار R80.20 ، تم نقل وظيفة MTA إلى علامة تبويب منفصلة في إعدادات ملف تعريف منع التهديدات:

أهم النقاط:

- الآن يمكن التحقق من مرفقات البريد ليس فقط بواسطة صندوق الحماية (في وضع MTA). أولاً ، سيتم فحص الملفات والروابط الموجودة في الرسالة بواسطة محرك مكافحة الفيروسات. هذا مفيد للغاية من حيث أداء الجهاز ، كما إذا كان الملف عبارة عن برامج ضارة معروفة ، فسيتم تجاهلها دون إرسالها إلى صندوق الحماية.

- الآن يمكن إرسال جميع الرسائل المحظورة إلى بريد إلكتروني مخصص وبالتالي تنظيم نوع من الحجر الصحي. هذا مفيد إذا كنت بحاجة إلى الوصول إلى رسالة محظورة.

على حد علمي ، في الوقت الحالي ، تم تشكيل فريق مخصص في Check Point ، والذي يتعامل حصريًا مع وظائف MTA. لذلك هناك مزيد من التحسينات قاب قوسين أو أدنى (R80.30 موجود بالفعل في برنامج EA).

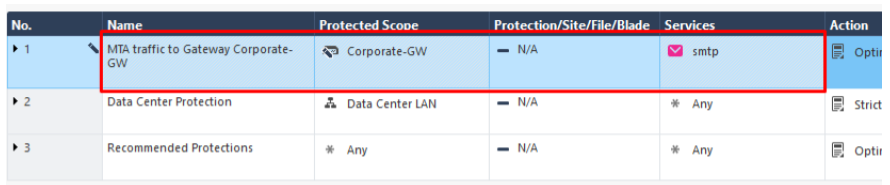

3. قم بعمل قاعدة منفصلة لمنع التهديدات لـ MTA

نقطة أخرى مهمة. يجب أن يكون هناك ملفات تعريف مختلفة لحركة مرور الويب والبريد الإلكتروني. يجب أن تبدو القاعدة كما يلي:

إذا كنت تستخدم R80.20 ، فسيتم إنشاء هذه القاعدة تلقائيًا عند تشغيل MTA.

4. مكافحة الفيروسات للبريد الإلكتروني

كما ذكر أعلاه ، في 80.20 لدينا الفرصة لاستخدام "محرك" مكافحة الفيروسات للتحقق من المرفقات والارتباطات التشعبية. هذا يرتبط تماما مع احتياجاتنا. إذا نظرت إلى الإحصائيات في البداية ، يمكنك أن ترى أنه بالإضافة إلى المستندات الكلاسيكية وملفات

exe و

url تشكل تهديدًا.

بادئ ذي بدء ، تحتاج إلى حظر جميع أنواع الملفات غير الضرورية على الإطلاق التي يمكن إرسالها كمرفقات (وليس فقط exe). من الأسهل قول ما يستحق المغادرة: pdf ، doc ، xls ، ppt. الرمز البريدي ، رر ، 7zip وغيرها من تنسيقات الملفات المكتبية الشعبية. ولكن يجب حظر البرامج النصية المختلفة وأرشيفات Linux والملفات القابلة للتنفيذ.

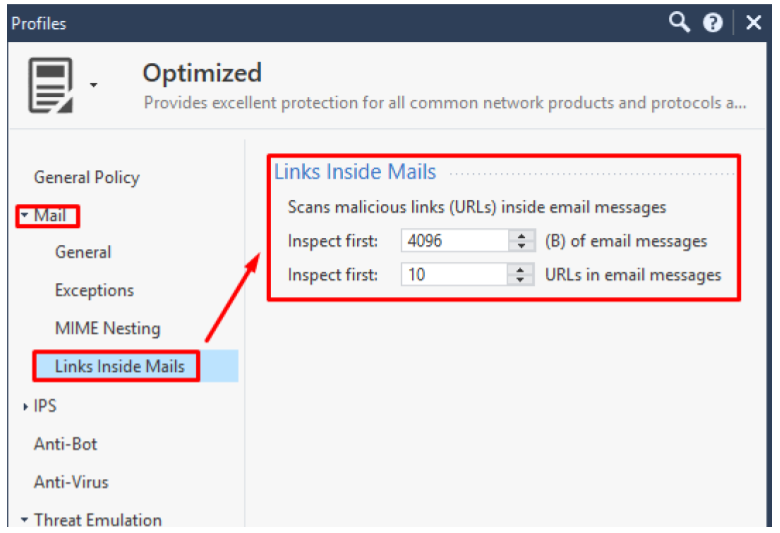

لا تنسَ أيضًا التحقق من عنوان url في محتويات الرسالة:

لجميع أنواع الملفات التي نسمح بها ، من الضروري بطبيعة الحال تكوين المسح العميق.

5. مضاهاة التهديد واستخراج التهديد

Mail هو المتجه الرئيسي للهجمات المستهدفة ، أي الهجمات لتكون على استعداد ل. في معظم الأحيان ، تستخدم هذه الهجمات نقاط الضعف في اليوم صفر (0 يوم). وهنا تحليل التوقيع هو عاجز. لذلك ، إذا قررت استخدام حلول فئة الحماية ، فسيكون البريد الإلكتروني هو المكان الأول الذي يجب عليك تطبيقه فيه. بالنسبة لجميع الملفات المسموح بها (في برامج مكافحة الفيروسات) ، يجب أن نستخدم وظائف صناديق الحماية. هذا لا ينطبق فقط على حلول Check Point.

من حيث تكوين محاكاة مضاهاة البريد الإلكتروني ، كل شيء متطابق ، كما هو الحال بالنسبة للويب. فقط تأكد من تمكين المحاكاة لجميع الملفات المسموح بها (عن طريق مكافحة الفيروسات). مرة أخرى ، إذا نظرت إلى إحصائياتنا ، فإن أخطر أنواع الملفات هي doc و pdf و rtf و xls.

تأكد أيضًا من استخدام Threat Extraction لتنظيف المحتوى النشط.

في الوقت نفسه ، بالنسبة للمستندات مثل

pdf و

doc ، تأكد من تكوين التحويل إلى pdf. في هذه الحالة ، لا يتعين عليك الاعتماد على مضاهاة التهديد. علاوة على ذلك ، مع وجود حكم إيجابي ، سيتمكن المستخدم من تنزيل الملف الأصلي (في 95٪ من الحالات ، لا يحتاج أي شخص إلى الأصل).

توصيات عامة

المبدأ الرئيسي لحماية محيط الشبكة هو تقليل مساحة الهجوم. للقيام بذلك ، لدينا مجموعة كبيرة من الآليات:

- الحد من المنافذ المسموح بها على مستوى جدار الحماية ؛

- الحد من التطبيقات المستخدمة في شبكة الشركة ؛

- تقييد الوصول إلى الموارد الضارة ؛

- حظر نوع المحتوى غير المرغوب فيه (الملفات القابلة للتنفيذ ، وما إلى ذلك) ؛

- تمكين التفتيش SSL لرؤية الصورة كاملة.

بدون هذه الخطوات ، تكون جميع الإجراءات الأخرى عديمة الفائدة. بعد تقليل مساحة الهجوم ، يجب أن نستخدم طرق تحليل التوقيع إلى الحد الأقصى ، مثل:

- مكافحة الفيروسات

- IPS

- مكافحة بوت

- مكافحة البريد المزعج.

وبعد ذلك ، يمكننا الانتقال إلى أدوات أثقل ، مثل صندوق الرمال:

- مضاهاة التهديد ؛

- استخراج التهديد.

سيساعد هذا النهج الثابت في تحسين حماية محيط الشبكة بشكل كبير. هذا النهج عالمي ومناسب لجميع حلول NGFW تقريبًا.

مواد إضافية

إذا كنت مهتمًا بهذا الموضوع ، فينصح باستخدام الموارد التالية على الأقل:

يمكنك إجراء تدقيق مجاني لإعدادات أمان Check Point

هنا.سرعان ما نخطط لإطلاق دورة قصيرة ، مع عرض لجميع هذه الوظائف. لذلك ترقبوا! (

كيه ،

برقية ).