دراسة

موجة جديدة

من البريد المزعج في روسيا ، وجهنا انتباهنا إلى هجوم آخر. منذ منتصف يناير 2019 ،

تم الانتهاء من

حملة "أحبك" الشهيرة وأعيد توجيهها إلى اليابان ، حيث يتم استخدامها لتوزيع برنامج التشفير GandCrab 5.1.

وفقًا للقياس عن بُعد ، تم إطلاق أحدث إصدار من برنامج "Love you" في 28 يناير 2019 ، وكان نشاطه يبلغ ضعف ما كان عليه في الأصل (انظر الرسم البياني أدناه). كما هو الحال في منتصف يناير ، يتم توزيع مجموعة من الحمولات الخبيثة مع بعض التحديثات عبر البريد العشوائي. لذلك ، رأينا محاولات لتنزيل cryptominer ، وبرنامج لتغيير إعدادات النظام ، ومحمل الإقلاع الخبيث ، ودودة Phorpiex ، وكذلك برنامج تشفير GandCrab الإصدار 5.1.

الشكل 1. اكتشاف مرفقات جافا سكريبت الضارة الموزعة في حملة "أحبك" وأحدث موجة من

الشكل 1. اكتشاف مرفقات جافا سكريبت الضارة الموزعة في حملة "أحبك" وأحدث موجة من e

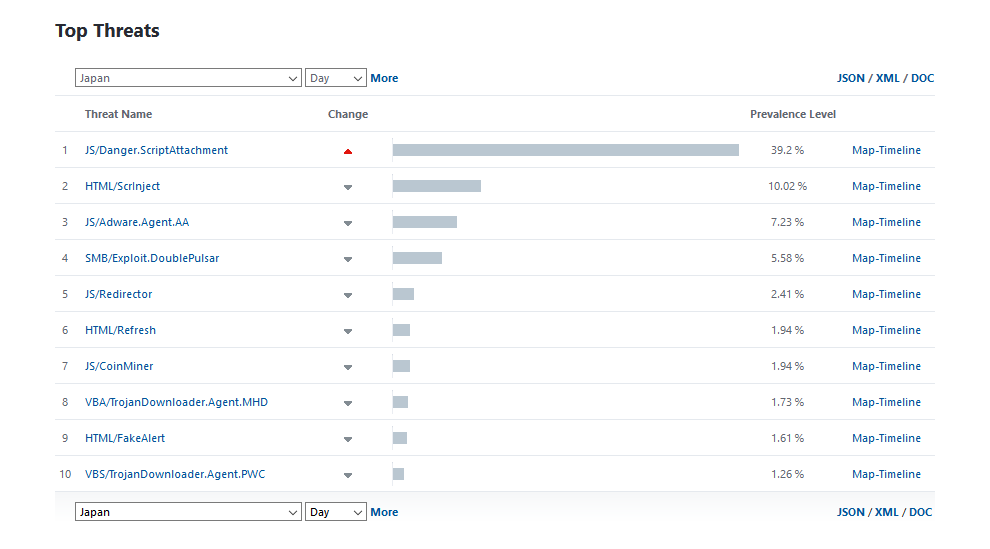

اعتبارًا من 29 يناير 2019 ، كانت الغالبية العظمى من عمليات الكشف موجودة في اليابان (95٪) ، وتم اكتشاف عشرات الآلاف من رسائل البريد الإلكتروني الضارة كل ساعة. في نفس اليوم ، كانت JS / Danger.ScriptAttachment (ESET المصنفة كجافا سكريبت ضارة موزعة عبر مرفقات البريد الإلكتروني) رابع أكثر تهديد مكتشف في العالم والرقم 1 في اليابان (انظر أدناه).

الشكل 2. كان JS / Danger.ScriptAttachment التهديد رقم 1 في اليابان اعتبارا من 29 يناير

الشكل 2. كان JS / Danger.ScriptAttachment التهديد رقم 1 في اليابان اعتبارا من 29 ينايرسيناريو الهجوم

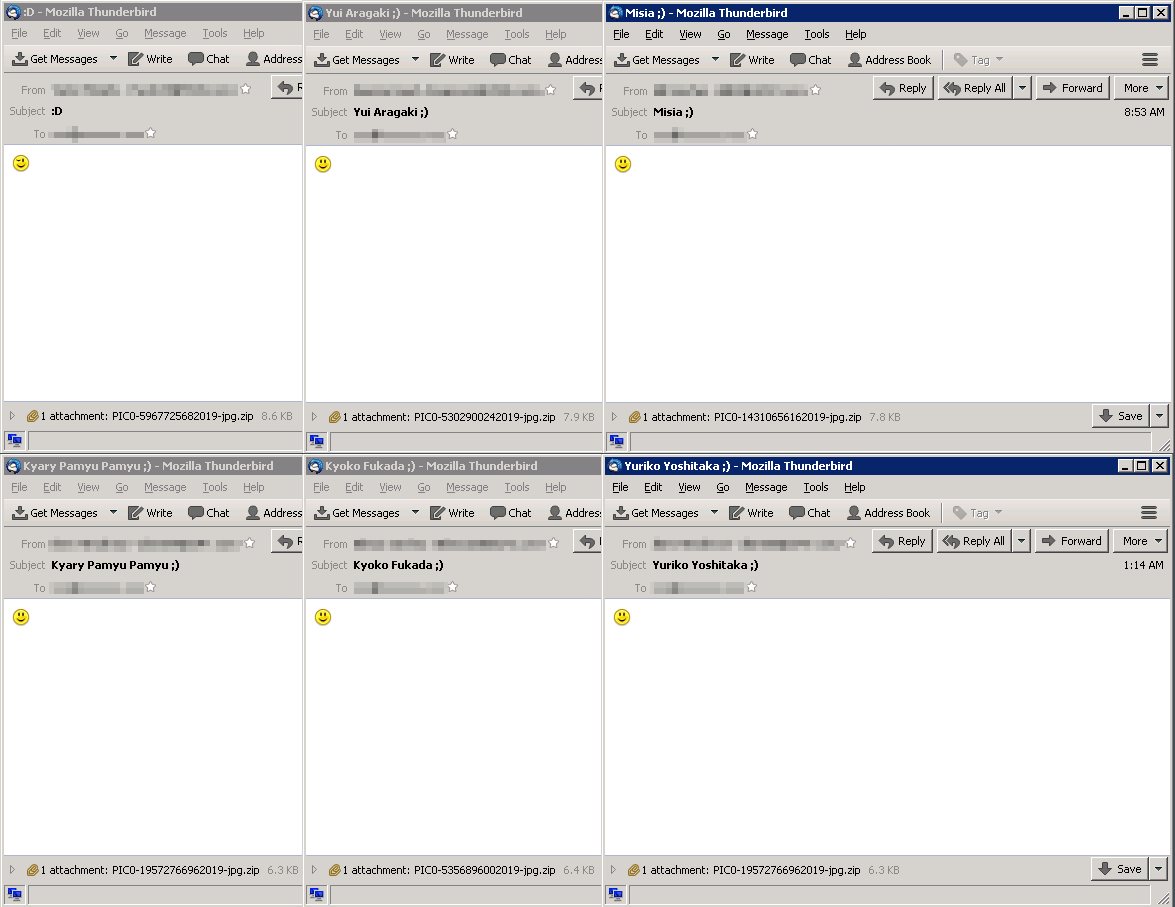

في الحملة الأخيرة ، غيّر المهاجمون نصوص الرسائل ، وانتقلوا من كلمة "Love You" في سطر الموضوع إلى العناوين المتعلقة باليابان. بقيت العديد من الابتسامات في موضوع وجسم الرسالة.

موضوعات الحروف التي رأيناها خلال التحليل:

- يوي أراجاكي ؛)

- كياري باميو باميو ؛)

- كيوكو فوكادا ؛)

- يوريكو يوشيتاكا ؛)

- شينا رينغو ؛)

- Misia ؛)

(عرض رجال الأعمال اليابانيين)

المرفقات الخبيثة التي تمت دراستها هي أرشيفات ZIP متنكّرة كصور بأسماء التنسيقات PIC0- [رقم مكون من 9 أرقام] 2019-jpg.zip. يوضح الشكل أدناه أمثلة على هذه الرسائل.

الشكل 3. أمثلة على رسائل البريد الإلكتروني العشوائي من الحملة اليابانية

الشكل 3. أمثلة على رسائل البريد الإلكتروني العشوائي من الحملة اليابانيةيحتوي أرشيف zip على ملف javascript يحمل الاسم بالتنسيق نفسه ، ولكنه ينتهي بـ .js فقط. بعد استخراج JavaScript وتشغيله ، يتم تحميل حمولة المرحلة الأولى من خادم C & C للمهاجمين - وهو ملف EXE تم اكتشافه بواسطة منتجات ESET مثل Win32 / TrojanDownloader.Agent.EJN. عناوين URL التي تستضيف هذه الحمولة لها مسار ينتهي بـ bl * wj * b.exe (تم تغيير اسم الملف) و krabler.exe ؛ يتم تحميل هذه الحمولة في C: \ Users \ [اسم المستخدم] \ AppData \ Local \ Temp [عشوائي] .exe.

حمولة المرحلة الأولى تقوم بتنزيل أحد الحمولات النهائية التالية من خادم C&C نفسه:

- GandCrab الإصدار 5.1 التشفير

- cryptominer

- دودة Phorpiex

- أداة تحميل التشغيل التي تعمل وفقًا لإعدادات اللغة (يتم تنزيل الحمولة فقط إذا كانت إعدادات لغة الكمبيوتر المصاب تتوافق مع الصين أو فيتنام أو كوريا الجنوبية أو اليابان أو تركيا أو ألمانيا أو أستراليا أو المملكة المتحدة)

- برنامج لتغيير إعدادات النظام

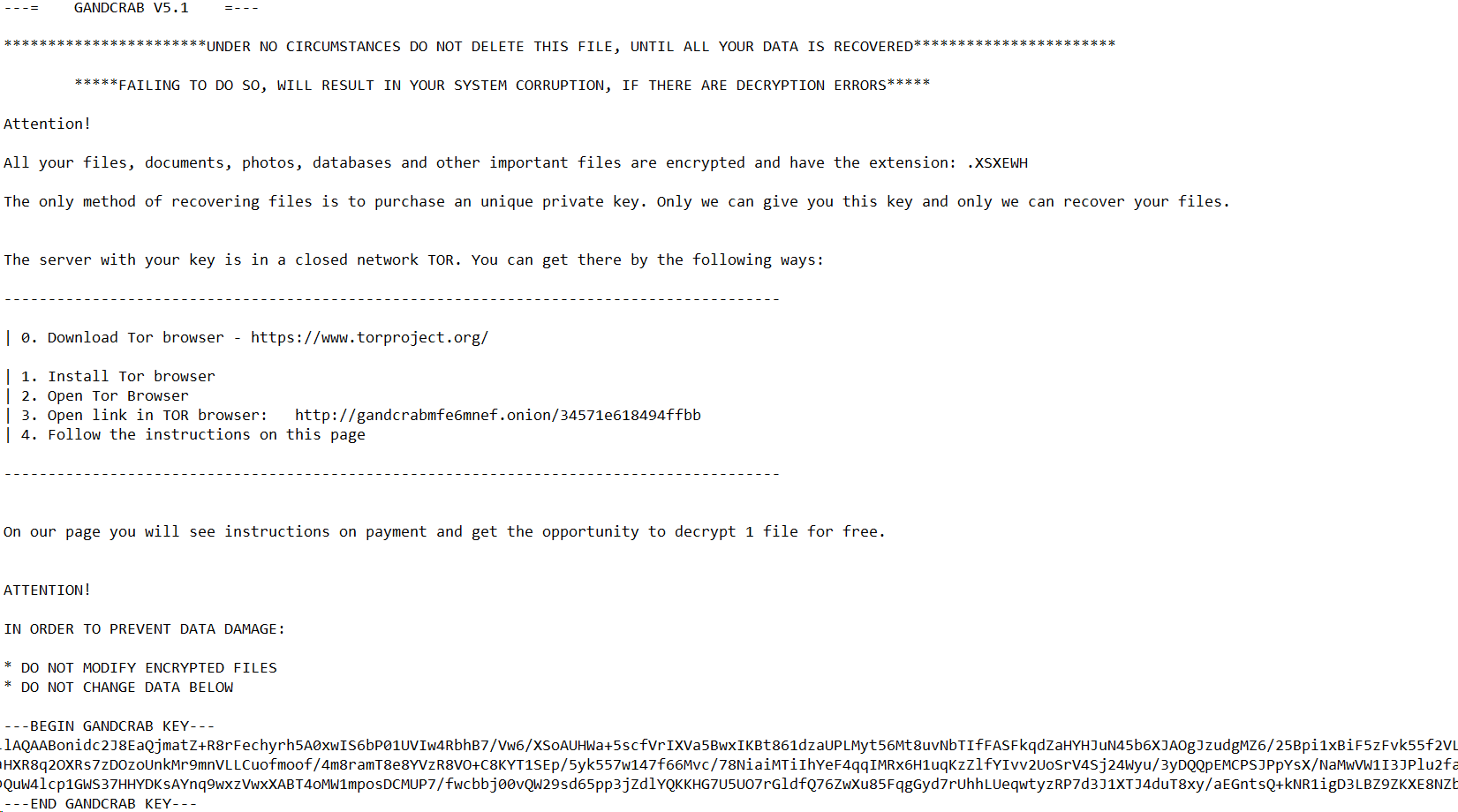

يقوم GandCrab 5.1 بتشفير الملفات عن طريق إضافة ملحق عشوائي مكون من خمسة أحرف إلى أسمائهم. يتم إنشاء طلبات الفدية التي تحتوي على هذا الملحق في أسماء الملفات ومحتوياتها في كل مجلد متأثر بالمشفّر.

الشكل 4. GandCrab v5.1 طلب إعادة الشراء

الشكل 4. GandCrab v5.1 طلب إعادة الشراءيتم تنزيل حمولة هذه الحملة من عنوان IP 92.63.197 [.] 153 ، والذي يتوافق تحديد الموقع الجغرافي مع أوكرانيا. تم استخدام العنوان في حملة "أحبك" منذ منتصف يناير.

مؤشرات التسوية

أمثلة لتجزئة مرفقات ZIP الضارة8551C5F6BCA1B34D8BE6F1D392A41E91EEA9158B

BAAA91F700587BEA6FC469FD68BD8DE08A65D5C7

9CE6131C0313F6DD7E3A56D30C74D9E8E426D831

83A0D471C6425DE421145424E60F9B90B201A3DF

57F94E450E2A504837F70D7B6E8E58CDDFA2B026كشف ESET: JS / Danger.ScriptAttachment

جافا سكريبت لودر أمثلة تجزئةcfe6331bdbd150a8cf9808f0b10e0fad4de5cda2

c50f080689d9fb2ff6e731f72e18b8fe605f35e8

750474ff726bdbd34ffc223f430b021e6a356dd7

1445ea29bd624527517bfd34a7b7c0f1cf1787f6

791a9770daaf8454782d01a9308f0709576f75f9كشف ESET: JS / TrojanDownloader.Agent.SYW أو JS / TrojanDownloader.Nemucod.EDK

أمثلة على المرحلة الأولى من تجزئة الحمولة الصافية47C1F1B9DC715D6054772B028AD5C8DF00A73FFCكشف ESET: Win32 / TrojanDownloader.Agent.EJN

أمثلة عن تجزئة الحمولة الصافية النهائيةGandCrab

885159F6F04133157871E1D9AA7D764BFF0F04A3 Win32 / Filecoder.GandCrab.E encryptor

14E8A0B57410B31A8A4195D34BED49829EBD47E9 Win32 / CoinMiner.BEX

Worm Phorpiex

D6DC8ED8B551C040869CD830B237320FD2E3434A Win32 / Phorpiex.J

اللودر

AEC1D93E25B077896FF4A3001E7B3DA61DA21D7D Win32 / TrojanDownloader.Agent.EEQ

برنامج لتغيير إعدادات النظام

979CCEC1DF757DCF30576E56287FCAD606C7FD2C Win32 / Agent.VQU

خادم C & C المستخدم في الحملة92.63.197[.]153