في 5 فبراير ، احتفل العالم بيوم

الإنترنت الآمن . تم إنشاء العطلة للترويج للأفكار لتطوير شبكة ويب أكثر أمانًا. سبب وجيه لاستدعاء أدوات مفيدة للعمل من شأنها أن تساعد ليس فقط المتخصصين في أمن المعلومات. بادئ ذي بدء ، تحتاج إلى رعاية العنصر الأكثر ضعفا في نظام الأمن - المستخدمين النهائيين.

سنتحدث عن مشاكل ليست نموذجية للغاية والعديد من التطبيقات غير المعروفة التي تجعل الشبكة آمنة قدر الإمكان. نركز أيضًا على التهديدات المحتملة - سيكون من المفيد معرفة مسؤولي النظام كجزء من التدريب المتقدم.

تدابير مكافحة الأفراد

المصدر

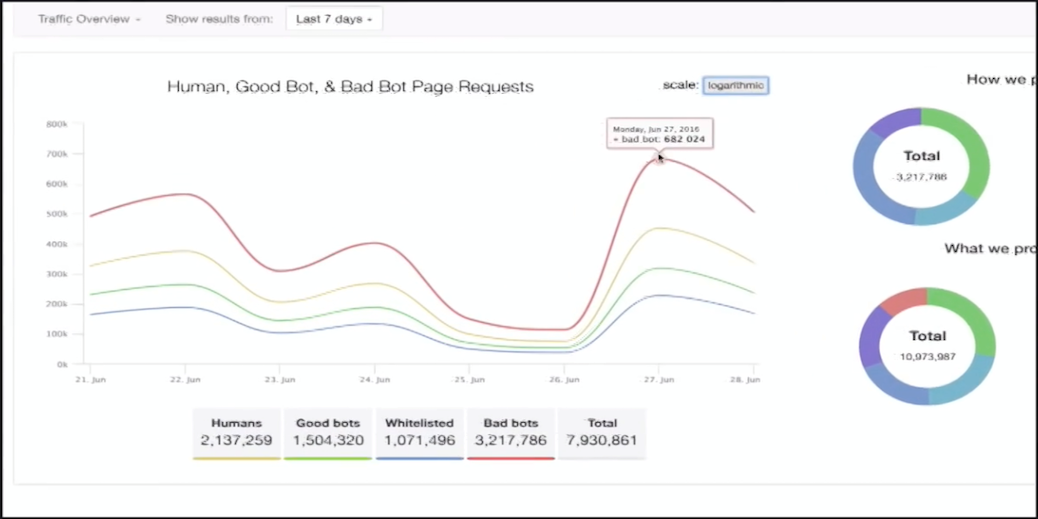

المصدرفي عام 2018 ، تم إنشاء 42.2٪ من إجمالي عدد الزيارات على الشبكة

بواسطة برامج الروبوت ، حيث تم تحديد 21.8٪ من خلال برامج الروبوت الضارة. جاء حوالي 82.7 ٪ من حركة السير الخبيثة من مراكز البيانات. تبين أن 74٪ من برامج الروبوت "صعبة أو معقدة إلى حد ما" ، وقادرة على تجنب الاكتشاف أو على الأقل محاولة القيام بذلك.

بالإضافة إلى ذلك ، يتم تنفيذ الهجمات التي تستهدف اعتراض الحسابات ضد جميع مواقع الإنترنت مرتين في الشهر على الأقل. بالمناسبة ، أشارت

الدراسة نفسها إلى أن التدابير الوقائية الأكثر نشاطًا ضد البوت تستخدم في روسيا. ليس هناك شك في أنه في عام 2019 ستزداد الهجمات من الناحية الكمية وفي التعقيد.

تعتبر Distil Networks منبرًا مثيرًا للاهتمام للكشف عن برامج الروبوت والقضاء على عواقب أنشطتها. إنه يوفر مجموعة متنوعة من الأدوات لحماية المواقع وواجهات برمجة التطبيقات من الكشط على شبكة الإنترنت (استخراج البيانات من الموقع) ، وتسرب البيانات ، وسرقة الحساب ، والاحتيال في المعاملات ، والمسح غير المصرح به للثغرات الأمنية ، والبريد العشوائي ، والاحتيال في الإعلانات الرقمية ، وهجمات DoS.

تستخدم الشركة العديد من التقنيات لتحليل سلوك المستخدم: حركات الماوس وأنماط التمرير مع بيانات التحليل الطولية والتعرف الفردي - أكثر من 40 معلمة لكل زائر.

إذا تم التعرف على الزائر على أنه روبوت ، نتيجة لعملية التحقق ، فسيحصل على علامة مقابلة وسيكتشفها النظام ، حتى إذا قطع الاتصال ويحاول إعادة الاتصال بعناوين IP عشوائية أو من خلال وكلاء مجهولين.

تتيح لك الأداة معرفة كيفية وصول الروبوتات والبوتنت إلى صفحات الويب الخاصة بك ، وتقارير عن نجاح أو فشل تدابير مكافحة الأفراد ، مثل اختبار CAPTCHA.

حصلت الشركة على

أعلى تصنيف في

تصنيف مستقل ، والذي قام بتقييم قدرات الكشف عن الهجمات ، والاستجابة لها ، وتشغيل الواجهة ، والبحث عن التهديدات ، وإعداد التقارير والتحليل ، وردود الفعل وغيرها من المعالم.

أدوات التعاون الملف

المصدر

المصدريوجد في العالم عدد كبير من تطبيقات التعاون في الملفات - Dropbox و SugarSync و Syncplicity و Box و Citrix ShareFile و Microsoft OneDrive و Google Drive و Egnyte و Oxygen Cloud وما إلى ذلك. تساعد كل هذه الحلول على العمل بفعالية مع المحتوى ومشاركة الملفات ومزامنة أي أنواع من المستندات على جميع أجهزة المستخدم ودعم تنفيذ المهام الموجهة للمستندات واحتياجات عمليات عمل الشركات الصغيرة والكبيرة. ومع ذلك ، ليست كل الحلول آمنة.

حدثت الحالة الأكثر أهمية في عام 2012 ، عندما تمكن المتسللين من الاستيلاء على كلمات مرور موظفي Dropbox. نتيجةً لذلك ، سُرق ملف يحتوي على عناوين بريد إلكتروني خاصة بالمستخدمين - تعرفت الشركة على الفور على التسريب ، لكنها أخفت نطاقه. بعد أربع سنوات ،

تبين أن التسرب كان أكثر خطورة: تم نشر ملف تفريغ على الشبكة يحتوي على أكثر من 68 مليون حساب مستخدم لـ Dropbox: عناوين البريد الإلكتروني وكلمات مرور التجزئة.

على هذه الخلفية ، ازداد الطلب على تطبيقات التعاون المؤسسي الآمنة. من بين حلول SaaS الأكثر أمانًا لمشاركة المحتوى والتعاون ، Box و Huddle و ShareFile و Syncplicity و Intralinks VIA. ومع ذلك ، لا يمكن الوثوق بها إلا إلى حد ما - غالبًا ما توفر الشركات أنظمة مغلقة أمام عمليات التدقيق الخارجية ، ومن المستحيل الحكم على وجود الثغرات الأمنية حتى تظهر الأخبار الأولى حول الاختراق.

في جميع الأنظمة المقدمة ، يتم تشفير الملفات ، ويتلقى أصحابها نظامًا مرنًا لتوزيع حقوق الوصول. في Intralinks VIA وبعض الحلول المماثلة ، يمكن للمسؤول في أي وقت معرفة أي من المستخدمين والمستندات التي تم عرضها ، وكذلك حذف الملفات المرسلة المخزنة على الوسائط الخارجية وجميع نسخهم. هذه الفرصة تستحق الاهتمام. ربما يكون أكثر فائدة من الوصول إلى سعة تخزينية غير محدودة لكل حساب.

تحليل حركة النقطة الواحدة

المصدر

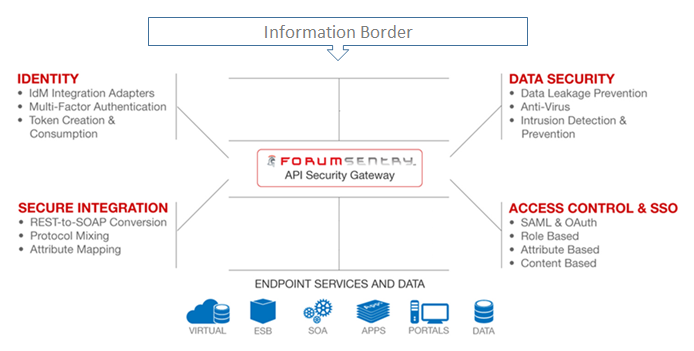

المصدرفي أنظمة المؤسسات الحديثة ، أصبحت القناة الرئيسية للمعاملات التجارية واجهات برمجة التطبيقات التي قد لا تكون محمية بشكل كاف. يتعرض أمان طلبات واجهة برمجة التطبيقات البسيطة للخطر بسبب استخدامه في بيئات مختلفة - مع وصول محلي أو سحابة أو هجين. أصبح التفتت من حيث الوصول مشكلة بالنسبة للعديد من واجهات برمجة التطبيقات التي تعمل مع البيانات الحساسة.

أفضل حل لهذه المشكلة هو استخدام بوابة API. في الشكل العادي ، توضع أي بوابة ، كقاعدة عامة ، على محيط الشبكة وتؤدي وظائف جدار الحماية وتدفق برامج مكافحة الفيروسات ومكافحة الروبوت ونظام IPS ، مما يمنع تسرب البيانات ويمنح الموظفين التحكم في الوصول إلى موارد الشركة. على الرغم من أنه يجب ملاحظة أن مطوري واجهة برمجة التطبيقات (API) غالباً ما يضعون وظائفهم ووقت تشغيلهم قبل الأمن.

تعمل بوابة API كخادم ، وهي نقطة الدخول الوحيدة في النظام. يوفر واجهة برمجة تطبيقات مخصصة لكل عميل ، ولكن قد يكون له مسؤوليات أخرى ، مثل المصادقة ، والرصد ، وموازنة التحميل ، والتخزين المؤقت ، وإنشاء وإدارة الاستعلام ، ومعالجة الاستجابات الثابتة.

أظهر Netflix مثالًا جيدًا لاستخدام بوابة API. في البداية ، حاولت الشركة توفير API عالمي لخدمات البث. ومع ذلك ،

اكتشفت بسرعة أنه لا يعمل بشكل صحيح بسبب مجموعة متنوعة من الأجهزة وميزاتها الفريدة. يستخدم Netflix اليوم بوابة API التي توفر واجهة برمجة تطبيقات مخصصة لكل جهاز.

مثال سيء هو خبز بانيرا. في عام 2017 ، اتضح أنه بسبب خطأ في واجهة برمجة التطبيقات ، كانت الشركة مسؤولة عن تسرب 37 مليون سجل عميل. تحتوي البيانات المسربة على أسماء وتواريخ الميلاد وعناوين البريد وأرقام الأربعة الأخيرة من أرقام بطاقات الائتمان. من المضحك أنه بعد ثمانية أشهر من اكتشاف الخطأ ، لم

يتم حل المشكلة .

توفر بوابة أمان واجهة برمجة تطبيقات Sent Sentry (يجب عدم الخلط بينها وبين

مراقبة أخطاء

Sentry ) إنشاء واجهات برمجة تطبيقات "خالية من الكود" لدمج النظم القديمة والأنظمة الحديثة ، وربط التقنيات السحابية والجوّالة ، وتوزيع تطبيقات وخدمات الأعمال بأمان خارج المؤسسة.

يدعم Forum Sentry العديد من أساليب المصادقة والترخيص ، بما في ذلك Basic Auth و OAuth 2.0 ، ويستورد SOAP API ، ويحولها إلى REST. بالإضافة إلى ذلك ، بفضل حماية واجهات برمجة التطبيقات وتطبيق سياسات الأمان في هذه الاتصالات ، يمكن للخدمة أيضًا حماية الشبكة الأساسية.

حماية الدفع

المصدر

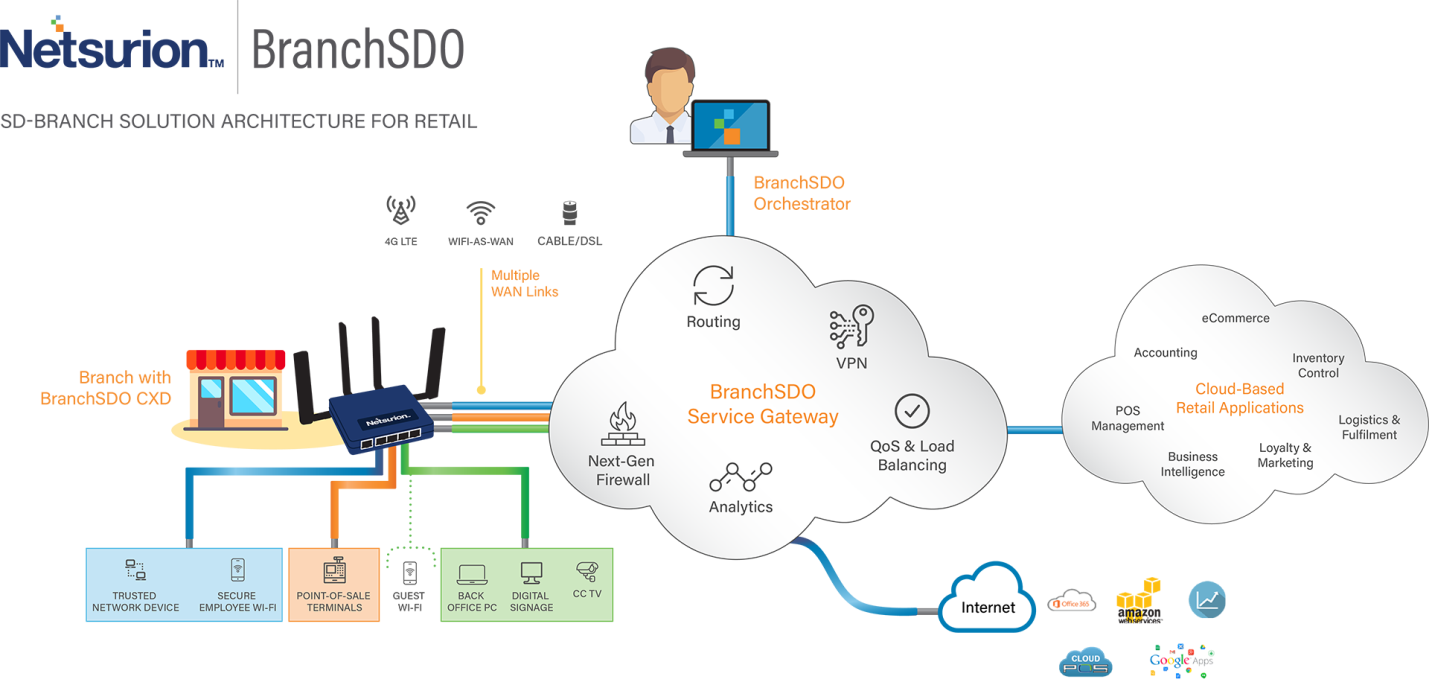

المصدرفي البيع بالتجزئة ، يوجد معيار أمان

PCI DSS (معيار أمان بيانات بطاقة الدفع للصناعة). إنه ينظم أنشطة المنظمات العاملة مع بطاقات الائتمان الخاصة بأنظمة الدفع الرئيسية ، بما في ذلك Visa و MasterCard و American Express و Discover و JCB. يتكون PCI DSS من 12 متطلبات أساسية ، مقسمة إلى أكثر من 200 شرط.

يحتوي المعيار على قسم كامل حول كيفية تطوير البرامج التي تعمل على PCI DSS. علاوة على ذلك ، يتم التحقق من جميع أحكام المعيار من قبل مدقق معتمد مع وضع QSA (مؤهل الأمن المؤهل). لديه الحق في التحدث مع أحد موظفي بوابة الدفع ، ودراسة إعدادات مكونات النظام ، والتقاط لقطات شاشة ومشاهدة "كيفية عمله".

كل هذه المتطلبات تمثل مشكلة خطيرة للشركات التي يجب أن تضمن معالجة وتخزين ونقل معلومات بطاقة الائتمان في بيئة آمنة. إذا كان لديك شبكة من مئات المتاجر ، فمن الصعب تنظيم التحكم الأمني المتزامن في جميع النقاط ، مع مراعاة جميع المتطلبات الحالية. لتنفيذ هذه المهمة ، يمكنك استخدام خدمات العديد من الخدمات. دعونا ننظر في عملهم على سبيل المثال من Netsurion Managed PCI.

توفر Netsurion حلولًا أمنية شاملة للمكتب المركزي وجميع فروع أي شبكة توزيع. في هذا المخطط ، غالبًا ما لا تملك المنافذ خارج المكتب الرئيسي أموالًا كافية لنشر حلول من هذا المستوى. يمكن تثبيت نظام Netsurion على شبكة من أي حجم ، من امتياز ضخم إلى متجر IP ، دون تكاليف دعم إضافية.

يستخدم Netsurion Managed PCI التكوين عن بُعد لجدرانه النارية المستندة إلى مجموعة النظراء في كل متجر ، ويحذر المسؤول في حالة حركة المرور المشبوهة. ما هو مهم: يمكن للنظام التحكم في حجم كل حركة المرور على البطاقات المصرفية. غالبًا ما يشير الانخفاض (وكذلك النمو) في الحجم إلى وجود مشكلة في نظام الدفع.

يمكن للخدمة أيضًا الكشف عن الأجهزة غير المصرح بها وحظرها والتي تحاول الاتصال بالشبكة. عندما تدخل معلومات بطاقة ائتمان العميل إلى الشبكة ، فإن Netsurion يساعد على ضمان نقلها فقط إلى المواقع المصرح بها.

VPN

المصدر

المصدرلقد قيل الكثير عن VPN ، لكننا سنناقش الجانب غير المعروف.

نظرًا لأن عددًا أكبر من الموظفين "يذهبون إلى العمل" من العمل الجماعي ، والمكتبات ، والمقاهي ، ومترو الأنفاق ، والفنادق وغيرها من الأماكن المشكوك فيها :) ، يلزم وجود أداة للوصول عن بُعد ، مما يجعل من السهل الاتصال من أي بيئة.

تعد الحلول متعددة البروتوكولات لهذه المشكلة مذهلة: L2TP / IPsec و OpenConnect و OpenSSH و OpenVPN و Shadowsocks و sslh و Stunnel و Tor bridge و WireGuard. العيب الرئيسي هو أن هذه الأدوات قد لا تكون دائما مريحة للمستخدمين النهائيين.

لقد صادفنا خدمة تجمع بين البساطة (كالعادة ، وتناسبها مع زر واحد) ، وقابلية للتطوير والأمان (مع درجة معينة من الثقة ، لأن الكود مغلق). تتخصص هندسة NCP في خدمات VPN الخاصة بالشركات وتوفر نقل البيانات المشفرة مع حماية إضافية للبيومترية (مثل التعرف على بصمات الأصابع أو التعرف على الوجوه).

يكتشف NCP ما الذي يمنع الاتصال ببوابة VPN الخاصة بصاحب العمل بالضبط. إذا كانت بيئة الشبكة تمنع الاتصال ، على سبيل المثال ، يسمح جدار الحماية بحركة مرور HTTPS فقط ، يستخدم عميل VPN NCP تلقائيًا وضع محاكاة HTTPS خارج نفق VPN. يتيح ذلك لعميل VPN إنشاء نفق مشفر إلى بوابة VPN الخاصة بشبكة الشركة عبر منفذ HTTPS ، مع تلبية جميع متطلبات سياسة الأمان.

يدعم NCP Secure Enterprise VPN Server الاتصال النفقي عبر عدة بروتوكولات ، مما يجعل من الممكن اختيار تقنية VPN وفقًا للعقبات التي تفرضها شبكة بيئة المستخدم. في الوقت نفسه ، يسمح النظام بالخدمة من 1 إلى 10000 مستخدم في نفس الوقت - لا يمكن أن يكون الأشخاص فقط ، ولكن أيضًا أجهزة الإنترنت الصناعي للأشياء - من أجل المعالجة الآمنة لجميع البنية الأساسية لحركة المرور والمراقبة الواردة.

كالعادة ، نرحب بالتعليقات - أضف بيانات حول موضوع الإنترنت الآمن. تحدثنا بشكل أساسي عن البيئة التي يعمل فيها موظفو الشركات الصغيرة والمتوسطة ، ولكن سنكون سعداء إذا كنت تشارك أي من أدواتك المفضلة لضمان أمن الشركات.

لا الرسائل القصيرة

البنية التحتية الحالية للاتصالات المتنقلة عفا عليها الزمن من حيث الأمن. على هابري كتب الكثير عن

اعتراض الرسائل القصيرة ،

القرصنة على الاتصالات المتنقلة . لا يعد اعتراض الرسائل النصية القصيرة الواردة مشكلة - حيث يمكن تنفيذها على مسافة كبيرة من الضحية ، حتى لو لم يقم المستخدم بتحرير الهاتف من يديه.

المشكلة هي أن الكثيرين يستخدمون رقم الهاتف باعتباره "جواز السفر الرقمي" الأساسي الخاص بهم. يوضح هذا

الفيديو من شركة Technologies Technologies كيفية كسر محفظة بيتكوين بسهولة عن طريق اعتراض رسائل SMS.

كل شبكة اليوم معرضة لخطر القرصنة بسبب القدرة على ضبط مصيدة IMSI ، وتكوين الأجهزة غير السليم ، والعيوب المعمارية في SS7. كل هذه الثغرات الواضحة والمحتملة لا يمكن إصلاحها اليوم. ربما يتعين على مشغلي الاتصالات إجراء عمليات فحص منتظمة للشبكة ، وتكوين المعدات بشكل صحيح ، ومراقبة حركة المرور بشكل مستمر ، ولكن المستخدمين ليس لديهم طريقة للتحكم في هذه الإجراءات.

لم يتم تصميم رسائل SMS لتكون آمنة. هناك بعض الخطوات المحددة التي يمكنك اتخاذها للتوقف عن استخدامها. على سبيل المثال ، ضع تطبيق Authy للمصادقة ثنائية العوامل. بالإضافة إلى ذلك ، يمكن للتطبيق إنشاء نسخ احتياطية لقاعدة البيانات ، وتشفير البيانات والنسخ الاحتياطية في السحابة ، والمزامنة على أجهزة متعددة.

لا يزال من الصعب التخلي عن الرسائل النصية القصيرة تمامًا عند تقديم رموز سرية للدخول واستعادة كلمة المرور والمهام المماثلة ، لأن هذا وسيلة نقل بسيطة إلى حد ما وبأسعار معقولة للمستخدمين. ولكن أكثر وأكثر نشاطًا هو الانتقال لدفع الإخطارات ومولدات الشفرة غير المتصلة بالإنترنت.