أسارع إلى تحذير القراء: هذه المقالة مكتوبة للعلم فقط ، ولا تدعو بأي حال إلى أي عمل غير قانوني. المؤلف غير مسؤول عن أي أعمال غير قانونية يرتكبها أشخاص يستخدمون المعلومات الواردة في هذه المقالة.

تحية للقارئ. اليوم أريد أن أتحدث عن أمان أنظمة التحكم في الوصول وإدارتها (ACS) بشكل عام ومثال على شاشات LCD الخاصة بي. سيتم فحص نقاط الضعف الرئيسية ، وكذلك محاولة ناجحة لنسخ المفاتيح. جميع التلاعب سيكون أساسا الأجهزة في الطبيعة.

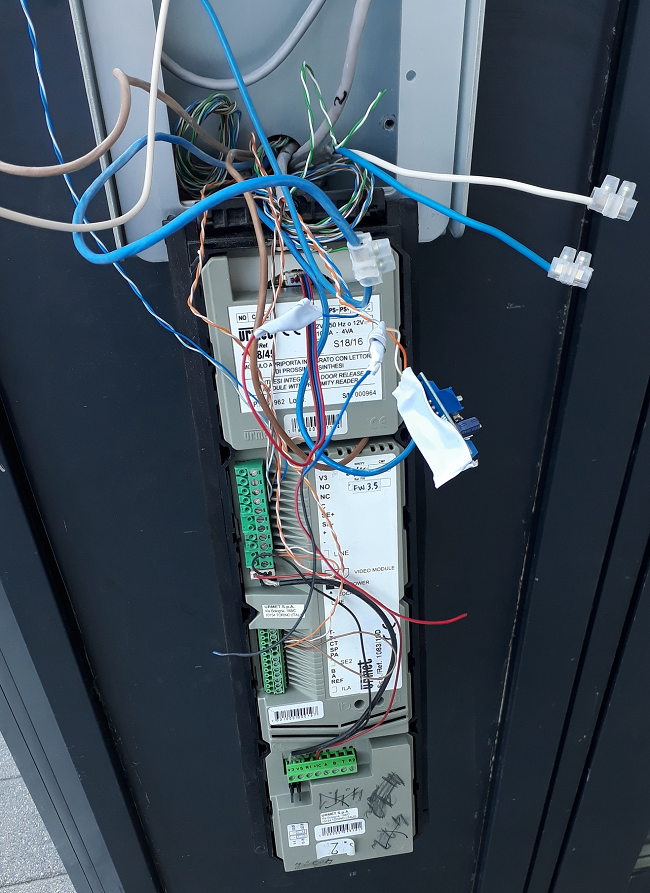

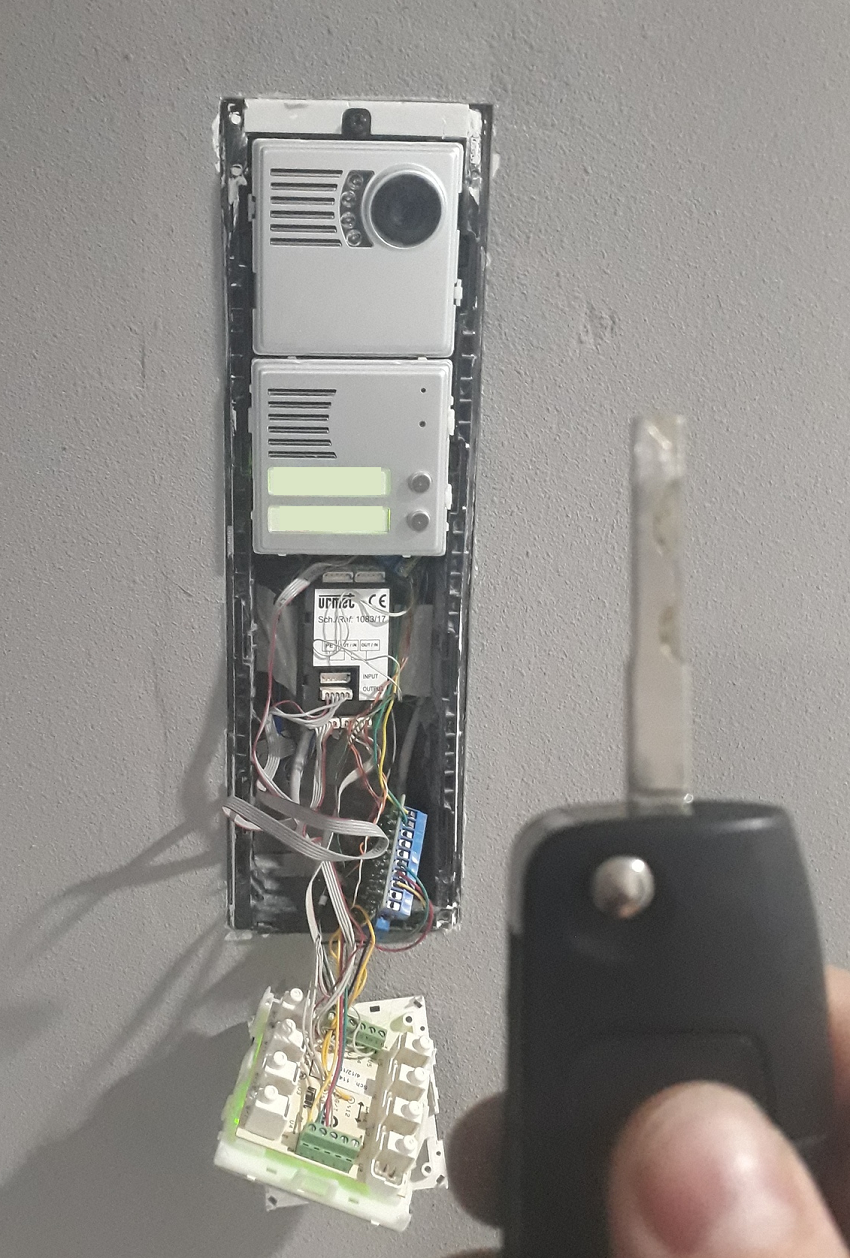

في المجمع السكني ، تم تثبيت نظام Sinthesi S2 doorphone ، وكذلك فناء / مدخل / نظام الوصول الذي أنتجته مجموعة Urmet. هذا ما يبدو رائعًا في لوحة الشارع.

حتى يوم واحد بدأت تبدو مثل هذا:

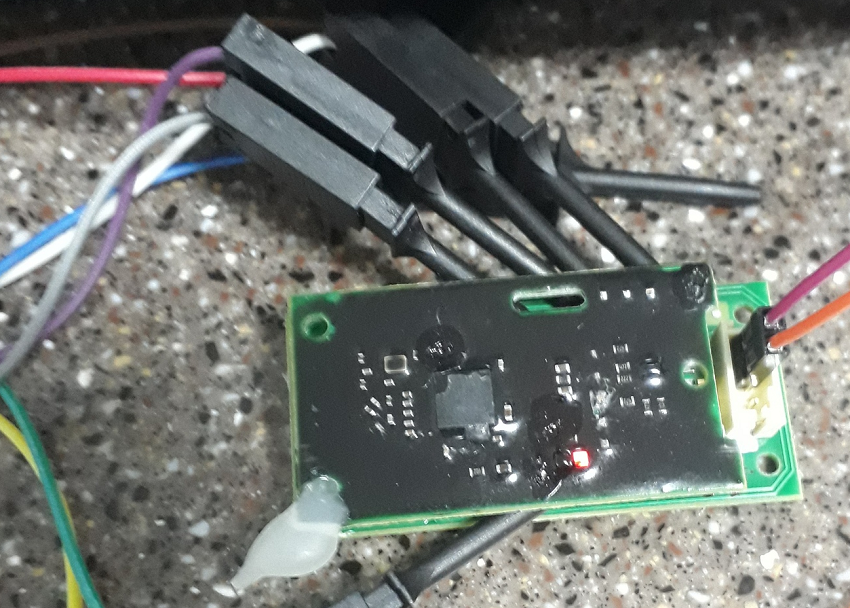

علقت مثل هذا لبضعة أيام ، ثم هاجرت إلى حاوية القمامة القريبة. كان لديه فقط قارئ ولوحة مفاتيح. لأن أحد المجالات في شركتي هو تطوير قارئات HF ، لم أتمكن من المقاومة وقررت دراسة قارئ RFID بمزيد من التفاصيل. من الوثائق وجدت فقط كتالوجًا ضخمًا يمكن أن نستنتج منه أن FD-020-017 - قارئ 13.56 ميجاهرتز مع واجهة Wiegand26. كان من الداخل شطيرة من لوحات القارئ (

MFRC531 ) و MK مع BLE (

CC2541 ) لصقها بمادة لاصقة بالذوبان الساخن على

العلبة ، والتي تم تطويرها بشكل واضح ليس لهذا اللوح.

يتم غمر لوحة MK بمركب ناعم لحماية الجزء اللاسلكي من الرطوبة. التواء المجلس في يدي ، أنا أجلته.

حتى وقت قريب ، لم يكن النظام مهتمًا بي ، نظرًا لأنه تم تشغيله جزئيًا (تعمل أقفال الوصول فقط ، لكن كان لديهم رمز وصول أعرفه ولم استخدم مفتاحًا). بعد بدء تشغيل النظام بالكامل وإلغاء رموز الوصول ، بدأت دراسته بمزيد من التفاصيل. بدأت إحدى الليالي عندما عدت إلى المنزل ووجدت أن باب الدهليز كان يعمل بالفعل وأن زوجتي كانت نائمة بالفعل. لم يكن لدي سوى أشياء جيب معي ، لكن كما اتضح فيما بعد ، كان هذا كافياً للالتفاف على كل أمن النخبة (كما يؤكد Urmet).

كل ما كنت بحاجة إليه هو فك البراغي 2 التي تمسك إطار اللوحة بمفتاح السيارة ، وإزالة الكتلين واستخدام نفس المفتاح لإغلاق قناة الترحيل التي تذهب إلى قفل باب الدهليز. الكل ...

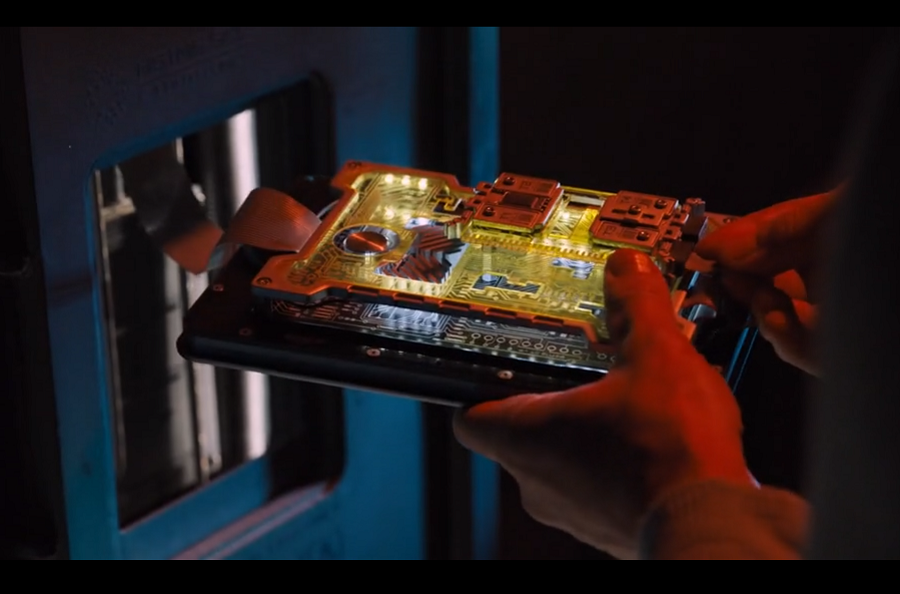

بعد هذا الحادث ، عندما أشاهد فيلم هوليوود آخر ("الركاب" (2016) على KDPV) وأرى كيف يتم فتح الأبواب فائقة السرية عن طريق إزالة لوحة الرموز ووضع المسامير على السبورة (بالضرورة مع الشرر وفتح الباب الرائع) ، أرى تمامًا الوضع الحقيقي.

في ذاكرتي ، يمكن لمعظم ACS التي رأيتها الوصول إلى القفل مباشرة من لوحة الرموز وهذه هي نقطة الضعف الرئيسية. يتم توفير كل الأمن من خلال عدد قليل من البراغي عقد هذه اللوحة ، وعلى الاعتقاد بأن هذا النظام يمكن الاعتماد عليها. ولكن في الوقت نفسه ، من الممكن زيادة حد الدخول بشكل كبير (دعنا نسميها الحماية ضد شخص لديه مفك البراغي) باستخدام الأقفال مع العقول التي يتم التحكم فيها عن طريق واجهة - حتى لو كانت أبسطها. هذا الإجراء سوف يقلل بشكل كبير من احتمال الدخول التلقائي.

مصدر البيانات

ACS LCD ككل ، تشغيلها ، رد فعل على مفاتيح أخرى ، وكذلك وسيلة لإضافة مفاتيح:

- يتم إصدار مفتاح مجاني واحد للشقة ، كل واحد التالي هو 300 روبل ، ويتم تسجيله في حساب ACS الشخصي. يمكنك شراء فقط من المملكة المتحدة. كتبت دردشة LCD أن ناسخات السوق لا يمكنها عمل نسخة مكررة - وهذا يعني أن النظام أكثر برودة من مجرد قراءة معرف المستخدم.

- عند تقديم أي بطاقة mifare أخرى ، لا يُظهر القارئ أنه يرى ذلك.

- عندما تحضر المفتاح إلى درج / أرضية أخرى ، يلتقط القارئ قراءة ، لكن لا يحدث شيء.

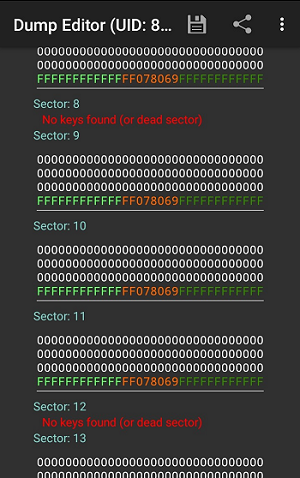

- عند قراءة محتويات المفتاح fob 8 و 12 ، تكون الكتل مخفية ولديها مفتاح وصول مختلف عن مفاتيح Mifare المعروفة. إذن السر موجود في مكان ما.

بداية العمل

بادئ ذي بدء ، قمت بنسخ Block0 (تلك التي تحتوي على معلومات UID والشركة المصنّعة) على قرص Mifare Zero وتأكدت من أن هذا لم يكن كافيًا - فوب المفتاح لم يعمل. لم يستجب القارئ حتى لعرض مثل هذا الاستنساخ. أصبح من الواضح أنك بحاجة إلى البحث عن مفتاح القطاعين 8 و 12. بعد قراءة جميع الحلي المتوفرة ، رأيت أن واحدة فقط منها تحتوي على 12 قطعة مقفلة ، والباقي تساوي صفرًا ، لذلك فمن الواضح أن السحر موجود في المربع 8.

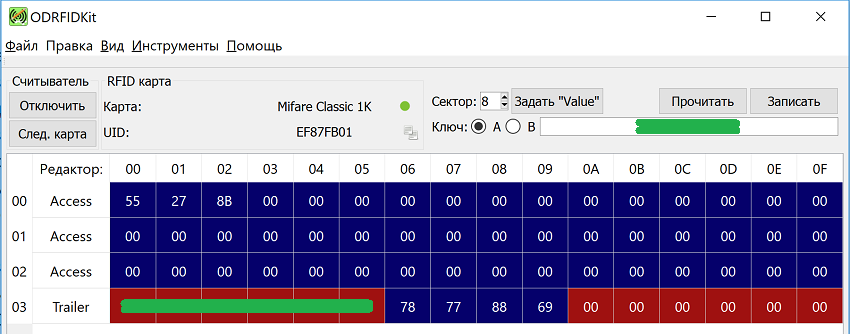

حان الوقت للحصول على قارئ موهوب وفحصه عن كثب. لذلك لدينا واجهة Fie-020-017 - 13.56 ميغاهيرتز ، Wiegand26. يتم توصيل MFRC531 و CC2541 بواسطة مشط ذو 10 أسنان. وكان يعمل بشكل مثالي على الطاولة - بدون بقية النظام. تفاعل مع المفاتيح بنفس طريقة قراءة القراء الآخرين. أولاً ، دعنا نرى ما يخرج:

الصمت بالضبط قبل تقديم سلسلة مفاتيح صالحة. بعد قراءة الواجهة ، تترك الرسالة بالتوافق التام مع

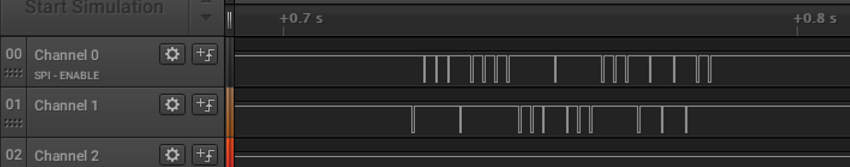

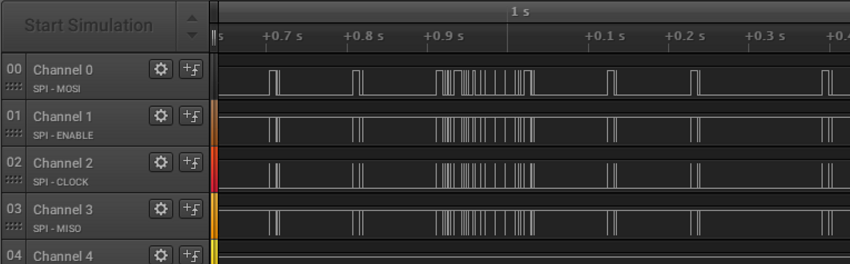

Wiegand26 . لذلك فك تشفير الحزمة التي يرسلها مفتاحي. بمساعدة متر متعدد ، قمت باستعادة pinout ، واتضح أن رقائق التواصل عن طريق SPI. نربط محلل ،

نأتي بسلسلة مفاتيح صالحة ومشاهدة التبادل بواسطة SPI:

بعد ذلك ، بدأت أنظر إلى الوثائق الخاصة

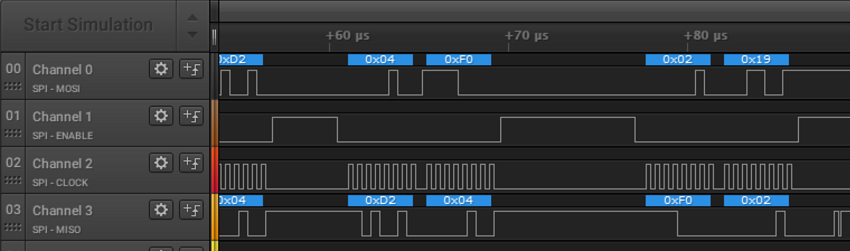

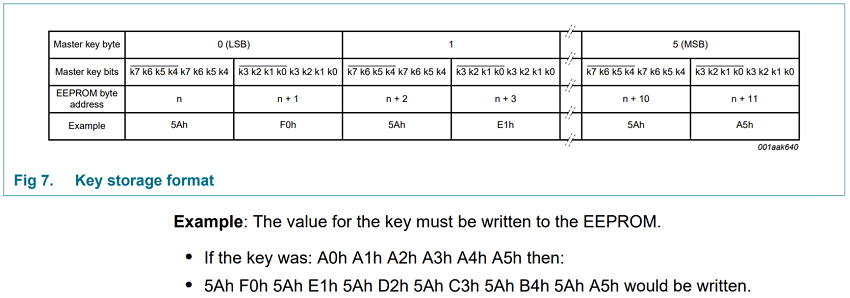

برقاقة MFRC531 وكاد أن أسقط يدي عندما رأى أن لديها EEPROM خاصًا لتخزين المفاتيح. لقد وجدت أوامر لتحميل المفتاح:

يتم تحميل الأمر 0x0B من EEPROM ، الأمر 0x19 من FIFO ، والذي بدوره يتلقى المفتاح عبر SPI. يبدو أنك إذا قمت بتحميل مفتاح من EEPROM ، فلن تكون لديّ فرصة لعكس هذا الطريق ، لكن لمفاجأة لي أنه لا يوجد أمر تبادل 0x0B ، ولكن هناك أمر 0x19

يبقى فقط لجمع المفتاح وفقا للتنسيق

وأضف إلى ورقة المفاتيح.

البنغو !!! اتضح أن المربع 8 يبدأ بـ 3 بايتات غير صفرية ، والتي تذهب إلى Wiegand عندما يتطابق مفتاح القارئ مع fob. لا علاقة لهذه البيانات بمعرف UID - على الأرجح أنها مجرد رقم تسلسلي عند إصدارها في القانون الجنائي. كان لي الخواتم الرئيسية 3 أرقام على التوالي + واحد مختلف جدا. لقد كان تسجيل الفراغ ناجحًا ، حيث قمت بدمج المفتاح إلى شاشة LCD مع مفتاح المكتب الذي يعمل بواسطة UID.

الخاتمة

لنجاح القرصنة في النظام ، أحتاج إلى أن أشكر المبرمج من Urmet Group ، الذي خدع بصراحة عند كتابة برنامج للقارئ ، لأنه إذا كان هناك جهاز قادر على القضاء على طريقة القرصنة هذه (بشكل عام بسيط جدًا) ، لا يمكنك القيام بذلك ، لا يمكنك تسمية أي شيء آخر بخلاف عمل الاختراق.

يعرف معظم أولئك الذين يعملون مع تقنية RFID أن خوارزمية تشفير

Crypto-1 المستخدمة في بطاقات Mifare (الكلاسيكية) قد تم تشققها لفترة طويلة وكان من الممكن الحصول على مفتاح الكتلة بطريقة أكثر "نظافة" ، لكنني ذهبت مباشرة.

في مشاريعنا الخاصة ، نستخدم قارئات قابلة للبرمجة مع قواميس كلمة مرور لمرة واحدة للتشفير. يتيح لك ذلك حماية نفسك من الاستنساخ إذا كانت البطاقة الأصلية متصلة بالقارئ قبل النسخ ، وإلا فسوف تكشف عن التكرار (ستتوقف البطاقة الأصلية عن العمل).