تعد الهجمات المستهدفة أخطر التهديدات السيبرانية الحديثة. تُعرف أيضًا باسم ATP (اختصار يشير إلى "التهديد المستمر المتطور"). هذه ليست فيروسات يمكن أن تصل إلى الكمبيوتر عن طريق الخطأ بسبب إهمال المستخدم. إنها ليست محاولة لاستبدال عنوان موقع شائع من أجل خداع معلومات الفوترة من المستخدمين الموثوقين. يتم إعداد الهجمات الإلكترونية المستهدفة والتفكير بها بعناية وتشكل تهديدًا معينًا.

قد يكون هدف المهاجم هو عدد من المنظمات (على سبيل المثال ، الوكالات الحكومية) والصناعات وبعض الشركات المحددة. يدرك المتخصصون في تكنولوجيا المعلومات جيدًا أن هذا النوع من الهجمات يمكن أن يتجاوز بسهولة وسائل الحماية التقليدية. واحدة من الأدوات الرئيسية للتعامل معهم هي صناديق الشبكة الشبكية. في مراجعتنا ، ستجد معلومات عن أكثر صناديق الرمل تقدماً في السوق وستكون قادرًا على اختيار الأنسب لك من حيث المعلمات في جدول مقارنة Sandbox الخاص

ما هو رمل؟ بعبارات عامة ، إنها بيئة آمنة معزولة تحاكي نظام التشغيل بجميع مكوناته - برامج التشغيل والإعدادات والبرامج المشتركة ، إلخ. في صندوق الحماية ، يمكنك تشغيل ملفات وبرامج مشبوهة لمراقبة سلوكها وفهم الغرض منها دون تعريض شبكة المؤسسة ونقاط النهاية للخطر. بشكل عام ، سيكون من الأصح استدعاء التكنولوجيا بشكل مختلف - "خلية" أو "عازل" لأن هذه الأسماء تنقل بوضوح معنى الوسيلة والغرض منها. ولكن لدينا ما لدينا.

لماذا هي صناديق الرمل ذات الصلة؟ عند القيام بهجمات مستهدفة ، غالباً ما يستخدم مجرمو الإنترنت ما يسمى بتهديدات اليوم صفر. تلك هي فيروسات واستغلالات ظهرت للتو (أو تمت كتابتها خصيصًا لهجوم معين) ولم يتم إدخالها بعد في قواعد بيانات التوقيع الخاصة بأدوات الدفاع التقليدية. نعم ، يتم تحديث قواعد البيانات في كثير من الأحيان ، ولكن في بعض الأحيان عدة ساعات تكفي لإحداث ضرر كبير. أيضًا ، يمكن أن تظل بعض البرامج الضارة غير مكتشفة لعدة أشهر بسبب سلوكها. من ناحية أخرى ، تسمح لك Sandboxes باكتشاف الأعمال الضارة في بيئة آمنة ، حيث يمكن أن يحاول برنامج ضار محاولة إلحاق الضرر قدر الإمكان دون أي نتيجة. بطبيعة الحال ، فإن صناديق الرمل نفسها ليست حلا سحريا لتهديدات اليوم صفر والهجمات الإلكترونية المستهدفة. عند تنفيذ الهجمات ، يتم استخدام مجموعة كاملة من الأدوات المتاحة للمهاجمين. لذلك هذا عنصر مهم في نظام أمن المعلومات في كل مؤسسة. وبدون ذلك ، لا يمكن وصف أي حماية مدمجة بالموثوقية.

يمكن أن يعمل Sandboxes كحل منفصل للأجهزة وكخدمة افتراضية أو سحابة (يتم أيضًا استخدام مزيج من هذه الطرق). في الوقت نفسه ، يعتبر أن الحل الأكثر فعالية هو الأجهزة. يتم توفير حلول الأجهزة كوسيلة مستقلة وكجزء من المنتجات المعقدة لمكافحة الهجمات المستهدفة والتهديدات الأخرى. علاوة على ذلك ، سننظر في مراجعتنا في حلول من شركات تكنولوجيا المعلومات الرائدة الشائعة في السوق والتي أبلغ عنها خبراء Gartner كحلول موثوقة وثابتة لحماية المعلومات.

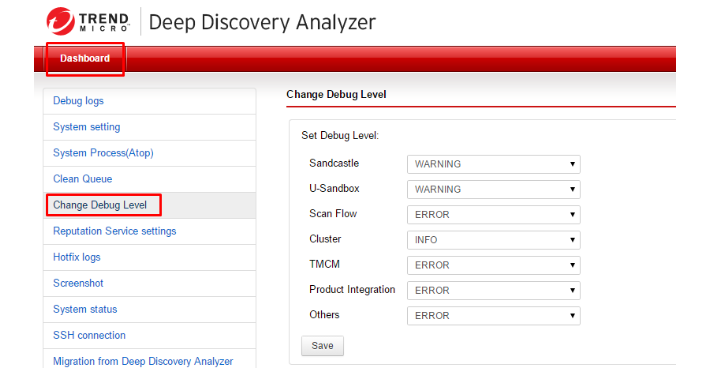

تريند مايكرو ديب ديسكفري

هذا المنتج هو جزء من نظام Trend Micro Deep Discovery المدمج ، والذي تم تصميمه لحماية شبكات الشركات من جميع أنواع التهديدات الشائعة ، ويمكن استخدامه أيضًا بشكل مستقل. يستخدم ديب ديسكفري محلل الصور الافتراضية ، التي تنسخ تماما الأنظمة المثبتة وإعداداتها ، بما في ذلك برامج التشغيل والأدوات المساعدة والتطبيقات وحتى إصدارات اللغات ، مثل صندوق الحماية. الوحدة قادرة على فحص وتحليل مجموعة متنوعة من الملفات القابلة للتنفيذ ووثائق Microsoft Office و PDF. كما أنه يعالج محتوى صفحات الإنترنت التي يتم عرضها وكذلك المحتوى الذي تم تنزيله من تلك الصفحات (بما في ذلك التنزيلات متعددة المستويات). في الوقت نفسه ، يمكن لمحلل Deep Discovery اكتشاف نقاط الضعف الشائعة في مستندات المكتب والبرامج الضارة التي تستخدمها. واحدة من الوظائف الأكثر إلحاحا اليوم هو الكشف عن برامج الفدية. تكتشف الأداة التهديدات والهجمات التالية: تهديدات اليوم صفر ، والتنفيذ الخفي للبرامج النصية الضارة ، وتشفير الملفات الجماعية والإجراءات الأخرى المعتادة لبرامج الفدية. لهذا الغرض ، لا يتم استخدام تحليل السلوك المباشر فقط ، ولكن أيضًا نظام سمعة عالمي ، بالإضافة إلى قائمة كبيرة من الأنماط السلوكية.

يتيح لك الحل نشر ما يصل إلى 60 صندوق رمل على جهاز واحد ويدعم المحاكاة الافتراضية. يمكن تجميع العديد من أجهزة محلل Deep Discovery لزيادة الإنتاجية. يمكن أيضًا أن تتكامل مع منتجات Trend Micro وأجهزة الحماية الخارجية.

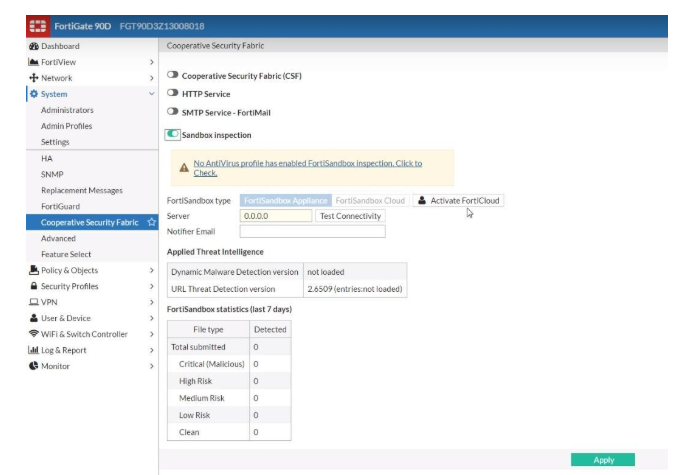

Fortinet فورتي رمل

Sandbox من Fortinet هو نظام مضاهاة متقدم للكشف عن تهديدات اليوم غير معروفة والهجمات المستهدفة باستخدام مجموعة واسعة من الأدوات. يستخدم الأجهزة الظاهرية التي تحاكي بيئات التشغيل العادية - أنظمة التشغيل مع برامج التشغيل المثبتة والبرامج. في هذه الحالة ، يمكنك استخدام أجهزة افتراضية قياسية مزودة بنظام تشغيل وبرامج مثبتة مسبقًا (Adobe Flash Player ، و Java Run Time ، وما إلى ذلك) ، ولكن هناك أيضًا خيار لتحميل الصور من محطات العمل الخاصة بك. يتم مسح الكائنات المشبوهة في FortiSandbox على عدة مراحل. أولاً ، يتم إجراء فحص عادي لمكافحة الفيروسات ، ثم يتم فحص الكائن باستخدام خدمة السحابة FortiGuard. وفقط إذا كان من المستحيل خلال هذه الفحوصات تحديد ما إذا كان الكائن خطيرًا أم آمنًا ، فسيتم إعادة توجيهه للمسح الضوئي في صندوق الحماية. يسمح لك هذا الإجراء بحفظ مواردك بشكل كبير لأن بعض الملفات يتم فحصها دون استخدام آلية تحديد آلية الوصول مباشرة. يعمل هذا الحل مع الملفات الفردية ويمكنه أيضًا التحقق من روابط الويب.

Fortinet FortiSandbox متاح على حد سواء كأجهزة منفصلة (خمسة نماذج متوفرة في المجموع) وكخدمة سحابة (تدعم السحب العامة والخاصة). أيضا ، يمكن أن يعمل الحل على معدات العميل كجهاز افتراضي. تتكامل الأداة مع منتجات Fortinet الأخرى ، على سبيل المثال ، أدوات الأمن FortiGate و FortiWeb. يتيح لك ذلك تحسين جودة التحقق ، بما في ذلك القدرة على التعامل مع حركة المرور المشفرة.

Forcepoint المتقدمة الكشف عن البرامج الضارة

يمكن استخدام منتج Forcepoint في جميع حلول البائعين الرائدة كوحدة منفصلة. من بينها: الخدمات السحابية Cloud Access Security Broker ، وأمن الويب ، وأمن البريد الإلكتروني ، وكذلك الأجهزة الاحتكارية للجدران النارية من الجيل التالي (NGFW). يتم تنشيط هذه الوحدة عن طريق اشتراك منفصل ويمكن تعليقها بنفس الطريقة دون التأثير على تشغيل المنتجات ككل.

صندوق الحماية Forcepoint Advanced Malware Detection لا يحاكي نظام التشغيل فحسب ، بل يحاكي المضيف بأكمله ، بما في ذلك المعالج وذاكرة الوصول العشوائي والمكونات الأخرى. في الوقت نفسه ، تقوم أداة التحليل المتعمق هذه بتتبع جميع الإجراءات الخاصة بالبرامج المنفذة ويمكنها حتى اكتشاف الرموز غير النشطة للتحقق منها. يسمح لك هذا باكتشاف التهديدات والبرامج النصية الخفية التي تعمل عادة بعد بضعة أسابيع أو حتى أشهر بعد الإصابة ، ولم تظهر من قبل. إلى جانب ذلك ، يراقب Advanced Malware Detection الإجراءات المشبوهة ، حتى لو تم تنفيذها بواسطة نظام التشغيل أو البرامج الموثوقة. يتيح لك هذا الأسلوب التعامل مع فئة معينة من التهديدات التي تفوض الإجراءات الضارة إلى أدوات أخرى.

FireEye تحليل البرامج الضارة

كصندوق رمل خاص ، يقدم FireEye حلاً للأجهزة - جهاز يسمى Malware Analysis AX 5550. وهو يتيح لك تشغيل بيئات اختبار قوية وقابلة للتخصيص تلقائيًا بناءً على Windows و MacOS. يتعقبون البرامج الضارة وتهديدات اليوم صفر التي يمكن أن تصل إلى الشبكة من خلال مرفقات البريد الإلكتروني والملفات العادية والروابط الضارة. يستخدم الجهاز محركًا تنفيذيًا متعدد المسارات للتنفيذ الظاهري والذي يمكنه تتبع الهجمات من التنفيذ الأولي للشفرة الخبيثة إلى المراحل النهائية عندما يحاول البرنامج النصي تنزيل بعض المكونات المفقودة. كما تتم مراقبة جميع محاولات الاتصال الخارجي عبر بروتوكولات متعددة.

تتيح لك المنصة العمل في وضعين: مباشرة في صندوق الرمال والعيش. الخيار الأخير مفيد عندما يكون هناك هجوم مستهدف معقد. يسمح بالتتبع في الوقت الحقيقي لجميع المتجهات ومراحل الهجوم في بيئة آمنة. بالإضافة إلى ذلك ، يقوم برنامج Malware Analysis بتبادل المعلومات حول الهجمات مع الأجهزة الاحتكارية الأخرى ، بحيث تصبح المعلومات المتعلقة بتهديدات اليوم صفر الجديدة متاحة بسرعة كبيرة عبر الشبكة. وهذا بدوره يجعل من الممكن الاستعداد مسبقًا لمثل هذا الهجوم ويقلل من خطره المحتمل.

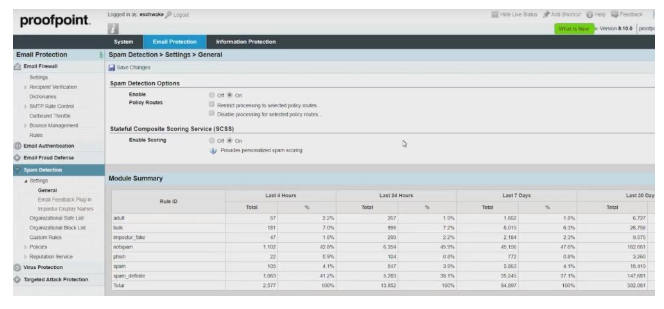

Proofpoint المستهدفة حماية الهجوم

يُعرف البريد الإلكتروني باعتباره أحد أكثر الطرق شيوعًا للحصول على البرامج الضارة على أجهزة الكمبيوتر. قامت Proofpoint بتطوير خط إنتاج Proofpoint Targeted Attack Protection الذي يحتوي على أداة لحماية البريد الإلكتروني مع آخرين. إنها خدمة سحابية تستخدم صندوق الحماية المستند إلى مجموعة النظراء والذي يقوم بمسح مرفقات البريد الإلكتروني وروابطه للكشف عن الهجمات المستهدفة والتهديدات في اليوم صفر. تفحص الأداة حركة مرور البريد في جميع أنواع الأجهزة الشائعة ، بما في ذلك الأجهزة المحمولة. إنه لا يحمي فقط من البرامج الضارة ولكن أيضًا من روابط التصيد الاحتيالي التي توجد أيضًا في كثير من الأحيان في رسائل البريد الإلكتروني. عند هذه النقطة ، لا يتم فحص البريد نفسه فقط ، ولكن أيضًا مراقبة سلوك الحسابات ، مما يسمح باكتشاف النشاط الشاذ وحظره. هذه الميزة مفيدة للغاية إذا تم اختراق حساب بريد إلكتروني. تحلل الأداة أيضًا عدد الهجمات لكل حساب وتُعلم المسؤولين بأي منها الأكثر هجومًا وتجعل من الممكن العمل مع أشخاص محددين.

تدعم Proofpoint Targeted Attack Protection معظم خدمات البريد الإلكتروني ، بما في ذلك Office 365 وخدمات الشركات الخاصة. يتم نشر الأداة وتهيئتها بسرعة. يمكن استخدامه كحل مستقل وكوحدة نمطية لمنتج شركة آخر - Proofpoint Protection Server.

Zscaler سحابة رمل

للحماية من تهديدات اليوم صفر والهجمات المستهدفة ، تقدم Zscaler صندوق حماية خاص به قائم على السحابة. يمكن استخدام هذه الأداة كحل مستقل ، وكذلك كجزء من المنتج المتكامل Zscaler Web Security. تتمثل إحدى الميزات الرئيسية لبرنامج Zscaler Cloud Sandbox في القدرة على فحص حركة المرور المشفرة واستخدام التعلم الآلي لتحديد التهديدات. كما أن المنتج يطبق سياسات الأمان على نطاق واسع والتي يمكن تهيئتها من قبل المسؤولين شخصيًا. على سبيل المثال ، يمكنك التحقق من الملفات حسب النوع وأيضًا إيلاء اهتمام خاص للمستخدمين المميزين (المشرفين ، إلخ). تحدد سياسة الأمان التي تم تكوينها بشكل صحيح ما يجب فعله بالملفات المشبوهة - حظرها أو عزلها أو إخطار المستخدمين ببساطة.

نظرًا لأن تحليل الملفات يتم داخل السحابة ، فإن Zscaler Cloud Sandbox يعمل بسرعة كبيرة ، ويؤدي الوصول إلى البنية التحتية للشركة إلى الحد الأدنى. كما يسمح لك بحماية أجهزة المستخدمين بغض النظر عن موقعهم ، مثل أجهزة الكمبيوتر المحمولة المكتبية والهواتف الذكية للموظفين في رحلات العمل وخارج المكتب.

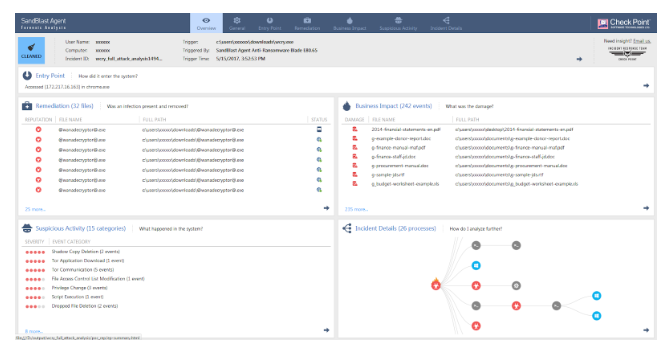

تحقق نقطة الرمل

Sandbox من Check Point هي تقنية يتم استخدامها في عدد من الأدوات ذات العلامات التجارية. تتضمن هذه الميزات: SandBlast Network Security لجدران الحماية من الجيل التالي (NGFW) ، و SandBlast Agent ، التي تحمي نقاط النهاية ، و SandBlast Cloud ، التي تعمل مع خدمة Office 365 السحابية وتحمي البريد الإلكتروني للشركات. يمكن للمنتج تحليل أكثر من أربعين نوعًا من الملفات والمحتوى الخطير منها ، مما يسمح باستخدام الملفات دون أي ضرر. SandBlast يحمي ضد كل من الفيروسات المعروفة وتهديدات اليوم صفر. يحلل المنتج تنفيذ الملفات على مستوى إرشادات المعالج وجوهر النظام ، مما يحول دون إمكانية إطلاق الكائنات المصابة. هذا بدوره يوفر الموارد للتحقق ويسمح لك بمعالجة الطلبات بسرعة.

يستخدم SandBlast بنشاط نظام Check Point ThreatCloud ، وهو قاعدة بيانات عالمية للتهديدات التي حددتها Check Point نفسها ، في عملها. تظهر تواقيع التهديدات الجديدة فيها فور اكتشافها ويتم تسليمها على الفور إلى جميع الأجهزة المتصلة بالنظام. هذا يجعل من الممكن الاستجابة بسرعة كبيرة لتهديدات اليوم صفر ، والتي لم تظهر بعد في قواعد بيانات مكافحة الفيروسات التقليدية ، والتي تستخدم أيضًا في SandBlast.

بالو ألتو نتوركس وايلد فاير

المنتج الشامل من مطور حسن السمعة للحماية والتحكم وحركة مرور الشبكة. يمكن لـ Sandbox WildFire تحليل جميع أنواع الملفات الشائعة ، كما يدعم العمل مع حركة المرور المشفرة. يتم استخدام نهج مشترك لتحديد تهديدات اليوم صفر ، والهجمات المستهدفة ، والكائنات الضارة الأخرى. على سبيل المثال ، بالإضافة إلى التحليل الديناميكي والثابت في صندوق الحماية ، يتم استخدام توقيعات النفق المخفية ومكافحة الفيروسات والتعلم الآلي والمعلومات من أجهزة شبكات Palo Alto الأخرى حول العالم. يحدث تحليل التهديدات المحتملة في WildFire على الخوادم المحلية والأجهزة الظاهرية ، وكذلك في سحابة المطور. هذا يساعد على تجاوز بعض الحيل من المتسللين. على سبيل المثال ، هناك تقنية دودج. يسمح لكائن ضار بتحديد أنه يتم اختباره على جهاز ظاهري وليس لإظهار نفسه (تهرب). القدرة على اختبار معدات حقيقية يلغي مثل هذه الحيل. عندما تحدد النظام الأساسي أن الكائن يتهرب من عملية التحقق ، فإنه يرسله إلى خادم الصندوق الرمل الحقيقي للتحقق منه.

لدى Palo Alto Networks WildFire تقنية خاصة تسمى TRAPS ، والتي تستخدم كحماية لنقطة النهاية. إنه يراقب حركة المرور في الوقت الفعلي وبمجرد اكتشافه تنفيذ التعليمات البرمجية الضارة باستخدام أحد الثغرات المعروفة ، فإنه ينشئ فخًا افتراضيًا للرمز ، مما يؤدي إلى إغلاق العملية الضارة المنفذة.

مكافي الدفاع عن التهديد المتقدم

تقوم شركة McAfee الأمريكية بوضع منتج Advanced Threat Defense كحل شامل لمكافحة الهجمات المستهدفة المعقدة والتهديدات التي تقع في يوم صفر. يأتي McAfee Advanced Threat Defense كجهاز قابل للنشر محليًا (يوجد نموذجان من الأجهزة) وفي شكل افتراضي. إلى جانب ذلك ، يتم دعم البيئات السحابية الخاصة والعامة. من بين جميع الأدوات المستخدمة في هذا النظام الأساسي ، يوجد صندوق رمل خاص. يتم إكمال الكائنات الخطرة المحتملة للتحليل الديناميكي عند إطلاقها في بيئة محمية داخله. بالإضافة إلى التحليل السلوكي ، تستخدم الأداة أيضًا نظام تحليل التوقيع والتعلم الآلي ، والتحقق من سمعة الأشياء. يسمح لك McAfee Advanced Threat Defense بتخصيص صور لأنظمة التحليل ، مما يزيد من موثوقية العمل ، ودقة اكتشاف التهديدات وسرعة التحقيق. يسمح وضع المستخدم التفاعلي للمسؤولين بدراسة عينات البرامج الضارة بشكل مستقل ، في حين أن مجموعة كبيرة من ميزات فك الحزم تقلل بشكل كبير من الوقت اللازم للتحقيق في الحوادث.

يتكامل McAfee Advanced Threat Defense بسلاسة مع أجهزة الأمان الأخرى الموجودة على شبكة الشركة. هذا لا ينطبق فقط على حلول McAfee ذات العلامات التجارية ، ولكن أيضًا على منتجات الجهات الخارجية. وبالتالي ، يمكن لهذه الأجهزة اتخاذ قرارات بشأن التهديدات بمجرد تحديد Advanced Threat Defense. تتيح لك هذه الميزة الاستجابة للتهديدات بسرعة كبيرة وعدم إضاعة الموارد في إعادة فحص الملفات إذا تم التعرف عليها بالفعل على أنها ضارة. يمكن أن يحدث تكامل المنتج إما مباشرة أو مع موصلات خاصة ، على سبيل المثال ، McAfee Threat Intelligence Exchange أو McAfee Advanced Threat Defense Email Connector.

Cisco Advanced Malware Protection

هذا الحل هو نظام شامل للحماية من الهجمات المتقدمة وتهديدات اليوم صفر. تتكون المنصة من عدة مكونات مصممة لأداء مهام مختلفة. على سبيل المثال ، تحمي Advanced Malware Protection for Networks شبكات الشركات ، وتعمل Advanced Malware Protection for Endpoints مع نقاط النهاية (بما في ذلك الأجهزة المحمولة) ، بينما تقوم Advanced Malware Protection for Content بفحص حركة مرور الويب والبريد الإلكتروني. لكن كل هذه الوحدات تستخدم صندوق رمل سيسكو الخاص ، والذي يمكنه إجراء تحليل ثابت وديناميكي للكائنات ، ويستخدم أكثر من 700 مؤشر سلوكي للكشف عن الأكواد الخبيثة.

يتم الكشف عن التهديد في Cisco Advanced Malware Protection باستخدام مجموعة من الطرق المختلفة. بالإضافة إلى التحليل السلوكي ، يتم استخدام اختبارات التوقيع والاستدلال والتعلم الآلي. يقوم النظام بفحص الملفات ليس فقط عند نقطة الدخول ، ولكنه يراقب أيضًا سلوكهم خلال الفترة التي يقيمون فيها في شبكة الشركة ، بغض النظر عن موقعهم. يساعد هذا في اكتشاف خطر لم يعد نشطًا لفترة طويلة وبدأ نشاطه الضار بعد أسابيع أو أشهر فقط. تنطبق نفس الآلية على التهديدات التي تتبعها الأضرار فقط باستخدام ملاحظة طويلة.

خاتمة صغيرة

صناديق رمال الشبكة متنوعة تمامًا ، لكنها تسعى إلى تحقيق هدف واحد - حماية الشبكة ونقاط النهاية من الهجمات التي لا يمكن التعرف عليها بالطرق التقليدية. يعد هذا جزءًا مهمًا من نظام أمن معلومات الشركة ، وبدون ذلك لا يمكنك أن تكون متأكدًا بنسبة 100٪ من أن البنية الأساسية لديك محمية. هناك حلول كافية في السوق ، سواء من الأجهزة أو السحابة ، يمكنها التعامل مع المهمة. سيساعدك

جدول مقارنة Sandboxes على اختيار الخيار الأفضل.

المؤلف: فلاديسلاف ميرونوفيتش ، لصالح

ROI4CIO