جمهور الزملاء 71 مليون في الشهر. بالإضافة إلى جمهور الإنترنت ككل ، يتعرض المستخدمون لتهديدات الأمان الشائعة: الخداع ، الفيروسات ، إعادة استخدام كلمة المرور. المحرك الاقتصادي للهجمات على مستخدمي الشبكات الاجتماعية ، كقاعدة عامة ، هو انتشار الرسائل غير المرغوب فيها. وعلى الرغم من أن هذه الهجمات ليست نتيجة لضعف Odnoklassniki مباشرة ، فنحن مهتمون بمواجهتها ، ولهذا نحن نحقق في جميع حوادث البريد العشوائي الهامة.

يبدأ البحث النموذجي عن هجوم بريد مزعج (ناجح) جديد بعد ملاحظة نشاط غير طبيعي بين مستخدمي البوابة. يمكن التعبير عنها في زيادة الحمل على الخدمات الفردية (على سبيل المثال ، تحميل الصور أو خدمة البحث) ، في التوزيع النشط لنفس النوع من المحتوى (على سبيل المثال ، روابط إلى مواقع مشابهة) ، أو حتى في زيادة عدد المكالمات إلى خدمة الدعم.

أثناء التحقيق ، من المهم أولاً وقبل كل شيء تحديد كيفية توزيع البريد العشوائي داخل الشبكة الاجتماعية. غالبًا ما تكون نتيجة هذا التحقيق اكتشاف مجموعة من الأجهزة المصابة بالفيروسات. في بعض الأحيان من بين الرسائل غير المرغوب فيها التي يوزعونها ، نجد روابط للفيروس نفسه. حتى نتمكن من استعادة نظام التوزيع والعثور على المستخدمين المعنيين.

حالة خاصة مثيرة للاهتمام لمثل هذه الهجمات هي الإصابة بملحقات المستعرضات الضارة. يمكن تثبيت إضافات Chrome في Chrome نفسه وفي المتصفحات القائمة على Chromium ، على سبيل المثال Opera و Yandex.Browser. وهذا هو ، حصة الأسد على شبكة الإنترنت من المحتمل أن تكون مغطاة. الإضافات الضارة للمتصفحات الأخرى (Firefox ، Safari) أقل شيوعًا. أستطيع أن أفترض أن تطور الفيروسات في حالتهم لا يحقق فوائد نظرًا لصغر جمهور هذه المتصفحات.

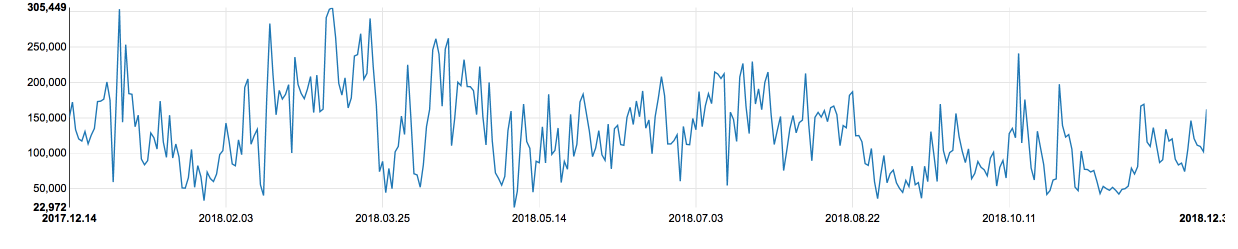

يمكننا حتى حساب مدى انتشار الإضافات الضارة بين مستخدمينا:

كل يوم نسجل 100-200 ألف مستخدم مصاب. في المجموع ، في عام 2018 ، شوهد 1.2 مليون مستخدم باستخدام متصفح مصاب.

في أوائل عام 2017 ، في اجتماع OWASP Russia Meetup # 6 ،

تحدثنا بالفعل عن تجربة Odnoklassniki في مكافحة انتشار الامتدادات الضارة لـ Chrome. في ما يقرب من عامين ، لقد تغير الكثير. ولكن أولاً ، دعونا نتعرف على كيفية عمل الامتدادات.

لذلك ، يتيح Chrome للمستخدمين تخصيص المتصفح عن طريق تثبيت الإضافات.

يتم تزويد الإضافات

بواجهة برمجة تطبيقات Javascript يمكنها من خلالها ، بما في ذلك:

- اعتراض وتعديل طلبات HTTP والردود ؛

- تعديل DOM من الصفحات المعروضة ؛

- إدارة واجهة المتصفح (فتح وإغلاق علامات التبويب ، إضافة عناصر إلى قائمة السياق) ؛

- إدارة قائمة الامتدادات.

- اشترك في أحداث النظام ، على سبيل المثال ، من الماوس ولوحة المفاتيح ؛

- قراءة سجل المتصفح وبيانات الموقع.

يتم توزيع الإضافات من خلال سوق Chrome الإلكتروني في شكل أرشيف مع شفرة المصدر والموارد (الصور ، الأنماط ، صفحات HTML). المكونات الرئيسية للملحق مذكورة أدناه:

- البيان هو JSON مع تكوين الملحق. من بين أشياء أخرى ، يعلن البيان التصاريح والنطاقات اللازمة للبيانات التي يمكن للامتداد الوصول إليها.

- يتم تنفيذ البرامج النصية الخلفية في الخلفية في سياقها الخاص ، معزولة عن رمز صفحات الويب. وهي مصممة لاستقبال ومعالجة مجموعة متنوعة من الأحداث من المتصفح والوصول الكامل إلى API.

- يتم تنفيذ البرامج النصية للمحتوى في سياق صفحة الويب. يتم عزل بيئات جافا سكريبت الخاصة بالصفحة نفسها والملحق عن بعضهما البعض ، ولا يكون للامتداد حق الوصول إلى متغيرات ووظائف الصفحة ، والعكس بالعكس. يمكن للبرامج النصية تعديل صفحات DOM وتنفيذ طلبات عبر المواقع باستخدام

XMLHttpRequest . على عكس الصفحات العادية ، لا تنطبق سياسات المنشأ ونُهج خادم CORS على الطلبات الواردة من الملحقات ، فهي محدودة فقط من خلال مجموعة عمليات الوصول المطلوبة في البيان.

لنفترض أن أحدهم قرر كتابة الفيروس الخاص به. ماذا يمكن أن يدرك؟

الوصول إلى بيانات المستخدمكما ذكر أعلاه ، يمكن للإمتداد اعتراض الطلبات والردود بين الصفحة والخادم. من الواضح أن الآلية العالمية لحماية البيانات أثناء الإرسال - SSL - في هذه الحالة لن تساعد في حماية بيانات الصفحة ، لأن المستعرض ينقلها إلى الامتداد الذي تم فك تشفيره بالفعل.

تغيير محتوى الصفحةيمتلك الملحق حق الوصول إلى DOM ، ويمكنه إضافة عناصر وإزالتها ، وتغيير واجهة الصفحة. والمثال الكلاسيكي هو استبدال إعلانات الشعارات.

تتبع نشاط المستخدميمكن للملحق الاشتراك في الأحداث من لوحة المفاتيح والماوس ، وبالتالي تتبع إجراءات المستخدم في المتصفح وجمع كلمات المرور والبيانات الشخصية وأرقام البطاقات المصرفية.

تنفيذ الإجراءات للمستخدمقد ينفذ الامتداد البرامج النصية في سياق صفحة الضحية في انتهاك لسياسة الأصل نفسها. وهذا يعني أن أي إجراءات يمكن للمستخدم القيام بها على الموقع يمكن أن تبدأ بالامتداد أيضًا.

تجاوز المصادقة الثنائية وعوامل حماية الحساب الأخرىيمرر المستخدم المصادقة والتخويل في المستعرض بمفرده ، وبالتالي ، يتلقى التمديد نفس الجلسة كمستخدم شرعي.

الروبوتات الكمالكقواعد ذكية وأنظمة الحماية من الفيضانات ، كقاعدة عامة ، تعتمد على حقيقة أن حركة المرور من الروبوتات يمكن تمييزها عن حركة المرور من المستخدمين الجيدين عن طريق IP وبصمات الأصابع وتوزيع الطلبات مع مرور الوقت. لا يمكن فصل طلبات الامتدادات عن طلبات المستخدمين الحقيقيين.

أعلنت Google هذا العام

عن العديد من الابتكارات المصممة لوقف انتشار البرامج الضارة في متجر التطبيقات. تثبيت ملحقات من مصادر خارجية ، تم حظر التثبيت المضمن ، وتم تشديد قواعد الاعتدال ، وتم حظر التعتيم وتنفيذ التعليمات البرمجية التعسفية في الامتدادات.

على الرغم من ذلك ، تستمر الإضافات الضارة في مهاجمة المستخدمين. الأهداف النموذجية هي سرقة الحسابات (

مثال ) ، البيانات الشخصية (

مثال ) ، البريد الإلكتروني العشوائي أو الخداع (

مثال ).

لهجوم ناجح ، يجب أن يحل الامتداد العديد من المشكلات:

- الاختباء من الاعتدال في المتجر ؛

- العثور على جمهور والاحتفاظ به ؛

- كسب المال.

جعل تشديد الاعتدال في المتجر مؤلفي الفيروسات يبحثون عن طرق جديدة لنشر الامتدادات. لاحظنا هنا صورة كلاسيكية لتكيّف مرسلي البريد العشوائي مع مرشحات البريد العشوائي: تحول أحد الإضافات بمئات الآلاف من المستخدمين إلى عشرات الإضافات المختلفة من مؤلفين مختلفين مع عدد صغير من المستخدمين ، وبدأت هذه الإضافات في وقت لاحق في محاكاة التطبيقات الشائعة بسمعة جيدة. تتم الآن استضافة الإضافات في الخدمات السحابية الشائعة مع جزء الخادم الخاص بها و "مركز التحكم" الذي يحدد سلوك المستعرضات المصابة في أي وقت محدد.

بعد الإزالة من المتجر ، يمكن تعطيل الإضافات التي تم التعرف عليها على أنها ضارة في متصفحات المستخدمين الذين قاموا بتثبيتها. للحفاظ على جمهور مصاب ولتمكين تثبيت ملحق جديد بدلاً من الإضافة البعيدة ، يقوم كتّاب الفيروسات بإجراء تغييرات على إعدادات المستعرض التي لا تتعلق مباشرة بالملحق: قم بتسجيل عامل خدمة أو اشتراك المستخدم في الإعلامات أو استبداله بالصفحة الرئيسية أو خدمة البحث. كل هذا يسمح لك بإرسال رابط إلى المتصفح لتثبيت إصدار جديد من الفيروس.

بالنسبة للفيروسات التي نلاحظها ، فإن البريد العشوائي هو المصدر الرئيسي للدخل. من بين الطرق العديدة لتوزيع البريد العشوائي للإضافات ، من الأرجح أن تكون الطرق التالية أكثر ملاءمة:

- استبدال وإضافة إعلانات على الصفحات التي تمت زيارتها . كما ذكرت أعلاه ، يُسمح للإضافات بإجراء تغييرات تعسفية على محتوى الصفحات التي يتم عرضها ، بما في ذلك استبدال الإعلانات الشرعية على المواقع بإعلانات خاصة بها أو عرض إعلانات إضافية للمستخدمين عن طريق فتح النوافذ المنبثقة أو علامات تبويب جديدة أو إعادة توجيه بعض المواقع إلى الإعلانات.

يتمثل أحد الأشكال البارزة لاستبدال الإعلانات للإضافات في استخدام إعلامات HTML5. بينما يتم تثبيت الامتداد ونشطته في المتصفح ، إلا أنه يكفي خداع الضحية في صفحة تسجل عامل الخدمة وتوقع المستخدم للحصول على إعلامات. ونظرًا لأن عامل الخدمة هذا لا يرتبط ارتباطًا مباشرًا بالامتداد ، حتى بعد إزالة الامتداد من المستعرض ، فسيظل للمؤلفين قناة للاتصال بالمستخدمين في شكل إشعارات بالدفع.

تُستخدم آلية مماثلة أيضًا مع الهندسة الاجتماعية لإعادة إصابة الضحية إذا تمت إزالة الامتداد من المتجر: يتلقى المستخدم دفعةً ذات محتوى جذاب (على سبيل المثال ، "ok.ru رسالة جديدة غير مقروءة") ومع وجود رابط لتثبيت إصدار جديد من الفيروس بدلاً من الإصدار المحذوف. - استخدم حساب الضحية لتوزيع البريد العشوائي على الشبكات الاجتماعية . يمكن للملحق المثبت في المتصفح تنفيذ الطلبات نيابة عن المستخدم الحالي ، بما في ذلك نشر الرسائل غير المرغوب فيها تحت ستار المحتوى العادي من المستخدم (كتابة الرسائل للأصدقاء ، ونشر الملاحظات والوظائف في الأماكن العامة ، وتحميل الصور أو مقاطع الفيديو).

بإيجاز ما ورد أعلاه ، يمكننا أن نستنتج أن إضافات المتصفح الضار لا تزال تشكل تهديدًا كبيرًا للمستخدمين وتطبيقات الويب. توفر الإضافات آلية ملائمة لنشر الأكواد الضارة: فهي لا تتطلب مؤهلات عالية لإنشاءها ، وتسبب قدراً أقل من الشكوك بين المستخدمين أثناء التثبيت ، وغالبًا ما يتم اكتشاف الفيروسات بواسطة الفيروسات.

يتفاقم الوضع بسبب حقيقة أن صفحات الويب في المتصفح لها حقوق أقل بوضوح من الملحقات ، ولا يمكنها فعل أي شيء لحماية مستخدميها. من المأمول أن تنجح حملة Google لمكافحة الفيروسات المعلنة في Store. لكن إلى أن يحدث هذا ، نحن في OK نعمل على تقليل انتشار الفيروسات داخل الشبكة الاجتماعية وجعل استخدام الخدمة آمنًا قدر الإمكان.