اسمي ماثيو برنس ، أنا واحد من المؤسسين والمدير التنفيذي لشركة CloudFlare. لا أعتقد أنني سأكون مثيراً للاهتمام مثل مدير وكالة الأمن القومي ، لكن على الأقل سأحاول أن أكون أقل إثارة للجدل. في الواقع ، أنا أستاذ قانون خاص ، لذلك قرأت الدستور ويمكنني أن أبدأ مناقشة طويلة حول هذا الموضوع. يوما ما سنناقش هذا بتفصيل كبير ، آمل أن أتمكن من سرد قصة الدعاوى القضائية التي نقوم بها حاليا ضد حكومة الولايات المتحدة من أجل تحدي بعض الأشياء التي تحدث ، لأن هذا هراء تام.

سأخبرك عن قصة أقل إثارة للاهتمام ، لكنها مثيرة حدثت في الفترة من 18 إلى 25 مارس ، عندما تعرض أحد عملائنا لهجوم شديد بسبب هجمات DDoS. لن أتحدث كثيرًا عن CloudFlare ، إذا كنت تريد أن تعرف عن خدماتنا ، فما عليك سوى الانتقال إلى الموقع. ولكن عندما تعرض عميلنا للهجوم ، كان حدثًا من النوع الذي يحب الصحفيون الكتابة عنه ، وقد تمت تغطية هذا الهجوم بواسطة صحيفة نيويورك تايمز لمدة 4 أيام متتالية. لقد كان هجومًا قويًا حقًا ، لذلك أريد أن أتحدث عنه.

لذلك ، هناك منظمة غير ربحية تسمى Spamhaus تتعقب مرسلي البريد العشوائي وأنشطتهم. أعرف هؤلاء الرجال منذ فترة طويلة ، من 2006-2007 ، عندما رفع دعوى ضد مرسلي البريد المزعج إلينوي لهم. ثم اتصل بي مؤسس هذه المنظمة ستيف لينفورد وسألني عما إذا كان بإمكاني العمل كمحامٍ حر لهم. أجبته أنني كنت محاميًا خاصًا ، مما يعني أنني قمت بتدريس الطلاب في الفصل ، لكنني لم أتحدث مطلقًا في المحكمة. وجدت بسرعة كبيرة محاميًا حقيقيًا لهم ، وساعدهم قريبًا في "حل" الموقف ، لذلك أعرف أن Spamhaus هي منظمة لائقة جدًا ، وهي تعمل بصراحة تامة.

العديد من المنظمات هي عملائنا ، لكنهم لا يحبون التحدث بصراحة عن مشاكلهم ، لكن شباب Spamhaus ليسوا مغلقين تمامًا ، وعندما تعرضوا للهجوم ، اتصلوا بنا وقالوا ، "مهلا ، يمكننا أن نخبرك بقصتنا!" هذه قصة عن الهجوم على سبامهاوس وحول ما حدث وراء الكواليس عندما تم إسقاطها.

كسرت هذه القصة إلى 3 أجزاء. الأول هو طبيعة الهجوم ، وما هو عليه ومن يقف وراءه. إذا كنت تريد معرفة المزيد حول هذا الموضوع ، فاتصل إلى DefCon ، حيث سأتحدث في الأسبوع القادم.

الجزء الثاني هو ما يجب القيام به لوقف الهجوم ، وكيفية إنشاء شبكة قادرة عليه حقًا. هذه ليست قصة عن ذكاء عظيم أو برنامج لا يصدق ، إنها في الحقيقة قصة بناء شبكة ذكية.

الجزء الأخير هو ما يمكنك القيام به على شبكاتك الخاصة لإيقاف هذا النوع من الهجوم. أعدك ألا تكون نتيجة الخطاب هي الحملات لاستخدام خدمة CloudFlare باعتبارها الأكثر أمانًا ، وبدلاً من ذلك سوف أخبرك بالأشياء المتقدمة التي ، إذا تم القيام بها ، ستجعلك أقل عرضة لمثل هذه الهجمات على DDoS.

لذلك ، في يوم الاثنين الموافق 18 مارس ، تلقينا مكالمة من أحد متطوعي Spamhaus الذين أبلغونا بالهجوم. هذا ما بدا عليه موقعهم في ذلك الوقت - فقد جلبه المهاجمون إلى حالة "غير متصلة بالإنترنت" ، وفصلوه فعلياً عن الإنترنت.

وكتبت وسائل الإعلام في وقت لاحق أن الهجوم قام به شخص فن يعيش في مخبأ في مكان ما في هولندا. لم يكن هذا الشخص هو البادئ الحقيقي لهذا الإجراء ، وربما كان هو الوحيد الذي مستعد لإجراء مقابلة مع صحيفة نيويورك تايمز. بدلاً من ذلك ، فإن العقل المدبر الحقيقي للهجوم هو أن مراهقًا يبلغ من العمر 15 عامًا من لندن محتجز الآن ، لكن الصحافة لا تثير ضجة حول هذا الأمر.

في مقال بتاريخ 03/23/2013 ، كتبت صحيفة نيويورك تايمز أن الهجوم نفذ من قبل الشركة الدنماركية Cyberbunker رداً على منظمة Spamhaus التي أدرجتها على القائمة السوداء للبريد العشوائي. يقع مقر Cyberbunker بالفعل في مستودع مهجور من الناتو (ملاحظة المترجم).

على الأرجح ، كان سبب الإجراء هو حقيقة أن Spamhaus أعلن أن شخصًا ما هو مرسلي رسائل غير مرغوب فيها. تحقق هذه المؤسسة الكثير من الخير ، لكن يحدث أن يقرصوا ذيل شخص ما ، وفي هذه الحالة ، يتخذ الجانب المُهين إجراءات انتقامية ، وفي هذه الحالة ، ينظم الهجوم. يعتبر Spamhaus ذكيًا بدرجة كافية لصد العديد من أنواع الهجمات المختلفة ، ولكن في هذه الحالة ، وقع ضربة جماعية هائلة على بنية DNS الأساسية الخاصة بهم وببساطة أخرج الموقع من الشبكة. يمكن أن يحدث هذا لأي منظمة ، وأرادوا إيقافه. كانوا يعلمون أننا نساعد على منع مثل هذه الهجمات ، لذا لجأوا إلينا.

لذلك ، من 18 مارس إلى 21 مارس ، ما نسميه "هجمات محيرة". مثل هذه الهجمات مثل الخبز لدينا ، أسبوعيا لدينا العديد من الهجمات المماثلة. لإعطائك فكرة عن حجمها ، أقول إننا سجلنا الأسبوع الماضي 162 هجومًا على عملائنا ، وأوقفناها بنجاح كبير. تحدث هجمات حجب الخدمة هذه بمعدل يتراوح من 10 إلى 80 جيجابت في الثانية. بالنسبة لبعض المؤسسات ، مثل المؤسسات المالية ، قد تكون الهجمات التي تحدث بهذه الكثافة خطيرة. لذلك ، في العام الماضي ، عانت بعض المؤسسات المالية من هجمات DoS بكثافة تتراوح بين 60 و 80 جيجابت / ثانية ، ومع ذلك ، أكرر - هذه هجمات شائعة جدًا مألوفة بالنسبة لنا ، ولا يوجد شيء يستحق الذكر في مؤتمر BlackHat.

شيء آخر تجدر الإشارة إليه هو أن هجمات DoS ليست هي نفسها ، وحجم الهجوم ، أي عدد الحزم التي هاجمها الموقع ، له أهمية كبيرة. ما نتحدث عنه اليوم يشير إلى هجمات المستوى 3 ، أي الهجمات على طبقة الشبكة في نموذج OSI. هذا هو محض هجوم الهجوم. ولكن هذا ليس الهجوم الأسوأ والأسوأ بكثير من مستوى التطبيق السابع ، وهو ليس ضخمًا للغاية ، ولكنه يخلق مشاكل أكثر لتطبيقات محددة. لكنني اليوم لن أناقش الهجمات التي تتطلب برامج خاصة.

وينطبق الشيء نفسه على هجمات المستوى الرابع من DoS ، عندما يستخدم المهاجم حزم Syn صغيرة الحجم ، مما تسبب في أضرار جسيمة للضحية ، لأن نظام التشغيل الخاص به غير قادر على التعامل مع هذه الطلبات.

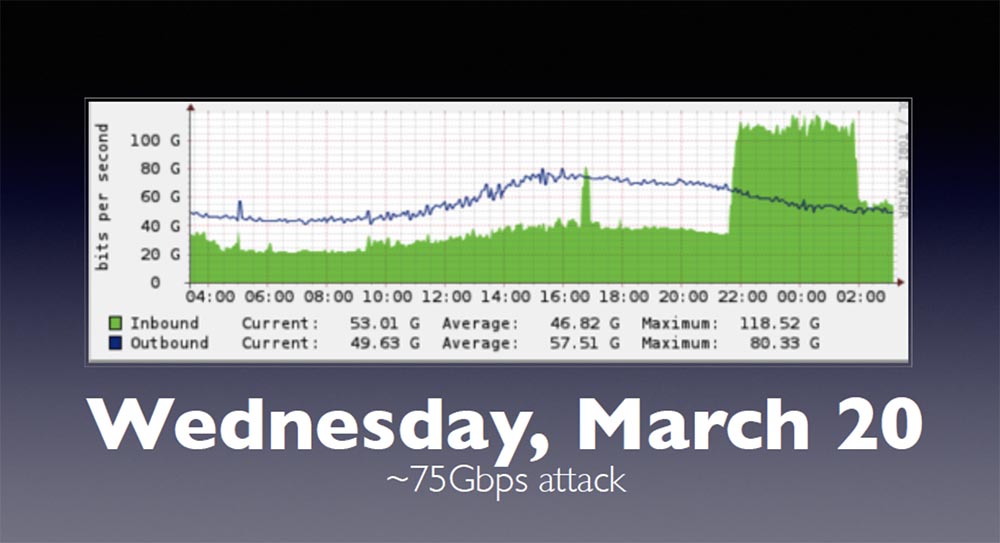

في حالتنا ، يعتمد الهجوم فقط على حجم كبير ، يحاول تدميرك في المستوى 3 ، ويطردك من الشبكة ويشرف على المنفذ بحركة المرور. في يوم الأربعاء ، 20 مارس ، تم مهاجمة أحد منافذ شبكتنا ، أو بالأحرى ، مجموعة من المنافذ ، والتي جلس أحدها على موقع Spamhaus.

تعرض هذه الشريحة ذاكرة التخزين المؤقت للوكيل ، والخط الأزرق هو حركة المرور القادمة من شبكتنا ، والمنطقة الخضراء هي حركة المرور الواردة. ذروة عالية في نهاية الجدول الزمني هو الهجوم الذي وقع بالكامل على Spamhaus وأسقط شبكتنا. تقاوم شبكتنا بهدوء هجمات تبلغ 75 جيجابت / ثانية ، لأنها مصممة "لاستيعاب" هذا الحجم من حركة المرور.

ومع ذلك ، خلال هجوم 20 مارس ، تم الوصول إلى سقف شدة DoS قدره 100 جيجابت / ثانية. بدا الأمر كحالة استثنائية ، لأنه إذا قمت بشراء جهاز توجيه أساسي أو إنشائه ، فإنك تتصل بشخص ما مثل Cisco أو Juniper ، وأكبر وأكبر "صندوق" يمكنك شراؤه من لديه منفذ بسعة 100 غيغابايت. من الناحية النظرية ، يمكنك استخدام عدة منافذ بسعة 100 جيجابت وتمريرها من خلال واجهة واحدة ، لكن سقف هجمات حجب الخدمة لا يتجاوز عادة الحجم المحدد.

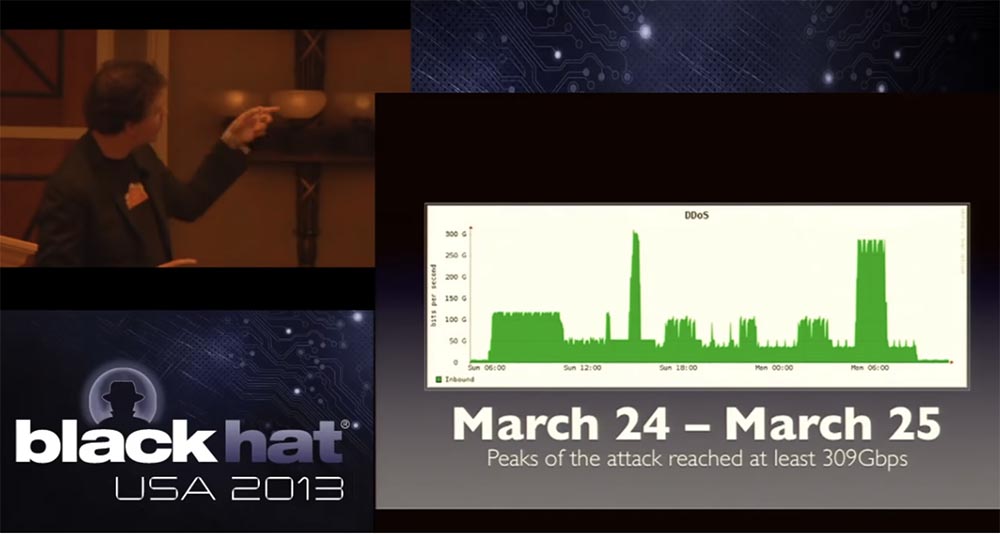

بعد ذلك بوقت قصير ، اتصل بي ، أحد مهندسي شبكتنا ، وقال إن شدة الهجوم قد ازدادت. يمكنها الخروج من الحدود ، لذلك سألت عن مقدار نموها ، معتقدًا أننا نتحدث عن زيادة طفيفة. توضح الشريحة التالية شدة الهجمات الجديدة التي وقعت يومي 24 و 25 مارس.

يوضح الرسم البياني التوقيت العالمي المتفق عليه UTC ، أنا أعيش في سان فرانسيسكو ، وكان لدينا آخر 23 في ذلك الوقت ، لذلك يمكنك أن تتخيل كيف كان عشاء يوم 23 مارس. اتصلوا بي وقالوا إن الهجوم تجاوز سقف 100 غيغا بايت ، لكننا لم نفكر أنه في وقت قريب جدًا يمكننا رؤية شيء كهذا! فجأة ، كانت هناك 4 مكالمات من مزود إحدى شبكاتنا ومهندسي الشبكات الواردة لدينا والتي لدينا الآن حركة مرور بكثافة تزيد عن 300 جيجابت / ثانية ، والتي تصل إلى الحد الأقصى لقدرات شبكتنا.

يوضح الرسم البياني أنه خلال الفترة من 24 إلى 25 مارس ، انخفضت معدلات الهجوم إلى 90 جيجابت / ثانية وارتفعت إلى 300 جيجابت / ثانية ، مما تسبب في رفض خدمة حركة المرور الواردة لأحد مقدمي خدماتنا ، الذين تم استنفاد عرض النطاق الترددي لشبكتها تمامًا.

السؤال هو كيف؟ كيف تمكن المتسلل من القيام بذلك إذا كان من المعروف أن سقف الجهاز يبلغ 100 جيجابت؟ كيف تمكن هذا الشاب من لندن ، هذا الشاب البالغ من العمر 15 عامًا ، من تنظيم مثل هذا الهجوم المكثف الذي لم يسبق له مثيل؟

أعرب العديد من الناس ، بما في ذلك وسائل الإعلام ، عن رأي خاطئ مفاده أن الروبوتات ضرورية لمثل هذا الهجوم. ولكن في هذه الحالة بالذات ، لم يكن هناك حركة مرور حقيقية من شبكة الروبوتات. قال أشخاص آخرون إن Anonymous قام بذلك لأن هناك الكثير من الأشخاص في هذا المجتمع الذين يتم تنسيقهم ويمكنهم العمل معًا لتنفيذ هجمات من نوع ما. لا ، ليس كذلك. تم تنفيذ الهجوم من قبل 3 أشخاص ، ربما 4 أشخاص ، أحدهم كان العقل المدبر التقني الحقيقي ، ولكنه محدود للغاية من حيث الموارد والأداء.

اعتقد كثير من الناس أن مثل هذا الهجوم يتطلب مهارات تقنية متميزة. سأقول أنني رأيت الكود الذي أثار هذا الهجوم ، فهو يقع في حوالي 50 سطرًا في C ، ولا يشمل ذلك الرؤوس التي يتم تضمينها عادةً في مثل هذا الاستغلال ، لذلك فهذه معلومات قليلة جدًا.

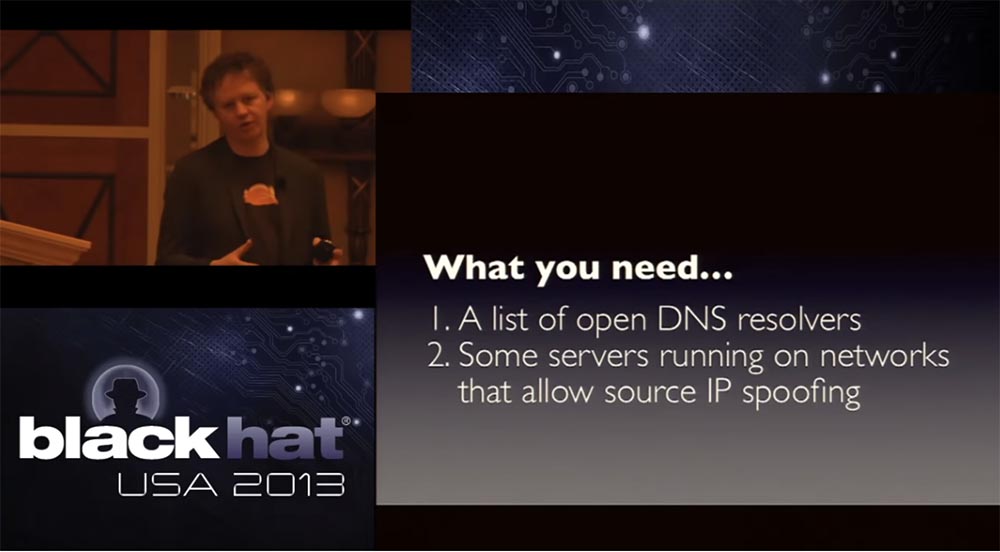

في ثانية واحدة فقط ، سأريك كيفية شن مثل هذا الهجوم. المطلوب حقًا لهذا هو قائمة عملاء DNS المفتوحين أو محللي DNS ، وسأخبرك لاحقًا بما هو عليه. الشيء الثاني الذي تحتاجه هو عدد قليل من الخوادم ، أو مجرد أجهزة كمبيوتر ذات طاقة منخفضة ، تعمل في شبكات تسمح باستبدال عنوان IP المصدر.

هذه هي المكونات الرئيسية لتنفيذ الهجوم ، وإذا كان لديك هذين الأمرين ، كما اتضح ، حتى بكمية صغيرة جدًا ، فيمكنك شن هجوم كبير جدًا. حتى الآن ، لم يتغير شيء يضعف مثل هذه الهجمات ، وهو زاحف قليلاً.

دعنا نتحدث عن حل DNS المفتوح. DNS عبارة عن صفحة صغيرة فارغة للإنترنت ، وهو نظام تخزين مؤقت يتيح الاستجابة للطلبات التي تم إرسالها إلى الخادم.

يقوم محلل DNS الذي تم تكوينه بشكل غير صحيح ، والذي يسمى أيضًا محلل DNS المفتوح ، بالإجابة على الأسئلة بغض النظر عن من يسألها. يجيب محلل DNS "المذاب" عن أي شخص يطلب ذلك. يعمل دون أي قيود. ليس لديها قيود على عدد الطلبات ، ولا على من يتلقى الطلبات من.

قد تسأل: "ماذا عن جوجل؟ بعد كل شيء ، يستخدم حل DNS مفتوح! " ومع ذلك ، فإن المؤسسات مثل Google تفعل الكثير للحد من عدد الطلبات الموجهة إلى محللي الحلول من أجل زيادة صعوبة شن الهجمات ؛ فهي تحد من حجم الردود التي تقدمها عند الطلب. في الأسبوع الماضي فقط ، أعلن شباب Bind عن تمديد جديد يتيح لنا تعيين حد للسرعة للطلبات ، وهو بالضبط ما فقدناه لفترة طويلة. لأن أكثر ما يخيفنا هو أنه بالنسبة للهجمات ، يتم استخدام خوادم DNS المفتوحة الموثوقة بشكل متزايد.

خلال أي هجوم ، يسعى الهاكر إلى تقويته بأي طريقة ممكنة ، على سبيل المثال ، باستخدام الروبوتات. إذا كان لديّ عدد قليل جدًا من الموارد الخاصة بي ، فإنني أسعى لاستخدامها لإنشاء موارد إضافية. في أحد مؤتمرات BlackHat ، قيل إن DDoS هو هجوم غير متماثل تمامًا ، لأن رجلًا واحدًا صغيرًا يمكنه أن يخلق مشاكل كبيرة ، ويوضح محللو DNS المفتوحون ذلك بوضوح.

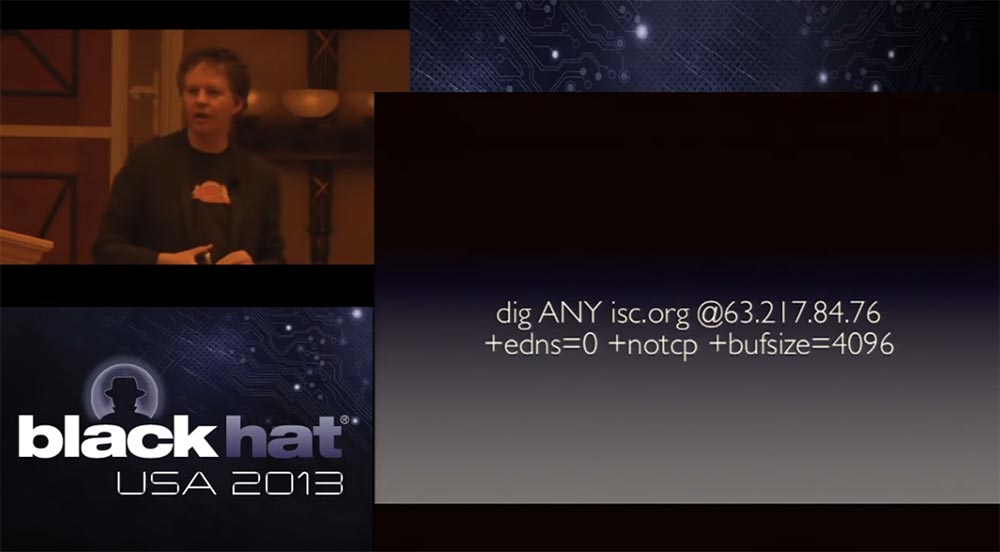

تعرض هذه الشريحة الأمر الرئيسي لشن هجوم من خلال محطة طرفية أو وحدة تحكم Windows.

تم إطلاق هذا الأمر في الساعة 2 صباحًا من محلل DNS العام 63.217.84.76 الذي يعمل على شبكة PCCW. إذا قمت بإرسال هذا الطلب ، سيرد الخادم عليك.

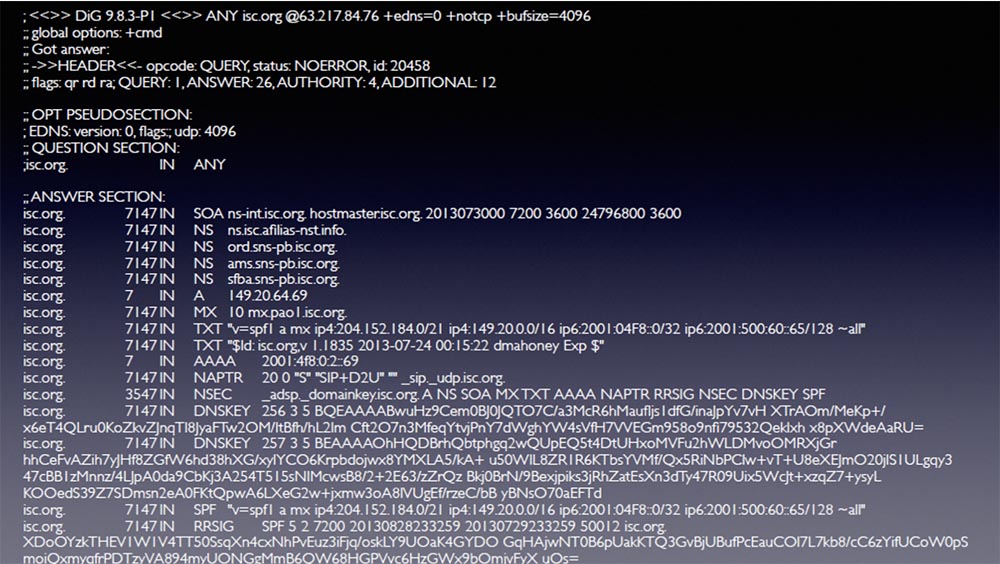

digANY هو مجرد استعلام DNS الذي يبدأ البحث عن أي NS ، اسم المجال isc. org تعني أنهم أرادوا إظهار كل نوع ممكن من سجلات نظام أسماء النطاقات ، وبالتالي فإن ملف DNS الخاص بهم ضخم ، يليه عنوان IP لمحلل و edns = 0 ، والذي يقول: "أعطني كل شيء ، بما في ذلك dns.sec وغيرها الكثير أنواع الأعلام ، والتي قد لا تتلقى بشكل افتراضي. تُعد علامة notcp عنصرًا مهمًا لأنها تخبر المُحلل بعدم استخدام TCP لتبادل البيانات ، ولكن لإعادة توجيهها عبر UDP ، ويقوم bufsize بتعيين حجم المخزن المؤقت إلى 4096 ، أي السعي جاهداً إلى جعل المخزن المؤقت كبيرًا قدر الإمكان لإرسال حزم "جريئة" للغاية.

لذلك ، يمكنك تشغيل هذا الطلب الصغير اللطيف البالغ 64 بايت والحصول على ما يتم تشغيله على الشاشة استجابة. وهذا بناءً على طلب 64 بايت ، تحصل على استجابة بحجم 3363 بايت.

لذلك ، إذا تمكنت من العثور على محلل DNS مفتوح ، فأرسله 64 بايتًا والحصول على استجابة أكبر من 3300 بايت. هذا ما أقصده عندما أقول أنه يمكنك استخدام موارد صغيرة لإنشاء مشكلة كبيرة. في هذه الحالة ، حصلنا على مكسب هجوم بترتيب x50.

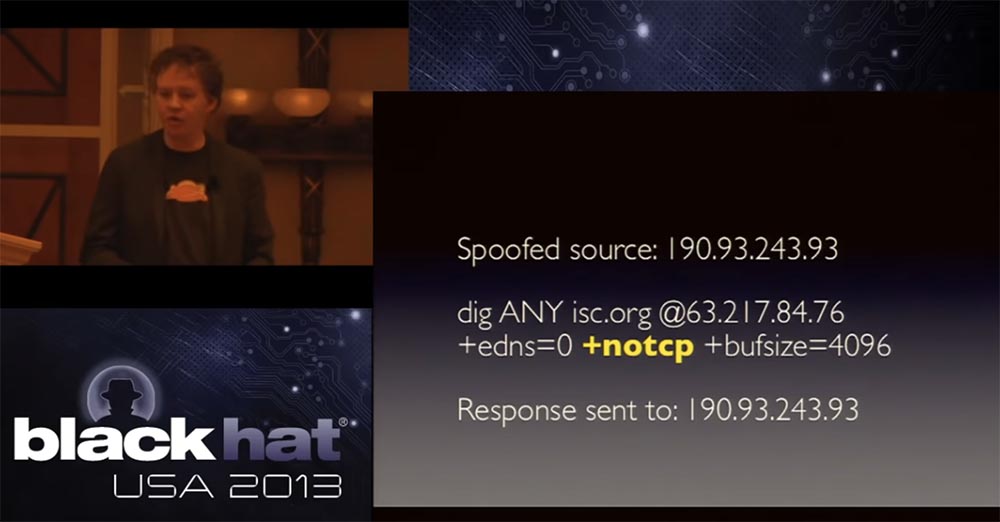

ومع ذلك ، لا يعمل التضخيم افتراضيًا ، وإذا أرسلت طلبًا صغيرًا للحصول على استجابة كبيرة ، فأرسل ببساطة هجوم DDoS إلى نفسي. لذلك ، المكون الإلزامي الثاني لمثل هذا الهجوم هو شبكة تسمح بالتحايل على عنوان IP المصدر.

بمعنى ، أحاول التظاهر بأن استعلام DNS قد تم إرساله من عنوان IP الذي لم يتم إرساله منه. أرسل رسالة إلى محلل DNS ، ولأن UDP هو بروتوكول "النسخ والنسخ" دون مصافحة ، وبعد تلقي الطلب ، فإنه ببساطة يرسل ردًا إلى الشخص الذي يعتبره المرسل.

لا تسمح الشبكات جيدة التنظيم بهذا ، فهي لا تسمح بالحزم أن تأتي من عناوين IP التي لا تنتمي إلى هذه الشبكة - هذه هي توصيات BCP38. عند إنشاء الشبكات ، ينبغي أن يتبع هذه التوصيات معظم مزودي الإنترنت ، ولكن هناك شبكات تتجاهل هذه القاعدة.

لذا ، إذا كان لدينا مكونان ضروريان ، فبما أن UDP لا تستخدم المصافحة ، يمكنك بسهولة استبدال عنوان IP لمصدر الطلب. لمهاجمة Spamhaus ، تم استخدام DNS المحدد المعروض على الشريحة ، والتأكد من أن الاتصال عبر UDP ، والذي لا يتطلب أي مصافحة. بعد ذلك ، يتم إرسال استجابات جميع أدوات حل DNS المفتوحة الموجودة حول العالم إلى شبكتك أو أي شبكة مستهدفة أخرى.

تنعكس الآثار الثانوية لهجمات DDoS هذه في دعم العملاء ، لأن مئات الآلاف من خوادم DNS المفتوحة يشاركون في هذا الهجوم. يتعقب مستخدموها المسار إلى العنوان المهاجم 190.93.243.93 ، والذي تأتي منه أطنان من الحزم التي تتسبب في ضربة لبنيتهم الأساسية ، ويبدأ في قصفك بمكالمات غاضبة مثل "لا تعرف ما تفعله ، لا تعرف كيفية بدء تشغيل شبكة عادية ، وأجهزة الكمبيوتر لديك اخترق ، كيف تجرؤ على مهاجمة لي! " وما شابه ذلك. ويجب أن تشرح لهم بأدب شديد أنهم هم الذين يهاجمونك بالفعل ، وأنهم يعانون من ذلك لأنهم لم يقوموا بتكوين محلل DNS الخاص بهم بشكل صحيح ، وأن الإجابات على الاستعلامات تعود وأن كل هذا يؤثر عليك في النهاية أنفسهم.

في الواقع ، هذه فرصة لتعليم الناس كيفية "تنظيف" شبكاتهم ، وهذا هو الجانب الإيجابي لمثل هذه الهجمات ، لأن الناس لا يدركون أنه بسبب التكوين غير الصحيح لخوادم DNS المفتوحة ، يحدث هذا طوال الوقت ، فقط على نطاق صغير. وفقط عندما تزيد شدة الهجمات بشكل كبير ، تبدأ في الانتباه إليها.

أعتقد أنكم جميعًا على دراية بأنواع الهجمات القديمة مثل Smurf ، حيث تستخدم طلبات بث ICMP إلى أجهزة التوجيه من خلال أجهزة التوجيه وتستخدم خداع المصدر ، كنتيجة لذلك تستجيب أجهزة الكمبيوتر لضحية قنوات الاتصال الخاصة بالخداع والانسداد.

والخبر السار هو أن صناعة التوجيه قد تعلمت التعامل بفعالية مع هذا الهجوم. لا تزال موجودة ، ولكن شن هجوم Smurf أمر صعب للغاية. ومع ذلك ، بشكل عام ، من السهل جدًا تنظيم هجمات استجابة انعكاس DNS.

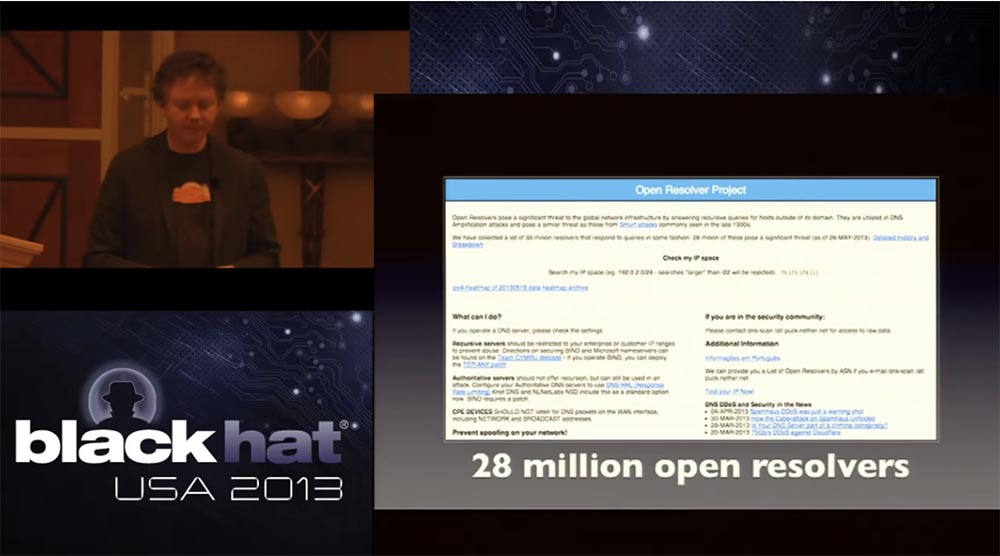

ما مدى شيوع هذه الهجمات؟ الشريحة التالية تصور مشروع Open Resolver ، وهو منتج ثوري إلى حد ما. جادل العديد من الحاضرين هنا لفترة طويلة حول ما إذا كان الأمر يستحق نشر قائمة بجميع أدوات حل DNS المفتوحة التي تعمل على الإنترنت على الشبكة. والحقيقة هي أن هذه القائمة يمكن استخدامها من قبل "الأشخاص الصالحون" حتى يتمكنوا من الإشارة إلى العملاء على الشبكات التي تمت تهيئتها بشكل غير صحيح ، و "الأشرار" الذين يمكنهم استخدامها لتنظيم هجمات DoS.

ليس من قبيل الصدفة أن تم إطلاق هذا المشروع يوم الاثنين ، بعد عطلة نهاية الأسبوع ، حيث تحملنا كل هذا الجحيم. وبالتالي ، كان أكبر مزودي الإنترنت من المستوى الأول قادرين على التأكد من أن "الأشرار" لديهم هذه القائمة لفترة طويلة ، وبالتالي كان من الضروري البدء في تنظيفها بالتخلص من الخوادم المفتوحة. بفضل هذا الموقع ، يمكنك إدخال نطاق عناوين IP الخاصة بك والتحقق مما إذا كانت شبكتك تحتوي على حل DNS مفتوح. وبالتالي ، إذا قام PCCW بذلك ، فيمكنهم مسح الشبكة قبل أن يواجهوا مشكلات. لقد شاركنا وسائل الإعلام في تغطية دور هذا المشروع ، حتى يتسنى لجميع مقدمي الخدمة معرفة هذه القائمة ، لأن عدد أدوات حل DNS المفتوحة المستخدمة على الإنترنت هو 28 مليون. , 30, 40 50 , , , 21 , .

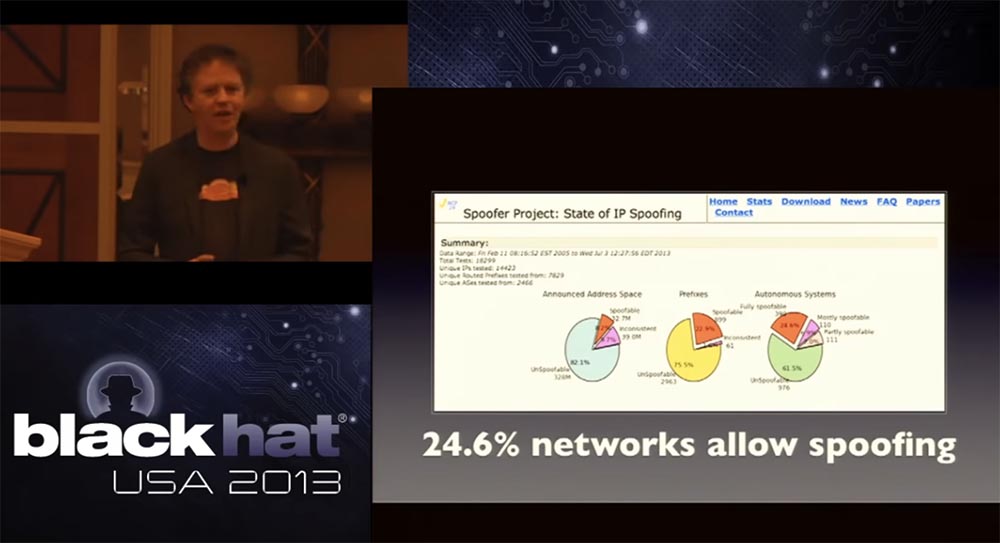

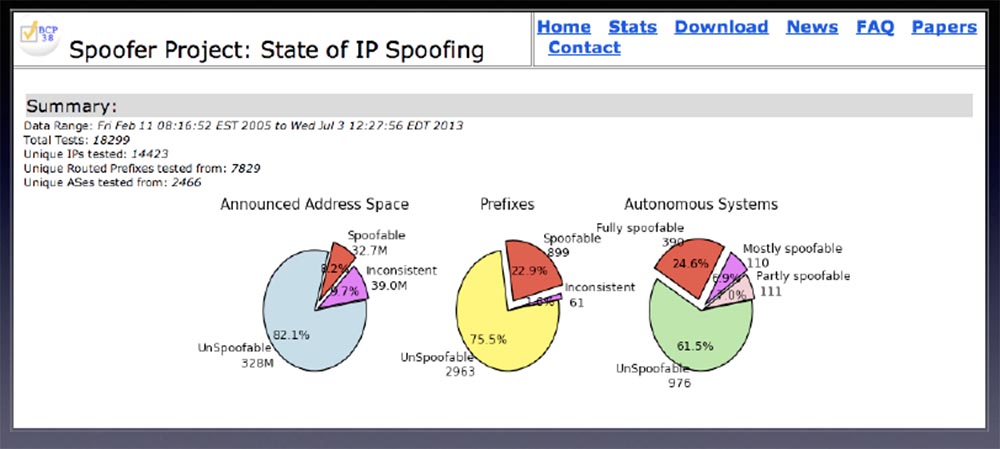

, – , . MIT, . , , 25% .

2013 , BCP 38 . , , IP-, . , 2002 , , – !

, - . , , , , China Telecom. DNS- . , , . , .

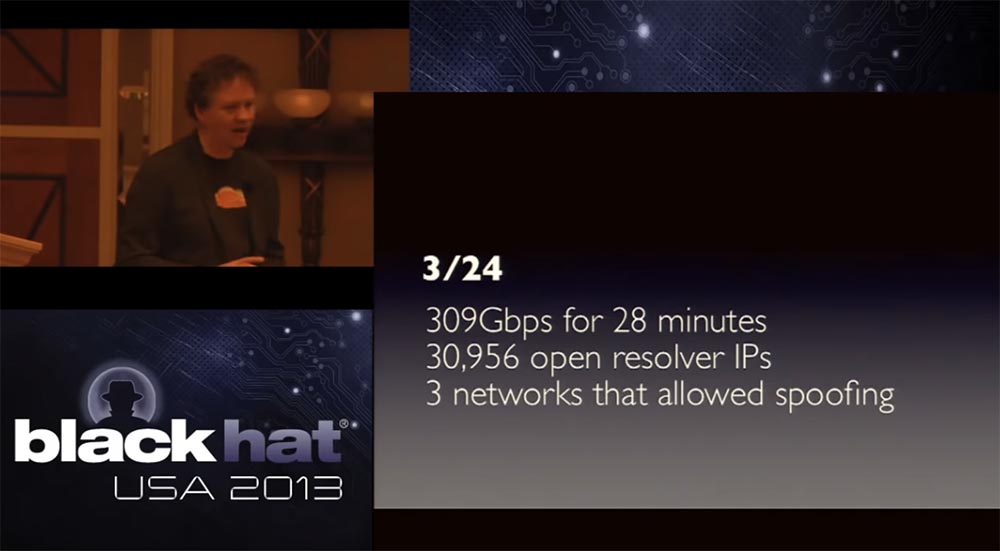

, Spamhaus. 24 309 / 28 . , , 300 / . , , , , Spamhous . , . , ? – 0,1% , ! 1%, 300-, 3- . 10% DNS-, 30- . , 3 , , 30- , . .

, , 3 , , , 5 7 . -, . 3 , .

25 , 287 / 72 . – 31154, . – .

, 1 , , . 5 7 , 3 , IP-, 9 /, 0,1% DNS-. 300 / DDoS-.

, , , , , .

, , . , - , , , , .

– , , , . , , , , , .

, , , , . , . , , 23 CloudFlare, 50. X-.

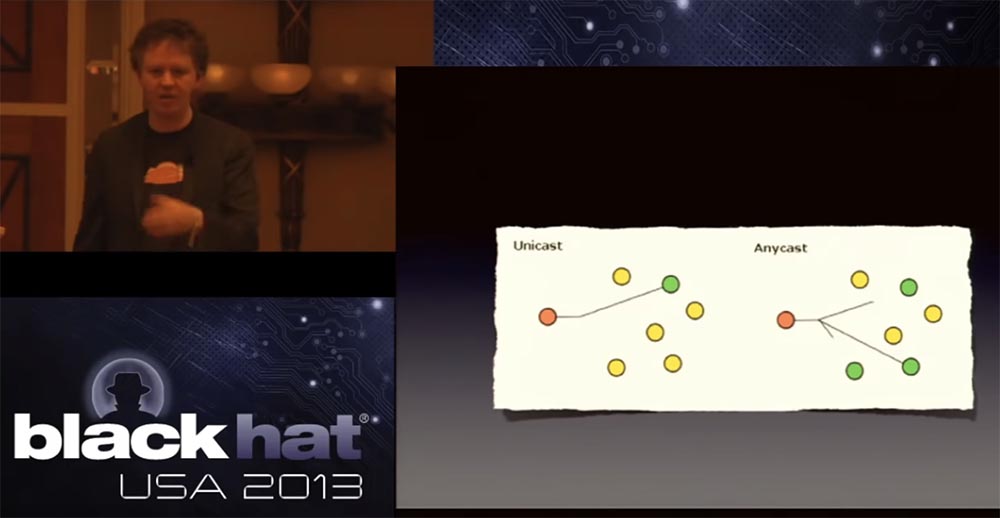

, , , . Anycast BGP DNS, Anycast. HTTP-, . , – , .

Anycast, . , Anycast , . , 23 - , IP-, , Spamhous. , 300 / , - , - 13 / .

المشكلة هي أن المهاجم يمكنه أيضًا إجراء حسابات رياضية وإعادة توجيه الهجوم مباشرةً إلى حافة شبكتنا. هذه فكرة غبية قليلاً ، ونتيجة لذلك ، يمكن للمهاجم الحصول على التأثير المعاكس للربح. أي أنه بدلاً من تعزيز الهجوم عن طريق زيادة سطحه ، فإنه يضطر إلى تقليل هذا السطح وتقليل شدة الهجوم.29:00 دقيقة المؤتمر القبعةالسوداء. الدروس المستفادة من النجاة من هجوم DDOS بمقدار 300 جيجابت / ثانية. الجزء 2

المشكلة هي أن المهاجم يمكنه أيضًا إجراء حسابات رياضية وإعادة توجيه الهجوم مباشرةً إلى حافة شبكتنا. هذه فكرة غبية قليلاً ، ونتيجة لذلك ، يمكن للمهاجم الحصول على التأثير المعاكس للربح. أي أنه بدلاً من تعزيز الهجوم عن طريق زيادة سطحه ، فإنه يضطر إلى تقليل هذا السطح وتقليل شدة الهجوم.29:00 دقيقة المؤتمر القبعةالسوداء. الدروس المستفادة من النجاة من هجوم DDOS بمقدار 300 جيجابت / ثانية. الجزء 2شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ تريد أن ترى المزيد من المواد المثيرة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30٪ لمستخدمي Habr على تناظرية فريدة من خوادم الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 240GB SSD 1 جيجابت في الثانية من 20 $ أو كيفية تقسيم الخادم؟ (تتوفر خيارات مع RAID1 و RAID10 ، ما يصل إلى 24 مركزًا وما يصل إلى 40 جيجابايت من ذاكرة DDR4).

VPS (KVM) E5-2650 v4 (6 مراكز) 10GB DDR4 240GB SSD بسرعة 1 جيجابت في الثانية حتى الربيع مجانًا عند الدفع لمدة نصف عام ، يمكنك طلبها

هنا .

ديل R730xd 2 مرات أرخص؟ لدينا فقط

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD بسرعة 1 جيجابت في الثانية 100 TV من 249 دولارًا في هولندا والولايات المتحدة الأمريكية! اقرأ عن

كيفية بناء البنية التحتية فئة باستخدام خوادم V4 R730xd E5-2650d تكلف 9000 يورو عن بنس واحد؟