مرحبا ٪ اسم المستخدم ٪!

خوارزميات التشفير في روسيا لا تمر بمسابقات مفتوحة ، فهي ببساطة تخذلنا. وعاجلاً أم آجلاً ، سيعود إلينا. هذه المقالة حول الدراسة القادمة من GOSTs لدينا.

في عام 2016 ،

أظهر الباحثون أن جدول التقليب في خوارزميات التجزئة والتشفير الروسية Kuznechik و Stribog له هيكل بعيد عن عشوائي. هذا بالفعل بعد العثور على

خطأ تافه في Stribog ، مما يقلل من متانته من 2

512 إلى

2266 .

في 29 يناير 2019 ،

نُشرت دراسة جديدة بعنوان Partitions in the S-Box of Streebog و Kuznyechik ، مما يشير بوضوح إلى الإمكانية النظرية لمستتر

خلفي في هذه الخوارزميات.

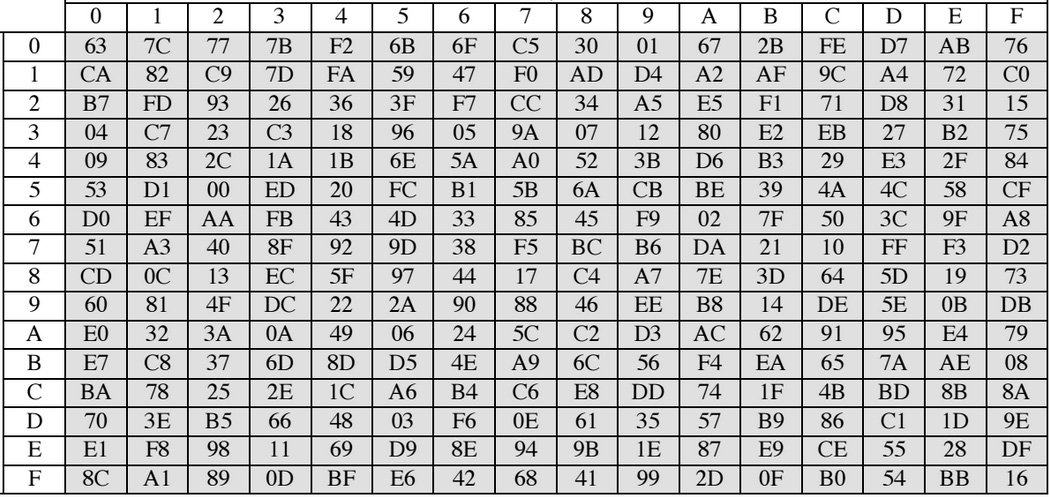

لذلك ، فإن S-Box - أو الجدول البديل ، هو عنصر أمان رئيسي في العديد من خوارزميات التشفير المتناظر والتجزئة. يظهر مثال على هذا الجدول في الشكل.

بشكل عام ، يعين هذا الجدول سلسلة من البتات إلى أخرى. ولكن بأي مبدأ هو دائما سؤال كبير.

غالبًا ما تقتصر الوكالات الحكومية على النشر دون أي تفسير منطقي. في حالة DES ، اقترحت NSA تغيير S-Box قبل أن تصبح الخوارزمية قياسية. بعد سنوات عديدة فقط أصبح من الواضح أن هذا التغيير زاد بالفعل من مقاومة DES لتحليل الشفرات التفاضلية.

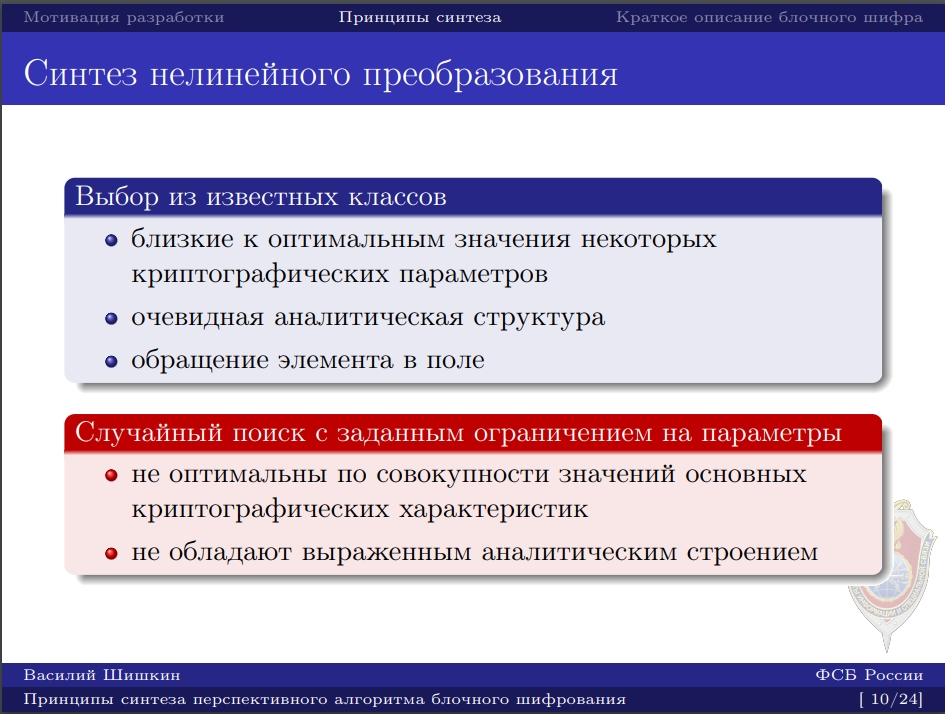

في حالة GOSTs الجديدة ، ليس كل شيء وردية للغاية. أعلن المؤلفون أنه تم اختيار جدول الاستبدال بشكل عشوائي. فيما يلي شريحة من

عرض الخوارزمية ، مما يشير إلى أن المؤلفين اختاروا الجدول بشكل عشوائي. بحيث لا يحتوي على بنية صريحة من شأنها أن تساعد على إنتاج تشفير فعال. (الأحمر هو ما اختاروه)

هذا الجدول

ولكن أولاً ، كما اتضح ، لم يتم إنشاؤه بشكل عشوائي ، ولكن بمساعدة خوارزمية الماكرة ، التي تم

التقاطها في عام 2015.

ثانياً ، لم يتخلَّ المؤلفون عن محاولات اكتشاف سبب هذا النهج في تصميم S-Box وصادفوا نتائج مثيرة جدًا للاهتمام.

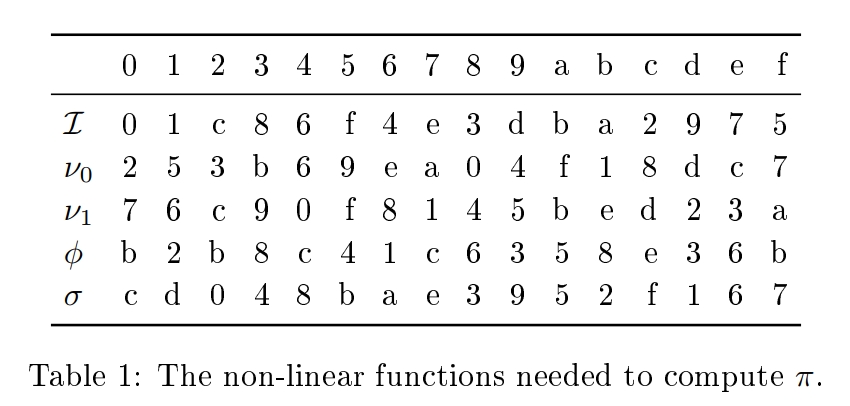

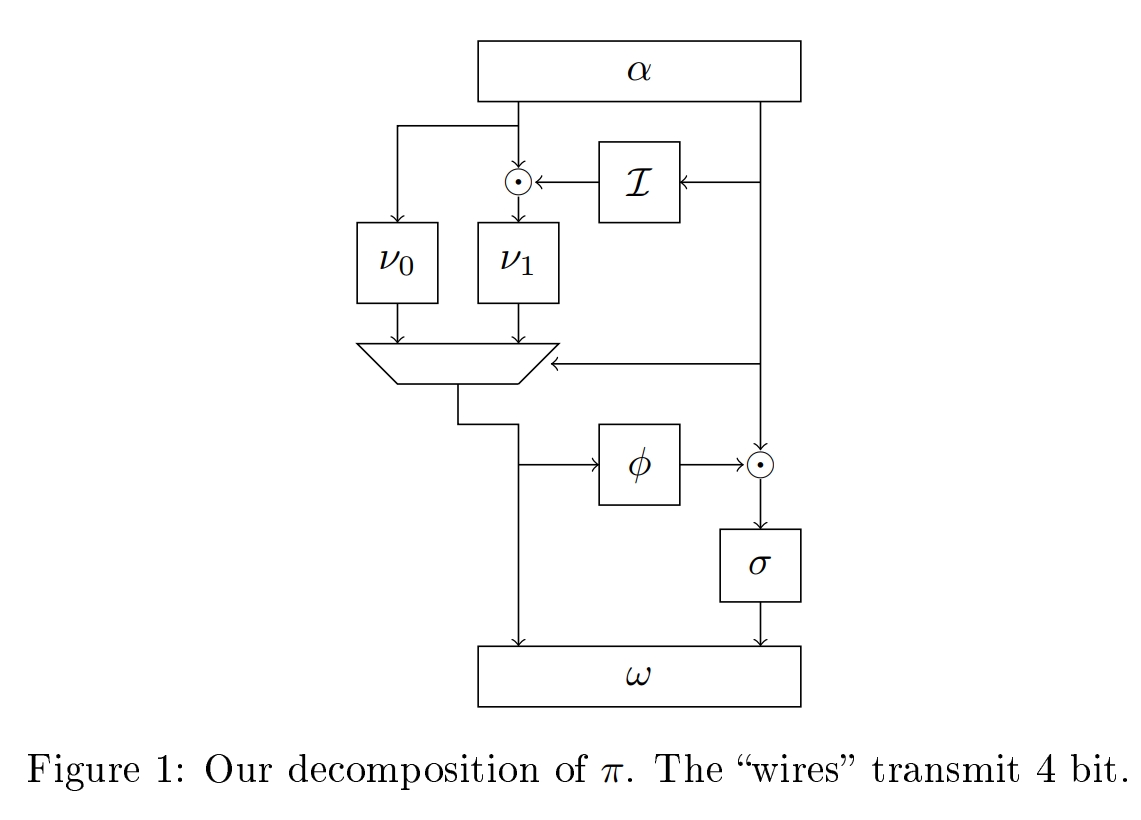

اتضح أن الخوارزميات التي تشكل جدول استبدال أكثر من واحد. وصفت مجموعات مختلفة من الباحثين خوارزميات مختلفة تمامًا لا يوجد بها شيء مشترك تقريبًا ، لكنهم وصلوا إلى نفس الجدول.

قاد هذا مؤلفي الدراسة الأصلية إلى الخوض في بنية هذه الخوارزميات بشكل أعمق والعثور على العناصر المشتركة التي نجحوا في تحقيقها.

Tklog

TKlog هو عبارة عن بنية متقلبة أطلق عليها مؤلفو تحليل الشفرات اسم المكتب الروسي لـ TK-26 ، حيث تم إنشاء Grasshopper و Stribog. وصفه هو أبعد من نطاق هذه المقالة ؛ يمكن لأولئك الذين يرغبون في الرجوع إلى

الأصل . باختصار ، تتمثل الخاصية الرئيسية في استخدام اللوغاريتمات المنفصلة ، تمامًا كما هو الحال في التشفير غير المتماثل.

المهم هو حقيقة أن كلا الإصدارين من وظيفة الاستبدال من خوارزميات GOST يمثلان حالة خاصة لتصميم TKlog. وكذلك وظيفة بديلة أخرى من

خوارزمية BelT

البيلاروسية . وظائف مختلفة ، ولكن النزول إلى واحد.

تشير حقيقة وجود عدد قليل جدًا من خيارات تحويل TKlog المختلفة إلى الاستخدام المتعمد لهذه البنية المعينة غير العشوائية بدلاً من البنية العشوائية الموضحة في الشريحة.

أقسام في الطبقات المجاورة

من الخصائص الرئيسية لتحويل TKlog أنه يعمل مع ما يسمى بالكتل. ويقارن واحد إلى آخر.

المشكلة هي أن هذه الفئات المجاورة متعددة ، كما هو الحال في جميع الخوارزميات التقليدية. وهم مضافة.

لذلك ، فإن الحالة المعروفة الوحيدة عندما تم استخدام الطبقات المجاورة المضافة في وظيفة استبدال الأصفار كتلة هو

خلق خاص من الباب الخلفي . المعلومات حول هذا الموضوع في عام 2016.

وتسمى هذه backdoors NOBUS ، abbr. من NObody لكن الولايات المتحدة ، هذه نقاط ضعف لا يمكن استغلالها إلا من قبل مؤلفي الخوارزميات أنفسهم.

بدلا من الاستنتاج

لم يقدم مؤلفو تحليل الشفرة هجمات جديدة على خوارزميات GOST الحالية ، لكنهم طرحوا سؤالًا عادلًا حول مدى ملاءمة هذه السيرك بالكامل مع جدول التقليب العشوائي المزعوم.

حاولت NSA مؤخرًا دفع خوارزمياتها المتماثلة خفيفة الوزن ، Simon و Speck ، إلى المعايير. والحقيقة المتمثلة في وجود طاولات بديلة ذات تصميم ، لم يتم تقديم وصف لها ، كانت كافية لطردهم بخرق متبل من كل مكان.

ليس لدينا مثل هذه الفرصة.

ملاحظة: لا تنسى أنه تم استخدام Stribog لإنشاء معلمات منحنيات GOST الإهليلجية الجديدة. استخدامه ، تم تجزئة ثابت W باطني.