أثناء العمل على إعداد التقرير السنوي هذا العام ، قررنا تجنب إعادة سرد عناوين الأخبار في العام السابق ، وعلى الرغم من أنه يكاد يكون من المستحيل تجاهل الذكريات تمامًا ، إلا أننا نريد أن نشارككم نتيجة تفكير واضح ومنظور استراتيجي النقطة التي سنصل جميعنا إليها في أقرب وقت - الحاضر.

مع ترك كلمات مقدمة وراءنا ، إليك النتائج الرئيسية التي توصلنا إليها:

- انخفض متوسط مدة هجوم DDoS إلى 2.5 ساعة ؛

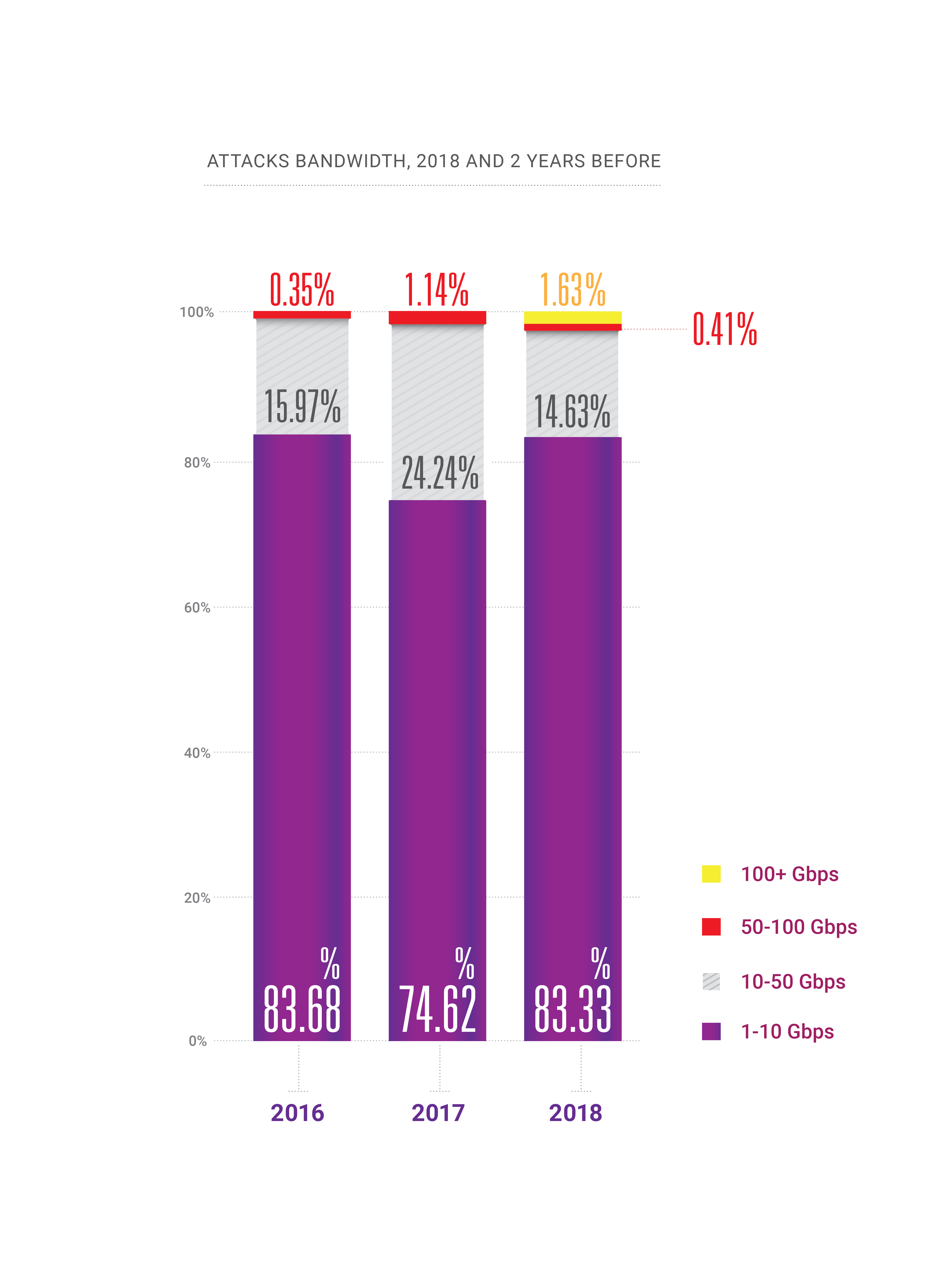

- خلال عام 2018 ، ظهرت القدرة على شن هجمات على مئات غيغا بايت في الثانية داخل بلد أو منطقة ما ، مما أوصلنا إلى "نظرية الكم لنسبية عرض النطاق الترددي" ؛

- يستمر تكرار هجمات DDoS في النمو.

- النمو المستمر للهجمات التي تدعم HTTPS (SSL) ؛

- الكمبيوتر الشخصي قد مات: معظم حركة المرور المشروعة اليوم تأتي من الهواتف الذكية ، وهو ما يمثل تحديًا لعناصر DDoS اليوم وسيكون التحدي التالي لشركات تخفيف DDoS ؛

- أصبحت BGP أخيرًا متجهًا للهجوم ، بعد سنتين من توقعنا ؛

- أصبح التلاعب DNS ناقلات الهجوم الأكثر ضرراً؛

- نواقل التضخيم الجديدة الأخرى ممكنة ، مثل memcached & CoAP؛

- لم تعد هناك "صناعات آمنة" معرضة للهجمات الإلكترونية من أي نوع.

حاولنا في هذه المقالة اختيار كل الأجزاء الأكثر إثارة للاهتمام في تقريرنا ، على الرغم من أنك إذا كنت ترغب في قراءة النسخة الكاملة باللغة الإنجليزية ، فإن

PDF متاح .

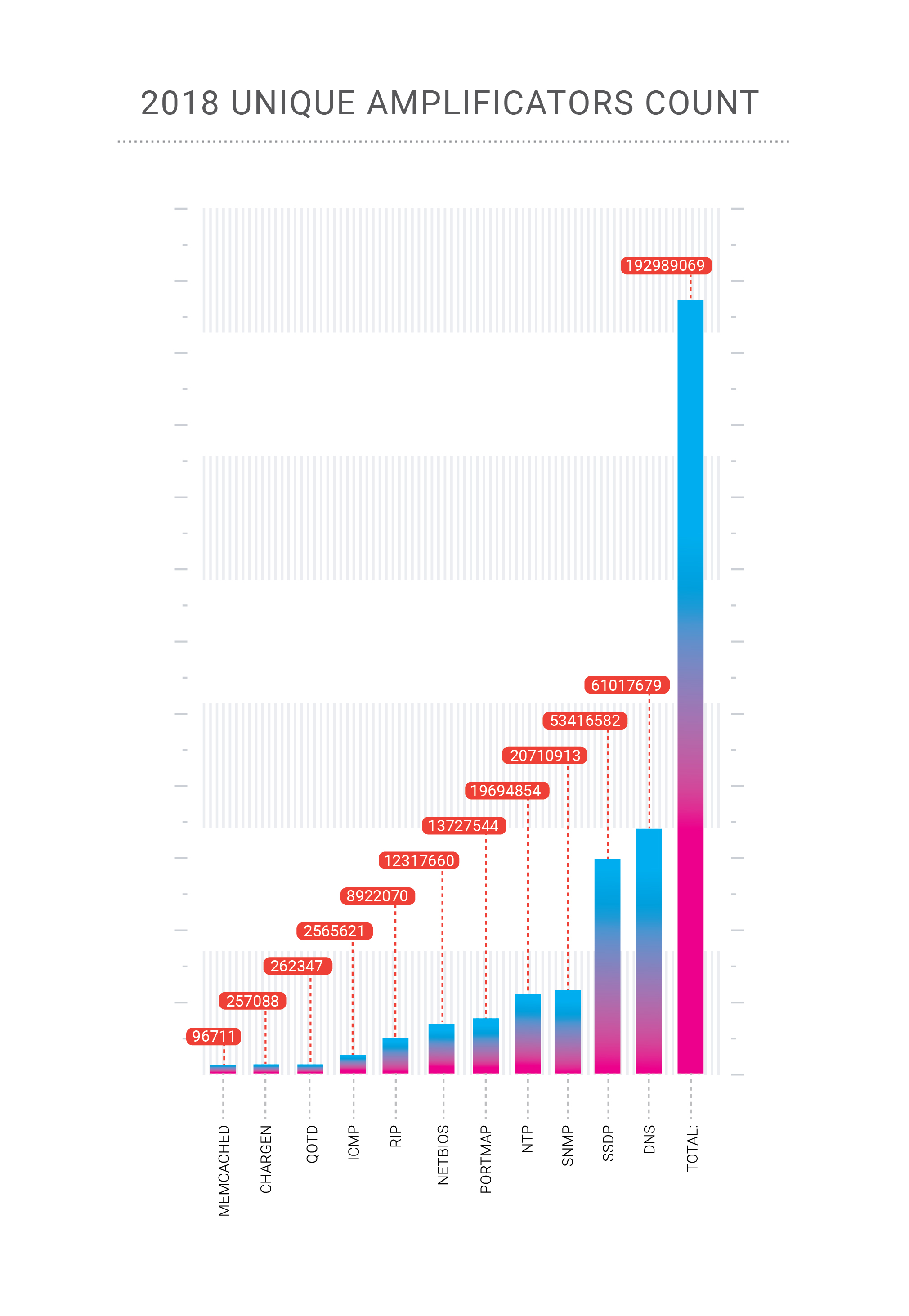

بأثر رجعي

في عام 2018 ، احتفلت شركتنا بهجومين قياسيين على شبكتها. بلغت هجمات تضخيم Memcached ، التي وصفناها بالتفصيل خلال أواخر فبراير 2018 ، 500 جيجابت في الثانية في حالة نظام الدفع Qiwi ، أحد عملاء Qrator Labs. بعد ذلك ، في أواخر شهر أكتوبر ، تلقينا هجومًا كبيرًا بتضخيم DNS على أحد عملائنا داخل الاتحاد الروسي.

تضخيم DNS هو ناقل هجوم DDoS قديم ومعروف والذي يعتبر حجمياً في المقام الأول ويثير مشكلتين ، في حالة حدوث هجوم بمئات غيغا بايت في الثانية ، توجد فرصة كبيرة لفرط تحميل قناة المنبع الخاصة بنا. كيف نحارب هذا؟ من الواضح أنه يتعين علينا نشر هذا الحمل بين العديد من القنوات ، مما يؤدي إلى العدد الثاني - الكمون الإضافي الذي ينتج عن تغيير تدفق حركة المرور إلى نقطة المعالجة الخاصة بنا. لحسن الحظ ، نجحنا في التخفيف من هذا الهجوم بعينه مع موازنة التحميل فقط.

هذا هو المكان الذي يوضح فيه موازنة التحميل المرنة قيمتها الحقيقية ، وبما أن Qrator Labs تدير شبكة anycast BGP ، فإن الرادار يقوم بتخطيط انتشار حركة المرور عبر شبكتنا بعد ضبط توازن التحميل. BGP هو بروتوكول متجه المسافات ، ونحن نعرف هذه الحالات لأن الرسم البياني للمسافة لا يزال ثابتًا. عند تحليل تلك المسافات والنظر في LCPs و Multipath متساوية التكلفة ، يمكننا تقدير AS_path من النقطة A إلى النقطة B بثقة عالية.

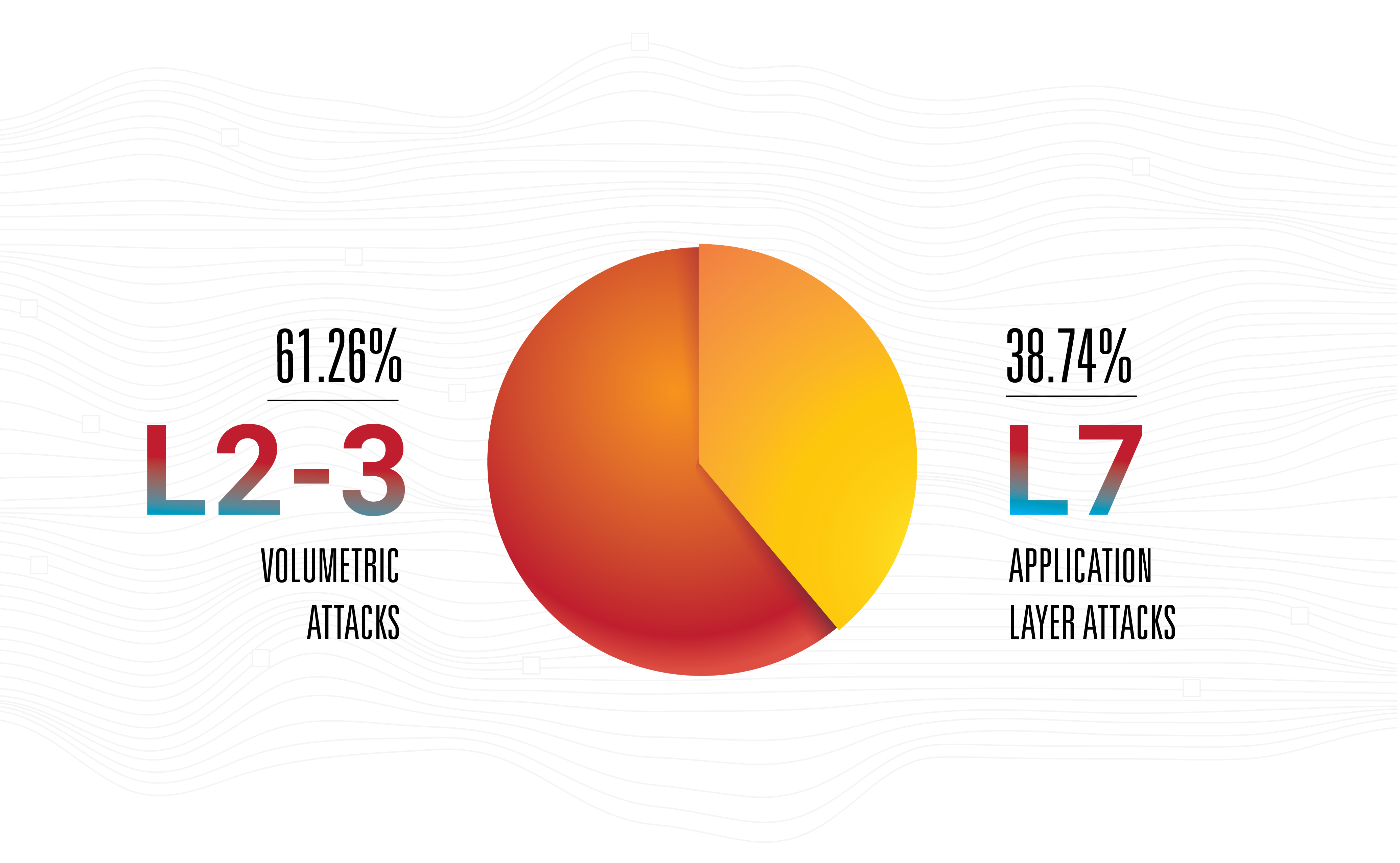

هذا لا يعني أن التضخيم هو أخطر تهديد - لا ، تظل هجمات طبقة التطبيقات الأكثر فاعلية ومنفعلًا وغير مرئية لأن معظمها منخفض النطاق الترددي.

هذا هو السبب الرئيسي في قيام Qrator Labs بترقية الاتصالات مع المشغلين استنادًا إلى نقاط التواجد ، مع توسيع مناطق التواجد أيضًا. هذه خطوة طبيعية لأي مشغل شبكة هذه الأيام ، على افتراض أن أعدادها تتزايد. ومع ذلك ، من وجهة نظر المهاجمين ، نعتقد أنه من الشائع جمع الروبوتات المتواضعة والتركيز فقط بعد ذلك على البحث عن أغنى مجموعة من المضخمات المتاحة لضربها من جميع البنادق الممكنة ، بأعلى معدل إعادة تحميل ممكن. الهجمات الهجينة هنا ، تتزايد في عرض النطاق الترددي ومعدل الحزمة والتردد.

تطورت Botnets بشكل كبير في عام 2018 ووجد أسيادهم وظيفة جديدة لهم - النقر فوق الاحتيال. مع صعود التعلم الآلي ومحركات متصفح مقطوعة الرأس ، أصبحت عملية الاحتيال على النقر أسهل بكثير من تحقيقها قبل عامين فقط.

يستقبل موقع الويب المتوسط اليوم حوالي 50٪ إلى 65٪ من عدد الزيارات من الأجهزة المحمولة ومتصفحات الهواتف الذكية والتطبيقات. بالنسبة إلى بعض خدمات الويب ، فإن هذا الرقم يقترب من 90٪ أو 100٪ ، في حين أن موقع الويب الخاص بسطح المكتب فقط اليوم هو أمر نادر الحدوث في الغالب في بيئات المؤسسات أو بعض حالات الشريط الحدودي.

لقد توفي جهاز الكمبيوتر الشخصي بشكل أساسي في عام 2019 ، مما يجعل بعض الأساليب المستخدمة متقنة ، مثل تتبع حركة الماوس ، عديمة الفائدة تمامًا لتتبع الروبوتات وتصفيتها. في الواقع ، نادراً ما يكون الكمبيوتر الشخصي (مع جميع أجهزة الكمبيوتر المحمولة اللامعة وأجهزة سطح المكتب متعددة الإمكانات) مصدر مشاركة حركة مرور كبيرة مع بعض المواقع الإلكترونية ، ولكنه غالبًا ما يصبح مجرد مجرم. في بعض الأحيان ، يكفي مجرد رفض الوصول إلى أي متصفح غير مناسب للهواتف الذكية للتخفيف من هجوم الروبوتات الذي يتسبب تمامًا في نفس الوقت في إحداث تأثير سلبي على مؤشرات أداء الأعمال الرئيسية.

يتم استخدام مؤلفي Botnet لتطبيق أو تقليد سلوك متصفحات سطح المكتب في التعليمات البرمجية الضارة الخاصة بهم ، تمامًا كما اعتاد أصحاب مواقع الويب على الاعتقاد بأن متصفحات الكمبيوتر الشخصي مهمة حقًا. لقد تغيرت الأخيرة في الآونة الأخيرة ، لذلك في غضون بضع سنوات ، يجب أن يحدث أيضا تغيير في السابق.

ذكرنا بالفعل أن لا شيء تغير بشكل كبير خلال عام 2018 ، ولكن التغيير والتقدم حافظا على وتيرة ثابتة. أحد الأمثلة الأكثر أهمية هو التعلم الآلي ، حيث كانت التحسينات واضحة بشكل خاص ، لا سيما في مجال شبكات الخصومة التوليدية. ببطء ، ولكن بثبات ، ML وصلت إلى السوق الشامل. أصبح عالم التعلم الآلي أكثر سهولة ، وبحلول نهاية العام لم يعد يقتصر على الأكاديميين.

كنا نتوقع أن نرى أول هجمات DDoS على أساس ML (أو ذات صلة بأية طريقة أخرى) بحلول بداية عام 2019 ، لكنها لم تحدث بعد. نتوقع مثل هذا التطور بسبب التكلفة المنخفضة للبيانات المولدة من ML في الوقت الحالي ، ولكن يبدو أنها ليست منخفضة بما فيه الكفاية.

إذا كنت تفكر في الوضع الحالي للصناعة "الآلية للإنسان" ، فإن وضع الشبكة العصبية على رأسها ليس فكرة سيئة. ستتعلم مثل هذه الشبكة السلوك الإنساني الحقيقي في سياق إدارة محتويات صفحات الويب. هذا شيء قد يسميه الجميع "تجربة مستخدم الذكاء الاصطناعى" ، وبالطبع ، فإن مثل هذه الشبكة المجهزة بمحرك متصفح يمكن أن تنتج ترسانة مثيرة للاهتمام لكلا الجانبين ، الهجوم والدفاع.

من المؤكد أن تعليم الشبكة باهظ الثمن ، لكن توزيع هذا النظام والاستعانة بمصادر خارجية قد يكون في متناول الجميع ، وربما يكون مجانيًا ، خاصة إذا تم النظر في البرامج الضارة والتطبيقات التي تم الاستيلاء عليها وما إلى ذلك. من المحتمل أن يؤثر هذا التغيير على الصناعة بأكملها ، وبنفس الطريقة التي حولت بها GANs رأينا في "الواقع المرئي" و "الجدارة بالثقة".

نظرًا لأن هذا هو أيضًا سباق بين محركات البحث مع Google في المقام الأول وأي شخص آخر يحاول إجراء هندسة عكسية للخوارزميات ، فقد يصل إلى موقف يكون فيه الروبوت لا يقلد إنسانًا عشوائيًا ، ولكن شخصًا محددًا ، مثل الشخص الذي عادةً ما يجلس وراء جهاز كمبيوتر ضعيف المحدد. يمكن أن تعمل إصدارات Captcha و Recaptcha كأمثلة على كيفية قيام المهاجمين بتحسين أدواتهم وتقنيات الهجوم.

بعد اختلاطها ، كان هناك الكثير من الحديث حول إمكانية وجود فئة جديدة من سلاح هجوم DDoS - ثغرة أمنية ، روبوت ، خدمة مخترقة ، شيء يمكن أن يرسل إلى الأبد بيانات معينة إلى عنوان محدد يختاره المهاجم. يمكن أن تصدر إحدى الأوامر من المهاجم تدفقًا دائمًا مستمرًا لحركة المرور ، مثل syslog أو فيضان هائل. هذه ليست سوى نظرية. لا يمكننا القول ما إذا كانت هذه الخوادم أو الأجهزة موجودة فعليًا ، ولكن إذا حدث ذلك ، فسيكون القول إنهم يمكن أن يمثلوا سلاحًا خطيرًا للغاية في الأيدي الخطأ.

في عام 2018 ، شهدنا أيضًا اهتمامًا متزايدًا بحوكمة الإنترنت والخدمات المرتبطة بها من جميع أنواع الحكومات والمنظمات غير الربحية في جميع أنحاء العالم. نحن نعتبر هذا تطوراً محايداً إلى الحد الذي يمكن فيه قمع الحريات الأساسية ، والتي نأمل ألا تحدث ، خاصة في الدول المتقدمة.

بعد سنوات من جمع وتحليل مهاجمة حركة المرور على مستوى العالم ، تقوم Qrator Labs الآن بتنفيذ أول كتلة طلبات. تمكننا النماذج التي نستخدمها للتنبؤ بالسلوك الضار من أن نقرر بثقة عالية ما إذا كان المستخدم شرعيًا أم لا. نحن نتمسك بفلسفتنا المركزية المتمثلة في تجربة المستخدم دون انقطاع ، دون تحديات جافا سكريبت أو captcha وفي عام 2019 ، نأمل في تحقيق القدرة على منع أول طلب ضار من اختراق دفاعاتنا.

ميلانوكس

اخترنا 100G التبديل Mellanox نتيجة الاختبارات الداخلية لدينا في السنوات السابقة. ما زلنا نختار المعدات التي تلبي احتياجاتنا في مواقف محددة. بادئ ذي بدء ، لا ينبغي للمفاتيح إسقاط أي رزم صغيرة أثناء العمل بمعدل خط - لا يمكن أن يكون هناك أي تدهور على الإطلاق. ثانيا ، لقد أحببنا السعر. ومع ذلك ، هذا ليس كل شيء. يتم تبرير التكلفة دائمًا عن طريق تفاعل البائع مع المواصفات الخاصة بك.

تعمل مفاتيح Mellanox تحت Switchdev ، وتحول منافذها إلى واجهات Linux عادية. نظرًا لكون Switchdev جزءًا من نواة Linux السائدة ، فقد تم وصف Switchdev في الوثائق على أنه "نموذج برنامج تشغيل في kernel للأجهزة التي تقوم بإلغاء تحميل طائرة بيانات التوجيه من kernel". هذه الطريقة مريحة للغاية ، حيث أن جميع الأدوات التي اعتدنا توفيرها متاحة في واجهة برمجة تطبيقات واحدة ، وهذا أمر طبيعي للغاية لكل مبرمج ومطور ومهندس شبكة حديث. يمكن تشغيل أي برنامج يستخدم API لشبكات Linux القياسية على المحول. تتوفر جميع أدوات مراقبة الشبكة والتحكم فيها المصممة لخوادم Linux ، بما في ذلك الخوادم محلية الصنع. على سبيل المثال ، يعد تنفيذ التغييرات على جدول التوجيه أكثر راحة مقارنةً بكيفية إجراء ذلك قبل Switchdev. حتى مستوى شريحة الشبكة ، تكون جميع الشفرات مرئية وشفافة ، مما يتيح التعلم وإجراء التعديلات ، حتى اللحظة المحددة التي يجب أن تعرف فيها بالضبط كيفية بناء الشريحة ، أو على الأقل الواجهة الخارجية.

جهاز Mellanox الخاضع للتحكم Switchdev هو المجموعة التي وجدناها أكثر ملاءمة لاحتياجاتنا ، حيث توفر الشركة الدعم الكامل لنظام التشغيل مفتوح المصدر القوي بالفعل من خارج منطقة الجزاء.

أثناء اختبار الجهاز قبل تشغيله في الإنتاج ، اكتشفنا أن بعض حركة المرور المعاد توجيهها قد تم إسقاطها. أظهر تحقيقنا أن السبب في ذلك هو حركة المرور على واجهة واحدة تم توجيهها عبر معالج التحكم ، والذي بالطبع لم يتمكن من التعامل مع كميات كبيرة منه. لم نكن نعرف السبب الدقيق لمثل هذا السلوك ، لكننا افترضنا أنه مرتبط بمعالجة توجيهات بروتوكول ICMP. أكد ميلانوكس سبب المشكلة ، وطلبنا منهم القيام بشيء حيال ذلك. كان رد فعل ميلانوكس سريعًا ، حيث قدم لنا حلاً فعالًا على المدى القصير.

عمل عظيم ، ميلانوكس!

البروتوكولات والمصدر المفتوح

تعد DNS-over-HTTPS تقنية أكثر تعقيدًا من DNS-over-TLS. نرى السابق تزهر والأخير يجري نسيانها ببطء. إنه مثال واضح حيث تعني كلمة "أكثر تعقيدًا" "أكثر كفاءة" ، حيث لا يمكن تمييز حركة مرور DoH عن أي HTTPS آخر. لقد رأينا هذا بالفعل من خلال تكامل بيانات RPKI ، عندما تم وضعه في البداية كحل لمكافحة الاختطاف ولم ينته الأمر جيدًا ، ولكن بعد ذلك عاود الظهور كسلاح قوي ضد أخطاء مثل التسريبات الثابتة وإعدادات التوجيه غير الصحيحة. تحولت الضوضاء إلى إشارة والآن يتم دعم RPKI على أكبر IX ، وهو خبر رائع.

لقد وصل TLS 1.3. راقبت Qrator Labs ، بالإضافة إلى صناعة تكنولوجيا المعلومات بشكل عام ، عملية التطوير عن كثب من المسودة الأولية إلى كل مرحلة داخل IETF لتصبح بروتوكولًا قابلاً للفهم وسهل إدارته ونحن مستعدون لدعمه في عام 2019. الدعم واضح بالفعل في السوق ، و نريد مواكبة تنفيذ هذا البروتوكول الأمني القوي والمثبت. لا نعرف كيف سيتكيف منتجو أجهزة تخفيف DDoS مع حقائق TLS 1.3 ، ولكن نظرًا للتعقيد التقني لدعم البروتوكول ، فقد يستغرق الأمر بعض الوقت.

نحن نتابع HTTP / 2 أيضًا. في الوقت الحالي ، لا يدعم Qrator Labs الإصدار الأحدث من بروتوكول HTTP ، نظرًا لقاعدة الرموز الموجودة حول هذا البروتوكول. لا تزال الأخطاء والثغرات موجودة بشكل متكرر في الكود الجديد ؛ كمزود خدمة أمنية ، لسنا مستعدين بعد لدعم مثل هذا البروتوكول بموجب اتفاقية مستوى الخدمة التي نتفق عليها مع عملائنا.

كان السؤال الحقيقي لعام 2018 لـ Qrator Labs: "لماذا يريد الناس HTTP / 2 أكثر من اللازم؟ وكان موضوع نقاش ساخن على مدار العام. لا يزال الناس يميلون إلى التفكير في الرقم "2" باعتباره الإصدار "الأسرع والأقوى والأفضل" ، وهو ليس بالضرورة هو الحال في كل جانب من جوانب هذا البروتوكول المحدد. ومع ذلك ، توصي وزارة الصحة HTTP / 2 وهذا هو المكان الذي قد يحصل فيه كلا البروتوكولين على الكثير من الزخم.

يتمثل أحد الشواغل المتعلقة بتطوير مجموعات وميزات الجيل التالي من البروتوكول في أنه يعتمد عادةً بشكل كبير على البحث الأكاديمي ، وحالة ذلك بالنسبة لصناعة تخفف DDoS سيئة للغاية. يمكن اعتبار القسم 4.4 من مشروع IETF "الإدارة السريعة" ، والذي يعد جزءًا من مجموعة بروتوكولات QUIC المستقبلية ، مثالًا مثاليًا على ذلك: فهو ينص على أن "الممارسات الحالية في الكشف عن هجمات DDoS وتخفيفها تتضمن عمومًا سلبية القياس باستخدام بيانات تدفق الشبكة "، نادرًا ما يكون هذا في الواقع نادرًا جدًا في بيئات مؤسسة الحياة الحقيقية (وفقط جزئيًا لإعدادات مزود خدمة الإنترنت) - وبالكاد يكون" حالة عامة "في الممارسة - ولكن بالتأكيد حالة عامة في الأوراق البحثية الأكاديمية التي ، في معظم الوقت ، غير مدعومة بالتطبيقات المناسبة واختبارات العالم الحقيقي ضد مجموعة كاملة من هجمات DDoS المحتملة ، بما في ذلك هجمات طبقة التطبيقات (والتي ، نظرًا للتقدم المحرز في نشر TLS في جميع أنحاء العالم ، من الواضح أنها لن تستطيع أبدًا يمكن التعامل معها مع أي نوع من القياس السلبي). يعد تحديد اتجاه البحث الأكاديمي المناسب تحديا آخر لمشغلي تخفيف DDoS في عام 2019.

حقق Switchdev تمامًا التوقعات التي عبرنا عنها قبل عام. نأمل أن يتعزز العمل المستمر على تحسين Switchdev في السنوات القادمة ، حيث أن المجتمع قوي ومتنام.

تتابع Qrator Labs تمكين Linux XDP للمساعدة في زيادة كفاءة معالجة الحزم. يبدو أن إلغاء تحميل بعض أنماط فلترة البيانات الضارة من وحدة المعالجة المركزية (CPU) إلى بطاقة واجهة الشبكة (NIC) وحتى تبديل الشبكة ، يعد أمرًا واعدًا للغاية ، ونتطلع إلى مواصلة البحث والتطوير في هذا المجال.

الغوص العميق مع السير

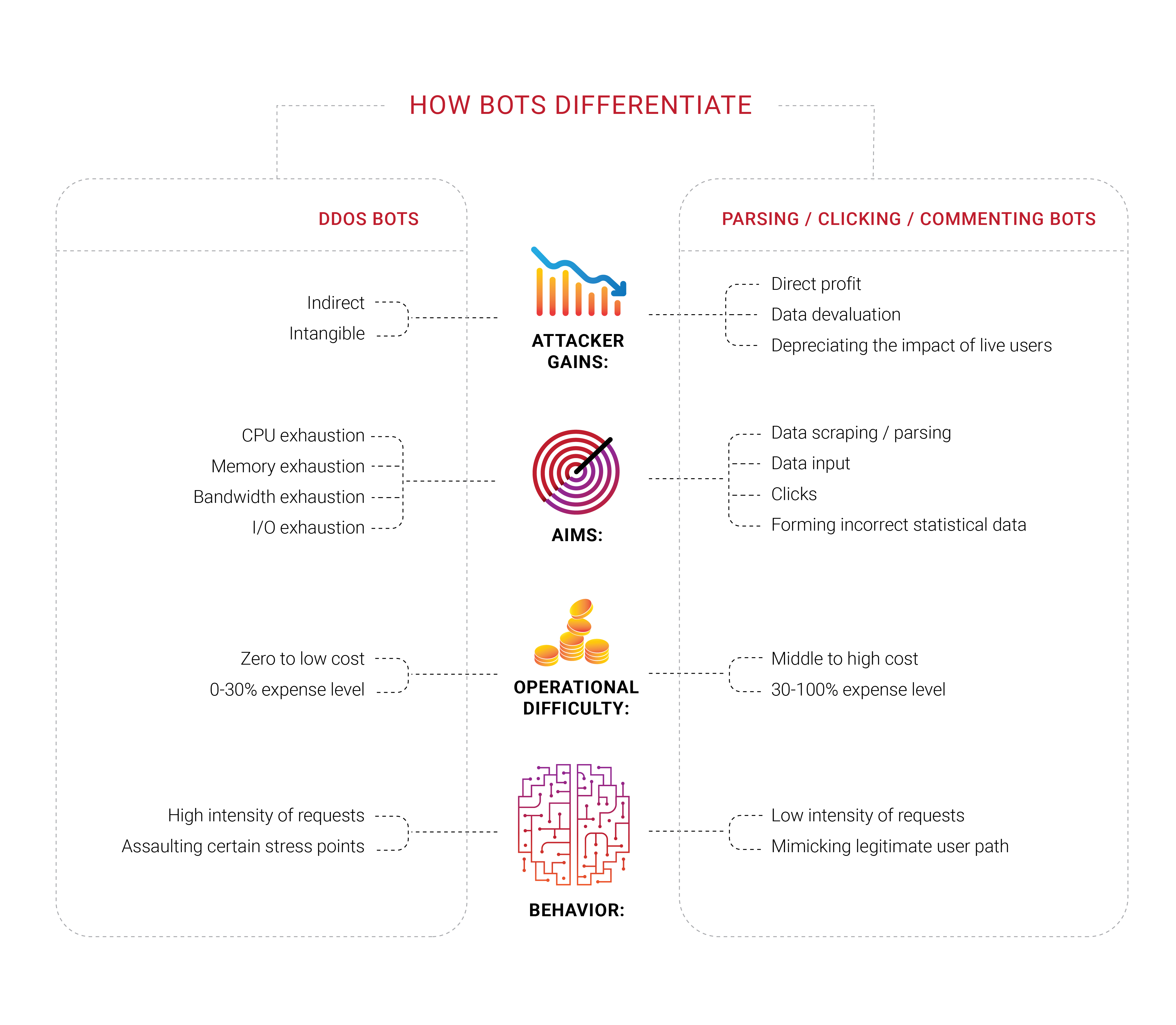

تسعى العديد من الشركات إلى حماية برامج الروبوت ، وليس من المستغرب أن نرى مجموعات تعمل في مناطق مختلفة من هذا المجال في عام 2018. ما وجدناه مثيرًا للاهتمام هو أن جزءًا كبيرًا من هذه الشركات لم يتعرض أبدًا لهجوم DDoS مستهدف ، على الأقل إنكار نموذجي محاولة الخدمة لاستنزاف الموارد المحدودة مثل سعة النطاق الترددي أو سعة وحدة المعالجة المركزية. يشعرون أنهم مهددون من قبل برامج الروبوت ولكن لا يمكنهم التمييز بينهم وبين المستخدمين الفعليين أو تحديد ما يقومون به بالفعل. إنهم يعرفون فقط أنهم يريدون التخلص من السير المحسوسة.

مشاكل مع الروبوتات وكاشطات لها أيضا عنصر اقتصادي مهم. إذا كانت نسبة 30٪ من حركة المرور غير شرعية و منشؤها آليًا ، فإن 30٪ من تكاليف دعم تلك الحركة تضيع. اليوم ، يمكن اعتبار هذا كضريبة لا مفر منها على شركات الإنترنت. من الصعب خفض العدد إلى الصفر تمامًا ، لكن أصحاب الأعمال يفضلون رؤيته على أقل مستوى ممكن.

أصبحت عملية تحديد الهوية قضية مهمة في الإنترنت اليوم لأن أفضل برامج الروبوت لم تعد بحاجة إلى محاكاة البشر بعد الآن - فهم يحتلون نفس المساحة ، مثل الطفيليات. لقد كررنا منذ فترة أن أي معلومات متاحة للجمهور ، دون إذن أو مصادقة ، ستكون وستنتهي كملكية مشتركة - لا أحد يستطيع منع ذلك.

في عام 2018 ركزنا على قضايا إدارة الهوية والبوت. ومع ذلك ، فإن النطاق الأوسع هنا مختلف ؛ نحن نعيش في عصر لا توجد فيه طريقة دقيقة لمعرفة سبب طلب العميل استجابة الخادم. تقرأها بشكل صحيح: في نهاية المطاف ، يريد كل عمل أن يشتري عميل ما شيئًا ما ، وهذا هو سبب وجوده والهدف منه ، لذا ترغب بعض الشركات في التعمق في معرفة من يطلب ما من الخادم - إذا كان هناك شخص حقيقي وراءه.

لا عجب في أن أصحاب الأعمال يتعلمون غالبًا من الفنيين أن جزءًا كبيرًا من زيارات مواقع الويب الخاصة بهم ناشئة عن الروبوتات وليس العملاء.

يمكن أن يستهدف أيضًا الأشخاص الآليون الذين ذكرناهم سابقًا بعض موارد الشبكة المحددة مع تثبيت وظيفة إضافية للمستعرض - ونعتقد أن معظم هذه الملحقات تم تثبيتها عن قصد ، لتحقيق هدف محدد ، لا يعرفه سوى منشئو هذه الشبكات. انقر فوق الاحتيال ، ومعالجة الإعلان ، والتحليل - يتم إنجاز مثل هذه المهام بكفاءة بمساعدة كائنات بشرية حقيقية في النقطة التي تفشل فيها الأتمتة. فقط تخيل كيف سيتغير الموقف إذا تم تطبيق التعلم الآلي على الرابط الصحيح في السلسلة.

أصبح المحللون والكاشطون ، الذين يشكلون جزءًا من مشكلة الروبوت الأوسع نطاقًا ، مشكلة استطعنا التغلب عليها خلال عام 2018 ، أولاً بفضل عملائنا ، الذين اتصلوا بنا بتجاربهم وقدموا خيارًا لمزيد من البحث عما كان يحدث مع مواردهم. قد لا تسجل برامج الروبوت هذه حتى في المقاييس النموذجية ، مثل عرض النطاق الترددي أو تحميل وحدة المعالجة المركزية للخادم. إننا نختبر حاليًا مجموعة متنوعة من الطرق ، ولكن في النهاية من الواضح ما يحتاجه العملاء - لمنع هؤلاء المتطفلين بناءً على طلبهم الأول.

خلال تفشي الوباء الذي رأيناه في روسيا ورابطة الدول المستقلة ، أصبح من الواضح أن الروبوتات المعنية قادرة على التشفير. طلب واحد في الدقيقة الواحدة هو معدل يمكن أن يمر دون أن يلاحظه أحد بسهولة دون تحليل للطلب الوارد. في رأينا المتواضع ، يجب على العميل أن يقرر الخطوة التالية بعد الحصول على التحليل والترميز. سواء كان منعهم أو السماح لهم بالدخول أو محاكاة ساخرة (تضليل) لهم - فليس لنا أن نقرر ذلك.

ومع ذلك ، توجد بعض المشكلات في الأتمتة الخالصة ، أو "برامج الروبوت" ، كما اعتدنا على الاتصال بها. إذا كنت متأكدًا من قيام الروبوت الخبيث بإنشاء طلب معين ، فإن أول شيء يقرر القيام به هو حظره ، وعدم إرسال أي استجابة من الخادم. لقد توصلنا إلى نتيجة مفادها أن هذا الأمر لا معنى له لأن مثل هذه الإجراءات تعطي فقط مزيدًا من التعليقات للأتمتة ، مما يتيح لها التكيف وإيجاد حل بديل لها. ما لم تحاول الروبوتات شن هجوم رفض الخدمة ، نوصي بعدم حظر مثل هذه الأتمتة على الفور لأن نتائج ألعاب القط والماوس هذه قد لا تكون أكثر من مضيعة للوقت والجهد.

هذا هو السبب الرئيسي الذي يجعل Qrator Labs تختار وضع علامة على حركة المرور المشبوهة و / أو الخبيثة وترك القرار بشأن الخطوات التالية لمالك المورد مع مراعاة أهداف الجمهور والخدمة والخدمة. أحد الأمثلة على ذلك هو امتداد متصفح حظر الإعلانات. معظم الإعلانات عبارة عن برامج نصية ، ومن خلال حظر البرامج النصية ، لا تقوم بالضرورة بحظر الإعلانات ويمكنك حظر شيء آخر ، مثل تحد javascript. من السهل أن نتخيل كيف يمكن أن يتصاعد هذا الأمر ، مما يؤدي إلى فقدان الدخل لمجموعة كبيرة من شركات الإنترنت.

عندما يتم حظر المهاجمين وتلقي الملاحظات التي يحتاجون إليها ، يمكنهم التكيف بسرعة والتعلم والهجوم مرة أخرى. تعتمد تقنيات Qrator Labs على فلسفة بسيطة مفادها أنه لا يمكن إعطاء الأتمتة أي ملاحظات يمكنهم استخدامها: يجب عليك عدم حجبها أو تمريرها ، ووضع علامة عليها. بعد إجراء هذه العلامات ، يجب عليك التفكير في هدفها الحقيقي - ماذا يريدون؟ ولماذا يزورون ذلك المورد أو صفحة الويب المحددة؟ ربما يمكنك تغيير محتوى صفحة الويب قليلاً بطريقة لن يشعر أي إنسان بالفرق ، لكن الواقع البوت سينقلب رأسًا على عقب؟ إذا كانوا موزعون ، فيمكنهم الحصول على معلومات تحليل مضللة في شكل بيانات غير صحيحة.

أثناء مناقشة هذه المشكلات طوال عام 2018 ، وصفنا مثل هذه الهجمات بأنها الهجوم المباشر على معايير العمل. قد يبدو موقع الويب الخاص بك والخوادم على ما يرام ، دون أي شكاوى من المستخدمين ، لكنك تشعر بشيء يتغير ... مثل سعر تكلفة الاكتساب لإعلان تتخذه من بعض البرامج الأساسية ببطء ، ولكن توجيه المعلنين بثبات في مكان آخر.

قتل حافز المهاجمين هو الطريقة الوحيدة للتصدي لذلك. محاولة إيقاف برامج الروبوت لا تؤدي إلا إلى إهدار الوقت والمال. إذا نقروا فوق شيء تستفيد منه ، فجعل هذه النقرات غير فعالة ؛ إذا قاموا بتحليلك ، فقم بتقديم معلومات غير موثوقة لن يميزوها عن البيانات الشرعية والجديرة بالثقة.

كليك هاوس

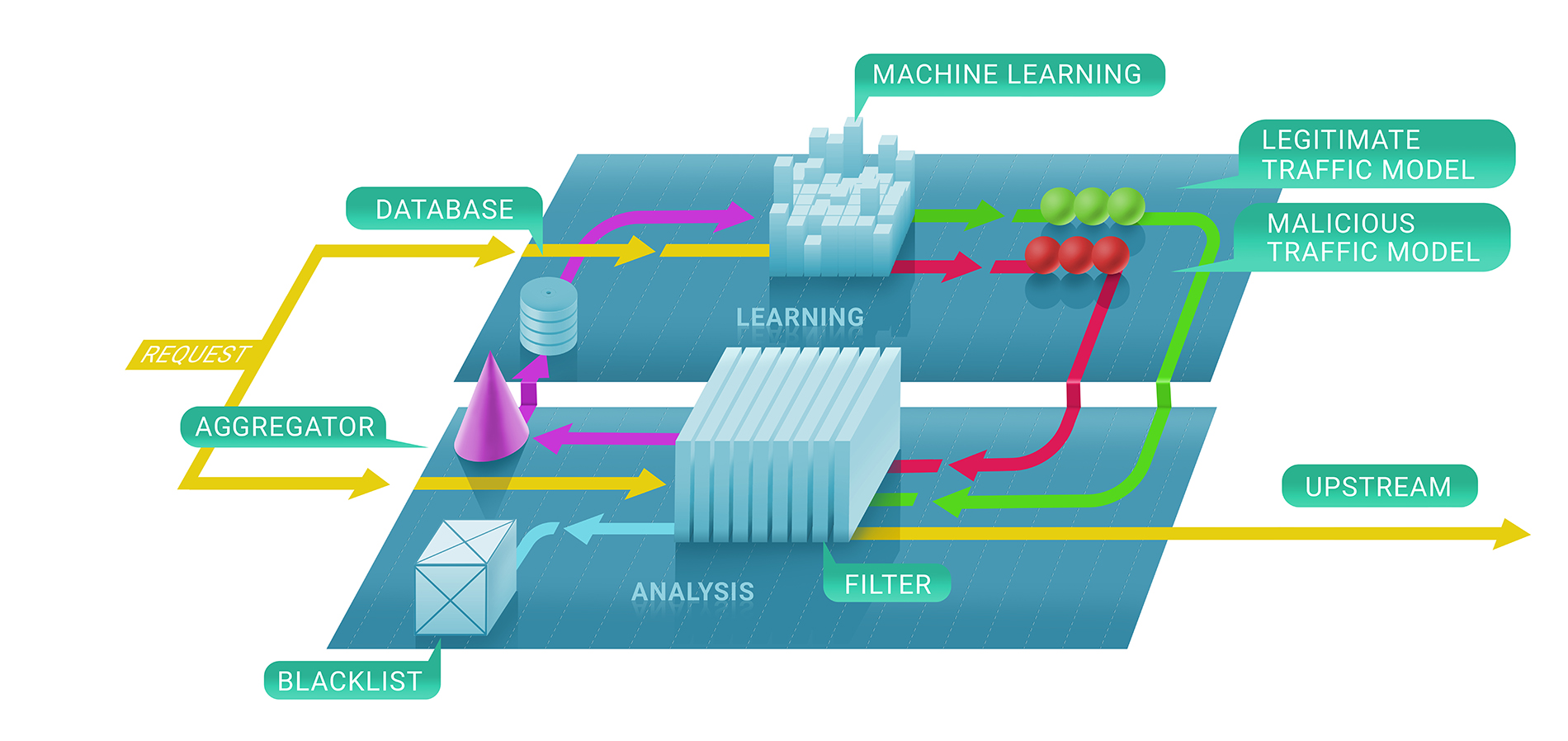

بشكل عام ، تتضمن خدمة تصفية Qrator Labs مرحلتين: أولاً ، نقوم على الفور بتقييم ما إذا كان الطلب ضارًا بمساعدة عمليات التحقق من عديمي الجنسية والحالة ، وثانياً ، نقرر ما إذا كان سيتم الاحتفاظ بالمصدر في القائمة السوداء أم لا. يمكن تمثيل القائمة السوداء الناتجة كقائمة لعناوين IP الفريدة.

في المرحلة الأولى من هذه العملية ، نقوم بتوظيف أساليب التعلم الآلي لفهم التدفق الطبيعي لحركة المرور لمورد معين بشكل أفضل ، نظرًا لأننا حددنا الخدمة لكل عميل على حدة بناءً على البيانات التي نجمعها.

هذا هو المكان الذي يأتي Clickhouse في. لفهم سبب منع عنوان IP من التواصل مع أحد المصادر بدقة ، يتعين علينا اتباع نموذج التعلم الآلي إلى Clickhouse DB. إنه يعمل بسرعة كبيرة مع مجموعات كبيرة من البيانات (ضع في اعتبارك هجوم DDoS بسرعة 500 جيجابت في الثانية ، يستمر لبضع ساعات بين التوقف المؤقت) ، ويخزنها بطريقة تتوافق بشكل طبيعي مع أطر التعلم الآلي التي نستخدمها في Qratorers Labs. يؤدي المزيد من السجلات ومزيد من الزيارات الهجومية إلى نتائج أفضل وأكثر قوة من نماذجنا لاستخدامها في زيادة تحسين الخدمة في الوقت الحقيقي ، في ظل أكثر الهجمات خطورة.

نحن نستخدم Clickhouse DB لتخزين جميع سجلات حركة المرور (غير المشروعة) للهجوم وأنماط سلوك الروبوت. قمنا بتطبيق هذا الحل المحدد لأنه وعد بقدرة رائعة على معالجة مجموعات البيانات الضخمة بأسلوب قاعدة البيانات بسرعة. نستخدم هذه البيانات للتحليل وللبناء على الأنماط التي نستخدمها في تصفية DDoS ولتطبيق التعلم الآلي لتحسين خوارزميات التصفية.

تتمثل ميزة Clickhouse المهمة ، مقارنةً بقواعد البيانات الأخرى ، في أنها لا تقرأ سلسلة البيانات بأكملها - فقد يستغرق ذلك الجزء المطلوب ، الأصغر بكثير ، إذا كنت تقوم بتخزين كل شيء حسب الإرشادات.

الخاتمة

لبعض الوقت ، كنا نعيش مع هجمات متعددة العوامل التي تستكشف بروتوكولات مهاجمة متعددة لجعل هدفًا غير متاح.

يجب أن تغطي النظافة الرقمية وإجراءات الأمان الحديثة ، بالفعل ، 99٪ من المخاطر الفعلية التي يحتمل أن يواجهها كيان فردي ، باستثناء الحالات القصوى أو المستهدفة بشكل مقصود ، وتمنع خدمة الإنترنت "المتوسطة" من مواجهة المشاكل.

من ناحية أخرى ، فإن هجمات DDoS قادرة على قطع الاتصال بالإنترنت من أي بلد في العالم ، على الرغم من قلة قليلة فقط يمكن استهدافها بشكل فعال من الخارج. ليس هذا هو الحال في BGP ، حيث لا يمكن إغلاق سوى عدد من النقاط على أي خريطة ترغب في رسمها.

تستمر معرفة أمان الشبكة في النمو ، وهو أمر ممتاز. ومع ذلك ، بمجرد إلقاء نظرة على الأرقام المرتبطة بمكبرات الصوت في الشبكات أو الخيارات لتزييف شخص آخر - فهي لن تنخفض! وذلك لأن مقدار الوقت الذي يقضيه الطلاب كل عام في مدرسة أمن الإنترنت ، أي الأشخاص الذين بدأوا يهتمون بكيفية كتابة التعليمات البرمجية وبناء تطبيقاتهم ، لا يتناسب مع مقدار الوقت اللازم للتأكد من أنهم لا يصنعون نقاط ضعف من شأنها اسمح لشخص باستخدام هذه الموارد لتنظيم هجوم DDoS ناجح ، أو ما هو أسوأ.

واحدة من أهم النتائج التي توصلت إليها عام 2018 كانت أن معظم الناس ما زالوا يتوقعون من التكنولوجيا أكثر بكثير مما يمكن تقديمه في الوقت الحالي. لم يكن هذا هو الحال دائمًا ، ولكن في الوقت الحالي نرى ميلًا قويًا إلى طلب الكثير ، بغض النظر عن ميزات البرنامج أو الجهاز. لا يزال الناس يتوقعون المزيد ، والذي لن يتغير على الأرجح بسبب الوعود التي قطعت في الحملات التسويقية. ومع ذلك ، فإن الناس يشترون تلك الوعود ، وتشعر الشركات ، أنه يتعين عليهم العمل على الوفاء بها.

ربما ، هذه هي طبيعة التقدم والتطور. في هذه الأيام ، يشعر الناس بالإحباط وخيبة الأمل لعدم امتلاكهم ما "مضمون" وما دفعوا مقابله. لذلك ، هذا هو المكان الذي تنشأ فيه المشكلات الحالية ، حيث لا يمكننا "شراء" الجهاز بالكامل وجميع برامجه التي ستعمل ما نريد ، أو حيث تأتي الخدمات "المجانية" بسعر مرتفع من حيث البيانات الشخصية .

يخبرنا الاستهلاك أننا نريد شيئًا ما ، وعلينا أن ندفع ثمنه بحياتنا. هل نحتاج إلى أنواع المنتجات أو الخدمات التي تعمل على ترقية نفسها لبيعنا صفقات أفضل في المستقبل بناءً على البيانات التي جمعوها علينا بطرق قد لا نحبها؟ يمكننا أن نتوقع أنه في عام 2019 ، بعد قضيتي Equifax و Cambridge Analytica ، قد نشهد انفجارًا نهائيًا في الحصول على البيانات الشخصية وإساءة استخدامها.

بعد عشر سنوات ، لم نغير معتقداتنا الأساسية حول بنية الشبكة المترابطة. هذا هو السبب في أننا ما زلنا نقف وراء أهم المبادئ الأساسية لشبكة تصفية Qrator Labs - BGP-anycast ، والقدرة على معالجة حركة المرور المشفرة ، وتجنب captchas وغيرها من العقبات ، وضوح أكبر للمستخدمين الشرعيين مقارنة بمهاجمة برامج الروبوت.

بالنظر إلى ما يحدث مع خبراء الأمن السيبراني والشركات في هذا المجال ، نريد التشديد على مشكلة أخرى: عندما يتعلق الأمر بالأمن ، لا يوجد منهج ساذج أو بسيط أو سريع يمكن تطبيقه.

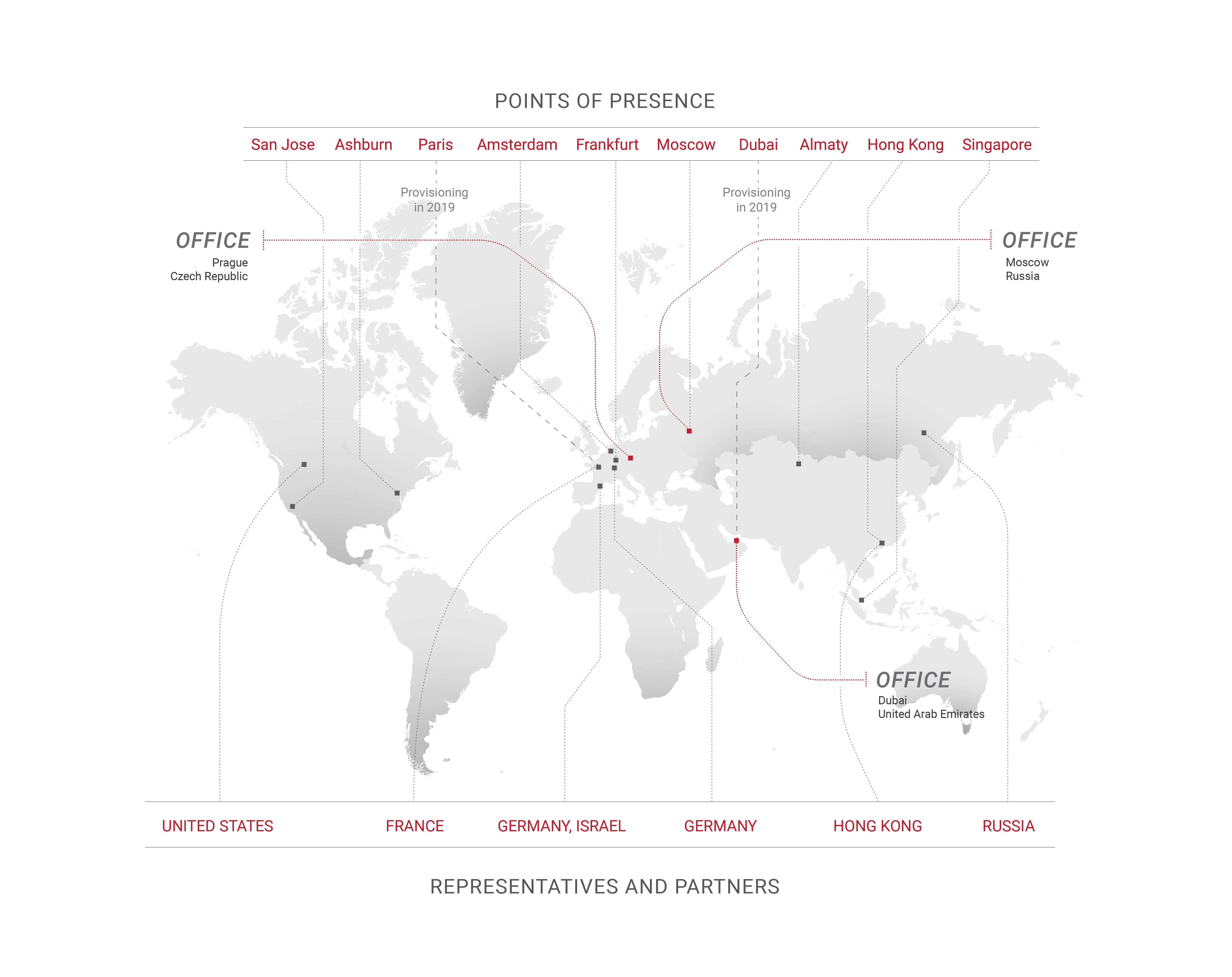

هذا هو السبب الرئيسي لعدم امتلاك Qrator Labs لمئات أو حتى عشرات من نقاط التواجد ، مقارنة بشبكات CDN. من خلال الحفاظ على عدد أقل من مراكز التنظيف التي تتصل جميعها بمزودي خدمة الإنترنت من المستوى الأول ، فإننا نحقق اللامركزية المرورية الحقيقية. وهذا أيضًا هو السبب في أننا لا نحاول إنشاء جدران الحماية ، والتي تختلف تمامًا عما يفعله Qrator Labs - الاتصال.

لقد تم سرد قصص عن captchas واختبارات جافا سكريبت والشيكات لبعض الوقت وهنا نحن - الشبكات العصبية أصبحت مفيدة للغاية في حل الأول ، وهذه الأخيرة لم تكن أبدا قضية للمهاجم الماهر والمستمر.

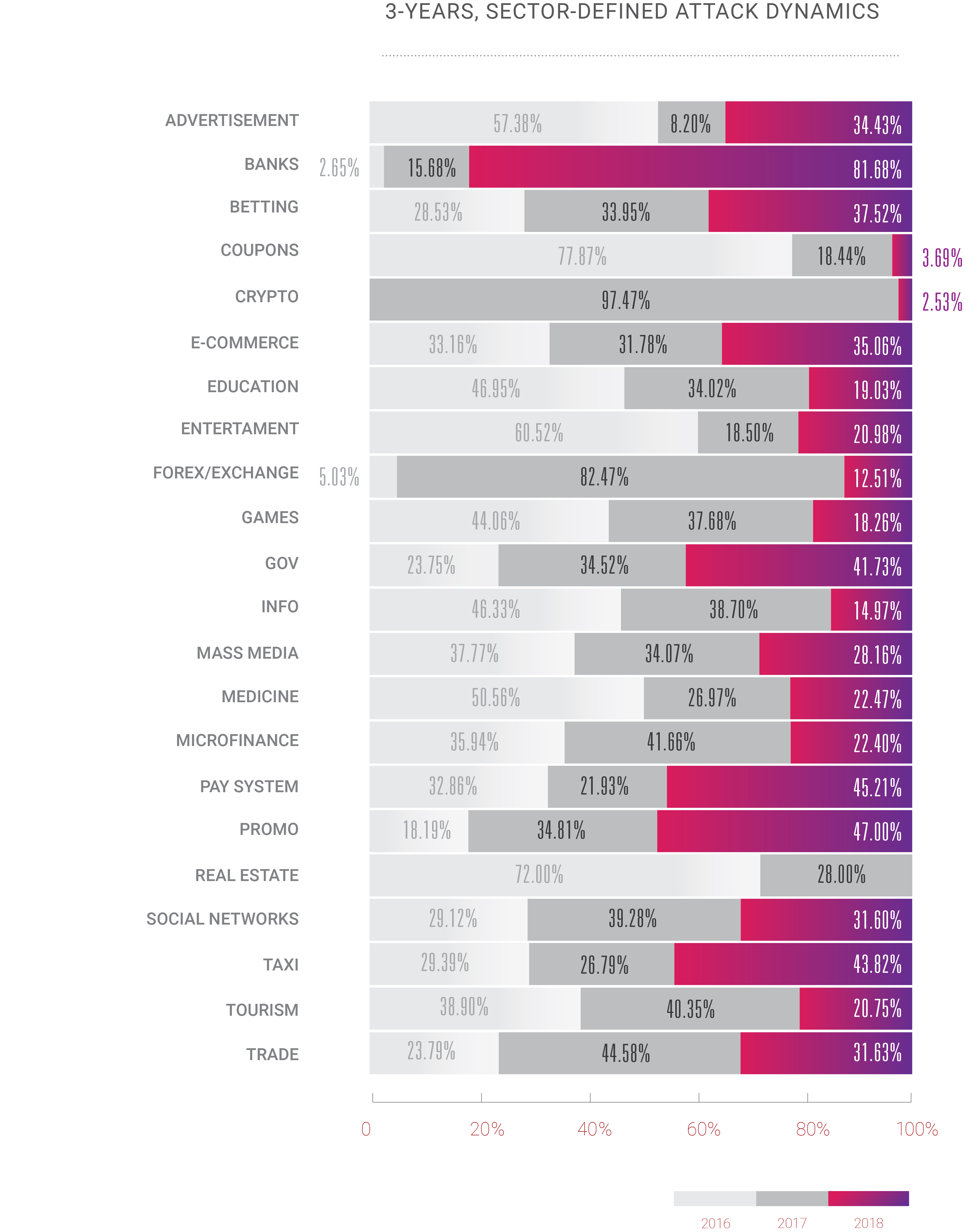

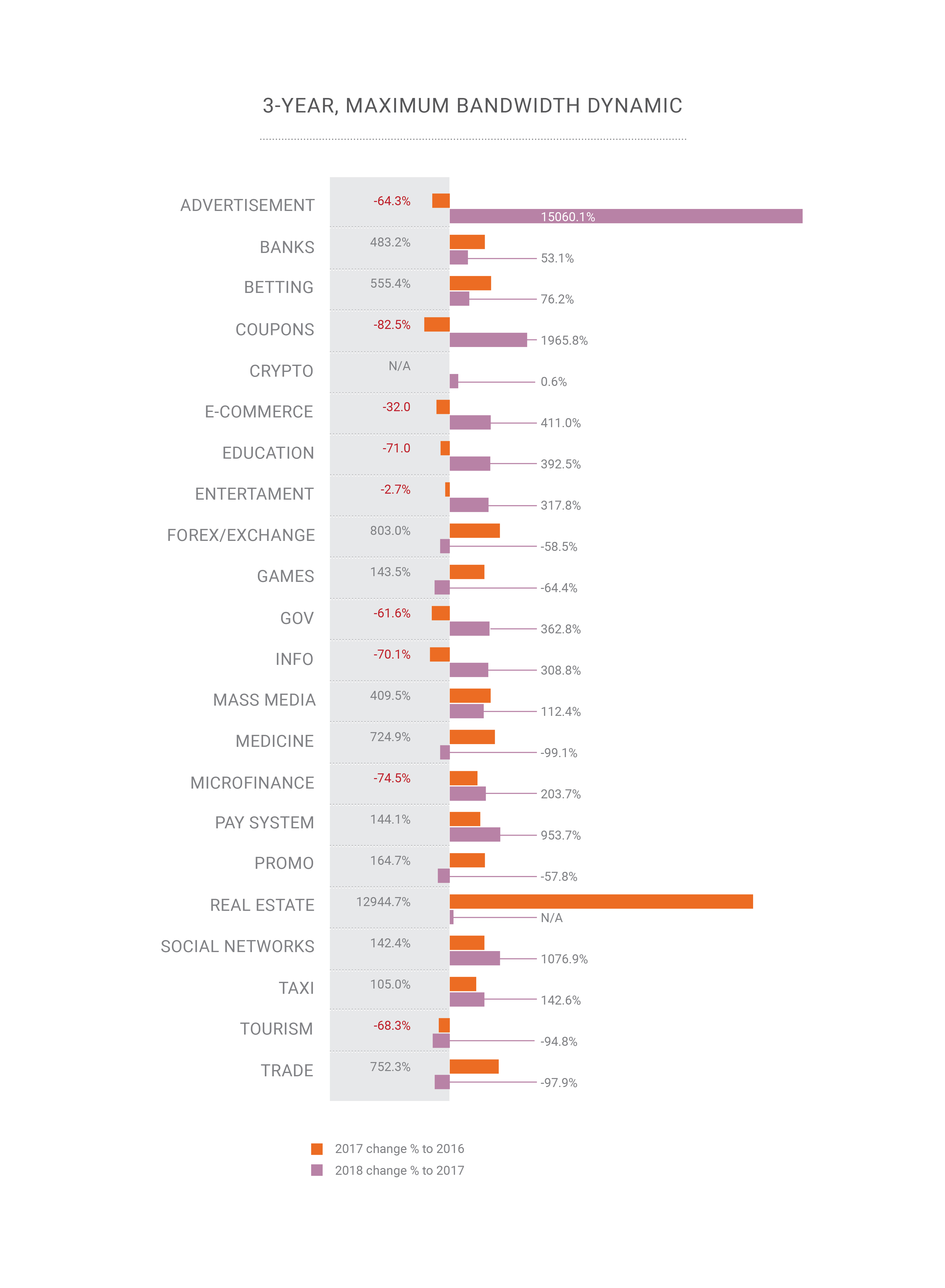

وشعرنا هذا العام أيضًا بتحول مثير إلى حد ما: لقد كانت DDoS لسنوات مشكلة بالنسبة لعدد محدود فقط من مجالات العمل ، وعادةً ما تكون الأموال فيها أعلى من مستوى المياه: التجارة الإلكترونية ، التداول / الأسهم ، أنظمة البنوك / الدفع. ومع ذلك ، مع النمو المستمر للإنترنت ، نلاحظ أن هجمات DDoS يتم تطبيقها الآن على جميع خدمات الإنترنت الأخرى المتاحة. بدأ عصر DDoS بزيادة في عرض النطاق الترددي وعدد أجهزة الكمبيوتر الشخصية المستخدمة في جميع أنحاء العالم ؛ ليس من المستغرب أنه في عام 2018 ، مع وجود رقائق السيليكون في كل جهاز من حولنا ، فإن مشهد الهجوم يتطور بسرعة كبيرة.

إذا كان هناك من يتوقع أن يتغير هذا الاتجاه على الإطلاق ، فمن المحتمل أن يكونوا مخطئين. تماما كما نحن ، ربما ، أيضا. لا يمكن لأحد أن يقول كيف سيتطور الإنترنت بالفعل وينشر تأثيره وقوته في السنوات القادمة ، ولكن وفقًا لما رأيناه في عام 2018 واستمرنا في ملاحظته في عام 2019 ، سيتضاعف كل شيء. بحلول عام 2020 ، من المتوقع أن يتجاوز عدد الأجهزة المتصلة على الإنترنت 30 مليار ، إلى جانب حقيقة أننا تجاوزنا بالفعل النقطة التي ولدت بها البشرية حركة مرور أكثر من الأتمتة التي أنشأتها. قريبًا ، سيتعين علينا أن نقرر كيفية إدارة كل هذه "الذكاء" ، سواء كان مصطنعًا أم لا ، لأننا ما زلنا نعيش في العالم حيث لا يمكن أن يكون سوى إنسان مسؤولاً عن شيء ما على صواب ، وكذلك عن خطأ.

كان عام 2018 عامًا من الفرص لمن هم على الجانب المظلم. نرى نموًا في الهجمات والاختراقات من حيث التعقيد والحجم والتردد. لقد حصل المحتالون على بعض الأدوات القوية وتعلموا كيفية استخدامها. لم يفعل الرجال الطيبين أكثر من مجرد مشاهدة هذه التطورات. نأمل أن نرى هذا التغيير هذا العام ، على الأقل بشأن أكثر الأسئلة إيلاما.