مرحبا بالجميع. في الآونة الأخيرة ، لدينا عدد كبير من عمليات الإطلاق الجديدة ، وأود اليوم أن أعلن عن الدورة التدريبية

"مهندس الشبكات" ، والتي تبدأ بالفعل في أوائل مارس. تقليديًا ، نبدأ بمشاركة مواد مفيدة معك حول هذا الموضوع ، واليوم ننشر الجزء الأول من مقالة "النهج التوليفي الآلي للكشف عن هجمات شبكة DDoS". دعنا نذهب!

الشرح . وفقًا للمؤلفين ، ربما تكون أنظمة الكشف عن الحالات الشاذة (ADS) (أنظمة الكشف عن الحالات الشاذة) أكثر المناطق الواعدة في مجال اكتشاف الهجمات ، حيث يمكن لهذه الأنظمة أن تكتشف ، من بين أشياء أخرى ، الهجمات غير المعروفة (صفر يوم). لتحديد الحالات الشاذة ، يقترح المؤلفون استخدام خارطة الجهاز. في هذه الحالة ، يُفهم تخليق الجهاز على أنه واجهة تسمح لك باستخدام خوارزميات تصنيف الصور في مشكلة اكتشاف الحالات الشاذة في الشبكة ، مما يتيح لك استخدام طرق غير متخصصة للكشف عن الصور ، التي تم تطويرها مؤخراً على نطاق واسع وبشكل نشط. النهج المقترح هو أن بيانات حركة مرور الشبكة يتم عرضها في الصورة. من النتائج التجريبية ، يتبين أن الطريقة المقترحة للكشف عن الحالات الشاذة تظهر نتائج عالية في اكتشاف الهجمات. في عينة كبيرة ، تصل قيمة مؤشر الأداء الشامل إلى 97٪.

1. مقدمة

إحدى طرق ضمان توفر الشبكة هي استخدام آليات الكشف عن الحالات الشاذة في الشبكة. قبل تحديد الحالة الشاذة ، من الضروري معرفة ما يعتبر حالة طبيعية. نحن نعتبر حالة النظام "طبيعية" (أو "قابلة للحياة وظيفياً") عندما يؤدي جميع الوظائف المسندة إليه.

لذلك ، الشذوذ هو حالة لا يتطابق فيها سلوك النظام مع الخصائص المحددة بوضوح للسلوك الطبيعي [1]. إن إدخال آليات للكشف السريع عن مثل هذه الحالات الشاذة سيزيد بشكل كبير من فرص الاستجابة الفعالة لحوادث تعطل الشبكة.

تشوهات الشبكة المعروفة متنوعة للغاية بحيث لا يمكن تصنيفها باستخدام تصنيف واحد. ومع ذلك ، هناك تمييز واضح بين الشذوذات النشطة والسلبية ، الخارجية والداخلية ، المتعمدة وغير المقصودة ، وما إلى ذلك. بما أن هذه الاختلافات لا تعكس جميع خصائص الظاهرة المدروسة ، اقترح المؤلف [2] تصنيفًا للعيوب على أساس موضوع التأثير ، أي نظام المعلومات ، تتكون من الأجهزة والبرمجيات والبنية التحتية للشبكة.

وفقًا للنهج الذي تم اختياره ، يمكن تقسيم الحالات الشاذة في الشبكة إلى مجموعتين رئيسيتين: فشل العقدة وانتهاكات الأمان. تتضمن إخفاقات المضيف فشل الأجهزة ، أخطاء التصميم والتكوين ، أخطاء البرنامج ، ومشاكل أداء الأجهزة. تتضمن انتهاكات أمان الشبكة الحالات الشاذة التالية: مسح الشبكة ، ورفض الخدمة ، والبرامج الضارة ، وانتشار دودة الشبكة ، واستغلال الثغرات الأمنية ، ومحللات المرور (المتشممون) ومعدلات الشبكة (حقن الرزم ، وانتحال الرؤوس ، وما إلى ذلك).

أكبر ضرر مالي لمشغلي الاتصالات ناتج عن حوادث رفض الخدمة (DoS). يمكن تقسيم هجمات DoS ، بدورها ، إلى نوعين: "هجمات" غير متعمدة (أخطاء في التصميم وتكوين الشبكة ، وعدد صغير من موارد الحوسبة المخصصة ، وزيادة حادة في عدد مرات الوصول إلى مورد شبكة) والهجمات المتعمدة ، مثل UDP flood ، TCP -SYN الفيضانات ، Smurf ICMP بث الفيضانات و ICMP الفيضانات. تشكل الهجمات المتعمدة أكبر تهديد ، لأنها أكثر صعوبة في التخفيف بشكل أكثر فعالية ، وقد تؤدي إلى خسائر كبيرة.

أظهر تحليل نتائج البحوث المنشورة في [3،4،5،6،7،8] ، وكذلك تقارير المطورين الرئيسيين لأنظمة أمن المعلومات ، أنه لا توجد خوارزمية فعالة واحدة لاكتشاف هجمات الحرمان من الخدمة ومنعها. عادةً ما يقدم المورّدون حلاً باهظ التكلفة يقوم بتنفيذ خوارزمية هجينة تستند إلى طرق البحث عن التوقيع وقائمة عناوين IP لموقع مهاجم على القائمة السوداء كشكل من أشكال تقليل المخاطر. مثال على ذلك هو نظام ATLAS من Arbor، Ltd. وبالتالي ، فإن مشكلة تطوير أدوات للكشف عن هجمات حجب الخدمة الموزعة بدرجة عالية من الكفاءة لا تزال ذات صلة.

2. النهج الحالية

وفقًا للمؤلفين ، من المحتمل أن تكون أنظمة الكشف عن الحالات الشاذة أو ADSs هي المنطقة الواعدة في مجال اكتشاف الهجمات ، حيث يمكن لهذه الأنظمة أن تكتشف ، من بين أشياء أخرى ، الهجمات غير المعروفة (صفر يوم). تقريبًا ، يمكن تقسيم جميع نماذج اكتشاف الحالات الشاذة الموصوفة في الأدب إلى خمس مجموعات:

- أ) بناءً على نمط تخزين سلوكي [9،10]. يجب أن يتم تجميع تطبيق البرنامج لهذا النهج في نواة نظام التشغيل ، وهو أمر شبه مستحيل (على سبيل المثال ، في أنظمة الحوسبة الموثوقة). بالإضافة إلى ذلك ، يؤدي الوجود المستمر لمكون المراقبة إلى تباطؤ إجمالي للنظام بأكمله بحوالي 4-50٪ ؛

- ب) على أساس التردد [11،12]. العيوب الشائعة لطرق التردد هي ضعف قابليتها للتكيف ، حيث يتم تحديد القيم المرجعية للترددات بمجرد استخدام مجموعات التدريب أو وفقًا لبيانات الخبراء. علاوة على ذلك ، تكون هذه الطرق "عديمة الجنسية" ، أي أن الترتيب الذي تظهر به العلامات لا يؤخذ في الاعتبار ؛

- ج) على أساس الشبكة العصبية للمصنف [13،14،15،16،17]. عيب العديد من الشبكات العصبية هو ملاءمتها السيئة لمعالجة مجموعات البيانات المضطربة. إن إدخال ترتيب مصطنع لمجموعة من قيم العناصر لن يؤدي إلا إلى تشويه الصورة ، لأن الشبكة العصبية ستعيد حساب الأوزان وفقًا لقرب القيم العددية ؛

- د) على أساس توليف آلات الحالة المحدودة (آلة الدولة) [6،9،18،19،20]. العيب الرئيسي لهذا النهج هو عملية معقدة لبناء آلة الدولة المحدودة من خلال تحليل سيناريو الهجوم. بالإضافة إلى ذلك ، هناك قيود على أنواع خوارزميات الهجوم التي يمكن وصفها باستخدام قواعد النحو العادية ؛

- ه) البعض الآخر ، خاصة: على أساس شبكات بايز [21] ، الخوارزميات الجينية [22] ، إلخ. تقدم معظم الأعمال الفكرة الأساسية فقط ، وهي خوارزمية غالبًا ما تكون غير مناسبة للاستخدام العملي.

3. النهج المقترح

لتحديد الحالات الشاذة ، يقترح المؤلفون استخدام خارطة الجهاز. في هذه الحالة ، يُفهم تخليق الماكينات على أنه واجهة تسمح باستخدام خوارزميات تصنيف الصور في مشكلة اكتشاف الحالات الشاذة في الشبكة ، مما يسمح باستخدام طرق غير متخصصة للكشف عن الصور ، والتي تم تطويرها مؤخراً على نطاق واسع وبشكل نشط [23]. النهج المقترح هو أن بيانات حركة مرور الشبكة "يتم عرضها" في الصورة. يوفر لنا تراكم تغييرات الصورة دفقًا فيديوًا ، نحلل فيه ، ويمكننا الاستنتاج حول الحالة الشاذة لشبكة البيانات المرصودة.

أساس أي نظام كشف الشذوذ هو وحدة تحلل حزم الشبكة وتحدد ضررها المحتمل. في الواقع ، تحاول ADS تصنيف حركة مرور الشبكة إلى مجموعتين فرعيتين: حركة مرور منتظمة وهجمات الشبكة (لا يهم تقنية الكشف المستخدمة: بناءً على التوقيعات أو الإحصائية). لذلك ، فإن مفهوم ADS نفسه في توافق جيد للغاية مع أهداف خوارزميات تصنيف الصور - مقارنة الصورة الأصلية مع فئة الصور من المجموعة وفقًا لبعض الخصائص. بالإضافة إلى ذلك ، فإن تصنيف الصور كأداة رياضية لتحليل بيانات حركة مرور الشبكة والكشف عن هجمات الشبكة له العديد من المزايا عبر طرق الكشف الشاذ التي تمت مناقشتها سابقًا. وترد هذه الفوائد أدناه.

- إن الجهاز الرياضي لتصنيف الصور تم تصميمه واختباره جيدًا في العديد من مجالات العلوم والتكنولوجيا.

- إن عددًا كبيرًا من خوارزميات تصنيف الصور وفرصًا كبيرة لتحسينها تجعل هذا الجهاز الرياضي مرنًا جدًا ويوفر إمكانات واسعة لزيادة كفاءة اكتشاف الاختراقات في الشبكة.

- معظم خوارزميات تصنيف الصور التي تثبت الكفاءة العملية العالية سهلة الفهم والتنفيذ في البرامج.

- تصنيف الصورة فعال للغاية حتى مع وجود كمية كبيرة جدًا من المدخلات. هذه الحقيقة تجعلنا نعتبر هذه الطرق مناسبة خاصة لتحليل مقالب كبيرة لحركة مرور الشبكة.

- يمكن تطبيق تصنيف الصور حتى إذا لم تكن هناك معلومات مسبقة عن أهمية بعض خصائص حزم الشبكة في سياق اكتشاف أنواع معينة من هجمات الشبكة.

- تفسير النتائج بسيط للغاية وبديهية.

3.1. عرض بيانات حركة مرور TCP / IP متعددة الأبعاد كصورةيقترح المؤلفون حل مشكلة تقديم بيانات التعريف لحركة مرور الشبكة بطريقة تسمح باستخدام خوارزمية التعرف على الأنماط لاكتشاف الحالات الشاذة في دفق الفيديو.

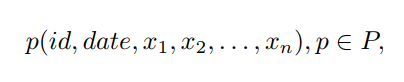

النظر في جهاز محطة الشبكة الذي يجمع حركة المرور في قناة افتراضية. تحتوي كل حزمة تم جمعها على مجموعة من البيانات الوصفية ممثلة في المتجه p:

حيث n هو بُعد المتجه ، P هي مجموعة جميع المتجهات ، المعرف هو معرف الجلسة ، والتاريخ هو الطابع الزمني للتسجيل الطرفي ، x1 ، ... ، xn هو اتجاه وعناوين ومنافذ المرسل والمستقبل ، وحجم الحزمة ، ونوع البروتوكول ، الطابع الزمني (كما هو الحال في رأس قطاع TCP) ، مختلف الأعلام ومجالات الخدمة.

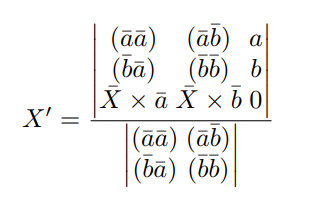

لإسقاط حركة المرور في صورة ما ، يتم استخدام طريقة الإسقاط المتعامد [24]: يتم تمثيل كل متجه p بنقطة في الفضاء متعدد الأبعاد ، حيث يمثل n بُعد البعد ، ثم يتم إسقاط جميع النقاط (الحزم) التي تنتمي إلى جلسة واحدة إلى حيز ثنائي الأبعاد:

حيث a، b متجه أساسيا متجهًا للإسقاط في فضاء ثنائي الأبعاد ، X هي المتجه الأصلي الذي تم إنشاؤه من p بإزالة معرّف وعناصر التاريخ ، X0 هي نتيجة الإسقاط ، × هي منتج المتجه ، () هو منتج العددية.

الخطوة التالية في تصور جلسة الشبكة هي توصيل جميع نقاطها بتكوين شخصية محدبة. الخطوة الأخيرة هي ملء الشكل الناتج باللون. ثم يتم تكرار كل شيء لجلسة الشبكة القادمة. يتم الحصول على الصورة الناتجة عند إجراء عملية تشكيل الصورة لجميع جلسات الشبكة التي يتم اعتراضها بواسطة الجهاز. تراكم التغييرات أو تمايز هذه الصورة يعطينا دفق الفيديو. في التين. يوضح الشكل 1 أمثلة على الصور التي تعكس سلوك الشبكة الصحيح ("الحالة الطبيعية").

نهاية الجزء الاول.

كيف تحب المواد؟ ضع المزايا وكتابة التعليقات والتسجيل

في درس مفتوح ، والذي سيعقد في 18 فبراير بواسطة

مدرسنا - مدرس أكاديمية سيسكو في CCNA Security -

Alexey Kulininichev .