- القانون: يجب أن يوفر موقع المزايدة إمكانية الوصول إلى أي مزايد معتمد.

- تدريب: يسجل أحد المشاركين بعض Romashka LLC ، ويتلقى توقيعًا إلكترونيًا ويبدأ في إغراق الموقع بالطلبات الثقيلة. تشمل الطلبات التشفير ، وليس الأسرع.

- التدابير المضادة القياسية: تعطيله أو حظره مؤقتًا.

كما ترون ، النقطتان 1 و 3 حصرية بشكل متبادل.ونحن نعيش هكذا.

لذلك ، إذا تلقى أحد المشاركين المعتمدين حظر الوصول - فستظهر غرامة كبيرة في حالة تقديم شكوى. سنمنع طلبًا واحدًا من المليون - غرامة على الفور لجدار الحماية. إذا كانت حزمة ذات إجراء قانوني ذي صلة.

هذا منطقي ، لكنه يتعارض مع قضايا أمن المعلومات. تعمل جميع الأدوات الحالية على مبدأ تحديد المكون الضار لحركة المرور وحظره. عندما يأتي المشاركون إلى الموقع والمشاركة في المزادات - لا يمكنك الوثوق في نظام التصفية ، من الذي سيتركه ، من - لا. يجب على الجميع الذهاب للمزايدة. لا توجد خوارزميات لها الحق في تقرير من الذي يجب عدم السماح به على الموقع. التوقيع هو تشفير 10 كيلو بايت ضخمة. وفقًا لمعايير حركة مرور الويب ، تعد هذه واحدة من أصعب الرسائل الواردة (باستثناء تنزيل الملفات). يستخدمون خوارزميات قوية جائعة القوة للأداء.

هناك قواعد الموقع. وإذا استخدم المستخدمون تطبيق خادم عميل ، وإذا فعلوا ذلك في إطار اللوائح ، فسيكون كل شيء على ما يرام. يمكن للنظام معالجة العديد من الصفقات في وقت واحد.

لدينا الحق في منع عمل عملاء بخلاف المتصفح. أنها لا تمتثل للوائح الموقع. هناك حرفيون يقومون بإنشاء برامج بديلة تشبه المستخدم المباشر باستخدام متصفح - ويمكنه إنشاء سلسلة من الطلبات عالية التردد إلى الخادم.

يمكن إسقاط طلبات مجهولة.

توقيع يجب معالجتها.

إذا تم التوقيع عليها - وهذا هو تقديم عروض الأسعار ، على سبيل المثال. الفكرة الأولى هي إعطاء مفاتيح الجلسة بحيث لا تتعامل مع المصادقة المعقدة في كل مرة. نجا من الموجة ، تصاعد الصراع.

كانت هناك حالات عندما لم يعد كل شيء يعمل ، ولكن طلبات DDoS تحتوي على توقيع إلكتروني شرعي. في الوقت نفسه ، تم استخدام تقنيات إخفاء المصدر (عدم وضوح): في نفس المستخدم ، تم إرسال الطلبات من عشرات الشبكات الفرعية المختلفة. فهي معقدة من حيث أنها تندمج مع تدفق الطلبات المشروعة. حتى لو تم فصلها ، لا يمكن حظرها.

الفكرة الثانية: منع توقيع مثل هؤلاء الرفاق. هناك توقيعات صادرة عن سلطات التصديق مع اتصال سريع ، وهناك تلك التي لا ترغب في التعاون. ولكن حتى لو قام مركز الشهادات بمنع التوقيع ، فستكون هذه مشكلة ، لأن الشكوى المقدمة إلى FAS ستستمر. وسوف يعاقبك على الحظر دون خبرة فنية. لا يمكن أيضًا تعليق الاعتماد في الموقع - إنه قانوني لمدة ثلاث سنوات ، ولا يمكن تعليقه بأي طريقة. لا يوجد ببساطة أي إجراء.

الآن - لماذا من الصعب معالجة كل طلب. الحقيقة هي أن طلبات الأسعار أو المراقبة يتم وضعها في قائمة انتظار المعالجة في القاعدة الساخنة. بسبب عشرة آلاف من الثانية ، قد ينشأ نزاع قبل المحاكمة. يتم فك تشفير الطلب ، متبوعًا بقفل خاص ، ثم تغيير في عدة جداول ، ثم معالجة الطلب التالي. إذا كان لا يمكن قبول عرض السعر ، فسيتم إجراء إجراء التراجع عن التغييرات (على سبيل المثال ، إذا كان العرض أعلى من سعر المزاد الحالي). كل قرار له وضع قانوني.

يجب أن يكون لديك سجلات كاملة لكل عرض سعر. يفرض هذا قيودًا على البنية الأساسية ، على وجه الخصوص ، على إمكانية تجزئة القاعدة وتغليف أقسامها الفردية.

نحن محميون من DDoS الكلاسيكية من خلال مجموعة معقدة من نظام الترشيح على أساس أربور. انه يعمل في الحالات الشديدة على القائمة البيضاء. لدينا جميع المشاركين في الإجراءات في القائمة البيضاء. تم التعاقد مع مختبر مكافحة الفيروسات ، وتم قبول بعض التغييرات بناءً على توصياتهم. سوف تعطي تأثيرًا إيجابيًا لبعض الوقت ، لكن هذا تدبير تكتيكي.

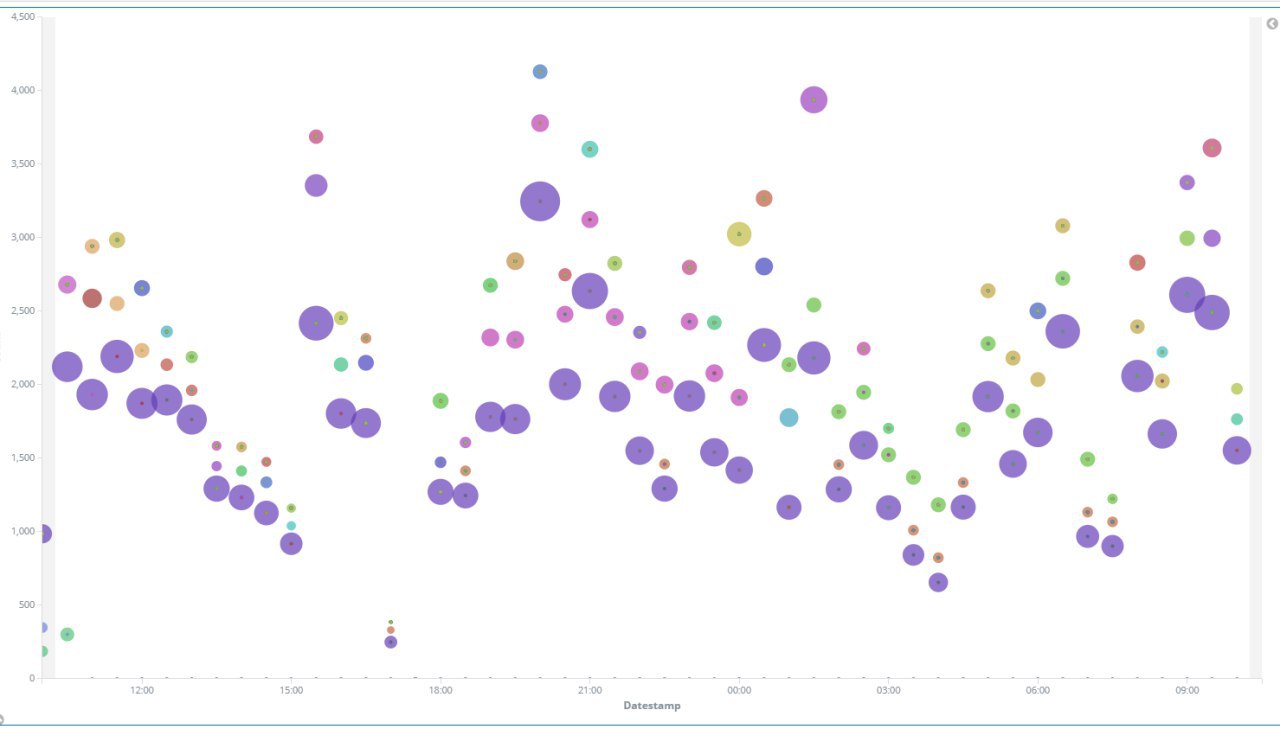

آلة التعلم تحليل حركة المرور

آلة التعلم تحليل حركة المروريتم تنظيم الهجمات من قبل أولئك الذين يريدون الفوز بالمزاد. على سبيل المثال ، يضع أحد المشاركين السعر أقل ، ثم يسد الموقع حتى لا يتمكن الآخرون من مقاطعته. هناك مخططات أكثر تعقيدا ومجموعاتهم. هناك أنواع من الإجراءات يفوز فيها القانون أول شخص يقدم عرض سعر معين. هذا غير مهم إلى حد ما في العالم الرقمي بالفعل ، ولكن هذا هو التشريع منذ الأيام الورقية.

في بعض الأحيان لا يكون من الواضح من يقف وراء التوقيع. قدم على واحد ، ولكن في الواقع هو الآخر المعنية. لا يوجد أي مقال حتى الآن ل DDoS نفسها. هناك 274 - انتهاك لقواعد النظام. من المفترض أن DDoS فقط أمر طبيعي إن لم يكن مكتوبًا في القواعد. لقد كتبنا.

هناك ممارسة للقبض على المتسللين ومعاقبتهم بشدة. هذه التدابير حتى الآن توقف المشكلة ، ولكن لا تحلها.

لدينا أيضًا حوارات ممتازة مع مزودي حلول DDoS. أولاً ، يأتي المدير ويقول إن كل شيء سينجح. ثم ، حتى قبل إبرام العقد ، لم يعد هناك مندوب مبيعات لديه كل شيء في العمل المخرم ، ولكنه متخصص تقني. سوف ينظر في عينيه ويقول ما لديه وكيف عملت. لقد بدأوا بالفعل الظهر قبل الشراء: "يمكن أن يبدأ المشاغب. لكن قليلا ربما غير مضمون. قليلا ". ثم يتحول تدريجياً إلى "ربما ليس قليلاً".

نحن نستخدم أيضا عناصر التعلم الآلي. إنشاء ملفات تعريف هو مجموعة من السلوك العادي للمستخدم العادي. يعتمد النظام على هذه اللقطات لسلوك حسن النية ويبدأ في الحظر تلقائيًا عند الرفض. نحاول أن نفعل ذلك بأنفسنا بأيدينا. ونستنتج أوامر "الأتمتة السوفيتية" مقدمًا. نحن نعلم أنه إذا كانت هناك صفقات مهمة كبيرة يوم الثلاثاء ، فسوف يحاولون طرحها. الناس يريدون عرقلة مسار التداول. لدينا أكثر من مائة هجوم سنويًا (الآن أقل قليلاً). غالبًا ما يمكننا انتظار زيادة التحميل: من 5 إلى 10 آلاف روبوت ليست مشكلة كبيرة جدًا. عندما يكون الموقف حرجًا بالفعل ، نبدأ في الحجب الانتقائي. في الوقت نفسه ، فإننا نمنع برامج الروبوت الأعلى (الأكثر نشاطًا) ، لأننا لا نتحمل مهمة إيقاف الهجوم تمامًا ، ولكن هناك حاجة لتقليل الحمل إلى مستوى ثابت ، دون تقطيع أي شيء مهم من الناحية القانونية.

الجزء الثاني من الهجمات هو الهجمات المتعلقة بالقناة مباشرة إلى مركز البيانات. كانت هناك حالة عندما وضع مركز البيانات بالكامل. كانت هناك مشاكل في قناة الموفر. لقد حددنا شكل التعاون مع المزود مقدمًا. على وجه الخصوص ، ندير قطاع IP بالكامل ، ولا نسمح بتطبيق قواعد التصفية على مجموعة IP الخاصة بنا. أي عقد مع نظام تنظيف حركة المرور يعني أننا سوف نفقد الناس ونحصل على غرامات. يكفي أن يقوم المهاجمون بوضع النظام لمدة ثانية لتسجيل حقيقة فشل المعاملة: هذه ليست هجمات مألوفة تمامًا تتمثل مهمتها في تقييد الوصول إلى المورد أو جعله غير فعال تمامًا.

نحن نستخدم ميزة البحث المرن لحفظ بيانات المطابقة من خلال ملفات تعريف المستخدمين. من المهم ليس فقط تتبع شخص ما يبدأ في فعل شيء غير طبيعي. نظرًا لأنه لا تزال هناك أنشطة شبيهة جدًا بـ DDoS ، عندما يسقط أحد النشطاء أو الصحفيين رابط الشراء ، ويذهب الناس إلى الحشد للنظر فيه.

يستغرق الأمر حوالي دقيقتين أو ثلاث دقائق حتى تبدأ الخوارزمية في المقارنة ، وبالتالي سيحدث اكتشاف الانحراف. في هذا الوقت ، يجب أن تتحمل البنية التحتية كل حركة المرور. مهما كان. لدينا مخزون من تحميل الأعمال 15x.

يمكن التنبؤ بالهجمات لعمليات الشراء الكبيرة. الاستيقاظ من جهاز كمبيوتر أمر خطير. ذهبت إلى مكان ما - مراقبة الرسائل القصيرة والبرقية. هناك تأخر لمدة نصف دقيقة للركض. المعركة في ثوان. حاول وضع 10-15 دقيقة في الصباح. هاجموا فقط مرتين في اليوم. بشكل عام ، تأخر عن التفاعل لمدة 5 دقائق - انتهى الإجراء.

ما نحتاج إليه هو إما منح الحق التشريعي لحماية أنفسنا من حركة المرور الضارة (عندما يتم إصلاح الموقع: ماذا ، في أي نقطة ولماذا يتم رفضه) ، أو تغيير إجراء الاعتماد (تعليق الاعتماد وبدء الإجراءات القانونية مع المخالفين).

نحن نعمل على حلها الآن ، ولكن في الوقت الحالي نقدم لك الإعجاب بمثال المشكلة التي تنشأ عند تكييف التشريعات التي تم إنشاؤها لإجراءات ورقية مع العالم الإلكتروني.

المراجع