اسمي Sam Bone ، أنا هنا لأتحدث معك حول هجمات DoS ، وسوف تساعدني في ذلك. سنتحدث قليلاً عن المتسللين الذين استخدموا هذه الهجمات لأنني أجدها ممتعة. تظهر بوضوح مدى الضرر الذي يمكن أن تسببه مع أنواع مختلفة من هجمات DoS ، بينما في الوقت نفسه تخاطر بالذهاب إلى السجن.

على أي حال ، يساعد الآخرين على بيع أنظمة الأمن ، ويساعدني في لفت انتباه طلابي إلى معرفة كيفية عمل هذه الهجمات وكيفية الدفاع عنها. حتى اليوم سوف تكون ضحاي. كم منكم أحضر معك الأجهزة التي لست آسف "لقتلها"؟ واحد ، اثنان ، ثلاثة ... ليس كثيرا. قام Ryan بإعداد شبكة لاسلكية لا يمكن توصيل أكثر من 40-50 جهازًا ، وبعد ذلك سيتم تدمير هذه الشبكة. كنت متأكدًا من عدم رغبة الكثير من الحاضرين في "قتل" أجهزتهم. ومع ذلك ، أعتقد أنه يمكن استخدام هذا الهجوم لقتل كل جهاز على DefCon. سأعرض نسخة من هذا الهجوم الذي سيكون مميتًا للأجهزة الموجودة في هذه الغرفة ، ولكنه لن يؤثر على الاتصالات في الغرف الأخرى.

في هذه الشريحة التي تراني ، أدرس أخلاقيات المتسللين وأمن الشبكات وأمن الكمبيوتر في كلية سان فرانسيسكو سيتي.

هنا معي هنا ضيفان. هذا هو ماثيو برنس ، الذي سيتحدث عن علاقته مع ALLSEC. كنت سعيدًا جدًا بمقابلته ، لأننا كنا مستاءين من الطريقة التي يساعد بها الأشخاص الشريرون LulzSec.

أعيد تغريد بعض من تغريدات ALLSEC التي أشارت إلى حالات سرقة البيانات التي اعتبرتها مهمة ، وأطلق خدمة استخدموها لحماية أنفسهم من مثل هذه الهجمات. لذلك ، سيكون من المثير للاهتمام أن نسمع عن هذا من ماثيو نفسه.

ضيفي الثاني هو ريان كارتر. لقد بنى شبكة هنا وسيستخدمها "لقتل" الأشخاص الذين أعربوا عن رغبتهم في إخضاع أنفسهم طوعًا لهجوم DoS ، لأنه بفضل هذا سنتعرف على العديد من نقاط الضعف الجديدة.

هذا ليس هجومًا "يومًا صفريًا" ، لم أتوصل إليه ، لقد كان معروفًا منذ سنوات عديدة وكل ذلك لأن العديد من الشركات المصنعة للأجهزة لا تعمل على إصلاح مواطن الضعف لديهم. لذلك إذا كان لدى أي منكم أجهزة غريبة ، فسيكون من المثير للاهتمام تعريضهم لهذا الهجوم لمعرفة مدى تعرضهم للخطر.

لذا ، إليك محتوى ما سأريكه. أولاً ، سأحكي عن تاريخ هجمات DoS والمتسللين الذين استخدموها ، ثم عن هجوم DDoS على طبقة النقل OSI الرابعة ، حيث قام الآلاف من المهاجمين بإسقاط موقع واحد ، حول هجوم DoS على مستوى التطبيق السابع ، عندما قام المتسلل بمفرده تعطل واحد أو أكثر من الخوادم وهجوم DoS من الشبكة المحلية راوتر الإعلان ، عندما تعطل أحد المتسللين الشبكة بالكامل.

بقدر ما تعود إلى العام الماضي ، أخبرتك أن إصدار IPv6 سيؤدي إلى الكثير من المشكلات الأمنية ، وقد حدث ذلك. الإصدار السادس من بروتوكول الإنترنت هو "تشوه زمني" عندما عادت مجموعة من الأشياء التي تم تطويرها في عام 1993 إلى شبكاتنا مرة أخرى ، لذلك عملت خدعة الاختراق القديمة مرة أخرى. هذه في الواقع ليست خدعة قديمة جدًا ، ولكنها مدمرة إلى حد ما ، وسأوضح لك كيف يستطيع أحد المتطفلين قتل جميع أجهزة Windows على نفس الشبكة. للقيام بذلك ، تحتاج فقط إلى إرسال حزم قليلة في الثانية الواحدة.

أثار رئيس ويكيليكس ، جوليان أسانج ، كل شخص بسرقة المعلومات ، ونشر حوالي ألف برقية سرية من الحكومة الأمريكية ، ثم وضع ملفًا غامضًا مشفرًا باستخدام خوارزمية AES-256 كتأمين له على شبكة BitTorrent ، لذلك لا يمكن فك تشفيره بدون مفتاح. قال أسانج إنه إذا وضع في السجن أو قُتل ، فسوف ينشر هذا المفتاح ، والذي يمكن للعالم أن يتعلم المزيد من أسراره "الرهيبة". ومع ذلك ، على الرغم من حقيقة أن أسانج احتُجز في المملكة المتحدة ويستعد لترحيله إلى السويد ، فإن المفتاح لم ينشر بعد.

تُظهر الشريحة التالية أعضاء مجتمع Anonymous الذين سئموا للتو من نشر صور البسيسات في 4chan وقرروا إنقاذ العالم باستخدام DoS. بالنسبة لهم الأمر منطقي ، لكنني أعتقد أن مثل هذا السلوك لا معنى له.

بشكل عام ، بدأوا بمهاجمة كل شخص يكرهونه ، وبدأوا مع السيانتولوجيين ، لذلك من السهل جدًا أن نكره السيانتولوجيين. ثم قاموا بمهاجمة أشخاص آخرين وهاجموا في النهاية HB Gary Federal. كان من المفترض أن يكون هذا الشخص ، آرون بار ، موجودًا هنا ، لكن قبل ثلاثة أيام حصل على أمر من المحكمة يمنعه من المشاركة في مناقشة DefCon وإخبارًا بما حدث بالفعل هناك.

كان Barra متعاقدًا في أمان الكمبيوتر للشركات الحكومية عندما ادعى Aaron أنه قادر على العثور على أشخاص يعملون مع LulzSec وكشفهم عن طريق ربط حساباتهم على Twitter و Facebook. لذلك ، قرر المتسللين معاقبته ، والتي تبين أنها مهمة سهلة بشكل غير عادي.

يستخدم مجتمع Anonymous أدوات القرصنة البدائية ، ولكن الجزء الأكثر مهارة من هذا المجتمع كان قادرًا على توحيد الجهود ضد HB Gary Federal. من أجل إسقاط مواقعهم ، استخدموا حقن SQL واختطفوا خادم بريد إلكتروني. ثم أرسلوا خطابًا مزيفًا كما لو كان نيابة عن مالك الشركة مع طلب لتغيير اسم المستخدم وكلمة المرور وتعطيل جدار الحماية. نجح هذا ، وبعد ذلك دخل Anonymous إلى الخادم ، وأخذ رسائل البريد الإلكتروني من هناك ، ونشرها على الإنترنت.

هؤلاء الرجال ، الذين أدوا فيما بعد دور LulzSec ، فعلوا ما يطلبه أي شخص عاقل من عدم القيام به ، ثم ضحك على ما فعلوه. لقد نشروا البريد المسروق - يبعث على السخرية ، ونشروا معلومات سرية عن حالة صحة الناس على الشبكة ، مما تسبب في ضرر لهم - مرة أخرى سخيفة. وجدوا الكثير من الأوساخ الحقيقية في مراسلات الشركة ونشروها ، لأنهم قرروا ضبط HBGary مع الوحل الشديد.

قرر Anonymous بعد ذلك مهاجمة غرفة التجارة الأمريكية ، باستخدام Drupal استغلال ، وهو أكثر تطوراً من الناحية التقنية من أدوات الهجوم البدائية التي يشيع استخدامها في هذا المجتمع.

فكر في الهجوم الذي قام به المتسلل Th3j35t3r ، والمعروف باسم اللقب The Jester (Jester) ، على موقع ويكيليكس. هذا دليل على هجوم قوي على المستوى السابع من OSI ، رغم أنه لا أحد يعرف بالضبط ما يفعله هذا الهجوم ، إلا أنه في الحقيقة سر. يعلن Jester عن هجماته على Twitter ، ويناقشها على مدونته ، ويظهرها مباشرة على irc.2600.net.

احتفظ الأشخاص الذين تعرضوا للهجوم من قبل Jester بسجلات الحزم ، والتي يمكن على أساسها استنتاج أنه في هذه الحالة تم استخدام Slowloris - هجوم به بعض الاختلافات. يمكننا القول أنه ينتمي إلى الجناح الأيمن من نفس الحركة ، ويمثل الجناح الأيسر منها مجموعتا Anonymous و LulzSec. ربما كان رجلاً عسكريًا سابقًا ، حيث حاول الانتقام من أولئك الذين اعتُبرت أفعالهم تهديدًا لأرواح الجنود الأمريكيين ، وفي هذه الحالة ، جوليان أسانج ومواقع تجنيد الجهاديين الإسلامية. لقد أسقط مواقعهم باستخدام أدواته وتغريدها حول هذا الموضوع.

يمكن لأي شخص التحدث معه ، وتحدثت معه ، ليس لديه شركاء ، على عكس LulzSec. ربما هذا هو السبب في أنه لم يتم القبض عليه ، بالإضافة إلى أنه على دراية بضمان سلامة العمليات العسكرية ، وهو ما لم يتعلمه LulzSec.

على أي حال ، فقد نجح لوحده في تعطيل موقع ويكيليكس أكثر من يوم. تحدثت إليه في محادثة IRC ، وقال: "سأوقف الهجوم" ، وتوقف الهجوم على الفور. ثم قال: "الآن سأطلقها مرة أخرى!" واستؤنفت الهجوم. أقنعني ذلك أنه يتحكم حقًا في هذا الهجوم وهذا ما يفعله. تُظهر هذه الشريحة مسار الهجوم على ويكيليكس ، الذي نفذه بمفرده دون أي روبوتات. الهجوم ، الذي استمر أكثر من 30 دقيقة بقليل ، عطل الموقع لمدة يوم و 3 ساعات و 50 دقيقة.

بعد ذلك ، قرر Jester أن يقاتل Anonymous ، لأنهم لم يحبوا الهجمات على ويكيليكس. وذكر أنه كان على وشك إدخال طروادة في أدوات مجهولة المصدر والتقاطها من الداخل. ركز Jester على المعركة التي نشبت بينه وبين Anonymous و LulzSec العام الماضي ، عندما بدأوا "يفجرون" بعضهم البعض بحيل مختلفة ، بما في ذلك DoS.

ثم تجمهر جيستر على رجال كنيسة ويستبورو المعمدانية. من السهل جدًا كره هؤلاء الأشخاص بسبب كراهيتهم المرضية للمثليين جنسياً ومجتمع المثليين.

لإثبات كراهيتهم ، اختاروا جنازة واطلب فقط من شخص أن يذهب على وجوههم. باستخدام هاتف 3G منتظم ، أسقط Jester مواقعه الأربعة لمدة شهرين كاملين ، ولا يساورني شك في ذلك ، لأنني أعلم أنه يمكنني القيام بذلك بنفسي ، ويمكن لطلابي القيام بذلك مثل أي منكم. يعمل هجوم Slowloris على نظام Windows ، لذلك ليس من الصعب تنفيذه على الإطلاق.

لذلك ، استمر الجزء الأكثر تقدمًا في LulzSec في اختراق كل شخص على التوالي ، وفي النهاية قاموا بنشر هاتف حيث يمكنك الاتصال به وطلب منهم اختراق أي شخص تريده. قاموا باختراق مواقع مجلس الشيوخ الأمريكي ، ومكتب التحقيقات الفيدرالي ، وحلف شمال الأطلسي ، ومواقع الحكومة البريطانية ، ونشروا محتويات قاعدة البيانات لشركة بوز ألن هاملتون الاستشارية. كنت غاضبًا عندما اخترقوا مركز شرطة ولاية أريزونا لأنه كان بمثابة ضربة ملموسة جدًا - حيث قاموا بنشر الأسماء وكلمات المرور وتجزئة تسجيل الدخول ورسائل البريد الإلكتروني. لقد شعرت بالغضب عندما قاموا بنشر تجزئات تحتوي على 50000 كلمة مرور لـ Booz Allen Hamilton ، تم نصفها في اليوم التالي.

حصلت بيانات القيادة العسكرية العليا على حرية الوصول ، ويمكن لأي شخص استخدام كلمات المرور وتسجيلات الدخول الخاصة بهم. لقد قاموا بإسقاط بعض مواقع الألعاب التي لم أسمع عنها ، ثم نشروا قائمة بضحاياهم على lulzsecurity.com وقدموا روابط لبيانات مسروقة منهم.

ثم اخترقوا موقع البث PBS غير الربحي ونشروا كل أنواع الهراء هناك. مهما كان الأمر ، فقد تم القبض عليهم الآن. في 21 يونيو 2011 ، تم اعتقال رايان كليري ، الذي كان على هامش LulzSec ، وفي 19 يوليو ، تم اعتقال رئيس منظمة القراصنة هذه في لندن. قبل بضعة أيام فقط ، في 27 يوليو ، تم القبض على قراصنة Topiary. في الواقع ، فإن هؤلاء المتسللين هم مجرد مراهقين بريطانيين دخلوا في أعمال قذرة بمجرد هروبهم من منازلهم ، وكان هدفهم محاكاة ساخرة للناس. أتساءل ما الذي يجعلهم يفعلون هذه الأنواع من الأشياء. أنا متأكد من أن هذا لأنهم مجرد شباب وأغبياء ، ولهذا السبب يعتقدون أنه يمكنك مهاجمة أي موقع حكومي للمتعة.

بالمناسبة ، قال كل من Jester و Sabu على Twitter إنهما كانا هنا بالأمس وكانا في بركة هذا الفندق ، حيث يتم عقد DefCon. أنا أشك في ذلك ، ولكن من يدري ما الخطر الذي يمكن لهؤلاء الأشخاص أن يفعلوه. لا يزال سابو ، الرجل الرئيسي في LulzSec ، مطلقي السراح ، ومن المفترض أن يتم القبض عليه قريبًا لأن جميع شركائه تم اعتقالهم بالفعل. كما يحدث عادة ، فإن الأمر يستحق القبض عليه ، وسيسلم كل شخص آخر ، لأنهم ليسوا أقوياء في ضمان الأمن التشغيلي.

في أي حال ، يعد هجوم DoS على المستوى الرابع من نموذج OSI أحد أبسط الهجمات عندما يهاجم العديد من المهاجمين نفس الهدف. هذا هو ما تم استخدامه "لإسقاط" MasterCard و Visa ، لكن المتسللين لم يتمكنوا من إلحاق نفس الضرر بالأمازون ، على الرغم من أن Anonymous حاول القيام بذلك.

كان هجوم MasterCard بمثابة احتجاج قام بتوحيد العديد من الأشخاص. تتطلب طريقة الهجوم هذه ، التي يتم تنفيذها بمساعدة أداة الاختراق Low Orbit Ion Canon ، مشاركة العديد من أجهزة الكمبيوتر ، 3000 أو حتى 30،000 من المهاجمين ، رقمهم غير معروف.

لقد تمكنوا من تعطيل موقع نظام الدفع هذا لمدة يوم و 13 ساعة و 23 دقيقة.

هذا أحد أنواع الهجمات التي تحدث عنها Kaspersky في مقابلته في 21 مايو. وقد سئل عن عدد الأجهزة التي قد تكون ضرورية لإغلاق جنوب إفريقيا تمامًا عن الإنترنت ، وأجاب أن هذا سيتطلب مئات الآلاف من أجهزة الكمبيوتر المصابة. لكنني أعلم أن هذا غير صحيح ، لذلك ستحتاج إلى هاتف جوال 3G واحد فقط. من الواضح أن Kaspersky لم يكن يعني مثل هذا الهجوم ، لقد كان يفكر في هجوم على OSI المستوى 4 ، حيث تهدف الآلاف من الأجهزة إلى تدمير هدف مشترك واحد. للقيام بذلك ، يكفي أن يقوم العديد من المستخدمين بالضغط على المفتاح F5 مرارًا وتكرارًا ، وتحديث صفحة المتصفح ، وبالتالي زيادة التحميل على الموقع المحدد بالطلبات. هذه هي واحدة من أكثر الطرق بدائية لهجوم دوس.

أحد أقوى أنواع هجمات DoS على المستوى السابع من نموذج OSI هو الهجوم باستخدام برنامج Slowloris الذي كتبه Robert "RSnake" Hansen قبل عامين. كان هناك العديد من إصدارات هذا البرنامج ، وجوهرها أن أحد أجهزة الكمبيوتر يرسل العديد من طلبات GET غير المكتملة إلى خادم الويب ، في محاولة للحفاظ على الاتصال مفتوحًا لأطول فترة ممكنة.

تم إجبار الخادم على معالجتها ، وفي النهاية ، يتم "التشويش" بكل هذه الطلبات. طلب تلقي صفحة من الخادم هو رأس HTTP يبدو وكأنه معلومات من المستوى الثاني أو الثالث. تعرض هذه الشريحة عدة خطوط ، وترسل جزءًا فقط من هذه الخطوط إلى الخادم ولا ترسل الباقي أبدًا. في الوقت نفسه ، يعتقد الخادم أنك في نوع من الشبكات غير الموثوق بها ، لذلك كانت حزمك مجزأة ، ولأنه يحتوي على النصف الأول ، فهو يعتقد أن النصف الثاني من الطلب لا يزال قادمًا ويستمر في انتظاره دون إغلاق الاتصال.

وبالتالي ، يقوم الخادم "بتجميد" جميع الاتصالات الواردة ، وهذا يعد هجومًا قويًا للغاية ، والذي يفصله فعليًا عن بقية الإنترنت. سوف تظهر لك في بضع دقائق.

يقوم Slowloris بتجميد جميع الخطوط الواردة ، ومن أجل قتل خادم Apache ، تحتاج فقط إلى إرسال حزمة واحدة في الثانية.

أداة هجوم DoS أخرى تسمى RU-Dead-Yet تشبه Slowloris ، ولكنها تستخدم بروتوكول HTTP POST غير مكتمل وترسل حقول رسالة طويلة إلى الخادم. هذا يتوقف IIS ، ولكن يتطلب الآلاف من الحزم في الثانية الواحدة.

يتيح لك هجوم DoS باستخدام وضع Keep-Alive إرسال 100 طلب في اتصال واحد. ليست قوية مثل Slowloris ، ولكنها طريقة فعالة أخرى لتحميل الخادم بالكامل مع الطلبات.

في العديد من الهجمات ، يفترض أن Jester يلتزم بمثل هذه المبادئ: إنه يتصرف من خلال Tor لإخفاء عنوان مصدر الهجوم ، لا أحد يعرف بالضبط ما يفعله ، وهجمات DoS الخاصة به تستهدف المستوى 7. في القيام بذلك ، يستخدم أداة خاصة به تسمى XerXes ، التي تشبه واجهتها الرسومية نظام Linux.

واحدة من أهم ميزات هجمات حجب الخدمة على المستوى 7 هي أنه إذا كنت تستطيع إطلاقها من خلال مجهول الهوية ، فلن ينتهي بك الأمر في السجن. لا يستخدم Low Orbit Ion Canon هذه الوظيفة ، لأنه يجب أن يرسل الكثير من حركة المرور منك إلى الطرف الآخر من الشبكة ، ولكن إذا حاولت تشغيلها عبر Tor ، فستخنق ببساطة هجومك الخاص. بالإضافة إلى ذلك ، يمكن أن يؤدي هذا الهجوم إلى إسقاط Tor ، لأنه يتصرف مثل قاذف اللهب ، حيث يحرق كل شيء موجود بواسطتك والهدف.

يعمل الهجوم على المستوى السابع مثل صاروخ موجه - فهو ببساطة يرسل عدة رزم لن تضرك عندما يصلون إلى الخادم ، ولكنها تجعل الوصول إليه غير ممكن. لذلك ، يمكن شن مثل هذا الهجوم من خلال المجهول. في هذه الحالة ، لن يكون الضحية قادرًا على تحديد من أين يأتي الهجوم فحسب ، بل لن يكون قادرًا أيضًا على الدفاع عن نفسه باستخدام قواعد جدار الحماية ، لأن جدار الحماية يبحث عن عنوان مصدر واحد ، وفي هذه الحالة تأتي الحزم من عناوين مختلفة.

إذا قمت بحظر كل عقد إخراج Tor ، وهو بالضبط ما يجب عليك فعله ، فذلك سيمنع المهاجمين من استخدام شبكة Tor وسيبحثون عن شيء آخر ، مثل الروبوتات من الأجهزة التي تم اختراقها. في أي حال ، يبدأ XerXes العمل من خلال شبكة آسيوية مجهولة و "يقرع" الهدف ، وبعد ذلك ينشر Jester تغريدة أخرى تسمى "TANGO DOWN". ظهرت هذه الأداة لأول مرة منذ عامين.

هناك نوع آخر من هجمات DoS وهو Link-Local DoS ، والذي يستخدم بروتوكول الإنترنت IPv6 الجديد. إذا كان لديك إصدار من أي نظام تشغيل Linux أو Vista أو Windows 7 أو Windows XP حديث ، فيمكنك تمكين IPv6 ، والذي لا يستخدم بشكل افتراضي ، لأن جميع خوادم المجال أو خوادم DNS أو خوادم البريد تستخدم IPv6 ، سواء أحببت ذلك أم لا . ولكن إذا التزمت بالقواعد الخاصة بك ، فقم بتعطيلها مثل أي خدمة أخرى غير مرغوب فيها لا تستخدمها ، مما سيتيح لك "قتل" الهجوم.

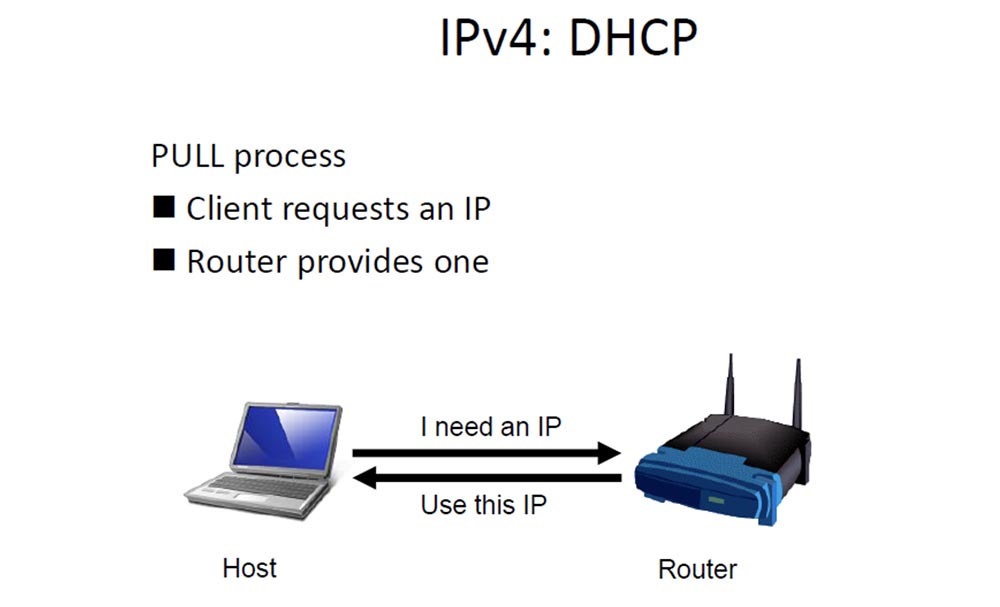

إذا لم تكن شخصًا غريبًا للغاية لاستخدام عنوان IP ثابت ، ولم يستخدمه معظم الأشخاص ، ثم استخدام بروتوكول IPv4 ، يطلب الكمبيوتر من خادم DHCP إرساله إلى عنوان IP عبر جهاز التوجيه عند رفعه. يرد الخادم: "حسنًا ، استخدم عنوان IP هذا" ، مع التأكد من عدم استخدام أي شخص آخر لهذا العنوان ، وهذا كل شيء. لا يوجد المزيد من حركة المرور بين الكمبيوتر و DHCP حتى تتم إعادة تشغيل الكمبيوتر أو إيقاف تشغيله ، وقد تكون هذه فترة طويلة إلى حد ما. ملخص موجز لهذه العملية: أحتاج إلى IP - أحصل على IP.

ومع ذلك ، يعمل IPv6 بشكل مختلف - هنا يشارك جهاز التوجيه في توزيع العناوين ، والتي تعلن عن نفسها مع الدعوة "أنا جهاز توجيه! هيا ، قم بإسقاط جميع أعمالك والانضمام إلى شبكتي الآن! "، وبعد ذلك تستجيب جميع أجهزة الكمبيوتر ، وتتلقى عناوين IP والاتصال بالشبكة. يحدث البث هنا ، على الرغم من أن الأشخاص الذين يصعب إرضاءهم سوف يلاحظون أن هذا ليس صحيحًا تمامًا - في هذا البروتوكول يسمى النطاق العريض الإرسال المتعدد. لا يوجد نطاق عريض ، بدلاً من ذلك يتم استخدام الإرسال المتعدد عندما يكون هناك مصدر واحد وعدة مستلمين. , .

. , , , .

, , , , , Windows . , « », RA Flood.

, . .

, . Back Track 5 Linux , -, localhost , .

, . , .

, Apache, . , , 9 .

, -, , , , 7 . , Linux Windows-. Low Orbit Ion Canon, .

IP-, http:// 192.168.198.173, , . , , . - , , . , , . . , IP- - . .

, , . HTTP-, «!» «» . , , – 49 , 0. 141.

, – . , -, -. , , - . , , .

— Slowloris. Windows- . . IP- , .

, , , , . , « », , , R – , 400 . , , . Slowloris, HTTP POST , .

Slowloris, . , 400 , , Apache Back Track 5 , . , , , Linux Windows, . , , - .

, . Windows-, IP- IPv6 2::2, IP- IPv4.

. , , . , 0%. IPv6, 6. THC IPv6 attack suite, THC. eth1 def: cO::/64. «», , .

— , , – IP- IPv6 def: cO.

, , . , , 100% - .

( )

24:00

DEFCON 19. DoS- ( ). الجزء 2شكرا لك على البقاء معنا. هل تحب مقالاتنا؟ تريد أن ترى المزيد من المواد المثيرة للاهتمام؟ ادعمنا عن طريق تقديم طلب أو التوصية به لأصدقائك ،

خصم 30٪ لمستخدمي Habr على تناظرية فريدة من خوادم الدخول التي اخترعناها لك: الحقيقة الكاملة حول VPS (KVM) E5-2650 v4 (6 Cores) 10GB DDR4 20 $ أو كيفية تقسيم الخادم؟ (تتوفر خيارات مع RAID1 و RAID10 ، ما يصل إلى 24 مركزًا وما يصل إلى 40 جيجابايت من ذاكرة DDR4).

VPS (KVM) E5-2650 v4 (6 مراكز) 10GB DDR4 240GB SSD بسرعة 1 جيجابت في الثانية حتى الربيع مجانًا عند الدفع لمدة نصف عام ، يمكنك طلبها

هنا .

ديل R730xd 2 مرات أرخص؟ لدينا فقط

2 x Intel Dodeca-Core Xeon E5-2650v4 128GB DDR4 6x480GB SSD بسرعة 1 جيجابت في الثانية 100 TV من 249 دولارًا في هولندا والولايات المتحدة الأمريكية! اقرأ عن

كيفية بناء البنية التحتية فئة باستخدام خوادم V4 R730xd E5-2650d تكلف 9000 يورو عن بنس واحد؟