اتضح أنه حتى في دليل متجر Microsoft ، يمكنك نشر برنامج ضار ، ولن يلاحظه أحد. يعد هذا مناسبًا جدًا للمهاجمين ، نظرًا لأن معظم المستخدمين يفكرون في أدلة مثل Microsoft Store و App Store و Google Play كنوع من الملاذ الآمن حيث تكون محمية من الفيروسات (بالطبع ، هذا ليس كذلك). وفقا لذلك ، الآلاف من المستخدمين الهم تنزيل التطبيق دون الشك في أي شيء سيء. لسوء الحظ بالنسبة للمحتالين ، الآن تمت تغطية هذا المتجر جزئيًا.

في 17 كانون الثاني (يناير) 2019 ،

عثرت شركة Symantec

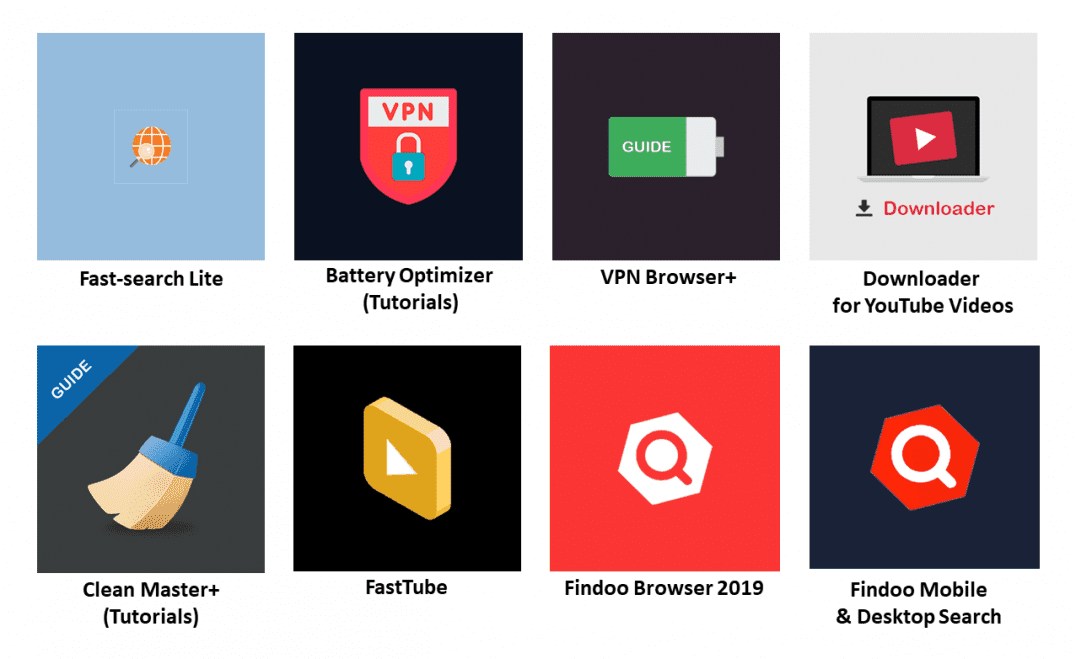

على ثمانية تطبيقات تحتوي على برامج تشفير مدمجة في متجر Microsoft. تنتمي جميع التطبيقات إلى فئة PWA (تطبيقات الويب المتقدمة) ، ويتم تثبيتها على نظام التشغيل Windows 10 وتعمل في نافذة منفصلة (WWAHost.exe) ، والتي لا تبدو كمستعرض ، لكنها في الواقع تطبيقات قائمة على المستعرض.

مثل هذه البرامج لا تخطئ في استخدام كمبيوتر الضحية. انهم ببساطة وبهدوء الألغام Monero على وحدة المعالجة المركزية ، دون الكثير من وحدة المعالجة المركزية الحمل.

أبلغت شركة Symantec على الفور بالبحث لـ Microsoft ، وتم إزالته سريعًا من الكتالوج. 15 فبراير ، تم

نشر التقرير

في المجال العام .

تغطي قائمة التطبيقات العديد من الفئات المواضيعية: فيما يلي كتب مدرسية عن تحسين جهاز الكمبيوتر والبطارية (توجد بعض المفارقات هنا) ، وتطبيق للبحث في الإنترنت ، ومتصفحات الويب ، فضلاً عن برامج لتنزيل مقاطع الفيديو من YouTube.

على الرغم من أن المطورين هم ثلاث شركات (DigiDream و 1clean و Findoo) ، إلا أن خبراء Symantec يعتقدون أنه تم إنشاؤها بالفعل بواسطة شخص واحد أو مجموعة.

من ناحية ، إذا كتب أحد المطورين عن التعدين بالأحرف الصغيرة في اتفاقية المستخدم ، فعندئذٍ باحتمالية 99٪ ، فلن يكون أحد قد لاحظ هذه العبارة ، لكن أفعاله كانت قانونية تمامًا. من ناحية أخرى ، على أي حال ، فإن التعدين ربما ينتهك قواعد تطبيقات Microsoft Store ، لذلك ببساطة لن يتم وضعها في الكتالوج.

تم نشر هذه التطبيقات بين أبريل وديسمبر 2018 ، وقد تم نشر معظمها في نهاية العام.

ليس من المعروف عدد المستخدمين الذين قاموا بتنزيل البرامج وتثبيتها. ولكن كان من السهل العثور عليها في قمم التطبيقات المجانية في قمم متجر Microsoft. تقول سيمانتك إنه اعتبارًا من منتصف شهر يناير ، تم نشر 1900 تصنيف لهذه التطبيقات ، مما يعني أن عدد المستخدمين هو بالآلاف ، أو ربما عشرات الآلاف. من ناحية أخرى ، يمكن الانتهاء من التصنيفات ، لذا فإن إجراء تقييم دقيق أمر غير ممكن.

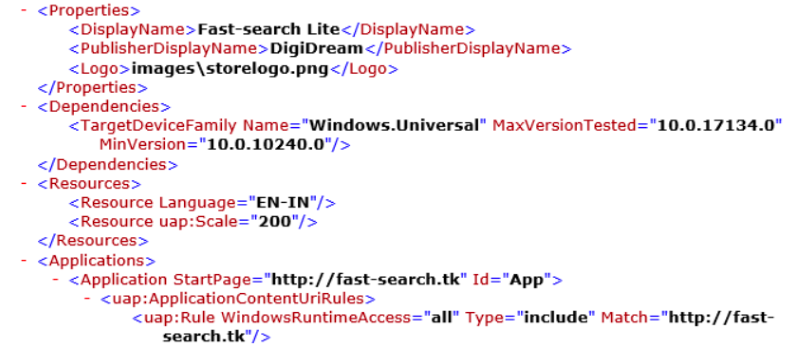

بمجرد تنزيل التطبيقات وإطلاقها ، فإنها تقوم على الفور بتنزيل مكتبة JavaScript للتنقيب من خادم المطور. كيف يتم ذلك: يتم تسجيل المجالات الرسمية لكل برنامج في ملف البيان. على سبيل المثال ، مجال

Fast-search.tk لتطبيق Fast-search Lite في لقطة الشاشة أدناه.

بعد التثبيت ، يصل التطبيق إلى هذا النطاق وينشط برنامج إدارة العلامات من Google (GTM) ، وجميع التطبيقات الثمانية تفعل ذلك بنفس مفتاح GTM-PRFLJPX. يعد Google Tag Manager أداة تسويقية شائعة. يحتوي الرابط على النموذج

https://www.googletagmanager.com/gtm.js?id={GTM ID} ، والذي يسمح لك نظريًا بالوصول إلى وظيفة عشوائية ، والتي استخدمها المهاجمون.

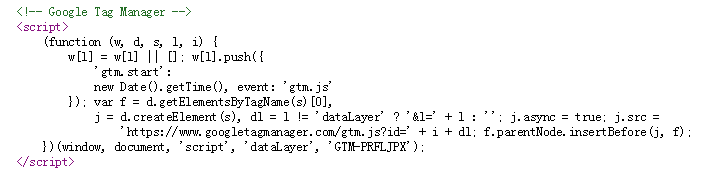

تحت ستار GTM ، يتم إطلاق النص التالي:

من خلال الاستماع إلى حركة مرور الشبكة ، لاحظ متخصصو Symantec أن هذا البرنامج النصي يصل إلى خادم بعيد ويحاول تنزيل مكتبة

http://statdynamic.com/lib/crypta.js .

حسنًا ، هذا واضح. Crypta.js هي مكتبة مشفرة للتنقيب تستخدم وحدة المعالجة المركزية وعمال المناجم في عملة Monero التي تشتهر بين مجرمي الإنترنت. لماذا الشعبية؟ نظرًا لأنه مُحسَّن خصيصًا للتعدين على المعالج المركزي ، لذلك حتى الآن هناك القليل من الأرباح المربحة.

في الواقع ، Crypta.js هو إصدار من مكتبة Coinhive المعروفة ، وهي خدمة قانونية تم افتتاحها في سبتمبر 2017 وما زالت تعمل ، مما يسمح للمستخدمين باستثمار قاعدة المستخدمين لمطوري البرامج ومالكي المواقع الإلكترونية.

قامت شركة Symantec بفك تشفير Crypta.js وعثرت على حساب Coinhive حيث تم تحويل الأموال من التعدين:

da8c1ffb984d0c24acc5f8b966d6f218fc3ca6bda661 . ربما في يوم من الأيام في مثل هذه الحالات ، سيتم القبض على حساب المهاجم ، وسيتم توزيع القطع النقدية منه على جميع الضحايا.