وجد

وجد خبراء الأمن السيبراني في Check Point نقطة ضعف خطيرة في أرشيف WinRar. ثم أظهروا كيف ، باستخدام مشكلة عدم الحصانة هذه ، من الممكن فك ضغط ملف إلى موقع تعسفي - وليس على الإطلاق ما يشير إليه المستخدم.

حسنًا ، نظرًا لوجود حوالي نصف مليار مستخدم للأرشيف ، فإن هذه الثغرة الأمنية تهدد الجميع. تجدر الإشارة إلى أن المشكلة المعنية موجودة منذ 19 عامًا ، ولم يقم أي شخص بإغلاق الضعف خلال هذا الوقت.

أخطر المتخصصين الذين اكتشفوا المشكلة مطوري WinRar وأغلقوا "الحفرة". وفقط بعد ذلك ، قدم ممثلو Check Point التفاصيل على الشبكة ، موضحين التفاصيل الفنية للضعف الذي تم إزالته بالفعل.

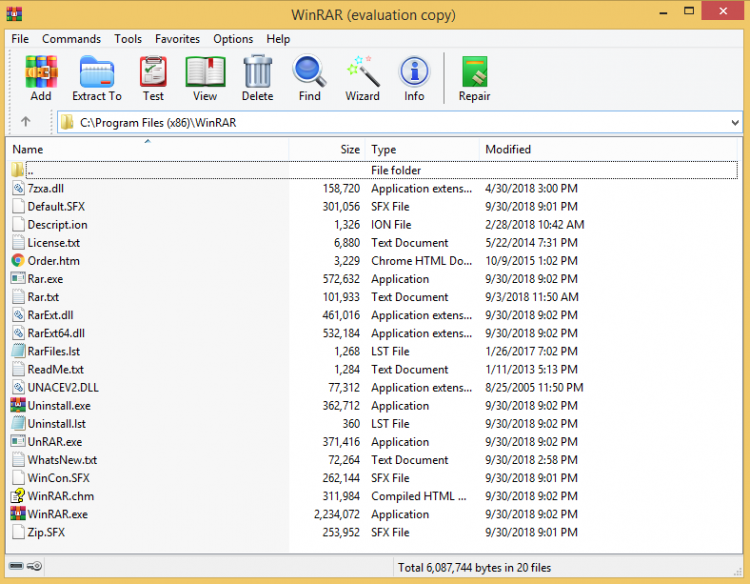

كما اتضح فيما بعد ، تتعلق المشكلة بمكتبة UNACEV2.DLL. إنه جزء من توزيع جميع إصدارات الأرشيف تقريبًا لسنوات عديدة. آخر مرة تم فيها تحديث المكتبة في عام 2005. وهي مسؤولة عن تفريغ المحفوظات بتنسيق ACE (والتي ، بالمناسبة ، ليست شائعة جدًا). من الواضح أنه خلال الفترة الزمنية التي انقضت منذ تحديث المكتبة في عالم تكنولوجيا المعلومات ، حدث الكثير من الأشياء ، ويمكنهم العثور على الثغرة الأمنية الخفية دون أي مشاكل خاصة.

من أجل فك ضغط الملف الخاص بك إلى أي مكان تحتاج إلى إنشاء أرشيف ACE. سيسمح لك هذا المسار فقط بتجاوز دليل فك التشفير المحدد بواسطة المستخدم. تمكن خبراء أمن المعلومات من وضع البرامج الضارة في دليل بدء التشغيل ، حيث سيتم إطلاق البرامج الضارة في كل مرة يقوم فيها النظام بالتمهيد.

المشكلة ليست مشكلة واحدة ، وجد الخبراء العديد من نقاط الضعف في وقت واحد (CVE-2018-20250 ، CVE-2018-20251 ، CVE-2018-20252 و CVE-2018-20253). لكن تم حذفها في إصدار WinRAR 5.70 Beta 1. تجدر الإشارة إلى أن الحل كان أصليًا. نظرًا لحقيقة أن التعليمات البرمجية المصدر لمكتبة UNACEV2.DLL قد فقدت منذ سنوات عديدة ، فقد قرروا عدم تجديدها. لم يفعل أحد الهندسة العكسية للمكتبة ، فقد رفض المطورون تمامًا دعم تنسيق ACE.

نصح منشئو WinRar المستخدمين بتثبيت التحديث في أسرع وقت ممكن ، بالإضافة إلى ذلك ، يوصي خبراء أمن المعلومات بعدم فتح أرشيفات ACE ، على الأقل تلك المستلمة من مرسلين غير مألوفين. من المحتمل أن يقوم المهاجمون الذين يكتشفون المشكلة بتوزيع الأرشيفات المصابة ، مما يؤدي إلى إصابة عدد كبير من أجهزة المستخدمين.

من غير المعروف الآن ما إذا كان قد تم استخدام هذه الثغرة الأمنية من قبل المهاجمين مسبقًا أم لا. ولكن ، كما ذكر أعلاه ، فإن نصف مليار مستخدم أرشيفي في خطر.

تجدر الإشارة إلى أن نقاط الضعف في مثل هذا اليوم يتم شراؤها بسهولة من قبل الشركات التي تعمل في مجال اقتناء التكنولوجيات لمختلف الدول والجيش. إحدى المنظمات التي تشتري نقاط الضعف وتستغل رسميًا

هي Zerodium. وفي الآونة الأخيرة ، رفعت مكافأة تشغيل أدوات القرصنة WhatsApp و iMessage من عدة مئات من آلاف الدولارات الأمريكية إلى مليون دولار.

وقال مؤسس Zerodium Chauki Bekrar "تطبيقات المراسلة ، بما في ذلك WhatsApp ، تعمل أحيانًا كقناة اتصال للمهاجمين ، والتشفير يجعل من الصعب على خدمات الأمن الحصول على البيانات اللازمة".

كان عملاء هذه المنظمة إدارات حكومية مثل مجموعة المعادلات (FiveEyes ، Tilded Team) و Animal Farm (Snowglobe). تجدر الإشارة إلى أن Zerodium وغيرها من الشركات المماثلة يتم الاتصال بها ليس فقط من قبل المشترين ، ولكن أيضًا من قِبل البائعين - بما في ذلك خبراء الأمن السيبراني الذين يرغبون في بيع الثغرة الأمنية المكتشفة بشكل كبير. نعم ، يوجد لدى العديد من بائعي البرامج والأجهزة برنامج مكافأة خاص بهم ، ولكن هناك مشكلتان. الأول - الأجر أبعد ما يكون عن الدفع دائما. الثاني - حجم مكافأة برنامج المكافأة و Zerodium يمكن أن تختلف اختلافا كبيرا ، وليس لصالح البرامج.