إن إدخال التقنيات الرقمية في الطب يحمل وعدًا كبيرًا ، مما يسمح بتحسين جودة العلاج بشكل كبير وتغيير نهج التشخيص المبكر للأمراض الخطيرة. لذلك ، ليس من المستغرب أن يوجد اليوم في أكثر المؤسسات الطبية تقدماً من الناحية التكنولوجية ما يصل إلى 12 جهازًا رقميًا لكل سرير. في الوقت نفسه ، عند الاتصال بشبكة الكمبيوتر ، تتحول الأدوات الذكية إلى كائنات ملائمة للهجمات الإلكترونية بسبب العديد من نقاط الضعف في البرامج الثابتة. دعونا نتعرف على ما يحتاجه منظمو هذه الهجمات وكيفية حماية أنفسهم منهم؟

لماذا يحتاج المهاجمون إلى البيانات الطبية

لماذا يحتاج المهاجمون إلى البيانات الطبيةمجرد حقيقة وجود ثغرة أمنية ليست كافية لتصبح هدفا للهجوم. للهجوم ، يحتاج المجرمون إلى دافع واضح. اليوم ، القوة الدافعة الرئيسية وراء مجرمي الإنترنت هي

المال . تعد البيانات المستقاة من أنظمة المعلومات الطبية ذات قيمة خاصة لأنها تحتوي على معلومات حساسة حول صحة الأشخاص ، فضلاً عن البيانات الشخصية والمالية الكاملة وربما البيومترية. يمكن للمجرمين إعادة بيعها أو استخدامها لأغراضهم الخاصة ، على سبيل المثال ، فتح حساب مصرفي من أجل صرف الأموال أو الحصول على قرض لمريض.

سبب آخر للهجمات السيبرانية على الصحة هو الهجمات على الصورة العامة. نشر المعلومات الطبية عن الأشخاص المشهورين يمكن أن يعرضهم للخطر ويؤدي إلى انهيار مهنة عامة أو رياضية. في عام 2016 ،

اقتحم المتسللون قاعدة بيانات الوكالة العالمية لمكافحة المنشطات ونشروا معلومات عن الرياضيين الذين يتعاطون المخدرات "لأسباب طبية" تحت عنوان "رخصة المنشطات". على الرغم من حقيقة أن الرياضيين لم ينتهكوا أي شيء رسميًا ، فقد أثر هذا بشكل كبير على سمعتهم بين الجماهير.

يمكن أن يصبح تهديد نشر معلومات حول الصحة الحميمة أو العقلية التي تُسرق من قواعد البيانات الطبية أداة ضغط للمبتزرين وعمال الابتزاز (أي أن المال موجود مرة أخرى في اللعبة). وإذا تمكنوا من السيطرة على عمليات الزرع الطبية ، فقد تكون حياة وصحة المرضى على المحك. وهذه

جريمة عنيفة أو حتى عمل إرهابي.هناك أسباب أخرى للهجمات على المنشآت الطبية ، مثل

انتقام الموظفين غير الراضين والتجسس الصناعي. يمكن أن يؤدي الوصول إلى نتائج اختبار المريض للعقاقير الجديدة إلى توفير وقت المنافسين وكميات هائلة من المال لإجراء أبحاث مماثلة.

حيث يتم تخزين بياناتنا في الرعاية الصحية الرقميةعلى المدى القصير ، ينطوي تطوير الطب الرقمي على إدخال السجلات الطبية الإلكترونية على نطاق واسع ، وتطوير مفهوم "المريض المتصل" - مراقبة حالة المرضى الذين يستخدمون عمليات زرع إنترنت الأشياء - والاستخدام الواسع النطاق للتطبيب عن بعد.

يتم تنظيم تخزين المعلومات الطبية في الاتحاد الروسي بموجب

مرسوم صادر

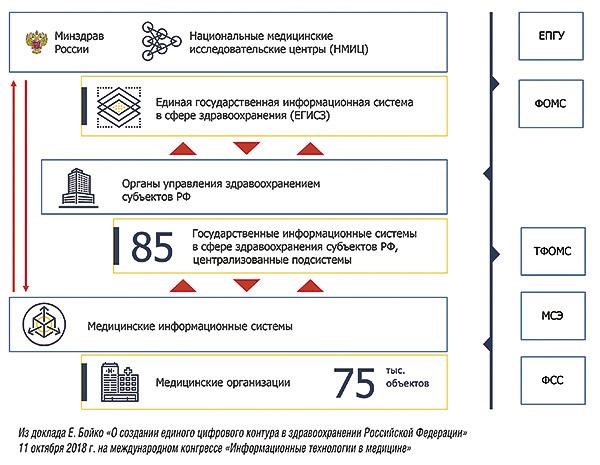

عن حكومة الاتحاد الروسي مؤرخ في 05/05/2018 رقم 555 "بشأن نظام معلومات موحد للدولة في مجال الرعاية الصحية" . وفقًا للوثيقة ، سيتم الاحتفاظ بالسجلات الطبية الإلكترونية المتكاملة (IEMC) وتخزينها في أنظمة المعلومات الطبية للمنظمات الطبية (MIS MO) ، وفي نظام EGISZ الفرعي المسمى باسمه ، سيتم الاحتفاظ بهذه البيانات في شكل مجهول.

لتبادل معلومات النظام الفرعي IEMC لمنظمة طبية مع أنظمة خارجية ، سيتم استخدام سجل الوثائق الطبية الإلكترونية (REMD) - وهو نظام فرعي هو جزء من EGISZ.

المصدر: تقرير من إيلينا بويكو "حول إنشاء دائرة رقمية واحدة في الرعاية الصحية للاتحاد الروسي" في المؤتمر الدولي "تكنولوجيا المعلومات في الطب" 09/11/2018. حاليًا ، إيلينا بويكو هي نائبة وزير الصحة في الاتحاد الروسي وهي مسؤولة عن رقمنة الصناعة الطبية في البلاد.

المصدر: تقرير من إيلينا بويكو "حول إنشاء دائرة رقمية واحدة في الرعاية الصحية للاتحاد الروسي" في المؤتمر الدولي "تكنولوجيا المعلومات في الطب" 09/11/2018. حاليًا ، إيلينا بويكو هي نائبة وزير الصحة في الاتحاد الروسي وهي مسؤولة عن رقمنة الصناعة الطبية في البلاد.

في الواقع ، هذا يعني أن المسؤولية عن الحفاظ على البيانات الطبية يتم نقلها من المستوى الاتحادي إلى المستوى الإقليمي ، وستقرر كل مستشفى حمايتها الخاصة من الهجمات الإلكترونية على أنظمة المعلومات الخاصة بها.

التهديدات السيبرانية الرئيسية للطب الرقميالرعاية الصحية في روسيا وحول العالم لديها هيكل تنظيمي معقد. يوفر هذا للمهاجمين عددًا كبيرًا من المتجهات لاختراق أنظمة المعلومات الطبية:

- هجمات التصيد ، بما في ذلك الهجمات المستهدفة ؛

- هجمات DDoS

- هجمات الشبكة على البرامج الضعيفة ؛

- برامج ضارة - فدية ، جواسيس ، ديدان ، أحصنة طروادة ، وغيرها من البرامج الضارة ؛

- نقاط الضعف في البرامج الثابتة للمعدات ، بما في ذلك الأجهزة الطبية القابلة للارتداء والغرسات ، مثل مضخات التسريب وزراعة الدماغ وأجهزة تنظيم ضربات القلب ؛

- حل وسط للتطبيقات الطبية المتنقلة

- المساس بخوادم الويب العامة ثم استخدامها للتسلل إلى شبكات المستشفيات ؛

- الهجمات الداخلية من قبل موظفي المستشفى وشركات الخدمات ؛

- الهجمات على البنية التحتية ، مثل نظام التبريد.

في حين أن اختراق عمليات الزرع والسيطرة عليها للابتزاز والإضرار بصحة المريض لم يتم تطبيقه في الممارسة العملية - يحذر خبراء الأمن السيبراني فقط من إمكانية قيام صانعي الأفلام بتصوير أفلام SciFi ، إلا أن نقاط الضعف في شبكات المستشفيات أدت بالفعل إلى أضرار مالية وسمعة.

لذلك ، في ربيع عام 2017 ، ذكرت دائرة الصحة الوطنية بالمملكة المتحدة (NHS) أن 16 مؤسسة طبية من لندن ، نوتنغهام ، كمبريا ، هيرتفوردشاير ، ديربيشاير ، بلاكبول

وبلاكبرن كانت ضحية لبرنامج فدية WannaCry . في

يناير 2018 ، اخترقت SamSam ransomware شبكات العديد من المستشفيات الأمريكية من خلال خوادم الويب

المعرضة للخطر. نتيجة لهذا الهجوم ، تلقى المتطرفون أكثر من 300 ألف دولار لفك تشفير البيانات. في كلتا الحالتين ، لم تكن المستشفيات هي الضحية الرئيسية للهجوم ، بل أصيبت بقصف سجاد.

الأهم من ذلك أنه إذا وضع المهاجمون أنفسهم هدفًا لمهاجمة البنية التحتية الطبية المستهدفة ، فيمكنهم إلحاق أضرار جسيمة بها ومشغليها وأصحابها ، والأهم من ذلك ، المرضى. إليك مثال على ذلك: إن الآلاف من أنظمة التحكم في المناخ الخاصة بإدارة بيانات الموارد المستخدمة في العديد من المستشفيات حول العالم كانت

عرضة للهجمات الإلكترونية عن بُعد . نظريا ، يمكن للمهاجمين تغيير نظام درجة حرارة الثلاجات الطبية وتدمير إمدادات الدم المخزنة ، والأعضاء المانحة واللقاحات.

نصيحة الهجوم السيبرانيبالنظر إلى الطبيعة الحرجة لعواقب الهجمات الإلكترونية على المستشفيات ، يجب التعامل مع تنظيم الحماية بشكل منهجي ، مما يجعل أمن المعلومات جزءًا لا يتجزأ من عملية العلاج.

استنادًا إلى الأبحاث المتعلقة بسلامة المؤسسات الطبية ، قامت Trend Micro ، على سبيل المثال ، بتطوير

التوصيات التالية

لضمان أمن المعلومات في قطاع الرعاية الصحية :

- شرائح الشبكة منفصلة. سيؤدي فصل الأجهزة الطبية إلى جزء منفصل عن شبكة المستشفيات إلى حماية هذا الجزء من البنية التحتية للمستشفى من جزء كبير من الهجمات الإلكترونية.

- استخدم جدران الحماية ، بشكل مثالي - أنظمة UTM - جيل جديد من جدران الحماية التي تجمع بين وظائف جدار الحماية الفعلي وأنظمة منع الاختراق والكشف عنه ومكافحة الفيروسات وتصفية حركة مرور الويب وتطبيقات المراقبة.

- تطبيق نظام حماية للبريد الإلكتروني لمكافحة البرامج الضارة والتصيّد.

- استخدم ماسح الثغرة الأمنية لأجهزة الشبكة وأنظمة التشغيل والبرامج. يحدد نقاط الضعف على الشبكة قبل أن يتمكن المهاجمون من استغلالها.

- تحديث أنظمة التشغيل والمعدات الثابتة في الوقت المناسب. سيؤدي هذا إلى إصلاح الخلل المكتشف في البرنامج وتوفير الحماية ضد القرصنة. وضع خطة لتثبيت التحديثات ومتابعتها.

- استكشاف سلامة الأجهزة الطبية الجديدة. هذا سوف يقلل من خطر أن يصبح الجهاز نقطة انطلاق لاقتحام المستشفى.

- اختبار شبكة المستشفى للاختراق لتحديد ومعالجة أي نقاط ضعف.

- نسخ احتياطي البيانات الهامة الخاصة بك. في حالة حدوث هجوم مشفر ، يمكن أن تكون القدرة على استعادة المعلومات الضرورية بسرعة كبيرة.

- تبادل المعلومات حول الهجمات والتهديدات . كلما تم تنظيم هذا التبادل بشكل أفضل ، كلما كان من الممكن القضاء على الهجوم بشكل أسرع وكلما قل عدد الأشخاص الذين يعانون من عواقبه.