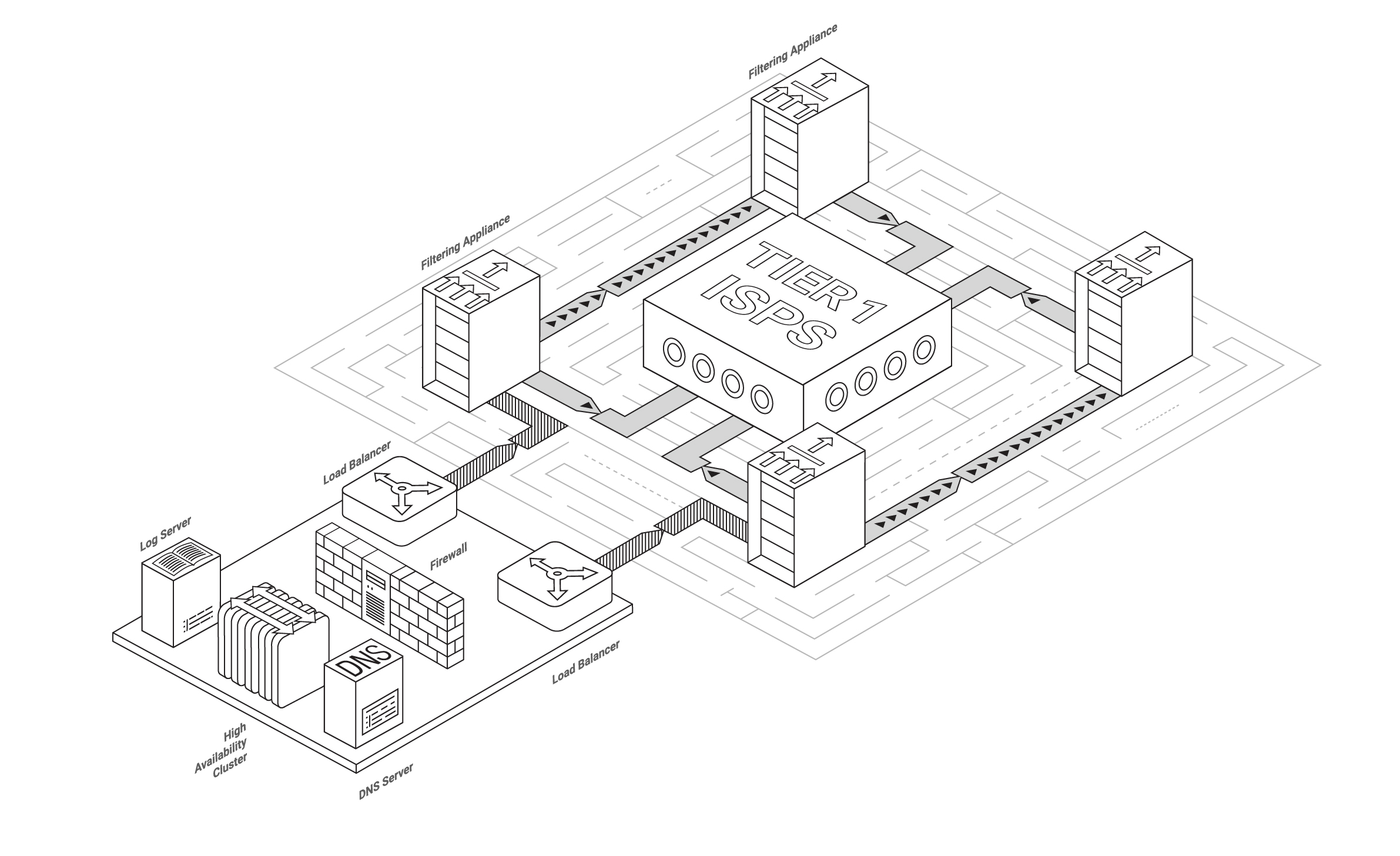

مخطط جميل لاتصال BGP بشبكة تصفية Qrator

مخطط جميل لاتصال BGP بشبكة تصفية Qratorلمحة تاريخية قليلا

- اختطافات BGP - عندما يقوم مزود خدمة الإنترنت بإنشاء إعلان عن مساحة العنوان التي لا تنتمي إليه ؛

- تسرب مسار BGP - عندما يقوم موفر خدمة الإنترنت بالإعلان عن البادئات المتلقاة من موفر أو نظير إلى موفر أو نظير آخر.

لقد مر هذا الأسبوع منذ 11 عامًا على

حادثة YouTube BGP التي لا تنسى ، والتي نشأت عن الانتشار العالمي لإعلان بادئة أكثر تحديدًا ، نشأت عن شركة الاتصالات الباكستانية ، مما أدى إلى توقف حركة المرور لمدة ساعتين تقريبًا في شكل إعادة توجيه حركة المرور من الطريق إلى واحدة وهمية. يمكننا تخمين ما إذا كان هذا الحدث مقصودًا ، وحتى الإجابة الصحيحة لن تساعدنا في منع حدوث مثل هذه الحوادث تمامًا اليوم. أثناء قراءتك لهذا ، ينتشر تسرب طريق أو اختطاف عبر الشبكات. لماذا؟ لأن BGP ليس بالأمر السهل ، وأصبح تكوين الإعداد الصحيح والآمن أكثر صعوبة (حتى الآن).

في هذه السنوات الإحدى عشرة ، أصبح اختطاف BGP متجهًا للهجمات المدمرة تمامًا نظرًا لظهور BGP في هندسة الإنترنت الحديثة. بفضل BGP ، لا تحصل أجهزة التوجيه على معلومات النظير فقط ، وبالتالي جميع طرق الإنترنت - فهي قادرة على حساب أفضل مسار لحركة المرور إلى وجهتها من خلال العديد من الشبكات الوسيطة (العبور) ، ويمثل كل منها AS AS فرديًا. AS AS هي مجموعة من شبكات IPv4 و / أو IPv6 التي تعمل وفقًا لسياسة توجيه خارجية واحدة.

وبفضل BGP في الحالة الحالية للمهاجمين لديهم القدرة على إجراء سرعات هائلة من حركة المرور ، واختطاف بادئات الشبكة المستهدفة بكفاءة ، ووضع أنفسهم في الوسط. وهذه مجرد البداية - في عصر الجهات الفاعلة السيبرانية التي ترعاها الدولة ، من الواضح أن حجر الزاوية في بروتوكول بوابة الحدود ، الذي هو عبارة عن ثقة ، لم يعد كافياً لمنع حدوث تفشي ضار لحوادث التوجيه ، المتعمدة أم لا ، لتحدث . نظرًا لأن BGP تلعب دورًا أساسيًا في وجود الإنترنت كما نعرفه (فهو بروتوكول البوابة الخارجية الوحيد للتحكم في تدفق حركة المرور بين مختلف مزودي خدمة الإنترنت في جميع أنحاء العالم) ، على مدى عقد من الزمن رأينا محاولات لتصحيح الأمور تصل.

تعريف القضية

التعقيد الكلي لإدارة AS العمل مع بروتوكول BGP لا تنخفض مع الوقت والجهد. لا يقوم المشغلون في الأسواق النامية ، حيث ينمو مزودو خدمات الإنترنت والأسواق الناقلة بشكل كبير ، بتقدير صحيح للعواقب المحتملة للملف AS الصحيح. لا يمكن لأي تدبير أمني الدفاع عن مثل هذا الخطأ الداخلي. إن غياب التشغيل الآلي داخل BGP يجعل من المستحيل على اللاعبين الجدد ، ذوي الخبرة الأقل ، التعامل بشكل صحيح مع AS في حالات الضغط العالي ، كما هو الحال بعد إنشاء تسرب الطريق أو تحت الاختطاف.

لسوء الحظ ، نظرًا للمكانة التي تحتلها الإنترنت في الحياة البشرية ، يصعب على العديد من مشغلي AS مواكبة الأعداد المتزايدة. مثال بسيط: في عام 1997 ، كان عدد الأنظمة المستقلة 3000 ، في 2005 - 17000 ، في بداية 2019 - 63678. نمت جداول التوجيه (التي يتم تخزينها داخل أجهزة توجيه BGP) من 50 ألف إدخال في عام 1997 ، و 180 ألف في عام 2005 إلى 850 ألف مدهش في بداية عام 2019.

يكون لكل من تسرب المسارات وعمليات الاختطاف تأثيرات مماثلة على عمليات مزود خدمة الإنترنت - فهي تعيد توجيه حركة المرور ، مما يؤدي إلى زيادة الكمون أو فقدان الحزمة أو هجمات MITM المحتملة. ومع ذلك ، فإن مستوى الخطر يعتمد بشكل كبير على انتشار هذه الحالات الشاذة BGP. على سبيل المثال ، قد تقوم عملية الاختطاف التي يتم نشرها للعملاء فقط بتركيز حركة مرور مخروط عميل ISP معين. إذا انتشرت الشذوذ عبر الأقران ، أو الشبكات العليا ، أو وصلت إلى شبكات المستوى الأول ، وبالتالي التوزيع على مستوى العالم ، فقد تتم إعادة توجيه حركة المرور على مستوى البلدان بأكملها و / أو مقدمي الخدمات العالميين. إن القدرة على تقييد انتشار شذوذات BGP على ارتفاعات وأقران ، دون الحاجة إلى دعم من مصدر الشذوذ (وهو أمر بالغ الأهمية إذا كان للمصدر نية خبيثة) ، ينبغي أن يحسن بشكل كبير من أمان التوجيه بين المجالات وحل غالبية المشكلات .

بمجرد إلقاء نظرة سريعة على الأحداث المستشهد بها في ويكيبيديا والمتعلقة بـ

"BGP Hijacking" ، نشهد ارتفاعًا في وتيرتها خلال العامين الماضيين. لماذا؟ نظرًا لوجود العديد من الطرق لتنظيم هجوم على BGP واحتمال ضئيل للغاية في عدم الاتصال. ومع ذلك ، فإن تلك الشركات المعروفة

بالجهات الفاعلة السيئة تفقد صلاتها الأولية في النهاية ، لأنها تؤذي السمعة. ومع ذلك ، تحدث مثل هذه الحوادث لأنه لا توجد (حتى الآن) طريقة لمنع تسرب الطريق أو اختطاف البادئة بدقة 100٪.

تحدث المئات من حوادث التوجيه يوميًا ، ومعظمها ناتج عن سوء تكوين بسيط. عادةً ما تكون عمليات الاختطاف الخطيرة والخطيرة هذه خادعة وتستهدف بدقة ، مما يجعل من الصعب العثور عليها وحلها. وهناك نسبة صغيرة فقط منهم حصلوا على تغطية إعلامية لأنه نظرًا لطبيعة BGP ، يجب أن تنتشر كل حادثة إلى مستوى أكثر أهمية (على مستوى الدولة) حتى تتم ملاحظتها - وتلك الشركات التي تراقب شبكاتها يمكنها إيقاف هذا الانتشار.

نظرًا لأن مفهوم اختطاف BGP يدور حول تحديد موقع موفر خدمة إنترنت لا يقوم بتصفية BGP يعلن (وهناك الكثير من مقدمي الخدمات) ، هناك دائمًا مشبوه.

لكل حادث من حوادث BGP خلال العامين الماضيين ، كان هناك واحد أو أكثر من ASS محددة.

يجب أن تفكر في أنه بسبب هذه الإمكانات الهائلة المتمثلة في إلحاق ضرر جانبي بمثل هذا الجزء الحيوي من أعمال الحياة الحديثة ، يجب أن تكون خائفة حتى الموت واتخاذ جميع التدابير التي يمكنها منع مثل هذه الأحداث في المقام الأول. حسنا ، هذا يبدو جيدا جدا ليكون صحيحا IRL.

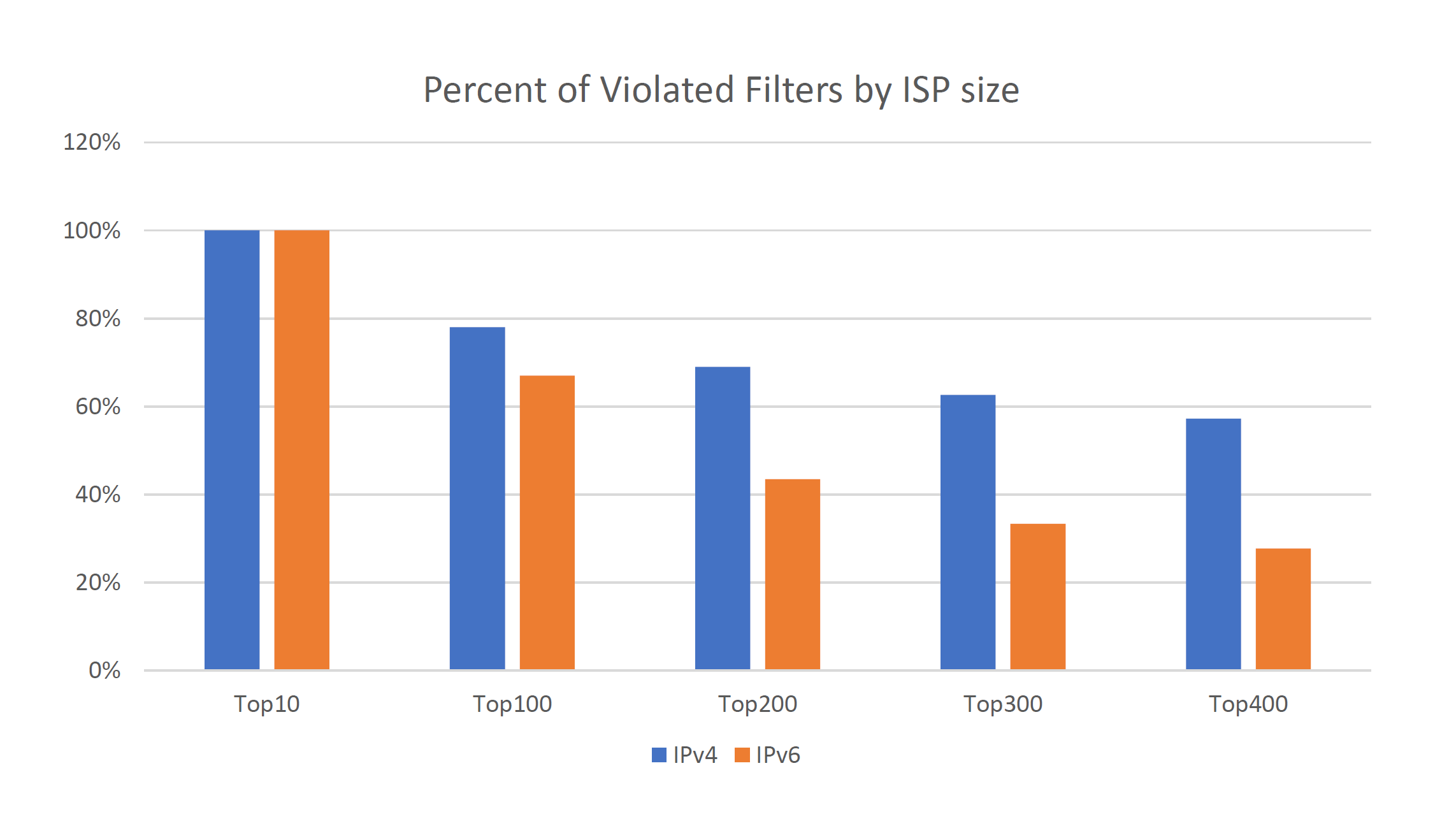

في نهاية عام 2018 ، قبل 7 ٪ من مزودي خدمات النقل العابر في IPv4 و 1 ٪ من مزودي خدمات النقل العابر في عالم توجيه IPv6 التسريبات خارج مخروط عملائهم. يمكنك القول أن الأرقام ليست عالية ، ولكن دعونا نلقي نظرة فاحصة على النتائج التي تم فرزها حسب "حجم" مزود خدمة الإنترنت:

مما لا يثير الدهشة ، تتأثر جميع Tier-1s ، مع أكثر من 50 ٪ من مقدمي خدمات الإنترنت TOP 400 IPv4. يبدو الإصدار IPv6 أكثر صحة ، فلا ننسى أنه يحتوي على عدد أقل من البادئات ودعم مزودي خدمة الإنترنت. إذن المشكلة موجودة ولم يتم إصلاحها بكفاءة كافية - سنحاول شرح السبب.

محاولات لتطبيق التصحيح

في الواقع ، كان هناك جهد كبير في تحسين أمان BGP. في الوقت الحالي ، تتمثل الطريقة الأكثر شيوعًا في استخدام عوامل تصفية الإدخال (الواردة) ، التي تستند إلى بيانات

سجلات توجيه الإنترنت . الفكرة بسيطة: استخدام كائنات المسار "المعتمدة" و AS-SETs لإنشاء عوامل تصفية على روابط العملاء. تتمثل المشكلة الأساسية في أن AS-SETs وكائنات التوجيه تختلف من IRR واحد إلى الآخر ، وأحيانًا قد توجد كائنات مختلفة بنفس المعرف في IRR منفصلة. وبالطبع ، فإن سياسات IRR ليست إلزامية - إنها طوعية للتنفيذ ، مما يؤدي بنا إلى موقف لا يحتوي فيه الكثير من IPv4 و IPv6 على أي كائنات مسجلة ، أو يكون غير صحيح. إلى جانب تلك خاطئة. تتم صيانة الكثير من كائنات IRR بشكل سيئ ، وحتى بعض شبكات مستوى المستوى 2 الضخمة تفشل في تكوين عوامل التصفية الخاصة بهم بشكل صحيح.

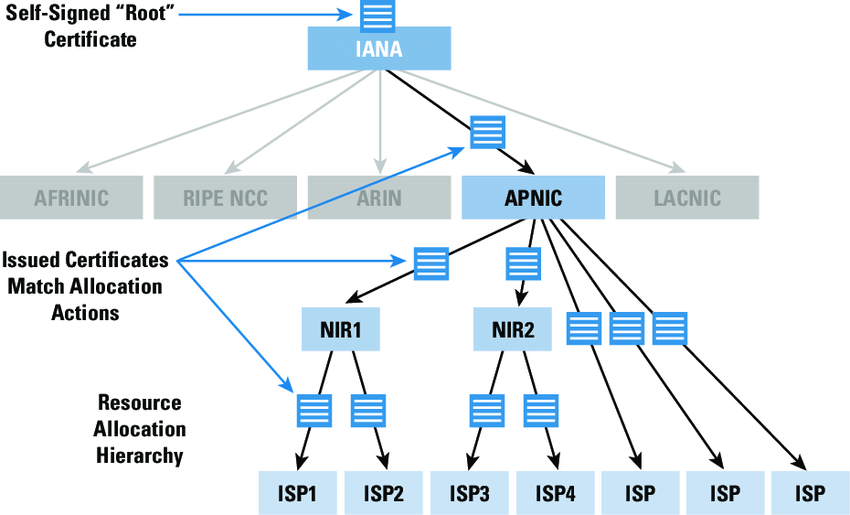

RPKI Resource Certificate التسلسل الهرمي

RPKI Resource Certificate التسلسل الهرمييوجد خيار مثير آخر لتصفية الإعلانات غير الصحيحة - يمكن استخدام التحقق من صحة المنشأ المستند إلى ROA لاكتشاف وتصفية الأخطاء غير المقصودة. على الرغم من أن ترقيات BGP مفيدة جدًا ، إلا أنها لا تزال تعتمد على سمات BGP متعدية - AS_Path ، التي يمكن للمهاجم التعامل معها.

يعتمد RPKI (أساس ROA) على تسلسل هرمي لشهادات الموارد ، محاذيًا إلى بنية تخصيص موارد رقم الإنترنت. ترتبط شهادة المورد ، على سبيل المثال ، تسجيل

RIPE NCC . هذا لأنه فقط لطالما كان شخص ما عضوًا في RIPE NCC وله علاقة تعاقدية مع RIPE NCC ، يمكن التصريح بشكل رسمي بمن هو صاحب مورد رقم الإنترنت الفردي. صلاحية الشهادة 18 شهرًا ، لكن يتم تجديدها تلقائيًا كل 12 شهرًا. تم تصميم RPKI بهذه الطريقة بحيث تتطابق كل شهادة مورد حالية مع تخصيص أو تخصيص مورد حالي - لحظة مهمة بالنسبة لـ ASPA أيضًا.

تجدر الإشارة إلى أن عام 2018 كان عامًا أساسيًا لأمن BGP مع العديد من الأحداث الرائعة.

BGPSec هي في النهاية معيار ، رغم أن لا أحد يتوقع تنفيذه بالكامل بسبب متطلبات الدعم المعقدة. بمعدل تبني 100٪ ، تحل BGPSec عمليات الاختطاف الخبيثة بدقة عالية جدًا ، لكن تكاليف حساب التحقق AS_Path المشفرة الصارمة لا تطاق بالنسبة لمعظم اللاعبين ، باستثناء ربما مشغلي AS الأكثر ثراءً في العالم. ومرة أخرى - للعمل بشكل ملائم ، يجب تطبيق BGPSec على كل شبكة تدير مسارها الخاص.

جميع الأحداث الأخيرة تجعل من الواضح أن الجني التلاعب BGP خارج الزجاجة ، مما يجعل رغبات شخص ما تتحقق. لا يمكننا الانتظار حتى نصل إلى عقد من الزمان حتى نصل إلى استنتاج كان لدينا قبل 10 سنوات - يجب إيقاف هذا الآن ، من خلال توفير تدابير تقنية فعالة للتحقق من صحة البادئة ، على حد سواء ، الدخول والخروج.

نهج ASPA

في السابق ، استهدفت شركتنا تحسينات البروتوكول على تقليل الأخطاء والأخطاء ، وفي عام 2018 ركزنا على مكافحة النشاط الضار - وتحديداً عمليات الاختلاس التي تقوم بها BGP. هذا المتجه قوي كما رأينا بالفعل في عدة مناسبات ، ولا يتردد المهاجمون في استخدامه في محاولات لتعطيل الخدمة أو سرقة بيانات المستخدم. المشكلة الرئيسية هي أنه ، باستثناء المراقبة ، لا يوجد حاليًا أي شيء لمنع اختطاف المسار في البروتوكول نفسه. كما ذكرنا بالفعل ، لن تغير BGPSec أي شيء حتى يتم تنفيذه على أهم مزودي الشبكات (أو إعادة الصياغة ، على غالبية الشبكات) ، وهو ما كان يمكن أن يحدث بالفعل إذا كان البروتوكول مناسبًا.

جوابنا هو نهج المتسللين - ASPA ، حيث يتم استخدام الأدوات الحالية لمحاربة أشد المشكلات في عالم توجيه BGP. التنفيذ سهل ، على الرغم من أن الحل الناتج يستجيب لجميع التهديدات ذات الصلة تقريبًا. إن حقيقة عدم الحاجة إلى انتظار اعتماد ASPA الكامل هي السبب الرئيسي لدعم نهجنا. في عام 2018 ، شهدنا تسربًا كبيرًا في الطرق وعمليات اختطاف خطيرة والعديد من الأحداث الأخرى التي تنطوي على BGP ، وهذا هو السبب الرئيسي وراء حاجتنا إلى العثور على شيء يعمل في أقرب الشهور ، دون انتظار 10 أعوام لتطبيق BGPSec.

إن تحسين تفويض مسار النظام المستقل لبروتوكول BGP الذي يعمل مهندسينا عليه ، بالتعاون مع آخرين ، يمكن أن يحل بسرعة وبصورة أكثر أهمية قضية الاختطاف العالمية. يركز ASPA على أتمتة الكشف عن عمليات الاختطاف الخبيثة ومنعها (بالاقتران مع ROA) وتسريبات المسارات.

لتحقيق هذا الهدف المحدد ، يتم تحديد إجراء تحقق جديد AS_PATH ، يساعد تلقائيًا في اكتشاف AS_PATHs المشوهة في الإعلانات التي يتم تلقيها من كل من العملاء والأقران. يستخدم الإجراء نفسه قاعدة بيانات مشتركة موقعة لعلاقات العميل إلى الموفر (C2P) ، التي يتم إنشاؤها باستخدام كائن RPKI جديد - تفويض موفر النظام المستقل (ASPA). إنه خفيف الوزن وسريع النشر ، ويكتشف AS_PATHs غير صالح مباشرةً بعد التنفيذ.

ASPAs هي كائنات موقعة رقمياً تشهد على أن صاحب AS AS (CAS) قد أذن لمزود معين AS (PAS) لنشر إعلانات طريق IPv4 أو IPv6 BGP الخاصة بالعميل فصاعدًا - إلى تصاريح أو مزودي خدمات الموفر. للتعمق في التفاصيل ، يجب إلقاء نظرة على ملف تعريف سجل ASPA.

لذلك إذا تم استلام مسار صالح من عميل أو نظير ، فيجب أن يحتوي على أزواج C2P فقط في AS_PATH. بعد ذلك ، إذا كانت لدينا قاعدة بيانات مصادق عليها من أزواج العميل إلى المزود ، فيمكننا التحقق من الطرق التي تلقاها العملاء والأقران! بالطبع ، هذه ليست رصاصة فضية - إنها مجرد أداة مفيدة لمنع انتشار الشذوذ من أصله.

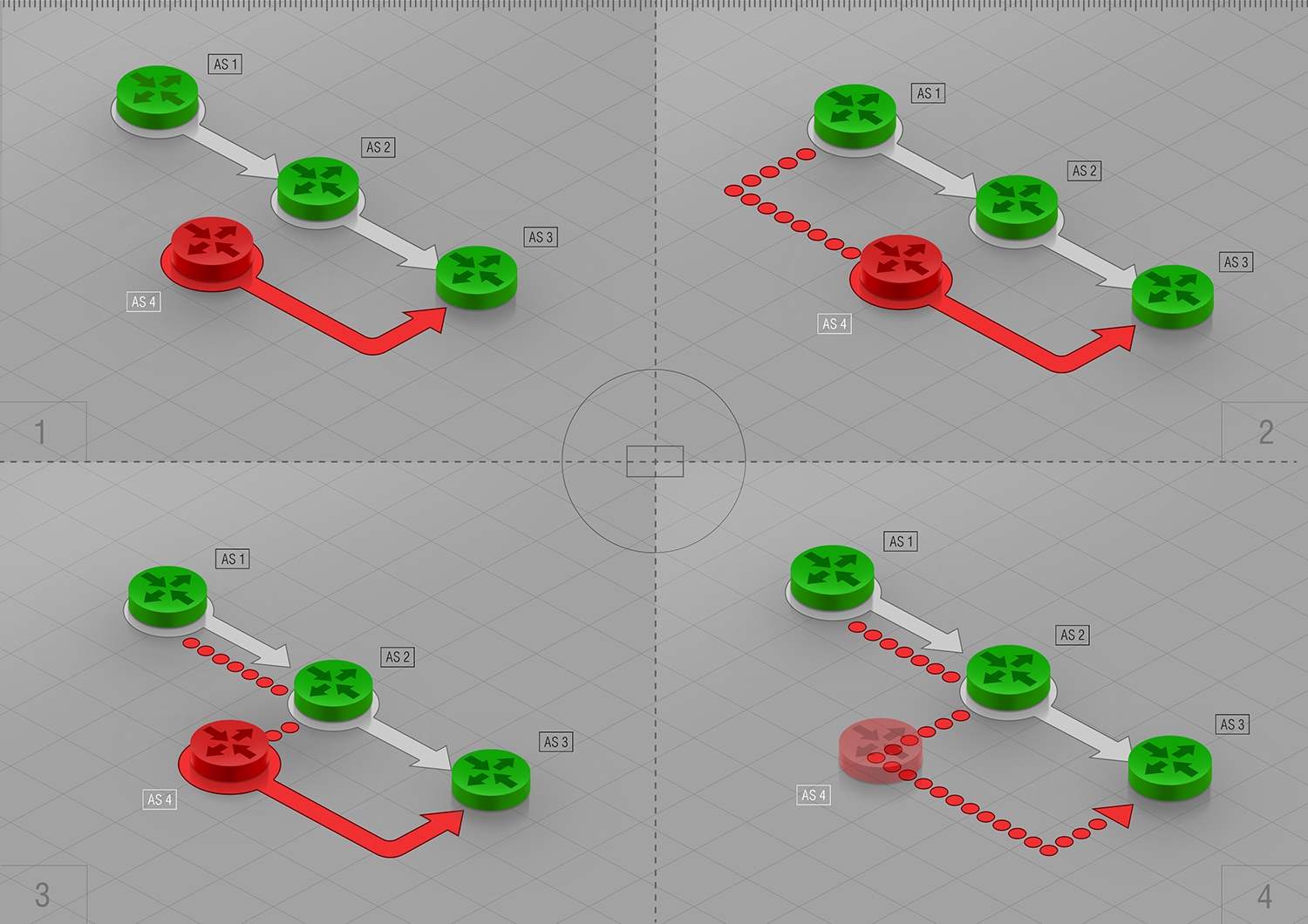

يوضح هذا المخطط البسيط كيف يعمل هذا التحقق المستند إلى ASPA. تمثل ASES الخضراء أزواج موقعة ، ويمثل اللون الأحمر المهاجم. في هذا المثال ، يحتوي AS1 على كائن RPKI ROA في المكان.

AS_PATH: AS4يوضح

الركن 1 أنه إذا لم يكن أقرب AS في AS_PATH هو جار ASN ، فسيتوقف الإجراء وتكون النتيجة "غير صالحة". أيضًا ، إذا كان هناك أحد الزوجين "غير صالحين" في أحد أقسام AS_SEQ ، فإن الإجراء يتوقف أيضًا مع النتيجة "غير صالحة" ؛

AS_PATH: AS4 AS1يُظهر

الركن 2 حدوث نفس الشيء إذا حاول المهاجم تكوين زوج جديد غير مصقول ، فستكون النتيجة "غير صالحة" ؛

AS_PATH: AS4 AS2 AS1يوضح

الركن 3 أن أي محاولة للإعلان عن زوج غير مصحوب ستؤدي إلى "طريق غير صالح" ، وبالتالي تم إسقاطه.

AS_PATH: AS2 AS1في

الزاوية الأخيرة

4 ، عدنا إلى الحالة الأولية التي بموجبها إذا لم يكن أقرب AS في AS_PATH هو جار ASN ، فسيتم الاحتفاظ بهذا الإجراء كـ "غير صالح".

يمكن الاطلاع على التفاصيل المتعمقة حول إجراء التحقق AS_PATH ضمن

مسودة IETF المقابلة. قد يبدو الأمر معقدًا بعض الشيء ، لكنه خفيف الوزن ، ويعمل على البنية التحتية الحالية لـ RPKI ويؤثر في حالة الاعتماد الجزئي ، وفعال التكلفة. وبعبارة أخرى ، يمكن أن تعمل الآن ، مما يساعدنا على جعل عمليات التسريب والاختطاف على طريق BGP على شفا الانقراض!

لماذا يجب أن تدعمنا في تحسين أمان BGP

كيف نعرف ، أولاً وقبل كل شيء ، أن RPKI ROA مناسبة لهذا الدور؟ دعونا نلقي نظرة فاحصة على الإحصاءات الحالية على اعتماده.

في IPv4 لـ 938526 بادئات ، 95272 لها إدخالات RPKI ROA صالحة أو حوالي 10٪. في العالم IPv6 لـ 80480 بادئات 10593 لها إدخالات RPKI ROA صالحة أو ~ 12٪

هذه الأرقام ليست عالية كما نرغب ، لكنها تنمو كل يوم! نظرًا لأن عدد ROA الذي تم التحقق منه ليس كبيرًا جدًا ، فمن الواضح أن المسئولين وحدهم هم الذين يحتفظون بها يوميًا. وعلى الرغم من أننا لا نثق تمامًا في بيانات IRR ، إلا أن توقيع إعلان BGP مع ROA مفيد بالفعل وساري المفعول. هناك تقدم بين مشغلي الإنترنت Exchange ، وكذلك أكبر مزودي خدمة الإنترنت في جميع أنحاء العالم. وفيما يتعلق بـ "مستخدمي الإنترنت العاديين" - يمكن أن يكون مزود خدمة الإنترنت الخاص بك هو المستخدم التالي إذا كان دافعًا بما يكفي للحفاظ على أمان بياناتك.

إذا كنت مهتمًا بالتخلص من فرص الاختطاف المرورية كما نحن ، فقم بالتوقيع على ROAs ودعم اعتماد ASPA في القائمة البريدية لـ IETF كما نأمل في انتقالها إلى مرحلة RFC في المستقبل المنظور!