منذ بضعة أشهر فقط ، كان هناك الكثير من المشاركات لأن IETF في الإطار الزمني المعجل (حوالي عام واحد) قبلت DNS عبر HTTPS (DoH) كمعيار (

RFC-8484 ). لا تزال المناقشات حول ذلك مستمرة بسبب جدلها. رأيي الشخصي هو أن DoH مفيد للخصوصية الشخصية (إذا كنت تعرف كيفية استخدامه وتثق بمزود DNS الخاص بك) ولكنه يمثل مخاطرة أمنية للشركات. يعد DNS عبر TLS (

DoT ) بديلاً أفضل لعملاء المؤسسات فقط لأنه يستخدم منفذ TCP محدد جيدًا ولكن للخصوصية الشخصية ليس جيدًا للسبب نفسه (يسهل حظره).

على الرغم من الاختلافات ، تعمل DoH و DoT بشكل أساسي على حل نفس المشكلة - تأمين اتصالات DNS. لذلك لا يمكن للممثل الخبيث التنصت على حركة مرور DNS غير المشفرة واستخدامه لتحديد ارتباط ضعيف ولهجوم. تمت مناقشة هذا الأمر كثيرًا ولكن يبدو أن موضوعًا واحدًا قد تم نسيانه تمامًا أو لم تتم تغطيته على نطاق واسع - نقل مناطق سياسة الاستجابة (RPZ).

RPZ / جدار حماية DNS هو ميزة أمان مدعومة من قبل عدة خوادم DNS: ISC Bind و PowerDNS و KnotDNS والمنتجات القائمة عليها. RPZ سهل التنفيذ والدعم وقابلية للتطوير للغاية مع الحد الأدنى من التأثير على الأداء ، بحيث يمكن تضمين خادم DNS في أمن المنظمة كطبقة إضافية. يمكن الحفاظ على مناطق سياسة الاستجابة أو تنزيلها محليًا من موفري الطرف الثالث مثل Infoblox و SURBL و Farsight إلخ. يستخدم بروتوكول نقل منطقة DNS القياسية لتقديم خلاصات RPZ. عادةً ما يتم نقل مناطق DNS عبر TCP وتوقيعها بواسطة مفتاح TSIG بحيث لا يمكن تغيير المحتوى بسهولة ولكنه غير مشفر وقد يؤدي ذلك إلى مشاكل أسوأ. إذا اعترض ممثل ضار على حركة المرور هذه ، فستتعرض المؤشرات المحظورة (المجالات ، عناوين IP) ويمكن تجاوز طبقة أمان DNS. DNS RPS (خدمة سياسة الاستجابة) عبارة عن ميزة جديدة لربط ISC والتي من المحتمل أن تعالج المشكلة ولكنها الآن موثقة بشكل سيئ وغير مدعومة من قبل خوادم DNS الأخرى.

لا تحد DoT و DoH RFCs من أنواع الطلبات ويمكن نقل الردود عبر قناة مشفرة بحيث يمكن الاستفادة من هذه المعايير لعمليات نقل منطقة DNS بما في ذلك خلاصات RPZ.

مع مدونة المدونات هذه ، يسرني أن أعلن أن

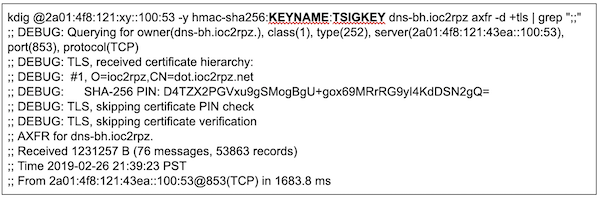

ioc2rpz أصليًا (لا يلزم وجود وكيل أو برنامج إضافي) يدعم DoT ، بحيث يمكن توزيع خلاصات RPZ بشكل آمن عبر قنوات / إنترنت غير آمنة. هذا هو الإصدار الأول (مع DoT) لذلك هناك بعض القيود: يتم دعم طلب واحد لكل جلسة و TLS 1.2 فقط ، وإشعار DNS و TLS PIN غير مدعومين.

لا تدعم ioc2rpz.gui (واجهة ويب) في الوقت الحالي تكوين DoT (إنه موجود في خريطة الطريق) ولكن التكوين بسيط للغاية. يتحقق الخادم من التكوين ويبدأ تشغيل مستمعي TLS إذا كان التكوين يحتوي على شهادة (ومفتاح خاص).

تحديث:

يمكنك اختبار موجز ويب لجدار حماية RPZ / DNS على

ioc2rpz.net . الخدمة مدعومة من ioc2rpz.